基于GLBP和IP SLAs协议的多出口路由方法

- 格式:pdf

- 大小:388.90 KB

- 文档页数:5

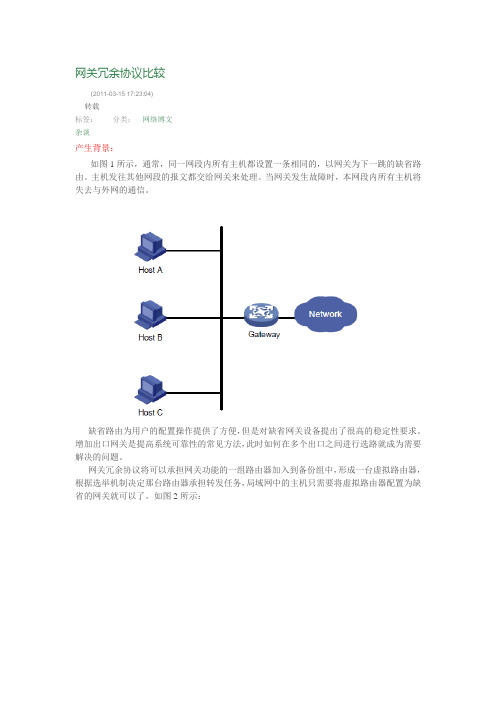

网关冗余协议比较(2011-03-15 17:23:04)转载分类:网络博文标签:杂谈产生背景:如图1所示,通常,同一网段内所有主机都设置一条相同的,以网关为下一跳的缺省路由。

主机发往其他网段的报文都交给网关来处理。

当网关发生故障时,本网段内所有主机将失去与外网的通信。

缺省路由为用户的配置操作提供了方便,但是对缺省网关设备提出了很高的稳定性要求。

增加出口网关是提高系统可靠性的常见方法,此时如何在多个出口之间进行选路就成为需要解决的问题。

网关冗余协议将可以承担网关功能的一组路由器加入到备份组中,形成一台虚拟路由器,根据选举机制决定那台路由器承担转发任务,局域网中的主机只需要将虚拟路由器配置为缺省的网关就可以了。

如图2所示:网关冗余协议有3种:HSRP、VRRP、GLBP。

VRRP:1.优先级:VRRP 根据优先级来确定备份组中每台路由器的角色(Master 路由器或Backup 路由器)。

优先级越高,则越有可能成为Master 路由器。

VRRP 优先级的取值范围为0 到255(数值越大表明优先级越高),可配置的范围是1 到254。

2.工作方式:非抢占方式:只要Master 路由器没有出现故障,Backup被配置了更高的优先级也不会成为Master 路由器。

抢占方式:一旦发现自己的优先级比当前的Master 路由器的优先级高,就会对外发送VRRP 通告报文。

导致备份组内路由器重新选举Master 路由器,并最终取代原有的Master 路由器。

3.认证方式:simple:简单字符认证。

发送VRRP 报文的路由器将认证字填入到VRRP 报文中,而收到VRRP 报文的路由器会将收到的VRRP 报文中的认证字和本地配置的认证字进行比较。

如果认证字相同,则认为接收到的报文是真实、合法的VRRP 报文;否则认为接收到的报文是一个非法报文。

md5:MD5 认证。

发送VRRP 报文的路由器利用认证字和MD5 算法对VRRP 报文进行摘要运算,运算结果保存在Authentication Header(认证头)中。

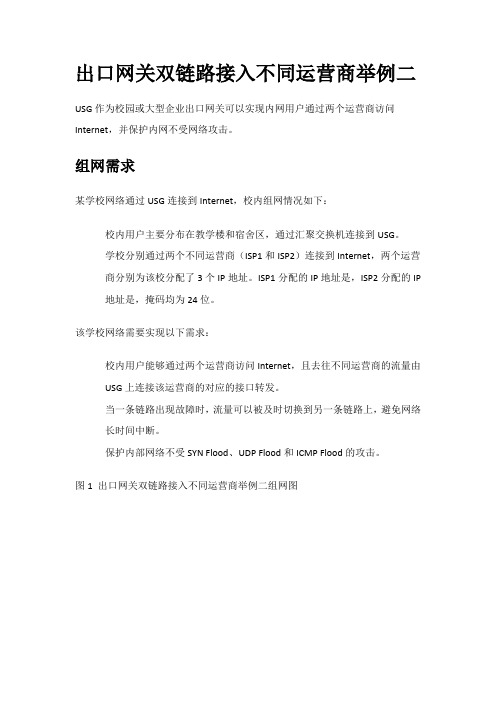

出口网关双链路接入不同运营商举例二USG作为校园或大型企业出口网关可以实现内网用户通过两个运营商访问Internet,并保护内网不受网络攻击。

组网需求某学校网络通过USG连接到Internet,校内组网情况如下:校内用户主要分布在教学楼和宿舍区,通过汇聚交换机连接到USG。

学校分别通过两个不同运营商(ISP1和ISP2)连接到Internet,两个运营商分别为该校分配了3个IP地址。

ISP1分配的IP地址是,ISP2分配的IP 地址是,掩码均为24位。

该学校网络需要实现以下需求:校内用户能够通过两个运营商访问Internet,且去往不同运营商的流量由USG上连接该运营商的对应的接口转发。

当一条链路出现故障时,流量可以被及时切换到另一条链路上,避免网络长时间中断。

保护内部网络不受SYN Flood、UDP Flood和ICMP Flood的攻击。

图1 出口网关双链路接入不同运营商举例二组网图项目数据说明(1)接口号:GigabitEthernet0/0/0IP地址:10.1.1.1/16安全区域:Trust 接口(1)是连接内网汇聚交换机的接口。

校内用户分配到网段为10.1.0.0/16的私网地址和DNS服务器地址,部署在Trust区域。

(2)接口号:GigabitEthernet0/0/2IP地址:安全区域:ISP1安全优先级:15接口(2)是连接ISP1的接口,去往ISP1所属网段的数据通过接口(2)转发。

(3)接口号:GigabitEthernet 接口(3)是连接ISP2的接口。

去往ISP2所属网段项目数据说明5/0/0IP地址:安全区域:ISP2安全优先级:20的数据通过接口(3)转发。

(4)接口号:GigabitEthernet0/0/0IP地址:接口(4)是ISP1端与USG 相连的接口。

(5)接口号:GigabitEthernet0/0/0IP地址:接口(5)是ISP2端与USG 相连的接口。

用route-map进行双ISP接入,完美实现负载负载均衡相互备份和策略路由(原创)在本人上一篇文章用route-map进行双ISP接入,并实现负载负载均衡相互备份和策略路由里,其中有一点点不是非常完美的地方,当网关路由器接口出现问题可以正常切换,但是如果是ISP出现了问题,则会出现不能切换问题,要解决这个问题,我们需要利用思科ip sla 工具才解决,ip sla简单工作原理就是利用某种协议测试对方网络设备的连通性,最常见是icmp协议,如果对方设备响应表示线路正常,路由生效,如果对方设备不响应表示线路不正常,路由失效。

为了保证园区或企业内部连接到Internet网络的高可用性,通常我们会使用双线接入(比如:电信,网通两个ISP提供的网络)。

并部署相关的策略,在一条线路失效后,能快速切换到另外一条可用线路。

而且在双线都正常使用时,实现负载均衡。

根据目前来讲,进行策略路由方法大概有几下几种:一、根据源地址策略路由二、根据目的地址策略路由三、根据源端口策略路由四、根据目的端口策略路由在实际工作环境中,特别是网吧,一般采用两条光纤接入,一条接电信光纤,一条接网通光纤,如采用方法一进行策略路由,明显有几个不好的弊端,负载不均衡,有可能导致一条光纤负载大,一条负载小,还会导致访问网站(或游戏)的速度不理想,明明网游服务器在网通,可是数据包却从电信光纤出口出去,导致访问速度下降。

方法三和四都有缺陷。

只有方法二是工程中常用的方案,我们需要的是当访问电信网站时从电信光纤接口出去,当访问网通网站时从网通光纤接口出去,如果电信光纤接口出现问题,就从网通光纤出口出去,反之溢然,达到一个备份效果。

实验要求:一、内网1和内网2要访问电信网络时,走电信出口(S1/0口),实现策略路由,提高网速。

二、内网1和内网2要访问网通网络时,走网通出口(S1/1口),实现策略路由,提高网速。

三、当电信光纤出现问题时,内网1和内网2走网通出口,当电信光纤恢复正常时,走电信出口,以达到备份的目的。

多端口I P路由器“边界网关协议”(B G P4)的并行测试技术研究研究生学位西南交通大学研究生学位论文多端口IP路由器“边界网关协议”(BGP-4)的并行测试技术研究仅供学习与交流,如有侵权请联系网站删除谢谢63Classified Index: TP393Southwest Jiaotong UniversityMaster Degree ThesisRESEARCH ON PARALLEL TESTINGTECHNIQUES OF BORDER GATEWAY PROTOCOL-4 IN MULTI-PORT IP ROUTERSGrade: 2002Candidate: Zeng MiaoAcademic Degree Applied for: MasterMajor: Computer ApplicationSupervisor: Prof. Zeng HuashenJune. 2005仅供学习与交流,如有侵权请联系网站删除谢谢63摘要本文的技术背景是自IPV6出现以来就引起全球关注的路由器测试技术。

为了保证互联网平稳的从IPv4向IPv6过渡,支持IPv4、支持IPv6、支持IPv6封装在IPv4或者同时支持IPv4和IPv6的路由器将在一段时间内并存。

这种状况使得路由器的测试变得更加复杂,而且现有的测试方法回绕测试法(LTM,Loop-back Test Method)和穿越测试法(TTM,Transverse Test Method)无法适应现代多端口路由器的测试。

因此,四川省网络通信技术重点实验室开展了多端口测试技术的研究。

自提出多端口分布式并行同步穿越测试法(MDSP-TTM,Multi-port Distributed Synchronized Parnell Transverse Test Method)以来,四川省网络通信技术重点实验室正投入到多端口路由器分布式并行测试系统(MPR-DCTS,Multi-Port Router – Distributed Concurrent Test System)的研发工作当中。

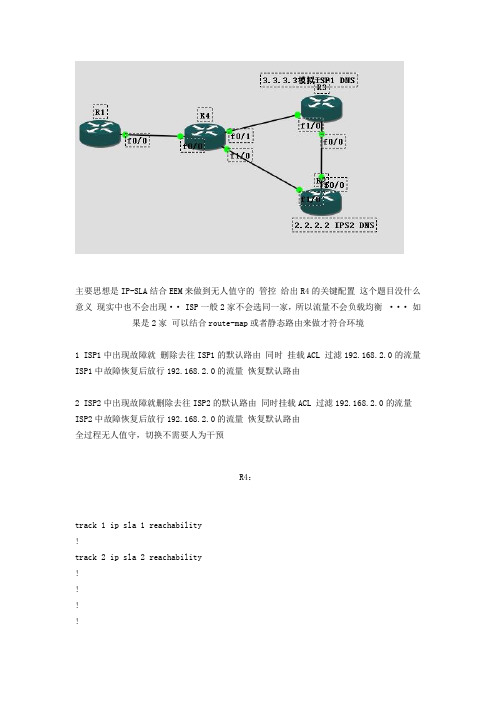

主要思想是IP-SLA结合EEM来做到无人值守的管控给出R4的关键配置这个题目没什么意义现实中也不会出现·· ISP一般2家不会选同一家,所以流量不会负载均衡···如果是2家可以结合route-map或者静态路由来做才符合环境1 ISP1中出现故障就删除去往ISP1的默认路由同时挂载ACL 过滤192.168.2.0的流量ISP1中故障恢复后放行192.168.2.0的流量恢复默认路由2 ISP2中出现故障就删除去往ISP2的默认路由同时挂载ACL 过滤192.168.2.0的流量ISP2中故障恢复后放行192.168.2.0的流量恢复默认路由全过程无人值守,切换不需要人为干预R4:track 1 ip sla 1 reachability!track 2 ip sla 2 reachability!!!!!!!!!interface FastEthernet0/0ip address 14.1.1.4 255.255.255.0ip nat insidespeed autoduplex auto!interface FastEthernet0/1ip address 34.1.1.4 255.255.255.0ip nat outsidespeed autoduplex auto!interface FastEthernet1/0ip address 24.1.1.4 255.255.255.0ip nat outsidespeed autoduplex auto!interface FastEthernet1/1no ip addressshutdownspeed autoduplex auto!ip nat inside source route-map NAT1 interface FastEthernet0/1 overload ip nat inside source route-map NAT2 interface FastEthernet1/0 overload ip forward-protocol nd!!no ip http serverno ip http secure-serverip route 0.0.0.0 0.0.0.0 34.1.1.3 track 1ip route 0.0.0.0 0.0.0.0 24.1.1.2 track 2ip route 2.2.2.0 255.255.255.0 24.1.1.2ip route 3.3.3.0 255.255.255.0 34.1.1.3ip route 192.168.1.0 255.255.255.0 14.1.1.1ip route 192.168.2.0 255.255.255.0 14.1.1.1!ip sla 1icmp-echo 3.3.3.3 source-interface FastEthernet0/1 threshold 500timeout 999frequency 1ip sla schedule 1 life forever start-time nowip sla 2icmp-echo 2.2.2.2 source-interface FastEthernet1/0 threshold 500timeout 999frequency 1ip sla schedule 2 life forever start-time now access-list 1 permit 192.168.1.0 0.0.0.255access-list 1 permit 192.168.2.0 0.0.0.255!route-map NAT2 permit 10match ip address 1match interface FastEthernet1/0!route-map NAT1 permit 10match ip address 1match interface FastEthernet0/1!!!control-plane!!line con 0exec-timeout 0 0privilege level 15logging synchronousstopbits 1line aux 0exec-timeout 0 0privilege level 15logging synchronousstopbits 1line vty 0 4login!event manager applet TRACK_2_UPevent track 2 state upaction 1.0 cli command "enable"action 2.0 cli command "conf te"action 3.0 cli command "no access-list 100"action 4.0 cli command "interface fa 0/0"action 5.0 cli command "no ip access-group 100 in "action 6.0 cli command "end"event manager applet TRACK_2_DOWNevent track 2 state downaction 1.0 cli command "enable"action 2.0 cli command "conf te"action 3.0 cli command "access-list 100 deny ip 192.168.2.0 0.0.0.255 any " action 3.1 cli command " access-list 100 permit ip any any "action 4.0 cli command " interface fa 0/0 "action 5.0 cli command " ip access-group 100 in "action 6.0 cli command "end"event manager applet TRACK1_1_DOWNevent track 1 state downaction 1.0 cli command "enable"action 2.0 cli command "conf te"action 3.0 cli command "access-list 100 deny ip 192.168.2.0 0.0.0.255 any " action 3.1 cli command " access-list 100 permit ip any any "action 4.0 cli command " interface fa 0/0 "action 5.0 cli command " ip access-group 100 in "action 6.0 cli command "end"event manager applet TRACK_1_UPevent track 1 state upaction 1.0 cli command "enable"action 2.0 cli command "conf te"action 3.0 cli command "no access-list 100"action 4.0 cli command "interface fa 0/0"action 5.0 cli command "no ip access-group 100 in "action 6.0 cli command "end"1111.png(17.24 KB)2015-1-21 00:35在R1左侧的内网接口配置策略路由,当数据包源地址属于192.168.1.0/24时,优先走ISP1,如果ISP1失效走ISP2;当数据包源地址属于192.168.2.0/24时,根据ISP1和ISP2的连通性结果选择路由:当两条ISP线路都正常时走ISP2,这样就躲开了192.168.1.0/24所走的路径(因为它优先走ISP1),实现了流量的负载平衡。

本次改造方案拓扑路由器间负载均衡GLBP如果要实现负载平衡,需要创建多个组,并让客户端指向不同的网关。

GLBP (Gateway Load Balance Protocol)也是Cisco的专有协议,不仅提供冗余网关功能,还在各网关之间提供负载均衡。

GLBP也是由多个路由器组成一个组,虚拟一个网关出来。

GLBP选举出一个AVG(Avtive Virtual Gateway),AVG不是负责转发数据的。

AVG分配最多四个MAC地址给一个虚拟网关,并在计算机进行ARP请求时,用不同的MAC进行响应,这样计算机实际就把数据发送给不同的路由器了,从而实现负载平衡。

在GLBP中,真正负责转发数据的是AVF(Avtive Virtual Forwarder),GLBP会控制GLBP组中哪个路由器是哪个MAC地址的活动路由器。

AVG的选举和HRSP中活动路由器的选举非常类似,优先级最高的路由器成为AVG,次之的为Backup AVG,其余的为监听状态。

一个GLBP组只能有一个AVG和一个Backup AVG,主的AVG失败,备份AVG顶上。

一台路由器可以同时是AVG和AVF。

AVF是某些MAC的活动路由器,也就是说如果计算机把数据发往这个MAC,它将接收。

当某一MAC的活动路由器故障,其它AVF将成为这一MAC的新的活动路由器,从而实现冗余功能。

GLBP的负载平衡策略可以是根据不同主机、简单的轮询或者根据路由器的权重平衡,默认是轮询方式产品介绍ASR 1004和ASR 9001区别1004的转发性能为40G,支持10G接口,支持8个扩展槽位。

9901的转发性能为120G,支持40G接口,支持2个扩展槽位。

Cisco ASR 1000 系列聚合服务路由器Cisco ASR 1000 系列聚合服务路由器以其精巧的外形、行业领先的性能、即时服务功能和高畅通性,推动着服务提供商和企业网络边缘领域的变革。

Cisco ASR 1000 系列路由器具有下列优势:●提供高安全性、高性能以及通过集成软件进行支持的服务●创高性能边缘路由器的新价位●具有高恢复力,提供经济便捷的服务中软件更新●可在非冗余硬件上提供软件冗余Cisco ASR 1000 系列产品可帮助服务提供商更灵活、高效、经济地为消费者和企业提供综合服务。

路由路径控制之SLA在多ISP接入之高级策略一文中,我们里面使用了SLA与PBR进行联动,将track对象的返回结果传达给PBR,PBR根据对象结果实施策略,实现了完美的解决方案,今天我在简单说下SLA与路由进程联动,实现一个静态路由的负载与智能切换。

不过今天用的方法与上次不同,上在多ISP接入之高级策略一文中,我们里面使用了SLA与PBR进行联动,将track对象的返回结果传达给PBR,PBR根据对象结果实施策略,实现了完美的解决方案,今天我在简单说下SLA与路由进程联动,实现一个静态路由的负载与智能切换。

不过今天用的方法与上次不同,上次用的是ICMP 探测技术,今天我们用tcp-connect技术,也就是用TCP握手连接进行网络质量测试,不过被测试的对象要开启SLA响应器。

SLA有两种操作方式,一种是不要求被探测目标设备与SLA探测设备进行互动,比如我们用的ICMP 探测技术,另一种要求被探测目标设备与SLA探测器互动,我们称被探测目标为SLA响应器。

SLA 探测器用UDP协议任意端口与SLA响应器端口1967通信并传送控制信息,然后在进行TCP协议探测,如果控制信息发送失败,那么探测也是不成功的。

路径控制SLA配置实例实验拓扑图SLA探测器简要配置1.对探测策略进行编号命名并设置调度规则。

ip sla 1tcp-connect 12.1.1.2 23 source-ip 12.1.1.1timeout 300ip sla schedule 1 life forever start-time nowip sla 2tcp-connect 13.1.1.3 23 source-ip 13.1.1.1timeout 300ip sla schedule 2 life forever start-time now2.执行TRACK跟踪并收集策略对象结果track 10 rtr 1 reachabilitytrack 20 rtr 2 reachability3.track与路由进程联动,根据其track所跟踪对象结果对路由条目进行控制,如果对象结果失败,那么将删除相关的路由路由,对象结果成功,自动加入路由条目。