13、等级保护2.0之物联网安全测评指导书(三级)

- 格式:xls

- 大小:41.50 KB

- 文档页数:1

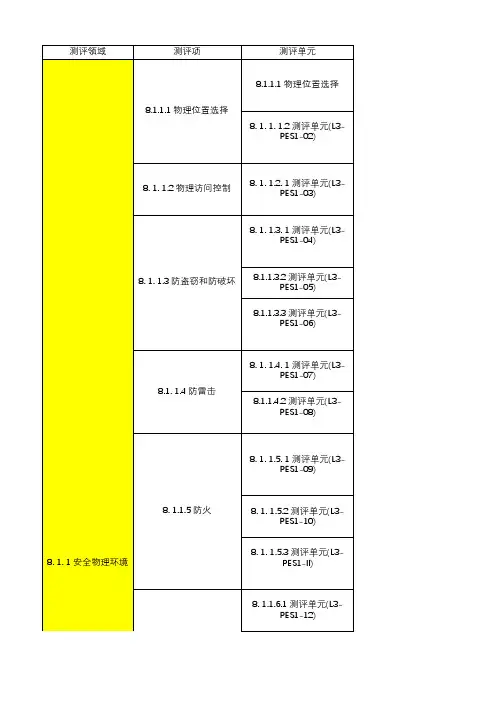

测评指导书(三级)目录第1章安全管理测评指导书 (4)1.1安全管理机构测评 (4)1.2安全管理制度测评 (9)1.3人员安全管理测评 (11)1.4系统建设管理测评 (14)1.5系统运维管理测评 (20)第2章物理安全测评指导书 (32)2.1物理安全测评 (32)第3章网络安全测评指导书 (44)3.1网络全局安全测评 (44)3.2路由器安全测评 (47)3.3交换机安全测评 (59)3.4防火墙安全测评 (67)3.5入侵检测/防御系统安全测评 (71)第4章操作系统安全测评指导书 (75)4.1WINDOWS操作系统安全测评 (75)4.2L INUX操作系统安全测评 (82)4.3S OLARIS操作系统安全测评 (92)4.4AIX操作系统安全测评 (101)第5章应用系统安全测评指导书 (109)5.1应用系统安全测评 (109)5.2IIS应用安全测评 (114)5.3A PACHE应用安全测评 (116)第6章数据库安全测评指导书 (120)6.1SQL S ERVER数据库安全测评 (120)第 2 页共135 页6.2O RACLE数据库安全测评 (124)6.3S YBASE数据库安全测评 (130)第 3 页共135 页第1章安全管理测评指导书1.1安全管理机构测评第 4 页共135 页第 5 页共135 页第 6 页共135 页第7 页共135 页第8 页共135 页1.2安全管理制度测评第9 页共135 页第10 页共135 页1.3人员安全管理测评第11 页共135 页第12 页共135 页第13 页共135 页1.4系统建设管理测评第14 页共135 页第15 页共135 页第16 页共135 页第17 页共135 页第18 页共135 页第19 页共135 页1.5系统运维管理测评第20 页共135 页第21 页共135 页第22 页共135 页第23 页共135 页第24 页共135 页第25 页共135 页第26 页共135 页第27 页共135 页第28 页共135 页第29 页共135 页第30 页共135 页第31 页共135 页第2章物理安全测评指导书2.1物理安全测评第32 页共135 页第33 页共135 页第34 页共135 页第35 页共135 页第36 页共135 页第37 页共135 页第38 页共135 页第39 页共135 页第40 页共135 页第41 页共135 页第42 页共135 页第43 页共135 页第3章网络安全测评指导书3.1网络全局安全测评第44 页共135 页第45 页共135 页第46 页共135 页3.2路由器安全测评思科路由器第47 页共135 页第48 页共135 页第49 页共135 页第50 页共135 页。

等级保护2.0第三级数据中心入侵防范设备类安全防护产品功能指标参考1、入侵防御设备(至少具备4 项功能、支持3 种入侵防御技术、支持2 种抗拒绝服务技术。

)对网络数据流量进行深度检测、实时分析,并对网络中的攻击行为进行主动防御的专用设备。

①具备深层检测、内容识别、即时侦测、主动防御、无线攻击防御、抗拒绝服务、日志审计、身份认证等9项功能。

②支持攻击行为记录(包括攻击源IP、攻击类型、攻击目的、攻击时间等)、协议分析、模式识别、异常流量监视、统计阀值、实时阻断攻击等6 种入侵防御技术。

③支持流量检测与清洗(流量型DDoS 攻击防御、应用型DDoS 攻击防御、DoS 攻击防御、非法协议攻击防御、常用攻击工具防御等)、流量牵引和回注等2 种抗拒绝服务技术。

2、入侵检测设备(满足其中三级要求)通过对网络上的数据包作为数据源,监听所保护网络内的所有数据包并进行分析,从而发现异常行为的入侵检测系统。

参照《信息安全技术网络入侵检测系统技术要求和测评方法》[GBT20275-2013]将网络入侵检测系统技术要求分为一级、二级、三级。

3、网络准入控制设备(推荐要求)屏蔽不安全的设备和人员接入网络,规范用户接入网络行为的专用设备。

①具备网络准入身份认证、合规性健康检查、终端接入管理(包括:PC、移动终端等)、用户管理、准入规则管理、高可用性、日志审计等7 项功能。

②支持pap、chap、md5、tls、peap 等5 种网络准入身份认证方法。

4、防病毒网关设备(至少具备5 项功能。

支持4 种病毒过滤方法。

)病毒防御网关化的专业设备。

①具备病毒过滤、内容过滤、反垃圾邮件、日志审计、身份认证、高可用等6 项功能。

②支持流杀毒、文件型杀毒、常用协议端口病毒扫描、IPv4和IPv6 双协议栈的病毒过滤、病毒隔离等5 种病毒过滤方法。

5、网络安全入侵防范(推荐要求)①在网络边界处监视以下攻击行为:端口扫描、强力攻击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、IP 碎片攻击和网络蠕虫攻击等;②当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警。

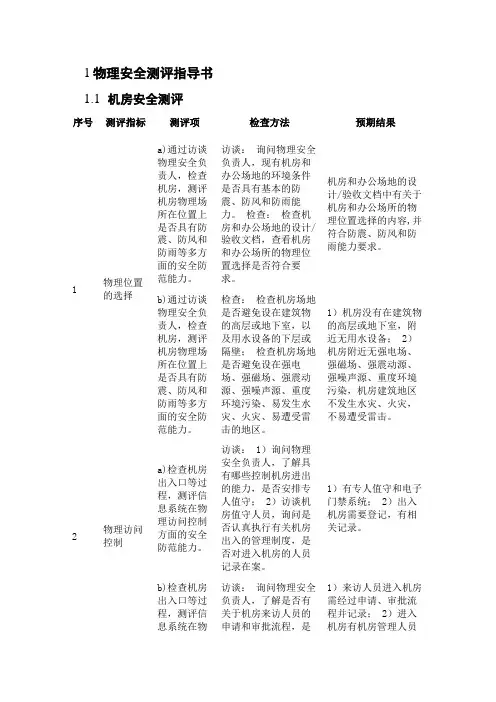

1物理安全测评指导书1.1机房安全测评序号测评指标测评项检查方法预期结果1物理位置的选择a)通过访谈物理安全负责人,检查机房,测评机房物理场所在位置上是否具有防震、防风和防雨等多方面的安全防范能力。

访谈:询问物理安全负责人,现有机房和办公场地的环境条件是否具有基本的防震、防风和防雨能力。

检查:检查机房和办公场地的设计/验收文档,查看机房和办公场所的物理位置选择是否符合要求。

机房和办公场地的设计/验收文档中有关于机房和办公场所的物理位置选择的内容,并符合防震、防风和防雨能力要求。

b)通过访谈物理安全负责人,检查机房,测评机房物理场所在位置上是否具有防震、防风和防雨等多方面的安全防范能力。

检查:检查机房场地是否避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁;检查机房场地是否避免设在强电场、强磁场、强震动源、强噪声源、重度环境污染、易发生水灾、火灾、易遭受雷击的地区。

1)机房没有在建筑物的高层或地下室,附近无用水设备; 2)机房附近无强电场、强磁场、强震动源、强噪声源、重度环境污染,机房建筑地区不发生水灾、火灾,不易遭受雷击。

2物理访问控制a)检查机房出入口等过程,测评信息系统在物理访问控制方面的安全防范能力。

访谈: 1)询问物理安全负责人,了解具有哪些控制机房进出的能力,是否安排专人值守; 2)访谈机房值守人员,询问是否认真执行有关机房出入的管理制度,是否对进入机房的人员记录在案。

1)有专人值守和电子门禁系统; 2)出入机房需要登记,有相关记录。

b)检查机房出入口等过程,测评信息系统在物访谈:询问物理安全负责人,了解是否有关于机房来访人员的申请和审批流程,是1)来访人员进入机房需经过申请、审批流程并记录; 2)进入机房有机房管理人员理访问控制方面的安全防范能力。

否限制和监控其活动范围。

检查:检查是否有来访人员进入机房的审批记录。

陪同并监控和限制其活动范围。

c)检查机房出入口等过程,测评信息系统在物理访问控制方面的安全防范能力。

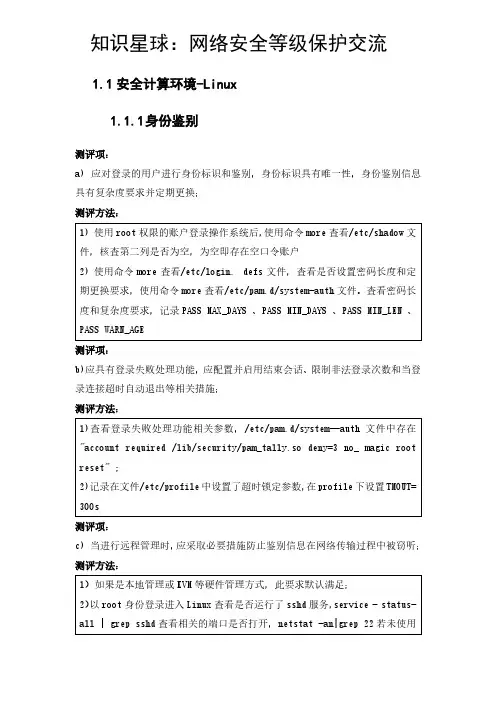

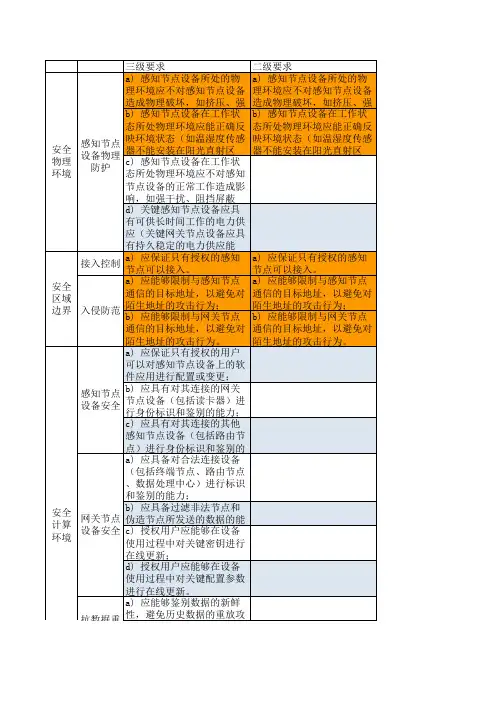

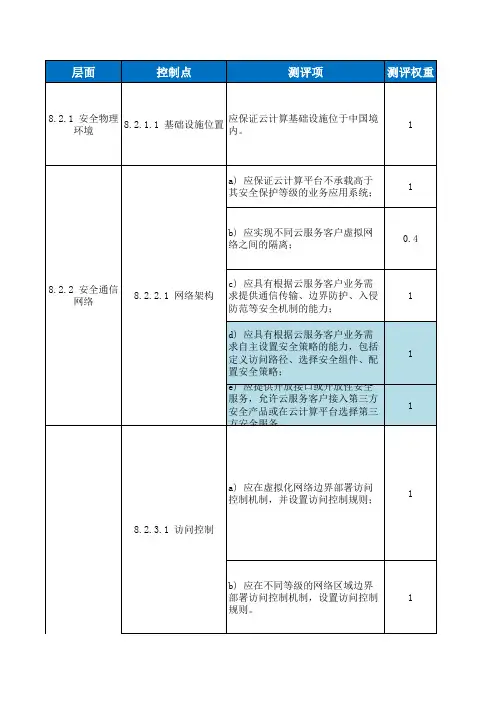

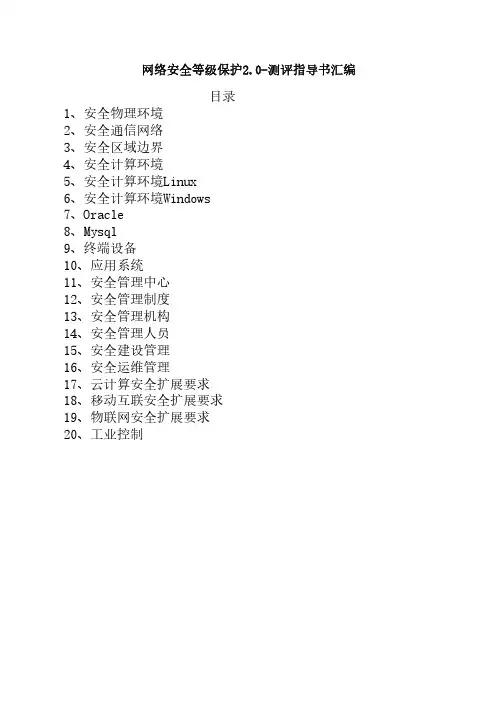

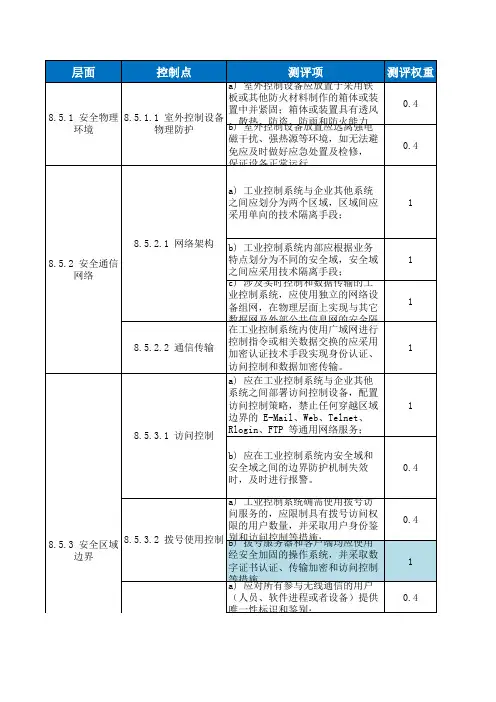

等级保护2.0测评指导书1目录一、安全物理环境测评指导书 (5)二、安全通信网络测评指导书 (10)三、安全区域边界测评指导书 (16)四、安全计算环境测评指导书 (28)4.1网络设备测评指导书 (28)4.2L INUX测评指导书 (75)4.3W INDOWS测评指导书 (88)24.4O RACLE测评指导书 (101)4.5M Y SQL测评指导书 (108)4.6终端设备测评指导书 (118)4.7应用系统测评指导书 (126)五、安全管理中心测评指导书 (135)六、安全管理制度测评指导书 (139)七、安全管理机构测评指导书 (143)八、安全管理人员测评指导书 (151)九、安全建设管理测评指导书 (156)十、安全运维管理测评指导书 (170)3十一、云计算安全扩展要求测评指导书 (184)十二、移动互联安全扩展要求测评指导书 (204)十三、物联网安全扩展要求测评指导书 (209)十四、工业控制系统安全扩展要求测评指导书 (219)4一、安全物理环境测评指导书56789二、安全通信网络测评指导书101112131415三、安全区域边界测评指导书161718192021222324252627四、安全计算环境测评指导书4.1 网络设备测评指导书2829303132333435363738394041424344454647484950。

1物理安全测评指导书1.1机房安全测评序号测评指标测评项检查方法预期结果1物理位置的选择a)通过访谈物理安全负责人,检查机房,测评机房物理场所在位置上是否具有防震、防风和防雨等多方面的安全防范能力。

访谈:询问物理安全负责人,现有机房和办公场地的环境条件是否具有基本的防震、防风和防雨能力。

检查:检查机房和办公场地的设计/验收文档,查看机房和办公场所的物理位置选择是否符合要求。

机房和办公场地的设计/验收文档中有关于机房和办公场所的物理位置选择的内容,并符合防震、防风和防雨能力要求。

b)通过访谈物理安全负责人,检查机房,测评机房物理场所在位置上是否具有防震、防风和防雨等多方面的安全防范能力。

检查:检查机房场地是否避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁;检查机房场地是否避免设在强电场、强磁场、强震动源、强噪声源、重度环境污染、易发生水灾、火灾、易遭受雷击的地区。

1)机房没有在建筑物的高层或地下室,附近无用水设备; 2)机房附近无强电场、强磁场、强震动源、强噪声源、重度环境污染,机房建筑地区不发生水灾、火灾,不易遭受雷击。

2物理访问控制a)检查机房出入口等过程,测评信息系统在物理访问控制方面的安全防范能力。

访谈: 1)询问物理安全负责人,了解具有哪些控制机房进出的能力,是否安排专人值守; 2)访谈机房值守人员,询问是否认真执行有关机房出入的管理制度,是否对进入机房的人员记录在案。

1)有专人值守和电子门禁系统; 2)出入机房需要登记,有相关记录。

b)检查机房出入口等过程,测评信息系统在物理访问控制方面的安全防范能力。

访谈:询问物理安全负责人,了解是否有关于机房来访人员的申请和审批流程,是否限制和监控其活动范围。

检查:检查是否有来访人员进入机房的审批记录。

1)来访人员进入机房需经过申请、审批流程并记录;2)进入机房有机房管理人员陪同并监控和限制其活动范围。

c)检查机房出入口等过程,测评信息系统在物理访问控访谈:访谈物理安全负责人,是否对机房进行了划分区域管理,是否对各个区域都有专门的管理要求;检1)对机房进行了划分区域管理; 2)对各个区域都有专门的管理要求。

1. 信息系统等级保护测评指标等级保护的测评技术指标至少覆盖各系统等保二级、等级保三级的全部指标1.1. 等级保护二级测评基本指标1.2. 等级保护三级测评基本指标边界完整性检查 S3) 入侵防范( G3 ) 网络设备防护 G3) 恶意代码防范 (G3) 事件是否成功及其他与审计相关的信息; c) 应能够根据记录数据进行分析,并生成审计报表; d) 应对审计记录进行保护,避免受到未预期的删除、修改或覆 盖等。

a) 应能够对非授权设备私自联到内部网络的行为进行检 查,准确定出位置,并对其进行有效阻断; b) 应能够对内部网络用户私自联到外部网络的行为进行 检查,准确定出位置,并对其进行有效阻断。

a) 应在网络边界处监视以下攻击行为: 端口扫描、强力攻 击、木马后门攻击、拒绝服务攻击、缓冲区溢出攻击、 IP 碎片攻击和网络蠕虫攻击等; b) 当检测到攻击行为时,记录攻击源 IP 、攻击类型、攻击 目的、攻击时间,在发生严重入侵事件时应提供报警。

a) 应在网络边界处对恶意代码进行检测和清除; b) 应维护恶意代码库的升级和检测系统的更新。

a) b) c) 应对登录网络设备的用户进行身份鉴别; 应对网络设备的管理员登录地址进行限制; 网络设备用户的标识应唯一; 主要网络设备应对同一用户选择两种或两种以上组合 d) 的鉴别技术来进行身份鉴别; e) 身份鉴别信息应具有不易被冒用的特点, 度要求并定期更换; 口令应有复杂 f) 应具有登录失败处理功能,可采取结束会话、限制非法 登录次数和当网络登录连接超时自动退出等措施; g) 当对网络设备进行远程管理时,应采取必要措施防止鉴 别信息在网络传输过程中被窃听; b) 操作系统和数据库系统管理用户身份标识应具有不易 被冒用的特点,口令应有复杂度要求并定期更换; c) 应启用登录失败处理功能,可采取结束会话、限制非法a) 应提供专用的登录控制模块对登录用户进行身份标识应用安全 身份鉴别( S3 ) 和鉴别; b) 应对同一用户采用两种或两种以上组合的鉴别技术实 现用户身份鉴别; c) 应提供用户身份标识唯一和鉴别信息复杂度检查功能, 保证应用系统中不存在重复用户身份标识,身份鉴别信息不易被 冒用; d) 应提供登录失败处理功能,可采取结束会话、限制非法登录 次数和自动退出等措施; e) 应启用身份鉴别、用户身份标识唯一性检查、用户身份 鉴别信息复杂度检查以及登录失败处理功能,并根据安全策略配 置相关参数。

等级保护2.0第三级网络安全防护结构安全设备类安全防护产

品

等级保护2.0第三级网络安全防护结构安全设备类安全防护产品功能指标参考

1、单向网闸(至少具备3 项功能、支持2 种邮件过滤条件)

隔断内外网间的直接连接的专用隔离硬件。

①具备单向文件传输、单向数据库同步、单向邮件传输、邮件

过滤、数据防泄漏规则等5 项功能。

②支持主流数据库的单向同步。

③支持按邮件地址、邮件域名、邮件内容、邮件附件和IP 地

址端口等5 种邮件过滤条件。

2、双向网闸(至少具备4 项功能、支持3 种应用协议、支持4 种应用层数据控制协议)

隔断内外网间的直接连接,保障用户网络在隔离的同时进行可控数据交换的专用隔离硬件。

①具备防止各类敏感数据泄露、安全隔离和受控的信息交换、应用协议支持、应用层数据控制等4 项功能。

②支持根据数据的类别和级别,制定数据防泄露规则。

③支持Web、FTP、SMTP、POP3、数据库访问等5 种

应用协议。

④支持Web、FTP、SMTP、POP3、TCP、UDP 等6 种应用层数据控制协议。

等级保护测评项目测评方案-2级和3级标准信息安全等级保护测评项目测评方案广州华南信息安全测评中心二〇一六年目录第一章概述 (3)第二章测评基本原则 (4)一、客观性和公正性原则 (4)二、经济性和可重用性原则 (4)三、可重复性和可再现性原则 (4)四、结果完善性原则 (4)第三章测评安全目标(2级) (5)一、技术目标 (5)二、管理目标 (6)第四章测评内容 (9)一、资料审查 (10)二、核查测试 (10)三、综合评估 (10)第五章项目实施 (12)一、实施流程 (12)二、测评工具 (13)2.1 调查问卷 (13)2.2 系统安全性技术检查工具 (13)2.3 测评工具使用原则 (13)三、测评方法 (14)第六章项目管理 (15)一、项目组织计划 (15)二、项目成员组成与职责划分 (15)三、项目沟通 (16)3.1 日常沟通,记录和备忘录 (16)3.2 报告 (16)3.3 正式会议 (16)第七章附录:等级保护评测准则 (19)一、信息系统安全等级保护 2 级测评准则 (19)1.1 基本要求 (19)1.2 评估测评准则 (31)二、信息系统安全等级保护 3 级测评准则 (88)基本要求 (88)评估测评准则 (108)第一章概述2003 年中央办公厅、国务院办公厅转发了《国家信息化领导小组关于加强信息安全保障工作的意见》(中办发[2003]27 号)以及2004 年 9 月四部委局联合签发的《关于信息安全等级保护工作的实施意见》等信息安全等级保护的文件明确指出,“要重点保护基础信息网络和关系国家安全、经济命脉、社会稳定等方面的重要信息系统,抓紧建立信息安全等级保护制度,制定信息安全等级保护的管理办法和技术指南。

”2009 年 4 月广东省公安厅、省保密局、密码管理局和省信息化工作领导小组联合发文《广东省深化信息安全等级保护工作方案》(粤公通字[2009]45 号)中又再次指出,“通过深化信息安全等级保护,全面推动重要信息系统安全整改和测评工作,增强信息系统安全保护的整体性、针对性和实效性,使信息系统安全建设更加突出重点、统一规范、科学合理,提高信息安全保障能力,维护国家安全、社会稳定和公共利益,保障和促进信息化建设”。