从零开始学破解爆破

- 格式:doc

- 大小:38.00 KB

- 文档页数:4

破解完全入门篇第一章--前言好多哥们儿说看教程跟老大的书都看不太明白,所以,我尽量把话说到最容易理解的份上,本文写给那些刚入门和尚未入门的朋友们...目录no.1------------------前言(说明一下)no.2------------------汇编语言no.3------------------Windows程序no.4------------------调试器及相关工具入门no.5------------------破解原理no.6------------------初级破解实践,强暴一个软件no.7------------------中级破解实践,找到注册码及写内存注册机no.8------------------高级破解实践,分析软件算法,编写注册机由于现在网吧,临时写来,所以,今天只写个前言吧,呵呵...本章只作一些说明,现在也说了这么多了,没别的了,卖个广告,推荐几本书吧。

首先,力荐看雪老大《加密与解密--软件保护技术及完全解决方案》,绝对物超所值,要的抢先了...(汗~~俺都没看过,看来要落伍了)。

当然,还有看雪精华一、二、三、四以及将要出来的五,足够带你上路,还有风飘雪大虾的《风飘雪破解教程》等等等等(其它一些,没说到的就请自行搜集吧),还有就是常到论坛来转转 ;=》另外,我觉的你真的很有必要学一门编程语言以及掌握一些Win32程序的知识...课后FAQQ:哪些人可以学习破解?A:任何会启动电脑并运行软件同时又想学习破解的人。

我说的全是实话,如果你既不会启动电脑又不会运行软件,那么我教你一个更高深的吧--破解电脑,呵呵,很简单,到大街上随便抡个板砖什么的,回去慢慢破解吧 (记得关电源)Q:有没有什么办法可以使我快速入门并成为高手?A:有。

但你得是个MM(P不PL无所谓),然后找个离你家最近的破解达人,什么也不用做,眨个眼放个电之类的会吧(现在连初中的小女生都会这个),然后就成了,呵呵,想破什么的话,让高手帮忙吧,到时说成是自己破的就成了 MM问为什么?因为那些高手大都奇丑无比,呵呵,有了头脑就没了长相,男的也是这样,而且越是高手,长的就是越丑。

[黑客X档案]从零开始学破解之五——破解知识大盘点+“断点”探秘(1)经过了前面四堂课的学习,小菜鸟们是不是感觉对破解越来越有兴趣了呢?随着不断的学习大家的水平也在一点点的提高。

可是在这里要提醒大家的是学习破解千万不能像猴子搬苞谷一样,学习了新的知识就忘了以前学过的知识。

为了让大家给以后的学习打下更好的基础。

我决定在这一课开始之前为大家做一个简单的学习总结。

大家回忆一下以前学过的知识。

一.学习破解必备工具工欲善其事,必先利其器。

而且不论我们的破解旅程能走多远,这些工具将会一直帮助我们走向成功。

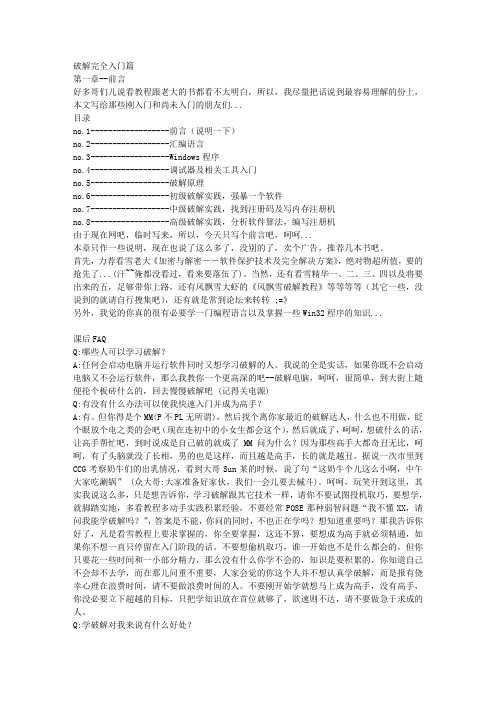

1. 探测工具PEID作用:揭开软件的外衣因为大部分的破解都是在软件没有加壳的状态下进行的,因此在破解之前,判断软件是否加壳,加了什么壳非常重要。

(当然,目前为止,我们一直没有提过加壳与脱壳的知识,一直是在理想的“无壳”环境中学习,在不久的将来,X档案还会为大家推出零基础学脱壳的套餐,教会大家更使用的技术)这个工具的使用也非常简单,双击打开后,把待检测的软件拖到PEID的节面上,就会自动显示判断的结果了。

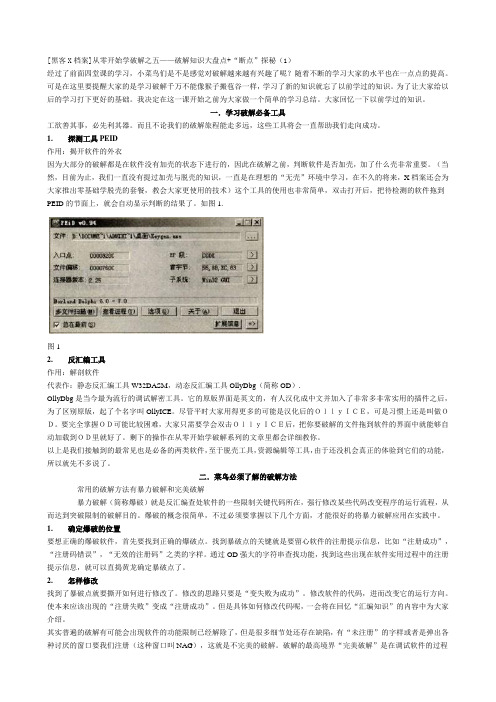

如图1.图12. 反汇编工具作用:解剖软件代表作:静态反汇编工具W32DASM,动态反汇编工具OllyDbg(简称OD).OllyDbg是当今最为流行的调试解密工具。

它的原版界面是英文的,有人汉化成中文并加入了非常多非常实用的插件之后,为了区别原版,起了个名字叫OllyICE。

尽管平时大家用得更多的可能是汉化后的OllyICE,可是习惯上还是叫做OD。

要完全掌握OD可能比较困难,大家只需要学会双击OllyICE后,把你要破解的文件拖到软件的界面中就能够自动加载到OD里就好了。

剩下的操作在从零开始学破解系列的文章里都会详细教你。

以上是我们接触到的最常见也是必备的两类软件,至于脱壳工具,资源编辑等工具,由于还没机会真正的体验到它们的功能,所以就先不多说了。

二.菜鸟必须了解的破解方法常用的破解方法有暴力破解和完美破解暴力破解(简称爆破)就是反汇编查处软件的一些限制关键代码所在,强行修改某些代码改变程序的运行流程,从而达到突破限制的破解目的。

软件反编译破解学习班第一课1、介绍:内容;安全中国本节介绍了软件破解的通用方法和步骤,我们用通俗的语言介绍了软件破解的入门知识,希望大家能够由此步入破解的殿堂,进入奇妙无比的破解天地。

希望没有任何基础的人也能学会,则深感欣慰,不亦乐乎。

2、说明:内容.;熟悉软件的结构,了解软件破解的流程、达到辨伪存真的目的。

欲破解一个软件,我们首先应根据前面的内容侦测它的壳,然后我们要把它的壳脱去,还原软件的本来面目。

如果软件是一个PLMM,我们不喜欢穿衣服的MM,我们不喜欢艺术照的MM,我们迫不及待地想把MM脱光,想把MM骗上床。

带壳的软件以后很难分析,带壳的穿衣的MM很难调教,壳是一个拦路虎,我们却不知武松醉在何处。

这就如同我们要吃糖炒栗子,必须先剥掉栗子壳一样。

这一课就教给你如何用自动剥壳机去掉花生壳、栗子壳之类的东东。

若侦测出它根本没加壳,就可省掉这一步了(现在没加壳的软件已经很少很少了,除非软件作者缺乏最基本的加密解密常识)。

脱壳成功的标志是脱壳后的文件能正常运行,功能没有任何损耗。

一般来说,脱壳后的文件长度大于原文件长度;即使同一个文件,当采用不同脱壳软件进行脱壳的时候,由于脱壳软件机理不同,脱出来的文件大小也不尽相同。

但只要能够运行起来,这都是正常的,就如同人的体重,每次上秤,份量都有所不同。

但只要这个人是健康的,就无所谓,合乎情理。

★使用方法:傻瓜式软件,运行后选取欲脱壳的软件即可完成脱壳工作。

AspackDie软件运行界面如图1所示。

图1 AspackDie运行界面脱壳时注意:目标程序的属性不能为“只读”,否则会失败。

下面举个例子(ex1701)。

运行AspackDie软件,选定ex1701,如图2。

图2 选定目标文件ex1701选定后,鼠标单击“打开”按钮,即完成脱壳工作,如图3。

在ex1701所在目录生成脱壳后的文件,其名称为Unpacked.exe。

图3 脱壳成功时的画面2.AsprStripperAsprstripper(作者网站:/syd/)功能非常强大,能对付ASPack 2.xx 版本的各种标准壳和变种壳,它只能运行在windows 2000/xp平台上。

汇编教程,破解资料(精华)第一课前言你是不是经常到处找破解资料,转了一大圈,也找不全,多么希望找一完整破解教程,从简到深,系统学习破解知识。

本人就有这一体会,为了使大家更快掌握这门技术,特将本人长期收集资料和破解经验总结一篇教程,相信对大家有所帮助。

这份资料主要是和大家探讨一些加密解密的问题,在文中引用了不少平时收集的资料,但均保持文章原样。

很多人都想学学做cracker,好象破了一个程序很风光的,人人都很佩服。

可是做一个cracker 其实很累,需花费大量的时间,而且经常会碰壁,三五天毫无进展是极为平常的事情。

而且crack 是违法的,这点要牢记。

做cracker的五个必要条件是: 1. 知识2. 经验3. 感觉4. 耐心5. 运气。

如果你刚开始学crack,也许你遇到不少麻烦,并且有点想退却,其实你不要着急,只要你认真学习,成功就在眼前。

没有人是生来就什么都会的,如果你有问题,就大胆的去问你周围的人,多来我主页论坛请教。

计算机水平不高怎么办?没关系,我也不是学计算机的,我自己的专业与电脑不沾边。

只要努力学习就能成功。

所谓知识只要你肯学就可以了,刚入门时如你没汇编知识是不行的,你要掌握一下这门编程语言,能看懂就能上手,但是你想很顺手的话,除了把汇编掌握好,还有编程的基本功夫。

经验是跟你破解软件时间,掌握程度有关,接触多了,拿到一软件应该知道用哪种法比较省事,比较有把握。

感觉这点不可言传,就象我们做语文题目时,一句话有语法错误一看就知道,这时我们有可能从语法上也说不上什么道道,就知它是错的,这就是语感。

我们crack多了,也会有这方面的体会,拿一软件跟踪,到关键点时凭感觉就找到。

耐心就不多说,成功与失败的关键也在这一步。

运气也很关键啦!以前我受朋友之托对付开天辟地2,那软件运行第二次时就叫你输入说明书的第几页第几行的第几个字,要输两三遍,D版哪有说明书呀,拿到这软件我用了一会儿,第一次能运行,第二次不行,我仔细分析一下,判断有可能在注册表或WINDOWS下写下什么文件,故先将系统备份一下,当然是整个windows系统了,是不是吓坏了:-O,哈!干我们这行什么损招都得想到。

爆破安全工程师学习内容1. 引言爆破技术是网络安全领域中的一种重要工具,它可以用于测试系统的安全性以及发现潜在的漏洞。

爆破安全工程师是掌握爆破技术的专业人士,他们通过对于密码学、网络协议和系统安全等知识的深入学习和练习,能够帮助企业提高其网络系统的安全性。

本文将介绍爆破安全工程师需学习的内容及技术。

2. 基础知识2.1. 密码学爆破技术的核心是破解密码,因此,爆破安全工程师需要了解密码学的相关知识。

他们需要掌握各种密码算法的原理,如对称加密算法、非对称加密算法、哈希函数等。

此外,他们还需要学习密码破解的方法和技巧,例如常见的字典攻击、暴力破解、彩虹表等。

2.2. 网络协议网络协议是信息在网络中传输的规则,爆破安全工程师需要对常见的网络协议有深入的了解。

他们需要研究各种协议的工作原理,包括但不限于HTTP、FTP、SSH、SMTP等。

了解协议的细节可以帮助工程师更好地理解系统的弱点和漏洞,从而提高爆破的效率和成功率。

2.3. 操作系统安全爆破安全工程师还需要熟悉常见操作系统的安全机制和漏洞。

他们需要学习操作系统的基本原理、用户权限管理、网络配置等知识,以及操作系统漏洞的利用方式。

掌握操作系统安全知识可以帮助他们在进行爆破测试时更好地理解系统的脆弱点。

3. 技术工具3.1. 爆破工具爆破安全工程师需要熟练掌握各种爆破工具的使用。

这些工具可以帮助工程师快速、高效地进行密码破解和漏洞利用。

常见的爆破工具包括但不限于NMAP、Metasploit、Hydra、John the Ripper等。

工程师需要了解这些工具的原理、功能和使用方法,以及它们的适用场景和限制。

3.2. 编程语言掌握至少一门编程语言对于爆破安全工程师来说是必要的。

通过编程,工程师可以自动化爆破过程、快速开发定制化工具,并且可以更好地理解爆破技术的原理。

常见的编程语言包括Python、C、C++、Java等,工程师可以根据项目需求和个人喜好进行选择。

爆破安全技术—爆破基础知识范本爆破安全技术是指通过暴力破解密码、弱口令等方式,获取系统、网络等目标的非法访问权限的一种攻击手段。

攻击者利用计算机的计算能力和密码破解算法,对目标进行不断的尝试,直到成功破解密码并获取目标的控制权。

爆破技术的基础是密码学和密码学攻击技术。

密码学是指研究利用密码算法进行信息保密和身份验证的学科。

而密码学攻击技术则是指通过分析密码算法、密码协议、密钥管理等手段,来破解密码系统或获取密码的技术手段。

爆破技术主要针对密码进行攻击。

密码是用于保护信息安全的重要手段,常被应用于用户身份验证、数据加密等领域。

然而,由于用户常常使用弱密码、常用密码以及密码选取不当等原因,密码的安全性往往容易被攻击者破解。

爆破技术的攻击过程通常分为以下几个步骤:第一步,密码字典的准备。

爆破攻击通常会使用密码字典来尝试不同的密码组合。

这些密码字典可以是攻击者自己准备的,也可以是从互联网上获得的公开字典。

密码字典通常包括弱口令、常用密码、常见姓名等。

第二步,暴力破解开始。

攻击者使用密码字典中的密码,通过加密算法对目标密码进行不断的尝试,直到找到正确的密码或者达到设定的尝试次数。

常见的破解手段有字典攻击、蛮力攻击等。

字典攻击是指通过尝试密码字典中的密码来破解目标密码。

蛮力攻击则是针对目标用户密码的长度和字符组成进行组合,进行穷举尝试。

第三步,破解成功与失败的判断。

攻击者可以通过系统的响应时间、错误提示等手段来判断密码破解是否成功。

如果成功破解密码,攻击者将能够获取目标的非法访问权限。

为了防止爆破攻击,我们可以采取以下几种措施:一、增加密码的复杂度。

使用复杂的密码可以大大增加密码破解的难度。

密码的复杂度可以通过增加密码长度、使用大小写字母、数字和特殊字符等方式来提高。

二、定期修改密码。

定期修改密码可以有效地避免密码长期被攻击者破解的风险。

建议用户每隔一定时间就更换密码,确保密码的安全性。

三、使用多因素认证。

首先,我要声明一下,本教程只局限于不懂破解的朋友,让你们了解并有机会深入破解!其次,诸位大神请高抬贵手,不要骂我。

虽然简易,但我的初衷是让不懂的人更有信心加入破解行列!最后,我们只需5步,让你了解一个程序被破解。

介绍一下这个软件吧,我写的一个简单的软件,方便初学者容易理解。

程序需要输入正确的帐号和密码才可以登录成功,否则登录失败。

可是我们不知道正确的帐号密码。

(也可以理解成是其他软件注册码)既然他能提示登录成功与登录失败(或某些软件提示注册码错误),就说明他有一个判断,我们来打开OD载入程序,让他判断所有字符都是成功。

(由于是初级零基础入门级教程,所以不涉及“各种壳”、“暗桩”等等系列干扰新手的元素)在左上角窗口右键,选择“中文搜索引擎”-“搜索ASCII”之后搜索(Ctrl+F)输入“登录失败”(也就是你不想看到的东西),找到结果后,我们双击那一行代码。

我们向上找找,这个判断跳转的来源在哪儿。

下图可以看到,在图片最上方的je命令左边有一条线,跳过了成功,指向了失败前面的代码。

我们在这行代码上右键,选择“二进制”-“NOP填充”就是让这个跳转失效。

那么现在,你所填写的注册码或密码,输入所有字符或不输入任何字符,都是正确的了!但是还没完,不用我说大家也知道,还需要保存一下~我们右键,选择“复制到可执行文件”-“所有”跳转后继续右键“保存文件”,生成一个新的文件,也就是破解补丁,覆盖源文件。

最后,我们来打开刚才保存出来的新程序(也就是我们破解后的程序),是不是真的被破解了?我们还同样输入“abc”,恭喜,成功破解!怎么样?现在是不是觉得破解就是如此简单?有没有信心深入破解?吾爱会让你成为破解高手!。

适合读者:破解爱好者 前置知识:汇编语言带你经历破解的三重境界文/图 lvcaolhx破解,在很多人的眼里都觉得这个很神秘,对,的确神秘,因为懂的人不多,而且个人认为比编程还难学。

在正式开始之前,我们先来谈谈本文所谓的三重境界。

第一重境界:爆破,基本属于菜鸟的专利,也是初学者所喜欢的方式。

因为不需要你有很深的汇编功力,只要能用现成的查壳脱壳软件查壳脱壳,大概了解程序注册流程,能找到关键跳就OK 了。

这个阶段经常使用的工具是查壳工具、静态反汇编工具W32Dasm 、C32Asm ,程序修改工具UltraEdit 等。

第二重境界:追出注册码,编写注册机。

在有了一定爆破经历和一些简单的汇编基础后,我们的菜鸟爆破手就可以升级为经验丰富的老鸟了。

这个阶段经常用到的工具要在前一阶段的基础上增加动态反汇编程序OllyDBG 和一些简单的注册机编辑工具Keymaker 等。

如果编写注册机的话,就要求有深厚的汇编功力,精湛的编程技术,能清楚分析出程序的注册流程和算法,并独立编写出程序算法注册机。

第三重境界:逆向。

本人没达到这一层次,写不出好的心得,骨灰级老鸟常玩的。

介绍完三重境界后,你处于哪重境界,应该心里有数啦。

好了,下面开始我们的旅程。

第一重境界:爆破首先按软件破解的一般步骤:先查壳,有壳就脱壳,无壳当然最好了,然后分析、爆破。

我们用常用的PEiD 查这个CrackMe 的壳,结果如图1所示。

见到这种情况,不要匆忙下无壳的结论,再试试另外一种查壳工具,如DiE 。

我们用DiE 试试,结果如图2所示,看看,加了ASPack 2.12壳,还好不是什么强壳。

图1黑客防线 w w w .h a c k e r .c o m .c n转载请注明出处图2下面对这个CrackMe 脱壳。

用OD 载入程序,如图3所示,载入后点上一行的PUSHAD ,明显表示加了壳,寄存器窗口的ESP 变红了,我们用经典的ESP 定律脱壳。

图3右击ESP 变红的数据,在弹出菜单中选“跟随到数据窗口”,然后在数据窗口右击D7,在弹出菜单中选“断点->硬件访问->Word ”,下好断点后,在OD 中运行,程序断在如下代码处。

从本章开始,我们来一步一步学习Crack软件(80%读者昏死过去,且不省人世...另有20%在寻找附近可以用来打人的东西)不可不说一下学习破解的三个阶段:初级,修改程序,用ultraedit等工具修改exe文件,称暴力破解,简称爆破中级,追出软件的注册码高级,写出注册机先说这爆破。

所谓爆破,就是指通过修改可执行文件的源文件,来达到相应的目的。

你不明白?呵呵,举个例子好了,比如说某共享软件,它比较用户输入的注册码,如果用户输入的,跟它通过用户名(或其它)算出来的注册码相等的话(也就是说用户输入的注册码正确了),那么它就会跳到注册成功的地方去,否则就跳到出错的地方去。

明白过来了吧,我们只要找到这个跳转指令,把它修改为我们需要的“造型”,这样,我们是不是就可以为所欲为了?(某软件双手放在胸口,你要干嘛?)常见的修改方法有两种,我给你举例说明:no.1在某软件中,这样来进行注册:00451239 CALL 00405E02 (关键CALL,用来判断用户输入的注册码是否正确)0045123D JZ 004572E6 (!!!<--此为关键跳转,如果用户输入的注册码正确,就跳向成功处,即004572E6处)0045XXXX YYYYYYYYYYXXXXXXXX YYYYYYYYYYXXXXXXXX YYYYYYYYYYXXXXXXXX 执行到此处,就提示用户注册失败...提示用户注册码不正确等相关信息...004572E6 ... <--(注册成功处!!!)...提示用户注册成功等相关信息呵呵,看明白了吗?没有的话,我来给你讲一下。

在软件执行到00451239处的时候,CALL置0045E02处来进行注册码判断。

接着回来后就来一个跳转语句,即如果用户输入的注册码正确就跳到004572E6处,跳到此处,就算是注册成功了。

如果用户输入的注册码不正确的话,那么就不会在0045123D处进行跳转,而一直执行下去。

Crack菜鸟阶段晋级篇——TIT女子破解小组之菜鸟爆破教

学篇

秦妮@[2195]

【期刊名称】《《黑客X档案》》

【年(卷),期】2005(000)001

【摘要】Crack是一门很深的学问,很多人都想做cracker,可是做一个cracker 其实很累,需花费大量的时间,而且经常会碰壁,N长时间毫无进展是极为平常的事情。

很多初学者还不会汇编只会爆破一些简单的程序就以cracker自居,这样是不对的。

破解是没有止境的。

【总页数】4页(P44-47)

【作者】秦妮@[2195]

【作者单位】

【正文语种】中文

【中图分类】TP317.2

【相关文献】

1.家园保卫战——菜鸟西西篇 [J], 小筑

2.一学就会的微课制作工具(三)——喀秋莎录屏大法之菜鸟篇 [J], 王珏

3.菜鸟留学教程:第四篇签证篇(下) [J], 龚文浩

4.菜鸟留学教程第四篇:签证篇(上) [J], 龚文浩

5.大学英语教学中的团队合作学习2.2课文分组法突破老师的“一言堂”。

在学期

初,老师挑选出2-3篇课文,将学生分为6-8个小组,每个小组6-8人,布置任务:每个小组将负责本学期一篇课文的讲解,2-3个小组准备的是同一篇课文,给每个小组2-3周的时间准备,在准备期间,小组成员分工协作,共同 [J], 魏星星

因版权原因,仅展示原文概要,查看原文内容请购买。

从零开始学破解爆破

首先我们来学习下汇编的基础知识,在以后的破解过程中要经常用到的。

软件破解常用汇编指令

cmp a,b // 比较a与b 比较a与b(是相等还是a>b a<b) 也就是比较语句

mov a,b // 把b值送给a值,使a=b 赋值语句

ret // 返回主程序

nop // 无作用,英文(no operation)简写,意思“do nothing”(机器码90)

(用ultraedit打开编辑exe文件看到90相当汇编语句的nop)

call // 调用子程序,子程序以ret结尾就不用我说了吧

jne或jnz // 不相等则跳(机器码是75或85)

jmp // 无条件跳(机器码是EB)

jb // 若小于则跳

ja // 若大于则跳

jg // 若大于则跳

jge // 若大于等于则跳jl // 若小于则跳这几个是跳转语句一会就会用到所以大家要先记住

以上这些大家一定要熟练记住了

爆破无敌口诀

一条(跳)就死,九筒(90)就胡——(对应上面的2--修改为nop)

一条(跳)就胡,一饼(EB)伺候——(对应上面的1--修改为jmp)

(74)变(75)

(84)变(85)不懂不要紧,一定要先牢记,以后慢慢的理解。

首先我们简单说下以后破解用的工具

1.探测工具peid fi等,

2.脱壳工具很多就不说了,查到什么样的壳大家可以去网上找相应脱壳工具,也有很多教程

3.反汇编工具静态反汇编工具有W32DASM,C32Asm 动态的有Ollydbg(也就是OD)SOFTICE TRW2000 l

OD是当今最流行的反汇编工具。

4.资源编辑工具有UItraEdit WinHex eXeScope 等。

他们可以自定义软件如修改文字修改菜单等我就不介绍了,网络上有很多工具的使用教程。

现在就来让我们用一个例子来进入破解世界吧!

今天我们破解就是这个名片王

看到了把需要我们注册。

破解思路

第一步初步检测没加壳是用Borland Delphi 6.0 - 7.0写的

第二步留心注册提示恭喜!您已经是本软件注册用户。

看到了把然后在这条语句上双击鼠标左键

第三步找到突破口

第四步定位修改点

一也就是用peid 等软件查是否有壳,有壳的话先把壳脱了在破解

二要在代码的海洋中如何去确定位置呢,所以就要找到一些线索,以便我们顺藤摸瓜找到需要的东西,现在关键问题什么样的信息可以当作线索?如何去寻找这个线索。

在注册软件时,如果失败一般会弹出一些类似于“注册失败”“注册码错误”等一些信息,显然他们都可以成为追踪软件注册流程的线索,这里将他们归功于注册信息,如果找不到,我们也可以找其他的信息,如未注册标识过期警告等一些信息。

看到了把我就用注册信息当突破口{

三如何寻找一个软件突破口,将任意软件用OD载入,我们有两种方法可以找到这些线索。

第一种是在反汇编窗口中单击鼠标右键,在弹出的菜单中,选择”查找“在单击“所有参考文本字串”

第二种是利用OD插件依然在反汇编窗口中单击鼠标右键,在弹出的菜单中,选择“UItra String Reference"或者是”超级字符串参考”(在新版的OD都带这个插件)在单击”Find ASCII“f*Q9 u>1p

我推荐用第二种方法,所以就演示第二种方法看我演示

四为了说明如何定位修改点,我们需要分析一下软件注册流程。

这个软件的注册流程是把我们输入的注册码和正确的注册码进行比较,如果两者不相等就跳向下一个地方,如果相等就弹出“注册成功”的提示。

注意这里的关键词跳转确定修改的位置怎么去修改是不是和我们想象中的流程很符合啊,在”您已经注册“这个提示对应的代码上方有一个跳转"JNZ" 我们来看看啊

看到了把

刚好就是”不相等就跳走“的意识所以这个跳转非常可疑,先把他假设成我们要修改的位置。

在这行代码处右键打开”汇编“功能(也可以直接双击左键)将“JNZ”改成”JZ“,也就是把“不相等就跳走”的指令改成“相等就跳走”

修改完毕后选中被修改过的代码,点击右键,选择“复制到可执行文件”,选择,然后在弹出的新窗口中那部分代码会被高亮显示,再次单击右键,选择保存到文件就可以了。

我们来看看能不能成功啊成功了。

在思考下刚才提到的注册流程,如果我们找到的这个跳转就是要进行修改的位置,那么我们输入任意错误的注册码就会提示成功。

反而是输入正确的注册码要没有反应了。

也就是他的缺点。

下面就给大家留个作业

在例子中把关键语句je或者jz 修改成JMP。

呵呵现在我们不管输入输入的注册码正确不正确都会提示我们注册成功,破解就算比较完美了。

通过本课的学习要掌握哪些知识呢 1.学习并记住最基本的汇编指令)

2.学会查看软件的基本信息

3.对软件进行爆破

4追出软件的注册码

CALL原型:

push edi ; 入载怪物ID

mov dword ptr ds:[eax],0

call elementc.006E2A20 ; ID选怪CALL

我编写的易代码:

.版本 2

.子程序选怪CALL

.参数怪物ID

.局部变量参数, 整数型, , "2"

.局部变量cpu, 寄存器

参数[1] =怪物ID

参数[2] =0

调用函数(进程句柄, 十六到十(“006E2A20”), 参数, cpu, , )

.子程序_按钮1_被单击

.局部变量基址, 整数型

.局部变量一级基址, 整数型

.局部变量二级基址, 整数型

.局部变量怪物ID, 整数型

读整数型内存(进程ID, 十六到十(“00bc7dcc”), 基址)

读整数型内存(进程ID, 基址+十六到十(“1c”), 一级基址)

读整数型内存(进程ID, 一级基址+十六到十(“34”), 二级基址)

读整数型内存(进程ID, 二级基址+十六到十(“c24”), 怪物ID)

选怪CALL (怪物ID)

最后发现用上面的程序根本上就选择不到怪物,我就使劲找错误,最后我最后一条代码选怪CALL (怪物ID)改为选怪CALL (十六到十(“80104640”)),80104640是用OD找出的一个怪物ID,最终能够选怪了,当然它只能选择那一个怪物(怪物ID80104640的怪物),这说明CALL写对了,问题出现在参数怪物ID上了,我仔细想了想人物这个怪物ID是访问代码的,所以选不到怪也就正常了,求指点下,十分感谢……

我只讲实现原现,具体怎样做,你要自己练功夫.据我所了解dll注入进程实现办法普遍的三种:一.如果你有一个程序可以启动,则你可以用打开远进程,然后直接远进程注入dll; 二.你的dll程序可以注册win消息钩子,然后你的一个进程加载这个dll并运行win消息钩子注册程序,其结果是:所有可处理windows消息的进程将自动的加载你的这个dll,这就实现了dll注入,但是基本上所有控制台进程不会自动加载你的dll; 三.注册dll服务,这个要系统重启后才生效,但是杀软有可能报为病毒,并杀之

!。