ospf MD5验证

- 格式:pdf

- 大小:38.68 KB

- 文档页数:7

Osfp 路由协议1、OSPF协议概述OSPF(Open Short Path First)开放最短路径优先协议,是一种基于链路状态的内部网协议(Interior Gateway Protocol),主要用于规模较大的网络中。

2、OSPF的特点●适应范围广:支持各种规模的网络,最多可支持数百台路由器。

●快速收敛:在网络拓扑结构发生变化后立即发送更新报文,使这一变化在自治系统中被处理。

●无环路由:根据收集到的链路状态用最短路径树算法计算路由。

●区域划分:允许自治系统内的网络被划分成区域来管理,区域间传送的路由信息被汇聚,从而减少了占用的网络资源。

●路由分级:使用4类不同的路由,按照优先顺序分别是区域间路由、区域路由、第一类路由、第二类路由。

3、OSPF的基本概念●自治系统(Autonomous System,AS):为一组路由器使用相同路由协议交换路由信息的路由器。

●路由器ID号:运行OSPF协议的路由器,每一个OSPF进程必须存在自己的Router-ID。

●OSPF邻居:OSPF路由器启动后,便会通过OSPF接口向外发送Hello报文,收到Hello报文的OSPF路由器会检查报文中所定义的参数,使双方成为邻居。

●OSPF连接:只有当OSPF路由器双方成功交换DD报文,交换LSA并达到LSDB的同步后,才能形成邻接关系。

4、OSPF路由的计算过程每台路由器根据自己周围的网络拓扑结构生成链路状态通告(State Advertisement,LSA),并通过更新报文将LSA发送给网络中的其他OSPF路由器。

每台OSPF路由器都会收到其他路由器通告的LSA,所有的LSA放在一起便组成了链路状态数据库(Link State Database,LSD)。

LSA是对路由器周围网络拓扑结构的描述,LSDB 则是对整个自治系统的网络拓扑结构的描述。

OSPF路由器将LSDB转换成一张带权的有向图,这张图便是对整个网络拓扑结构的真实反映。

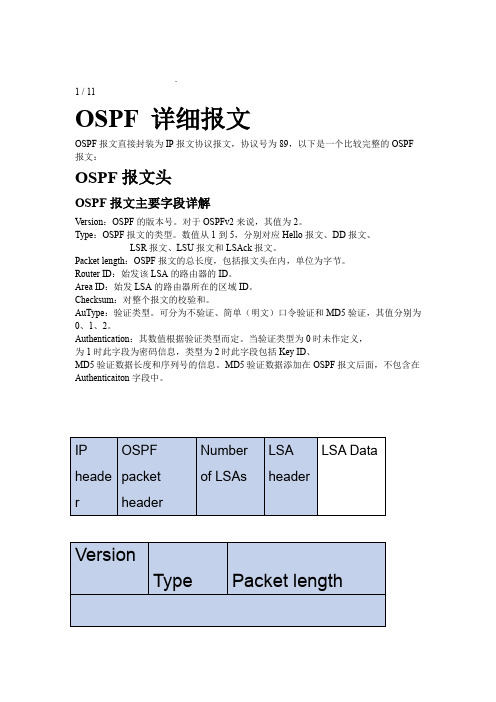

.1 / 11OSPF 详细报文OSPF报文直接封装为IP报文协议报文,协议号为89,以下是一个比较完整的OSPF 报文:OSPF报文头OSPF报文主要字段详解Version:OSPF的版本号。

对于OSPFv2来说,其值为2。

Type:OSPF报文的类型。

数值从1到5,分别对应Hello报文、DD报文、LSR报文、LSU报文和LSAck报文。

Packet length:OSPF报文的总长度,包括报文头在内,单位为字节。

Router ID:始发该LSA的路由器的ID。

Area ID:始发LSA的路由器所在的区域ID。

Checksum:对整个报文的校验和。

AuType:验证类型。

可分为不验证、简单(明文)口令验证和MD5验证,其值分别为0、1、2。

Authentication:其数值根据验证类型而定。

当验证类型为0时未作定义,为1时此字段为密码信息,类型为2时此字段包括Key ID、MD5验证数据长度和序列号的信息。

MD5验证数据添加在OSPF报文后面,不包含在Authenticaiton字段中。

071531..2 / 11HELLO报文格式HELLO报文主要字段详解Network Mask:发送Hello报文的接口所在网络的掩码,如果相邻两台路由器的网络掩码不同,则不能建立邻居关系。

HelloInterval :发送Hello报文的时间间隔。

如果相邻两台路由器的Hello间隔时间不同,则不能建立邻居关系。

Rtr Pri:路由器优先级。

如果设置为0,则该路由器接口不能成为DR/BDR。

RouterDeadInterval:失效时间。

如果在此时间内未收到邻居发来的Hello报文,则认为邻居失效。

如果相邻两台路由器的失效时间不同则不能建立邻居关系。

Designated Router:指定路由器的接口的IP地址。

Backup Designated Router:备份指定路由器的接口的IP地址。

Neighbor:邻居路由器的Router ID071531.3 / 11DD报文格式DD报文主要字段详解Interface MTU:在不分片的情况下,此接口最大可发出的IP报文长度。

MD5验证是什么?

从通俗的话讲---就好比每个人的指纹都是唯一的一样,文件的MD5值也是唯一的,效验MD5就是用来确保文件在传输过程中未被修改用的。

从专业的话解释----一个 MD5 校验通过对接收的传输数据执行散列运算来检查数据的正确性。

计算出的散列值拿来和随数据传输的散列值比较。

如果两个值相同,说明传输的数据完整无误、没有被窜改过(前提是散列值没有被窜改),从而可以放心使用。

MD5校验可以应用在多个领域,比如说机密资料的检验,下载文件的检验,明文密码的加密等

MD5校验原理举例说明:

如客户往我们数据中心同步一个文件,该文件使用MD5校验,那么客户在发送文件的同时会再发一个存有校验码的文件,我们拿到该文件后做MD5运算,得到的计算结果与客户发送的校验码相比较,如果一致则认为客户发送的文件没有出错,否则认为文件出错需要重新发送。

常用动态路由协议安全性的评价6篇篇1常用动态路由协议安全性的评价随着网络技术的不断发展,动态路由协议在网络中的应用越来越广泛。

动态路由协议可以自动更新路由表,实现网络中路由的动态变化,提高网络的灵活性和效率。

然而,动态路由协议也存在安全隐患,恶意攻击者可以利用漏洞对网络进行攻击。

因此,评估动态路由协议的安全性至关重要。

常见的动态路由协议包括RIP、OSPF、EIGRP和BGP等。

这些协议在功能上略有不同,但都具有一定的安全性问题。

首先,这些协议都没有明确的身份验证机制,路由器之间的通信往往是基于信任的,这为恶意攻击者伪造路由器提供了机会。

其次,这些协议在数据传输过程中往往不加密,攻击者可以轻易截取和篡改数据包,造成网络中的数据泄漏和攻击。

此外,这些协议大多是基于文本的,不易排查错误和漏洞,给安全管理带来了困难。

针对这些安全问题,研究人员提出了许多解决方案。

首先是加密和认证机制的引入,例如使用IPsec对动态路由协议进行加密,使用MD5或SHA1对数据包进行认证。

其次是基于角色的访问控制,限制只有特定角色的用户才能访问和修改路由器的配置。

此外,还可以将路由器设置为拒绝所有的默认路由,只接受特定的路由信息,减少潜在的攻击面。

综合来看,动态路由协议在网络中的应用不可避免,但是其安全性问题也不可忽视。

为了保障网络的安全,建议在部署动态路由协议时要注意以下几点:加强身份验证,加密数据传输,限制访问权限,及时更新路由表,定期审查安全策略。

只有采取这些措施,才能有效提高网络的安全性,防范网络攻击的发生。

总之,动态路由协议的安全性评价是一个复杂而重要的课题。

网络管理员应当充分重视动态路由协议的安全性,采取相应的安全措施,保护网络的稳定和安全。

同时,研究人员也应不断探索新的安全技术,提高动态路由协议的安全性,为网络的发展和安全打下坚实的基础。

篇2动态路由协议是网络通信中的重要组成部分,它负责决定数据包在网络中如何传输,以及选择最佳路径进行转发。

思科OSPF区域认证2008-02-16 14:21命令:--------------------------------1、明码认证:Router1(config)# area [区域ID] authenticationRouter1(config)# int 接口Router1(config-if)# ip ospf authentication-key [密码]2、加密认证(MD5):Router1(config)# area [区域ID] authentication message-digestRouter1(config)# int 接口Router1(config-if)# ip ospf message-digest-key [Key-ID] authentication [密码] //Key-ID:密匙链ID,取值1-255,验证双方需一样具体实例:----------------------------连接如图区域0 明文认证区域1 MD5认证R1 的配置如下interface Loopback0ip address 1.1.1.1 255.255.255.0!interface FastEthernet0/0no ip addressshutdownduplex autospeed auto!interface Serial1/0no ip addressshutdownno fair-queueserial restart-delay 0!interface Serial1/1ip address 12.1.1.1 255.255.255.0ip ospf authentication-key 123serial restart-delay 0clock rate 64000!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!router ospf 1log-adjacency-changesarea 0 authenticationnetwork 1.1.1.1 0.0.0.0 area 0 network 12.1.1.1 0.0.0.0 area 0 !ip classlessip http server!!line con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4login!endR2 的配置如下:interface FastEthernet0/0no ip addressshutdownduplex autospeed auto!interface Serial1/0ip address 12.1.1.2 255.255.255.0 ip ospf authentication-key 123 serial restart-delay 0clock rate 64000!interface Serial1/1ip address 23.1.1.1 255.255.255.0ip ospf authentication-key 1 md5 123 serial restart-delay 0clock rate 64000!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!router ospf 1log-adjacency-changesarea 0 authenticationarea 1 authentication message-digest network 12.1.1.2 0.0.0.0 area 0 network 23.1.1.1 0.0.0.0 area 1!ip classlessip http server!!line con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4login!endR3 的配置如下:interface Loopback0ip address 3.3.3.3 255.255.255.0!interface FastEthernet0/0no ip addressshutdownduplex autospeed auto!interface Serial1/0ip address 23.1.1.2 255.255.255.0ip ospf authentication-key 1 md5 123 serial restart-delay 0clock rate 64000!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!router ospf 1log-adjacency-changesarea 1 authentication message-digest network 3.3.3.3 0.0.0.0 area 1 network 23.1.1.2 0.0.0.0 area 1!ip classlessip http server!!line con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4login!end。

常用动态路由协议安全性的评价5篇第1篇示例:动态路由协议安全性是网络安全领域中的一个重要话题,对于网络系统的稳定运行和信息安全起到了至关重要的作用。

常见的动态路由协议包括RIP、OSPF、EIGRP等,它们都有各自的优势和劣势,安全性也是其重要的考量因素之一。

我们来看RIP(Routing Information Protocol)。

RIP是一种基于距离向量的路由协议,其最大的安全性问题在于其缺乏身份验证机制。

这意味着攻击者可以很容易伪造路由更新信息,从而导致路由循环、路由信息篡改等安全问题。

在实际网络部署中,通常会采取一些措施来增强RIP协议的安全性,比如使用RIPv2版本、限制RIP的广播范围、启用基于密钥的认证等。

接下来,我们看一下OSPF(Open Shortest Path First)协议。

与RIP协议不同,OSPF是一种链路状态路由协议,其相对于RIP来说在安全性方面有一些优势。

OSPF协议支持区域划分和身份验证功能,可以通过区域之间的边界路由器(ABR)进行路由更新的控制和过滤,从而减少了路由信息的泄需可能。

OSPF协议也支持MD5认证,可以有效防止路由器之间的信息劫持和伪造攻击。

我们来看一下EIGRP(Enhanced Interior Gateway Routing Protocol)协议。

EIGRP是一种混合距离向量和链路状态路由协议,其在安全性方面比RIP和OSPF都要更加优秀。

EIGRP协议支持MD5和SHA算法的认证机制,可以在路由器之间进行安全通信。

EIGRP还提供了加密的传输功能,可以有效保护路由信息的机密性。

EIGRP在实际网络部署中也被广泛应用。

不同的动态路由协议在安全性方面有着各自的特点和优劣。

在实际网络部署中,我们应该根据具体的需求和环境来选择适合的动态路由协议,并采取相应的安全措施来保护网络系统的稳定性和信息安全。

通过不断提升网络安全意识和加强安全措施的部署,才能有效应对日益复杂的网络威胁,确保网络系统的安全运行。

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:∙建立在NAT中需要使用的访问控制列表∙在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

OSPF协议主要优点:1、OSPF是真正的LOOP- FREE(无路由自环)路由协议。

源自其算法本身的优点。

(链路状态及最短路径树算法)2、OSPF收敛速度快:能够在最短的时间内将路由变化传递到整个自治系统。

3、提出区域(area)划分的概念,将自治系统划分为不同区域后,通过区域之间的对路由信息的摘要,大大减少了需传递的路由信息数量。

也使得路由信息不会随网络规模的扩大而急剧膨胀。

4、将协议自身的开销控制到最小。

见下:1)用于发现和维护邻居关系的是定期发送的是不含路由信息的hello报文,非常短小。

包含路由信息的报文时是触发更新的机制。

(有路由变化时才会发送)。

但为了增强协议的健壮性,每1800秒全部重发一次。

2)在广播网络中,使用组播地址224.0.0.5(而非广播)发送报文,减少对其它不运行ospf 的网络设备的干扰。

3)在各类可以多址访问的网络中(广播,NBMA),通过选举DR,使同网段的路由器之间的路由交换(同步)次数由 O(N*N)次减少为 O (N)次。

4)提出STUB区域的概念,使得STUB区域内不再传播引入的ASE路由。

5)在ABR(区域边界路由器)上支持路由聚合,进一步减少区域间的路由信息传递。

6)在点到点接口类型中,通过配置按需播号属性(OSPF over On Demand Circuits),使得ospf不再定时发送hello报文及定期更新路由信息。

只在网络拓扑真正变化时才发送更新信息。

5、通过严格划分路由的级别(共分四极),提供更可信的路由选择。

6、良好的安全性,ospf支持基于接口的明文及md5 验证。

7、OSPF适应各种规模的网络,最多可达数千台。

Ospf的密文验证:

拓扑图如下:

在R1和R2之间做MD5验证:

三台路由器的基本配置:

R1的基本配置:

Router>

Router>enable 进入到特权模式

Router #

Router #configure terminal 进入到全局模式

Router(config)# 全局模式

Router(config)#hostname R1 对路由器重新命名为R1

R1(config)#int f0/0

R1(config-if)#ip address 12.12.12.1 255.255.255.0 配置接口IP 地址R1(config-if)#no shutdown

R1(config-if)#exit 退出到全局模式

R1(config)# 全局模式

R1(config)#interface s1/0 进入接口模式下

R1(config-if)#clock rate 64000 配置时钟频率

R1(config-if)#no shutdown 激活接口

R1(config-if)#end 直接退出到特权模式

R2的基本配置:

Router>

Router>enable 进入到特权模式

Router# 特权模式

Router #configure terminal 进入到全局模式

Router(config)# 全局模式

Router(config)#hostname R2 对路由器重命名为R2 R2(config)#

R2(config)#interface f0/0 进入到接口f0/0

R2(config-if)#ip add 12.12.12.2 255.255.255.0 配置ip地址R2(config-if)#no shutdown 激活当前接口

R2(config-if)#

R2(config-if)#exit 退出到全局模式

R2(config)# 特权模式

R2(config)#int s1/0 进入到serail 1/0口

R2(config-if)#ip add 23.23.23.2 255.255.255.0 配置接口ip地址R2(config-if)#no shutdown 激活当前接口

R2(config-if)#clock rate 64000 配置时钟频率

R2(config-if)#exit

R2(config)#

R3的基本配置:

Router>enable 进入到特权模式

Router#

Router#conf terminal 进入到全局模式

Router(config)#hostname R3 重命名为R3

R3(config)#interface s1/0 进入到s1/0口

R3(config-if)#ip address 23.23.23.3 255.255.255.0 配置ip地址R3(config-if)#no shutdown 激活当前接口

R3(config-if)#

R3(config-if)#clock rate 64000 配置时钟频率

R3(config-if)#exit

R3(config)#

下面是OSPF动态路由协议配置:

R1的ospf配置:

R1(config)#

R1(config)#router ospf 10 启用OSPF协议

Router ospf 进程号

R1(config-router)#

R1(config-router)#router-id 1.1.1.1 配置router-id

R1(config-router)#

R1(config-router)#network 12.12.12.0 0.0.0.255 area 0 宣告接口所在的网段到区域0

R1(config-router)#exit

R1(config)#

R2的基本配置:

R2(config)# 在全局模式下

R2(config)#router ospf 10 启用动态路由协议

R2(config-router)#

R2(config-router)#router-id 2.2.2.2 配置路由的router-id

R2(config-router)#

R2(config-router)#network 12.12.12.0 0.0.0.255 area 0 宣告接口的网段

R2(config-router)#

01:22:12: %OSPF-5-ADJCHG: Process 10, Nbr 1.1.1.1 on FastEthernet0/0 from LOADING to FULL, Loading Done(说明跟R1的邻居建立起来)

R2(config-router)#network 23.23.23.0 0.0.0.255 area 0

R2(config-router)#exit

R2(config)#

R3的基本配置:

R3(config)#

R3(config)#router ospf 10 启用动态路由协议OSPF

R3(config-router)#router-id 3.3.3.3 配置router-id

R3(config-router)#

R3(config-router)#network 23.23.23.0 0.0.0.255 area 0

R3(config-router)#exit

R3(config)#

MD5验证配置:

R1上的配置:

R1(config)#

R1(config)#int f0/0 进入接口模式下

R1(config-if)#

R1(config-if)#

R1(config-if)#ip ospf message-digest-key 1 md5 123

启用MD5验证密码123

R1(config-if)#ip ospf authentication message-digest 激活验证

R1(config-if)#exit

R1(config)#

R2上的配置:

R2(config)#

R2(config)#

R2(config)#interface f0/0

R2(config-if)#

R2(config-if)#ip ospf message-digest-key 1 md5 123

R2(config-if)#ip ospf authentication message-digest

R2(config-if)#exit

R2(config)#

01:39:48: %OSPF-5-ADJCHG: Process 10, Nbr 1.1.1.1 on FastEthernet0/0 from EXCHANGE to FULL, Exchange Done

表示验证通过邻居建立起来了

验证:

在R1上:

R1#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

12.0.0.0/24 is subnetted, 1 subnets

C 12.12.12.0 is directly connected, FastEthernet0/0

23.0.0.0/24 is subnetted, 1 subnets

O 23.23.23.0 [110/782] via 12.12.12.2, 00:01:52, FastEthernet0/0 R1#

R1#ping 23.23.23.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 23.23.23.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 40/40/40 ms R1#。