RIP V2 明文认证和MD5认证

- 格式:pptx

- 大小:149.02 KB

- 文档页数:14

[模拟] 网络工程师网络互连与互联网、网络安全(二)选择题第1题:在IPv6中,地址类型是由格式前缀来区分的。

IPv6可聚合全球单播地址的格式前缀是______。

A.001B.1111 1110 10C.1111 1110 11D.1111 1111参考答案:AIPv6地址的格式前缀用于表示地址类型或子网地址,用类似于IPv4 CIDR的方法可以表示为“IPv6地址/前缀长度”的形式。

IPv6地址分为单播地址、组播地址和任意播地址。

单播地址又包括可聚合全球单播地址、链路本地地址、站点本地地址和其他特殊单播地址。

可聚合全球单播地址在全球范围内有效,相当于IPv4公用地址,其格式前缀为001。

链路本地地址的有效范围仅限于本地,其格式前缀为1111 1110 10,用于同一链路的相邻节点间的通信,相当于IPv4中的自动专用IP地址。

站点本地地址的格式前缀为1111 1110 11,相当于IPv4中的私网地址。

组播地址格式前缀为1111 1111,此外还有标志、范围和组ID等字段。

任意播地址仅用作目标地址,且只能分配给路由器。

一个子网内的所有路由器接口都被分配了子网一路由器任意播地址。

子网一路由器任意播地址必须在子网前缀中进行预定义。

子网前缀必须固定,其余位置全“0”。

在IPv6的单播地址中有两种特殊地址,其中地址0:0:0:0:0:0:0:0表示______,地址0:0:0:0:0:0:0:1表示______。

第2题:A.不确定地址,不能分配给任何节点B.回环地址,节点用这种地址向自身发送IPv6分组C.不确定地址,可以分配给任何地址D.回环地址,用于测试远程节点的连通性参考答案:A第3题:A.不确定地址,不能分配给任何节点B.回环地址,节点用这种地址向自身发送IPv6分组C.不确定地址,可以分配给任何地址D.回环地址,用于测试远程节点的连通性参考答案:B“0:0:0:0:0:0:0:0”表示不确定地址,不能分配给任何节点。

第一章4 在LAN内部要用几层交换机组网?在LAN之间要用几层交换机连接?为什么?在LAN内部要用2层交换机组网,在LAN之间要用3层交换机连接9 为什么说IP层是一个不可靠的通信?IP协议是网际互联层最重要的协议,它提供的是一个不可靠、无连接的数据报传递服务10 TCP、UDP、SCTP有什么区别?ICMP的作用是什么?首先SCTP和TCP之间的最大区别是SCTP的连接可以是多宿主连接的,TCP则一般是单地址连接的。

在进行SCTP建立连接时,双方均可声明若干IP地址(IPv4,Ipv6或主机名)通知对方本端所有的地址。

若当前连接失效,则协议可切换到另一个地址,而不需要重新建立连接。

其次SCTP是基于消息流,而TCP则是基于字节流。

所谓基于消息流,是指发送数据和应答数据的最小单位是消息包(chunk)。

一个SCTP连接(Association)同时可以支持多个流(stream),每个流包含一系列用户所需的消息数据(chunk)。

而TCP则只能支持一个流。

在网络安全方面,SCTP增加了防止恶意攻击的措施。

不同于TCP 连接采用的三次握手机制,SCTP连接采用四次握手机制,有效的防止了类似于SYN Flooding的防范拒绝服务攻击。

SCTP主要的贡献是对多重联外线路的支持,一个端点可以由多于一个IP地址组成,使得传输可在主机间或网卡间做到透明的网络容错备援。

TCP协议和UDP协议的区别:1,TCP协议面向连接,UDP协议面向非连接2,TCP协议传输速度慢,UDP协议传输速度快3,TCP协议保证数据顺序,UDP协议不保证4,TCP协议保证数据正确性,UDP协议可能丢包5,TCP协议对系统资源要求多,UDP协议要求少ICMP是“Internet Control Message Protocol”(Internet控制消息协议)的缩写。

它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。

此文档仅供学习参考,答案并不一定准确,其中还有部分问题答案没给出,希望各位各自解决下。

------10网络工程2班学习版习题一简答题:1.画出IP报文头部格式00 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31Bit2.画出TCP报文头部格式00 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31Bit3.画出UDP报文头部格式00 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31Bit4.简述TCP连接建立、释放的握手过程答:TCP建立连接的三次握手过程:1)源主机发送一个同步标志(SYN)置1的TCP数据段,此段中同时标明初始序号(ISN),ISN是一个随时间变化的随机值。

2)目标主机发回确认数据段,此段中同步标志位(SYN)同样被置1,且确认标志位(ACK)也置1,同时在确认序号字段标明目标主机期待收到源主机下一个数据段的序号(即表明前一个数据段已收到并且没有错误)。

此段中还包含目标主机的段初始序号。

3)源主机再回送一个数据段,同样带有递增的发送序号和确认序号。

主机A主机BTCP释放连接的四次握手过程1)源主机发送一个释放连接的标志位(FIN)为1的数据段发出结束会话请求2)目标主机回送一个数据段,并带有相应的发送序号和确认序号3)目标主机发送释放连接标志位(FIN)为1的数据段发出结束会话请求4)源主机回送一个数据段,并带有相应的发送序号和确认序号5)至此,该次连接释放。

主机A主机B5.写出常见的IEEE802标准系列名称及代号IEEE802是一个局域网标准系列IEEE802.1A------局域网体系结构IEEE802.1B------寻址、网络互连与网络管理IEEE802.2-------逻辑链路控制(LLC)IEEE802.3-------CSMA/CD访问控制方法与物理层规范IEEE802.3i------10Base-T访问控制方法与物理层规范IEEE802.3u------100Base-T访问控制方法与物理层规范IEEE802.3ab-----1000Base-T访问控制方法与物理层规范IEEE802.3z------1000Base-SX和1000Base-LX访问控制方法与物理层规范IEEE802.4-------Token-Bus访问控制方法与物理层规范IEEE802.5-------Token-Ring访问控制方法IEEE802.6-------城域网访问控制方法与物理层规范IEEE802.7-------宽带局域网访问控制方法与物理层规范IEEE802.8-------FDDI访问控制方法与物理层规范IEEE802.9-------综合数据话音网络IEEE802.10------网络安全与保密IEEE802.11------无线局域网访问控制方法与物理层规范IEEE802.12------100VG-AnyLAN访问控制方法与物理层规范习题二简答题1.已知C类地址210.31.224.0/24,要求划分为14个子网,写出应该采用什么子网掩码?划分好的每个子网的网络地址是什么?每个子网可用的IP地址范围是什么?每个子网的直接广播地址是什么?(不考虑非标准划分的全0,全1子网)2.已知B类地址189.226.0.0/16要求划分为6个子网。

RIP是现在仍然广泛使用的最老的一种距离矢量路由协议,RIP的版本有V1&V2,其中V1是classful(有类),V2是classless(无类)。

RIP的metric使用跳数来表示,1表示直连,16跳表示不可达。

RIP协议使用UDP端口520。

RIP消息封装在UDP报文中,源端口号和目的端口号字段都设置为520。

RIP定义了两种消息类型:请求消息(request message)和响应消息(response message)。

请求消息是用来向邻居路由器发送一个更新(update),响应消息是用来传送路由更新。

路由器启动后,平均每隔30s从每个启动RIP协议的接口不断的发送响应消息。

除了被水平分割法则抑制的路由条目除外,响应消息包含了整个路由表。

这个周期性的更新由更新计时器(update time)进行初始化,并且包含一个随机变量用来防止表的同步。

结果,一个典型的RIP更新时间大约是25~35s。

cisco 路由器缩短更新的15%(约4.5s),因此cisco路由器的RIP更新时间在25.5~30s之间变化。

路由更新的目的地址是所有主机的广播地址255.255.255.255。

RIP的计时器更新(update)计时器----每个更新之间的间隔时间。

该值可以配置,默认是30s。

失效(invalid)计时器-----经过该时间之后可疑路由变为失效。

默认是180s。

保持(hold-down)计时器---用来减小路由表中安装不正确路由的可能性的时间,默认180s。

清空(flash)计时器----在经过这段时间之后路由被移除路由表。

默认是240s。

水平分割水平分割是一种避免产生路由环路的技术。

如果使用了水平分割,从某个接口学的路由就不会广播到该接口。

带毒性逆转的水平分割从某个接口学到的路由会发送回该接口,只是这些路由已经具有毒性,也就是说,他们的度量值是16(不可达)。

RIPv1包头格式命令(command)——取值是1或2,1表示该消息是请求消息,2表示该消息是响应消息。

Cisco支持使RIP认证有效的两种接口认证模式:纯文本认证和MD5认证。

RIP包的缺省认证模式为纯文本认证。

因为每一个RIP包发送的是未加密的认证值,为安全起见,RIP包不要使用纯文本认证。

当安全不成为问题时,例如确保设置的主机不参加路由选择,可使用纯文本认证。

RIP版本1不支持认证。

如果接收和发送的是版本2包,接口能进行RIP认证。

密钥链路决定了能用于接口的一连串密钥。

如果不配设置密钥链路,接口就不能进行认证,甚至不能进行缺省认证。

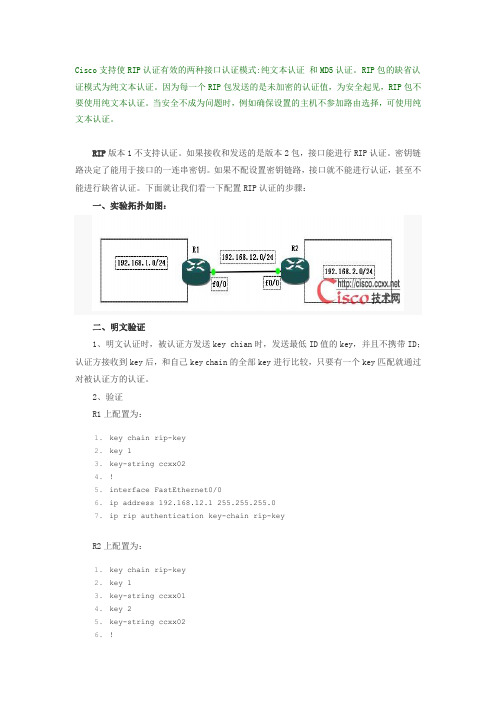

下面就让我们看一下配置RIP认证的步骤:一、实验拓扑如图:二、明文验证1、明文认证时,被认证方发送key chian时,发送最低ID值的key,并且不携带ID;认证方接收到key后,和自己key chain的全部key进行比较,只要有一个key匹配就通过对被认证方的认证。

2、验证R1上配置为:1.key chain rip-key2.key 13.key-string ccxx024.!5.interface FastEthernet0/06.ip address 192.168.12.1 255.255.255.07.ip rip authentication key-chain rip-keyR2上配置为:1.key chain rip-key2.key 13.key-string ccxx014.key 25.key-string ccxx026.!7.interface FastEthernet0/08.ip address 192.168.12.2 255.255.255.09.ip rip authentication key-chain rip-key3、路由器的路由表结果1.R1#show ip route2.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP3. D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area4.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 25.E1 - OSPF external type 1, E2 - OSPF external type 26.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-27.ia - IS-IS inter area, * - candidate default, U - per-user static route8.o - ODR, P - periodic downloaded static route9.10.Gateway of last resort is not set11.12.C 192.168.12.0/24 is directly connected, FastEthernet0/013.C 192.168.1.0/24 is directly connected, Loopback014.15.R2#show ip route16.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP17.D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area18.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 219.E1 - OSPF external type 1, E2 - OSPF external type 220.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-221.ia - IS-IS inter area, * - candidate default, U - per-user static route22.o - ODR, P - periodic downloaded static route23.24.Gateway of last resort is not set25.26.C 192.168.12.0/24 is directly connected, FastEthernet0/027.R 192.168.1.0/24 [120/1] via 192.168.12.1, 00:00:15, FastEthernet0/028.C 192.168.2.0/24 is directly connected, Loopback04、结论三、密文认证1、被认证方发送key时,发送最低ID值的key,并且携带了ID;认证方接收到key 后,首先在自己key chain中查找是否具有相同ID的key,如果有相同ID的key并且key 相同就通过认证,key值不同就不通过认证。

rip协议认证原理RIP(Routing Information Protocol)协议是一种用于路由选择的距离向量(distance-vector)协议,它通过向邻居路由器发送路由表,以确定传输数据的最佳路径。

在RIP协议中,路由器之间通过互相交换其维护的路由表,从而得到整个网络的拓扑信息。

为了确保通信过程中数据的安全性,RIP协议采用了一种称为验证的机制来认证邻居路由器的身份和路由表的合法性。

下面,我们将详细介绍RIP协议认证的原理和步骤。

一、RIP协议的认证机制RIP协议的认证机制是通过在协议数据单元(Protocol Data Unit,简称PDU)中添加认证信息来实现的。

在RIP协议中,除了常规的路由信息,每个路由器还会发送一个含有共享密钥的认证信息,每个接收方都需要验证收到的路由信息是否来自合法的发送方。

二、RIP协议的认证步骤1.共享密钥的生成共享密钥可以看作是一个秘密代码,用于加密和解密路由信息。

在进行RIP协议认证之前,首先需要生成一个共享密钥。

2.认证信息的添加在RIP协议的数据包中,有一个特殊字段是用于认证信息的,称为“认证字段”。

当发送方需要认证时,在RIP协议数据包中添加一个“认证字段”,该字段中包含发送方的认证信息和一个认证密钥。

接收方收到数据包时,将使用认证密钥对这个字段中的认证信息进行解码,并使用该信息来验证发送方的身份。

3.认证信息的验证当接收方收到数据包时,会对接收到的认证信息进行验证。

首先,它会使用共享密钥对发送方的认证信息进行解码。

如果验证通过,则说明该路由信息来自合法的发送方;否则,该信息将被认为是无效的,并被丢弃。

这样的确认机制可以有效地保护网络免受非法攻击。

4.密码的定期更改为确保网络的安全性,共享密钥的定期更改是必要的。

这可以通过设置一个密码更改时间来实现,即每隔一段时间更改共享密钥。

三、总结在RIP协议中,认证是通过添加认证信息和使用共享密钥来实现的。

通过邻居路由器之间的路由更新认证来防止无效的路由更新可能对网络造成的威胁和破坏对网络造成的威胁和破坏。

【实验拓扑实验拓扑】】注:以下实验假定已配置了RIP RIP V2路由协议及接口IP 地址地址。

第一步第一步::在路由器Router1定义密钥链和密钥串定义密钥链和密钥串 Router1(config)#Router1(config)# key key chain chain zhao zhao !!定义一个密钥链zhao zhao,,进入密钥链配置模式密钥链配置模式 Router1(config Router1(config-- keychain)#keychain)# key key 1 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keya Router1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的接收存活期从2004年10月1日至无限日至无限((infinite infinite))Router1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的发送存活期为从2004年10月1日至无限日至无限 Rout Router1(config er1(config er1(config-- keychain)#keychain)# key key 6 !!定义密钥序号1,进入密钥配置模式密钥配置模式Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥6的密钥内容为keya keyaRouter1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infiniteRouter1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息Router1#show Router1#show key key chain chainKey Key--chain chain ripkey:ripkey:key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send send lifetime lifetime(00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) 第二步第二步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router1(Router1(config)#config)#config)# interface interface s 1/01/0Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !! 定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证,,若不指明模式则缺省用明文认证明文认证 Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication key key--chain chain zhao zhao !!引用密钥链ripkey ripkey第三步第三步::在路由器Router2定义密钥链和密钥串定义密钥链和密钥串Router2(config)#Router2(config)# key key chain chain zhao zhao !!定义一个密钥链ri ripkey pkey pkey,,进入密钥链配置模式入密钥链配置模式 Router2(config Router2(config-- keychain)#keychain)# key key 3 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router2(config Router2(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keyaRouter2(config Router2(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite!定义密钥1的接收存活期为从2004年10月1日至infinite infinite (无限无限)) Router2(config Router2(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的发送存活期为从2004年10月1日至无限日至无限验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息Router2#show Router2#show key key chain chainKey Key--chain chain ripkey:ripkey: key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite)(infinite)第四步第四步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router2(config)#Router2(config)# interface interface s 1/01/0Router2(config Router2(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !!定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证Router2(config Router2(config--if)#ip if)#ip rip rip authentication authentication key key--chain chain zhao zhao !!引用密钥引用密钥链链ripkey ripkeyRouter1#show Router1#show ip ip route route !! 结果显示结果显示Router1具有全网路由具有全网路由 Codes:Codes: C - connected,connected, S - static,static, R R - RIP RIPO O - OSPF,OSPF, IA IA - OSPF OSPF inter inter area area E1E1E1 - OSPF OSPF external external type type 1,1, E2E2 - OSPF OSPF external external type type 2 Gateway Gateway of of last last resort resort is is not not set set172.16.0.0/24172.16.0.0/24172.16.0.0/24 is is subn subnetted,etted,etted, 3 subnets subnetsC 172.16.1.0172.16.1.0172.16.1.0 is is directly directly connected,connected, FastEthernet0FastEthernet0C 172.16.2.0172.16.2.0172.16.2.0 is is directly directly connected,connected, Serial0Serial0 R 172.16.3.0172.16.3.0172.16.3.0 [120/1][120/1] via via 172.16.2.2,172.16.2.2, 00:00:05,00:00:05, Serial0Serial0Router2#show Router2#show ip ip route route !! 结果显示结果显示Router2具有全网路由具有全网路由 Codes:Codes: C - connected,connected, S - static,static, R R - RIP RIPO O - OSPF,OSPF, IA IA - OSPF OSPF inter inter area area E1E1E1 - OSPF OSPF external external type type 1,1, E2E2 - OSPF OSPF external external type type 2 Gateway Gateway of of last last resort resort is is not not set set172.16.0.0/24172.16.0.0/24172.16.0.0/24 is is subnetted,subnetted, 3 subnets subnetsR 172.16.1.0172.16.1.0172.16.1.0 [120/1][120/1]via via 172.16.2.1,172.16.2.1, 00:00:17,00:00:17, Serial0Serial0 C 172.16.2.0172.16.2.0172.16.2.0 is is directly directly connected,connected, Serial0Serial0C 172.16.3.0172.16.3.0172.16.3.0 is is directly directly connected,connected, FastEthernet0FastEthernet0 MD5 MD5 认证的匹配原则是认证的匹配原则是认证的匹配原则是::A. A. 发送方发送最小发送方发送最小发送方发送最小Key ID Key ID Key ID的密钥的密钥的密钥B. B. 携带携带携带Key ID Key ID Key ID号码号码号码C. C. 接收方首先会查找是否有相同的接收方首先会查找是否有相同的接收方首先会查找是否有相同的Key ID Key ID Key ID,,如果有如果有,,只匹配一次只匹配一次,,决定认证是否决定认证是否 成功成功。

常用动态路由协议安全性分析及应用【摘要】路由器寻找的最佳路径是路由协议,它能保持各个路由器间的路由表相同,实现各个路由器间的相互连通,且在网络间传递数据包。

可见,动态路由协议是借助路由器间的信息传递,计算、更新网络结构。

但在此过程中,存在一定弊端影响常用动态路由器安全性。

现就BGP、OSFP 和RIP V2三种常用的动态路由协议安全性进行分析,并总结其应用.【关键词】动态路由安全性应用连接网络的重要硬件设备,是路由器,它可以实现数据包的传递。

而动态路由协议指的是路由器表的更新过程,它能够满足网络结构变化的需求。

常用的动态路由分为三种,分别为BGP协议、OSPF协议和RIP V2协议.如果在数据包传递过程中,协议出现漏洞,那么容易被人利用,给网络安全造成严重影响。

所以,分析常用动态路由协议安全性显得尤为重要。

一、常用动态路由协议安全性分析1。

1 BGP协议安全性多个相互连接的商业网络共同组成了Internet。

各个ISP 或企业网络,需要定义一个自治系统号,即ASN,它们的分配由IANA完成[1]。

自治系统号共有65535个,其中私用保留的为65512―65535.路由信息在共享状态下,此号码的维护方式可以采取层的方式.BGP采用会话管理,其中TCP的179端口可起到触发作用,使Keepalive和update信息被触发,且累及其邻居,从而更新和传播BGP路由表.然而,因BGP的传输方式以TCP为主,那么容易导致BGP出现关于TCP的诸多问题,例如拒绝服务攻击,预测序列号,SYN Flood攻击等。

BGP主要是利用TCP的序列号,未使用自身的序列号。

所以,一旦设备应用可预测序列号,就容易受到该类型攻击。

在Internet中运行的大部分路由器都采用了Cisco设备,没有采用预测序列号方案,这就降低了受到攻击的风险。

一些BGP在默认状态下,未采用相关的认证机制,有些BGP继续沿用明文密码,这样,大大增加了受到攻击的可能性。

证配置ØRIP路由汇总ØRIP报文认证ØRIP抑制接口ØRIP默认路由ØRIPV2特性配置命令•在RIP网络规模很大时,RIP路由表会变得十分庞大,使用路由汇总可以简化路由表;另外在安全性要求较高的RIP网络中,可以通过配置报文认证来提高RIP网络的安全性。

•本次任务主要介绍路由汇总、报文认证等RIPv2的特性。

Ø路由汇总•路由汇总可提高大型网络的可扩展性和效率,简化路由表。

•RIP路由汇总是指将同一个自然网段内的不同子网的路由,聚合成一个范围包含所有子网的路由向外发布。

•RIP路由汇总分为:•自动汇总:RIP路由器将一个子网路由进行通告时,自动汇总成该子网的主类网络路由。

•手动汇总:自定义汇总路由的目的网络地址和子网掩码,可实现精确汇总。

RIP协议自动汇总和手动汇总的区别Ø路由汇总•自动汇总在应用过程中,因汇总范围大,可能会导致通信失败。

•手工汇总能够精确汇总,更符合实际应用。

示例中,RIP协议使用自动汇总方式,生成了目标网络172.16.0.0/16的等价路由,R2可能将去往两侧任意/24子网的报文转发到错误路径上,导致丢包。

ØRIPv2支持对协议报文进行认证。

ØRIP路由器的接口启动认证并配置认证口令,当收到对端设备的RIP报文时,要将报文中携带的认证字段与本地的认证口令进行匹配,一致则接收,否则丢弃。

ØRIP报文认证可以避免非法RIP路由器的Response报文对设备路由表造成破坏。

ØRIPv2认证类型包括:•简单认证。

认证字段中认证口令以明文形式携带,安全性较低。

•密文认证。

认证字段中认证口令以密文形式携带,安全性较高。

密文认证类型包括MD5认证和hmac-sha256认证。

ØRIP抑制接口•接口激活了RIP协议后,会周期性地发送Response报文,同时也侦听RIP报文。