rip MD5认证

- 格式:pdf

- 大小:114.02 KB

- 文档页数:5

常用动态路由协议安全性的评价3篇全文共3篇示例,供读者参考篇1常用动态路由协议安全性的评价随着互联网的不断发展和普及,网络安全问题逐渐成为人们关注的焦点。

在网络通信中,路由协议是一个至关重要的组成部分,它决定了数据包在网络中的传输路径。

常用的动态路由协议包括RIP、OSPF、EIGRP和BGP等,它们在网络中起着至关重要的作用。

然而,这些动态路由协议的安全性也备受人们关注。

本文将对常用动态路由协议的安全性进行评价,并提出相关建议。

1. RIP(Routing Information Protocol)RIP是最早的动态路由协议之一,它采用跳数作为路由选择的标准,但其安全性很差。

RIP协议中的信息是明文传输的,容易受到窃听和篡改攻击。

此外,RIP协议没有机制来验证路由更新的真实性,因此容易受到路由劫持攻击。

针对RIP协议的安全问题,可以采取加密通信、认证机制等方式来提高其安全性。

2. OSPF(Open Shortest Path First)OSPF是一种动态路由协议,它通过计算最短路径来选择最优路由。

相比于RIP协议,OSPF具有更好的安全性。

OSPF协议中的路由更新信息可以使用MD5密码进行认证,确保信息的完整性和真实性。

此外,OSPF协议还支持区域域间路由信息交换,可以降低对网络整体的负载和风险。

不过,OSPF协议的安全性仍然有待进一步改进,可以考虑增强认证机制和加密传输。

3. EIGRP(Enhanced Interior Gateway Routing Protocol)EIGRP是一种优化的动态路由协议,它结合了距离向量和链路状态两种路由选择算法。

EIGRP协议具有较高的安全性,它支持MD5密码认证来保证路由更新信息的完整性和真实性。

此外,EIGRP协议还具有快速收敛的特点,可以快速适应网络拓扑的变化。

不过,EIGRP协议的安全性还可以进一步加强,例如增加密钥管理机制和加密传输。

4. BGP(Border Gateway Protocol)BGP是一种用于互联网中的动态路由协议,它是当前互联网中使用最广泛的路由协议之一。

常用动态路由协议安全性的评价6篇篇1常用动态路由协议安全性的评价随着网络技术的不断发展,动态路由协议在网络中的应用越来越广泛。

动态路由协议可以自动更新路由表,实现网络中路由的动态变化,提高网络的灵活性和效率。

然而,动态路由协议也存在安全隐患,恶意攻击者可以利用漏洞对网络进行攻击。

因此,评估动态路由协议的安全性至关重要。

常见的动态路由协议包括RIP、OSPF、EIGRP和BGP等。

这些协议在功能上略有不同,但都具有一定的安全性问题。

首先,这些协议都没有明确的身份验证机制,路由器之间的通信往往是基于信任的,这为恶意攻击者伪造路由器提供了机会。

其次,这些协议在数据传输过程中往往不加密,攻击者可以轻易截取和篡改数据包,造成网络中的数据泄漏和攻击。

此外,这些协议大多是基于文本的,不易排查错误和漏洞,给安全管理带来了困难。

针对这些安全问题,研究人员提出了许多解决方案。

首先是加密和认证机制的引入,例如使用IPsec对动态路由协议进行加密,使用MD5或SHA1对数据包进行认证。

其次是基于角色的访问控制,限制只有特定角色的用户才能访问和修改路由器的配置。

此外,还可以将路由器设置为拒绝所有的默认路由,只接受特定的路由信息,减少潜在的攻击面。

综合来看,动态路由协议在网络中的应用不可避免,但是其安全性问题也不可忽视。

为了保障网络的安全,建议在部署动态路由协议时要注意以下几点:加强身份验证,加密数据传输,限制访问权限,及时更新路由表,定期审查安全策略。

只有采取这些措施,才能有效提高网络的安全性,防范网络攻击的发生。

总之,动态路由协议的安全性评价是一个复杂而重要的课题。

网络管理员应当充分重视动态路由协议的安全性,采取相应的安全措施,保护网络的稳定和安全。

同时,研究人员也应不断探索新的安全技术,提高动态路由协议的安全性,为网络的发展和安全打下坚实的基础。

篇2动态路由协议是网络通信中的重要组成部分,它负责决定数据包在网络中如何传输,以及选择最佳路径进行转发。

Cisco支持使RIP认证有效的两种接口认证模式:纯文本认证和MD5认证。

RIP包的缺省认证模式为纯文本认证。

因为每一个RIP包发送的是未加密的认证值,为安全起见,RIP包不要使用纯文本认证。

当安全不成为问题时,例如确保设置的主机不参加路由选择,可使用纯文本认证。

RIP版本1不支持认证。

如果接收和发送的是版本2包,接口能进行RIP认证。

密钥链路决定了能用于接口的一连串密钥。

如果不配设置密钥链路,接口就不能进行认证,甚至不能进行缺省认证。

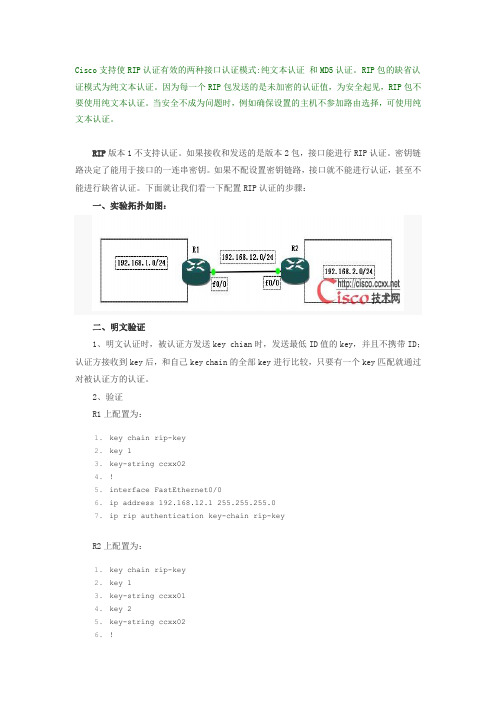

下面就让我们看一下配置RIP认证的步骤:一、实验拓扑如图:二、明文验证1、明文认证时,被认证方发送key chian时,发送最低ID值的key,并且不携带ID;认证方接收到key后,和自己key chain的全部key进行比较,只要有一个key匹配就通过对被认证方的认证。

2、验证R1上配置为:1.key chain rip-key2.key 13.key-string ccxx024.!5.interface FastEthernet0/06.ip address 192.168.12.1 255.255.255.07.ip rip authentication key-chain rip-keyR2上配置为:1.key chain rip-key2.key 13.key-string ccxx014.key 25.key-string ccxx026.!7.interface FastEthernet0/08.ip address 192.168.12.2 255.255.255.09.ip rip authentication key-chain rip-key3、路由器的路由表结果1.R1#show ip route2.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP3. D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area4.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 25.E1 - OSPF external type 1, E2 - OSPF external type 26.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-27.ia - IS-IS inter area, * - candidate default, U - per-user static route8.o - ODR, P - periodic downloaded static route9.10.Gateway of last resort is not set11.12.C 192.168.12.0/24 is directly connected, FastEthernet0/013.C 192.168.1.0/24 is directly connected, Loopback014.15.R2#show ip route16.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP17.D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area18.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 219.E1 - OSPF external type 1, E2 - OSPF external type 220.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-221.ia - IS-IS inter area, * - candidate default, U - per-user static route22.o - ODR, P - periodic downloaded static route23.24.Gateway of last resort is not set25.26.C 192.168.12.0/24 is directly connected, FastEthernet0/027.R 192.168.1.0/24 [120/1] via 192.168.12.1, 00:00:15, FastEthernet0/028.C 192.168.2.0/24 is directly connected, Loopback04、结论三、密文认证1、被认证方发送key时,发送最低ID值的key,并且携带了ID;认证方接收到key 后,首先在自己key chain中查找是否具有相同ID的key,如果有相同ID的key并且key 相同就通过认证,key值不同就不通过认证。

RIP协议理解协议名称:RIP(Routing Information Protocol)协议理解一、背景介绍RIP(Routing Information Protocol)是一种用于在计算机网络中进行路由选择的动态路由协议。

它是一种基于距离向量的路由选择协议,用于在网络中传递路由信息,并根据一定的算法计算出最佳的路由路径。

二、协议目的RIP协议的主要目的是实现网络中各个路由器之间的路由信息交换,以便每个路由器都能够根据最新的路由信息选择最佳的路径进行数据传输。

通过RIP协议,网络中的路由器可以动态地更新路由表,实现网络中各个节点之间的通信。

三、协议内容1. 距离向量算法RIP协议使用距离向量算法来计算最佳路由路径。

距离向量算法基于每个路由器维护的路由表,其中包含了到达其他路由器的距离信息。

路由器通过交换路由表来更新距离信息,并根据最小距离选择最佳路径。

2. 路由表更新RIP协议通过周期性地广播路由表更新消息来实现路由表的更新。

每个路由器会定期发送自己的路由表给相邻的路由器,并接收其他路由器发送的路由表。

接收到的路由表会与本地的路由表进行比较,如果发现更短的路径,则更新本地路由表。

3. 路由信息的传递RIP协议使用UDP协议来传递路由信息。

路由器会将自己的路由表封装在UDP数据包中,并通过广播或单播的方式发送给相邻的路由器。

接收到的路由信息会被解析并更新本地的路由表。

4. 路由器之间的通信RIP协议中的路由器之间通过交换路由信息来实现通信。

每个路由器会将自己的路由表发送给相邻的路由器,并接收其他路由器发送的路由表。

通过不断地交换路由信息,每个路由器都能够获得最新的路由表,从而选择最佳的路由路径。

5. 路由表的维护RIP协议中的路由器会定期发送路由表更新消息,以确保每个路由器都能够获得最新的路由信息。

同时,RIP协议还支持毒性反转(Poison Reverse)和触发更新(Triggered Update)等机制来加快路由表的更新速度。

RIP实验报告IGP部分RIP分解实验⼀、实验拓扑拓扑1R1拓扑2⼆、实验需求及⽬的根据拓扑1完成基本配置,之后完成下列需求:1、R1 添加 Lo0:172.16.1.1/24 Lo1:172.16.2.1/24 并宣告进RIP要求R2只学习到明细路由,R3只学习到汇总路由(使⽤两种⽅法)2、配置R1 R2 R3启⽤认证,R1 R2之间明⽂ R2 R3之间密⽂,密码⾃定(尝试钥匙链名称如果不⼀样认证是否通过KEY-ID不⼀样认证是否通过)3、加强R1 R2 之间的更新效率并验证实验结果4、R1添加Lo10:192.168.1.1/24宣告进RIP,最终在R3上学习到该路由的跳数为10.5.根据拓扑2完成基本配置,然后,将所有路由器的f0/0接⼝全部都做成被动接⼝。

然后,让R1和R2分别与R1建⽴单播更新的关系。

实验⽬的:了解和掌握RIP的⾃动汇总和⼿动汇总、明⽂和密⽂的认证、触发更新以及RIP的OFFSET-LIST的配置。

并且要通过实验,对RIP产⽣全⾯的认识。

三、实验步骤拓扑1:步骤⼀:根据要求完成底层的IP地址配置。

以及R1的两个换回⼝。

步骤⼆:在R1、R2、R3上分别启⽤RIPV2协议。

步骤三:完成需求⼀,具体⽅法如下:⽅法⼀:在R2的F0/0接⼝上做⼿⼯路由汇总:ip summary-address rip 172.16.0.0 255.255.0.0(注意:要关闭⾃动汇总)⽅法⼆:在R2上开启⾃动汇总。

Router ripAuto-summary (注意:RIP是在发送路由条⽬(出站)的时候⾃动汇总的) 步骤四:完成R1和R2之间的明⽂认证配置前在R1上开启debug ip rip 配置⼀:R1与R2采⽤相同的配置,配置如下。

R1:Key chain r1 //创建钥匙串Key 1 //定义钥匙IDKey-string cciepass //定义密码int s 0/0 //进⼊接⼝s0/0接⼝ip rip authentication mode text //定义认证的模式为明⽂ip rip authentication key-chain r1 //将钥匙串在接⼝套⽤结果:通过使⽤debug ip rip我们可以知道明⽂认证通过,R1 和 R2之间能够相互学习到路由。

常用动态路由协议安全性的评价动态路由协议是网络中常用的一种路由协议,它可以根据网络中的实时情况动态地调整路由信息,从而实现优化路由选择和提高网络性能的目的。

常用的动态路由协议包括RIP、OSPF、EIGRP和BGP等。

随着网络威胁的不断增加,动态路由协议的安全性问题也日益受到关注。

本文将对常用动态路由协议的安全性进行评价,并介绍相应的安全防护措施。

1. RIP协议的安全性评价RIP(Routing Information Protocol)是一种最早的动态路由协议,它采用距离向量算法进行路由选择。

RIP协议具有一些安全性方面的缺陷,例如:(1)认证机制薄弱。

RIP协议的认证机制较为简单,只是通过明文密码进行认证,容易受到中间人攻击的威胁。

(2)易受路由欺骗攻击。

RIP协议没有对路由更新进行严格的验证,因此容易受到路由欺骗攻击的影响。

为了增强RIP协议的安全性,可以采取一些安全防护措施,例如:(1)使用加密认证。

可以使用MD5等加密算法对路由更新信息进行认证,防止中间人攻击的威胁。

(2)限制路由器接口。

限制RIP协议的工作接口,只允许受信任的路由器进行路由信息的传递,降低路由欺骗攻击的可能性。

2. OSPF协议的安全性评价OSPF(Open Shortest Path First)是一种链路状态路由协议,它采用Dijkstra算法进行路由计算。

OSPF协议在安全性方面相对于RIP协议有所提高,但依然存在一些安全性问题,例如:(1)邻居伪装攻击。

攻击者可以伪装成合法的OSPF邻居路由器,向目标路由器发送虚假的链路状态信息,导致路由器计算错误的路由路径。

(2)路由器身份伪装攻击。

攻击者可以伪装成合法的OSPF路由器身份,欺骗其他路由器接受虚假的路由信息。

为了提高OSPF协议的安全性,可以采取一些安全防护措施,例如:(1)使用MD5认证。

可以通过配置OSPF认证密码,并使用MD5算法对OSPF数据包进行认证,防止邻居伪装攻击的威胁。

<RIP(Routing Information Protocol)>·RIP协议的特点:1)RIP属于IGP,是Distance-Vector协议。

2)RIP是基于UDP的,端口号5203)周期性以【广播Ver1/组播ver2】向邻居发送更新。

4)做完整更新,将整个路由表的信息传递给邻居。

5)Metric(度量值)只跟跳数有关。

6)只支持等价的负载均衡更新:RIP路由器在接收RIP报文前会检查源地址,若源地址与自己接收接口地址不在同一网段内(主网),则会忽略收到的报文可以把检查源地址功能关闭:·解决DV环路问题:1)最大跳数:16跳。

2)水平分割:从一个接口收到的更新路由不再从此接口发出。

3)路由中毒:将不可达路由直接设成Infinity(16跳)。

4)毒性逆转:发送毒性路由的路由器之外的其他路由器将会返回毒性路由,以此通告始发路由器自己知道了该不可达路由5)Holddown Timers:所有邻居都将此路由“冻结”,如在“冻结”期内该路由恢复,继续采纳该路由如在“冻结”期收到更好的路由,将采纳更好的路由如在“冻结”期收到更差的路由,不采纳该路由6)触发更新:不再周期更新;当拓扑变化时立即发送更新,使得网络最快获知网络状况。

<RIP的报文类型>RIP协议定义了两种消息类型:1、请求消息request2、响应消息response请求消息可以请求整个路由表的信息,也可以仅请求某些特定的路由信息。

通常当RIP刚启用时,会向每一个启用的RIP协议的接口发出带有请求消息的数据包。

响应消息则用来将路由器的路由发送给其他路由器。

通常会周期发送。

<RIP v1>RIP-v1的特点:·以广播地址发送更新。

·路由在跨越主类网络边界时,会自动汇总成主类网络。

·不支持VLSM,更新时不携带掩码信息配置:router rip //在路由器上启用RIP协议network //宣告网络,只能主类宣告·在CISCO路由器上,运行RIP后,默认即不是V1版也不是V2版,而是一种特殊状态。

RIP协议前言:RIP协议的全称是一种内部网关协议(IGP),是一种动态路由选择,用于一个自治系统(AS)内的路由信息的传递。

RIP协议是基于距离矢量算法的,它使用“跳数”,即metric来衡量到达目标地址的路由距离。

这种协议的路由器只关心自己周围的世界,只与自己相邻的路由器交换信息,范围限制在15跳(15度)之内,再远,它就不关心了。

RIP应用于OSI网络七层模型的网络层。

RIP-1被提出较早,其中有许多缺陷。

为了改善RIP-1的不足,在RFC1388中提出了改进的RIP-2,并在RFC1723和RFC2453中进行了修订。

RIP-2定义了一套有效的改进方案,新的RIP-2支持子网路由选择,支持CIDR,支持组播,并提供了验证机制。

随着OSPF和IS-IS的出现,许多人认为RIP已经过时了。

但事实上RIP也有它自己的优点。

对于小型网络,RIP就所占带宽而言开销小,易于配置、管理和实现,并且RIP还在大量使用中。

但RIP也有明显的不足,即当有多个网络时会出现环路问题。

为了解决环路问题,IETF提出了分割范围方法,即路由器不可以通过它得知路由的接口去宣告路由。

分割范围解决了两个路由器之间的路由环路问题,但不能防止3个或多个路由器形成路由环路。

触发更新是解决环路问题的另一方法,它要求路由器在链路发生变化时立即传输它的路由表。

这加速了网络的聚合,但容易产生广播泛滥。

总之,环路问题的解决需要消耗一定的时间和带宽。

若采用RIP协议,其网络内部所经过的链路数不能超过15,这使得RIP协议不适于大型网络。

RIP是应用较早、使用较普遍的内部网关协议,简称IGP),适用于小型同类网络,是典型的距离向量(distance-vector)协议。

文档见RFC1058、RFC1723。

RIP 通过广播UDP报文来交换路由信息,每30秒发送一次路由信息更新。

RIP提供跳跃计数作为尺度来衡量路由距离,跳跃计数是一个包到达目标所必须经过的路由器的数目。

RIP支持两种认证方式:1、明文认证2、md5认证第一步:定义密码库R2(config)#key chain R2 (本地有效)R2(config-keychain)#key 1 (建议两端一致)(可以定义多个KEY值,按从小到大的顺序进行匹配,发送KEY值时也是发送最小的一个,还可以设定KEY值的有效时间。

)R2(config-keychain-key)#key-string cisco //设置密钥的字符第二步:在接口下应用密码库R2(config-if)#ip rip authentication key-chain R2第三步:在接口下指定认证模式R2(config-if)#ip rip authentication mode [md5|text]R1#show key chainR1#debug ip rip小知识:RIP中每一个路由更新报文最大可包含25条路由,做了明文认证后只能包含24条,做了MD5认证后只能包含23条。

R2(config-keychain-key)#Accept-lifetime 04:00:00 jan 2006 infinite 定时接收R2(config-keychain-key)#Send-lifetime 04:00:00 jan 2006 04:01:00 jan 2006 定时发送R2(config-keychain-key)#Send-lifetime 04:00:00 jan 2006 duration 300 有效期300S注意:密码库中可以同时定义多个密码,在匹配时要按规则来匹配,明文认证和md5认证的匹配规则各不一样,下面分别说明。

明文认证匹配规则:明文认证总结:只发送KEY ID最小的KEY,并不携带KEY ID,接收方与KEY列表中所有的KEY匹配,只要有一个能匹配上则通过认证。

md5认证匹配规则:密文认证总结:只发送最小的KEY ID,并且携带KEY ID。

通过邻居路由器之间的路由更新认证来防止无效的路由更新可能对网络造成的威胁和破坏对网络造成的威胁和破坏。

【实验拓扑实验拓扑】】注:以下实验假定已配置了RIP RIP V2路由协议及接口IP 地址地址。

第一步第一步::在路由器Router1定义密钥链和密钥串定义密钥链和密钥串 Router1(config)#Router1(config)# key key chain chain zhao zhao !!定义一个密钥链zhao zhao,,进入密钥链配置模式密钥链配置模式 Router1(config Router1(config-- keychain)#keychain)# key key 1 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keya Router1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的接收存活期从2004年10月1日至无限日至无限((infinite infinite))Router1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的发送存活期为从2004年10月1日至无限日至无限 Rout Router1(config er1(config er1(config-- keychain)#keychain)# key key 6 !!定义密钥序号1,进入密钥配置模式密钥配置模式Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥6的密钥内容为keya keyaRouter1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infiniteRouter1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息Router1#show Router1#show key key chain chainKey Key--chain chain ripkey:ripkey:key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send send lifetime lifetime(00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) 第二步第二步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router1(Router1(config)#config)#config)# interface interface s 1/01/0Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !! 定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证,,若不指明模式则缺省用明文认证明文认证 Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication key key--chain chain zhao zhao !!引用密钥链ripkey ripkey第三步第三步::在路由器Router2定义密钥链和密钥串定义密钥链和密钥串Router2(config)#Router2(config)# key key chain chain zhao zhao !!定义一个密钥链ri ripkey pkey pkey,,进入密钥链配置模式入密钥链配置模式 Router2(config Router2(config-- keychain)#keychain)# key key 3 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router2(config Router2(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keyaRouter2(config Router2(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite!定义密钥1的接收存活期为从2004年10月1日至infinite infinite (无限无限)) Router2(config Router2(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的发送存活期为从2004年10月1日至无限日至无限验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息Router2#show Router2#show key key chain chainKey Key--chain chain ripkey:ripkey: key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite)(infinite)第四步第四步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router2(config)#Router2(config)# interface interface s 1/01/0Router2(config Router2(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !!定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证Router2(config Router2(config--if)#ip if)#ip rip rip authentication authentication key key--chain chain zhao zhao !!引用密钥引用密钥链链ripkey ripkeyRouter1#show Router1#show ip ip route route !! 结果显示结果显示Router1具有全网路由具有全网路由 Codes:Codes: C - connected,connected, S - static,static, R R - RIP RIPO O - OSPF,OSPF, IA IA - OSPF OSPF inter inter area area E1E1E1 - OSPF OSPF external external type type 1,1, E2E2 - OSPF OSPF external external type type 2 Gateway Gateway of of last last resort resort is is not not set set172.16.0.0/24172.16.0.0/24172.16.0.0/24 is is subn subnetted,etted,etted, 3 subnets subnetsC 172.16.1.0172.16.1.0172.16.1.0 is is directly directly connected,connected, FastEthernet0FastEthernet0C 172.16.2.0172.16.2.0172.16.2.0 is is directly directly connected,connected, Serial0Serial0 R 172.16.3.0172.16.3.0172.16.3.0 [120/1][120/1] via via 172.16.2.2,172.16.2.2, 00:00:05,00:00:05, Serial0Serial0Router2#show Router2#show ip ip route route !! 结果显示结果显示Router2具有全网路由具有全网路由 Codes:Codes: C - connected,connected, S - static,static, R R - RIP RIPO O - OSPF,OSPF, IA IA - OSPF OSPF inter inter area area E1E1E1 - OSPF OSPF external external type type 1,1, E2E2 - OSPF OSPF external external type type 2 Gateway Gateway of of last last resort resort is is not not set set172.16.0.0/24172.16.0.0/24172.16.0.0/24 is is subnetted,subnetted, 3 subnets subnetsR 172.16.1.0172.16.1.0172.16.1.0 [120/1][120/1]via via 172.16.2.1,172.16.2.1, 00:00:17,00:00:17, Serial0Serial0 C 172.16.2.0172.16.2.0172.16.2.0 is is directly directly connected,connected, Serial0Serial0C 172.16.3.0172.16.3.0172.16.3.0 is is directly directly connected,connected, FastEthernet0FastEthernet0 MD5 MD5 认证的匹配原则是认证的匹配原则是认证的匹配原则是::A. A. 发送方发送最小发送方发送最小发送方发送最小Key ID Key ID Key ID的密钥的密钥的密钥B. B. 携带携带携带Key ID Key ID Key ID号码号码号码C. C. 接收方首先会查找是否有相同的接收方首先会查找是否有相同的接收方首先会查找是否有相同的Key ID Key ID Key ID,,如果有如果有,,只匹配一次只匹配一次,,决定认证是否决定认证是否 成功成功。