crypto4c-ch00-导读

- 格式:ppt

- 大小:500.00 KB

- 文档页数:8

crypto加密原理Crypto, short for cryptography, is the practice and study of techniques for secure communication in the presence of third parties. It is used to secure the information and communication between parties through the use of codes and ciphers.加密,即密码学,是在第三方存在时用于安全通信的技术的实践和研究。

它用于通过使用代码和密码来保护各方之间的信息和通信。

One of the key principles of cryptography is the use of algorithms to encrypt and decrypt messages. These algorithms use keys to perform the encryption and decryption processes, ensuring that only the intended recipients can access the information.密码学的一个关键原则是使用算法来加密和解密消息。

这些算法使用密钥来执行加密和解密过程,确保只有预期的接收者才能访问信息。

There are two main types of cryptography: symmetric and asymmetric. Symmetric cryptography uses the same key for both encryption and decryption, while asymmetric cryptography uses apair of public and private keys for the encryption and decryption processes.密码学主要有两种类型:对称加密和非对称加密。

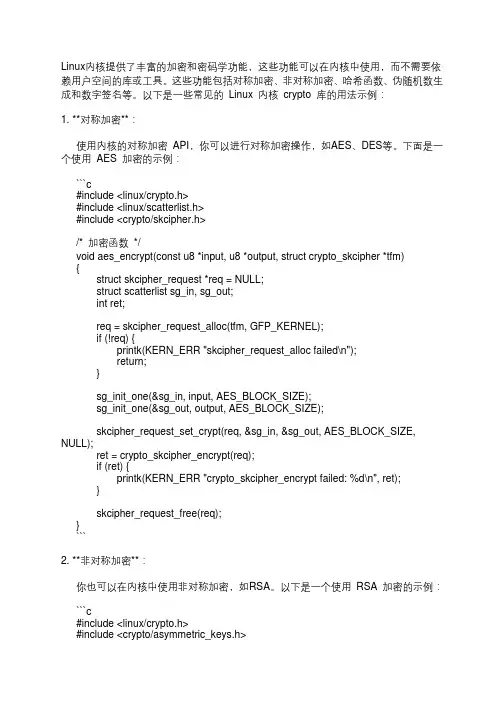

Linux内核提供了丰富的加密和密码学功能,这些功能可以在内核中使用,而不需要依赖用户空间的库或工具。

这些功能包括对称加密、非对称加密、哈希函数、伪随机数生成和数字签名等。

以下是一些常见的Linux 内核crypto 库的用法示例:1. **对称加密**:使用内核的对称加密API,你可以进行对称加密操作,如AES、DES等。

下面是一个使用AES 加密的示例:```c#include <linux/crypto.h>#include <linux/scatterlist.h>#include <crypto/skcipher.h>/* 加密函数*/void aes_encrypt(const u8 *input, u8 *output, struct crypto_skcipher *tfm){struct skcipher_request *req = NULL;struct scatterlist sg_in, sg_out;int ret;req = skcipher_request_alloc(tfm, GFP_KERNEL);if (!req) {printk(KERN_ERR "skcipher_request_alloc failed\n");return;}sg_init_one(&sg_in, input, AES_BLOCK_SIZE);sg_init_one(&sg_out, output, AES_BLOCK_SIZE);skcipher_request_set_crypt(req, &sg_in, &sg_out, AES_BLOCK_SIZE, NULL);ret = crypto_skcipher_encrypt(req);if (ret) {printk(KERN_ERR "crypto_skcipher_encrypt failed: %d\n", ret);}skcipher_request_free(req);}```2. **非对称加密**:你也可以在内核中使用非对称加密,如RSA。

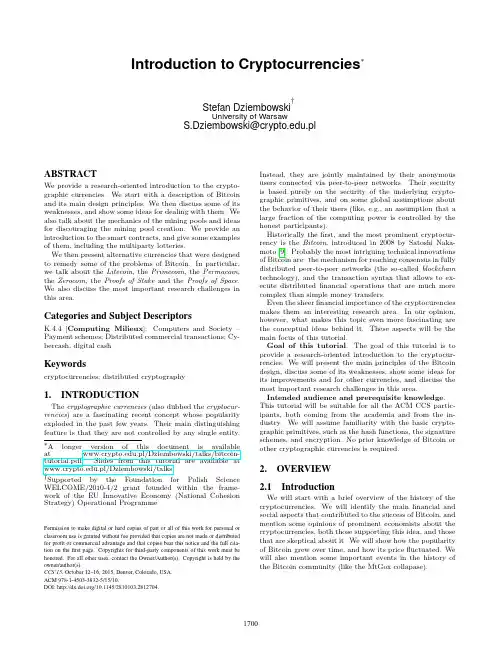

Introduction to Cryptocurrencies∗Stefan Dziembowski†University of WarsawS.Dziembowski@.plABSTRACTWe provide a research-oriented introduction to the crypto-graphic currencies.We start with a description of Bitcoin and its main design principles.We then discuss some of its weaknesses,and show some ideas for dealing with them.We also talk about the mechanics of the mining pools and ideas for discouraging the mining pool creation.We provide an introduction to the smart contracts,and give some examples of them,including the multiparty lotteries.We then present alternative currencies that were designed to remedy some of the problems of Bitcoin.In particular, we talk about the Litecoin,the Primecoin,the Permacoin, the Zerocoin,the Proofs of Stake and the Proofs of Space. We also discuss the most important research challenges in this area.Categories and Subject DescriptorsK.4.4[Computing Milieux]:Computers and Society–Payment schemes;Distributed commercial transactions;Cy-bercash,digital cashKeywordscryptocurrencies;distributed cryptography1.INTRODUCTIONThe cryptographic currencies(also dubbed the cryptocur-rencies)are a fascinating recent concept whose popularity exploded in the past few years.Their main distinguishing feature is that they are not controlled by any single entity.∗A longer version of this document is available at .pl/Dziembowski/talks/bitcoin-tutorial.pdf.Slides from this tutorial are available at.pl/Dziembowski/talks.†Supported by the Foundation for Polish Science WELCOME/2010-4/2grant founded within the frame-work of the EU Innovative Economy(National Cohesion Strategy)Operational ProgrammePermission to make digital or hard copies of part or all of this work for personal or classroom use is granted without fee provided that copies are not made or distributed for profit or commercial advantage and that copies bear this notice and the full cita-tion on thefirst page.Copyrights for third-party components of this work must be honored.For all other uses,contact the Owner/Author(s).Copyright is held by the owner/author(s).CCS’15,October12–16,2015,Denver,Colorado,USA.ACM978-1-4503-3832-5/15/10.Instead,they are jointly maintained by their anonymous users connected via peer-to-peer networks.Their security is based purely on the security of the underlying crypto-graphic primitives,and on some global assumptions about the behavior of their users(like,e.g.,an assumption that a large fraction of the computing power is controlled by the honest participants).Historically thefirst,and the most prominent cryptocur-rency is the Bitcoin,introduced in2008by Satoshi Naka-moto[9].Probably the most intriguing technical innovations of Bitcoin are:the mechanism for reaching consensus in fully distributed peer-to-peer networks(the so-called blockchain technology),and the transaction syntax that allows to ex-ecute distributedfinancial operations that are much more complex than simple money transfers.Even the sheerfinancial importance of the cryptocurencies makes them an interesting research area.In our opinion, however,what makes this topic even more fascinating are the conceptual ideas behind it.These aspects will be the main focus of this tutorial.Goal of this tutorial.The goal of this tutorial is to provide a research-oriented introduction to the cryptocur-rencies.We will present the main principles of the Bitcoin design,discuss some of its weaknesses,show some ideas for its improvements and for other currencies,and discuss the most important research challenges in this area.Intended audience and prerequisite knowledge. This tutorial will be suitable for all the ACM CCS partic-ipants,both coming from the academia and from the in-dustry.We will assume familiarity with the basic crypto-graphic primitives,such as the hash functions,the signature schemes,and encryption.No prior knowledge of Bitcoin or other cryptographic currencies is required.2.OVERVIEW2.1IntroductionWe will start with a brief overview of the history of the cryptocurrencies.We will identify the mainfinancial and social aspects that contributed to the success of Bitcoin,and mention some opinions of prominent economists about the cryptocurrencies,both those supporting this idea,and those that are skeptical about it.We will show how the popularity of Bitcoin grew over time,and how its pricefluctuated.We will also mention some important events in the history of the Bitcoin community(like the MtGox collapase).DOI: /10.1145/2810103.2812704.We will introduce the transaction ledger(the blockchain), as a technique that can be used to prevent double-spending of electronic cash.We will point out that the Sybil attacks should be taken into account when designing a protocol that emulates such a ledger.We will explain what are the Proofs of Work(PoWs)and how to apply them to thwart the Sybil attacks.We will show how the Bitcoin ledger is maintained by the users called miners that solve the PoWs,in a process called mining.We will explain the concept of the hashrate and show how the total hashrate of Bitcoin users changed over the time.We will also describe how the hardness of Bitcoin’s PoW’s is adjusted to the changing hashrate.We will also talk about the Bitcoin transaction syntax.2.3Bitcoin mining poolsMining pools are coalitions of miners that share the re-ward from mining new blocks.We will discuss the economic reasons for joining the mining pools(reducing the variance of the mining reward).We will then talk about the mechan-ics of the mining pool reward systems and their weaknesses. We will also show how mining pools can be decentralized vie the so-called peer-to-peer mining technique.Discouraging the mining pool creation.We will ex-plain the risks behind the pooled miming.In particular,we will point out that it leads to the centralization of the control over mining.We will then discuss some ideas for the Bitcoin modifications that discourage the mining pool creation[8].2.4Security weaknesses of BitcoinWe will discuss the quality of the Bitcoin design.We will mention some incidents when programming errors lead to forks that needed to be resolved“manually”and we will explain the transaction malleability problem.We will then present more fundamental problems with the blockchain technology.In particular we will explain the self-ish mining attack introduced in the groundbreaking paper of Eyal and Sirer[6]and the difficulty raising attack of Lear Bahack[3]that exploits the way in which the miming dif-ficulty is adjusted in Bitcoin.We will also talk about the birbery attacks of[5].2.5Smart contractsOne of the most intriguing properties of Bitcoin is the pos-sibility of creating the so-called smart contracts(originally proposed in1990s by Nick Szabo).Such contracts can be viewed asfinancial agreements between a number of parties, whose implementations are enforced by the Bitcoin system. Simple examples of such agreements include the escrow and dispute mediation,and the assurance contracts.More ad-vanced types of contracts are the fair multiparty protocols, and in particular the decentralized lotteries[2,1,4].We will give an overview of this area.2.6Other cryptocurrenciesDiscouraging hardware mining.One of the problems of Bitcoin is that mining in hardware is much more efficient than mining in software,and hence it is completely infeasi-ble nowadays to be a miner without investing in specialized hardware.We will describe the Litecoin,which is a cur-rency that was supposed to have the property that it is not economical to mine in hardware.Less“wasteful”cryptocurrencies.Another problem with the Proofs of Work is that they require the miners to spend significant amounts of electricity on mining.There are essentially two approaches to create less“wasteful”cryp-tocurrencies.Thefirst one is to create a cryptocurrency where the work is spent on some“useful”task.We will give an overview of the currencies belonging to this class:the Permacoin,and the Primecoin.The second approach is to replace“work”by some other type of resource.This includes the Proofs of Stake,and the Proofs of Space,which is used in the recent Spacecoin proposal.We will give a short overview of these approaches.More anonymity.Since the Bitcoin’s transaction ledger is public,the only anonymity in this system comes from the fact that the users are using pseudonyms,instead if their real names.As recently shown in[7]this does not provide sufficient privacy protection.We will briefly talk about this result,and then we will explain(on a high level)the main design principles of Zerocash,which is a new proposal for a currency that provides true anonymity.2.7Research directionsWe will conclude with an overview of the open research problems in this area,like the need for better understand-ing of the Bitcoin security model,and improvement of the blockchain technology.We will also mention the open prob-lems concerning the distributed contracts,in particular we will discuss what obstacles need to be overcome to make them really practical.Finally,we will also describe the problems with securely storing the Bitcoin secret keys(in the so-called wallets).3.REFERENCES[1]M.Andrychowicz,S.Dziembowski,D.Malinowski,and L.Mazurek.Fair two-party computations viaBitcoin deposits.In BITCOIN workshop in association with the Financial Cryptography and Data Securityconference,2014.[2]M.Andrychowicz,S.Dziembowski,D.Malinowski,and L.Mazurek.Secure multiparty computations onBitcoin.In2014IEEE Symposium on Security andPrivacy[3]L.Bahack.Theoretical bitcoin attacks with less thanhalf of the computational power.arXiv,2013.[4]I.Bentov and R.Kumaresan.How to use bitcoin todesign fair protocols.In CRYPTO2014[5]J.Bonneau,E.W.Felten,S.Goldfeder,J.A.Kroll,and A.Narayanan.Why buy when you can rent?Bribery attacks on Bitcoin consensus,November2014.manuscript[6]I.Eyal and E.G¨u n Sirer.Majority is not enough:Bitcoin mining is vulnerable.In FinancialCryptography and Data Security,2014.[7]S.Meiklejohn,M.Pomarole,G.Jordan,K.Levchenko,D.McCoy,G.M.Voelker,and S.Savage.Afistful ofbitcoins:Characterizing payments among men withno names.In Proceedings of the2013Conference onInternet Measurement Conference.[8]ler,E.Shi,A.Kosba,and J.Katz.Preprint:Nonoutsourceable scratch-offpuzzles to discouragebitcoin mining coalitions.2015.[9]Satoshi Nakamoto.Bitcoin:A peer-to-peer electroniccash system,2008.2.2Bitcoin main design principles。

crypto++例子Crypto++(也被称为CryptoPP)是一个C++库,提供了大量的加密和解密算法。

以下是一个使用Crypto++库进行AES加密和解密的简单示例:首先,你需要安装Crypto++库。

你可以从其官方网站下载源代码并编译安装,或者使用包管理器如apt或brew进行安装。

下面是一个使用Crypto++库进行AES加密和解密的C++代码示例:cpp复制代码:#include <iostream>#include <string>#include <cryptopp/aes.h>#include <cryptopp/modes.h>#include <cryptopp/filters.h>#include <cryptopp/hex.h>int main() {// 密钥和初始化向量std::string key = "0123456789abcdef"; // 16字节密钥std::string iv = "abcdef0123456789"; // 16字节初始化向量// 待加密的数据std::string plaintext = "Hello, world!";try {// 创建AES对象,设置密钥和初始化向量CryptoPP::AES::Encryption aesEncryption(key.c_str(), CryptoPP::AES::DEFAULT_KEYLENGTH);CryptoPP::CBC_Mode_ExternalCipher::Encryption cbcEncryption(aesEncryption, iv.c_str());// 加密数据std::string ciphertext;CryptoPP::StreamTransformationFilterstfEncryptor(cbcEncryption, new CryptoPP::StringSink(ciphertext));stfEncryptor.Put(reinterpret_cast<const unsigned char*>(plaintext.c_str()), plaintext.length() + 1);stfEncryptor.MessageEnd();// 输出加密后的数据(以十六进制形式)std::cout << "加密后的数据(十六进制形式): " << CryptoPP::Hex::Encode(ciphertext) << std::endl;// 解密数据std::string decryptedtext;CryptoPP::StreamTransformationFilterstfDecryptor(cbcDecryption, new CryptoPP::StringSink(decryptedtext));stfDecryptor.Put(reinterpret_cast<const unsigned char*>(ciphertext.c_str()), ciphertext.length());stfDecryptor.MessageEnd();// 输出解密后的数据std::cout << "解密后的数据: " << decryptedtext << std::endl;} catch (const CryptoPP::Exception& e) {std::cerr << "加密或解密过程中发生错误: " << e.what() << std::endl;}return 0;}这个例子使用了AES算法,CBC模式,和16字节的密钥和初始化向量。

dm-crypt crypto原理

DM-Crypt是一种在Linux内核中实现磁盘加密的技术,它使用cryptographic algorithms(加密算法)来保护存储设备上的数据。

以下是DM-Crypt加密原理的简要概述:

1. 初始化阶段:当一个加密设备被挂载时,它首先需要被初始化。

这个过程包括生成一个密钥(通常是AES或其他对称加密算法),并使用它来加密存储设备上的数据。

2. 加密和解密:在加密和解密数据时,DM-Crypt使用对称加密算法(如AES)进行加密和解密操作。

加密过程使用生成的密钥对数据进行加密,使得只有拥有正确解密密钥的用户才能访问数据。

解密过程则使用相同的密钥对数据进行解密,以恢复原始数据。

3. 存储设备访问:当操作系统需要访问加密设备上的数据时,它首先需要与cryptoloop或cryptfs等驱动程序进行交互。

驱动程序会检查请求的数据是否已经被加密,并根据需要使用密钥进行解密或加密操作。

4. 密钥管理:DM-Crypt使用一个主密钥(Master Key)来管理和保护其他密钥。

主密钥通常存储在另一个加密设备上,只有拥有正确访问权限的用户才能访问它。

主密钥用于生成用于加密和解密其他设备的密钥。

总的来说,DM-Crypt通过使用对称加密算法对存储设备上的数据进行加密,并使用主密钥进行管理和保护,确保只有拥有正确访问权限的用户才能访问加密设备上的数据。

这种技术通常被用于保护重要数据的安全性和保密性。

crypto aes 用法-回复AES(Advanced Encryption Standard)是一种对称加密算法,广泛应用于保护数据的安全性。

它是美国国家标准和技术研究院(NIST)于2001年制定的,目前是最常用的加密算法之一。

AES通过将输入数据切分成固定长度的块,再使用不同的密钥对每个块进行加密和解密,从而实现数据的保护。

本文将一步一步地介绍AES算法的用法。

1. 密钥长度选择AES支持128位、192位和256位三种密钥长度。

密钥长度越长,加密强度越高,但同时也增加了计算复杂性。

一般情况下,128位密钥已经足够安全,因此我们将以128位密钥为例进行后续的操作。

2. 密钥生成在AES中,密钥是随机生成的,可以通过伪随机数生成器(PRNG)来产生。

为了确保密钥的随机性和安全性,最好使用专门设计的密码学安全PRNG。

一个常用的方法是使用操作系统提供的随机数生成器。

3. 明文的填充由于AES算法要求输入数据长度必须是128位的倍数,因此如果明文长度不足128位,需要进行填充。

常用的填充方式有PKCS#5和PKCS#7,它们在明文末尾添加了一定数量的字节来满足长度要求。

4. 初始化向量(IV)的选择IV用于增强AES算法的安全性,它与密钥一起被用于加密和解密操作。

IV 必须是唯一且不可预测的,一般情况下,IV的长度等于加密块的长度,即128位。

常见的方式是通过伪随机数生成器生成IV。

5. 密钥扩展在AES算法中,会对密钥进行扩展以生成多轮加密需要的子密钥。

扩展密钥的过程是通过对原始密钥应用一系列变换来实现的。

6. 加密在加密过程中,AES算法使用初始轮密钥对明文进行置换和替换操作,然后进行多轮的轮函数操作,每轮的子密钥都与明文进行异或运算。

最后一轮加密后的结果即为密文。

7. 解密解密过程与加密过程相似,但是子密钥的顺序是相反的。

解密操作使用的轮密钥与加密操作使用的轮密钥完全相同,只是顺序相反。

crypto解题方法一、引言密码学是一门研究保护信息安全的学科,它涉及加密算法、解密算法、数字签名等多个方面。

在CTF比赛中,crypto题目是必不可少的一部分。

本文将介绍一些常见的crypto解题方法。

二、基础知识在开始介绍解题方法之前,我们需要了解一些基础知识。

1. 常见加密算法(1)对称加密算法:DES、3DES、AES等。

(2)非对称加密算法:RSA、ECC等。

2. 常见编码方式(1)Base64编码:将二进制数据转换为可打印字符。

(2)Hex编码:将二进制数据转换为十六进制表示的字符串。

3. 常见攻击方式(1)暴力破解:尝试所有可能的密钥或密码,直到找到正确的为止。

(2)字典攻击:使用预先准备好的字典进行破解。

三、常见crypto题目类型及解题方法1. Base64/Hex编码Base64和Hex编码是常见的数据表示方式,在CTF比赛中也经常被用来隐藏信息。

我们可以通过相应的解码工具将其还原为原始数据,并进行后续分析。

2. 对称加密算法对称加密算法的加密和解密使用相同的密钥,因此在解题时需要找到正确的密钥。

常见的对称加密算法有DES、3DES、AES等。

(1)暴力破解如果我们无法获取正确的密钥,可以尝试使用暴力破解的方式进行破解。

这种方法需要耗费大量时间和计算资源,因此只适用于较简单的加密算法。

(2)字典攻击字典攻击是一种更为高效的破解方法,它利用预先准备好的字典进行猜测。

在CTF比赛中,我们可以根据题目给出的提示或者上下文信息来构建字典,提高破解成功率。

3. 非对称加密算法非对称加密算法包括公钥加密和数字签名两个方面。

常见的非对称加密算法有RSA、ECC等。

(1)公钥加密公钥加密是一种将信息通过公钥进行加密,再通过私钥进行解密的方式。

在CTF比赛中,我们通常需要找到正确的私钥才能进行解题。

如果我们能够获取到公钥和明文信息,则可以使用在线工具或脚本进行尝试。

如果无法获取到公钥,则可以根据题目给出的提示或者上下文信息进行猜测。

对称加密密钥的生成方法

嘿,朋友们!今天咱来聊聊对称加密密钥的生成方法。

这可真是个有趣又重要的事儿呢!

你想啊,就好像你有一把特别的钥匙,能打开一个装满宝贝的箱子。

这对称加密密钥啊,就像是那把神奇的钥匙。

那怎么生成这把钥匙呢?嗯,其实就跟做蛋糕有点像。

首先呢,你得有一些材料,在这里呢,就是一些算法和随机数。

这随机数可重要啦,就像是蛋糕里的各种独特调料,让每个蛋糕都不一样。

然后呢,通过这些算法和随机数,就开始搅拌啦!就跟做蛋糕搅拌面糊似的,让它们充分融合在一起。

在这个过程中,可不能马虎,得仔细认真地对待。

接着,经过一番捣鼓,嘿,这对称加密密钥就慢慢成型啦!就像蛋糕放进烤箱后慢慢烤出来的样子。

生成这密钥啊,可不是随随便便就能搞定的。

这得需要技术和耐心呢!要是不小心弄错了一点,那可就糟糕啦,就好像蛋糕烤糊了一样。

你说,要是没有这把好钥匙,那我们的信息不就跟没锁的门一样,谁都能进来看一看啦?那多吓人呀!所以说,这对称加密密钥的生成可真是马虎不得。

它就像是我们信息的小卫士,守护着我们的秘密不被别人偷看。

想象

一下,要是没有它,我们在网络世界里得多没有安全感呀!

而且哦,这生成的过程还得不断改进和完善呢,就像蛋糕的配方也会不断升级一样。

要让它更安全,更可靠。

总之呢,对称加密密钥的生成方法可真是个大学问,得好好研究,好好对待。

我们可不能小瞧了它,得让它好好地为我们服务呀!这就是我对对称加密密钥生成方法的理解,你们觉得呢?。

密码学中的哈希算法对称加密非对称加密及数字证书讲解动画很遗憾,以文本形式无法提供动画效果。

但我可以为您简单解释一下这些密码学概念。

1.哈希算法:哈希算法是一种将任意大小的数据映射到固定大小的数据的函数。

它将输入数据转化为一串通常为固定长度的输出,且这个转化过程是不可逆的。

常见的哈希算法有MD5、SHA-1、SHA-256等。

哈希算法常用于校验数据完整性和以此为基础的数字签名。

2.对称加密:对称加密又称为私钥加密。

在对称加密中,加密和解密使用同一个密钥。

发送方使用这个密钥对数据进行加密,并将其发送给接收方,接收方使用相同的密钥解密数据。

对称加密速度较快,但需要确保密钥的安全传输。

常见的对称加密算法有DES、AES等。

3.非对称加密:非对称加密又称为公钥加密。

在非对称加密中,有两个密钥:公钥和私钥。

公钥用于加密数据,而私钥用于解密数据。

公钥可以公开,任何人都可以使用公钥加密数据,但只有拥有私钥的人才能解密数据。

非对称加密常用于保护数据的安全传输和身份验证。

常见的非对称加密算法有RSA、Diffie-Hellman等。

4.数字证书:数字证书是一种用于身份验证和数据完整性校验的数字文件。

数字证书包含一个实体的公钥及其与该公钥相关联的一些信息,比如该实体的名称、证书的颁发机构和有效期。

数字证书由数字签名机构(Certificate Authority)签名,并可用于对称加密和非对称加密领域。

数字证书确保了数据的真实性和完整性。

对称加密算法的原理

对称加密算法是一种密钥加密算法,加密和解密使用相同的密钥。

其基本原理是通过对待加密的数据进行一系列的逻辑操作,将明文转化为密文,从而达到保护信息安全的目的。

对称加密算法的核心就是密钥,加密和解密双方必须事先共享同一个密钥。

加密时,将密钥与明文进行运算,生成密文;解密时,使用相同的密钥对密文进行运算,还原出明文。

对称加密算法有许多种,其中最经典的是DES和AES。

DES (Data Encryption Standard)使用56位的密钥,将明文分为

64位的数据块,经过16轮迭代加密后产生64位的密文。

AES (Advanced Encryption Standard)则使用128位、192位或256位的密钥,将明文分为128位的数据块,经过多轮迭代加密得到密文。

对称加密算法具有加密和解密速度快的特点,适合对大量数据进行加密。

但由于密钥需要在加密和解密双方之间共享,所以在密钥的安全性上需要特别关注。

如果密钥被泄露,那么攻击者就有可能通过该密钥解密密文,获取机密信息。

为了提高对称加密算法的安全性,通常会结合其他的技术手段,如密钥交换协议、密钥管理机制等来保护密钥的安全。

此外,对称加密算法还可以与其他加密算法结合使用,形成多层次的保护,以增加加密过程的复杂度和安全性。

以太坊系列之三:以太坊的crypto模块--以太坊源码学习以太坊的crypto模块该模块分为两个部分⼀个是实现sha3,⼀个是实现secp256k1(这也是⽐特币中使⽤的签名算法). 需要说明的是secp256k1有两种实现⽅式,⼀种是依赖libsecp256k1,需要cgo,另外⼀种是依赖,这是⼀个使⽤go语⾔实现的⽐特币的客户端.sha3模块这个模块实际上可以认为就是⼀个功能计算sha3-256,⽤法也很简单,就是调⽤crypto中的Keccak256,输出是⼀个32字节的hash结果hash := crypto.Keccak256Hash([]byte("hello"))//hash值:4e03657aea45a94fc7d47ba826c8d667c0d1e6e33a64a036ec44f58fa12d6c45secp256k1模块这个模块⽐较复杂,如果要细度源码,需要对密码学有⽐较深⼊的理解,但是使⽤起来其实⽐较简单.主要就是签名,验证,以及公钥与以太坊地址转换1.签名secp256k1的私钥地址长度是32字节256位,公钥地址长度是65字节,⽽以太坊的地址长度是20字节,//签名var testPrivHex = "289c2857d4598e37fb9647507e47a309d6133539bf21a8b9cb6df88fd5232032"//1.获取私钥key, _ := crypto.HexToECDSA(testPrivHex)//2.对message进⾏hashmsg := crypto.Keccak256([]byte("foo"))//3.对hash进⾏签名,注意签名对象只能是hash,并且长度真是32个字节的hashsig, err := crypto.Sign(msg, key)//sig:d155e94305af7e07dd8c32873e5c03cb95c9e05960ef85be9c07f671da58c73718c19adc397a211aa9e87e519e2038c5a3b658618db335f74f800b8e0cfeef4401//签名结果长度和公钥长度相同2.验证验证签名是否正确,需要公钥,hash(对message进⾏hash的结果),以及签名. 这⾥⾯真正校验的是第三步,也就是公钥是否和我的相同,⽽不像普通⼯RSA签名验证⼀样.当然我们可以封装成和RSA签名验证⼀样形式的 func VerifySignature(pubKey,msg,sig []byte) error//1.从签名中提取公钥recoveredPub, err := crypto.Ecrecover(msg, sig)//2.将公钥转换为长度为65的字节序列recoveredPubBytes:=crypto.FromECDSAPub(recoveredPub)//3.校验这个公钥是否和我的公钥⼀致if recoveredPubBytes!=myPubKey {......}3.公钥与地址的转换以太坊中并没有直接拿公钥当做账户地址,⽽是进⾏了⼀个简单的转换,具体来说就是hash(公钥)的后20位,这⾥的hash算法是sha3-256,可以⽤⼀⾏代码来表⽰crypto.Keccak256(pubKey)[12:]详细的代码在crypto.go中,func PubkeyToAddress(p ecdsa.PublicKey) common.Address {pubBytes := FromECDSAPub(&p) //将pubkey转换为字节序列return common.BytesToAddress(Keccak256(pubBytes[1:])[12:]) //对字节序列进⾏hash并去后⼆⼗个字节,BytesToAddress实际上就是[32]byte}。

crypto概念加密货币(Cryptocurrency)是一种数字或虚拟货币,它使用加密技术来安全地进行交易并控制货币的创建和管理。

以下是与加密货币相关的一些重要概念:1. 区块链(Blockchain):是加密货币背后的基础技术,它是一种分布式账本,记录了所有交易的信息,并通过多个网络节点来验证和存储这些交易数据。

区块链的去中心化特性使其具有高度安全性和透明性。

2. 比特币(Bitcoin):是第一个成功的加密货币,由中本聪(Satoshi Nakamoto)在2009年创造。

比特币基于区块链技术,并以去中心化的方式进行交易。

3. 挖矿(Mining):是通过使用计算机处理能力来验证和处理加密货币交易,并获得新货币的过程。

挖矿者通过解决复杂的数学问题赢得奖励,同时确保交易的安全性和可靠性。

4. 钱包(Wallet):是用于存储、发送和接收加密货币的软件程序或物理设备。

钱包包含私钥(Private Key),用于控制访问和管理用户的加密货币资产。

5. 加密算法(Cryptography):是加密货币使用的技术,通过运用复杂的数学算法来确保交易的安全性和保密性。

加密算法使用公钥和私钥来对交易进行加密和解密。

6. 去中心化(Decentralization):是加密货币的重要特征,意味着它不受中央机构或政府的控制。

这种去中心化的特性使加密货币具有更大的透明度和抗审查性。

7. ICO(Initial Coin Offering):是一种众筹方式,允许加密货币项目发行新的数字代币(Token)。

投资者可以购买这些代币来支持项目,并在项目成功后获得回报。

8. 去信任(Trustless):是指加密货币的交易过程中不需要信任任何个人或机构。

因为区块链技术的存在,交易的验证和可靠性可以通过算法和网络节点来完成,无需倚赖第三方信任。

以上是一些基本的加密货币概念,它们有助于理解和参与加密货币的世界。

需要注意的是,加密货币市场非常复杂,概念和技术在不断发展和演变。

ctf中crypto题目做法摘要:1.CTF 简介2.Crypto 题目类型3.Crypto 题目解题方法4.实例分析正文:一、CTF 简介CTF(Capture The Flag,夺旗赛)是一种网络安全技能竞赛,旨在通过模拟现实世界的网络安全问题,检验参赛者的安全技能和解决问题的能力。

CTF 题目分为多个类别,如Web 安全、密码学、逆向工程等,其中密码学题目(Crypto)是CTF 中的重要组成部分。

二、Crypto 题目类型Crypto 题目主要涉及对称加密、非对称加密、哈希函数等密码学知识。

根据题目要求,大致可分为以下几类:1.对称加密题目:要求解密一段密文,通常需要找到密钥。

2.非对称加密题目:要求解密一段公钥加密的密文,通常需要找到私钥。

3.哈希函数题目:要求求解或碰撞一个哈希函数的值。

4.其他类型:如密码学原理分析、密码学算法实现等。

三、Crypto 题目解题方法1.对称加密题目解题方法:1) 分析加密算法原理,寻找密钥。

2) 使用暴力破解法,尝试所有可能的密钥。

3) 使用字典攻击法,根据已知信息推测密钥。

2.非对称加密题目解题方法:1) 分析公钥加密算法原理,寻找私钥。

2) 使用暴力破解法,尝试所有可能的私钥。

3) 使用私钥对应的公钥进行解密。

3.哈希函数题目解题方法:1) 分析哈希函数原理,寻找碰撞值。

2) 使用暴力破解法,尝试所有可能的输入数据。

3) 使用优化算法,如生日攻击、差分攻击等,提高碰撞成功率。

四、实例分析以一个简单的对称加密题目为例:题目:给定密文"Hello, CTF!",要求找到密钥。

算法:AES。

解答过程:1.分析AES 加密原理,确定密钥长度为128 位。

2.使用暴力破解法,尝试所有可能的密钥。

3.通过穷举法找到正确密钥,解密得到明文"Hello, CTF!"。