5种图同构算法的比较

- 格式:pdf

- 大小:145.34 KB

- 文档页数:11

证明不同构证明不同构在离散数学中,不同构是指两个结构可以通过某种方式重排其元素而变得相同。

如何证明两个离散结构是不同构的,可能是许多数学领域中最基本和有挑战性的问题之一。

本文将展示一种通过算法证明两个无向图不同构的方法。

步骤如下:1. 首先,将两个无向图标准化为同样的形式。

我们可以选择使用邻接矩阵或邻接表来表示两个图形。

2. 然后,比较两个图形的顶点数。

如果它们不同,那么它们必然不同构。

如果它们相同,我们可以继续下一步。

3. 接下来,我们检查两个图形的度序列是否相同。

图形的度序列是一个包含每个顶点度数的列表。

如果两个度序列不同,那么它们必然不同构。

如果它们相同,我们可以继续下一步。

4. 然后,我们选择任意一个顶点作为起点,并使用类似于深度优先搜索(DFS)的算法来遍历图形。

对于遍历的每个节点,我们按照相邻点的列表对它们进行排序,并将结果存储在一个字符串中。

5. 最后,比较两个图形生成的字符串。

如果它们是不同的,那么它们必然不同构。

否则它们是同构的。

这个算法的正确性可以通过一些简单的想法来证明。

首先,度数序列的比较可以用来排除两个不同构的图形。

其次,通过从相同的起点开始使用DFS遍历两个图形,我们可以保证我们以相同的顺序访问它们的节点。

最后,根据相邻点的列表的排序结果,我们可以生成两个图形的对应字符串。

如果这些字符串相同,那么这两个图形是同构的。

通过使用这个算法,我们可以非常容易地证明两个无向图是否同构。

因此,这是一个很有用的工具,在不同的离散数学问题中都有广泛的应用。

ddf-gml指数GML算法是计算图形相似度的一种方法。

GML算法中最重要的一项是GML指数。

GML指数是GML算法中的一个关键数值,它用于评估两个图形之间的结构相似性。

本文将对GML指数进行一些详细介绍。

GML是一个基于图形的相似性匹配算法,它的工作原理是通过对比两个图形之间的局部特征来确定它们之间的相似度。

GML算法中的一个重要概念是子图同构问题。

子图同构问题是指给定两个图形,即大图和小图,其中小图是大图的子图,问题是要在大图中找到一组节点和边,使得它们组成的图形与小图同构。

GML算法主要由两个步骤组成。

第一步是特征提取,它的目的是提取出图形的局部特征,例如节点的度数、边的类型和距离等。

第二步是相似度计算,它的目的是计算两个图形之间的相似度。

在这个步骤中,就需要用到GML指数了。

GML指数是一种用于计算两个图形相似度的尺度。

它定义了一个图形之间的距离度量,即指数越小,两个图形之间的距离就越小,它们之间的相似度就越高。

GML指数是GML算法中用来计算相似度的最基本的指标。

它可以通过比较两个图形之间的差异来计算。

GML指数通常使用在图像识别、生物信息学和网络安全等领域。

许多图像处理和图形识别算法都是基于GML指数实现的。

GML指数的计算方法非常简单,它通过双向搜索算法来找到两个图形之间的最小距离。

计算过程中将从大图中的一个节点开始,然后递归地对其所有邻居节点进行搜索,直到小图中的节点被完全匹配。

如果小图中的所有节点都能够被匹配,那么就能够计算出两个图形之间的距离。

GML指数的计算过程类似于图形的匹配过程,其中每一个匹配的节点对都会被评分,并且将评分加到最终的距离值中。

与其他相似性指数不同,GML指数不仅能够描述两个图形的相似性,还可以估计两个图形在拓扑上的相似度。

这是因为GML指数是通过拓扑结构来计算的。

在计算过程中,它考虑了所有节点和边之间的距离和连接关系。

GML指数具有如下特点:1. GML指数是一种非常强的拓扑相似性指标,它能够计算两个图形之间的局部结构相似度以及全局相似度。

关于图乘法的一种特殊情况图乘法是一种将两个图合并成一个新图的方式。

在实际应用中,图乘法可以用于描述两个系统的联合作用,或者描述两个网络之间的关联关系。

然而,在图乘法中,存在一种特殊情况,即两个图是同构的。

本文将简要介绍这种特殊情况及其应用。

首先,我们需要了解同构的概念。

同构是指两个结构之间存在一一映射,能够保持结构间关系的一致性。

例如,两个图如果存在一一映射,使得它们的节点数、边数以及连接方式都完全相同,则这两个图就是同构的。

当两个图是同构的时候,它们的图乘积也具有一些特殊的性质。

根据图乘积的定义,对于两个同构图G和H,它们的图乘积G x H中的任意一个节点(n,m)都可以表示成一对形如(p,q)的节点的图乘积之和,其中p走遍G中所有的节点,q走遍H中所有的节点,并且(p,q)和(n,m)有相同的邻接矩阵。

也就是说,同构图的图乘积中的任意一个节点都可以用同构的节点对表示出来。

这种特殊情况的应用有很多。

例如,我们可以利用同构图的性质快速计算两个系统之间的联合作用。

假设我们有两个系统A和B,它们在某些方面具有相同的结构,且分别被描述为两个同构的图GA和GB。

现在我们想要计算将A和B组合成一个系统AB之后的特性,我们可以利用同构图的性质将AB表示为GA x GB的图乘积。

这样,我们就可以直接计算AB 的特性,而不需要重新构造AB的图。

另外,同构图的性质还可以应用于描述计算机网络中的路由算法。

在计算机网络中,路由算法决定了数据从一个节点传输到另一个节点所经过的路径。

利用同构图的性质,我们可以将路由算法表示为图乘积中的某个节点,并且直接考虑节点之间的联系,而不需要考虑具体的路径信息。

这样一来,我们就可以快速计算不同节点之间的路由信息,并且可以方便地扩展到更大的网络中。

总之,同构图是图乘积中的一种特殊情况,它具有许多有用的性质和应用。

在实际应用中,我们可以利用同构图的性质快速计算系统之间的联合作用,描述计算机网络中的路由算法等。

任意图的同构判定及应用研究的开题报告一、研究背景及意义图论是一门研究图及其性质的重要数学分支,广泛应用于计算机科学、化学、生物学、金融等领域。

在实际应用中,经常需要判断两个图是否同构,即两个图是否具有相同的结构和属性。

同构判定问题不仅具有理论研究的价值,而且在实际中也具有重要的应用价值,比如在分子结构分析、图像识别、网络管理等领域中,经常需要判断两个图是否同构。

然而,同构判定问题是一个NP难问题,这意味着如果采用暴力算法,算法复杂度是指数级的,对于大规模的图,算法的时间复杂度会变得极高。

因此,如何高效地判断两个图是否同构一直是图论研究的热点问题之一。

二、研究内容和方法本文将研究任意图的同构判定问题,主要包括以下内容:1、常用的同构判定算法和数据结构,如Ullmann算法、VF2算法、子图同构算法、哈希算法等,并比较它们的优缺点和适用场景。

2、探究同构判定问题的理论复杂度和可计算性,阐述NP难问题的意义及其与同构判定问题的关系。

3、分析实际问题中的同构判定应用,并针对不同场景设计高效的算法及其优化策略,提高算法的执行效率和减少误判率。

本文的研究方法主要包括文献资料调研、理论分析和实验验证,通过综合使用这些方法,分析同构判定问题的复杂度、适用场景和算法效率等方面的问题。

三、预期研究成果及应用通过对同构判定问题的研究,本文预期达到以下研究成果:1、深入理解同构判定问题的理论难度和可计算性,并能够根据实际应用场景,合理选择合适的算法和数据结构。

2、研发出适用于不同场景的同构判定算法,并提供有效的算法优化策略,有效提升算法的执行效率和准确率。

3、实现相关算法的程序,通过实验验证算法的性能,并应用于实际问题中,扩展图论研究的应用领域,为相关领域的研究提供有效的工具。

四、研究进度安排本研究计划三个月内完成以下工作:1、针对同构判定的相关文献进行全面梳理和阅读,深入理解同构判定的理论基础和现有算法。

2、分析同构判定的复杂度和可计算性,探究算法效率和准确率的影响因素,初步设计算法优化策略。

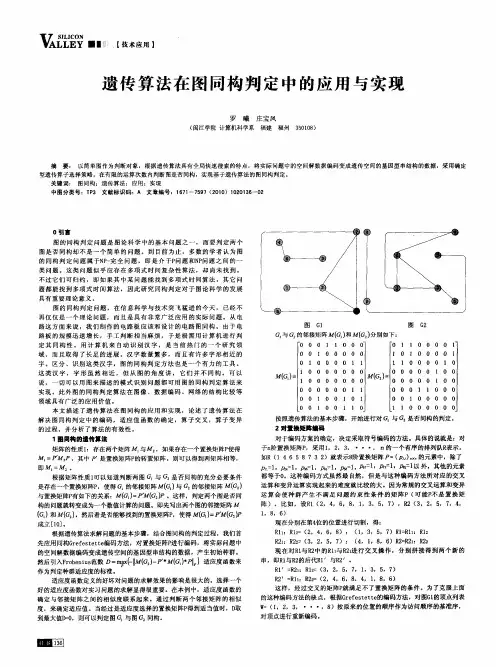

图同构的遗传算法

蔡军伟;梁方楚;荆广珠

【期刊名称】《苏州科技学院学报(自然科学版)》

【年(卷),期】2006(023)001

【摘要】根据图同构遗传算法,提出了"保留最优,调节中间,淘汰最差"的确定型遗传算子策略.用实例说明了图同构遗传算法的过程,仿真计算结果也证明了该算法的有效性.

【总页数】4页(P35-38)

【作者】蔡军伟;梁方楚;荆广珠

【作者单位】宁波工程学院,基础部,浙江,宁波,315016;宁波工程学院,基础部,浙江,宁波,315016;宁波工程学院,基础部,浙江,宁波,315016

【正文语种】中文

【中图分类】TP18

【相关文献】

1.一种新的改进的判定图同构的遗传算法 [J], 金雄伟;梁立

2.基于对称破坏的子图同构约束求解算法 [J], 徐周波; 梁轩瑜; 刘华东; 戴瑀君

3.一种求解子图同构问题的改进遗传算法 [J], 项英倬; 魏强; 游凌; 石浩

4.基于邻居信息聚合的子图同构匹配算法 [J], 徐周波;李珍;刘华东;李萍

5.基于图同构网络的自闭症功能磁共振影像诊断算法 [J], 张礼;王嘉瑞

因版权原因,仅展示原文概要,查看原文内容请购买。

k5的所有不同构的生成树K5,也就是五个顶点的完全连通图,是生成树问题中一个很好的例子。

在这篇文章中,我们将讨论求K5的所有不同构的生成树的方法。

一、生成树定义及性质一个连通图的生成树是一个包含所有顶点的连通子图,且该子图是一个树。

因为一个生成树是一个连通图的最小连通子图,所以它恰好有n-1条边(n为顶点数)。

此外,一个无向图G的生成树T称为一森林,因为T是由所有G连通分量的生成树的并组成的。

给定一个图G,有以下性质:1. G的生成树中任意两个顶点间都有唯一一条路径。

2. G的生成树中任意两个顶点间的路径都是G的一条路径。

3. G的生成树中移除任一条边,该生成树不连通。

4. 将G的一棵生成树中任一条边e替换为G中与e不同的边e',得到的一棵新的生成树与旧生成树同构。

二、K5的生成树在这一节中,我们将探讨K5的一些基本性质。

通过直观的观察,可以确定K5的顶点数、边数和所有生成树的总数。

K5有5个顶点和10条边。

我们可以列举出K5中的所有边:```{1, 2}, {1, 3}, {1, 4}, {1, 5}, {2, 3}, {2, 4}, {2, 5}, {3, 4}, {3, 5}, {4, 5}```容易发现,K5中的任意四个顶点都连通,所以K5中的所有生成树都具有5个顶点和4条边。

K5有五个顶点和十条边,用一个邻接矩阵可以表示这张图:```1 2 3 4 51 0 1 1 1 12 1 0 1 1 13 1 1 0 1 14 1 1 1 0 15 1 1 1 1 0```在这个邻接矩阵中,矩阵值1表示两个顶点之间有一条边。

例如,(1,2)这个位置的值是1,表示节点1和节点2之间有一条边。

该矩阵是一个对称矩阵,因为对于图中每条边(u,v),都会在矩阵中出现两次:matrix[u][v] 和 matrix[v][u]。

图中每个生成树都是以任意一个根节点为起点的树。

如果假设根节点为1,则由于它有边连接2、3、4、5,它是连接这四个节点的起点。

点割集和边割集的找法点割集和边割集的找法是指在图论中,使用算法来求解点割集或边割集的一种方法。

点割集和边割集的概念是指将图中的一些点和边的集合称为可分割的集合,使图中的某部分被分割出来而不影响图的全局结构。

点割集是指在一个图中分割其中的一些点,使原来包含这些点的图被分为两个或多个互不相连的子图。

例如,如果在一个连通图中将图中的某些点拿走,从而把原来单个的连通图分为两个或多个互不相连的子图,那么这些点可以称为一个点割集。

边割集是指在一个图中选择若干条边,使原来包含这些边的图被分为两个或多个互不相连的子图。

例如,如果将一个连通图中的某些边拿走,从而把原来单个的连通图分为两个或多个互不相连的子图,那么这些边可以称为一个边割集。

点割集和边割集的找法主要是使用算法来求解,常见的算法包括最小点割法、最小边割法、哈密顿回路法等。

最小点割法是指在没有改变图的全局结构的情况下,在一个连通图中使用最少数量的点,将该图分割成两个或多个互不相连的子图。

最小边割法是指在没有改变图的全局结构的情况下,在一个连通图中使用最少数量的边,将该图分割成两个或多个互不相连的子图。

哈密顿回路法是一种用于求解指定的点的最小点割集的算法,其核心思想是以哈密顿回路来发现最小点割集。

除了上述算法之外,目前还有其他一些更新颖的算法来求解点割集和边割集。

比如说,双线性编码法是一种使用双线性编码方法来求解点割集和边割集的新颖算法。

它利用一个布尔变量矩阵,将边割集问题转换为集合覆盖问题,让点割集问题转换为对称T-同构实例。

另外,贪心算法也是一种求解点割集和边割集的新颖方法。

贪心算法的思想是,每次在图中选择最割效果最好的一条边或一个点,依次类推,直至图中的所有边或点都被分割。

总而言之,点割集和边割集的求解方法是一个比较复杂的问题,在求解这一问题上,研究者们对分割策略以及求解算法做出了很多努力,不断改进和探索,使得点割集和边割集的求解方法变得更加科学、合理和精确。

计算复杂网络特征指标提取方法整理复杂网络是由大量节点和连接这些节点的边构成的网络结构。

它被广泛应用于各种领域,如社交网络分析、交通网络、生物网络等。

为了更好地理解和分析复杂网络,我们需要提取一些重要的特征指标来描述网络的结构和特性。

本文整理了计算复杂网络特征指标的常见方法,并对其进行了详细的介绍和说明。

1. 节点特征指标的提取方法:1.1 度中心性(Degree centrality):度中心性是指一个节点有多少条连接边。

计算度中心性的方法很简单,只需计算节点的连接边数即可。

1.2 近邻中心性(Closeness centrality):近邻中心性是指一个节点与其他节点之间的距离。

计算近邻中心性的方法可以使用最短路径算法,计算节点到其他节点的最短路径长度,然后将这些路径长度求和并取倒数,即可得到近邻中心性。

1.3 介数中心性(Betweenness centrality):介数中心性是指一个节点作为中间节点在网络中传播信息的能力。

计算介数中心性的方法可以使用最短路径算法,计算通过节点的最短路径的数量与网络中所有最短路径的数量的比值。

2. 边特征指标的提取方法:2.1 连接密度(Connectivity density):连接密度是指网络中实际边的数量与可能边的数量之比。

计算连接密度的方法很简单,只需计算实际边的数量并除以可能边的数量即可。

2.2 聚集系数(Clustering coefficient):聚集系数是指一个节点与其邻居节点之间的连接程度。

计算聚集系数的方法可以使用三角形计数方法,计算节点的邻居节点之间的边数并除以可能的边数。

2.3 双向度(Bidirectional degree):双向度是指一个节点既是连接其他节点的起点又是连接其他节点的终点的能力。

计算双向度的方法可以使用计算节点的出度和入度,并求其和。

3. 子图特征指标的提取方法:3.1 包含关系(Inclusion relationship):包含关系是指一个子图是否包含另一个子图。

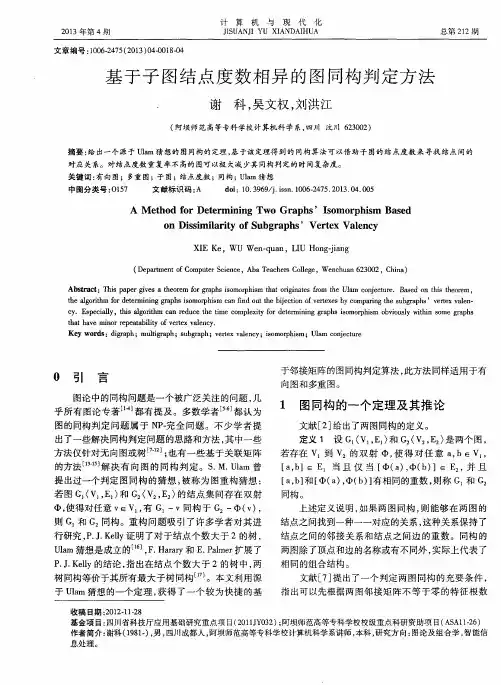

2021⁃01⁃10计算机应用,Journal of Computer Applications 2021,41(1):43-47ISSN 1001⁃9081CODEN JYIIDU http ://基于邻居信息聚合的子图同构匹配算法徐周波,李珍,刘华东*,李萍(广西可信软件重点实验室(桂林电子科技大学),广西桂林541004)(∗通信作者电子邮箱ldd@ )摘要:图匹配在现实中被广泛运用,而子图同构匹配是其中的研究热点,具有重要的科学意义与实践价值。

现有子图同构匹配算法大多基于邻居关系来构建约束条件,而忽略了节点的局部邻域信息。

对此,提出了一种基于邻居信息聚合的子图同构匹配算法。

首先,将图的属性和结构导入到改进的图卷积神经网络中进行特征向量的表示学习,从而得到聚合后的节点局部邻域信息;然后,根据图的标签、度等特征对匹配顺序进行优化,以提高算法的效率;最后,将得到的特征向量和优化的匹配顺序与搜索算法相结合,建立子图同构的约束满足问题(CSP )模型,并结合CSP 回溯算法对模型进行求解。

实验结果表明,与经典的树搜索算法和约束求解算法相比,该算法可以有效地提高子图同构的求解效率。

关键词:子图同构;约束满足问题;图卷积神经网络;信息聚合;图匹配中图分类号:TP391文献标志码:ASubgraph isomorphism matching algorithm based on neighbor informationaggregationXU Zhoubo ,LI Zhen ,LIU Huadong *,LI Ping(Guangxi Key Laboratory of Trusted Software (Guilin University of Electronic Technology ),Guilin Guangxi 541004,China )Abstract:Graph matching is widely used in reality ,of which subgraph isomorphic matching is a research hotspot and has important scientific significance and practical value.Most existing subgraph isomorphism algorithms build constraints based on neighbor relationships ,ignoring the local neighborhood information of nodes.In order to solve the problem ,a subgraph isomorphism matching algorithm based on neighbor information aggregation was proposed.Firstly ,the aggregated local neighborhood information of the nodes was obtained by importing the graph attributes and structure into the improved graph convolutional neural network to perform the representation learning of feature vector.Then ,the efficiency of the algorithm was improved by optimizing the matching order according to the characteristics such as the label and degree of the graph.Finally ,the Constraint Satisfaction Problem (CSP )model of subgraph isomorphism was established by combining the obtained feature vector and the optimized matching order with the search algorithm ,and the model was solved by using the CSP backtracking algorithm.Experimental results show that the proposed algorithm significantly improves the solving efficiency of subgraph isomorphism compared with the traditional tree search algorithm and constraint solving algorithm.Key words:subgraph isomorphism;Constraint Satisfaction Problem (CSP);graph convolutional neural network;information aggregation;graph matching0引言图匹配技术被广泛地应用于社交网络、网络安全、计算生物学和化学等领域[1]中。

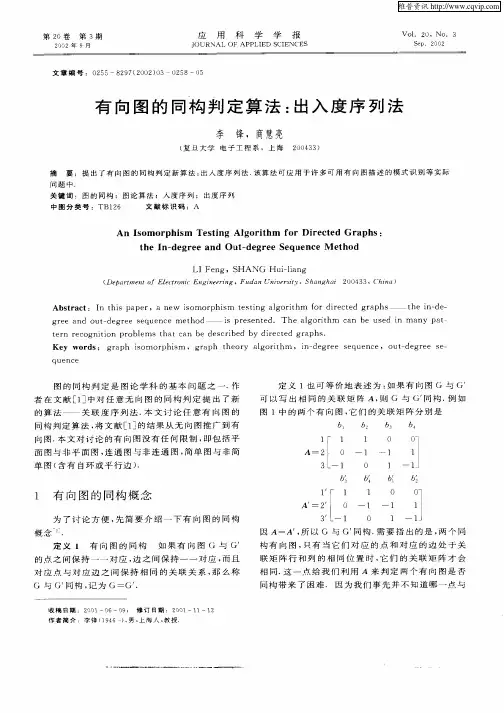

A Performance Comparison of Five Algorithmsfor Graph Isomorphism

P. Foggia, C.Sansone, M. VentoDipartimento di Informatica e SistemisticaVia Claudio, 21 - I 80125 - Napoli, Italy{foggiapa, carlosan, vento}@unina.it

AbstractDespite the significant number of isomorphism algorithms presented in theliterature, till now no efforts have been done for characterizing their performance.Consequently, it is not clear how the behavior of those algorithms varies as thetype and the size of the graphs to be matched varies in case of real applications.In this paper we present a benchmarking activity for characterizing theperformance of a bunch of algorithms for exact graph isomorphism. To thispurpose we use a large database containing 10,000 couples of isomorphic graphswith different topologies (regular graphs, randomly connected graphs, boundedvalence graph), enriched with suitably modified versions of them for simulatingdistortions occurring in real cases. The size of the considered graphs ranges froma few nodes to about 1000 nodes.

1. IntroductionThe exact graph matching problem is of interest in a variety of different patternrecognition contexts. In fact, graphs are used to support structural descriptions aswell as for low level image representations.As it is well known, among the different types of graph matching algorithms,subgraph isomorphism is a NP-complete problem [10], while it is still an openquestion if also graph isomorphism is a NP-complete problem. So, timerequirements of brute force matching algorithms (either in case of isomorphism orsubgraph isomorphism) increase exponentially with the size of the input graphs,restricting the applicability of graph based techniques to problems implying graphswith a small number of nodes and edges.During the last decades significant research efforts have been devoted to improveperformances of the matching algorithms, both in terms of computational time andmemory requirements.Some algorithms reduce the computational complexity of the matching process byimposing topological restrictions on the graphs [1, 11, 14, 22]An alternative approach for reducing the matching complexity is that of using anadequate representation of the searching process and pruning unprofitable paths inthe search space. In this way, no restrictions must be imposed on the structure of theinput graphs and the obtained algorithms can be applied in more general cases.One of the pioneer papers ascribable to this area [6], proposes an isomorphismalgorithm which performs suitable transformations on the input graphs, in order tofind a different representation for which the matching is computationally moreconvenient. However, it has been shown [15] that the conjecture on which thismethod is based is not always true, so limiting the applicability of the algorithm.A procedure that significantly reduces the size of the search space is the backtrackingalgorithm proposed by Ullmann in [21]. This algorithm is devised for both graphisomorphism and subgraph isomorphism and is still today one of the most commonlyused for exact graph matching. This is confirmed by the fact that in Messmer [16] itis compared with other algorithms and it results the more convenient in terms ofmatching time in case of one-to-one matching.Another backtracking algorithm is the one presented in [20] by Schmidt and Druffel.It uses the information contained in the distance matrix representation of a graph toestablish an initial partition of the graph nodes. This distance matrix information isthen used in a backtracking procedure to reduce the search tree of possible mappings.A more recent algorithm, known as VF, is based on a depth-first search strategy, witha set of rules to efficiently prune the search tree. Such rules in case of isomorphismare shown in [5].As regards the graph isomorphism problem, it is also necessary to mention theMcKay's Nauty algorithm [17]. It is based on a set of transformations that reduce thegraphs to be matched to a canonical form on which the testing of the isomorphism issignificantly faster. Even if Nauty is considered one of the fastest graph isomorphismalgorithms today available, it has been shown that there are categories of graphs forwhich it requires exponential time [19].Another possible approach to the isomorphism problem is the one presented in [2];instead of reducing the complexity of matching two graphs, the authors attempt toreduce the overall computational cost when matching a sample graph against a largeset of prototypes. The method performs the matching in quadratic time with the sizeof the input graph and independently on the number of prototypes. It is obviouslyconvenient in applications requiring the matching of a graph against a database, butthe memory required to store the pre-processed database grows exponentially withthe size of the graphs, making the method suitable only for small graphs. So one ofthe authors concludes in [16] that in case of one-to-one matching other algorithms(in particular, in [9] the Ullmann’s one is cited) are more suitable.All the above cited algorithms are exact ones, i.e. they find the exact solution to thematching problem, if any. Besides them, other techniques (as those based onnon-deterministic paradigms [4, 7, 13]), able to find approximate solutions to thematching problem have been proposed, especially in the recent past. We do notexplicitly consider them in this paper, since they are really so powerful to reduce thecomplexity (in most cases) from exponential to polynomial, but, as said, they do notguarantee finding an exact and optimal solution.Despite the fact that a new algorithm for graph matching is really useful only if it canbe demonstrated that its performances are better than those obtainable by the existing