普及SHA1、ed2k链接相关知识,告别强迫症。

- 格式:docx

- 大小:31.85 KB

- 文档页数:5

sha算法标准-回复SHA算法标准是指安全哈希算法(Secure Hash Algorithm)的规范和标准化。

SHA算法是一类密码散列函数,用于在计算机和密码学中,将任意长度的输入数据转换为固定长度的哈希值。

它是由美国国家安全局(NSA)和国家标准技术研究所(NIST)联合开发,于1995年首次发布。

SHA算法标准的目标是确保数据的完整性和安全性,广泛应用于数据完整性校验、数字签名、密码学中等领域。

SHA算法标准有多个版本,常见的有SHA-0、SHA-1、SHA-2和SHA-3。

其中,SHA-1是最广泛应用的版本,被广泛用于数字证书、SSL/TLS协议等领域。

然而,由于SHA-1存在安全性问题,已经被建议不再使用。

SHA-2是SHA家族中较新的版本,包括SHA-224、SHA-256、SHA-384、SHA-512等多个变种,使用更长的哈希值和更强的安全性。

至于SHA-3,它在2015年发布,是一个全新的设计,相对于SHA-2来说,更加高效和安全。

接下来,我们将一步一步回答有关SHA算法标准的问题:问题1:SHA算法的工作原理是什么?SHA算法采用了迭代的方式生成哈希值。

它首先将原始数据进行填充和分块操作,每个分块都通过一系列的数据处理步骤生成一个中间哈希值,并通过迭代地将这些哈希值串接起来,最终生成最终的哈希值。

整个过程包括了位操作、逻辑函数、加法运算、循环左移等操作,确保了哈希的强度和安全性。

问题2:SHA算法标准的主要特点是什么?SHA算法标准的主要特点包括:1. 安全性:SHA算法标准通过采用更长的哈希值和更复杂的计算流程,提供了较强的安全性,抵抗了多种密码分析攻击。

2. 独立性:SHA算法标准的哈希值与原始数据之间呈无规律的关联,即使原始数据的微小变化也会导致哈希值的显著变化,确保了数据的独立性。

3. 可靠性:SHA算法标准经过广泛的研究和验证,已经成为公认的密码散列函数,被广泛应用于各个领域。

sha1函数的哈希值【最新版】目录1.SHA1 函数的概念和作用2.SHA1 函数的哈希值生成原理3.SHA1 函数哈希值的应用场景4.SHA1 函数哈希值的优缺点正文一、SHA1 函数的概念和作用SHA1(Secure Hash Algorithm 1)是一种广泛应用的加密散列函数,它能够将任意长度的输入数据转化为固定长度的输出,即哈希值。

这种哈希值具有唯一性和不可逆性,可以作为数据的“指纹”,用于确保数据的完整性和安全性。

二、SHA1 函数的哈希值生成原理SHA1 函数的哈希值生成原理基于迭代加密算法,主要分为以下五个步骤:1.初始化:设置初始哈希值,通常为 0 或一个固定值。

2.扩展:将输入数据按照 512 位的块处理,对于不足 512 位的数据,会在前面填充 0,形成一个完整的 512 位数据块。

3.哈希运算:对每个数据块进行 32 轮迭代运算,每轮使用不同的常数和操作。

4.压缩:将 32 轮迭代运算的结果压缩成 160 位的哈希值。

5.输出:将压缩后的哈希值作为最终结果输出。

三、SHA1 函数哈希值的应用场景SHA1 函数的哈希值广泛应用于以下场景:1.数据完整性校验:通过比较数据的哈希值,可以判断数据在传输或存储过程中是否发生改变。

2.数据加密:将数据和密钥通过 SHA1 函数进行哈希运算,生成一个哈希值作为加密后的数据。

3.文件完整性校验:对文件进行哈希值计算,可以确保文件内容的完整性和一致性。

4.数字签名:将数据和私钥进行哈希运算,生成一个哈希值作为数字签名,用于验证数据的来源和完整性。

四、SHA1 函数哈希值的优缺点优点:1.唯一性:SHA1 函数生成的哈希值具有唯一性,可以作为数据的唯一标识。

2.不可逆性:SHA1 函数的哈希值无法还原原始数据,具有较高的安全性。

3.高效性:SHA1 函数运算速度快,适用于大量数据的处理。

缺点:1.长度限制:SHA1 函数生成的哈希值长度固定为 160 位,可能存在碰撞现象。

SHA1、MD5都是可唯一确定文件的重要标志。

只有SHA1或者MD5值一致才能保证下载到的文件是正确的,所以朋友们在网络上下载文件的时候,如果下载页面提供了文件的SHA1或者MD5哈希值,最好在下载文件后校验一下。

尤其是下载系统或者office这样的大型软件时更应该校验一下。

因为下载软件下载原理是P2P——点对点传输,就是所有下载的人相互上传分享自己已经下载好的部分——这不能保证下载到的文件能够百分之百正确。

再加上国内两大下载软件都推出了高速通道、离线下载(直接从服务器匹配下载资源),如果文件识别错误直接导致下载到的文件不正确,所以为了确保文件的正确和完整,也为了不浪费时间,最好在下载完成后校验一下文件。

校验方法:

1、首先下载校验工具。

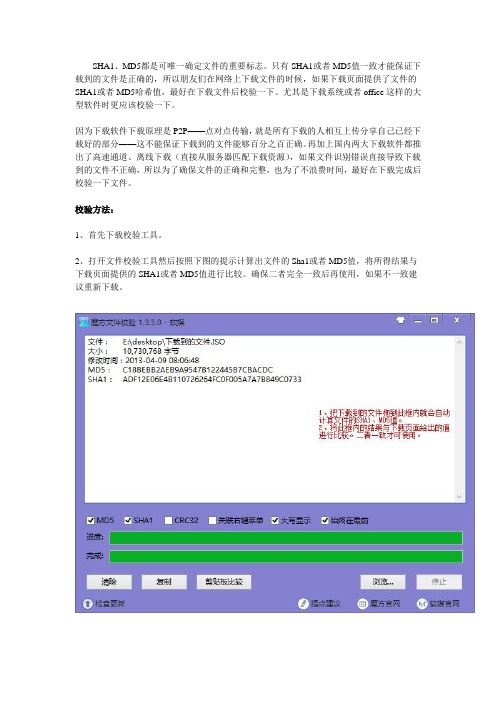

2、打开文件校验工具然后按照下图的提示计算出文件的Sha1或者MD5值,将所得结果与下载页面提供的SHA1或者MD5值进行比较。

确保二者完全一致后再使用,如果不一致建议重新下载。

SHA1算法详解填充:SHA1的输入是任意长度的数据,但算法要求输入的数据长度是512位的倍数。

所以在对输入数据进行哈希之前,需要对其进行填充。

填充的方法是在输入数据的末尾添加一个1,然后添加一系列的0和数据的原始长度。

分块:填充完数据后,将其分割成一系列的512位(64字节)块。

如果没有足够的数据填充成一个块,就需要在末尾添加额外的0,直到达到512位。

每个块都会被经过一系列的处理步骤。

处理:SHA1算法定义了一系列的处理步骤,其中包括了位运算、逻辑运算和模运算等。

每个块都会经过这些处理步骤,最终会得到一个160位的输出值。

处理步骤主要包括:初始化和常量设置、主循环、消息扩展、压缩和迭代。

输出:处理完每个块后,SHA1算法会将最后一个块的输出与初始值进行特殊的处理,得到最终的哈希值。

SHA1的输出是一个160位(20字节)的二进制值,通常以十六进制表示。

1.防碰撞:SHA1输出的160位哈希值几乎是唯一的,很难在不同的输入上获得相同的哈希值,从而保证了数据的完整性。

2.不可逆性:SHA1算法是单向的,即很难从哈希值还原出原始的输入数据,这样保护了数据的隐私。

3.确定性:对于相同的输入,SHA1算法总是输出相同的哈希值,这个特性可用于验证数据的一致性。

然而,近些年来,SHA1算法的安全性受到了质疑。

由于技术的发展和计算能力的提高,现在可以使用更先进的方法来破解SHA1算法。

例如,使用暴力破解、字典攻击和彩虹表等方法,对SHA1哈希值进行反向计算或碰撞攻击。

因此,SHA1算法已经不再被推荐用于安全性要求较高的场景,例如密码存储和数字签名等。

为了替代SHA1算法,现在广泛使用SHA-2系列算法,例如SHA-256、SHA-384和SHA-512等。

这些算法的输出长度更长(256位、384位和512位),提供了更高的安全性保障。

总的来说,SHA1算法虽然有其优点,但在现今的密码学研究中已经被认为不再安全,建议使用更强大的哈希算法来保护数据的完整性和隐私。

115 sha1原理“115 sha1原理”指的是,115网盘在2012年时使用的加密算法SHA1出现了严重的安全漏洞。

这个问题严重影响了用户的数据安全,引起了极大的关注和担忧。

那么,什么是SHA1加密算法,为什么会出现这种问题,以及如何应对呢?本文将从以下几个方面逐一阐述。

一、SHA1加密算法是什么?SHA1是一种密码学哈希函数,能将任意长度的数据转换成一个长度为160bit的的大整数。

这个函数保证对于任何给定的输入,它的输出都是唯一的。

这样的特点使得SHA1被广泛应用于各种领域,如数据完整性验证、数字签名等。

二、115网盘何以使用SHA1算法?2012年左右,SHA1仍然被认为是一种安全性较高的加密算法,被广泛应用于很多应用领域。

115网盘作为一个大型的云存储平台,也选择了SHA1算法作为其数据加密手段,以保障用户的数据安全。

然而,随着时间的推移,SHA1的安全性却被不断地质疑和挑战。

三、为什么115 SHA1出现漏洞?SHA1出现漏洞的原因有多种。

首先是由于SHA1的哈希长度只有160bit,这样的长度对于现代计算资源来说已经不足以保证安全性了。

其次是由于SHA1的设计结构本身存在缺陷,被人们发现可以通过特定的攻击手段快速地破解它的哈希值。

此外,由于人们对SHA1算法的应用普遍偏重于效率而不是安全性,使其在使用上还存在一些常见的技术漏洞。

四、如何防范SHA1漏洞?要加强数据的安全性,应该及时采取措施来防范SHA1漏洞。

一方面,可以增加哈希值的位数,以增加破解的难度;另一方面,可以选择更安全的哈希函数,如SHA256、SHA512等。

此外,用户在使用云存储服务时,也应该注意数据的备份和加密,不存储敏感信息,以减少数据泄露和被攻击的风险。

综上所述,“115 sha1原理”是一个涉及数据安全的重要话题。

我们需要认识到SHA1加密算法存在的安全漏洞,采取相应的措施来规避风险。

只有做到及时预防和应对,才能保障用户在使用云存储服务时的数据安全。

HASHMD5SHA1算法1.HASH算法HASH(散列)算法是将任意长度的输入转换为固定长度的输出的一种方法。

HASH算法可以用于数据完整性检验、密码安全、数据索引等领域。

常见的HASH算法有MD5和SHA系列。

2. MD5(Message Digest Algorithm 5)MD5是一种广泛使用的HASH算法,它能够将任意长度的数据转换为128位(16字节)的输出。

MD5算法是不可逆的,即无法通过HASH值的计算结果来推导原始数据。

它主要用于数据完整性校验,如文件校验,密码校验等。

MD5算法的基本原理是将输入的数据分为若干个块,并对每个块进行一系列的位操作和非线性函数运算,最终得到128位的HASH值。

MD5算法具有较快的运算速度,但由于其HASH长度较短,所以存在一定的碰撞风险,即可能出现两个不同的输入生成相同的HASH值。

3. SHA1(Secure Hash Algorithm 1)SHA1是一种更安全的HASH算法,它能够将任意长度的数据转换为160位(20字节)的输出。

SHA1算法也是不可逆的,并且更难以碰撞,因此更适用于密码存储、数字签名和数据完整性校验等领域。

SHA1算法的原理与MD5类似,也是对输入数据进行分块处理,然后经过一系列位操作和非线性函数运算,生成160位的HASH值。

SHA1相对于MD5而言,安全性更高,但也更慢。

4.SHA系列除了SHA1算法,还有SHA256、SHA512等SHA系列算法,它们能够生成更长的HASH值,分别为256位和512位。

SHA256和SHA512相对于SHA1而言,安全性更高,但也计算速度更慢。

SHA系列算法的原理与SHA1类似,都是对输入数据进行分块处理,然后通过位操作和非线性函数运算,生成相应长度的HASH值。

SHA系列算法在数字签名、数据完整性校验和密码存储等领域得到广泛应用。

总结:HASH算法是将任意长度的输入转换为固定长度的输出的一种方法。

WINRAR加密中SHA1算法原理及其密钥产生过程

SHA1(Secure Hash Algorithm,安全哈希算法)算法是一种以160

位(20字节)的消息摘要(Message Digest)输出来验证文本或二进制

数据完整性的算法。

SHA1算法是一种单向散列算法,也叫哈希(Hash)

算法,可以将任意大小的数据(尤其是文本、图片等)转换成固定长度的“指纹”消息摘要,即使原始数据有微小的变化,消息摘要也完全不同。

SHA1算法的密钥产生过程主要包括以下几个步骤:

1.首先,产生一个固定长度的随机密钥,并将其转换成一个SHA1哈

希值;

2.然后,这个哈希值会按照一定的格式,被重新排列;

3.然后,使用这个SHA1哈希值,用户可以将文件加密,只有获得这

个密钥,才能对文件解密;

4.最后,SHA1算法提供的密钥是由SHA1哈希值(有着复杂的数学运算)的一个部分,最终密钥实际上是基于随机密钥生成的一个复杂的算法,所以SHA1算法的密钥比较安全。

SHA1算法是一种可靠的单向哈希算法,它是以20字节的消息摘要来

验证文件或二进制数据完整性的算法。

只要文件数据没有被改动,SHA1

算法应用的密钥和生成消息摘要的结果是一致的。

SHA1算法的签名验证

也是普遍被使用的,能够有效地验证消息的完整性和可靠性,并可以防止

消息被篡改和伪造。

普及SHA1、ed2k链接相关知识,告别强迫症。

小知识1:什么文件的哈希?SHA1是什么?有何作用?文件哈希值——我们可以简单的将其理解为:使用特殊的算法对文件数据进行计算而得到的一串字符。

这样的算法有很多种,对于每一种算法,一个文件对应唯一的哈希值,但反过来不一定。

不过对于一个优秀的算法来说,因为其反向推算几乎无法实现,也就是说几乎不可能根据一个文件的哈希值去伪造出一个拥有同样哈希值的文件(并且这个文件还能具备和原文件相同的功能),所以我们就认为哈希相同的文件就是同一个文件,完全可以依据哈希值来判断文件的正确和完整与否。

常用的文件哈希算法有:MD2、MD4、MD5、SHA1等。

人们经常根据文件的MD5、SHA1来判断文件的真伪或者完整性。

具体方法可参考《为什么要校验,怎么校验》。

有不少朋友不相信文件哈希这套理论,却一直在等待一种叫做ed2k的下载链接。

殊不知,eD2k链接本身就是基于文件的一种哈希值而得来的,而有了泄露版镜像我们其实就已经有了这个文件的ed2k下载链接。

下面我们一探究竟。

小知识2:ed2k链接是怎么产生的?——科学下载控们每天都在下载着各种东西——电影、游戏、软件、动漫… … 在形式多样的下载链接中,ed2k是我们较常见的一种。

但是你是否了解过,我们把一个ed2k链接的文件下载到电脑这一过程中究竟发生了什么吗?想要知道其中的奥秘并不难,我们先来从ed2k链接的产生来谈起。

仔细观察一下ed2k链接形式,你会发现这些链接都遵循着特定的格式。

对于一个文件资源其基本的ed2k链接形式为:ed2k://|file|aa….aa|bb…..bb|cc……cc|/其中“aa….aa”部分表示文件名,可以随意更改;“bb…..bb”部分表示文件大小(字节);最关键的是“cc……cc”部分。

“cc……cc”部分其实就是文件的一种哈希值(即ed2k哈希算法,是MD4算法的一种变体)。

说白了,ed2k链接的基本形式其实就是几组文件信息的组合。

ed2k转磁力最简单三个步骤

嘿,朋友们!今天咱就来讲讲 ed2k 转磁力这档子事儿,其实超简单,就三步哦!

你知道吗,ed2k 链接就像是个藏着宝贝的小盒子,但有时候我们想

让它换个形式出现,就像给这个小盒子穿上一件新衣服,这时候就可

以把它变成磁力啦!那怎么变呢?

第一步,找到那个特别的“魔法工具”。

就好像你要去做一道美味的菜,得先找到合适的锅铲一样。

在网上有很多可以进行转换的工具呢,你可得找个好用靠谱的。

第二步,把 ed2k 链接像宝贝一样小心翼翼地放进去。

哎呀,可别

手抖放错啦!就像给小娃娃穿衣服,得轻轻的,别弄疼了它。

第三步,见证奇迹的时刻来啦!轻轻一点,嘿,那 ed2k 链接就摇

身一变,成了磁力链接啦!是不是很神奇呀!

这就好比你本来有个小玩具车,突然就变成了小飞机,哇塞,感觉

完全不一样了呢!而且这个过程一点也不复杂呀,你说是不是?只要

按照这三步来,准能成功。

不过呢,咱可得注意,使用这些工具的时候要找正规的哦,不然可

能会遇到一些麻烦呢。

就像走在路上,咱得走正道,别走那些歪门邪道,不然容易摔跤不是?

所以呀,别觉得这事儿有多难,就三步,轻松搞定!以后再遇到ed2k 链接,咱也能不慌不忙地把它变成磁力啦,多厉害呀!大家赶紧去试试吧,哈哈!。

sha 算法标准SHA(Secure Hash Algorithm)算法是一种密码散列函数,用于产生数据的散列值。

它被广泛应用于加密、数字签名、消息摘要、认证等领域。

SHA算法有多个版本,其中SHA-1、SHA-2和SHA-3是最为常见的版本。

本文将重点介绍SHA算法的标准,包括其原理、应用以及安全性等方面的内容。

首先,让我们来了解一下SHA算法的原理。

SHA算法通过对输入的数据进行一系列的处理,最终产生一个固定长度的散列值。

这个散列值通常用来验证数据的完整性,因为即使输入数据只有微小的改动,其产生的散列值也会发生巨大的变化。

SHA算法的核心在于其不可逆性和抗碰撞性,即无法通过散列值反推出原始数据,同时也极其困难去找到两个不同的输入数据产生相同的散列值。

在实际应用中,SHA算法被广泛用于数字签名。

数字签名是一种用于验证数据完整性和真实性的技术,它使用了SHA算法生成数据的散列值,并结合非对称加密算法对散列值进行加密,从而确保数据在传输过程中不被篡改。

此外,SHA算法还被用于密码学中的消息摘要、认证协议等方面,为数据安全提供了重要的支持。

然而,尽管SHA算法在数据安全领域有着广泛的应用,但是在实际使用中也存在一些安全性问题。

其中,最为严重的问题是SHA-1算法的安全性受到了严重的挑战。

由于技术的发展和计算能力的提升,SHA-1算法已经不再安全,因为可以通过碰撞攻击找到两个不同的输入数据产生相同的散列值。

因此,SHA-1算法已经被广泛淘汰,取而代之的是更为安全的SHA-2和SHA-3算法。

SHA-2算法是SHA算法的第二代版本,它包括了SHA-224、SHA-256、SHA-384、SHA-512、SHA-512/224和SHA-512/256六种散列函数。

SHA-2算法在安全性上有了很大的提升,能够有效地抵御碰撞攻击和预像攻击。

目前,SHA-2算法已经成为了广泛使用的密码散列函数,被应用于数字证书、SSL/TLS协议、IPsec协议等众多安全协议中。

普及SHA1、ed2k链接相关知识,告别强迫症。

小知识1:什么文件的哈希?SHA1是什么?有何作用?

文件哈希值——我们可以简单的将其理解为:使用特殊的算法对文件数据进行计算而得到的

一串字符。

这样的算法有很多种,对于每一种算法,一个文件对应唯一的哈希值,但反过来不一定。

不过对于一个优秀的算法来说,因为其反向推算几乎无法实现,也就是说几乎不可能根据一个文件的哈希值去伪造出一个拥有同样哈希值的文件(并且这个文件还能具备和原文件相同的功能),所以我们就认为哈希相同的文件就是同一个文件,完全可以依据哈希值来判断文件的正确和完整与否。

常用的文件哈希算法有:MD2、MD4、MD5、SHA1等。

人们经常根据文件的MD5、SHA1来判断文件的真伪或者完整性。

具体方法可参考《为什么要校验,怎么校验》。

有不少朋友不相信文件哈希这套理论,却一直在等待一种叫做ed2k的下载链接。

殊不知,eD2k链接本身就是基于文件的一种哈希值而得来的,而有了泄露版镜像我们其实就已经有了这个文件的ed2k下载链接。

下面我们一探究竟。

小知识2:ed2k链接是怎么产生的?——科学

下载控们每天都在下载着各种东西——电影、游戏、软件、动漫… … 在形式多样的下载链接中,ed2k是我们较常见的一种。

但是你是否了解过,我们把一个ed2k链接的文件下载到电脑这一过程中究竟发生了什么吗?想要知道其中的奥秘并不难,我们先来从ed2k链接的产生来谈起。

仔细观察一下ed2k链接形式,你会发现这些链接都遵循着特定的格式。

对于一个文件资源其基本的ed2k链接形式为:

ed2k://|file|aa….aa|bb…..bb|cc……cc|/

其中“aa….aa”部分表示文件名,可以随意更改;“bb…..bb”部分表示文件大小(字节);最关键的是“cc……cc”部分。

“cc……cc”部分其实就是文件的一种哈希值(即ed2k哈希算法,是MD4算法的一种变体)。

说白了,ed2k链接的基本形式其实就是几组文件信息的组合。

因为文件哈希值具有唯一性,所以某一个文件的ed2k分享链接其实自该文件诞生起就已经唯一确定了,而泄露镜像和微软向MSDN用户发放的镜像是完全相同的,所以二者ed2k链接也是相同的。

注意文件名称是可随意更改的,这不会影响到最终下载结果(还记得把葫芦娃当XX片下载的闹剧么?)。

正是因为一个文件的ed2k链接是唯一的,所以对于一些大众资源其ed2k链接的发布者和资源的共享者可能并不是同一个人,我们还要感谢那些在背后默默为我们分享的人们。

(你可能就是其中一员。

这里,小编也要为自己鼓掌一下`(*∩_∩*))

那么ed2k链接究竟是怎么产生的呢?很简单,只要下载正宗的电驴客户端(用国外的。

国内的基本都变成坑爹货了),将你电脑上的文件放到分享目录就会自动生成该文件的ed2k 分享链接。

或者也可以使用哈希计算软件算出文件的ed2k哈希,然后再组合一下就能得到ed2k链接地址。

这里介绍两款软件,hashcalc和LinkCreator,前者可以计算出文件的ed2k哈希(如下图,32位Win8.1零售镜像ed2k哈希值),后者可直接生成文件的ed2k 链接。

Win8.1正式版的电驴链接可以在这里找到:《Windows 8.1 正式版镜像下载大全(新增首发电驴链接)》)。

文件来自哪里?——ed2k全民网络档案馆

通过前面ed2k链接的产生原理我们知道,我们可以给自己电脑里的任何一个文件生成ed2k链接。

好了,现在链接已经有了,那么我们下载文件时,究竟是从哪里获得文件呢?这就需要简单了解一下ed2k网络的工作原理了。

最后,还需考虑我国国情。

ed2k网络:

ed2k网络是一种全世界网民都可以参与其中的文件共享网络,你只需要下载一款电驴客户端即可从ed2k网络下载文件或将自己电脑上的文件分享到ed2k网络中。

在ed2k网络中下载或者分享文件时识别文件的依据就是ed2k链接(就是文件哈希)。

下载文件时文件是

被分成很多片段来下载的:你从别人电脑中获取他们已经下载好的部分,同时你也把自己下载好的部分上传给其他人。

但是迅雷、旋风等国内软件其实并不是纯碎的ed2k客户端,即便你下载文件时使用的是ed2k链接,文件来源也不会全是来自ed2k网路。

因为迅雷会根据该文件的ed2k哈希来识别文件,然后它可以从多种渠道(迅雷高速、离线、镜像下载、P2P等)来获取资源。

对于比较热门的资源,迅雷已经掌握了这个文件的多种获取渠道,因此,你完全可以计算出某个热门文件的ed2k链接将其发布到网络,即使自己不做种也可以让别人下载到。

网盘分享,或者ed2k等下载方式都是根据文件的哈希算法来识别文件的。

网盘上传文件时首先会计算一下文件的哈希,如果服务器已经存在这个文件上传时必定会秒传,所以不管谁来上传,分享出来的链接都指向同一个文件,只不过名字有变化而已;而ed2k链接只认哈希值,文件名不影响下载;所以即使有人重新分享了MSDN原版镜像,你在下载文件时文件数据来源和之前是没有任何区别的,下载结果自然也就是一样的。

以上就是SHA1、ed2k的一些简单介绍。

明白了上面这些知识,你还有强迫症么?

=======================================

关于ed2k的其他内容:

ed2k网络需要服务器的参与,下载客户端后可以在这里获取服务器列表,然后将列表导入客户端即可连接至ed2k网络。

服务器负责将下载和分享同一文件的客户端联系在一起,同时提供资源的搜索功能。

客户端也可以依靠Kad完成这些工作,Kad的出现正在试图削弱服务器的作用。

ed2k网络是一种开放的文件分享网络,参与到ed2k网络的客户端应遵守GPL协议,其搜

索下载都应该是不受限制的,让每一个用户都能在使用中获得自由平等的权利。

国外的一些优秀客户端都遵循这一协议,使用这些客户端用户是不会受到任何限制的。

ed2k固然是个好东西,但是到了我们伟大的祖国,因为商业公司的参与就变味了。

这也是由咱们的国情决定的,网民没有分享的精神和意识,商业公司唯利是图,上行下行带宽的不对等等等… …一些例子:

此驴非彼驴?

相信很多朋友都用过国内某著名的电驴下载软件,要知道这款软件不但违反开源协议,而且还在软件中加入了诸多限制,因此被许多知情用户戏称为“阉割驴”或“假驴”等。

详细内容可参考《VeryCD easyMule v1.1.15 正式版介绍评述》,不再赘述。

为什么迅雷被称作吸血鬼?

那么,迅雷为什么被称为吸血鬼呢?这是因为其违反了GPL协议,其在ed2k网络中只获取不分享,或者只优先给迅雷客户端用户上传。

所以热爱分享的人们都将其称作吸血鬼。

P2Pxxxxx——种子搜索神器到底神不神?

前面已经提到过,正宗的ed2k客户端搜索资源是完全不受限制的。

因此,搜索神器其实并不神奇。

相反,这些只向服务器发出搜索请求,但从来不主动分享资源的客户端对于服务器来说只能是负担,对于ed2k网络也没有任何贡献。

曾经,就因为这样的原因,导致了国外服务器决定封锁国内IP的后果。