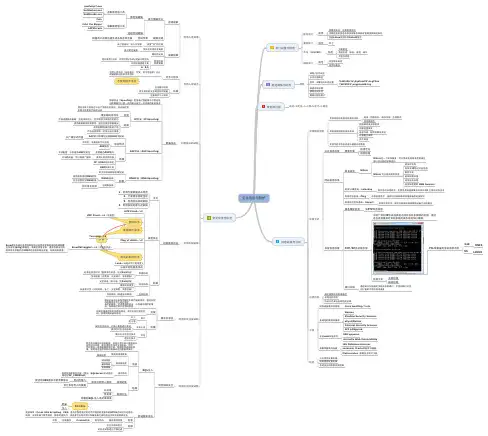

公共安全与应急管理(范维澄等 著)思维导图

- 格式:xmin

- 大小:4.77 KB

- 文档页数:1

总体应急预案框架图一、引言为了有效应对突发事件,保障公众的生命财产安全和社会的稳定,需要制定一份全面的应急预案。

本预案旨在明确应急管理的组织体系、工作机制、应急资源和响应程序,为应急管理工作提供指导和规范。

二、应急预案框架1、组织体系应急预案的组织体系包括领导机构、协调机构、执行机构和监督机构。

领导机构负责决策和指挥,协调机构负责沟通和协调,执行机构负责具体执行应急响应工作,监督机构负责对整个应急响应过程进行监督。

2、工作机制应急预案的工作机制包括风险评估、预警、应急响应、恢复和重建四个阶段。

风险评估阶段通过对潜在风险源的评估,识别出可能发生的突发事件;预警阶段根据风险评估结果,发布预警信息;应急响应阶段根据预警信息,启动应急响应程序,开展救援和处置工作;恢复和重建阶段对受灾地区进行清理和重建,恢复正常生产生活秩序。

3、应急资源应急预案的应急资源包括人力资源、物资资源、财力资源和技术资源。

人力资源包括专业救援队伍、志愿者队伍等;物资资源包括应急救援装备、救援物资等;财力资源包括政府拨款、社会捐助等;技术资源包括专家队伍、技术支持等。

4、响应程序应急预案的响应程序包括接警、判断响应级别、启动应急响应程序、现场处置和后期处理五个环节。

接警环节负责接收突发事件的信息;判断响应级别环节根据事件严重程度判断需要启动的应急响应级别;启动应急响应程序环节根据响应级别启动相应的应急预案;现场处置环节负责组织救援和处置工作;后期处理环节负责对事件进行调查、总结和反思,为今后的应急管理工作提供经验和教训。

三、结论总体应急预案框架图是指导应急管理工作的关键文件之一,其目的是建立一个完善的应急管理体系,提高应对突发事件的能力和水平。

通过明确组织体系、工作机制、应急资源和响应程序等方面的内容,可以确保在突发事件发生时能够迅速、有效地开展救援和处置工作,最大程度地减少人员伤亡和经济损失,保障公众的生命财产安全和社会的稳定。

区别管理员账号:定期更换密码定期检查系统是否有多余账号和具有管理员权限的账号检查Linux 系统中的Setuid 程序防范账号后⻔门补丁防范漏洞后⻔门杀毒软件系统检查:服务、进程、端⼝口完整性校验防范⽊木⻢马(rootkit )安全脚本备份⺴⽹网⻚页防篡改防范脚本后⻔门后⻔门设置与防范清除/改写⽇日志⽇日志存放路径%WinDir%\System32\LogFiles \W3SVC1\exyymmdd.log例如:IIS 访问⽇日志位置修改系统⽇日期删除中间⽂文件删除创建的⽤用户清除痕迹清除与防范踩点->定位->⼊入侵->后⻔门->痕迹攻击的过程域名、⺴⽹网络拓扑、操作系统、应⽤用软件相关脆弱性⺫⽬目标系统的信息系统相关资料组织架构及关联组织地理位置细节电话号码、邮件等联系⽅方式近期重⼤大事件员⼯工简历⺫⽬目标系统的组织相关资料其他可能令攻击者感兴趣的任何信息收集哪些信息快速定位信息挖掘搜索引擎公开信息收集Whois 是⼀一个标准服务,可以⽤用来查询域名是否被注册以及注册的详细资料域名所有者域名及IP 地址对应信息联系⽅方式域名到期⽇日期域名注册⽇日期域名所使⽤用的 DNS ServersWhois 可以查询到的信息Whois域名信息操作系统⾃自带命令,主要是⽤用来查询域名名称和 IP 之间的对应关系域名与IP 查询─ nslookup系统⾃自带命令,测试与远端电脑或⺴⽹网络设备的连接状况⺴⽹网络状况查询─ Ping系统⾃自带命令,测试与远端电脑或⺴⽹网络设备之间的路径⺴⽹网络路径状况查询─ tracert⺴⽹网站信息收集如FTP 回显信息服务旗标检测不同⼚厂商对IP 协议栈实现之间存在许多细微的差别,通过这些差别就能对⺫⽬目标系统的操作系统加以猜测。

UNIX 249LINUX55TTL 数据报的⽣生命周期不同主动检测被动检测检测⽅方式TCP/IP 协议栈检测通过端⼝口扫描确定主机开放的端⼝口,不同的端⼝口对应运⾏行着的不同的⺴⽹网络服务端⼝口扫描系统信息收集收集⽅方式确定收集信息的准确性去除迷惑信息攻击⽅方式及攻击路径的选择分析⺫⽬目标Cisco Auditing Tools ⺴⽹网络设备漏洞扫描器NessusShadow Security ScannereEye 的RetinaInternet Security Scanner GFI LANguard 集成化的漏洞扫描器IBM appscanAcunetix Web Vulnerability 专业web 扫描软件ISS Database Scanneroscanner Oracle 数据库扫描器Metacoretex 数据安全审计⼯工具数据库漏洞扫描器⼯工具公开信息收集防御⺴⽹网络信息收集防御系统及应⽤用信息收集防御防范信息收集与分析pwdump7.exe GetHashes.exe SAMInside.exeCain获取散列值⼯工具John the RipperL0Phtcrack破解散列值⼯工具散列值破解运程密码破解暴⼒力猜解⽅方法根据⽤用户规则快速⽣生成各类密码字典密码字典破解关键密码破解⾃自⼰己容易记,别⼈人不好猜设置“好”的密码账户锁定策略系统及应⽤用安全策略随机验证码密码专⽤用/分级,不同应⽤用/系统/⺴⽹网站不同密码专⽤用密码管理⼯工具A 、B ⾓角其他密码管理策略破解防御利⽤用⼈人性懒惰不使⽤用技术⼿手段利⽤用⼈人性弱点(本能反应、贪婪、易于信任等)进⾏行欺骗获取利益的攻击⽅方法社会⼯工程学安全意识培训建⽴立相应的安全响应应对措施注意保护个⼈人隐私防御利⽤用⼈人性弱点欺骗攻击(Spoofing )是指通过伪造源于可信任地址的数据包以使⼀一台机器认证另⼀一台机器的复杂技术两台主机之间经过认证产⽣生信任关系后,在连接过程中就不会要求严格的认证猜正确的序列号关键严格设置路由策略:拒绝来⾃自⺴⽹网上,且声明源于本地地址的包使⽤用最新的系统和软件,避免会话序号被猜出使⽤用抗IP 欺骗功能的产品严密监视⺴⽹网络,对攻击进⾏行报警防御IP 欺骗(IP Spoofing )以⼲⼴广播形式传递ARP ⽤用于将IP 地址解析MAC 地址的⽆无状态,⽆无需请求可以应答ARP 缓存协议特点⼿手动配置,不会理会ARP 发的包使⽤用静态ARP 缓存⽐比如路由器,可以隔离⼲⼴广播域使⽤用三层交换设备IP 与MAC 地址绑定ARP 防御⼯工具防御ARP 欺骗(ARP Spoofing )⽤用于将域名解析成IP 地址使⽤用新版本的DNS 软件安全设置对抗DNS 欺骗DNS 服务器⽤用户⾃自主标识应⽤用服务器防御DNS 欺骗(DNS Spoofing )欺骗攻击利⽤用协议的缺陷1、利⽤用⼤大量数据挤占带宽2、⼤大量请求消耗性能3、利⽤用协议实现缺陷4、利⽤用系统处理⽅方式缺陷⽅方式SYN Flood-->2直接攻击UDP Flood-->1(流量型)重组装时崩溃Teardrop-->3Ping of death-->3Smurf 攻击通过使⽤用将回复地址设置成受害⺴⽹网络的的ICMP 应答请求(ping)数据包,来淹没受害主机,最终导致该⺴⽹网络的所有主机都对此ICMP 应答请求做出答复,导致⺴⽹网络阻塞。