实施服务能力模型(2013)发布版

- 格式:xlsx

- 大小:206.50 KB

- 文档页数:17

中国银监会办公厅关于印发2013年农村中小金融机构监管工作要点的通知文章属性•【制定机关】中国银行业监督管理委员会(已撤销)•【公布日期】2013.03.08•【文号】银监办发[2013]71号•【施行日期】2013.03.08•【效力等级】部门规范性文件•【时效性】现行有效•【主题分类】银行业监督管理,农业管理综合规定正文中国银监会办公厅关于印发2013年农村中小金融机构监管工作要点的通知(银监办发[2013]71号)各银监局:现将2013年农村中小金融机构监管工作要点印发给你们,请认真贯彻落实。

中国银行业监督管理委员会办公厅2013年3月8日2013年农村中小金融机构监管工作要点2013年农村中小金融机构监管工作总体思路是;坚持强化监管、深化改革、优化服务三大主线,切实落实风险监管的底线思维,有效处置化解传统领域风险,前瞻防控苗头性、趋势性风险,守住不发生系统性、区域性风险的底线,切实加强改革发展的顶层设计,持续深化体制机制改革,加快推进转型发展,切实强化服务“三农”的战略定力,加强创新驱动,持续提升“三农”金融服务水平,全面做好守住风险底线、服务实体经济、推动转型发展、强化监管能力建设“四篇文章”。

一、守住风险底线(一)严控不良贷款反弹。

一是做实资产质量。

全面清查和如实反映隐性不良贷款,确保年内完成全面清查入账处置工作要求。

二是加强贷款分类管理。

把贷款五级分类作为风险管理的核心内容和基础工作,加强质量管理,强化技术支撑,不断提高贷款分类的精细度和准确度。

有条件的机构可试点推行十级分类法。

三是关注重点企业客户风险。

督促确定辖内行业风险管理重点,切实加强行业核心企业及其上下游关联企业的风险跟踪。

加强对完全出口依赖型、快速多元扩张型、集团关联复杂型、多头担保举债型、高财务杠杆型、私募包装型企业的风险核查和评估。

对存在风险隐患的,要及时保全资产直至退出。

四是持续优化信贷行业结构。

将信贷结构优化作为常态性工作,高度关注与经济周期密切相关的政府融资平台,房地产,以及钢贸、光伏、纺织等产能过剩行业的风险,对其他行业要加强研究,审慎判断,有针对性地采取措施。

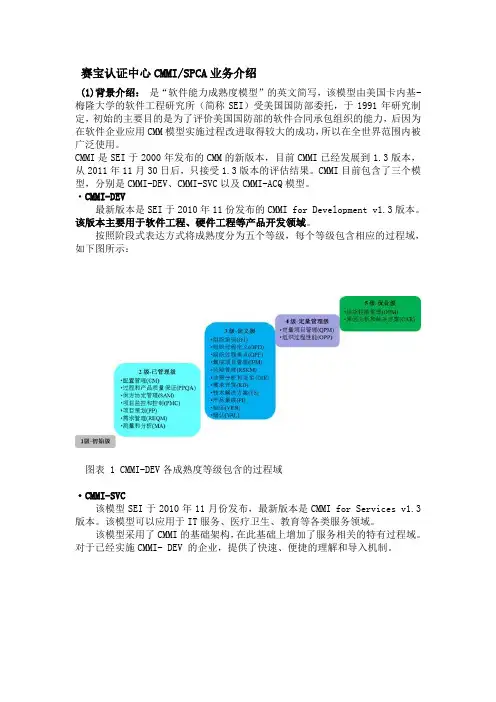

赛宝认证中心CMMI/SPCA业务介绍(1)背景介绍:是“软件能力成熟度模型”的英文简写,该模型由美国卡内基-梅隆大学的软件工程研究所(简称SEI)受美国国防部委托,于1991年研究制定,初始的主要目的是为了评价美国国防部的软件合同承包组织的能力,后因为在软件企业应用CMM模型实施过程改进取得较大的成功,所以在全世界范围内被广泛使用。

CMMI是SEI于2000年发布的CMM的新版本,目前CMMI已经发展到1.3版本,从2011年11月30日后,只接受1.3版本的评估结果。

CMMI目前包含了三个模型,分别是CMMI-DEV、CMMI-SVC以及CMMI-ACQ模型。

·CMMI-DEV最新版本是SEI于2010年11份发布的CMMI for Development v1.3版本。

该版本主要用于软件工程、硬件工程等产品开发领域。

按照阶段式表达方式将成熟度分为五个等级,每个等级包含相应的过程域,如下图所示:图表 1 CMMI-DEV各成熟度等级包含的过程域·CMMI-SVC该模型SEI于2010年11月份发布,最新版本是CMMI for Services v1.3版本。

该模型可以应用于IT服务、医疗卫生、教育等各类服务领域。

该模型采用了CMMI的基础架构,在此基础上增加了服务相关的特有过程域。

对于已经实施CMMI- DEV 的企业,提供了快速、便捷的理解和导入机制。

图表 2 CMMI-SVC和CMMI其他模型的关系CMMI-SVC模型按照阶段式表达方式也分成五个等级,每个等级包含相应的过程域,如下图所示:图表 3 CMMI-SVC各成熟度等级的过程域·CMMI-ACQ该模型SEI于2010年11月份发布,最新版本是CMMI for Acquisition v1.3版本。

该模型基于CMMI模型体系架构,整合了CMMI采购模型、软件采购模型以及政府及产业采购的最佳实践等,用于指导采购方进行采购管理。

1一、单项选择题(每题2分, 共30题)1.下列四个层次要素中,哪个是支撑城市更加“智慧”的关键?答案正确物联感知层网络通信层智慧应用层数据及服务支撑层2.智慧城市建设的首要工作是?答案正确信息系统建设科学的顶层设计技术升级新技术开发3.数据标准化中的核心是?答案正确数据收集标准数据管理基础标准数据仓库建设数据交换4.将信息按一定的原则和方法进行区分和归类,并建立起一定的分类系统和排列顺序的根据是什么?答案正确信息内容的大小信息的来源信息内容的属性或特征信息处理流程5.SOA作为一种面向服务的架构方式和实现技术,关于其核心实质说法错误的是?答案正确保持静态动态组合松耦合粒度化6.FEA的五大参考模型中,可以用来分析每个IT项目支持的具体业务域、业务线和业务子功能,从而避免针对同一业务功能的重复建设的是?答案正确绩效参考模型业务参考模型服务构件参考模型数据参考模型7.以下关于智慧城市的描述中哪一项是错误的?答案正确智慧城市是一个复杂的相对静态的体系智慧城市的顶层设计的内容,不可能只用信息系统建设的思路和方法来进行不能单纯用传统信息系统方法自上而下分解去进行智慧城市的蓝图也将是一个不断演进的过程8.“为居民、企业和社会提供及时、互动、高效的信息服务”,此内涵为智慧城市发展的?答案正确原则手段核心分支9.当一个主体拥有完整数据、信息集合,该主体所面对的虚拟世界的一个数字化映像是?答案正确虚拟数据视图虚拟数据汇聚与存储虚拟数据融合与处理虚拟智能挖掘分析10.智慧城市模型中,不属于数据及服务支撑层关键技术的是?答案正确云计算技术射频识别技术大数据技术SOA11.下列选项中,有关智慧制造系统“深度互连层”的表述,错误的是?答案正确降低产品制造成本对多个工厂实现分散管理实现有效的信息共享和资源调配为制造企业提供强有力的市场竞争力12.关于济宁市智慧城市建设的实施意见(济政字〔2016〕113号)文件,其中关于其指导思想说法错误的是?答案正确围绕建设市信息技术产业基地核心目标坚持以智慧城市应用为导向以智慧产业发展为基础以信息资源整合共享为关键13.关于济宁市智慧城市建设的实施意见(济政字〔2016〕113号)文件,其中不属于指导思想中三个重点的是?答案正确政府创新服务产业转型升级民生改善提高信息消费快速发展14.下列选项,体现济宁市宽带网络提升的是?答案正确全面提升网络覆盖面和服务质量安装并运行互联网公共上网场所安全管理系统加快全市移动互联网发展统筹推进三网融合发展15.济宁市围绕建设省信息技术产业基地核心目标,其基础是?答案正确智慧城市应用智慧产业发展信息资料整合共享教育信息资源共享16.“面向服务用户提供服务支撑平台所发布的服务的分类浏览功能”,此为SOA所能提供的服务类型中的?答案正确服务查询服务管理服务集成服务导航17.描述服务的内容、表示、管理方式及其他属性,属于服务支撑平台标准规范体系的哪种规范?答案正确服务监督规范服务元数据规范服务分类规范服务管理规范18.下列有关我国智慧城市建设所处现状,表述错误的是?答案正城市建设目标缺乏科学、全面的认识城市在规划和建设中缺乏依据存在盲目投资建设的情况智慧城市建设整体尚处于成熟阶段19.下列选项中,成为加强和创新社会管理和服务的重要手段的是?答案正确政绩考核信息技术传播技术资源分配20.下列选项中,不属于智慧交通系统在交通管理上转变的是?答案正确粗放向精细被动向主动互动向单一传统向现代21.下列选项中,不属于智慧交通系统综合运输管理体系特点的是?答案正确实时节能准确高效22.下列选项中,不属于目前国内从事智能交通行业3S的企业是?答案正确IS RS GIS GPS23.下列选项中,智慧医疗的信息化医疗系统是?答案正确全面互连互通全面封闭互通与封闭相结合完全开放24.下列选项中,不属于以集成交换为核心的智慧医疗架构组成的是?答案正确服务消费渠道应用层基础层集成交换层25.下列选项中,有关智慧教育对政府决策支持的表述,正确的是?答案正确深度分析信息资源内部的各潜在关系实现区域内学校视频安全监控的整合及集成统一实现教育资源分类及时发现负面发展趋势26.下列选项中,不属于智慧物流平台典型需求的是?答案正确政府评估与服务行业资源整合与服务综合信息服务物流电子商务27.下列选项中,不属于终端数据采集的是?答案正确货单号码扫描实时了解车辆位置信息输入上传签字、货物拍照28.智慧物流应用的多种渠道访问服务体现在?答案正确可促进物品在收件、配送、投放等过程中各类感知设备的服务化实现交通、海关、工商、税务等部门之间信息的整合与共享应用涉及交通、海关、工商、税务、银行、企业的部门之间的业务协作来提供高效快捷的物流服务提供物流通、配货通、联盟车库、车管家等基于SOA的SaaS应用29.大气污染属煤烟型污染,以尘和酸雨危害最大,酸雨污染最重的是?答案正确长江以南青藏高原以东四川盆地华中地区30.智慧园区中,SOA支撑平台对各类SOA服务提供的必需的支持,不包含?服务提供计费积分管理账户管理云技术管理二、多项选择题(每题4分, 共5题)1.2010年3月,欧盟委员会出台《欧洲2020战略》,提出的“三项重点任务”为?答案正确集中型增长智慧型增长可持续增长包容性增长2.根据2012年智慧城市建设问卷调查的调研结果,企业和用户(政府、事业单位)目前最为注重的三个“智慧城市关注领域”为?答案正确智慧政务智慧交通智慧物流智慧公共服务3.下列选项中,属于“智慧城市技术参考模型”层次要素的有?答案正确物联感知层网络通信层数据融合层服务融合层4.“智慧城市技术参考模型”中,“物联网感知层”涉及的代表性技术包括?射频识别传感技术智能嵌入技术云计算5.根据关于济宁市智慧城市建设的实施意见(济政字〔2016〕113号)文件,济宁市智慧城市建设的基本原则包括?答案正确统筹规划,重点突破资源整合,开放共享拓展应用,发展产业政府引导,市场为主三、判断题(每题2分, 共10题)1.智慧城市被多数专家认为是在数字城市基础上的发展和延伸。

网络攻击得行为分析摘要随着信息网络技术应用的日益普及,由于其国际性、开放性和自由性的特点,对安全提出了更高的要求。

跨站攻击是针对web应用的一种网络攻击手段。

攻击者通过跨站攻击将脚本代码注入至web应用中,并通过数据回显等方式反射或发送给客户端的浏览器并在客户端浏览器执行。

恶意脚本将能够劫持客户端浏览器,盗取敏感数据。

跨站攻击可以被攻击者视为实施进一步攻击的武器,利用跨站脚本劫持用户浏览器,注入恶意代码之后,攻击者可以结合其他攻击方式,对客户端和服务器造成更大的危害。

在当前时代的网络背景下,跨站攻击逐渐成为危害巨大的攻击方式,然而,相当一部分的开发者,用户都没有意识到跨站攻击的严重性。

本文根据网络公里行为展开分析首先提出选题研究背景意义,进而提相互相关概念,其次对网络攻击流程和影响因素分析,最后提出防护对策。

关键词:网络攻击行为分析防护对策AbstractWith the increasing popularity of the application of information network technology, higher requirements have been put forward for security because of its characteristics of international, open and free. XSS is for a network attack method of web applications. The attacker by XSS attack the script into the web application, and through the data display mode of reflection or transmission to the client browser and executed on the client browser. Malicious scripts will be able to hijack client browsers and steal sensitive data. Cross site attacks can be regarded as the attacker further attacks using weapons, XSS hijack a user's browser, after the injection of malicious code, the attacker can be combined with other attacks, causing more harm to the client and server. In the current era of network background, cross site attacks gradually become dangerous attacks, however, a considerable part of the developers, users are not aware of the seriousness of the XSS attack. Based on the analysis of network kilometre behavior, this paper first puts forward the background significance of topic selection, and then puts forward the concept of interrelated. Secondly, it analyzes the process and influencing factors of network attack, and finally puts forward protective countermeasures.Key words: network attack behavior analysis and Protection Countermeasures目录摘要 (1)1.绪论 (5)1.1研究背景意义 (5)1.1.1研究背景 (5)1.1.2研究意义 (5)1.2国内外研究现状 (6)1.2.1国内研究现状 (6)1.2.2国外研究现状 (6)2.网络攻防相关概念 (7)2.1网络安全问题概述 (7)2.2网络攻击行为 (8)2.3网络攻击中的行为特点 (8)2.3.1利用网络有流量产生 (8)2.3.2行为不同于正常交互 (8)2.3.3信息承载于在数据包中 (8)2.3.4网络中攻击行为的工具言语化 (8)2.3.5精神、声誉方面的攻击 (9)2.3.6网络中攻击行为目的实现的最大化 (9)3.网络攻击流程及影响因素 (10)3.1网络攻击流程分析 (10)3.1.1 SYN洪水攻击(SYN flood ) (10)3.1.2 ping洪水攻击 (11)3.1.3 Smurf攻击 (11)3.1.4 Land攻击 (11)3.2网络中攻击行为的影响因素 (11)3.2.1人为影响因素 (11)3.2.2网络中攻击行为的环境影响因素 (13)4.计算机网络攻击案例 (14)4.1协议隐形攻击行为的分析和利用 (14)4.1.1隐形攻击行为的触发和分析 (14)4.1.2隐形攻击行为的利用 (15)4.2实验及分析 (15)4.2.1实验平台的搭建 (15)4.2.2隐形攻击行为分析实例 (16)4.3隐形攻击行为的利用实例 (17)4.4讨论 (17)5.网络防御措施 (19)5.1入侵检测 (19)5.2实施防火墙技术 (19)5.3服务器端的行为控制 (20)5.4网络传输中的测量控制 (21)5.5其它辅助防御措施 (21)总结 (23)参考文献 (24)1.绪论1.1研究背景意义1.1.1研究背景当今世界,网络信息技术口新月异,全面融入社会生产生活,深刻改变着全球经济格局、利益格局、安全格局。

合同编号:广州赛宝认证中心服务有限公司《信息技术服务运行维护服务能力成熟度模型》X级技术服务合同书单位名称:有限公司(甲方,简称)与广州赛宝认证中心服务有限公司(乙方,简称赛宝)就标准《信息技术服务运行维护服务能力成熟度模型》贰级的技术服务项目达成一致,共同约定如下:1.内容和要求1.1总则乙方受甲方委托,依据中国电子工业标准化技术协会信息技术服务分会发布的《信息技术服务运行维护服务能力成熟度模型》标准及相关材料提供技术服务,针对甲方当前实际情况与标准《信息技术服务运行维护服务能力成熟度模型》之间的差距比较,确定甲方目前存在的差距及改进方向,通过技术服务满足标准《信息技术服务运行维护服务能力成熟度模型》中关于本合同规定的级别要求。

甲方应积极配合实施本项目,为乙方的差距分析、培训、技术服务或预评估等活动提供必要的信息、设施和配合。

1.2本合同涉及到的技术服务具体实施内容参见附件一(xxxx有限公司ITSS 成熟度XX级技术服务方案)2.费用2.1甲方应向乙方支付的费用总计:人民币元整(¥),乙方提供甲方相应的增值税专用发票。

以上费用包括:技术服务的人日费和乙方讲师/评估师去现场的交通、食宿等差旅费。

2.2以上总费用分三次支付,具体为:2.2.1双方签订合同后一周内,甲方向乙方支付40%的款项(¥)大写:陆万捌仟元整;2.2.2现场评估通过后,甲方向乙方支付40%的款项(¥)大写:陆万捌仟元整;2.2.3最终评估通过后,甲方向乙方支付20%的款项(¥)大写:叁万肆仟元整;3.时间安排3.1技术服务完成时间初步定为年月,时间如有变化,由双方协商确定。

如因ITSS秘书处政策或者相关条件要求变化导致时间节点有变化的,由双方协商确定。

3.2各阶段工作的具体时间安排参见附件一。

如有变化,将在此基础上由甲乙双方进行协商。

4.双方的责任、义务4.1为按时完成技术服务,甲、乙方领导应充分重视本项目的实施,双方人员应积极配合,协调工作。

●收稿日期:2020-08-05服务设计在图书馆创新服务中的实践与思考———以上海图书馆“创·新空间”项目为例乐懿婷,薄依斐,储 灏(上海图书馆,上海 200031)摘 要:通过服务设计方法重塑用户体验是公共图书馆转型发展的积极尝试。

文章研究了由设计师、馆员、用户共同参与的上海图书馆“创·新空间”项目实践案例,阐述了一套包含服务框架、用户洞察、用户模型、合作设计、解构灵感、触点测试等的设计工具量表,以期为公共图书馆创新服务提供参考。

关键词:服务设计;创新服务;用户体验;服务蓝图;图书馆中图分类号:G250 文献标识码:A 文章编号:1003-7136(2021)02-0007-05ThePracticeandThinkingofServiceDesigninInnovativeServiceofLibrary:CasestudyofShanghaiLibrary sInnovationSpaceLEYi ting,BOYi fei,CHUHaoAbstract:Reshapingtheuserexperiencebyusingtheservicedesignmethodsisapositiveattemptforthetransfor mationanddevelopmentofpubliclibraries ThispaperstudiesthepracticeofShanghaiLibrary sInnovationSpacethatparticipatedbydesigners,librariansandusers,itexpoundsadesigntoolscalecomposedofserviceframework,userinsight,usermodel,cooperativedesign,deconstructioninspiration,contacttestandetc ,soastoprovideref erencesforinnovativeserviceoflibraryKeywords:servicedesign;innovativeservice;userexperience;serviceblueprint;library0 引言近年来,“用户体验”成为图书馆界研究的热词,频频出现在图书馆高级研讨班、学术会议及行业报告中。

软件开发国家标准、行业准则一览本文档旨在提供一个关于软件开发国家标准和行业准则的概览。

以下是一些重要的标准和准则,供参考。

国家标准- GB/T -2019《信息技术服务质量体系要求》:该标准规定了信息技术服务质量体系的要求和评价方式,为软件开发企业提供了质量管理的指导。

GB/T 25000-2019《信息技术服务质量体系要求》:该标准规定了信息技术服务质量体系的要求和评价方式,为软件开发企业提供了质量管理的指导。

- GB/T -2013《软件生命周期过程能力评价模型》:该标准定义了软件生命周期过程能力评价模型,用于评估软件开发组织的过程能力并提出改进建议。

GB/T 29490-2013《软件生命周期过程能力评价模型》:该标准定义了软件生命周期过程能力评价模型,用于评估软件开发组织的过程能力并提出改进建议。

- GB/T -2007《软件工程计量术语》:该标准对软件工程计量的术语和定义进行了明确,并为软件开发过程中的计量提供了一致的框架。

GB/T 20942-2007《软件工程计量术语》:该标准对软件工程计量的术语和定义进行了明确,并为软件开发过程中的计量提供了一致的框架。

行业准则- IEEE标准:IEEE(国际电气和电子工程师学会)发布了多个与软件开发相关的标准,如IEEE 829(测试文档标准)、IEEE 1012(软件验证和确认)等。

这些标准被广泛接受,可作为软件开发行业的参考。

IEEE标准:IEEE(国际电气和电子工程师学会)发布了多个与软件开发相关的标准,如IEEE 829(测试文档标准)、IEEE 1012(软件验证和确认)等。

这些标准被广泛接受,可作为软件开发行业的参考。

- CMMI(能力成熟度模型集成):CMMI是一个用于评估和改进软件开发组织过程能力的模型。

它提供了一个分级的成熟度模型,帮助组织了解自身的软件开发能力,并提供了改进的方向。

CMMI(能力成熟度模型集成):CMMI是一个用于评估和改进软件开发组织过程能力的模型。

Qone工具介绍Qone软件过程管理平台,是一个能够全面、有效管理研发的协同工作平台。

具有良好的开放性、可伸缩性、可维护性、可扩展性,支持与第三方工具集成。

平台依据CMMI、GJB5000A、 GJB9001B、 PMBOK 等标准的管理理念和管理方法,集成软件工程的最佳经验、工具和服务,提供从项目启动、项目计划、项目执行与跟踪,到项目收尾的项目全生命周期的管理,将强大的功能和灵活性完美地融合在一起,可根据企业的需要构建、集成、扩展和部署基于Qone 的管理平台,从而形成一个覆盖软件过程资产、软件过程数据和软件过程文档的软件过程管理框架,使各角色人员能够快速的使用跨平台的、以数据为中心的协同工作平台,优化企业资源,提高工作效率,帮助企业建立切实可行的管理过程和长效的过程改进机制。

理念与功能Qone围绕软件组织的基本盈利单位--软件项目进行管理,确保软件项目依据软件开发组织自行定义的开发流程的要求制定项目计划、协调资源、实施项目监督。

通过对开发过程的量化度量与控制,尽早发现和解决项目中存在的问题,规避项目风险。

有效提高软件开发的可视性、可控性、项目成功率和软件产品的质量,同时降低管理成本,提高管理效率。

Qone 软件过程管理平台提供了需求管理、项目管理、质量管理、测量分析、配置管理、过程管理、高层管理、系统管理等功能,并支持单项目导入导出、过程资产导入导出、数据备份恢复文档等外围管理工具,在军工版本中还实现了军工版本特有的分级保护功能。

2001年支持ISO9000版本推出支持ISO9000的“软件质量管理平台”,为国内首个面向软件企业的质量管理系统。

2002年支持CMM版本推出支持CMM的产品版本。

成为北京软件产品公共技术支撑体系“三库四平台”的重要组成部分。

2004~2006V2.5~2.9推出面向企业的产品版本。

推出“软件质量管理”全面解决方案。

“软件质量管理平台”荣获国家科技进步二等奖。

2007年V3.2~3.1增加需求管理工具。

智慧城市参考模型智慧城市参考模型是整个智慧城市标准体系的基础性内容,它是对智慧城市知识框架的概括总结,是其他标准制订的主要依据之一。

实际中,由于缺乏统一的、总体性的体系结构相关标准的指导和支撑,各地智慧城市的基础设施、支撑平台和智慧应用的体系结构设计和建设过程的评价等方面差异较大,需要统一对智慧城市相关问题的认识和行动。

因此,在2013年7月19日国家标准化管理委员会下达的2013年第一批国家标准立项计划中就包含了《智慧城市技术参考模型》(标准计划号是20130395-T-469),归口单位是全国信息技术标准化技术委员会和全国通信标准化技术委员会。

该标准将给出智慧城市的概念模型、演进模型和技术参考模型三大模型描述,并规定了基本技术原则和要求。

该标准适用于智慧城市信息通信技术的整体规划、具体项目建设及建设效果的评估。

同时,该标准也是制定后续智慧城市其他标准的依据。

针对智慧城市的概念模型、演进模型和技术参考模型,具体介绍如下:(一)智慧城市概念模型智慧城市概念模型综合了演进周期、应用领域及智慧要素的多维视角,揭示出智慧城市的整体范畴,描述了智慧城市不同概念在这三个不同视角之间的关系,如图14所示。

图14 智慧城市概念模型1)演进周期维度演进周期维度反映了智慧城市在时间维度上的发展过程。

智慧城市的建设与发展是一个成长型的、渐进的演进过程,处于不同演进阶段的城市所具有的特征和成熟度有所不同。

演进周期可分为初始阶段、协作阶段、可重复阶段、集成阶段、优化阶段。

2)应用领域维度智慧城市的应用领域不仅包括特定行业领域,也包括综合型应用领域。

其中,综合型应用通常涉及较多跨行业、跨部门协作的集成业务应用,比如智慧社区、智慧园区等。

比较典型的行业应用领域包括智慧交通、智慧医疗、智慧旅游等。

3)智慧要素维度智慧要素主要是指支撑智慧城市建设过程所需要的ICT 技术相关要素,可分为横向要素和纵向要素。

横向要素可实现或有助于实现物联感知、网络通信、计算与存储、数据与服务融合等功能要求,同时相关要素可共同发挥作用以实现各类具体的智慧应用。

简介金融服务业中目前的渗透测试服务是被孰知和利用的。

在这些服务对传统的攻击能力提供了良好的防范水平保证的同时,它们不能对针对关键资产的更复杂的攻击提供保障的特点变得逐渐清晰。

有两个主要原因。

首先,因为测试攻击有风险,金融服务业一直不愿对关键资产进行测试。

其次是渗透测试行业没有足够的权限访问当前和特定的威胁信息。

鉴于存在英国金融服务复杂的受攻击的证据, 在金融政策委员会的建议下英国金融当局(英格兰银行、财政部和金融市场行为监管局)已经实施了措施来解决这两个问题。

措施如下:•咨询金融服务组织,寻求支持和征求意见。

•与英国的渗透测试行业协作,制定一个针对金融服务业提出的关注和关键资产的测试风险的方案。

•为开展网络威胁情报服务部门的巩固过程提供帮助,以建立良好的实践。

•为建立一个可以与渗透测试行业合作并且提供鉴别攻击英国关键金融服务资产的当前攻击行动者和机构的情报的程序提供帮助。

•向英国政府内的网络威胁情报提供者的征求意见。

通过这些咨询金融当局定义了一个叫做CBEST的方案,即在行业支持下,实施措施保障可以在无害情况下对关键资产进行有针对性的测试。

CBEST方案还运用了新兴的网络威胁情报服务供应商的输出结果并且将其与已在金融服务行业证明实力的渗透测试公司联系起来。

英格兰银行(Bank of England)通过对自身关键资产进行CBEST测试验证了该方案。

本指南提供了CBEST方案的概述,以及在安全服务行业的支持下该方案将如何实现。

指南还就在CBEST模式下如何促成服务提出了实践建议。

本指南有助于:意图采购CBEST的金融服务公司和市场基础设施;金融服务公司和市场基础设施的监督人;英格兰银行负责CBEST方案运营的职员;有兴趣在CBEST下提供网络威胁情报服务的组织;有兴趣在CBEST下提供渗透测试服务的组织;有兴趣获得类CBEST服务的金融服务组织CBEST是什么?CBEST 是一种常见框架模式,它能对金融机构关键系统提供一个可控的,定制的,情报主导的渗透测试。

CISP考试认证(习题卷14)第1部分:单项选择题,共93题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]在进行业务连续性检测时,下列哪一个是被认为最重要的审查?A)热站的建立和有效是必要B)业务连续性手册是有效的和最新的C)保险责任范围是适当的并且保费有效D)及时进行介质备份和异地存储答案:D解析:2.[单选题]CC标准是目前系统安全认证方面最权威的标准,以下哪一项没有体现CC标准的先进性().A)实用性,将CC的安全性要求具体应用到IT产品的开发、生产、测试和评估过程中B)结构的开放性,即功能和保证要求都可以在具体的“保护轮廓”和“安全目标”中进一步细化和扩展C)表达方式的通用性,即给出通用的表达方式D)独立性,它强调将安全的功能和保证分离答案:A解析:CC标准充分突出了保护轮廓这一概念,将评估过程分;功能和保证两部分.CC是对已有安全准则的总结和兼容,有通用的表达方式,便于理解3.[单选题]IPV4协议在设计之初并没有过多地考虑安全问题,为了能够使网络方便地进行互联、互通,仅仅依拿IP头部的校验和字段来保证IP包的安全,因此IP包很容易被篡改,并重新计算校验和,IETF于1994年开始制定IPSec协议标准,其设计目标是在IPV4和IPV6环境中为网络层流量提供灵活、透明的安全服务,保护TCP/IP通信免遭窃听和篡改,保证数据的完整性和机密性,有效抵御网络攻击,同时保持易用性,下列选项中说法错误的是()A)对于IPv4,IPSec是可选的,对于IPv6,IPSec是强制实施的。

B)IPSec协议提供对IP及其上层协议的保护。

C)IPSec是一个单独的协议。

D)ITSec安全协议给出了封装安全载荷和鉴别头两种通信保护机制答案:C解析:4.[单选题]病毒和逻辑炸弹相比,特点是?A)破坏性B)传染性C)隐蔽性D)攻击性答案:B解析:5.[单选题]P2 DR模型通过传统的静态安全技术和方法提高网络的防护能力,这些技术包括?A)实时监控技术。

金融探索之供应链金融:典型案例之电商平台金融机构篇展开全文毕友一言:人有三个基本错误是不能犯的:一是德薄而位尊,二是智小而谋大,三是力小而任重。

——南怀瑾金融探索之供应链金融:典型案例之电商平台&金融机构篇2016年3月,万联供应链金融研究院发布了《2016中国供应链金融创新发展与案例研究白皮书》,其中收录了供应链金融领域的最新企业案例,小毕将从中选取和整理相关案例供大家学习参考。

今天,将分享电商平台和金融机构涉足供应链金融的两个典型案例——京东金融、平安银行橙e网。

京东金融的创新实践京东金融是隶属于京东集团的子集团,旗下还有若干分公司,包括保理公司、小贷公司等。

2015年6月,京东金融7块业务中只有供应链金融是获利,其他业务仍在“砸钱布局”。

2015年11月,京东2015财年第三季度财报显示,第三季度京东交易总额(GMV)达到1150亿元,同比增长71%;净营收为441亿元,同比增长52%;亏损5.308亿元,净利润率为-1.2%,尽管系自2014赴美上市来连续第6个季度的亏损,京东强劲的增速仍让外界一些投资者看好。

在过去两年中,京东金融建立起了布局广泛的金融科技平台,通过输出风控能力、产品能力、技术能力以及场景解决方案,拓展京东生态外场景,服务用户消费升级、财富增值以及企业资金管理等新生需求,助力创业创新,促进了我国的消费驱动、实体经济发展和转型,是我国在经济新常态下战略选择的典型代表。

金融服务:京东业务战略“四驾马车”之一控制资金流,实现资金的闭环,然后开展信贷业务。

京东战略已逐渐清晰,京东已经开始了以电商销售平台为基础,同时撬动物流、金融两大利润产业进行布局。

2013年7月,京东金融独立运营,依托京东生态平台,逐渐发展出供应链金融、消费金融、众筹、财富管理、支付、保险和证券7个板块,陆续推出京保贝、白条、钱包、小金库、京小贷、产品众筹和股权众筹(现改称私募股权融资)、小白理财等产品。