爱加密分享:APK高级保护方法解析(一)

- 格式:doc

- 大小:22.00 KB

- 文档页数:1

APK加固防破解之爱加密加固原理,在移动互联网发展的大环境下,伴随着智能手机的快速普及和移动网络的迅速发展,安卓App开发成为朝阳行业,同时手机用户对于App的质量要求也在不断提升。

APK加固防破解之爱加密加固原理,一款好的App不仅仅要画面精美、运行流畅、信息及时、创意独特,更重要的是App安全。

例如天气类App要以及时、准确为主,而游戏类App则要求运行流畅等等。

不同类的App,可以通过解决用户的不同需求,来提高用户留存率。

APK加固防破解之爱加密加固原理,但是很多不法开发者,对App二次打包,盗版应用给开发者带来麻烦。

移动互联网发展到今天,人们获取信息的方式越来越多样化,并不断加快科技的发展与进步。

近几年智能手机的出现和安卓系统不断更新,更是验证了这一发展趋势。

Android系统最具代表性。

APK加固防破解之爱加密加固原理,由于A ndroid系统的开源特性,门槛低,引来不计其数的开发者投身其中。

但是令人痛心的是开发者辛苦开发的应用被盗版,用户的利益受到损害的同时开发者的利益也无法得到保障!因此,只能积极寻求应用加固的方法,第三方A pp安全加固平台,爱加密应运而生,APK加固防破解之爱加密加固原理,可对APK包进行精准的漏洞分析,节省App开发人员自身对App漏洞分析投入的时间、精力,之后可对App提供一个全方位的加密保护服务并进行实时的渠道监测和信息反馈。

APK加固防破解之爱加密加固原理,现爱加密已经为3000多家移动应用开发者提供安全保护服务,保护App数量超过6000个,并与兜兜公交、WIFI伴侣、史上最坑爹的游戏、开吃、铜板街等多款知名应用达成合作,在兼容性、运行效率以及加固保护服务的效果上获得一致认可和好评。

APK加固防破解之爱加密加密原理是通过对DEX源文件进行加壳保护,隐藏源代码;对资源文件,主配置文件进行指纹校验保护,来防止二次打包,从根本上杜绝破解和盗版。

另外针对有特殊需求的开发者爱加密提供定制服务,包括s o库定制保护,以及根据用户需求定制的保护,全方位保护APK安全。

我Android APP怎样不被破解和反编译话不多说直接进入主题,Android开发者都会遇到APK被破解的情况。

而我们怎能让Android APP不被破解和反编译呢?首先我们要知道普通的加密技术如混淆代码、防二次打包技术已经无法保证APK的安全。

而对于DEX、RES、.SO 库的保护目前普通的技术还无法实现,所以我们要寻求第三方加密保护平台。

对APK进行高级别的加密保护,来防止APP被破解和反编译的情况。

下面我就向大家分享某加密平台的使用步骤!首先我们先登陆官网注册一个账号,注册在右上角。

如果已经拥有账号可以直接使用登录使用。

注册成功或是登陆后,进入个人中心。

在最右边可以看到个人中心、操作流程等,我们点击基本资料填写完成信息。

个人资料一定要填写完整,要不然是审核不通过的,无法使用加密服务。

审核通过后就可以使用爱加密的加密服务了。

点击个人中心,在右边有一个“提交加密”,点击进入上传界面。

然后点击“选择文件”,选择要加密的APK包。

根据APK包的大小不同,需要稍等一下。

上传完成后点击“提交加密”,下面就需要工作人员进行加密。

等加密完成后会受到一封邮件,通知你已经加密完成。

然后我们点击加密记录,会发现需要加密的APK包已经加密完成。

我们只需要将加密好的APK包下载,然后完成签名就OK了!此次加密已经完成!经过加密的APK包是否真的可以防止破解和反编译呢?我们就到源码安全检测平台检测一下!首先我们登录检测平台可以看到“上传检测文件”,点击后可以选择需要检测的APK文件。

选择我们刚刚加密的文件进行检测!根据APK包的大小不同需要稍等一下!之后检测结就出来了!同时我们也可以使用反编译工具看看能不能再进行破解和反编译!我们通过加密前后的对比分析得出,经过加密后的APK包。

在反编译的时候里面的smali 文件内容已经进行加密,对有的文件已经无法找到。

通过对加密前后的安全检测和反编译分析得知,对APK的DEX、RES、.SO库、的加密是可以对Android APP进行有效的防止破解和反编译的!。

apk加固原理

APK加固是一种用于保护Android应用程序免受恶意攻击和未授权访问的方法。

其原理主要包括以下几个方面:

1. 代码混淆:通过对应用程序代码进行混淆,使得攻击者难以理解和分析代码逻辑,从而降低逆向工程的风险。

代码混淆会改变变量和方法的名称,并添加无意义的代码语句,以干扰逆向工程工具的分析过程。

2. 资源加密:将应用程序中的关键资源文件(如图片、音频、视频等)进行加密处理,只有在运行时才能解密。

这样可以防止攻击者直接获取应用程序内部的敏感信息。

3. 反调试技术:加固工具会对应用程序进行保护,阻止调试器的附加和追踪。

这样可以防止攻击者通过调试应用程序来获取关键信息。

4. 内存保护:针对一些内存攻击,加固工具使用一些保护机制来防止缓冲区溢出等漏洞的利用。

这样可以增加应用程序的安全性。

5. 数字签名验证:加固工具会对应用程序进行数字签名验证,确保应用程序的完整性和真实性。

如果签名验证失败,则应用程序将无法正常运行。

通过这些加固技术的综合应用,可以提高应用程序的安全性,降低被攻击的风险。

然而,需要注意的是,加固只是一种安全

措施,不能完全防止所有类型的攻击。

因此,开发者还需要采取其他安全措施,如网络传输加密、权限管理等,来提升应用程序的整体安全性。

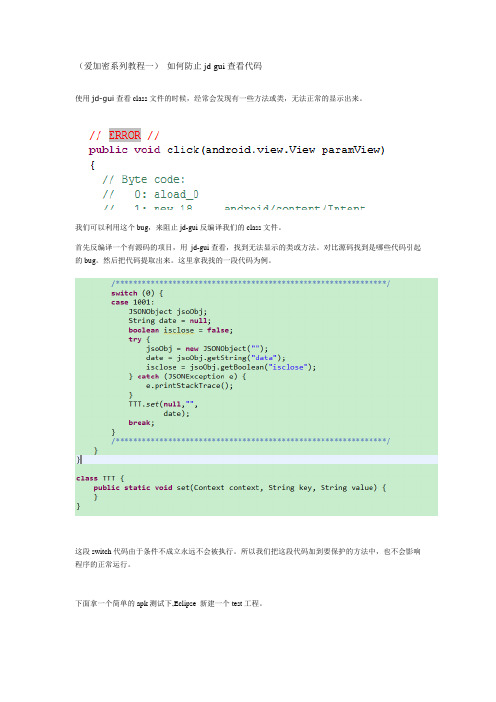

(爱加密系列教程一)如何防止jd-gui查看代码

使用jd-gui查看class文件的时候,经常会发现有一些方法或类,无法正常的显示出来。

我们可以利用这个bug,来阻止jd-gui反编译我们的class文件。

首先反编译一个有源码的项目,用jd-gui查看,找到无法显示的类或方法。

对比源码找到是哪些代码引起的bug。

然后把代码提取出来。

这里拿我找的一段代码为例。

这段switch代码由于条件不成立永远不会被执行。

所以我们把这段代码加到要保护的方法中,也不会影响程序的正常运行。

下面拿一个简单的apk测试下,Eclipse 新建一个test工程。

假设要保护的是MainActivity中的onCreate()方法。

我们把引起bug的代码加入到onCreate方法中。

对工程proguard扰码,导出Test.apk。

利用dex2jar 把源码反编译为jar包。

使用jd-gui打开Test_dex2jar.jar。

我们的onCreate方法无法查看了。

爱加密国内知名app加密平台,目前为开发者提供免费加密服务,从源头解决app安全问题。

爱加密可以免费为开发者提供渠道监测、安全检测、加密等服务,欢迎访问官网。

软件加密与解密方式及使用方法第一章:软件加密基础知识在数字化时代,软件的保护变得尤为重要。

软件加密是一种安全保护措施,通过将软件代码或数据进行转换或混淆,使其对未经授权的访问者无法理解或运行。

软件加密的目的是保护软件的原创性,防止未授权的复制、修改或使用。

本章将介绍软件加密的基础知识,包括加密算法、密钥和哈希函数。

第二章:软件加密的常用方式软件加密可以通过多种方式实现。

这些方式可以根据加密的目的和要求进行选择。

本章将介绍几种常用的软件加密方式,包括混淆、压缩、加密算法和数字签名等。

混淆是一种将软件代码转换成难以理解的形式,使其对攻击者难以理解和分析的加密方式。

混淆可以通过改变代码结构、添加无意义的代码或使用无用的变量等方式实现。

压缩是一种将软件代码进行压缩和解压缩的加密方式。

压缩可以减小软件的体积,使其更难以被破解和修改。

加密算法是一种使用特定算法将软件代码进行加密和解密的方式。

加密算法可以根据加密的强度和安全要求选择。

常见的加密算法包括对称加密和非对称加密。

数字签名是一种使用加密算法和私钥对软件代码进行签名和验证的方式。

数字签名可以保证软件的完整性和来源的真实性。

第三章:软件解密的方法软件加密是为了保护软件的安全性和原创性,但在某些情况下需要对加密的软件进行解密。

本章将介绍几种常用的软件解密方法,包括逆向工程、破解工具和拦截技术等。

逆向工程是一种通过分析和破解软件代码,获取其原始代码或运行过程的方法。

逆向工程可以通过反汇编、调试器和动态分析等方式进行。

破解工具是一种通过破解软件的加密算法或密钥来解密软件的方法。

破解工具可以通过暴力破解、字典攻击和密码破解等方式实现。

拦截技术是一种通过截取软件的输入和输出信息来解密软件的方法。

拦截技术可以通过中间人攻击、网络嗅探和API钩子等方式实现。

第四章:软件加密与解密的使用方法软件加密和解密是软件保护和破解的关键技术,对软件安全至关重要。

本章将介绍软件加密和解密的使用方法,包括工具和步骤等。

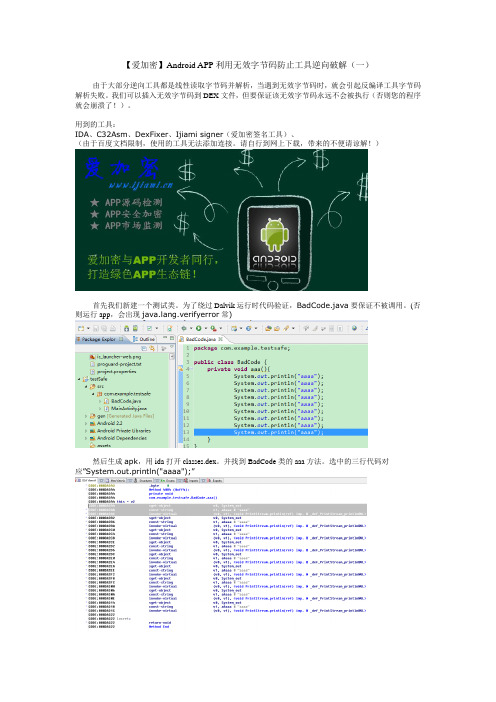

【爱加密】Android APP利用无效字节码防止工具逆向破解(一)由于大部分逆向工具都是线性读取字节码并解析,当遇到无效字节码时,就会引起反编译工具字节码解析失败。

我们可以插入无效字节码到DEX文件,但要保证该无效字节码永远不会被执行(否则您的程序就会崩溃了!)。

用到的工具:IDA、C32Asm、DexFixer、Ijiami signer(爱加密签名工具)、(由于百度文档限制,使用的工具无法添加连接。

请自行到网上下载,带来的不便请谅解!)首先我们新建一个测试类。

为了绕过Dalvik运行时代码验证,BadCode.java要保证不被调用。

(否则运行app,会出现ng.verifyerror常)然后生成apk,用ida打开classes.dex。

并找到BadCode类的aaa方法。

选中的三行代码对应”System.out.println("aaaa");”切换到HexView-a视图,记录下指令码“62 00 02 04 1A 01 8E 07 6E 20 19 10 10 00” 和对应偏移“0003A2A4”使用C32asm,以十六进制的方式打开dex文件。

按快捷键“Ctrl + G”,定位到“0003A2A4”把“62 00 02 04 1A 01 8E 07 6E 20 19 10 10 00”改为“12 01 38 01 03 00 FF FF 00 00 00 00 00 00”Opcodes解释:12 01 // const/4 v1, 0 //v1=038 01 03 00 // if-eqz v1, loc_3A2AC //if(v1==0) 跳转到loc_3A2AC:FF FF // FFFF (Bad opcodes) //本行代码被跳过永远不会执行// loc_3A2AC:保存dex。

把修改后的dex文件拖入DexFixer进行修复。

用修复后的dex覆盖原apk中的dex文件。

android apk加密原理Android APK加密是一种保护Android应用程序安全的重要措施。

本文将介绍Android APK加密的原理及其重要性。

一、什么是Android APK加密?Android APK加密是指对Android应用程序的APK文件进行加密处理,以保护应用程序的代码和数据不被恶意篡改或盗取。

APK文件是Android应用程序的安装包,其中包含了应用程序的代码、资源文件和其他相关信息。

二、为什么需要进行Android APK加密?1. 防止代码被逆向工程分析:未加密的APK文件可以被逆向工程师利用反编译工具轻松获取应用程序的源代码,从而容易暴露应用程序的机密信息和漏洞,加密APK文件可以有效防止代码被逆向工程分析。

2. 提高应用程序的安全性:应用程序中可能包含用户的个人隐私数据、敏感信息或商业机密,如果未加密的APK文件被恶意攻击者获取,将对用户和应用程序开发者造成严重损失。

加密APK文件可以提高应用程序的安全性,防止恶意攻击者获取敏感信息。

3. 防止盗版和篡改:未加密的APK文件容易被恶意攻击者篡改或者用于盗版应用程序的分发,导致应用程序的版权和商业利益受到损害。

加密APK文件可以有效防止盗版和篡改,保护应用程序的版权和商业利益。

三、Android APK加密的原理1. 资源文件加密:将APK文件中的资源文件进行加密处理,可以使用对称加密算法(如AES)对资源文件进行加密。

在应用程序运行时,需要先解密资源文件才能正常使用。

2. 代码混淆:通过代码混淆工具对应用程序的源代码进行混淆处理,使代码变得难以理解和逆向工程分析。

混淆工具可以对代码中的变量名、方法名等进行重新命名,并添加一些无用的代码片段,增加代码的复杂度,提高代码的安全性。

3. Dex文件加密:Dex文件是Android应用程序的核心文件,包含了应用程序的字节码。

可以使用加密算法(如AES)对Dex文件进行加密处理,加密后的Dex文件需要在运行时解密才能被虚拟机加载和执行。

apk加固原理APK加固是指对Android应用程序进行加固处理,以提高应用程序的安全性和防止被破解、篡改或盗用。

在移动应用市场逐渐充斥着各种恶意软件和破解工具的情况下,APK加固成为了开发者必不可少的一项安全措施。

APK加固的原理主要是通过对APK文件进行加密、混淆和动态加载等处理,使得攻击者无法轻易获取到应用程序的源代码和敏感信息,从而增加了攻击的难度。

下面将详细介绍APK加固的原理和相关技术。

一、代码加密代码加密是APK加固的核心技术之一。

通过对应用程序的代码进行加密处理,可以有效防止攻击者通过静态分析或反编译获取到源代码。

常用的代码加密算法包括AES、RSA等。

二、资源加密资源加密是APK加固的另一个重要技术。

通过对应用程序的资源文件进行加密处理,可以防止攻击者获取到敏感资源文件,如图片、音频、视频等。

资源加密可以采用对称加密算法或非对称加密算法。

三、代码混淆代码混淆是APK加固的一项重要措施。

通过对应用程序的代码进行变量、方法和类名的混淆处理,可以使得代码更加难以阅读和理解,从而增加攻击者分析和理解代码的难度。

常用的代码混淆工具包括ProGuard、DexGuard等。

四、动态加载动态加载是APK加固的一种高级技术。

通过将部分代码以动态库的形式加载,可以使得应用程序的核心代码不易被攻击者发现和分析。

动态加载可以采用JNI技术实现,将核心代码封装成C/C++动态库,通过JNI接口调用。

五、签名校验签名校验是APK加固的一个重要环节。

每个APK文件都需要进行数字签名,以保证应用程序的完整性和真实性。

在APK加固过程中,需要对签名信息进行校验,以防止签名被篡改或伪造。

常用的签名校验算法包括MD5、SHA-1等。

六、反调试反调试是APK加固的一种常用技术。

通过在应用程序中插入反调试代码,可以阻止攻击者对应用程序进行调试和分析。

常用的反调试技术包括检测调试器的存在、检测调试器状态的变化等。

七、反模拟器反模拟器是APK加固的一种高级技术。

安卓加固A P K防破解常用技术(总6页)--本页仅作为文档封面,使用时请直接删除即可----内页可以根据需求调整合适字体及大小--APK防破解常用技术汇总引言防破解技术汇集关键逻辑放服务端用 native code 替代 Java 代码代码混淆Java 代码混淆native code混淆运行前做完整性校验,防止重打包zip 加密位法dex 加密隐藏dex 嵌入异常汇编法资源混淆法禁止调试与模拟器检测附录资料安卓破解常用工具软件加固 apk 实例引言安卓应用防止破解和重打包可以选择梆梆加固、阿里聚安全、爱加密等成熟解决方案,他们的加固比较彻底,使用的技术也比较深层次,所以破解难度也很大,但是有可能带来应用不稳定的问题,所以周期长。

如果不选择梆梆加固等的成熟方案,那么可以选择将一些防破解和重打包的对抗技术组合使用,虽然不如成熟方案层次深,但是使用简单,周期短,防住普通破解者也有不错的效果。

这里将一些这样的防破解技术整理如下,仅供参考。

每个技术都标注了易用性和防破解效果,易用性越高表明越容易实现,防破解效果越高表明攻击者越难破解。

其中易用性越高表明越容易开发实现,防破解能力越高表明攻击者越难破解。

防破解技术汇集关键逻辑放服务端尽可能将关键的逻辑代码放在服务端运行,减少敏感代码暴露在客户端。

让客户端只做一些 API请求和界面交互。

易用性:高防破解能力:中用 native code 替代 Java 代码将一部分关键的或者计算密集型的代码用 native code (Android NDK)来编写,不仅能提高运行效率,也能增加攻击者的逆向难度。

易用性:中防破解能力:高代码混淆Java 代码混淆安卓标配了 proguard,推荐使用。

易用性:高防破解能力:中native code混淆对 native code 做混淆,开源工具有:obfuscator-llvm/obfuscator/wiki根据经验,这会让破解难度大大增加。

【爱加密】程序员应该学习的签名破解现在的破解手段是越来越高明了,前几天看到一篇破解签名的文章,贴出来给打击分享一下,各位可要仔细防范呀。

原文如下:我们以“XXXX管家”为例,该apk使用了签名保护。

我们对apk二次打包后,程序无法运行。

原因是程序运行时会获取当前应用签名和官方签名进行对比。

如果发现不一致就会终止程序。

下面我们对签名保护进行破解首先我们需要用到的工具是APK改之理点击”项目”->”打开apk”,反编译apk。

获取应用签名的java代码是:PackageInfo packageInfo = getPackageManager().getPackageInfo("xx.xxx.xx", PackageManager.GET_SIGNATURES);Signature[] signs = packageInfo.signatures;其中“Signature”对应的smali代码是“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”我们在改之理搜索“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”有两个文件用到了签名。

首先看下ct.smali发现这个S(Ljava/lang/String;) 是获取签名的方法。

Ctrl+F搜索下“->s(”,看谁调用了s这个方法。

搜索后定位到了gy()方法。

返回值是布尔型。

该方法491行查询了当前apk的签名,并保存在了v0寄存器里500 行,获取了保存的官方签名,并保存在了v1寄存器里579行,判断v0和v1是否相等。

返回值保存在了v0寄存器里583行,返回了v0通过分析我们发现这个gy()方法,就是判断签名的地方。

爱加密分享:APK高级保护方法解析(一)

查天气、找美食、玩游戏、买电影票、网上购物……安装APP后,手机变成“百事通”。

不过,智能手机越来越“聪明”,也越来越不安全,病毒感染、垃圾短信、隐私泄露等关乎手机用户切身利益的问题频发。

保护手机安全,不仅需要用户到正规官网下载APP,更重要的是开发者要做好APK安全保护工作。

下面小编就分享一下APK高级保护的方法——运行时验证运行时验证,主要是指在代码启动的时候本地获取签名信息,然后对签名信息进行检验来判断自己的应用是否是正版,如果签名信息不是正版则提示盗版或者直接崩溃。

它的原理:APK的唯一识别是根据包名+签名,包名信息是写死在Android Manifest.xml 里面的,但是签名则是与APK绑定的,一旦APK被反编译后签名会自动消失。

APK的签名需要签名文件,签名文件的md5值基本上是无法伪造成一样的。

签名验证的方法也可以细分为3种:

1) Java 层验证

获取签名信息和验证的方法都写在android 的java层。

这种保护方法保护的意义并不大,因为反编译出源码后通过关键字搜索很快就能够找到验证的代码块,稍微一修改这验证保护就完全无效了。

2) 服务器验证

在android 的java层获取签名信息,上传服务器在服务端进行签名然后返回验证结果。

这种保护还不如在纯java层验证有用,一旦没有网络验证保护就无效了。

用android方法获取的签名信息用java方法也可以获取,验证存放在服务器上也是为了把保护正确的签名信息值,但是保护的意义其实没有任何作用,同样破解后全局搜索关键字然后伪造一个正确的签名信息就可完美破解了。

3) NDK技术底层获取签名和验证

通过把Context,Activity,PackageManager,PackageInfo四个对象中的一个作为参数参入底层,在底层获取签名信息并验证。

因为获取和验证的方法都封闭在更安全的so库里面,能够起到一定意义上的保护作用。

不过通过java层的hook技术一样可以把这种保护完美破解。

但是相比于前两种,此保护的意义和价值就更大了。

4)爱加密APP安全保护

它采用指纹校验保护APK中的文件,加密后APK中所有的文件都对应一个唯一的指纹。

每次运行时,APK内部会再次进行指纹生成,如果生成的指纹和原本指纹不相同,则判断为被二次打包过的APK,程序就会自动退出或直接崩溃。

该方法可以防止资源文件、主配置文件被修改或删除等操作,完全保证APK的安全。