LDAP服务器的配置

- 格式:doc

- 大小:1.26 MB

- 文档页数:12

ApacheDS LDAP 配置使用说明Apache LDAP包括ApacheDS服务和Apache Directory Studio RCP工具。

下面的内容主要介绍ApacheDS服务和ApacheDS工具。

ApacheDS服务下载地址:/apacheds/2.0/downloads.html 下载独立的Apache Directory Studio的RCP程序:/studio/安装Eclipse插件:/studio/update/2.x/一、安装ApacheDS服务安装ApacheDS服务器,在ApacheDS官网下载最新的服务器,目前的版本是ApacheDS2.0.0-M8 ,可以根据需要下载适合自己的版本:如Windows系统:1、可以下载“Download Windows installer”安装版,ApacheDS的安装比较简单,没有什么特殊的设置。

在ApacheDS 安装完成后要启动ApacheDS服务。

路径如下:控制面板---à管理工具---à服务--àApache Directoryserver,ApacheDS的监听端口默认为10389。

2、还可以下载“Download Archivezip/tar.gz",解压apacheds-2.0.0-M8.tar包,然后在apacheds-2.0.0-M8目录下的bin目录,点击ApacheDS.bat 可启动服务。

也可以将此服务设置成系统服务。

在每次机器启动时会自动开启。

二、Apache Directory Studio使用说明Apache Directory Studio 是一个LDAP 的工具平台,用来连接到任何LDAP 服务器并进行管理和开发工作。

主要功能:LDAP浏览器、LDIF编辑器、嵌入式ApacheDS、ACI编辑器。

1、安装Apache directory studio该软件是ApacheDS的一个客户端工具。

Web认证使用LDAP无线局域网控制器(WLCs)配置示例文件编号:108008目录简介先决条件需求使用的组件公约Web认证过程配置网络图配置配置LDAP服务器配置LDAP服务器WLC的配置Web认证的WLAN验证疑难解答相关信息简介本文档介绍了如何设置Web认证的无线局域网控制器(WLC)。

这文件还介绍了如何配置作为一种轻型目录访问协议(LDAP)服务器后端数据库的Web身份验证,以检索用户凭据,验证用户。

先决条件需求您尝试这种配置之前,确保你满足这些要求:•知识和思科轻型接入点的配置(LAPS)WLCs•知识轻量级接入点协议(LWAPP)•如何设置和配置LDAP,Active Directory和域控制器的知识使用的组件在这个文件中的信息是基于这些软件和硬件版本:•思科4400 WLC的运行固件版本5.1•思科1232系列的LAP•思科802.11a/b/g无线客户端适配器,运行固件版本4.2•微软Windows2003服务器执行LDAP服务器中的作用在这个文件中的信息是从在一个特定的实验室环境的设备。

所有的在这个文件中使用的设备,开始与清零(默认)配置。

如果您的网络生活,确保您了解所有命令的潜在影响。

公约关于文件惯例的更多信息,请参阅Cisco技术提示惯例。

Web认证过程Web身份验证是第3层安全功能,使控制器禁止IP流量(除DHCP相关的数据包从一个特定的客户端,直到该客户端)已经正确地提供了一个有效的用户名和密码。

当您使用网络身份验证来验证客户端,你必须定义一个用户名和密码为每一个客户。

然后,当客户端尝试加入无线局域网,用户必须输入用户名和密码登录页面提示时。

当启用了Web认证(在第3层安全),用户有时会收到一个网页浏览器安全警报的第一次,他们试图访问一个网址用户点击后是继续执行,或如果theclient浏览器不显示安全警报,网络认证系统的客户端重定向到登录页面默认登录页包含一个Cisco徽标和思科特定的文字。

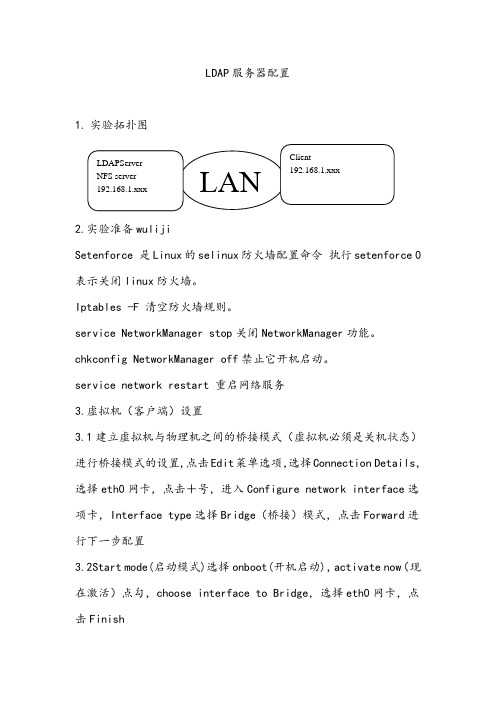

LDAP服务器配置1.实验拓扑图2.实验准备wulijiSetenforce 是Linux的selinux防火墙配置命令执行setenforce 0 表示关闭linux防火墙。

Iptables -F 清空防火墙规则。

service NetworkManager stop关闭NetworkManager功能。

chkconfig NetworkManager off禁止它开机启动。

service network restart 重启网络服务3.虚拟机(客户端)设置3.1建立虚拟机与物理机之间的桥接模式(虚拟机必须是关机状态)进行桥接模式的设置,点击Edit菜单选项,选择Connection Details,选择eth0网卡,点击+号,进入Configure network interface选项卡,Interface type选择Bridge(桥接)模式,点击Forward进行下一步配置3.2Start mode(启动模式)选择onboot(开机启动),activate now(现在激活)点勾,choose interface to Bridge,选择eth0网卡,点击Finish3.3打开VM虚拟机rhel6选择硬件设置,点击NIC选项设置网卡,Source device 选择 host device eth0(bridge“br0”),device model (刚才建立的桥接模式的网卡)选择 hypervisor default (默认程序管理模式)3.4点击power键开启虚拟机输入指令setenforce 0Iptables -Fservice NetworkManager stopchkconfig NetworkManager offping 192.168.1.xxx 测试是否能连通服务器4服务器设置4.1配置NFS服务器在服务器上配置exports文件,Vim /etc/exports,共享挂载目录,并授权挂载IP客户端地址为192.168.1.0/24,rw参数为读写权限,sync保持同步, no_root_squash防止ROOT降级为普通用户。

ldaputils使用方法LDAP (Lightweight Directory Access Protocol) 是一种用于访问和维护分布式目录信息服务的开放标准协议。

在实际应用中,我们经常需要使用LDAP来进行用户身份验证、访问控制和其他目录服务操作。

为了简化LDAP的使用,ldaputils是一个非常有用的工具,它提供了一些方便的方法来执行LDAP操作。

首先,要使用ldaputils,你需要安装它。

你可以通过pip来安装ldaputils:bash.pip install ldaputils.一旦安装完成,你就可以开始使用ldaputils来执行LDAP操作了。

下面是一些ldaputils的使用方法:1. 连接LDAP服务器。

python.from ldaputils import LDAPClient.# 创建LDAPClient对象并连接到LDAP服务器。

ldap_client = LDAPClient("ldap://your_ldap_server", "username", "password")。

2. 搜索LDAP目录。

python.# 搜索LDAP目录。

result =ldap_client.search("ou=users,dc=example,dc=com","(cn=johndoe)")。

print(result)。

3. 添加新条目。

python.# 添加新条目。

entry = {。

"cn": "johndoe",。

"sn": "Doe",。

"mail":"*******************",。

"objectClass": ["inetOrgPerson"]}。

ldapadmin使用手册一、简介ldapadmin是一款功能强大的LDAP(轻量目录访问协议)管理工具,它提供了用户友好的界面,用于管理和维护LDAP服务器上的目录。

本手册将向您介绍如何使用ldapadmin进行LDAP目录的管理。

二、安装和配置2.1 下载和安装ldapadmin1.打开ldapadmin的官方网站。

2.在下载页面选择适用于您操作系统的版本,然后单击下载按钮。

3.下载完成后,按照安装向导进行安装。

2.2 配置ldap服务器连接在首次启动ldapadmin之后,您需要配置与LDAP服务器的连接。

按照以下步骤进行配置: 1. 打开ldapadmin并选择“文件”>“设置”。

2. 在设置窗口中,选择“连接”选项卡。

3. 点击“添加”按钮,输入连接名称和LDAP服务器的主机名和端口号。

4. 输入管理员用户名和密码,并验证连接是否成功。

5. 单击“确定”保存配置。

三、目录管理3.1 创建目录项您可以使用ldapadmin创建新的目录项。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择您要在其中创建目录项的上级目录。

2. 单击工具栏上的“新建目录项”按钮。

3. 在弹出的对话框中,输入新目录项的属性和值。

4. 单击“确定”按钮创建目录项。

3.2 编辑目录项您可以通过ldapadmin编辑目录项的属性和值。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要编辑的目录项。

2. 单击工具栏上的“编辑目录项”按钮。

3. 在弹出的对话框中,可以修改目录项的属性和值。

4. 单击“确定”按钮保存更改。

3.3 删除目录项如果您需要删除一个目录项,可以按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要删除的目录项。

2. 单击工具栏上的“删除目录项”按钮。

3. 单击“确定”按钮确认删除操作。

四、搜索和过滤4.1 执行搜索操作ldapadmin提供了强大的搜索功能,您可以根据特定的条件搜索目录项。

802.1X认证+LDAP认证典型配置案例产品版本:iMC UAM 7.2 (E0403)Copyright © 2014 -,2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 介绍 (1)2 特性使用指南 (1)2.1 使用场合 (1)2.2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置步骤 (2)3.2.1 配置UAM服务器 (2)3.2.2 配置接入设备 (16)3.2.3 LDAP服务器配置 (18)3.2.4 使用iNode客户端认证 (20)1 介绍在已使用LDAP服务器对用户进行管理的网络中,引入UAM认证系统。

UAM收到用户的认证请求后,将用户名和密码的校验转给LDAP服务器处理。

UAM根据LDAP服务器的验证结果允许或拒绝用户接入网络,并使用各种控制策略对接入网络的用户进行接入控制。

LDAP用户在LDAP服务器和UAM中各保存一份,LDAP服务器负责维护用户的各种信息,UAM定时从LDAP服务器中将用户信息同步到UAM中。

2 特性使用指南2.1 使用场合网络中已经存在统一管理用户的LDAP服务器,向此类比较成熟的网络中引入UAM认证系统,实现UAM与LDAP服务器联动认证。

2.2 配置前提接入设备支持802.1X协议,网络中存在基于Windows AD的LDAP服务器。

3 配置举例3.1 组网需求某公司计划在原有LDAP认证基础上引入UAM系统,用户接入网络时向UAM服务器发送认证请求,UAM将认证请求转发给LDAP服务器,由LDAP服务器来验证用户身份。

具体的组网如图1所示。

UAM服务器IP地址为192.168.3.202,LDAP服务器IP地址为192.168.40.200,接入设备IP地址为192.168.30.100。

为通讯簿配置LDAP轻型目录访问协议(LDAP) 又称为Internet 目录服务,用于查找不在本地Outlook 通讯簿或公司内部目录(例如全球通讯簿)中的电子邮件地址。

LDAP可查询其他服务器上的目录,以查找随后可在Outlook 中查看的姓名及其他信息。

LDAP 服务要求具有到LDAP 服务器的网络连接。

Microsoft Exchange 支持LDAP,您也可以在Internet、您所在组织的Intranet 或托管LDAP 服务器的其他公司中查找LDAP 服务器。

若要为通讯簿配置LDAP,需要知道LDAP 服务器的名称和端口号。

有关配置LDAP 服务(例如浏览目录或定义自定义筛选器)的详细信息,请参阅配置Outlook 2007 中的LDAP 选项。

设置和配置LDAP 服务1.在“工具”菜单上,单击“帐户设置”。

2.在“通讯簿”选项卡上,单击“新建”。

3.单击“Internet 目录服务(LDAP)”选项,然后单击“下一步”。

4.在“服务器名称”框中,键入由Internet 服务提供商(ISP) 或系统管理员提供的服务器的名称。

5.如果所指定的服务器受密码保护,请选中“此服务器要求我登录”复选框,然后键入用户名和密码。

6.单击“其他设置”。

7.在“显示名称”下,键入要在“通讯簿”对话框的“通讯簿”列表中显示的LDAP 通讯簿的名称。

8.在“连接详细信息”下,键入由Internet 服务提供商或系统管理员提供的LDAP 服务器的端口号。

9.单击“搜索”选项卡,然后根据需要更改服务器设置。

搜索超时设置用于指定Outlook 为解析邮件中的姓名而搜索LDAP 目录时所用的秒数。

您还可以限制每次搜索成功时在通讯簿中返回并列出的姓名数。

10.在“搜索”选项卡上的“搜索基础”下,如果尚未填充“自定义”框,请在其中键入管理员提供的标识名称。

11.单击“确定”,单击“下一步”,然后单击“完成”。

samba ldap验证流程Samba LDAP验证流程是一种常用的网络身份验证流程,它结合了Samba和LDAP(轻量级目录访问协议)两个重要的开源软件。

LDAP是一个用于访问网络目录服务的协议,而Samba则是实现Windows文件和打印机共享的开源软件。

在Samba LDAP验证流程中,以下是一般的步骤:1. 配置LDAP服务器:首先,需要配置LDAP服务器,创建一个目录树,并设置正确的访问权限。

这涉及到设置LDAP服务器软件(例如OpenLDAP)和定义适当的目录结构。

2. 配置Samba服务器:然后,需要配置Samba服务器,使其能够与LDAP服务器进行通信。

这包括在Samba配置文件中指定LDAP作为账户数据库,并设置正确的LDAP服务器地址和访问凭据。

3. 同步用户信息:确保LDAP服务器中的用户信息与Samba服务器中的用户信息保持同步,以便Samba服务器可以验证用户的身份。

这可以通过使用LDAP客户端工具或脚本将用户信息从一个系统复制到另一个系统来完成。

4. 启用Samba LDAP验证:然后,需要在Samba服务器的配置文件中启用LDAP验证。

这通常涉及到设置正确的身份验证方法(如基于LDAP的身份验证),并指定适当的LDAP筛选器或查询。

5. 测试身份验证:保存和关闭所有配置文件后,可以测试Samba LDAP验证。

通过尝试访问受保护的共享文件夹或打印机,输入正确的用户名和密码来验证身份。

如果验证成功,用户将被授予相应的访问权限。

总结而言,Samba LDAP验证流程是通过配置LDAP和Samba服务器、同步用户信息以及启用LDAP验证来实现的。

通过这种流程,用户可以使用其LDAP账户进行Samba服务器的身份验证,并享受文件和打印机共享的便利性。

服务器版本:Windows server 2012一、搭建域控服务器1、配置网络,由于本机会搭建DNS服务器,因此首选DNS服务器设置为127.0.0.12、打开服务器管理器3、点击添加角色和功能,下一步4、选基于角色或基于功能的安装,下一步5、选择要安装角色或功能的服务器,服务器池中只有本机,下一步6、选择要安装的角色,选中Active Directory 域服务,添加功能7、选择角色对应的功能,默认即可,下一步8、AD概览信息,目前还没有安装DNS服务器,后续会安装,下一步9、确认信息,安装10、开始安装AD,后续会需要配置AD11、单击叹号小旗,将此服务器提升为域控制器12、开始配置AD域服务器,选择添加新林,并定义根域名,尽量想好,定义后修改比较麻烦,下一步13、默认即可,输入目录还原模式密码14、无法委派DNS服务器提示,不用管他,因为我们还没有创建DNS服务器,之后系统会自己创建DNS服务器15、netBIOS域名,默认即可,下一步16、AD数据库及日志文件存储位置,默认即可,下一步17、检查配置选项,一般没有问题,下一步即可18、点击查看脚本,可以看到Windows PowerShell配置AD的参数,会看到自动安装DNS服务器19、检查此计算机是否满足安装AD 域服务器的条件,满足可点击安装20、安装过程21、安装完成,需要重启计算机22、登陆该计算机,注意需要以域名的方式登录(zl\)23、安装AD 域服务和DNS服务器之后打开服务器管理器24、AD 用户和计算机管理界面25、使用LdapAdmin.exe测试是否可以通过LdAP方式连接Ad,连接成功,但是此时还不够使用ldaps(SSL.TLS)方式连接AD,需要安装IIS服务器和CA证书服务器/uid-29178012-id-3963202.html二、安装IIS服务器和CA证书服务器安装过程与上面差不多,一步步完成后进行配置一下。

python-ldap 用法如何使用pythonldapPython是一种功能强大且广泛使用的编程语言,在许多领域都有着广泛的应用,其中包括与LDAP(轻量级目录访问协议)服务器交互。

LDAP 是一种协议,用于在网络上访问和维护目录信息。

Pythonldap是一个用于与LDAP服务器进行通信的Python模块,它提供了一种简便的方式来连接、查询和维护LDAP服务器中的目录信息。

本文将一步一步地介绍如何使用pythonldap模块。

第一步:安装pythonldap模块要使用pythonldap模块,首先需要安装它。

可以通过使用pip来安装pythonldap模块。

打开终端(对于Windows用户,是命令提示符)并输入以下命令:pip install python-ldap这将会从Python Package Index(PyPI)下载并安装pythonldap模块。

请注意,安装pythonldap模块时可能会遇到一些依赖关系问题,这需要根据您的操作系统进行解决。

通常情况下,pip会自动解决依赖关系并安装必需的软件包。

第二步:导入pythonldap模块安装完pythonldap模块后,就可以在Python脚本中导入它。

在您的Python脚本的顶部添加以下代码:pythonimport ldap这将会导入pythonldap模块,使您能够使用其中的功能。

第三步:建立与LDAP服务器的连接在与LDAP服务器进行交互之前,需要建立一个连接。

使用pythonldap 模块的`ldap.initialize()`函数来建立连接。

以下是一个示例代码:pythonldap_server = 'ldap:myldapserver' # 替换成您的LDAP服务器地址conn = ldap.initialize(ldap_server)这将会建立与指定LDAP服务器的连接。

请确保将`ldap_server`变量替换为您实际的LDAP服务器地址。

LDAP服务器的配置

通过如下命令*:\IBM\WebSphere\wp_profile\PortalServer\wizard\configwizard.bat,(AIX下命令:*:\IBM\WebSphere\wp_profile\PortalServer\wizard\./configwizard.sh)进入配置安全性(可视化配置,关闭server1和WebSphere_Portal两个server)

O=sxnx,(“0”表示组织和你domino中组织名对应)

利用命令行配置ldap

修改配置文件,标准配置文件

标准配置说明文件

标准配置标准文件

IBM\WebSphere\wp_profile\ConfigEngine\目录下执行以下命令

执行命令任务之前,请先确认此时PORTAL和W AS服务器处于停止状态。

\IBM\WebSphere\wp_profile\bin>serverStatus.bat –all 查看当前服务器状态命令:

1ConfigEngine.bat validate-standalone-ldap -DWasPassword=passw0rd

(AIX下

./ConfigEngine.sh validate-standalone-ldap -DWasPassword=passw0rd

)

错误信息1:

action-validate-ldap-connection:

Thu Jan 14 15:40:29 CST 2010

[ldapcheck]

############################################################### [ldapcheck] ldapURL : 9.1.7.13:389

[ldapcheck] ldapUser : cn=wpbind,o=sxnx

[ldapcheck] ldapPassword : ******************

[ldapcheck] ldapSslEnabled : false

[ldapcheck] javax.naming.AuthenticationException: [LDAP: error code 49 - Failed,

invalid credentials for cn=wpbind,o=sxnx]

[ldapcheck] ERROR: 4

[ldapcheck] Invalid or insufficient authorization privileges.

BUILD FAILED

解决:可能配置文件中没有修该完全。

查看一下标准配置说明文件关于LDAP服务器配置

的信息

错误信息2:

BUILD FAILED

/usr/IBM/WebSphere/wp_profile/ConfigEngine/config/actions/wp_security_pub.xml:1 506: The following error occurred while executing this line:

/usr/IBM/WebSphere/wp_profile/ConfigEngine/config/actions/wp_security_pub.xml:1 732: ERROR: 4

Total time: 17 seconds

isIseries currently set to: null

解决:在domino中创建相关用户组和用户,配置组的acl。

2ConfigEngine.bat wp-modify-ldap-security -DWasPassword=passw0rd

(AIX: 2

ConfigEngine.sh wp-modify-ldap-security -DWasPassword=passw0rd)

执行第一步时如出现以下错误提示:

BUILD FAILED

E:\IBM\WebSphere\wp_profile\ConfigEngine\config\actions\wp_security_pub.xml:1405 : The following error occurred while executing this line:

E:\IBM\WebSphere\wp_profile\ConfigEngine\config\actions\wp_security_internal.xml

:550: LDAP server type not supported.

应修改

E:\IBM\WebSphere\wp_profile\ConfigEngine\properties\ wkplc.properties文件中standalone.ldap.ldapServerType=DOMINO7

若出现凭证为空提示,则

若出现WasRemoteHostName或是standalone.ldap.host相关的错误提示:则修改E:\IBM\WebSphere\wp_profile\ConfigEngine\properties\ wkplc.properties

文件中

WasRemoteHostName= standalone.ldap.host=

附:

标准配置说明文件

标准配置标准文件。