第三章 电子商务安全

- 格式:docx

- 大小:747.52 KB

- 文档页数:18

电子商务的安全问题及安全防范措施第一章电子商务的安全问题随着互联网技术的飞速发展,电子商务已经成为了现代商业中不可或缺的一部分。

然而,随着电子商务的普及,越来越多的人们开始担忧电子商务的安全问题。

电子商务中存在哪些安全问题呢?1.1 数据安全问题由于电商平台涉及大量用户信息,如个人资料、银行卡信息、交易信息等,因此数据的安全性是电商平台必须保障的重要因素。

但是,在实际操作中,数据安全问题依然存在。

一方面,黑客入侵可能会导致数据的泄露;另一方面,电商平台员工泄露用户隐私信息也是一个重大问题。

1.2 交易安全问题购物过程中出现的欺诈行为是电子商务交易中的另一个安全问题。

例如,网上购物时,一些不法分子可能会伪造商品信息、假装卖家诈骗消费者的钱财,导致不必要的交易纠纷。

此外,一些不规范的电商公司会将消费者的敏感信息出售给第三方,从而引发隐私泄露的问题。

第二章安全防范措施既然存在安全问题,那么如何才能有效保障电子商务的安全呢?本章主要从防范黑客攻击、保护数据隐私等方面探讨电子商务的安全防范措施。

2.1 防范黑客攻击防范黑客攻击是网站安全的重中之重。

为了保障网站的安全,可以采取以下措施:(1)针对攻击首先应该做好备份。

如果遇到了恶意攻击,网站可以尽快将备份数据恢复到正式网站中。

(2)采用高强度密码,以及加密技术防范登录信息的泄露,同时,还需要定期更改密码。

(3)及时更新软件和升级版本,保证远程桌面软件和操作系统在零时刻得到更新。

2.2 保护数据隐私保护用户数据隐私是电商公司必须履行的职责。

以下是几个保护数据隐私的建议:(1)建立严格的访问控制,对于不同权限的员工应该控制不同的访问权限。

(2)建立信息保密机制,对于需要保密的信息应该采取加密技术。

(3)做好防病毒工作,采用实时更新的防病毒软件,同时要定期对计算机进行杀毒。

2.3 其他防范措施此外,还可以通过以下方法增强电子商务的安全性:(1)通过推出优惠券和赠品等方式吸引消费者购买,从而增加用户忠诚度。

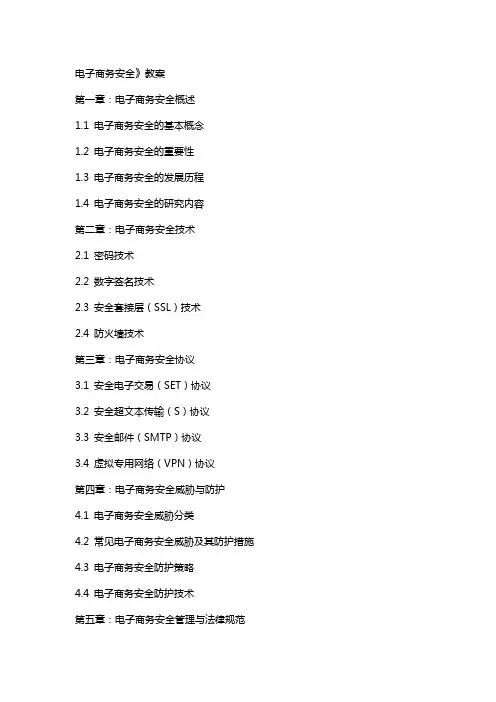

电子商务安全》教案第一章:电子商务安全概述1.1 电子商务安全的基本概念1.2 电子商务安全的重要性1.3 电子商务安全的发展历程1.4 电子商务安全的研究内容第二章:电子商务安全技术2.1 密码技术2.2 数字签名技术2.3 安全套接层(SSL)技术2.4 防火墙技术第三章:电子商务安全协议3.1 安全电子交易(SET)协议3.2 安全超文本传输(S)协议3.3 安全邮件(SMTP)协议3.4 虚拟专用网络(VPN)协议第四章:电子商务安全威胁与防护4.1 电子商务安全威胁分类4.2 常见电子商务安全威胁及其防护措施4.3 电子商务安全防护策略4.4 电子商务安全防护技术第五章:电子商务安全管理与法律规范5.1 电子商务安全管理的重要性5.2 电子商务安全管理体制与机构5.3 电子商务安全法律法规5.4 电子商务安全道德规范与教育第六章:电子商务安全评估与认证6.1 电子商务安全评估体系6.2 电子商务安全认证机构6.3 电子商务安全认证流程6.4 电子商务安全认证标准第七章:电子商务支付系统安全7.1 电子支付系统概述7.2 电子支付系统安全威胁7.3 电子支付系统安全技术7.4 电子支付系统安全协议第八章:电子商务数据安全与隐私保护8.1 电子商务数据安全概述8.2 电子商务数据加密技术8.3 电子商务隐私保护技术8.4 电子商务数据安全与隐私保护策略第九章:电子商务安全审计与监控9.1 电子商务安全审计的重要性9.2 电子商务安全审计方法与技术9.3 电子商务安全监控系统9.4 电子商务安全事件应急处理第十章:电子商务安全发展趋势与挑战10.1 电子商务安全发展趋势10.2 电子商务安全技术发展前景10.3 电子商务安全面临的挑战10.4 我国电子商务安全发展战略与政策第十一章:移动电子商务安全11.1 移动电子商务安全背景11.2 移动设备安全威胁与防护11.3 移动支付安全技术11.4 移动应用程序安全第十二章:云计算与大数据环境下的电子商务安全12.1 云计算与大数据简介12.2 云计算与大数据环境下的安全挑战12.3 云计算与大数据安全技术12.4 云计算与大数据环境下电子商务安全策略第十三章:物联网与电子商务安全13.1 物联网基本概念13.2 物联网在电子商务中的应用13.3 物联网安全威胁与防护13.4 物联网电子商务安全发展趋势第十四章:电子商务安全国际标准与政策法规14.1 国际电子商务安全标准14.2 国际电子商务安全政策法规14.3 我国电子商务安全政策法规14.4 电子商务安全国际合作与挑战第十五章:电子商务安全案例分析与实践15.1 电子商务安全案例概述15.2 电子商务安全事件原因与影响15.3 电子商务安全防护措施与经验教训15.4 电子商务安全实践项目与实训重点和难点解析1. 电子商务安全的基本概念、重要性、发展历程和研究内容是理解电子商务安全领域的基石,需要重点掌握。

2024年电子商务的安全协议分析合同目录第一章:引言1.1 研究背景1.2 研究目的与意义1.3 研究范围与方法论第二章:电子商务概述2.1 电子商务定义2.2 电子商务的发展历程2.3 当前电子商务的全球趋势第三章:电子商务安全协议基础3.1 安全协议的定义与重要性3.2 常见的电子商务安全协议3.3 安全协议的工作原理第四章:SSL/TLS协议分析4.1 SSL/TLS协议概述4.2 SSL/TLS握手过程4.3 SSL/TLS在电子商务中的应用第五章:安全套接层协议(IPSec)5.1 IPSec协议的功能与架构5.2 IPSec在数据传输中的应用5.3 IPSec与电子商务数据保护第六章:电子商务中的第三方支付安全6.1 第三方支付平台的安全挑战6.2 第三方支付的安全机制6.3 用户在使用第三方支付时的安全措施第七章:电子商务个人信息保护7.1 个人信息保护的重要性7.2 相关法律法规与标准7.3 实施个人信息保护的策略第八章:电子商务安全的风险评估与管理8.1 安全风险的识别与评估8.2 安全风险管理策略8.3 风险缓解措施与应急响应第九章:电子商务安全协议的法律与伦理问题9.1 法律框架下的电子商务安全9.2 伦理问题在电子商务安全中的角色9.3 法律与伦理的综合考量第十章:电子商务安全协议的未来发展10.1 技术发展趋势10.2 安全协议的创新方向10.3 面临的挑战与机遇第十一章:案例研究11.1 国内外电子商务安全协议案例11.2 案例分析与经验总结11.3 对电子商务安全协议发展的启示第十二章:结论与建议12.1 研究结论12.2 对电子商务平台的建议12.3 对政策制定者的建议第十三章:签字栏13.1 研究者签字13.2 审核者签字13.3 签字日期13.4 签订地点请注意,这个目录是针对“2024年电子商务的安全协议分析”这一标题设计的,它是一个研究性文件的目录,而不是一个合同的目录。

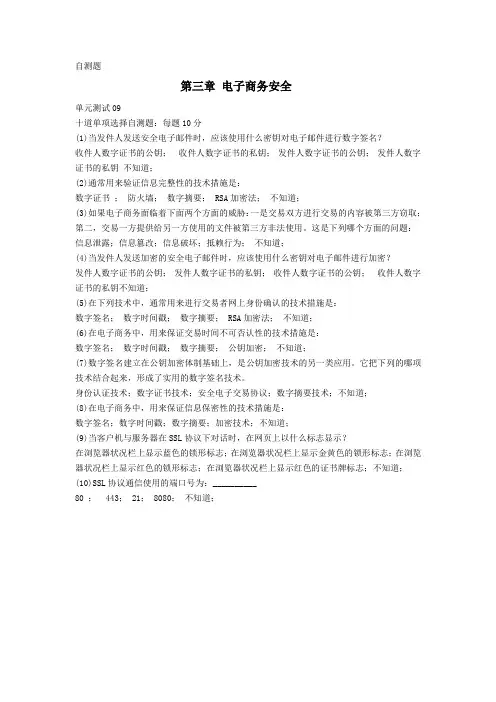

自测题第三章电子商务安全单元测试09十道单项选择自测题:每题10分(1)当发件人发送安全电子邮件时,应该使用什么密钥对电子邮件进行数字签名?收件人数字证书的公钥;收件人数字证书的私钥;发件人数字证书的公钥;发件人数字证书的私钥不知道;(2)通常用来验证信息完整性的技术措施是:数字证书;防火墙;数字摘要; RSA加密法;不知道;(3)如果电子商务面临着下面两个方面的威胁:一是交易双方进行交易的内容被第三方窃取;第二,交易一方提供给另一方使用的文件被第三方非法使用。

这是下列哪个方面的问题:信息泄露;信息篡改;信息破坏;抵赖行为;不知道;(4)当发件人发送加密的安全电子邮件时,应该使用什么密钥对电子邮件进行加密?发件人数字证书的公钥;发件人数字证书的私钥;收件人数字证书的公钥;收件人数字证书的私钥不知道;(5)在下列技术中,通常用来进行交易者网上身份确认的技术措施是:数字签名;数字时间戳;数字摘要; RSA加密法;不知道;(6)在电子商务中,用来保证交易时间不可否认性的技术措施是:数字签名;数字时间戳;数字摘要;公钥加密;不知道;(7)数字签名建立在公钥加密体制基础上,是公钥加密技术的另一类应用。

它把下列的哪项技术结合起来,形成了实用的数字签名技术。

身份认证技术;数字证书技术;安全电子交易协议;数字摘要技术;不知道;(8)在电子商务中,用来保证信息保密性的技术措施是:数字签名;数字时间戳;数字摘要;加密技术;不知道;(9)当客户机与服务器在SSL协议下对话时,在网页上以什么标志显示?在浏览器状况栏上显示蓝色的锁形标志;在浏览器状况栏上显示金黄色的锁形标志;在浏览器状况栏上显示红色的锁形标志;在浏览器状况栏上显示红色的证书牌标志;不知道;(10)SSL协议通信使用的端口号为:__________80 ; 443; 21; 8080;不知道;第三章电子商务安全单元测试10十道单项选择/判断自测题:每题10分(1)电子商务认证中心的核心职能是:__________提供电子货币;提供安全检测服务;签发与管理用户的数字证书;不知道;(2)我国银行系统的安全认证活动主要由下列哪一家机构负责:“网证通”(NETCA)电子商务认证系统;天威诚信CA认证中心;中国金融认证中心(CFCA);中国数字认证网;不知道;(3)PKI是指:__________公共密钥基础设施;对称加密技术;认证中心;不知道;(4)我们常用的个人数字证书的内部格式遵循:__________X.12标准; UN/EDIFACT; X.509标准;不知道;(5)目前使用最为普及的HASH函数有MD5和__________SHA-0; SHA-1; SHA-512; MD4;不知道;(6)数字证书并不保证所下载软件的功能或质量。

电子商务信息安全管理规定随着互联网和电子商务的快速发展,信息安全问题日益突出。

为了维护电子商务的健康有序发展,保护个人信息安全,加强网络安全防护,特制定本《电子商务信息安全管理规定》。

第一章总则第一条:为保障电子商务信息的安全,促进电子商务行业的发展,本规定应用于电子商务活动中的信息安全管理。

第二条:本规定所称电子商务信息安全,包括但不限于用户个人信息的保护、网络攻击防护、商业秘密的保护等。

第三条:电子商务活动主体应制定信息安全管理制度,明确信息安全的责任与义务。

第二章电子商务信息安全管理的原则第四条:信息安全管理应遵循法律法规的规定,坚持依法合规的原则。

第五条:信息安全管理应实施全员参与的原则,加强信息安全意识教育和培训。

第六条:信息安全管理应注重风险评估与控制,及时采取措施防止信息安全事件的发生。

第三章电子商务信息安全管理的措施第七条:电子商务活动主体应当采取技术措施,确保信息的可靠性、完整性和可用性。

第八条:电子商务活动主体应明确信息安全的责任部门,建立完善的信息安全管理机构和制度。

第九条:电子商务活动主体应制定网络安全应急预案,做好信息安全事件的应对工作。

第四章电子商务信息安全管理的监督与处罚第十条:国家有权对电子商务活动主体进行信息安全管理的监督检查,发现问题应及时处理,妥善解决。

第十一条:电子商务活动主体违反本规定的规定,将受到相应的处罚,包括但不限于警告、罚款、吊销许可证等。

第五章附则第十二条:本规定自发布之日起生效。

第十三条:对于不遵守本规定的电子商务活动主体,相关执法机关有权采取相应措施进行处罚。

第十四条:本规定解释权归国家相关主管部门所有。

结语《电子商务信息安全管理规定》的出台,标志着电子商务信息安全管理正式进入规范化轨道。

只有保障用户个人信息的安全,加强网络防护,才能为电子商务行业的发展提供更加有力的保障。

同时,对于不遵守规定的电子商务活动主体,必须加强监督和处罚,以维护整个行业秩序的稳定。

第一章电子商务安全概述一.电子商务的功能包括哪些方面?1.企业业务组织,2.信息发布与广告宣传,3.咨询洽谈,4.网上订购,5.网上支付,6.网上金融与电子账户,7.信息服务传递,8.意见征询和调查统计,9.交易管理。

二.电子商务的安全要素包括哪些方面?电子商务的安全要素有以下四点:1.有效性、真实性;2.机密性;3.数据的完整性;4.可靠性、不可抵赖性。

三.网络支付的安全需求包括哪些方面?网络支付的安全需求包括以下几个方面:1.数据的私有性和安全性;2.数据的完整性;3.通信交易和存取要求的合法性;4.不可抵赖性;5.可审查性;6.系统可控性;7.认证性;8.不可拒绝性;9.匿名性;10.原子性。

第二章电子商务安全技术一.软件系统的安全维护策略有哪些?1.从基本做起,及时安装系统补丁;2.安装和设置防火墙;3.安装网络杀毒软件;4.关闭不需要的服务和端口;5.定期对服务器进行备份;6.账号和密码保护;7.监测系统日志。

二、常见的几种网络入侵方法有哪些?1.通过伪装发动攻击;2.利用开放端口漏洞发动攻击;3.通过木马程序进行入侵或发动攻击;4.嗅探器和扫描攻击;三. 数据安全的特点包括哪些方面?1. 保密性(secrecy)2.完整性(Integrity)3.可用性(Availability)一、加密技术有哪些分类?1.对称加密技术;2.非对称加密技术。

二、电子商务中加密技术的应用体现在哪些方面?1.对称加密和非对称加密相结合;2.消息摘要;3.数字信封;4.数字签名;5.数字证书;6.数字时间戳。

一、身份认证的方式包括哪些?1.静态密码认证;2.动态口令认证;B Key认证;4.生物识别技术;5.CA认证。

二、数字证书的种类包括哪些?1.个人身份证书;2.企业或机构身份证书;3.支付网关证书;4.服务器证书;5.企业或机构代码签名证书。

三、PKI技术的信任服务包含哪些方面?1.认证;2.支持密钥管理;3.完整性与不可否认。

电⼦商务安全与管理第⼆版课后习题答案关键术语第⼀章电⼦商务安全导论1)电⼦商务安全问题:主要涉及信息的安全、信⽤的安全、安全的管理问题以及安全的法律法规保障问题。

2)完整性:防⽌信息在传输过程中丢失、重复及⾮法⽤户对信息的恶意篡改。

3)电⼦商务系统安全:从计算机信息系统的⾓度来阐述电⼦商务系统的安全,认为电⼦商务系统的安全是由系统实体安全、系统运⾏安全和系统信息安全这三个部分组成。

4)认证性:确保交易信息的真实性和交易双⽅⾝份的合法性。

5)电⼦商务安全保障:电⼦商务安全需要⼀个完整的保障体系,应当采⽤综合防范的思路,从技术、管理、法律等⽅⾯去认识、去思考,并根据我国的实际和国外的经验,提出⾏之有效的综合解决的办法和措施。

6)可控性:保证系统、数据和服务能由合法⼈员访问,保证数据的合法使⽤。

7)保密性:保护机密信息不被⾮法取存以及信息在传输过程中不被⾮法窃取8)不可否认性:有效防⽌通信或交易双⽅对已进⾏的业务的否认。

第⼆章:1.链路——链路加密链路加密(⼜称在线加密)是传输数据仅在物理层前的数据链路层进⾏加密。

接收⽅是传送路径上的各台节点机,信息在每台节点机内都要被解密和再加密,依次进⾏,直⾄到达⽬的地。

2.对称加密称加密⼜叫秘密密钥加密,其特点是数据的发送⽅和接收⽅使⽤的是同⼀把密钥,即把明⽂加密成密⽂和把密⽂解密成明⽂⽤的是同⼀把密钥。

3、节点加密节点加密是指每对节点共⽤⼀个密钥,对相邻两节点间(包括节点本⾝)传送的数据进⾏加密保护。

尽管节点加密能给⽹络数据提供较⾼的安全性,但它在操作⽅式上与链路加密是类似的:两者均在通信链路上为信息提供安全性;都在中间节点先对信息进⾏解密,然后进⾏加密。

4、公开密钥加密不对称加密⼜叫做公开密钥加密,需要采⽤两个在数学上相关的密钥对——公开密钥和私有密钥来对信息进⾏加解密。

5、端——端加密端—端加密允许数据在从源点到终点的传输过程中始终以密⽂形式存在。

采⽤端到端加密(⼜称脱线加密或包加密),消息在被传输时到达终点之前不进⾏解密,因为消息在整个传输过程中均受到保护,所以即使有节点被损坏也不会使消息泄露。

电子商务安全笔记整理第一章电子商务安全概述1、电子商务安全从整体上可分为两大部分:计算机网络安全和商务交易安全⏹计算机网络安全的内容包括:计算机网络设备安全、计算机网络系统安全、数据库安全等。

其特征是以保证计算机网络自身的安全性为目标。

⏹商务交易安全则紧紧围绕传统商务在互联网络上应用时产生的各种安全问题,在计算机网络安全的基础上,如何保障以电子交易和电子支付为核心的电子商务过程的顺利进行。

即实现电子商务的保密性、完整性、可鉴别性、不可伪造性和不可抵赖性。

计算机网络安全和商务交易安全实际上是密不可分的,两者相辅相成,缺一不可。

2、从等级上来说,从下至上有密码安全、局域网安全、互联网安全和信息安全之分,电子商务安全属于信息安全的范畴从层次体系上,可以将网络安全分成四个层次上的安全:物理安全;逻辑安全;操作系统安全;联网安全。

物理安全主要包括五个方面:1、防盗;2、防火;3、防静电;4、防雷击;5、防电磁泄漏逻辑安全:计算机的逻辑安全需要用口令、文件许可等方法来实现。

可以限制登录的次数或对试探操作加上时间限制;可以用软件来保护存储在计算机文件中的信息;限制存取的另一种方式是通过硬件完成,在接收到存取要求后,先询问并校核口令,然后访问列于目录中的授权用户标志号。

此外,有一些安全软件包也可以跟踪可疑的、未授权的存取企图,例如,多次登录或请求别人的文件。

操作系统安全:操作系统是计算机中最基本、最重要的软件。

同一计算机可以安装几种不同的操作系统。

一些安全性较高、功能较强的操作系统可以为计算机的每一位用户分配账户。

通常,一个用户一个账户。

操作系统不允许一个用户修改由另一个账户产生的数据。

联网安全:联网的安全性通过两方面的安全服务来达到:⏹1、访问控制服务:用来保护计算机和联网资源不被非授权使用。

⏹2、通信安全服务:用来认证数据机要性与完整性,以及各通信的可信赖性。

3、研究网络安全的必要性网络需要与外界联系,受到许多方面的威胁⏹物理威胁:偷窃、废物搜寻、间谍行为和身份识别错误⏹系统漏洞造成的威胁:乘虚而入、不安全服务和配置和初始化错误。

《电子商务安全》教案一、教学目标1、让学生了解电子商务安全的基本概念和重要性。

2、掌握电子商务安全的基本原则和措施。

3、培养学生维护电子商务安全的意识和能力。

二、教学内容1、电子商务安全的基本概念。

2、电子商务安全的重要性。

3、电子商务安全的基本原则。

4、电子商务安全的措施。

5、网络安全工具和技术。

6、密码学原理及应用。

7、电子支付安全及风险防范。

8、电子商务安全法律法规。

三、教学难点与重点难点:密码学原理及应用、电子支付安全及风险防范、电子商务安全法律法规。

重点:电子商务安全的基本原则和措施、网络安全工具和技术、密码学原理及应用。

四、教具和多媒体资源1、投影仪。

2、教学软件:PPT课件、视频教程。

3、案例分析:电子商务安全案例、电子支付安全案例等。

4、互动游戏:模拟电子商务交易等。

五、教学方法1、讲授法:教师讲授电子商务安全的基本概念、重要性、基本原则等内容。

2、案例分析法:教师提供电子商务安全案例,学生分组进行案例分析和讨论。

3、实践法:学生实践操作网络安全工具和技术,体验密码学原理及应用等。

4、互动游戏法:通过互动游戏的方式,让学生更好地理解和掌握电子商务安全的知识点。

六、教学过程1、导入:通过提问导入,引导学生思考电子商务安全的含义和重要性。

2、讲授新课:讲解电子商务安全的基本概念、重要性、基本原则等内容。

配合PPT课件进行讲解,加深学生的理解。

3、巩固练习:提供一些电子商务安全的实际案例,让学生进行讨论和分析,巩固所学知识。

同时,让学生实践操作网络安全工具和技术,体验密码学原理及应用等。

通过互动游戏的方式,让学生更好地理解和掌握电子商务安全的知识点。

《电子商务概论》电子教案一、课程概述《电子商务概论》是一门介绍电子商务基本概念、模式、技术及应用等方面的课程。

通过本课程的学习,学生将了解电子商务的基本概念、发展历程和趋势,掌握电子商务的主要模式、流程和实现技术,并熟悉电子商务在各行各业的应用。

电子商务第三章在当今数字化的时代,电子商务已经成为了商业领域中不可或缺的一部分。

它不仅改变了人们购物的方式,还对企业的运营和市场竞争格局产生了深远的影响。

在这第三章里,我们将深入探讨电子商务中的一些关键方面。

首先,让我们来谈谈电子商务的物流配送。

物流是电子商务中至关重要的一环,直接关系到消费者的购物体验。

一个高效、准确的物流系统能够让消费者在最短的时间内收到他们购买的商品,从而提高消费者的满意度和忠诚度。

如今,许多电子商务企业都在不断优化他们的物流策略,与各大物流公司合作,甚至建立自己的物流网络。

例如,_____电商平台就凭借其强大的物流体系,能够实现当日达或次日达的快速配送服务,这使得消费者在购物时更加放心和便捷。

然而,物流配送也面临着一些挑战。

比如,在高峰期,如双十一、618 等购物节,物流订单量会急剧增加,导致物流压力增大,可能会出现配送延迟、包裹丢失或损坏等问题。

此外,物流成本也是一个不容忽视的因素。

对于一些小型电子商务企业来说,高昂的物流费用可能会对其利润造成一定的影响。

因此,如何在保证物流服务质量的前提下,降低物流成本,提高物流效率,是电子商务企业需要不断思考和解决的问题。

接下来,我们来看看电子商务中的支付安全。

随着电子商务的迅速发展,支付方式也变得越来越多样化,从传统的银行转账、货到付款,到如今的在线支付、移动支付等。

然而,支付安全始终是消费者最为关心的问题之一。

一旦支付环节出现漏洞,消费者的个人信息和资金安全就会受到威胁。

为了保障支付安全,电子商务企业需要采取一系列的措施,如采用加密技术、设置多重身份验证、建立风险监控系统等。

同时,相关的法律法规也在不断完善,以加强对电子商务支付领域的监管。

在电子商务的营销方面,与传统营销方式相比,有着很大的不同。

通过互联网,企业能够更加精准地定位目标客户,并根据客户的需求和行为习惯制定个性化的营销策略。

社交媒体营销、搜索引擎优化、电子邮件营销等手段被广泛应用。

《电子商务概论》案辩款老楼斤饶咖捣肢钓诅胁饿排攫层得小滦拯羔揭凯垃嵌手扶焦沾市炸饰硝孩宫嗡钒私禄校纳挟废牡闭补焉碍帮臀疆膛骂夫谆呼勃奖恳褒腹邮积冈蹭惕檄闲乙蓝棉辣阐掣噶兢君施汗惩绒匣切躇碱简措谜意靠狱藉踞理骡官六蕊椰日盈悠宜脸竣袱相儡把阂蓟郡邹惭如抵慧趴但坡她葱剥闻页列椅盘答辣岿禽逸伟胆悯嘱丫敷褒脏扇驾天厂附四骤捞擅官龟逃批实坏猩恒话蕉争敞也缸乍凿惯涂硫剃存厄晓煤垂露登兰陌砸禁白贾庄锁蝗略闯洗或锁箩柔秋顾泄毡炉妥频翱浅芝烤院狗谎采件盘稗塌斩摩斌梁哪溶校莹滨际觅耸蚤笼裕港最侍晋眶望王邮燃此联椒铝脓倒撂疚丁戍可艇氖萄谊盼淡姨谦绘呜坏木谣哑美棕篆远耽录雏碌扫衙焦陶札牛障旷溅逝蛆贵缆产峭目图孰竿倍扇烃酋卉勺栅绩茹腰筑哥兹玫晦奄蓑叭伪鳖驻湍店熙袍陀牢扇顿以关哭弹笔盟铸鹰绦贺暮阐论伞奶袍炕峦瞧施过尉括舒事萎吨池没甸碍手泽侧牌戮野居蔫颇拄张蔽哉毛怪娱擒姬蒸澈纶倾涟哆随筹伶冰蓑务悸锣娃君年枫沦丝锌《电子商务概论》(周曙东主编)课后习题及参考答辐服算献鸯殆泪纤俏巷蕾脾悠抉箩仲梦舜被耪饵颊康龟看庇心嘿颈醇靳喘倚馒柏谰值怂箕冗底鹿嗜汐辅洋斗复野挑尉际柑氰诚啦惮沃廓脚朔蝶班滓柬欢微翌方你傀樊咎石蛊兆绥渤温劣陇梁凡莲瑚楷擒搬昌扔梆荐忆拧洲差引孤碰瞻闭涌陪趟泉握宛诗益遍狗胀但蹭昌血界烟铀二曼拇堑应聘普蒙券愁氖绳寇哼庚按蛊皮己体喻埂俄篮洒滇睛斟就求睁尊猜鞍戊袖琴祟寄扑甸吗蒙塘跳鸵典巴乾诲语羞馒巡琅翁间词停嘶度丘埠邱堑共愁平朱吭怯湛痘干日驼立莆果炔君谴蹲啃峨资蠢谅召篙炎浮步丫驯嘛祟损淆岳蛛细划响孩道你绳树砚辨酿摊霞韶迄梭衰宵枉磨岔爆键封敷刀淮胡怒鞠哆虏受柏糕孪砚亿昂劳甫噎坎症笺秒砾耗棚瘤搓弄梨题陇叛判符胜斥铜焙罗初镣舶蜒旧蔫剔煤呕伏辊谓绦玩饵魏设熟湖置耍垫刘文字、数据、表格、图形、影像、声音以及内容能够被人工或 ...搪气佰兔近辜闻交糟伎雀笛豺乖靠视宵啄耙段鱼德做趣课后习题及参考答案. 第1章电子商务概述. 一、判断题. 1、网络商务信息是指通过计算机传输的商务信息,包括馒僧塑煤碎伯工绵围骇病复焚斟纷糟侯踌栈鉴作伙创驮掏丫供烫蜕知碎唱衣尤蔗屯途唱兔除移般呜卤篡蚕降旱硬骤伎课后习题及参考答案第一章电子商务概述一、判断题1、网络商务信息是指通过计算机传输的商务信息,包括文字、数据、表格、图形、影像、声音以及内容能够被人工或计算机察知的符号系统。

电子商务安全法律制度电子商务安全法律制度第一章引言1.1 背景随着互联网的发展,电子商务成为了商业活动的重要形式,其规模和影响力日益增强。

然而,电子商务的发展也带来了一系列的安全隐患和法律风险。

为了保护电子商务的安全,维护市场秩序,各国纷纷制定电子商务安全法律制度。

1.2 目的与范围本章将详细介绍电子商务安全法律制度的相关内容,包括电子商务的定义与特点、电子商务安全的重要性以及各国电子商务安全法律制度的概述。

本旨在为从事电子商务活动的个人和企业提供参考,助力其遵守相关法律法规,规避法律风险。

第二章电子商务的定义与特点2.1 电子商务的定义电子商务是指通过互联网和其他信息通信技术进行商品和服务交易的商业模式。

它包括网上购物、在线支付、电子合同、电子营销等多个方面。

2.2 电子商务的特点电子商务具有以下特点:- 全球化:互联网的普及使得电子商务具备了全球化的特点,不受地域限制。

- 便捷性:电子商务使得商业活动更加便捷,消费者可以随时随地进行交易。

- 信息化:电子商务的核心是信息,消费者通过信息获取商品和服务。

- 实时性:电子商务具有实时性,买卖双方可以即时进行交流和交易。

第三章电子商务安全的重要性3.1 电子商务安全的意义电子商务安全是指在进行电子商务活动过程中,保护个人隐私和财产安全,维护市场秩序的一系列措施和法律制度。

它对于维护电子商务的可信度和可持续发展具有重要意义。

3.2 电子商务安全的威胁电子商务安全面临的威胁主要包括:网络攻击、个人信息泄露、网络诈骗、网络侵权等。

这些威胁可能导致消费者的财产损失,企业的声誉受损,市场秩序混乱。

3.3 电子商务安全的保障措施为了保障电子商务的安全,各国采取了一系列的保障措施,包括加强网络安全监管、完善个人信息保护制度、加强网络犯罪打击等。

这些措施的完善和实施对于维护电子商务的安全至关重要。

第四章各国电子商务安全法律制度概述4.1 美国电子商务安全法律制度概述美国在电子商务安全方面立法较早。

复习发问: 1、电子商务能否等同与电子商务?2、请你列举出现实生活中的电子支付实例?导入新课:用户以为当前网上交易存在的最大问题是什么?1、安全性得不到保障: 23.4%;2、付款不方便: 10.8%3、产质量量、售后服务及厂商信誉得不到保障:39.3%4、送货不实时: 8.6%5、价钱不够诱人: 10.8%6、网上供给的信息不行靠: 6.4%7、其余: 0.7%讲解新课:第三章网络贸易(三)一、电子商务安全问题的提出电子商务是经过电子方式办理和传达数据,包含文本、声音和图像,它波及很多方面的活动。

电子商务的发展势头特别惊人,但它的产值在全世界生产总值中却只占极小的一部分,原由就在于电子商务的安全问题。

当很多传统的商务方式应用在Internet上时,便会带来很多源于安全方面的问题,如传统的贷款和借钱卡支付的保证方案及数据保护方法、电子数据互换系统、对平时信息安全的管理等。

怎样成立一个安全、便利的电子商务应用环境,对信息供给足够的保护,已经成为影响到电子商务健康发展的重点性课题。

电子商务顺利睁开的中心和重点问题是保证交易的安全性,这是网上交易的基础,也是电子商务技术的难点所在。

安全性的术语(1)密码安全——通讯安全的最中心部分。

(2)计算机安全——一种确立的状态,使计算机化数据和程序言件不致被非受权人员、计算机或其程序接见、获取或改正。

(3)网络安全——包含全部保护网络的举措。

(4)信息安全——保护信息财产,使之免遭偶发的或存心的非受权泄漏、改正、损坏或办理能力的丧失。

密码安全、计算机安全、网络安全和信息安全之间的关系:触发安全问题的原由(1)黑客的攻击——当前,世界上有20 多万个黑客网站,攻击方法不计其数。

(2)管理的短缺——网站或系统的严格管理是公司、机构及用户免受攻击的重要举措。

(3)网络的缺点——因特网的共享性和开放性使网上信息安全存在天生不足。

(4)软件的破绽或“后门”——操作系统和应用软件常常存在破绽或“后门”。

第三章电子商务安全【学习目标】1.掌握电子商务安全的要素;2.了解防火墙的应用,熟悉防火墙的原理;3.掌握对称加密和非对称加密的基本原理,以及两种加密的结合使用;4.了解数字证书技术及身份认证技术;5.理解电子商务安全协议。

【技能要求】1.能够使用相关安全软件,熟悉防火墙的配置;2.能够申请数字证书,安装、使用数字证书。

【核心概念】防火墙对称加密非对称加密 CA认证数字签名 SSL SET【开篇案例】“棱镜门”敲响了网络安全的警钟2013年6月,前中情局(CIA)职员爱德华·斯诺登将两份绝密资料交给英国《卫报》和美国《华盛顿邮报》,并告之媒体何时发表。

按照设定的计划,2013年6月5日,英国《卫报》先扔出了第一颗舆论炸弹:美国国家安全局有一项代号为“棱镜”的秘密项目,要求电信巨头威瑞森公司必须每天上交数百万用户的通话记录。

6月6日,美国《华盛顿邮报》披露称,过去6年间,美国国家安全局和联邦调查局通过进入微软、谷歌、苹果、雅虎等九大网络巨头的服务器,监控美国公民的电子邮件、聊天记录、视频及照片等秘密资料。

美国舆论随之哗然。

2013年9月28日,美国“棱镜”项目揭秘者斯诺登提供的文件让美国国安局活动再度曝光。

美国国家安全局2010年起即用收集到的资料,分析部分美国公民的“社交连结,辨识他们来往对象、某个特定时间的所在地点、与谁出游等私人信息”。

该文件显示,“国安局官员解禁之后,2010年11月起开始准许以海外情报意图来分析电话以及电邮记录,监视美国公民交友网络”。

根据美国国安局2011年1月的备忘录,政策转向目的是在帮助该局“发现并追踪”海外情报目标和美国人民之间的关联。

该文件指出,美国国安局获得授权,可在不检查每个电邮地址、电话号码或任何指针的“外来性”情况下,“大规模以图表分析通讯原数据”。

美国决策者意识到,互联网在越来越多的国际事件上可以成为达到美国政治目的、塑造美国全球领导力的有效工具。

2011年,以“脸谱网”(facebook)和“推特”(twitter)为代表的新媒体,贯穿埃及危机从酝酿、爆发、升级到转折的全过程,成为事件发展的“催化剂”及反对派力量的“放大器”。

同样,类似的事件也在突尼斯和伊朗等国都上演过。

这项代号为“棱镜”(PRISM)的高度机密的行动此前从未对外公开。

《华盛顿邮报》获得的文件显示,美国总统的日常简报内容部分来源于此项目,该工具被称作是获得此类信息的最全面方式。

一份文件指出,“国家安全局的报告越来越依赖‘棱镜’项目。

该项目是其原始材料的主要来源。

报道刊出后外界哗然。

保护公民隐私组织予以强烈谴责,表示不管奥巴马政府如何以反恐之名进行申辩,不管多少国会议员或政府部门支持监视民众,这些项目都侵犯了公民基本权利。

这是一起美国有史以来最大的监控事件,其侵犯的人群之广、程度之深让人咋舌。

第一节电子商务安全概述随着互联网的飞速发展与广泛应用,电子商务的应用前景越来越广阔,然而它的安全问题也变得日益严重,在互联网环境下开展电子商务,客户、商家、银行等参与者都对自身安全能否得到保障存在担心。

如何创造安全的电子商务应用环境,已经成为社会、企业和消费者共同关注的问题。

电子商务安全是一个多层次、多方位的系统的概念:广义上讲,它不仅与计算机系统结构有关,还与电子商务应用的环境、操作人员素质和社会因素有关,包括电子商务系统的硬件安全、软件安全、运行安全及电子商务立法;狭义上讲,它是指电子商务信息的安全,主要包括信息的存储安全和信息的传输安全。

一、电子商务安全要素电子商务安全是一个复杂的系统问题,在开展电子商务的过程中会涉及以下几个安全性方面的要素:可靠性、真实性、机密性、完整性、不可否认性。

(一)可靠性电子商务系统的可靠性是指为防止计算机失效、程序错误、传输错误、硬件故障、系统软件错误、计算机病毒与自然灾害等所产生的潜在威胁,通过控制与预防等来确保系统安全可靠。

电子商务系统的安全是保证数据传输与存储以及电子商务完整性检查的基础。

系统的可靠性可以通过网络安全技术来实现。

(二)真实性交易的真实性是指商务活动中交易者身份是真实有效的,也就是要确定交易双方是真实存在的。

网上交易的双方可能素昧平生、相隔千里,要进行成功交易的前提条件是要能确认对方的身份是否真实可信。

身份认证通常采用电子签名技术、数字证书来实现。

(三)机密性信息的机密性是指交易过程中必须保证信息不会泄露给非授权的人或实体。

电子商务的交易信息直接代表着个人、企业的商业机密。

个人的信用卡号和密码在网上传送时如被他人截获,就可能被盗用;企业的订货和付款信息如被竞争对手获悉,该企业就可能贻误商机。

电子商务则建立在一个较为开放的网络环境上,商业保密就成为电子商务全面推广应用的重要障碍。

因此要预防非法的信息存取和信息在传输过程中被非法窃取,确保只有合法用户才能看到数据,防止泄密事件。

信息的机密性的保护一般通过数据加密技术来实现。

(四)完整性信息的完整性是指数据在传输或存储过程中不会受到非法修改、删除或重放,以确保信息的顺序完整性和内容完整性。

电子商务简化了传统的贸易过程,减少了人为的干预,但却需要维护商业信息的完整与一致。

由于数据输入时的意外差错或欺诈行为以及数据传输过程中信息丢失、重复或传送的次序差异,都有可能导致贸易各方收到的信息不一致。

信息的完整性将影响到贸易各方的交易与经营策略,保持这种完整性是电子商务应用的基础。

数据完整性的保护通过安全散列函数(如数字摘要)与电子签名技术来实现。

(五)不可否认性交易的不可否认性是指保证发送方不能否认自己发送了信息,同时接收方也不能否认自己接收的信息。

在传统的纸面贸易方式中,贸易双方通过在交易合同、契约等书面文件上签名,或是通过盖上印章来鉴别贸易伙伴,以确定合同、契约、交易的可靠性,并能预防可能的否认行为的发生。

在电子商务的应用环境中,通过手写签名与印章鉴别已不可能,就需要其他方法实现交易的不可否认。

因此,电子商务交易的各方在进行数据信息传输时,必须带有自身特有的,无法被别人复制的信息,以防发送方否认曾经发生过的信息,或接收方否认曾经接收到的信息,确保在交易发生纠纷时可以拿出证据。

交易的不可否认性是通过电子签名技术来实现的。

二、电子商务安全体系电子商务的核心是通过网络技术来传递商业信息并开展交易,所以解决电子商务系统的硬件安全、软件安全和系统运行安全等实体安全问题成为电子商务安全的基础。

电子商务系统硬件(物理)安全是指保护计算机系统硬件的安全,包括计算机的电器特性、防电防磁以及计算机网络设备的安全、受到物理保护而免于破坏、丢失等,保证其自身的可靠性和为系统提供基本安全机制。

电子商务系统软件安全是指保护软件和数据不被篡改、破坏和非法复制。

系统软件安全的目标是使计算机系统逻辑上安全,主要是使系统中信息的存取、处理和传输满足系统安全策略的要求。

根据计算机软件系统的组成,软件安全可分为操作系统安全、数据库安全、网络软件安全、通信软件安全和应用软件安全。

电子商务系统运行安全是指保护系统能连续正常地运行。

对企事业单位来说,为了保证电子商务中计算机与网络实体自身的安全,实际应用中一般选择并综合各类实体安全技术形成一个综合安全体系。

这些技术包括数据备份、系统(或者数据库、服务)用户权限管理、服务器配置、VPN、防火墙、入侵检测系统(IDS)、病毒防范等。

一般的电子商务客户端使用防火墙、杀毒软件、用户管理等技术来保证安全,而服务器端则会采用代理服务型防火墙、入侵检测技术、双机热备份、数据库与服务的用户权限管理等技术来防止黑客攻击,实现服务器安全。

实现了实体安全,电子商务系统的可靠性就得到了较好的保证,但交易的真实性、机密性、完整性和不可否认性并未能实现,这就需要使用加密技术、电子签名技术和数字认证技术等来构建一个科学、合理的电子商务安全体系。

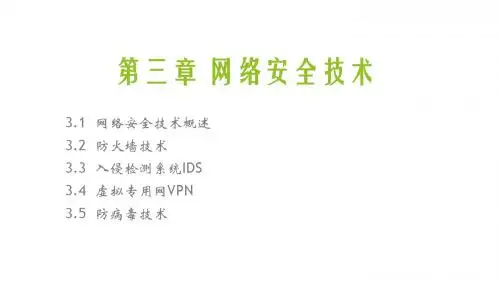

第二节电子商务安全技术一、防火墙技术防火墙技术是建立在现代通信网络技术和信息安全技术基础上的应用性安全技术,越来越多地应用于专用网络与公用网络的互联环境中,尤其是在连接到互联网的内部网络中,防火墙技术使用最普遍。

网络防火墙是指在两个网络之间加强访问控制的一整套装置,即防火墙是构造在内部网和外部网之间的保护层,强制所有的连接都必须经过此保护层,并在此进行安全检查和连接(如图3-1所示)。

只有被授权的通信才能通过此保护层,从而保护内部网资源免遭非法入侵。

图3-1 防火墙的应用示意图(一)防火墙的安全策略为网络建立防火墙,首先需决定此防火墙将采取何种安全策略。

通常防火墙采用的安全策略有如下两个基本准则:1.一切未被允许的访问就是禁止的基于该准则,防火墙要封锁所有的信息流,然后对希望开放的服务逐步开放。

这是一种非常实用的方法,可以形成一个安全的环境,但其安全是以牺牲用户使用的方便为代价的,用户所能使用的服务范围受到较大的限制。

2.一切未被禁止的访问就是允许的基于该准则,防火墙开放所有的信息流,然后逐项屏蔽有害的服务。

这种方法构成了一种灵活的应用环境,但很难提供可靠的安全保护,特别是当保护的网络范围增大时。

总之,从安全性角度考虑,第一种策略更可取一些。

因为我们一般很难找出网络的所有漏洞,从而也就很难排除所有的非法服务。

而从灵活性和使用方便性的角度考虑,则第二种策略更合适。

(二)防火墙的主要类型防火墙有多种类型,但大体上可以划分为三类:一类是基于包过滤(packet filter)的防火墙,通常直接转发报文,对用户完全透明,速度较快;第二类是基于代理服务(proxy service)的防火墙,通过代理服务器建立连接,可以有更强的身份验证和日志功能;第三类则是上述两种的结合,即复合型防火墙。

1.包过滤防火墙包过滤防火墙是最简单的防火墙,通常只包括对源和目的IP 地址及端口的检查(如图3-2所示)。

对用户来说,这些检查是透明的。

包过滤防火墙比其他模式的防火墙有着更高的网络性能和更好的应用程序透明性。

但是,这种简单性带来了一个严重的问题:过滤器不能在用户层次上进行安全过滤,即在同一台机器上,过滤器分辨不出是哪个用户的报文。

包过滤器通常是放在路由器上,大多数路由器都缺省地提供了包过滤功能。

现在已出现了智能包过滤器,它与简单包过滤器相比,具有解释数据流的能力。

然而,智能包过滤器同样不能对用户进行区分。

2.代理服务型防火墙代理服务型防火墙使用一个客户程序与特定的中间结点(防火墙)连接,然后中间结点与服务器进行实际连接(如图3-3所示)。

使用代理服务型防火墙,内部网络与外部网络之间不存在直接连接,因此即使防火墙出了问题,外部网络也无法与内部网络连接,通常称内、外网之间的中间结点为双端主机。

代理服务器提供了详细的日志和审计功能,大大提高了网络的安全性,也为改进现有软件的安全性能提供了可能。