ISO/IEC15408标准

- 格式:pdf

- 大小:183.06 KB

- 文档页数:2

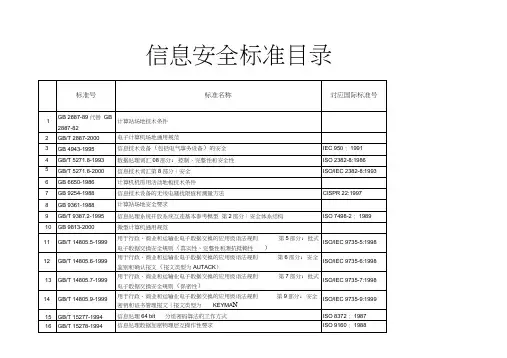

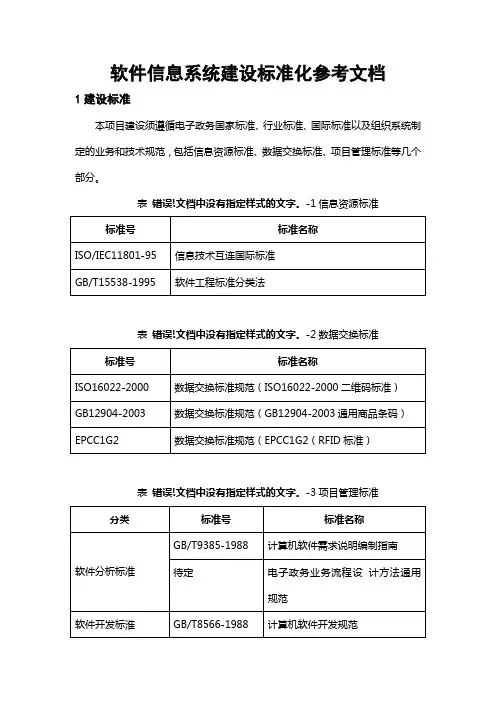

软件信息系统建设标准化参考文档

1建设标准

本项目建设须遵循电子政务国家标准、行业标准、国际标准以及组织系统制定的业务和技术规范,包括信息资源标准、数据交换标准、项目管理标准等几个部分。

表错误!文档中没有指定样式的文字。

-1信息资源标准

表错误!文档中没有指定样式的文字。

-2数据交换标准

表错误!文档中没有指定样式的文字。

-3项目管理标准

表错误!文档中没有指定样式的文字。

-4信息安全标准

表错误!文档中没有指定样式的文字。

-5质量管理标准

表错误!文档中没有指定样式的文字。

-6软件工程标准

表错误!文档中没有指定样式的文字。

-7 视频监控标准

2信息化建设相关标准规范。

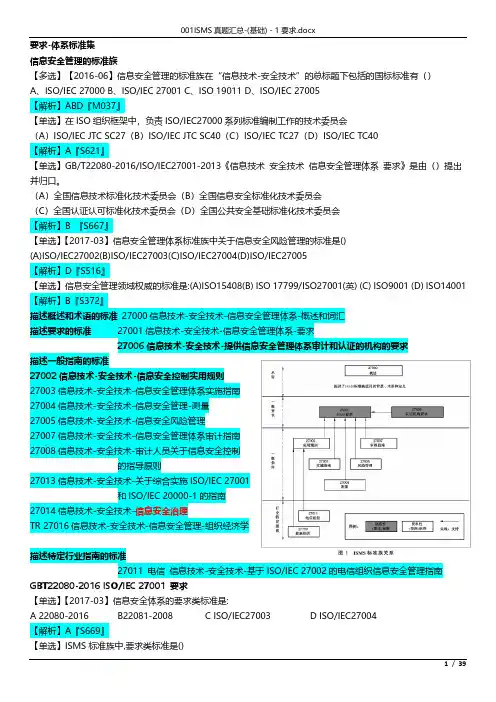

要求-体系标准集信息安全管理的标准族【多选】【2016-06】信息安全管理的标准族在“信息技术-安全技术”的总标题下包括的国标标准有()A、ISO/IEC 27000B、ISO/IEC 27001C、ISO 19011D、ISO/IEC 27005【解析】ABD『M037』【单选】在ISO组织框架中,负责ISO/IEC27000系列标准编制工作的技术委员会(A)ISO/IEC JTC SC27(B)ISO/IEC JTC SC40(C)ISO/IEC TC27(D)ISO/IEC TC40【解析】A『S621』【单选】GB/T22080-2016/ISO/IEC27001-2013《信息技术安全技术信息安全管理体系要求》是由()提出并归口。

(A)全国信息技术标准化技术委员会(B)全国信息安全标准化技术委员会(C)全国认证认可标准化技术委员会(D)全国公共安全基础标准化技术委员会【解析】B 『S667』【单选】【2017-03】信息安全管理体系标准族中关于信息安全风险管理的标准是()(A)ISO/IEC27002(B)ISO/IEC27003(C)ISO/IEC27004(D)ISO/IEC27005【解析】D『S516』【单选】信息安全管理领域权威的标准是:(A)ISO15408(B) ISO 17799/ISO27001(英) (C) ISO9001 (D) ISO14001 【解析】B『S372』描述概述和术语的标准27000信息技术-安全技术-信息安全管理体系-概述和词汇描述要求的标准27001信息技术-安全技术-信息安全管理体系-要求27006信息技术-安全技术-提供信息安全管理体系审计和认证的机构的要求描述一般指南的标准27002信息技术-安全技术-信息安全控制实用规则27003信息技术-安全技术-信息安全管理体系实施指南27004信息技术-安全技术-信息安全管理-测量27005信息技术-安全技术-信息安全风险管理27007信息技术-安全技术-信息安全管理体系审计指南27008信息技术-安全技术-审计人员关于信息安全控制的指导原则27013信息技术-安全技术-关于综合实施ISO/IEC 27001和ISO/IEC 20000-1的指南27014信息技术-安全技术-信息安全治理TR 27016信息技术-安全技术-信息安全管理-组织经济学描述特定行业指南的标准27011 电信信息技术-安全技术-基于ISO/IEC 27002的电信组织信息安全管理指南GBT22080-2016 ISO/IEC 27001 要求【单选】【2017-03】信息安全体系的要求类标准是:A 22080-2016 B22081-2008 C ISO/IEC27003 D ISO/IEC27004【解析】A『S669』【单选】ISMS标准族中,要求类标准是()(A) ISO27002 (B)ISO27001和ISO27003 (C)ISO27002和ISO27006 ( D ) ISO27001 和ISO27006【解析】D『S670』【单选】ISO/IEC 27001 是( )A)以信息安全为主题的管理标准B)与信息安全相关的技术性标准C)编制业务连续性计划的指南D)以上都不是【解析】A『S257』【单选】【2018-03】组织应按照本标准的要求()信息安全管理体系A 策划、实现、监视和持续改进B 建立、实施、监视和持续改进C 建立、实现、维护和持续改进D 实现、维护和持续改进【解析】C 『S543』GBT22081-2016 ISO/IEC 27002 使用规则【单选】【2016-06】信息安全管理实用规则ISO/IEC 27002 属于()标准A、词汇类标准B、指南类标准C、要求类标准D、技术类标准【解析】B『S109』【单选】【2019-11】《信息技术安全技术信息安全控制实践指南》属于()标准A、词汇类标准B、指南类标准C、要求类标准D、强制标准【解析】B【单选】【2017-03】以下对GBT22081-2016 ISO/IEC 27002:2013 的描述,正确的是()A、该标准属于要求类标准B、该标准属于指南类标准C、该标准可用于一致性评估D、组织在建立ISMS 时,必须满足该标准的所有要求【解析】B『S111』【单选】【2017-09】关于GBT22081-2016 下列说法错误的是:A 该标准是指南类标准B 该标准中给出了ISO27001附录A中所有的控制措施和应用指南C 该标准给出了ISMS的实施指南D 该标准的名称是《信息技术安全技术信息安全管理实用规则》【解析】D『S588』27002信息技术-安全技术-信息安全控制实用规则【单选】【2015-12】【2016-12】【2018-09】关于ISO/IEC27002 标准,以下说法正确的是:()A提供了选择控制措施的指南,可用作信息安全管理体系认证的依据B提供了选择控制措施的指南,不可用作信息安全管理体系认证的依据C提供了信息安全风险评估的指南,是ISO/IEC27001 的构成部分D提供了信息安全风险评估的依据,是实施ISO/IEC27000 的支持性标准【解析】B『S078』ISO/IEC 27004 测量【单选】【2016-12】【2017-09】ISO/IEC27000标准族中关于信息安全测量的标准是()A、27002B、27003C、27004D、27005【解析】C『S167』【单选】【2015-12】【2016-12】旨在评估信息安全管理体系有效性的标准是:A 27001 B27002 C27006 D 27004 【解析】D『S068』ISO/IEC 27014 信息安全治理【单选】【2017-09】《信息技术安全技术信息安全治理》对应的国际标准号为()A27011 B27012 C27013 D27014【单选】【】编号:42 作为信息安全治理的成果,战略方针提供了: A 、企业所需的安全要求 B 、遵从最佳实务的安全基准 C 、日常化、制度化的解决方案 D 、风险暴露的理解 【解析】A 『S486』 词汇变化【单选】【2017-03】【2017-09】下列不属于GBT22080-2016与GBT22080-2008主要关键词变化的是( ) A control 由 措施实施 改为 控制B implement 由 实施 改为 实现C asset owner 有资产责任人 改为 资产拥有者D context of the organization 组织背景 改为 组织环境【解析】D 『S490』ISO/IEC 17799【单选】ISO/IEC 17799源于以下哪个标准?A BS7799-1 B BS7799-2 C BS7799-3 D GB 7799【解析】A BS7799标准于1993年由英国贸易工业部立项,于1995年英国首次出版BS 7799-1:1995《信息安全管理实施细则》。

信息安全标准简介信息安全在二十世纪九十年代步入了标准化与系统化的时代,国际上众多组织和国家根据以往的信息安全管理经验制定了一系列的信息安全标准。

本节对在信息安全领域有重大影响的标准予以介绍。

1.信息安全管理指南ISO组织从上个世纪九十年代初逐步开发出了信息安全管理指南系列标准(标准号:ISO/IEC TR 13335)。

当前,信息安全管理指南包含了五个标准:1)ISO/IEC TR 13335-1:信息安全概念与模型ISO/IEC TR 13335-1主要定义和描述了信息安全管理的基本概念,确立了常规意义上信息管理和信息安全管理之间的关系,提出了信息安全管理通用指南,并阐述了几个用于解释信息安全的模型。

相较于ISO/IEC 17799中对信息安全的定义,ISO/IEC TR 13335-1对信息安全的定义进行了扩充,引入了责任性、真实性、可靠性和不可否认性的定义。

ISO/IEC TR 13335-1中的另一个重要内容是对风险管理的模型和风险管理的内容进行了定义,这已成为当前信息安全工作的基石。

2)ISO/IEC TR 13335-2:信息安全管理与计划ISO/IEC TR 13335-2中对信息安全管理的过程和内容,以及这些内容间的相互关系进行了阐述。

这一标准将信息安全管理的重点引到了风险管理过程中,使得信息安全管理成为主要围绕风险管理展开的企业管理活动。

并且,ISO/IEC TR 13335-2中提出了风险管理的基本方法。

有关信息安全管理方法的内容参见1.1.3节中的介绍。

3)ISO/IEC TR 13335-3:信息安全技术管理ISO/IEC TR 13335-3对与信息安全技术相关的管理活动进行了详细的阐述,从策略的制定、风险管理到安全计划与执行都进行了说明,并且提出了详细的信息安全管理过程,使得信息安全管理成为一个动态和循环的过程,参见图三。

需要指出的是,ISO/IEC TR 13335-3中对风险管理的过程和步骤进行了详细的阐述,根据风险要素间的相互关系对评估的方法、实践提出了具体的要求和参考意见。

多目标模型过程安全风险评估的基础基于AHP - PSO贾迈勒A.阿瓦德计算机科学学院,学院马斯喀特,阿曼苏丹国Elrasheed一,苏丹艾哈迈德和Noraziah学院的计算机系统和软件工程,大学马来西亚彭亨州,关丹26300,马来西亚Norafida Ithnan计算机科学学院,大学科技大学,柔佛,马来西亚A. H.求学院的计算机系统和软件工程,大学马来西亚彭亨州,关丹26300,马来西亚收稿日期:2011年1月22日接受日期:2011年3月28日作者:10.5539/mas.v5n3p246摘要如今,安全风险评估起到至关重要的作用,这是适用于整个信息生命周期系统和通讯技术,但仍然使许多安全风险评估模型都是非实用,因此,它应该是衡量和改进。

在本文中,一种新的方法,在这种层次分析法(AHP)和粒子群优化(PSO)可结合一些变化,呈现。

该方法包括:首先,对风险评估的层次分析结构构造和方法PSO的综合判断是提高根据实际情况的信息安全。

其次,风险程度提出的是PSO估计的风险概率,风险影响的严重程度和风险不可控性。

最后,它给的例子,证明该方法的多目标规划方法(MOPM)可以很好地应用到安全风险评估,并提供合理的数据构成的信息系统的安全风险控制策略。

根据风险评估结果,有针对性的安全采取措施,风险转移和减少,这是在一个受控可接受的范围。

关键词:风险评估,信息安全,PSO,层次分析法,多目标模型1。

简介要访问信息系统安全,风险评估是非常重要的,甚至在不确定性的存在系统。

近年来,随着信息安全作为维护可持续发展和骨干现代企业生存和保护信息通过一个实际的安全风险进行评估(SRA),以确保信息系统的安全性。

如果其中存在的潜在威胁客观地攻击系统的漏洞,威胁和实际的负面影响威胁源引起的,那么识别的信息安全风险的基础上的可能性威胁和负面影响的程度(王英梅,王晟凯,程祥云,2007年)。

对层次分析法决策AHP / DM证据理论来处理系统的不确定性,与其他方法,AHP方法已被广泛应用于安全风险评估这种方法,可以从改变使用质量指标为定量指标。

国内外信息安全标准班级11062301 学号1106840341姓名杨直霖信息安全标准是解决有关信息安全的产品和系统在设计、研发、生产、建设、使用、检测认证中的一致性、可靠性、可控性,先进性和符合性的技术规范和技术依据。

因此,世界各国越来越重视信息安全产品认证标准的制修订工作。

国外信息安全标准发展现状:CC标准(Common Criteria for Information Technology Security Evaluation)是信息技术安全性评估标准,用来评估信息系统和信息产品的安全性。

CC标准源于世界多个国家的信息安全准则规范,包括欧洲ITSEC、美国TCSEC(桔皮书)、加拿大CTCPEC以及美国的联邦准则(Federal Criteria)等,由6个国家(美国国家安全局和国家技术标准研究所、加拿大、英国、法国、德国、荷兰)共同提出制定。

国际上,很多国家根据CC标准实施信息技术产品的安全性评估与认证。

1999年CCV2.1被转化为国际标准ISO/IEC15408-1999《Information technology-Security techniques-Evaluation criteria for IT security》,目前,最新版本ISO/IEC15408-2008采用了CCV3.1。

用于CC评估的配套文档CEM标准(Common Methodology for Information Technology Security Evaluation)提供了通用的评估方法,并且跟随CC标准版本的发展而更新。

CEM标准主要描述了保护轮廓(PP-Protection Profile)、安全目标(ST-Security Target)和不同安全保证级产品的评估要求和评估方法。

CEM标准于2005年成为国际标准ISO/IEC18045《Information technology-Security techniques-Methodology for ITsecurity evaluation》。

ISO/IEC 15408-1999简介中国国家信息安全测评认证中心黄元飞陈晓桦ISO/IEC 15408-1999“信息技术安全技术信息技术安全性评估准则”(简称CC),是国际标准化组织统一现有多种评估准则的努力结果,是在美国和欧洲等国分别自行推出并实践测评准则及标准的基础上,通过相互间的总结和互补发展起来的。

主要阶段为:•1985年,美国国防部公布《可信计算机系统评估准则》(TCSEC)即桔皮书;•1989年,加拿大公布《可信计算机产品评估准则》(CTCPEC);•1991年,欧洲公布《信息技术安全评估准则》(ITSEC);•1993年,美国公布《美国信息技术安全联邦准则》(FC);•1996年,六国七方(英国、加拿大、法国、德国、荷兰、美国国家安全局和美国标准技术研究所)公布《信息技术安全性通用评估准则》(CC 1.0版);•1998年,六国七方公布《信息技术安全性通用评估准则》(CC 2.0版);•1999年12月,ISO接受CC 2.0版为ISO 15408标准,并正式颁布发行。

从上面发展可以看出,CC源于TCSEC,但已经完全改进了TCSEC。

TCSEC主要是针对操作系统的评估,提出的是安全功能要求,目前仍然可以用于对操作系统的评估。

随着信息技术的发展,CC全面地考虑了与信息技术安全性有关的所有因素,以“安全功能要求”和“安全保证要求”的形式提出了这些因素,这些要求也可以用来构建TCSEC的各级要求。

CC定义了作为评估信息技术产品和系统安全性的基础准则,提出了目前国际上公认的表述信息技术安全性的结构,即把安全要求分为规范产品和系统安全行为的功能要求以及解决如何正确有效的实施这些功能的保证要求。

功能和保证要求又以“类——子类——组件”的结构表述,组件作为安全要求的最小构件块,可以用于“保护轮廓”、“安全目标”和“包”的构建,例如由保证组件构成典型的包——“评估保证级”。

另外,功能组件还是连接CC 与传统安全机制和服务的桥梁,以及解决CC同已有准则如TCSEC、ITSEC的协调关系,如功能组件构成TCSEC的各级要求。

隐私保护国际标准进展与简析作者:谢宗晓李松涛来源:《中国质量与标准导报》2019年第01期1 隐私的定义与范围在GB/T 35273—2017《信息安全技术个人信息安全规范》中没有专门定义“隐私”,但是在其附录B(个人敏感信息判定)中提出:“通常情况下,14周岁以下(含)儿童的个人信息和自然人隐私信息属于个人敏感信息。

”可见,隐私信息作为个人敏感信息的子集处理。

GB/T 35273—2017中将个人敏感信息定义为:“一旦泄露、非法提供或滥用可能危害人身和财产安全,极易导致个人名誉、身心健康受到损害或歧视性待遇等的个人信息。

注1:个人敏感信息包括身份证号码、个人生物识别信息、银行账号、通信记录和内容、财产信息、征信信息、行踪轨迹、住宿信息、健康生理信息、交易信息、14周岁以下(含)儿童的个人信息等。

”在ISO/IEC 29100:2011《信息技术安全技术隐私框架》等国际标准中,实际也没有给出“隐私”的准确定义,主要定义的是个人识别信息(Personally Identifiable Information,PII)。

但其中有相关定义,例如,隐私违反、隐私控制和隐私策略等。

此外,在ISO/TS 14441:2013《健康信息学用于一致性评估的EHR系统安全与隐私要求》和ISO/TR 18638:2017《健康信息学卫生保健组织健康信息隐私教育指南》等标准中定义了“信息隐私(information privacy)”,在ISO/TS 19299:2015《电子收费安全框架》和ISO/TS 21719-2:2018《电子收费车载设备个性化第2部分:利用专用短程通讯》等标准中,将同样的概念定义为“数据隐私(data privacy)”,但这些定义都是在各自的应用情境(context)中,不是非常通用。

遵循上述惯例,在本文的讨论中,也不再严格区别个人敏感信息、个人识别信息和隐私等几个较为接近的概念。

2 ISO/IEC JTC 1/SC 27 发布的相关标准ISO/IEC JTC 1/SC 27(IT安全技术分技术委员会)主要负责安全技术标准的开发,截至2018年10月,发布的隐私保护相关标准如表1所示。

1 引言在媒体融合发展的形势下,数字版权保护越来越受到产业链各方的重视,互联网电视、IP电视、互联网视频等服务提供商都在组织部署数字版权管理系统。

为了规范加强我国自主数字版权管理技术标准的产业化部署,国家广播电视总局广播电视科学研究院数字媒体内容保护技术研究实验室(ChinaDRM Lab)通过近年来与国际内容产业链各方的交流与合作,起草了ChinaDRM安全技术要求,将DRM安全分为软件级别、硬件级别和增强硬件级别三个等级,得到了国际数字版权管理产业链相关各方的认可,并开展了一系列针对DRM解决方案、芯片、终端等的安全评估工作。

近年来,随着4K超高清内容产业2 信息技术安全评估准则2.1 发展历程1985年,美国国防部发布可信计算机系统评估准则(Trusted Com-puter System Evaluation Criteria,TCSEC),将计算机系统划分为4个安全等级,共7个安全级别,这被认为是计算机系统安全评估方面的第一个正式标准。

此后,英国、法国、德国、荷兰联合制定了欧洲信息技术安全评估准则(Information Technol-ogy Security Evaluation Criteria,ITSEC),首次提出从可用性、完整性、保密性等方面进行信息系统安全评估,并定义了E0~E6共7个安全等级。

技术安全评估通用准则的相关标准,目前最新的标准GB/T 18336-2015等同采用ISO/IEC 15408-2012。

2.2 主要内容GB/T 18336-2015包括三个部分。

第一部分为GB/T 18336-1:2015《信息技术 安全技术 信息技术安全评估准则 第1部分:简介和一般模型》,第二部分为GB/T 18336-2:2015《信息技术 安全技术 信息技术安全评估准则 第2部分:安全功能要求》,第三部分为GB/T 18336-3:2015《信息技术 安全技术 信息技术安全评估准则 第3部分:安全保障要求》。

信息技术安全技术信息技术安全性评估准则第2部分:安全功能要求Information technology—Security techniques—Evaluation criteria for IT security Part 2:Security functional requirements目次前言 (v)ISO/IEC前言 (vi)1范围 (1)1.1 功能要求的扩展和维护 (1)1.2 本标准的结构 (2)1.3 功能要求范例 (2)2引用标准 (6)3安全功能组件 (6)3.1 综述 (6)3.2 组件分类 (10)4FAU类:安全审计 (11)4.1 安全审计自动应答(FAU_ARP) (12)4.2 安全审计数据产生(FAU_GEN) (13)4.3 安全审计分析(FAU_SAA) (14)4.4 安全审计查阅(FAU_SAR) (16)4.5 安全审计事件选择(FAU_SEL) (18)4.6 安全审计事件存储(FAU_STG) (19)5FCO类:通信 (21)5.1 原发抗抵赖(FCO_NRO) (22)5.2 接收抗抵赖(FCO_NRR) (24)6FCS类:密码支持 (26)6.1 密钥管理(FCS_CKM) (27)6.2 密码运算(FCS_COP) (29)7FDP类:用户数据保护 (30)7.1 访问控制策略(FDP_ACC) (33)7.2 访问控制功能(FDP_ACF) (34)7.3 数据鉴别(FDP_DAU) (35)7.4 输出到TSF控制之外(FDP_ETC) (36)7.5 信息流控制策略(FDP_IFC) (37)7.6 信息流控制功能(FDP_IFF) (38)7.7 从TSF控制之外输入(FDP_ITC) (41)7.8 TOE内部传送(FDP_ITT) (43)7.9 残余信息保护(FDP_RIP) (45)7.10 反转(FDP_ROL) (46)7.11 存储数据的完整性(FDP_SDI) (47)7.12 TSF间用户数据传送的保密性保护(FDP_UCT) (49)7.13 TSF间用户数据传送的完整性保护(FDP_UIT) (50)8FIA类:标识和鉴别 (52)8.1 鉴别失败(FIA_AFL) (53)8.2 用户属性定义(FIA_ATD) (54)8.3 秘密的规范(FIA_SOS) (55)8.5 用户标识(FIA_UID) (59)8.6 用户_主体绑定(FIA_USB) (60)9FMT类:安全管理 (61)9.1 TSF中功能的管理(FMT_MOF) (62)9.2 安全属性的管理(FMT_MSA) (63)9.3 TSF数据的管理(FMT_MTD) (65)9.4 撤消(FMT_REV) (67)9.5 安全属性到期(FMT_SAE) (68)9.6 安全管理角色(FMT_SMR) (69)10FPR类:隐私 (71)10.1 匿名(FPR_ANO) (72)10.2 假名(FPR_PSE) (73)10.3 不可关联性(FPR_UNL) (75)10.4 不可观察性(FPR_UNO) (76)11FPT 类:TSF保护 (78)11.1 根本抽象机测试(FPT_AMT) (80)11.2 失败保护(FPT_FLS) (81)11.3 输出TSF数据的可用性(FPT_ITA) (82)11.4 输出TSF数据的保密性(FPT_ITC) (83)11.5 输出TSF数据的完整性(FPT_ITI) (84)11.6 TOE内TSF数据的传送(FPT_ITT) (86)11.7 TSF物理保护(FPT_PHP) (88)11.8 可信恢复(FPT_RCV) (90)11.9 重放检测(FPT_RPL) (92)11.10 参照仲裁(FPT_RVM) (93)11.11 域分离(FPT_SEP) (94)11.12 状态同步协议(FPT_SSP) (96)11.13 时间戳(FPT_STM) (97)11.14 TSF间TSF数据的一致性(FPT_TDC) (98)11.15 TOE内TSF数据复制的一致性(FPT_TRC) (99)11.16 TSF自检(FPT_TST) (100)12FRU类:资源利用 (101)12.1 容错(FRU_FLT) (102)12.2 服务优先级(FRU_PRS) (103)12.3 资源分配(FRU_RSA) (104)13FTA 类:TOE访问 (105)13.1 可选属性范围限定(FTA_LSA) (106)13.2 多重并发会话限定(FTA_MCS) (107)13.3 会话锁定(FTA_SSL) (108)13.4 TOE 访问旗标(FTA_TAB) (110)13.5 TOE 访问历史(FTA_TAH) (111)13.6 TOE 会话建立(FTA_TSE) (112)14FTP类:可信路径/信道 (113)14.2 可信路径(FTP_TRP) (115)附录A(提示的附录)安全功能要求应用注释 (116)A1 注释的结构 (116)A2 依赖关系表 (118)附录B(提示的附录)功能类、子类和组件 (123)附录C(提示的附录)安全审计(FAU) (124)C1安全审计自动应答(FAU_APR) (126)C2安全审计数据产生(FAU_GEN) (127)C3安全审计分析(FAU_SAA) (129)C4安全审计查阅(FAU_SAR) (132)C5安全审计事件选择(FAU_SEL) (134)C6安全审计事件存储(FAU_STG) (135)附录D(提示的附录)通信(FCO) (137)D1 原发抗抵赖(FCO_NRO) (138)D2 接收抗抵赖(FCO_NRR) (140)附录E(提示的附录)密码支持(FCS) (142)E1密钥管理(FCS_CKM) (143)E2密码运算(FCS_COP) (145)附录F(提示的附录)用户数据保护(FDP) (146)F1访问控制策略(FDP_ACC) (149)F2访问控制功能(FDP_ACF) (151)F3数据鉴别(FDP_DAU) (153)F4 输出到TSF控制之外(FDP_ETC) (154)F5信息流控制策略(FDP_IFC) (155)F6信息流控制功能(FDP_IFF) (157)F7从TSF控制之外输入(FDP_ITC) (161)F8 TOE内部传送(FDP_ITT) (163)F9残余信息保护(FDP_RIP) (165)F10反转(FDP_ROL) (167)F11存储数据的完整性(FDP_SDI) (168)F12 TSF间用户数据传送的保密性保护(FDP_UCT) (169)F13 TSF间用户数据传送的完整性保护(FDP_UIT) (170)附录G(提示的附录)标识和鉴别(FIA) (172)G1 鉴别失败(FIA_AFL) (173)G2 用户属性定义(FIA_ATD) (174)G3 秘密的规范(FIA_SOS) (175)G4 用户鉴别(FIA_UAU) (176)G5 用户标识(FIA_UID) (179)G6 用户-主体绑定(FIA_USB) (180)附录H(提示的附录)安全管理(FMT) (181)H1 TSF中功能的管理(FMT_MOF) (182)H2 安全属性的管理(FMT_MSA) (183)H3 TSF数据的管理(FMT_MTD) (185)H4 撤消(FMT_REV) (187)H5 安全属性到期(FMT_SAE) (188)H6 安全管理角色(FMT_SMR) (189)附录I(提示的附录)隐私(FPR) (189)I1 匿名(FPR_ANO) (192)I2 假名(FPR_PSE) (194)I3 不可关联性(FPR_UNL) (197)I4 不可观察性(FPR_UNO) (198)附录J(提示的附录)TSF保护(FPT) (201)J1 根本抽象机测试(FPT_AMT) (204)J2 失败保护(FPT_FLS) (205)J3 输出TSF数据的可用性(FPT_ITA) (206)J4 输出TSF数据的保密性(FPT_ITC) (207)J5 输出TSF数据的完整性(FPT_ITI) (208)J6 TOE内TSF数据的传送(FPT_ITT) (210)J7 TSF物理保护(FPT_PHP) (211)J8 可信恢复(FPT_RCV) (213)J9 重放检测(FPT_RPL) (216)J10 参照仲裁(FPT_RVM) (217)J11 域分离(FPT_SEP) (218)J12 状态同步协议(FPT_SSP) (220)J13 时间戳(FPT_STM) (221)J14 TSF间TSF数据的一致性(FPT_TDC) (222)J15 TOE内TSF数据复制的一致性(FPT_TRC) (223)J16 TSF自检(FPT_TST) (224)附录K(提示的附录)资源利用(FRU) (225)K1 容错(FRU_FLT) (226)K2 服务优先级(FRU_PRS) (227)K3 资源分配(FPR_RSA) (228)附录L(提示的附录)TOE访问(FTA) (230)L1 可选属性范围限定(FTA_LSA) (231)L2 多重并发会话限定(FTA_MCS) (232)L3 会话锁定(FTA_SSL) (233)L4 TOE访问旗标(FTA_TAB) (235)L5 TOE访问历史(FTA_TAH) (236)L6 TOE会话建立(FTA_TSE) (237)附录M(提示的附录)可信路径/信道(FTP) (238)M1 TSF间可信信道(FTP_ITC) (239)M2 可信路径(FTP_TRP) (240)前言本标准等同采用国际标准ISO/IEC15408-2:1999《信息技术安全技术信息技术安全性评估准则第2部分:安全功能要求》。

风险评估标准 Document number:PBGCG-0857-BTDO-0089-PTT1998风险评估标准目的建立风险评估标准的目的在于为IT安全解决方案提供依据和参考。

适用范围适用于公司所有IT安全的风险分析和评估。

参考1.《Information technology - Security techniques -- Evaluation criteria IT security 》ISO/IEC15408-32.《计算机信息系统安全保护等级划分准则》GB17859-1999定义保密性(confidentiality):使信息不泄露给非授权的个人、实体或进程, 不为其所用完整性(integrity):信息系统中的数据与在原文档中的相同,未遭受偶然或恶意修改/破坏时所具有的性质;或者信息系统中的系统不能被非授权破坏或修改的性质可用性( Availability):被授权实体所需的资源可被访问与使用,即攻击者不能占用相关资源而阻碍授权者的工作抗抵赖性(repudiation): 防止在通信中涉及到的那些实体不承认参加了该通信可审查性:有依据、有手段地对出现的信息安全问题提供跟踪和调查内容安全风险评估的基本步骤确定需保护的资源,找出该资源的安全弱点和可能有的安全威胁,得出安全风险等级。

然后列举可采取的降低风险的对策,直至风险减小至安全需求允许的范围。

下图显示了风险评估中的各要素和工作步骤的关系:明确需安全保护资源评估脆弱性,包括:1. 场所安全2. 安全流程3. 系统安全4. 网络安全5. 应用安全评估威胁列举安全对策损失评估确定风险等级细则明确需安全保护资源1.网络设备:交换机、路由器、HUB、网络布线等2.计算机设备:个人计算机、便携机、网络服务器、文件服务器、工作站等3.存储介质;软盘、硬盘、磁带、光盘、MO等4.软件:操作系统、数据库、工具软件、办公平台软件、开发用软件等5.网上应用系统: EMail系统、Internet Proxy服务、Notes系统、MRPII、SAP、HR、WWW、FTP等6. 网络服务: DNS、DHCP、WINS、网络路由服务等7. 数据资料:电子文档、数据库等评估脆弱性使用最好的测试工具和技术、使用不同的工作方法,对公司的整体资源系统的安全进行评估和审查(从技术和管理两方面),找出存在的安全隐患。

项目参照原则盖特佳企业将根据对安全风险具有良好定义旳ISO15408/BS7799/SSE_CMM 等国际原则来XXX单位进行安全服务。

这些原则是协助XXX单位计算机信息网络系统构建信息安全管理框架旳国际原则。

该原则规定各组织建立并运行一套通过验证旳信息安全管理体系,用于处理如下问题:资产旳保管、组织旳风险管理、管理原则和管理措施、规定抵达旳安全程度等。

1)国际安全原则ISO 15408ISO国际原则化组织于1999年正式公布了ISO/IEC 15408。

ISO/IEC JTC 1和Common Criteria Project Organisations共同制定了此原则,此原则等同于Common Criteria V2.1。

ISO/IEC 15408有一种通用旳标题——信息技术—安全技术—IT安全评估准则。

此原则包括三个部分:第一部分简介和一般模型第二部分安全功能需求第三部分安全认证需求ISO/IEC 15408第二部分简介ISO/IEC15408第二部分安全功能需求,重要归结信息安全旳功能需求:1.审计——安全审计自动响应、安全审计数据产生、安全审计分析、安全审计评估、安全审计事件选择、安全审计事件存储2.通信——源不可否认、接受不可否认3.密码支持——密码密钥管理、密码操作4.顾客数据保护——访问控制方略、访问控制功能、数据鉴别、出口控制、信息流控制方略、信息流控制功能、入口控制、内部安全传播、剩余信息保护、反转、存储数据旳完整性、内部顾客数据保密传播保护、内部顾客数据完整传播保护5.鉴别和认证——认证失败安全、顾客属性定义、安全阐明、顾客认证、顾客鉴别、顾客主体装订6.安全管理——安全功能旳管理、安全属性管理、安全功能数据管理、撤回、安全属性终止、安全管理角色7.隐私——匿名、使用假名、可解脱性、可随意性8.安全功能保护——底层抽象及其测试、失败安全、输出数据旳可用性、输出数据旳保密性、输出数据旳完整性、内部数据传播安全、物理保护、可信恢复、重放检测、参照仲裁、领域分割、状态同步协议、时间戳、内部数据旳一致性、内部数据复制旳一致性、安全自检。