Cluster Security with NVisionCC The Forseti Distributed File Integrity Checker

- 格式:pdf

- 大小:289.99 KB

- 文档页数:12

存储HCIP习题含答案一、单选题(共38题,每题1分,共38分)1.某容灾项目采用华为网络层完整空间快照方案,在9:00时开始对源卷创建快照,9:10时快照创建完成,在此过程中源卷有写操作,请问以下说法哪项是正确的?A、快照卷数据内容和源卷在9:00时数据内容相同。

B、快照卷是一份源卷在9:00时间点上的物理拷贝。

C、快照卷数据内容是源卷在9:00至3:10之间的增量数据。

D、快照卷数据内容和源卷在9:10时数据内容相同。

正确答案:A2.使用华为OceanStorBCManagereReplication配置主备容灾时,下列哪个操作不是必须的?A、添加存储设备和主机B、创建保护组C、配置站点D、配置主机组正确答案:D3.下面哪项属于oceanstor18000存储系列产品RAID2.0+技术支持的自动负载均衡技术?A、smartmotionB、smarttierC、smartqosD、smartpartition正确答案:A4.多路径软件的主要功能不包括以下那一项?A、负载均衡B、failover域failbackC、对数据加密D、屏蔽冗余磁盘正确答案:C5.在一个城市中,假如市公安局需要对各个派出所辖区内的视频监控进行定期归档,在这样的应用场景中,如果采用Oceanstor9000VIRC30提供的解决方案,应该推荐客户采用以下什么节点类型?A、P12节点B、P24节点C、P36节点D、P72节点E、C36节点正确答案:E6.大数据时代,也应该具有大数据思维,以下说法不正确的是哪一项?A、大数据时代,对数据的处理和分析不再依赖于随机的样本B、大数据时代,对大数据的处理分析更倾向于预测将会发生什么C、大数据时代,应该热衷追求数据的精确度正确答案:C7.在Oceanstor9000中,以下哪个组件的应用需要License支持。

A、NDMP备份B、同统一网管C、InfoReplicatorD、统一视图正确答案:C8.以下哪一项是华为混合闪存系列存储产品所支持的维护软件?A、SmartKitB、OceanStorUltraPathC、BCManagereReplicationD、OceanStoreSDK正确答案:A9.以下关于开箱验货说法不正确的是哪一项?A、开箱验货时出现错货、缺货,请填写《货物差错反馈表》反馈给当地办事处B、如果货物出现与装箱清单不符情况,应将已拆包装箱的设备转室内妥善存放C、开箱验货时,工程督导可以单独开箱清点货物正确答案:C10.以下关于华为OceanStor备份解决方案的描述,哪项是错误的,A、与容灾相比备份的恢复颗粒度较细,可以以文件为恢复级别,且可以做多个恢复版本。

2023 华为Datacom-HCIE 真题题库单项选择题1.[试题编号:190585] (单选题)华为SD-WAN解决方案中,当CPE位于NAT设备后的私网时,特别是两个站点的CPE同时位于NAT设备后的私网时,CPE之间需要使用NAT穿越技术。

华为SD-WAN解决方案中使用以下哪一项技术帮助CPE之间实现NAT穿越?A、NAT ALGB、NAT serverC、IPsec VPND、STUN答案:D解析:华为SD-WAN解决方案是一种通过网络控制器集中管理CPE设备、零配置开局的解决方案,可以帮助企业应对云服务带来的挑战,做到业务随需而变。

当CPE 位于NAT设备后的私网时,特别是两个站点的CPE同时位于NAT设备后的私网时,CPE之间需要使用NAT穿越技术,才能实现业务流量的互通。

华为SD-WAN 解决方案中使用STUN技术帮助CPE之间实现NAT穿越。

下面我来分析一下各个选项:A项:NAT ALG。

这个描述是错误的,因为NAT ALG是一种应用层网关技术,用于修改应用层报文中的IP地址和端口信息,以适应NAT转换后的地址变化,而不是用于实现NAT穿越。

B项:NAT server。

这个描述也是错误的,因为NAT server是一种NAT设备上的功能,用于将公网IP地址和端口映射到私网IP地址和端口,以提供对外服务,而不是用于实现NAT穿越。

C项:IPsec VPN。

这个描述同样是错误的,因为IPsec VPN是一种安全隧道技术,用于在不安全的网络中建立加密和认证的通道,以保护数据传输的安全性,而不是用于实现NAT穿越。

D项:STUN。

这个描述是正确的,因为STUN是一种NAT会话穿越应用程序,用于检测网络中是否存在NAT设备,并获取两个通信端点经NAT设备分配的IP 地址和端口号,在两个通信端点之间建立一条可穿越NAT的P2P链接2。

2.[试题编号:190584] (单选题)如图所示,在虚拟化园区网络中部署业务随行,其中PC1属于Sales安全组,PC2属于R&D安全组,PC3属于Market安全组。

四45五3六57十4十一34十二47没做“信息安全理论与技术"习题及答案教材:《信息安全概论》段云所,魏仕民,唐礼勇,陈钟,高等教育出版社第一章概述(习题一,p11)1.信息安全的目标是什么?答:信息安全的目标是保护信息的机密性、完整性、抗否认性和可用性;也有观点认为是机密性、完整性和可用性,即CIA(Confidentiality,Integrity,Availability)。

机密性(Confidentiality)是指保证信息不被非授权访问;即使非授权用户得到信息也无法知晓信息内容,因而不能使用完整性(Integrity)是指维护信息的一致性,即信息在生成、传输、存储和使用过程中不应发生人为或非人为的非授权簒改。

抗否认性(Non—repudiation)是指能保障用户无法在事后否认曾经对信息进行的生成、签发、接收等行为,是针对通信各方信息真实同一性的安全要求.可用性(Availability)是指保障信息资源随时可提供服务的特性.即授权用户根据需要可以随时访问所需信息。

2.简述信息安全的学科体系。

解:信息安全是一门交叉学科,涉及多方面的理论和应用知识.除了数学、通信、计算机等自然科学外,还涉及法律、心理学等社会科学.信息安全研究大致可以分为基础理论研究、应用技术研究、安全管理研究等。

信息安全研究包括密码研究、安全理论研究;应用技术研究包括安全实现技术、安全平台技术研究;安全管理研究包括安全标准、安全策略、安全测评等.3. 信息安全的理论、技术和应用是什么关系?如何体现?答:信息安全理论为信息安全技术和应用提供理论依据。

信息安全技术是信息安全理论的体现,并为信息安全应用提供技术依据。

信息安全应用是信息安全理论和技术的具体实践.它们之间的关系通过安全平台和安全管理来体现。

安全理论的研究成果为建设安全平台提供理论依据.安全技术的研究成果直接为平台安全防护和检测提供技术依据.平台安全不仅涉及物理安全、网络安全、系统安全、数据安全和边界安全,还包括用户行为的安全,安全管理包括安全标准、安全策略、安全测评等。

ict大数据复习题(含参考答案)一、单选题(共62题,每题1分,共62分)1.用户将证书上传到弹性负载均衡中,在创建()协议监听的时候绑定证书,提供HTTPS或TCP服务。

A、HTTPSB、HTTPC、TCPD、UDP正确答案:A2.LVS、Nginx节点服务正常时,每隔()秒会对ETCD节点连接,如果连续三次所有的ETCD节点都连接失败,产生集群健康检查告警。

A、1B、2C、3D、5正确答案:D3.ELB七层基于()实现。

A、LVSB、NginxC、HaproxyD、Apache正确答案:B4.常用的数据收集工具不包括?A、LoaderB、SparkC、KettleD、Sqoop正确答案:B5.为了提高Kafka的容错性,Kafka支持Partition的复制策略,以下关于Leader Partition和Follower Partition的描述错误的是:()。

A、Kafka针对Partition的复制需要选出一个Leader。

由该Leader负责Partition的读写操作。

其他的副本节点只是负责数据同步B、由于Leader Server承载了全部的请求压力。

因此从集群的整体考虑,Kafka会将Leader均衡的分散在每个实例上,来确保数据均衡C、一个Kafka集群各个节点间不可能互为Leader和FlowerD、如果Leader失效。

那么将会有其他follower来接管(成为新的Leader)正确答案:C6.Numpy包中创建数组的函数为(____)。

A、arrayB、ndimC、reshapeD、shape正确答案:A7.以下不属于CN自动剔除约束的是:()。

A、设置CN心跳超时时间的值大于0B、集群中的CN 总数必须大于等于3C、多CN故障时只能剔除一个CND、CN剔除以后,逻辑集群的创建、删除、扩容、缩容、回滚、显示操作可以执行正确答案:D8.以下不属于数据科学家主要职责的是(____) 。

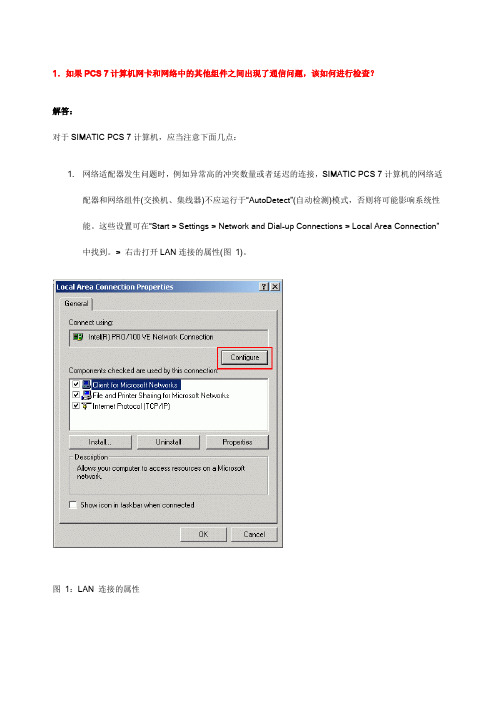

1.如果PCS 7计算机网卡和网络中的其他组件之间出现了通信问题,该如何进行检查?解答:对于SIMATIC PCS 7计算机,应当注意下面几点:1.网络适配器发生问题时,例如异常高的冲突数量或者延迟的连接,SIMATIC PCS 7计算机的网络适配器和网络组件(交换机、集线器)不应运行于“AutoDetect”(自动检测)模式,否则将可能影响系统性能。

这些设置可在“Start > Settings > Network and Dial-up Connections > Local Area Conn ection”中找到。

> 右击打开LAN连接的属性(图1)。

图1:LAN 连接的属性选择“Configure”并点击“Advanced”选项卡(图2)。

在项目“Link Speed & Duplex”中更改数值。

如有可能,100Mbps和Full Duplex(全双工)应当选为永久设置。

图2:网络适配器的高级设置注意事项:该设置的位置取决于使用的网络适配器的驱动程序。

对于OSM和ESM的组态设置,可在“SIMATIC Net Manual Collection”中找到。

< /p>2.检查SIMATIC PCS 7计算机,查看网络适配器是否组态为使用Microsoft Windows2000 中的电源管理。

如果是,则将其禁用。

这些设置可在“Start > Settings > Network and Dial-up Connection > Lan Area Connection”下找到。

右击打开LAN连接的属性(图1)。

选择“Configure”并点击“Power management”选项卡(图3)。

禁用“Allow the computer to turn off this device to save power”选项。

图3:网络适配器的电源管理2.同时运行Symantec的“GHOST Corporate Edition”软件和SIMATIC STEP 7 / PCS 7 / WinCC时,应当注意那些问题?解答:安装Symantec的“GHOST Corporate Edition”软件时有多种选择。

第一章课后练习1. 选择题(1)在5G移动通信系统网络架构中, 无线接入网的设备是( C )。

A. BTSB. BSCC. gNodeBD. eNodeB(2)从物理层次划分时, 5G承载网被分为( ABD )。

A. 前传网B. 中传网C. 后传网D. 回传网(3)为了满足低时延业务需要, 核心网的部分网络需要下沉到( D )中。

A. 核心DCB. 中心DCC. 区域DCD. 边缘DC(4)全球3G标准包含(ABCD )。

A. WCDMAB. CDMA2000C. TD-SCDMAD. WiMAX(5)4G使用的多址接入技术是(D)。

A. FDMAB. CDMAC. TDMAD. OFDMA2. 简答题(1)请写出ITU定义的5G的八大能力目标。

(2)请描述5G的三大应用场景。

5G的应用场景分为三大类: 增强移动带宽(enhanced Mobile Broadband, eMBB)、超高可靠低时延通信(Ultra Reliable and Low Latency Communication, URLLC)、海量物联网通信(massive Machine Type of Communication, mMTC), 不同应用场景有着不同的关键能力要求。

其中, 峰值速率、时延、连接数密度是关键能力。

eMBB场景下主要关注峰值速率和用户体验速率等, 其中, 5G的峰值速率相对于LTE的100Mbit/s提升了100倍, 达到了10Gbit/s;URLLC场景下主要关注时延和移动性, 其中, 5G的空口时延相对于LTE的50ms降低到了1ms;mMTC场景下主要关注连接数密度, 5G的每平方千米连接数相对于LTE 的104个提升到了106个。

第二章(1)以下可用于5G无线接入网部署的组网方式为( D )。

A. DRANB. CRANC. Cloud RAND. 以上都可以(2)以下不属于DRAN架构优势的是( D )。

大数据HCIA题库含参考答案一、单选题(共41题,每题1分,共41分)1.YARN调度器分配资源的顺序,下面哪一个描述是正确的?A、任意机器->同机架->本地资源B、任意机器->本地资源->同机架C、本地资源->同机架->任意机器D、同机架->任意机器->本地资源正确答案:C2.Flink中的()接口用于流数据处理,()接口用于批处理?A、DataStreamAPI,DataSetAPIB、DatabatchAPI,DataStreamAPIC、StreamAPI,BatchAPID、BatchAPI,StreamAPI正确答案:A3.关于Hive在FusionlnsightHD中的架构描述错误的是?A、只要有一个HiveServer不可用,整个Hive集群便不可用B、HiveServer负责接受客户端请求、解析、执行HQL命令并返回查询结果C、MetaStore用于提供原数据服务,依赖于DBServerD、在同一时间点HiveServeir只有一个处于Active状态,另一个则处于Standby状态正确答案:A4.FusionInsightHD系统中HDFS默认BlockSize是多少?A、32MBB、64MBC、128MBD、256MB正确答案:C5.FusionInsightHDHBase默认使用什么作为其底层文件存储系统?()A、HadoopB、MapReduceC、MemoryD、HDFS正确答案:D6.hbase的底层数据以()的形式存在的?A、行存储B、实时存储C、keyvalueD、列存储正确答案:C7.HDFS的副本存放策略中,同一机架不同服务器之间的距离是()A、2B、3C、1D、4正确答案:A8.下列选项中,关于Zookeeper可靠性含义说法正确的是?A、可靠性通过主备部署模式实现B、可靠性是指一条消息被一个server接收,它将被所有server接受C、可靠性是指无论哪个server,对外展示的均是同一个视图D、可靠性是指更新只能成功或者失败,没有中间状态正确答案:B9.以下关于FusionInsightCTBase的描述不正确的是?()A、CTBase的javaAPI提供一套Hbase连接池管理的接口,内部进行连接共享,减少客户端应用开发难度B、CTBase提供了一套WebUI进行元数据定义,提供了直观易用的表设计工具,降低表设计的难度。

社会公共安全防范协会安防考试以下关于NVR存储说法不正确的是()A.图片空间必须分配空间才能使用B.可以单独分配存储空间C、硬盘可以即插即用, 不必单独分配存储空间D.可以使用盘组功能更好的管理相机的存储空间参考答案: A关于NVR的智能检测, 下列说法不正确的是支持人脸检测、虚焦检测和声音检测支持区域入侵、越界检测和客流量支持场景变更、云台控制和图像调节支持智能运动跟踪、物品遗留和物品搬移参考答案: D智慧城市由()、传输网络和感应识别末梢等系统组成。

应急中心市民服务中心云计算中心指挥中心参考答案: C下列关于VMS-B200外置解码器上墙说法不正确的是。

如果出现上墙黑屏、卡顿问题, 可以排查IPC的码流是否符合解码器的解码标准卡顿的其中一个原因是网络丢包导致, 网络丢包通过增加交换机就能完全解决DC1801.DC2804/2808、DC104/108、DC4304均不支持265和Ucode, 所以黑屏的可能原因是265和Ucode开启导致操作上墙时提示无法上墙, 可能的原因是该通道离线了参考答案: B数字化综合网格建设是推进云改数转战略在最后()的落地。

1公里1级1步1米参考答案: DVMS-B200存储阵列重建时的硬盘指示灯状态是什么?绿灯常亮黄灯常亮绿灯闪烁黄灯闪烁参考答案: DNVR抓包定位国标跨域对接问题, NVR使用网卡二对接上级平台, 那么抓包时应选择哪个网卡进行抓包操作。

A.网卡一B.网卡二C.网卡三D.网卡四以下哪个系列安检机不需要单独配置操作台()。

A.5030系列B.6550系列C.100100系列参考答案: A关于无线网桥产品。

下列说法正确的有()。

A.通过无线方式回传数据, 需要接入点和客户端一起使用, 和无线AP一样B.PTP模式, 需要用一对产品去实现, 根据距离的远近选择对应的产品C.PTMP模式, 一个接入点可接入多个客户端, WLN-EB5F工作在接入点模式, WLN-EB5E工作在客户端模式D.中继模式, 为减少信号衰减, 不可视的两点之间推荐使用“间接传输”的模式, 根据距离的远近选择对应的产品参考答案: D下列关于一体机智能录像、回放说法错误的是?A.智能录像需要摄像机支持B、对于设备录像(录像存储在NVR上), 需将NVR升级至最新的软件版本以支持此功能C.以国标协议添加的设备不支持智能回放D.智能回放模式下支持回放上墙功能参考答案: C下列音频编码格式中, 宇视相机无法使用的是()。

数据传输⽤⼾指南·法律声明法律声明阿⾥云提醒您在阅读或使⽤本⽂档之前仔细阅读、充分理解本法律声明各条款的内容。

如果您阅读或使⽤本⽂档,您的阅读或使⽤⾏为将被视为对本声明全部内容的认可。

1. 您应当通过阿⾥云⽹站或阿⾥云提供的其他授权通道下载、获取本⽂档,且仅能⽤于⾃⾝的合法合规的业务活动。

本⽂档的内容视为阿⾥云的保密信息,您应当严格遵守保密义务;未经阿⾥云事先书⾯同意,您不得向任何第三⽅披露本⼿册内容或提供给任何第三⽅使⽤。

2. 未经阿⾥云事先书⾯许可,任何单位、公司或个⼈不得擅⾃摘抄、翻译、复制本⽂档内容的部分或全部,不得以任何⽅式或途径进⾏传播和宣传。

3. 由于产品版本升级、调整或其他原因,本⽂档内容有可能变更。

阿⾥云保留在没有任何通知或者提⽰下对本⽂档的内容进⾏修改的权利,并在阿⾥云授权通道中不时发布更新后的⽤⼾⽂档。

您应当实时关注⽤⼾⽂档的版本变更并通过阿⾥云授权渠道下载、获取最新版的⽤⼾⽂档。

4. 本⽂档仅作为⽤⼾使⽤阿⾥云产品及服务的参考性指引,阿⾥云以产品及服务的“现状”、“有缺陷”和“当前功能”的状态提供本⽂档。

阿⾥云在现有技术的基础上尽最⼤努⼒提供相应的介绍及操作指引,但阿⾥云在此明确声明对本⽂档内容的准确性、完整性、适⽤性、可靠性等不作任何明⽰或暗⽰的保证。

任何单位、公司或个⼈因为下载、使⽤或信赖本⽂档⽽发⽣任何差错或经济损失的,阿⾥云不承担任何法律责任。

在任何情况下,阿⾥云均不对任何间接性、后果性、惩戒性、偶然性、特殊性或刑罚性的损害,包括⽤⼾使⽤或信赖本⽂档⽽遭受的利润损失,承担责任(即使阿⾥云已被告知该等损失的可能性)。

5. 阿⾥云⽹站上所有内容,包括但不限于著作、产品、图⽚、档案、资讯、资料、⽹站架构、⽹站画⾯的安排、⽹⻚设计,均由阿⾥云和/或其关联公司依法拥有其知识产权,包括但不限于商标权、专利权、著作权、商业秘密等。

⾮经阿⾥云和/或其关联公司书⾯同意,任何⼈不得擅⾃使⽤、修改、复制、公开传播、改变、散布、发⾏或公开发表阿⾥云⽹站、产品程序或内容。

ClusterSecuritywithNVisionCC:TheForsetiDistributedFileIntegrityChecker

AdamJ.Lee†‡,GregoryA.Koenig†‡,andWilliamYurcik††NationalCenterforSupercomputingApplications

‡DepartmentofComputerScience

UniversityofIllinoisatUrbana-Champaign{adamlee,koenig,byurcik}@ncsa.uiuc.edu

AbstractAttackerswhoareabletocompromiseasinglenodeinahighperformancecomputingclustercanusethatnodeasalaunchpointforanumberofmaliciousac-tions.Inmanycases,thepasswordusedtologintoasinglenodecanbeusedtoaccessalargenumberofnodesinthesystem,allowingtheattackertoutilizethevastcomputingandstoragecapabilitiesofthecompro-misedclustertosniffnetworktraffic,carryoutbrute-forcepasswordcracking,launchdistributeddenialofserviceattacks,orserveillegaldigitalcontent.Often,thesetypesofattackersmodifyimportantsystemfilestocollectpasswordstootheraccounts,disablecertainloggingfacilities,orcreateback-doorsintothesystem.Inthispaper,wepresentForseti,adistributedfileintegritycheckerdesignedspecificallyforthehighper-formancecomputingclusterenvironment.Forsetiwasdesignedtoaddresstheshortcomingsexhibitedbyex-istinghost-basedintrusiondetectionsystemswhenusedintheclusterenvironmentandtoprovideameansofdetectingchangestocriticalsystemfilesmadebyroot-leveladversaries.Wediscussthedesignandimplemen-tationoftheForsetisystem,presentasecurityanalysisofForseti,examinetheperformanceofthesystem,andexplorehowForseticanbeusedinconcertwithothersecuritymonitoringtechniquestoenhancethesecurityoftheHPCclusterenvironment.

1IntroductionOverthecourseofthelasttwoyears,thesecurityoflarge-scalecommodityclustershasbecomeatopicofincreasingresearchandpracticalinterest.Attack-erswhoareabletocompromiseasinglenodeinoneoftheseclusterscanusethatnodeasalaunchpointforanumberofmaliciousactions.Inmanycases,thepasswordusedtologintoasinglenodecanbeusedtoaccessalargenumberofnodesinthesystem,al-lowingtheattackertoutilizethevastcomputingandstoragecapabilitiesofthecompromisedclustertocarryoutbrute-forcepasswordcracking,launchdistributeddenialofserviceattacks,orserveillegaldigitalcontent.Additionally,anattackercanlistentonetworktrafficforotheruserstologintotheircompromisednodesinhopesoflearningpasswordsforotheraccountsonthesesystems.Therecentriseinpopularityofgridcomputinghasexacerbatedthisproblembyincreasingtheamountofdamagethatcanbecausedwithasinglecompro-misedaccount.Oftentimes,apasswordusedtologintooneclusternodecanbeusednotonlytologintoothernodesinthesamecluster,butalsotologintootherclusterslocatedthroughoutthecomputationalgrid.Thisimpliesthatthecompromiseofasingleac-countonasingleclusternodecouldgiveanattackertheabilitytoaccessmanythousandsofgeographicallydis-tributedclusternodes.Thehighutilizationofclustersparticipatingingridcomputingsystemsallowsanat-tackersniffingforpasswordsonacompromisednodetogainaccesstoanextremelyhighnumberofotheruseraccounts.Thistechniqueisnotconjectureandwas,infact,usedduringtheTeraGridcompromisesthataf-fectedalargenumberofclustersworld-wideduringtheSpringof2004[11].Duringthistimeperiod,attackersinstalledTrojan-horsesshdprocessesdesignedtocap-turethepasswordsofusersloggingintocompromisednodessothatthesepasswordscouldthenbeusedtocompromiseothernodesthroughoutthegrid.Host-basedfileintegritycheckers(e.g.,[2,4,6,10,12,15,18,24])havebeenusedtohelpdetectthesetypesofattacksonhostsinenterprisecomputingsys-temsforanumberofyears.Thesetoolsareactivatedperiodically(usuallybymeansofaschedulersuchascron),tocheckvariouspropertiesofcriticalsystemfiles,includingaccesspermissions,timestamps,andcontenthashes.Thesepropertiesarecomparedtoref-erencevaluesstoredinaread-onlydatabase;fileswhosevaluesdifferfromthereferencecauseanalerttoberaised,suchasanentryinthesystemlogoranemailbeingsenttothesystemadministrator.Thoughthesesystemshaveworkedwellinenterprisecomputing,theysufferseveralshortcomingswhenusedinlarge-scalecommodityclusters.Installingandmanagingthesetoolsonthehundredsorthousandsofnodesinalargeclusterisatime-consumingprocessinvolvingchangestoeachnodewhensystemsoftwareisupgraded.Ad-ditionally,ifthesignaturedatabaseisstoredoneachnode,attackerscanrelativelyeasilychangethetheref-erencecopyofthefileinformation.Lastly,effectivelyloggingtheaccessviolationscanposeaproblemifanattackerhasgainedrootaccesstothemachine,astheycoulddisrupttheloggingmechanismandeasilycovertheirtracks.Toaddresstheshortcomingsofhost-basedfilein-tegritycheckerswhileretainingtheirstrengths,wehavedesignedForseti,adistributedfileintegritycheckerthatmeetstheuniqueneedsoftheHPCclusteren-vironment.Inourtool,thefileintegritydatabaseisseparatedfromthenodestobemonitoredandbylever-agingtheemergentpropertiesoftheHPCclustercom-putingenvironment[25],wecansignificantlyreducethesizeofthisdatabase.Clusternodescannotaccessthedatabase,meaningthatanattackerwhohascom-promisedsomenumberofnodesinthesystemcannotalterthestoredfilesignatures.Oursystemreliesonacollectornode(notnecessarilypartofthecluster)tocarryouttheintegrityscansbymakingremoteconnec-tionstothenodesinthesystem,pushingthenecessarysoftwaretothesystem,andcarryingoutthescan.Inthisway,Forsetihasnosoftwarefootprintonthenodestobemonitoredandaddinganewnodetobescannedisassimpleasupdatingthedatabasetoinformthecollectornodeofthischange.Thissystemisrobusttoindividualnodecompromisesand,thoughnotfool-proof,issignificantlyhardertodefeatthanotherhost-basedsystemsperformingsimilarfunction;hadForsetibeendeployedduringtheSpringof2004,theTeraGridattackscouldhavebeendetectedandstoppedmuchearlierthantheywere.Therestofthispaperisorganizedasfollows.InSection2wedescribeourthreatmodelanddiscusstheconditionsinwhichintegritymonitoringcanaidinthesecuritymonitoringoflarge-scalecommodityclusters.Section3brieflydiscussesthedesignofNVisionCC,theclustermonitoringtoolwithwhichForsetiinter-acts.InSection4,wediscusstheimplementationofourdistributedintegritycheckeranddetailitsinter-actionswithclusternodesandNVisionCC.WerevisitourthreatmodelanddiscusstheperformanceofthisscannerinSection5,andaddressrelatedworkinSec-tion6.WethenpresentourconclusionsanddirectionsforfutureworkinSection7.