王小云:震惊世界密码学界

- 格式:doc

- 大小:18.50 KB

- 文档页数:3

课程思政在密码学教学中的应用发布时间:2021-04-26T05:30:23.186Z 来源:《当代教育家》2021年5期作者:王玥1 曹溥晶2[导读] 为适应教学改革,始终把立德树人作为教学的根本,本文将课程思政融入密码学课程的教学中,进行教学探索,并通过几个教学案例体现课程思政在密码学教学中的应用,培养新时代网络空间安全人才,发展我国高等教育事业。

王玥1 曹溥晶21.武警警官学院成都 610213;2.武警警官学院训练基地广州 510000摘要:为适应教学改革,始终把立德树人作为教学的根本,本文将课程思政融入密码学课程的教学中,进行教学探索,并通过几个教学案例体现课程思政在密码学教学中的应用,培养新时代网络空间安全人才,发展我国高等教育事业。

关键词:课程思政;密码学;网络空间安全一、引言当今世界,网络空间安全技术飞速发展,不断在改变着全球经济、政治、文化格局。

新兴技术不断发展的同时,各种网络安全隐患也日益突出,各国逐渐重视对网络空间安全人才的培养,而这一目标很大程度上依赖于各国的高等教育。

我国高等教育的核心任务之一,就是以立德树人为中心,培养德、智、体、美、劳全面发展的人才。

我们培养出来的网络空间安全人才,不仅要技术过硬,更要品德优良。

习近平总书记曾在全国高校思想政治工作会议上明确指出,要坚持把立德树人作为中心环节,把思想政治工作贯穿教育教学全过程,实现全程育人、全方位育人[1]。

这更是体现了课程思政的重要性。

二、密码学课程开展思政教学的必要性密码学课程作为网络空间安全专业的必修课,对于网络空间安全人才的培养起了至关重要的作用。

学生在大学学习知识的同时,要时刻围绕立德树人这一中心思想。

习近平总书记曾提出:“加强网络空间安全人才建设,打造素质过硬、战斗力强的人才队伍”这一理念。

当前,大学生正处于人生观、价值观、世界观还没完全形成的阶段,面对网络上各种诱惑,很容易误入歧途。

因此,我们在开展高等教育的同时,思想道德教育也要一并跟上,要时刻以立德树人为根本,实现学生的全面发展,培养有才有德的新型网络空间安全人才。

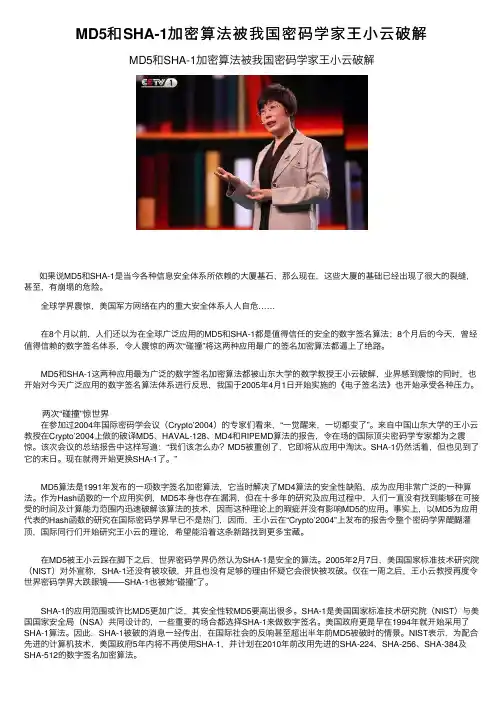

MD5和SHA-1加密算法被我国密码学家王⼩云破解MD5和SHA-1加密算法被我国密码学家王⼩云破解 如果说MD5和SHA-1是当今各种信息安全体系所依赖的⼤厦基⽯,那么现在,这些⼤厦的基础已经出现了很⼤的裂缝,甚⾄,有崩塌的危险。

全球学界震惊,美国军⽅⽹络在内的重⼤安全体系⼈⼈⾃危…… 在8个⽉以前,⼈们还以为在全球⼴泛应⽤的MD5和SHA-1都是值得信任的安全的数字签名算法;8个⽉后的今天,曾经值得信赖的数字签名体系,令⼈震惊的两次“碰撞”将这两种应⽤最⼴的签名加密算法都逼上了绝路。

MD5和SHA-1这两种应⽤最为⼴泛的数字签名加密算法都被⼭东⼤学的数学教授王⼩云破解,业界感到震惊的同时,也开始对今天⼴泛应⽤的数字签名算法体系进⾏反思,我国于2005年4⽉1⽇开始实施的《电⼦签名法》也开始承受各种压⼒。

两次“碰撞”惊世界 在参加过2004年国际密码学会议(Crypto’2004)的专家们看来,“⼀觉醒来,⼀切都变了”。

来⾃中国⼭东⼤学的王⼩云教授在Crypto’2004上做的破译MD5、HAVAL-128、MD4和RIPEMD算法的报告,令在场的国际顶尖密码学专家都为之震惊。

该次会议的总结报告中这样写道:“我们该怎么办?MD5被重创了,它即将从应⽤中淘汰。

SHA-1仍然活着,但也见到了它的末⽇。

现在就得开始更换SHA-1了。

” MD5算法是1991年发布的⼀项数字签名加密算法,它当时解决了MD4算法的安全性缺陷,成为应⽤⾮常⼴泛的⼀种算法。

作为Hash函数的⼀个应⽤实例,MD5本⾝也存在漏洞,但在⼗多年的研究及应⽤过程中,⼈们⼀直没有找到能够在可接受的时间及计算能⼒范围内迅速破解该算法的技术,因⽽这种理论上的瑕疵并没有影响MD5的应⽤。

事实上,以MD5为应⽤代表的Hash函数的研究在国际密码学界早已不是热门,因⽽,王⼩云在“Crypto’2004”上发布的报告令整个密码学界醍醐灌顶,国际同⾏们开始研究王⼩云的理论,希望能沿着这条新路找到更多宝藏。

网络通信的奠基人——保尔·贝恩(Paul Baran)出生于1926年4月29日,是与Donald Davies和Leonard Kleinrock一起的分组交换网络的其中一个发展者。

保尔·贝恩出生在波兰,但是他的家庭在1928年搬到波士顿。

他在1959年获得他的工程学硕士学位,在同一年为RAND公司工作。

保尔·贝恩在ARPANET问世前若干年,就产生了两个重要思想:一个是建立分布式网络系统;另一个是传输报文应该使用报文块,也就是后来的采用分钟交换技术进行通信。

当时,许多人怀疑他的想法,但这两条原理都成为网络技术的核心内容。

1968年,基于分组交换(packet switching)技术的美国高级研究计划署网络(ARPANET)。

这一科研进步的根本动力并非其它,而是冷战:为了防止苏联的核武器破坏美国的通讯系统,恩格尔巴特和加州大学洛杉矶分校的莱纳德·克莱恩洛克(Leonard Kleinrock)、兰德公司的保罗·巴兰(Paul Baran)和ARPA的J.C.R.里克里德(J.C.R. Licklider)一道,开发出电话和广播系统之外的第三张网。

多年之后,它成为了互联网。

计算机通信先驱—唐纳德·戴维斯(Donald Davies1924-2000)英国计算机科学家唐纳德·戴维斯(Donald Watts Davies,1924—2000)的主要贡献是参与了英国第一台计算机的研制;主持了英国第一个实验网的建设;开发了分组交换技术,使电脑能够彼此通信,并使互联网成为可能……1963年,戴维斯在NPL担任高级计算机技术项目的技术经理,负责促进政府对英国计算机工业的支持。

1965年他萌生了一个思想:让计算机之间能彼此通信。

1966年他接替Albert Uttley担任了NPL 自动化分部的主任。

他立即把该部改为计算机科学分部,并使它具有更新、更实际的目标。

中国科学院院士王小云大数据时代下的信息保护——密码技术杨洁【期刊名称】《中国教育网络》【年(卷),期】2018(000)012【总页数】1页(P42)【作者】杨洁【作者单位】【正文语种】中文11月8日,第五届世界互联网大会分论坛“大数据时代的个人信息保护”召开,中国科学院院士、清华大学教授王小云出席论坛并做主旨发言。

她指出,今天,信息正被高速低成本的复制、传播与共享,人类已进入大数据应用的新时期;政府政务、金融系统、数字化经济、社交网络、智慧城市和智慧检务等均离不开大数据。

数据治理离不开技术和管理手段的综合运用万物互联极大地改变了人类生活和思维的方式,激发出创造的无限可能。

以云计算、大数据、物联网和人工智能等为代表的新技术极大地推动着世界向更高效、智能、环保、便捷的方向前进,涌现出了无人超市、共享出行、生物特征识别、无人机和无人驾驶等众多高科技产品和应用。

然而,在通往智能社会的道路上不会一帆风顺。

我们在无人超市里留下购物记录,在手机里存有众多的个人隐私,在医院里留存疾病的诊断与治疗,智慧城市产生敏感统计信息,生物特征广泛采集……越来越多场景的泄密行为变得更加隐蔽。

数据治理是共同构建人类网络空间命运共同体的必由之路,它离不开技术和管理手段的综合运用。

因此,智慧检务是信息化社会的必然产物,也是法制信息化建设的重要组成部分。

密码技术是数据治理和信息保护的重要手段密码技术是数据治理和信息保护的重要手段,密码技术可以让世界变得更加安全、和谐和美好。

王小云中国科学院院士清华大学教授王小云指出,密码学是一个既古老又新兴的学科,从人类文明走上信息化的道路开始,密码技术就担当起信息安全保障的重任,逐渐形成了现代密码学的设计体系与分析体系。

信息安全需要机密性、完整性、合法性和不可抵赖性四个安全属性来保障,密码学中都有相应技术提供理论和技术支撑。

加密算法可满足对机密性的需求,可实现隐私保护、存储安全等,签名算法可支持合法性和对不可抵赖的需求如电子签名、版权保护、防伪、身份鉴别等,哈希函数可用于对完整性的需求如溯源、取证、审计,同时也为电子签名提供支撑技术。

基于开源硬件的小学信息科技核心素养培养实践——以《micro:bit无线传输》为例发布时间:2023-02-22T05:47:25.794Z 来源:《教学与研究》2022年10月19期作者:余洪成[导读] 新课标提出,信息科技的课程目标要围绕核心素养展开余洪成南京师范大学附属中学江宁分校江苏省南京市211100摘要:新课标提出,信息科技的课程目标要围绕核心素养展开。

信息科技课程的核心素养主要包括:信息意识、计算思维、数字化学习与创新、信息社会责任。

这门课程的逻辑主线包括了信息安全等六个方面。

那如何进行小学生信息安全教学呢?笔者基于micro:bit开源硬件,围绕无线传输的功能,向小学生介绍信息的传递过程,以及信息传递过程中如何进行信息的加密和解密,从而保证了信息安全。

关键字:信息安全 micro:bit 无线传输一、问题描述近年来,以大数据、物联网、人工智能、区块链为代表新技术迅速发展,网络安全风险不断加大,复杂程度也在不断深入。

特别是随着疫情的蔓延,企业在加快数字化转型的进程中,也让网络安全风险开始遍布在各种应用场景之中,信息安全泄密问题日趋严重。

作为信息科技这门课程的老师,我想到了最近正在研究的micro:bit,准备用micro:bit的无线传输功能,实现密码的传递和破译。

二、问题解决过程1. 分析问题,根据教学现状、学校具备的硬件情况,设计相应的信息安全校本课程,围绕micro:bit无线传输功能进行设计。

2. 在中高年级进行教学试点,以社团课学生为主。

同时尝试在部分高年级班级进行大班教学。

3. 对试点教学的情况进行总结分析,以调查问卷的形式收集学生学习调查问卷的情况。

三、教学设计【学科核心素养】1.学生在学习这节课的过程中,能主动地寻求恰当的方式获取micro:bit无线传输建立连接、发送消息的方式。

(信息意识)2.学生能够结合具体的情境,识别与分析问题,将任务分解,逐步解决。

(计算思维)3. 在问题解决过程中,开展自主学习、团队合作、协同工作完成学习任务并进行展示。

科技工作主要事迹王小云,女,xx诸城人,xx大学教授,中国密码学家。

1983~1993年就读于xx大学数学系,先后获得理学学士、硕士和博士学位,师从潘承洞教授。

1993年毕业后,留校任xx大学数学系老师,2001年晋升为教授。

1999~2001年先后两次至香港大学计算机系做访问学者。

2005年被聘为清华大学“长江学者特聘教授”。

现任xx大学密码技术与信息安全教育部重点实验室主任,清华大学高等研究院杨振宁讲座教授,清华大学密码理论与技术研究中心主任。

在杂凑函数的安全性分析领域,有4篇论文获最佳论文,包括2005年度国际密码年会欧密会与美密会的最佳论文,MD5破解的论文获得2008年汤姆森路透卓越研究奖(中国)。

在2004年8月之前,国际密码学界对王小云这个名字并不熟悉。

2004年8月,在美国加州大学圣芭芭拉分校(UCSB)召开的国际密码大会Crypto2004上,并没有被安排发言的王小云拿着自己的研究成果,充满信心地找到大会主席、国际著名密码学专家Adi Shamir教授。

听了王小云的陈述,Adi Shamir非常兴奋、非常激动,与她聊了很长时间。

通常的大会发言人只被给予两三分钟,而在8月17日晚上的会议上,Adi Shamir却破例给了王小云15分钟。

在这个世界讲坛上,王小云首次宣布了她和冯登国、来学嘉、于红波四人共同完成的文章——对MD5、HAVAL128、MD4和RIPEMD四个著名Hash(杂凑)算法的破解结果。

人们知道,世界上没有两个完全相同的指纹,因此指纹成为人们身份的唯一标志。

而在网络安全协议中,通常使用杂凑函数来处理电子签名,将冗长的签名文件压缩为一段独特的数字信息,像指纹鉴别身份一样保证原来数字签名文件的合法性和安全性。

经过这些算法的处理,原始信息即使只更动一个字母,对应的压缩信息也会变为截然不同的“指纹”,这就保证了处理信息的完整性,为电子商务等提供了数字认证的可能性。

本篇文章来自资料管理下载。

密码世界的铁面守门员作者:王芳李明丽来源:《科学中国人》2024年第03期2018年,代数群模型横空出世,因在一定程度上有效解决零知识证明等隐私保护技术算法低效的问题,基于代数群模型的隐私保护技术很快部署于多家头部企业。

然而4年后,一名在美国马里兰大学开展博士后研究的中国学者和他的合作者却发现,事情似乎没那么简单。

他们深入研究后发现了代数群模型的核心漏洞,采用反例一举证伪了代数群模型的安全性。

一座已经建好的大楼,忽然被告知地基可能存在问题,投石入湖,波澜顿起——2022年度亚洲密码年会(密码学领域三大顶会之一)上这篇关于代数群模型的证伪性分析论文一经发表,便引来激烈讨论。

时隔一年,再次谈起这段令整个密码学界开始重新审视代数群模型及其相关密码系统的不凡经历,张聪已经坐在了浙江大学网络空间安全学院的办公室里,喧嚣过后,作为论文的第一作者,他低调地表示,自己只是向大家提了一个醒——代数群模型没有宣称的那么安全,眼下更重要的,是着手开展重构代数群模型的工作,为相关隐私技术与产品保驾护航。

张聪之所以能够發现代数群模型的致命漏洞,有赖于他在科学问题上寸步不让的工作风格。

“我和周红生教授合作期间,常常因为观点不一致,爆发激烈的‘争吵’。

我们在一次次‘争吵’中,拓宽视角、激发灵感、解决难题,最终交出了这篇充满勇气的答卷。

”不迷信权威,敢于质疑,这是张聪在多年的理论密码学和应用密码学研究中习得的重要品格,不断激励着他做出了优质的创新成果。

良师引路,钻研密码张聪是河北人,2005年考入山东大学数学与应用数学专业。

山东大学在数学领域有着深厚底蕴,课程安排得当,鼓励学生沉下心来做基础分析和理论学习。

大学4年,张聪潜心向学,成绩名列前茅。

“当时,王小云院士在密码学领域取得的巨大成就,激发了我对密码学的研究热忱,并决定选择密码学作为我未来的研究方向。

”2009年,张聪进入北京大学攻读硕士学位,师从我国著名密码学家、信息安全专家卿斯汉教授。

破译“白宫密码”的人——记青年女科学家王小云

原春琳

【期刊名称】《中国人才》

【年(卷),期】2007(000)005

【摘要】在前不久刚刚举行的“中国青年女科学家奖”的颁奖典礼上,由18位来自中科院和中国工程院的院士组成的评审委员会,将奖项授予了清华大学和山东大学的双聘教授王小云,以表彰她在密码分析领域里的杰出贡献。

【总页数】1页(P43)

【作者】原春琳

【作者单位】无

【正文语种】中文

【中图分类】K826.16

【相关文献】

1.破译植物生长潜能密码的人——记鲁虹农业科技首席科学家韩立本 [J], 杨鸿

2.密码学界巾帼英雄——记“第三届中国青年女科学家奖”奖得者王小云 [J], 赵秋丽

3.科坛精英“第三届中国青年女科学家奖”获得者——王小云 [J], 无

4.破译"白宫密码"的人——记青年女科学家王小云 [J], 原春琳

5.女密码学家的成功密码——记2019年未来科学大奖获得者王小云 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

读书为国家做出贡献的例子读书为国家做出贡献的例子有很多,以下是一些例子:1、钱学森:中国著名物理学家、航天科学家,毕业于加州理工学院,参与研究了中国第一颗人造地球卫星,并协助中国研制出了东风系列导弹。

2、邓稼先:中国著名核物理学家,成功研制出了中国第一颗原子弹和氢弹,被誉为“两弹元勋”。

3、钱三强:中国著名核物理学家,成功研制出了中国第一颗原子弹和氢弹,是中国原子能事业的奠基人之一。

4、郭永怀:中国著名力学家、应用数学家,提出了边界层理论,为中国的航空航天事业做出了重要贡献。

5、李四光:中国著名地质学家、古生物学家、石油地质学家,成功预测了中国的石油资源,为中国的能源开发做出了重要贡献。

6、袁隆平:中国著名农学家、杂交水稻育种专家,成功研发出了高产、优质、抗病虫害的杂交水稻,为中国和世界的粮食产量做出了巨大贡献。

7、屠呦呦:她是中国的药学家,发现了青蒿素,并成功地将其应用于治疗疟疾。

她的发现挽救了全球数百万人的生命,并为中国医药学界赢得了国际声誉。

8、莫言:他是中国第一位获得诺贝尔文学奖的作家,他的作品如《红高粱家族》、《丰乳肥臀》等,深受读者喜爱,也为中国文学界赢得了国际声誉。

9、杨振宁是一位著名的物理学家,他在粒子物理学、统计力学和凝聚态物理等领域做出了重要贡献,被誉为“中国物理学之父”。

他的工作不仅为物理学的发展做出了贡献,也为中国科学事业的发展提供了重要的支撑。

10、鲁迅:著名文学家、思想家、革命家、教育家、民主战士,新文化运动的重要参与者,中国现代文学的奠基人之一。

他通过自己的文学作品,深刻反映了中国社会的现实和人民的疾苦,为中国的文化事业做出了重要贡献。

11、郭沫若:著名历史学家、社会活动家,中国现代文学的奠基人之一。

他曾经在日本读书工作,但最终选择回国,为中国的文化事业做出了重要贡献。

12、茅盾:著名作家、文化活动家,中国现代文学的奠基人之一。

他的文学作品深刻反映了中国社会的现实和人民的疾苦,为中国的文化事业做出了重要贡献。

王小云:震惊世界密码学界

自2004年8月以来,在国际密码学界的会议上、刊物里以及专家学者们的讨论中,“王小云”、“王氏发现”后面总是与“震惊世界”、“密码学的危机”连在一起。

在15年来密码学最沉寂的领域,王小云频频掀起轩然大波。

2006年6月获得“陈嘉庚科学奖”,9月荣获“求是杰出科学家奖”,随后获得“中国青年女科学家奖”。

她10年内破译5部顶级密码,2004年、2005年,她带领的研究小组先后破解了被全球广泛应用于计算机安全系统的MD5和SHA-1两大密码算法,引起国际密码学界的极大关注和高度赞誉。

有人说她是近几年成绩最突出的华人女数学家,也有人说她是能瞬间攻破美国五角大楼网络的女黑客。

在成功破解了MD5和SHA-1两大国际标准密码算法后,越来越多的人想知道,这位文雅的中国女性和她的团队何以能在如此短的时间内迸发出那么惊人的能量?她却说破译密码的10年是她生活最轻松的10年。

数学不是“初恋”

天资聪颖的王小云,自幼活泼爱动。

即使是上了高中,也会偷偷懒。

有一段时间,她迷上了巴金的《家》,有节数学课,45分钟没抬头,在桌下偷偷看小说。

课后,老师说:“小云,一节课我一直在看你,可你就是不看我!”

随着年龄的增长,小云慢慢懂事了。

初中毕业那年,学校组织集中复习,拼搏了40天,小云成绩便突飞猛进,一举考上市重点中学诸城一中。

一向“胸无大志”的她,此时发现自己还是蛮有潜力的。

以数学研究为职业,在小云看来有几分偶然,因为她一向痴迷的是物理。

鬼使神差,高考时她的物理成绩却不如数学。

小云记得,爸爸送自己来山东大学报到时,看到那气势不凡的校门,意气风发的青年学子,颇有几分激动地说,“好好学,将来准备考研究生……”羞得小云满面绯红,四顾左右,让爸爸赶紧住口,唯恐别人听了笑话她。

虽然数学不是她的“初恋”,但随着学习的深入,知识本身的逻辑美感以一种巨大的力量紧紧抓住了小云的兴趣,小云的实力逐步显现出来。

本科毕业时,她面临多种选择。

有同学劝她,既然你有实力选择其他,就为大家减少点竞争压力吧,于是她报考了因难度更大而被许多人回避的数论专业,成为潘承洞、于秀源教授麾下的硕士研究生。

从1983年到1993年,学士、硕士、博士一路走来,数学把王小云带入一个魅力无穷的天地。

“研究越多,思路越宽阔,这些复杂的东西,给了我一个特别美妙的感觉。

”王小云说。

剩下的都是硬骨头

现代密码学是上世纪70年代开始发展起来的新兴科学,而信息安全则是上世纪末兴起的专业。

硕士毕业前夕,导师潘承洞、于秀源建议王小云攻读密码学。

导师的远见卓识,使王小云较早踏进这一领域,对于取得今天的成就意义重大。

从1990年开始,她在潘承洞、于秀源、展涛等名师指导下,成功地将数论知识应用到密码学研究中,取得了很多突出成果,先后获得“863”项目资助和国家自然科学基金项目资助,并且获得部级科技进步奖一项。

她从上世纪90年代末开始进行HASH函数研究。

从事该领域研究的人曾经很多,但随着MD5、SHA-1两大算法的逐渐成熟及广泛应用,人们对它的安全性不再怀疑,后来队伍便慢慢分解,“剩下的都是硬骨头了……”

王小云的成功,首先在于她的直觉。

密码算法综合了数学科学里代数、统计、数论等许多领域的算法。

长期的理论熏陶、科学素养,扎实的训练,使王小云养成一种独有的敏感。

正如图灵奖获得者姚期智先生所评价的那样,“她具有一种直觉,能从成千上万的可能性中挑出最好的路径”。

MD5是由国际著名密码学家、图灵奖获得者瑞弗斯特设计,SHA-1则是由美国标

准技术所NIST与美国国家安全局NSA设计的HASH函数标准算法,早在1994年便为美国政府采纳、现为美国政府广泛利用的计算机密码系统,也被人们称为“白宫密码”。

两大算法是目前国际电子签名及许多其他密码广泛应用的关键技术,它们被形容为“两把门锁”、“固若金汤的大厦”,令许多密码分析专家望尘莫及。

选择MD5和SHA-1作为课题,就是因为当一般人毫不怀疑它时,王小云却在直觉上感觉到它的不安全,对密码算法可能存在的弱点有自己独到的领悟。

这种理论上的直觉给了她极大的勇气,虽然不知道自己是否能够成功,但还是特别想去尝试一下。

因为她“不喜欢轻而易举就可以完成的工作,挑战性比较强才对我的胃口”。

任何一项重要的科学发现,都离不开超乎常人的努力。

“分析的过程比较辛苦,比方说总共有80步,需要一步步分析、化解”,而每前进一步都要耗费巨大精力。

一旦投入进去,仿佛被一股巨大的魔力所吸引,王小云性格中的执著使她具备极大的定力。

同行评价她,从不急功近利,也不赞同大批量阅读文献,而是抓住经典论文仔细研究,吃透思想,在此基础上独立思考,寻找突破性的方法。

她先后找到30多条可能的破解路线,唯一的办法就是逐一试过。

常常是熬到深夜时证明此路不通,于是第二天,再度从零开始,寻找有效的攻击方法。

在不断的探索和反复的验证中,她创造了“比特追踪法”、“模差分方法”以及“明文修改技术”,得到国际密码专家高度评价:“这是一个有效并且非常重要的贡献,预计在不久的将来,这种方式将会被广泛运用在其他密码分析学研究上。

”

直觉、勇气和执著,使王小云将不可能变为可能。

正如密码学家克朗杰特·米尔特所言:“破解HASH函数非常艰难,就好比一个太复杂的谜,大多数人弄累了就放弃了,但是她没有。

”

从2004年年初开始,王小云率领于红波等学生,奋力拼搏3个月,到5月破解MD5的理论结果便出来了。

她向学校领导汇报了自己的研究成果,领导深知它的意义所在,非常重视。

山东大学展涛校长亲自签发邀请函,邀请国内知名信息安全专家参加在威海举办的“山东大学信息安全研究学术研讨会”,会上王小云公布了MD5等算法的一系列研究成果,专家们对她的成就给予了充分的肯定,对其坚持不懈的科研态度大加赞扬。

一位院士说,王小云的研究水平绝对不比国际上的差,这一结论不久便得到了验证。

轰动国际讲坛

威海会议不久,王小云赴美探望正在美国做访问学者的丈夫刘瑞田,并准备参加在加州圣芭芭拉召开的国际密码学会议。

到美国后,她继续埋头攻关,把自己关在房间20多天,将数据推演出来,计算出最难的碰撞实例。

一天晚上,小云拿着自己的研究成果,充满信心地找到大会主席、国际著名密码学专家阿迪·萨莫尔。

听了小云的陈述,阿迪·萨莫尔非常兴奋,与小云聊了很长时间。

当小云以桌为纸比划着自己的破解过程时,一位澳大利亚密码学家打趣道,“你会把桌子也敲破的!”

通常的大会发言每人只给两三分钟,而在8月17日晚上的会议上,阿迪·萨莫尔却破例给了小云15分钟。

王小云和冯登国、来学嘉、于红波四人共同完成的文章,囊括了对MD5、HAVAL-128、MD4和RIPEMD四个著名HASH算法的破译结果。

当小云公布到他们第三个惊人成果的时候,会场上热烈的掌声已经将小云的声音淹没,报告不得不一度中断。

有一位学者因为一只手受伤被包扎无法鼓掌,竟用另一只手拍着大腿久久不停。

报告结束后,所有与会专家再次对他们的研究成果报以长时间的掌声,有些学者甚至起立鼓掌,以示他们的祝贺和敬佩。

会议结束时,专家们纷纷聚拢到小云身边,很多世界顶级的密码学专家也上前表示他们的欣喜和祝贺。

丈夫刘瑞田也来到会场,充当小云的摄影师,此时却被热情的人群挤出了包

围圈,以至漏掉很多精彩镜头。

国际密码学专家对王小云教授等人的论文给予高度评价。

有一家专为公开征集针对MD5的攻击而设立的权威网站,于2004年8月17日宣布:“中国研究人员发现了完整MD5算法的碰撞……由于这个里程碑式的发现,MD5CRK项目将在随后48小时内结束。

”

各个密码学相关网站竞相报道这一惊人突破。

国际著名密码学家阿迪·萨莫尔称“这是近几年密码学领域最美妙的结果”,“我相信这将会引起轩然大波”。

MD5的设计者,同时也是国际著名的公钥加密算法标准RSA的第一设计者瑞弗斯特在邮件中写道:“她应当得到我最热烈的祝贺,当然,我并不希望看到MD5就这样倒下,但人必须尊崇真理。

”

密码学领域最权威的两大刊物Eurocrypto与Crypto均将2005年度最佳论文奖授予这位中国女性。

众多媒体称王小云是当今密码学界的“巾帼英雄”、“奇女子”!

链接

国际两大密码城堡

MD5、SHA-1是当前国际通行的两大密码标准。

据了解,MD5由国际著名密码学家、图灵奖获得者兼公钥加密算法RSA的创始人Rivest设计,SHA-1是由美国专门制定密码算法的标准机构——美国国家标准技术研究院(NIST)与美国国家安全局(NSA)设计。

两大算法是目前国际电子签名及许多其他密码应用领域的关键技术,广泛应用于金融、证券等电子商务领域。

其中,SHA-1早在1994年便为美国政府采纳,目前是美国政府广泛应用的计算机密码系统。

王小云介绍说,世界上由于没有两个完全相同的指纹,因此手印成为人们身份唯一和安全的标志。

在网络安全协议中,使用Hash函数来处理电子签名,以便产生理论上独一无二的“指纹”,形成“数字手印”。

按照理想安全要求,经过Hash函数产生的指纹,原始信息即使只改变一位,其产生的“指纹”也会截然不同。

如果能找到Hash函数的碰撞,就意味着两个不同的文件可以产生相同的“指纹”,这样就可以伪造签名。