基于通用存储器的低成本加密应用方案

- 格式:pdf

- 大小:364.89 KB

- 文档页数:1

一、网络存储技术发展背景自从1951年莫克利和埃克特设计的第一台通用自动计算机UNIVAC-I采用磁带机作为外存储器,到1956年第一台硬盘存储器在IBM诞生,再到如今,我们的计算机所使用的存储环境都是DAS(Direct Attached Storage直接存储)的形式。

这种情形一直延续到上个世纪90年代。

传统的DAS存储系统尽管使用方便,但这种模式是直接将存储设备连接到服务器上的。

一方面,当存储容量增加时,这种方式很难扩展;另一方面,当服务器出现异常时,会使数据不可获得,容错性差;再者,存在着存储数据无法被其他服务器共享,扩充容量则需要关闭整个系统,远程管理不方便等诸多缺陷。

于是存储届掀起了一场网络存储的革命,更先进的存储技术应用到各个存储领域,DAS在存储领域的龙头地位开始动摇。

二、网络存储技术分类网络存储主要可分为SAN(Storage Area Network存储区域网)和NAS(Network Attached Storage,网络附加存储)两种形式。

SAN凭借其卓越的性能、出色的稳定性及近乎无限的扩展能力获得了高端领域用户的好评。

而NAS 也凭借着清晰的市场定位和高性价比获得了越来越多企业用户的青睐。

三、NAS技术分析NAS的全称为Network-Attached Storage,人们通常称之为“网络附加存储”或“网络存储设备”。

NAS开始作为一种开放系统技术是由Sun公司于上个世纪80年代中期推出的NFS开始的。

它是一种向用户提供文件级服务的专用数据存储设备,直接连到网络上,不再挂接服务器后端,避免给服务器增加I/O负载。

1.NAS所使用的协议NAS目前采用的协议是NFS和CIFS。

NFS(Network File System)协议是1985年由Sun公司开发的基于Unix环境下的网络文件系统。

它采用TCP/IP,其主、从连线可覆盖整个互联网。

也就是说,处在不同区域的NFS客户机也可通过互联网分享相隔万里的另一台NFS服务器的文件档案。

舰船电子装备舰员级维修通用PMA设计方案章节一:绪论1.1 研究背景和意义1.2 国内外电子装备PMA设计现状及存在问题1.3 研究目的和意义章节二:PMA设计与实现基础的探讨2.1 PMA概论2.2 PMA设计算法选择2.3 PMA建模方法章节三:舰船电子装备的特点和需求3.1 舰船电子装备的特点3.2 舰船电子装备的需求章节四:舰员级维修通用PMA设计4.1 舰员级维修通用PMA设计思路4.2 舰员级维修通用PMA设计流程4.3 舰员级维修通用PMA设计实现章节五:实验和案例分析5.1 PMA性能与实验分析5.2 PMA设计案例分析5.3 PMA设计的优化与改进参考文献一、绪论1.1 研究背景和意义舰船是海洋上最复杂的工程体系之一,需要各种先进的技术设备支持其运行和作战能力。

而电子装备是舰船运行和作战所必需的核心部件,如雷达、通信系统、导航系统、武器控制系统等。

这些装备需要具备高可靠性、高性能和高度集成化的特点,以支持复杂的船舶运行。

而舰员级维修通用PMA(可编程逻辑器件、存储器和算法)设计方案则是电子设备维修中不可或缺的一部分。

近年来,随着电子装备和计算机技术的快速发展,PMA技术已经广泛应用于电子装备维护中。

它不仅可以提高电子设备的可靠性和维护性,而且可以快速升级系统,提供更高的安全性和可靠性。

因此,舰员级维修通用PMA设计方案的研究变得尤其重要。

1.2 国内外电子装备PMA设计现状及存在问题目前,国内外的舰船电子装备PMA设计都很成熟,但在实践中也存在一些问题。

在国外,PMA设计技术已经在舰船电子装备中得到广泛应用,并且取得了很好的效果。

但是国外设计的PMA有很多相关限制,如PMA软硬件协调、程序更新缺陷等。

这些问题限制了PMA的应用和维护效率。

在国内,虽然PMA设计的发展开始较晚,但国内电子技术发展迅速,国内的PMA技术也得到了快速发展。

许多国内的军工企业和研究所已经成功地应用了PMA技术。

KEELOQ硬件加密算法在硬件防盗版中的应用随着信息社会的飞速发展,大规模集成电路和嵌入式系统的应用已深入到各个行业。

于是,软硬件知识产权的保护、系统的安全运行等也就成为人们关注的问题。

目前,利用PCB抄板技术直接读取存储在OM或Flash中的程序代码来进行产品仿制的盗版行为越来越多。

因此,只有更好地发展加密技术,才能更有效地保护知识产权。

下面我就给大家讲一下KEELOQ加密算法在硬件加密中的应用。

一、现有的软件加密技术和硬件加密技术嵌入式系统由处理器、存储器、传感器、数据接口和嵌入式软件等部分组成。

其中程序存储器、数据存储器和嵌人式软件加密是硬件知识产权保护的关键所在。

很多嵌入式系统都采用外部扩展程序存储器,只要有相应的控制信号出现,程序存储器便对CPU是透明的。

因此,建立一个同样的硬件电路,拷贝一片新的程序存锗器即能完成仿制。

因而系统设计人员十分关注馓机系统的程序保密性及提高保密性的方法。

目前主要有以下几种保密方法:(1)无关值插入法在源程序中的某些地方插入一些与源程序无关的值,可使反汇编出来的源程序面目全非。

(2)总线置乱法在单片微机的应用领域(如采用扩展程序的存储器)中,为了防止从程序存储器中直接得到正确的源程序,可以采取地址、数据总线鼍乱的方法。

若该微机系统的地址总线为n根,则将它置乱的方式有n种。

(3)求复、异或加密将程序存储器里的代码按有效程序代码逐字节求反后存放,或者按同钥匙码异或后的二进制码存放。

这样,解密者直接反汇编将得不到正确的原代码。

以上三种方法虽然有一定作用.但有经验的设计人员经过分析后,仍有很大的破解可能,安全性不够。

(4)外部随机存储器验证法在一外部随机存储器中预先写入一些数据,系统运行时,CPU首先从该存储器读取数据,这些数据可以是CPU执行程序的条件判别依据,也可以是CPU将执行的程序。

如果数据正确,则整个系统髓正常运行;否则系统不能运行。

随机存储器由电池供电,能在掉电后保持数据。

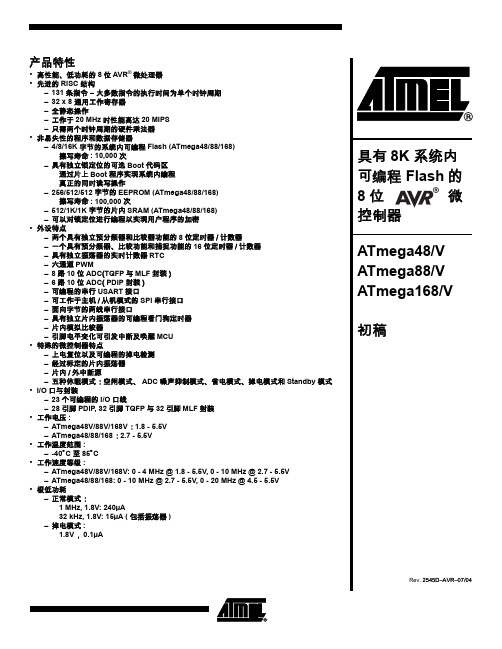

•高性能、低功耗的8位AVR® 微处理器•先进的RISC结构–131条指令 – 大多数指令的执行时间为单个时钟周期–32 x 8 通用工作寄存器–全静态操作–工作于20 MHz时性能高达20 MIPS–只需两个时钟周期的硬件乘法器•非易失性的程序和数据存储器–4/8/16K字节的系统内可编程Flash (ATmega48/88/168)擦写寿命: 10,000次–具有独立锁定位的可选Boot代码区通过片上Boot程序实现系统内编程真正的同时读写操作–256/512/512字节的EEPROM (ATmega48/88/168)擦写寿命: 100,000次–512/1K/1K字节的片内SRAM (ATmega48/88/168)控制器–可以对锁定位进行编程以实现用户程序的加密•外设特点–两个具有独立预分频器和比较器功能的8位定时器/计数器–一个具有预分频器、比较功能和捕捉功能的16位定时器/计数器–具有独立振荡器的实时计数器RTC–六通道PWM–8路10位ADC(TQFP与MLF封装)–6路10位ADC( PDIP封装)–可编程的串行USART接口–可工作于主机/从机模式的SPI串行接口–面向字节的两线串行接口–具有独立片内振荡器的可编程看门狗定时器–片内模拟比较器–引脚电平变化可引发中断及唤醒MCU•特殊的微控制器特点–上电复位以及可编程的掉电检测–经过标定的片内振荡器–片内/外中断源–五种休眠模式:空闲模式、ADC噪声抑制模式、省电模式、掉电模式和Standby模式•I/O口与封装–23个可编程的I/O口线–28引脚PDIP, 32引脚TQFP与32引脚MLF封装•工作电压:–ATmega48V/88V/168V:1.8 - 5.5V–ATmega48/88/168:2.7 - 5.5V•工作温度范围:–-40°C至85°C•工作速度等级:–ATmega48V/88V/168V:************.5V,*************.5V–ATmega48/88/168:*************.5V,*************.5V•极低功耗–正常模式:1 MHz, 1.8V: 240µA32 kHz, 1.8V: 15µA (包括振荡器)–掉电模式:1.8V,0.1µAFigure 1. ATmega48/88/168引脚排列声明本数据手册的典型值来源于对器件的仿真,以及其他基于相同产生工艺的 AVR 微控制器的标定特性。

某某市某某科技有限公司(厂区)机柜管理系统方案某某市某某实业有限公司承制年月日关键词:电子储物柜、电子信报箱、电子寄存柜、军队储物柜、员工储物柜、小区信报箱、物业管理报刊亭、小区牛奶箱、电子器皿柜、电子图书柜第一章机柜智能控制系统结构和配置1 功能管理结构模式模式一:单卡感应式(IC卡感应读卡器+机柜控制器+机柜电锁)使用者在机柜出前出示经过授权的感应卡,经读卡器识别确认合法身份后,控制器驱动对应的电锁打开柜门,并记录进门时间。

适用于安全级别不是很高的环境,是最常用的管理模式。

模式二:双卡感应式(IC卡感应读卡器+机柜控制器+机柜电锁)使用者为两人,各拿一张经过授权的感应卡,先后经读卡器识别确认身份后,控制器驱动电锁打开柜门,并记录进门时间。

适用于安全级别较高的环境,保存贵重物品的机柜才会用到这种功能。

模式三:密码(IC卡键盘读卡器+机柜控制器+机柜电锁)使用者在机柜外的读卡器键盘上输入经过授权的密码,先后经读卡器识别确认身份后,控制器驱动电锁打开柜门,并记录进门时间。

适用于安全级别不是很高的环境,多用于不便携带IC卡的场所。

鉴别方式的意思是在当前的通行时段下使用何种方式开启电锁。

单卡识别:开门方式是只感应有效卡即可开启电锁。

密码:开门方式是只键入有效密码开启电锁。

(这个功能需要带键盘的读卡器)卡加密码:开门方式是感应有效卡之后还须输入有效密码才能开启电锁。

(这个功能需要带键盘的读卡器)双卡:开门方式是必须要连续有两张有效卡感应后,才能开启电锁。

自由通行:开门方式是在读卡器上任意感应一张有效卡就能开启电锁,且锁将一直开启,直到该时间段结束自动关闭。

①开门是用软件直接开启当前门的电锁,在设定的开门时间内电锁会重新关闭。

②关门是当使用过下面的门长开命令后,把电锁关闭,恢复正常门禁状态。

③门长开是用管理软件直接开启当前门的电锁,电锁开启一直保持开锁状态,不再锁门,直到使用了上面的关门命令。

2 系统的功能和特点1.可以树立公司、大厦或工厂办公场所规范化管理形象,提高管理档次,同时规范化内部的管理体制。

2017年第17期

信息技术科技创新与应用

基于通用存储器的低成本加密应用方案

满佳喜

(上海复旦微电子集团股份有限公司,上海200433)

1系统方案在电子系统设计中,常常将系统软件存放在EEPROM中,上电后处理器自动将EEPROM中的软件数据读出载入到控制器内部的RAM(RandomAccessMemory)执行,传统的EEPROM只具有单一的主存储空间,该空间存储的软件数据可通过IIC(Inter-IntegratedCircuit)总线接口直接读出,没有任何的加密措施,因此存储在EEPROM中的软件数据可以轻易的被读出并写入到另一套完全复制的电子系统中。开发一套新的电子系统产品一般要付出市场调研、系统设计、硬件设计、软件设计等多个环节,设计开发成本不菲,而由于存放软件的外部存储器不具有任何加密措施,一旦产品投放到市场后,整个系统很容易就会被他人复制,且由于复制者不用付出产品的开发成本,其复制后的产品在市场上会更有价格竞争力,这样的话很可能会使得一套新设计的电子系统产品以失败而告终。在已经使用了EEPROM的电子系统中,只需要将EEPROM存储芯片更换为复旦微电子的新型通用24系列串行EEPROM产品,利用该系列产品中具有的UID(UniqueID)和OTP(OneTimePro原gram)存储空间特性,就可达到软件加密的目的。UID和OTP存储空间都是在原有的主存储空间以外,额外设计增加的存储空间,其中UID是每颗EEPROM芯片的识别号,类似于芯片的身份证,只能读取无法改写,且每颗芯片都是唯一不可复制的,一般为8字节或16字节数据长度,OTP空间是一块用户可读写的数据空间,一般为16字节或32字节数据长度,对OTP空间写入数据后用户可通过对OTP空间进行锁定操作,使得写入OTP空间的数据变为只能读取无法改写。在电子系统产品的生产过程中,用户可设置一个密钥,通过每颗EEPROM产品具有的唯一UID,配合密钥经过一定的加密算法的计算生成一段密文,并将密文存储在OTP空间,电子系统上电后,处理器通过同样的密钥对密文和UID进行解密认证的操作,只有UID和密文匹配并顺利通过认证后系统软件才继续执行,这样的话即使主存储空间的软件数据和OTP空间的密文被他人完全的复制,由于每颗EEPROM芯片的UID都是唯一不可复制的,且密钥和加密算法他人一般难以破解,因此一套复制的电子系统产品UID是无法和OTP空间中的密文匹配的,从而无法顺利通过上电后的解密认证操作,也就无法成功运行。通过以上举措,可在不额外增加系统硬件成本的情况下,达到系统软件防复制的目的。1.1存储器介绍存储器是信息技术中用来存储和保存用户信息的记忆体,宽泛来讲,只要能保存二进制数据的都称为存储器。按照系统掉电后所存储的数据是否能保持不丢失,存储器分为挥发性存储器和非挥发性存储器,EEPROM产品是一种非挥发性存储器,可通过电进行擦除和编程操作,是一种掉电后数据不丢失的存储器芯片,复旦微电子的新型通用24系列串行EEPROM产品具有IIC接口,可工作在1.7V~5.5V宽电压范围,具有100万次擦写寿命和40年的数据保存能力,除主存储空间外,额外具有UID和OTP存储空间,UID为芯片的身份标识,每颗芯片的UID是唯一不可复制的,OTP空间是一块可多次进行读写操作的存储空间,用户如果希望OTP空间数据不再被改写,可对该块空间进行锁定操作,锁定后OTP空间的数据只能读出,无法再被改写,详细的芯片信息本文不做详述。1.2加密算法介绍

数据加密是指将原始数据配合密钥经过某种特殊的算法计算

后改变原来的数据内容,这样即使用户获得了已经加密的信息,由

于不知道密钥和加密算法,仍然无法清楚加密过程

。数据的加密方

式有很多种,如常见的校验和、CRC(CyclicRedundancyCheck循环

冗余校验)、DES(DataEncryptionStandard数据加密标准

)等,因本

文的实现验证以DES算法为例,因此此处仅介绍DES加密算法。

美国国家标准局1973年开始研究除国防部外的其他部门的计

算机系统的数据加密标准,1977年1月,美国政府决定采纳IBM公

司设计的方案作为非机密数据的正式数据加密标准,称为DES。目

前国内DES算法在POS、ATM、智能卡、高速公路收费站等领域被广

泛使用,以此来实现关键数据的加密。

DES算法的入口参数有三个:Key、Data、Mode。其中Key为8个

字节,是密钥,Data为8个字节,是要被加密或被解密的数据,Mode

为工作方式,有加密和解密两种。DES算法的加密操作是将Mode设

置为加密,用密钥Key去把数据Data进行加密,生成Data的密文

(8字节)作为DES的输出结果,DES算法的解密操作是将Mode设

置为解密,用密钥Key去把密文数据Data(8字节)解密,还原为Da原

ta的明码形式作为DES的输出结果

。

详细的DES算法加解密过程本文不做详述,DES算法计算密

文示例:明码为0000000000000000,密钥为1122334455667788时,

DES生成的密文为6FB23EAD0534752B。

2实现验证

为确认该方案是确实可行的,采用该方案进行实际的电子系统

验证,控制器选用SiliconLab的C8051F340,该控制器为51系列单

片机,EEPROM存储产品选用复旦微电子的新型通用FM24C64D,

该产品具有64Kbit主存储空间,16字节的UID,32字节的OTP空

间,算法选用DES加解密算法,开发基于Keil编译环境。采用UID

数据和DES算法进行软件加解密计算,

增加加解密操作后处理器

需要的占用的程序空间和数据空间很少,示例程序经过Keil编译后

实际占用程序空间2729字节,占用数据缓存78字节。

3结束语

在电子系统产品设计中,基于复旦微电子的新型通用24系列

串行EEPROM存储产品,选择合适的加解密算法,可以在不增加系

统额外硬件成本情况下,实现良好的软件加密效果

,达到较好的软

件知识产权保护的目的,该低成本加密应用方案已经在蓝牙、WIFI

等领域有具体的客户应用,取得了较好的效果

,得到了用户的高度

认可。

参考文献

[1]复旦微电子FM24C64D技术手册[Z].http://www.fmsh.com/ea78de

2e-2f5a-e700-2221-7101cff37d8d/.

[2]芯科实验室.SiliconLabsC8051F340技术手册[Z].http://www.sila

bs.com/products/mcu/8-bit/c8051f32x-f34x.

摘要:在电子技术飞速发展的今天,存储器在电子系统中被大量使用,EEPROM(ElectricallyErasableProgrammableRead-Only

Memory电可擦除可编程只读存储器)作为一种通用非挥发存储器件被广泛的应用在各类电子系统中,复旦微电子提供的24系

列串行EEPROM在消费电子领域被大量的应用。电子系统中一般都有应用软件,且常常将该软件存放在EEPROM存储器中,为

避免软件设计产权轻易的被复制,在电子系统设计中对于应用软件的防复制保护也越来越受关注。文章介绍一种基于复旦微电

子新型通用24系列串行EEPROM的加密解决方案,在不额外增加硬件成本的情况下达到保护软件产权的目的

。

关键词:存储器;EEPROM;加密;软件保护

84

--