2014年4月电子商务安全导论00997自考试题及答案

- 格式:docx

- 大小:19.44 KB

- 文档页数:3

高等教育自学考试电子商务安全导论试题一、单项选择题(本大题共20小题,每小题1分,共20分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其选出并将“答题纸”的相应代码涂黑。

错涂、多涂或未涂均无分。

1.美国的橘皮书中为计算机安全的不同级别制定了4个标准:A、 B、C、D级,其中B级又分为B1、B2、B3三个子级,C级又分为C1、C2两个子级。

以下按照安全等级由低到高排列正确的是A.A、B1、B2、B3、C1、C2、DB.A、B3、B2、B1、C2、Cl、DC.D、Cl、C2、B1、B2、B3、AD.D、C2、C1、B3、B2、Bl、A2.在维护系统的安全措施中,保护数据不被未授权者建立的业务是A.保密业务B.认证业务C.数据完整性业务D.不可否认业务3.Diffie与Hellman早期提出的密钥交换体制的名称是A.DESB.EESC.RSAD.Diffie-Hellman4.以下加密体制中,属于双密钥体制的是A.RSAB.IDEAC.AESD.DES5.对不知道内容的文件签名称为A.RSA签名B.ELgamal签名C.盲签名D.双联签名6.MD5散列算法的分组长度是A.16比特B.64比特C.128比特D.512比特7.按照《建筑与建筑群综合布线系统工程设计规范》(CECS72:97)的要求,设备间室温应保持的温度范围是A.0℃-10℃B.10℃-25℃C.0℃-25℃D.25℃-50℃8.通过公共网络建立的临时、安全的连接,被称为A.EDIB.DSLC.VLND.VPN9.检查所有进出防火墙的包标头内容的控制方式是A.包过滤型B.包检验型C.应用层网关型D.代理型10.在接入控制策略中,按主体执行任务所知道的信息最小化的原则分配权力的策略是A.最小权益策略B.最大权益策略C.最小泄露策略D.多级安全策略11.Microsoft Access数据库的加密方法属于A.单钥加密算法B.双钥加密算法C.加密桥技术D.使用专用软件加密数据12.Kerberos域内认证过程的第一个阶段是A.客户向AS申请得到注册许可证B.客户向TGS申请得到注册许可证C.客户向Server申请得到注册许可证D.客户向Workstation申请得到注册许可证13.Kerberos域间认证分为4个阶段,其中第3阶段是(~代表其它Kerberos的认证域)14.证明双钥体制中公钥的所有者就是证书上所记录的使用者的证书是A.双钥证书B.公钥证书C.私钥证书D.CA证书15.通常将用于创建和发放证书的机构称为A.RAB.LDAPC.SSLD.CA16.在PKI的构成中,负责制定整个体系结构的安全政策的机构是A.CAB.PAAC.OPAD.PMA17.在Internet上建立秘密传输信息的信道,保障传输信息的机密性、完整性与认证性的协议是A.HTTPB.FTPC.SMTPD.SSL18.在SET协议中用来确保交易各方身份真实性的技术是A.加密方式B.数字化签名C.数字化签名与商家认证D.传统的纸质上手工签名认证19.牵头建立中国金融认证中心的银行是A.中国银行B.中国人民银行C.中国建设银行D.中国工商银行20.CFCA推出的一套保障网上信息安全传递的完整解决方案是A.TruePassB.EntelligenceC.DirectD.LDAP二、多项选择题(本大题共5小题,每小题2分,共10分)在每小题列出的五个备选项中至少有两个是符合题目要求的,请将其选出并将“答题纸”的相应代码涂黑。

2014年4月一、单项选择题(本大题共20小题,每小题1分,共20分)1.美国的橘皮书中为计算机安全的不同级别制定了4个标准:A、 B、C、D级,其中B级又分为B1、B2、B3三个子级,C级又分为C1、C2两个子级。

以下按照安全等级由低到高排列正确的是 ( D )A.A、B1、B2、B3、C1、C2、DB.A、B3、B2、B1、C2、Cl、DC.D、Cl、C2、B1、B2、B3、AD.D、C2、C1、B3、B2、Bl、A2.在维护系统的安全措施中,保护数据不被未授权者建立的业务是 ( C )A.保密业务B.认证业务C.数据完整性业务D.不可否认业务3.Diffie与Hellman早期提出的密钥交换体制的名称是 ( D )A.DESB.EESC.RSAD.Diffie-Hellman4.以下加密体制中,属于双密钥体制的是 ( A )A.RSAB.IDEAC.AESD.DES5.对不知道内容的文件签名称为 ( C )A.RSA签名B.ELgamal签名C.盲签名D.双联签名6.MD5散列算法的分组长度是 ( D )A.16比特B.64比特C.128比特D.512比特7.按照《建筑与建筑群综合布线系统工程设计规范》(CECS72:97)的要求,设备间室温应保持的温度范围是( B )A.0℃-10℃B.10℃-25℃C.0℃-25℃D.25℃-50℃8.通过公共网络建立的临时、安全的连接,被称为 ( D )A.EDIB.DSLC.VLND.VPN9.检查所有进出防火墙的包标头内容的控制方式是 ( A )A.包过滤型B.包检验型C.应用层网关型D.代理型10.在接入控制策略中,按主体执行任务所知道的信息最小化的原则分配权力的策略是 ( C )A.最小权益策略B.最大权益策略C.最小泄露策略D.多级安全策略11.Microsoft Access数据库的加密方法属于 ( A )A.单钥加密算法B.双钥加密算法C.加密桥技术D.使用专用软件加密数据12.Kerberos域内认证过程的第一个阶段是 ( A )A.客户向AS申请得到注册许可证B.客户向TGS申请得到注册许可证C.客户向Server申请得到注册许可证D.客户向Workstation申请得到注册许可证13.Kerberos域间认证分为4个阶段,其中第3阶段是(~代表其它Kerberos的认证域) ( B )A. Client ASB. Client TGS~C. Client TGSD. Client Server~14.证明双钥体制中公钥的所有者就是证书上所记录的使用者的证书是 ( B )A.双钥证书B.公钥证书C.私钥证书D.CA证书15.通常将用于创建和发放证书的机构称为 ( D )A.RAB.LDAPC.SSLD.CA16.在PKI的构成中,负责制定整个体系结构的安全政策的机构是( B )A.CAB.PAAC.OPAD.PMA17.在Internet上建立秘密传输信息的信道,保障传输信息的机密性、完整性与认证性的协议是( D )A.HTTPB.FTPC.SMTPD.SSL18.在SET协议中用来确保交易各方身份真实性的技术是 ( C )A.加密方式B.数字化签名C.数字化签名与商家认证D.传统的纸质上手工签名认证19.牵头建立中国金融认证中心的银行是( B )A.中国银行B.中国人民银行C.中国建设银行D.中国工商银行20.CFCA推出的一套保障网上信息安全传递的完整解决方案是 ( B )A.TruePassB.EntelligenceC.DirectD.LDAP二、多项选择题(本大题共5小题,每小题2分,共10分)21.计算机病毒的特征有 ( ABC )A.非授权可执行B.隐蔽性C.潜伏性D.不可触发性E.表现性22.接入控制的功能有 ( ADE )A.阻止非法用户进入系统B.强制接入C.自主接入D.允许合法用户进入系统E.使合法人按其权限进行各种信息活动23.Kerberos域内认证过程的第一阶段的第一步中Client向AS传递的信息有( ACD )A.IDcB.IDserverC.IDTGSD.时间戳aE.ADclient24.检验证书有效必须满足的条件有 ( ABE )A.证书没有超过有效期B.密钥没有被修改C.证书没有使用过D.证书持有者合法E.证书不在CA发行的无效证书清单中25.SET安全协议要达到的主要的目标是( CDE )A.结构的简单性B.信息的相互隔离C.多方认证的解决D.交易的实时性E.信息的安全传递三、填空题(本大题共5小题,每小题2分,共10分)26.商务对象的认证性是指网络两端的使用者在沟通之前相互确定对方的身份,保证身份的正确性,分辨参与者所声称身份的真伪,防止___伪装___攻击。

2014年10月高等教育自学考试全国统一命题考试电子商务安全导论试卷(课程代码00997)本试卷共4页。

满分l00分,考试时间l50分钟。

考生答题注意事项:1.本卷所有试题必须在答题卡上作答。

答在试卷上无效,试卷空白处和背面均可作草稿纸。

2.第一部分为选择题。

必须对应试卷上的题号使用2B铅笔将“答题卡”的相应代码涂黑。

3.第二部分为非选择题。

必须注明大、小题号,使用0.5毫米黑色字迹签字笔作答。

4.合理安排答题空间,超出答题区域无效。

第一部分选择题一、单项选择题(本大题共20小题,每小题l分,共20分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其选出并将“答题卡”的相应代码涂黑。

未涂、错涂或多涂均无分。

1.在计算机安全等级中,用户在使用前必须在系统中注册,系统管理员可以为一些程序或数据设立访问许可权限,这种安全等级是A.Cl级 B.C2级 C.Bl级 D.B2级2.对Internet攻击的四种类型中不包括A.篡改 B.伪造 C.木马 D.介入3.第一个既能用于数据加密也能用于数字签名的算法是A.DES算法 B.RSA算法 C.ELGamal算法 D.ECC算法4.当前实用的密码体制从安全性角度来说都属于A.计算上安全 B.理论上安全 C.无条件安全 D.无限制安全5.下列选项中不属于常见的散列函数的是A.MD-3 B.MD-4 C.MD-5 D.SHA6.MD-5算法在消息的后面加上一个比特的1和适当数量的0,使填充后的消息长度比512的整数倍少A.32比特 B.64比特 C.96比特 D.128比特7.《电气装置安装工程、接地装置施工及验收规范》的国家标准代码是A.GB50174-93 B.GB9361-88C. GB2887-89 D.GB50169-928.计算机病毒的最基本特征是A.隐蔽性 B.传染性 C.自我复制性 D.潜伏性9.对所有进出防火墙的数据包标头内容进行检查,以提升内网安全的防火墙属于A.包检验型 B.包过滤型C.包分析型 D.应用层网关型10.下列选项中,不属于VPN隧道协议的是A.IPSec B.L2F C.RIP D.GRE11.对数据库的加密方法通常有多种,以下软件中,属于使用专用加密软件加密数据库数据的软件是A.Microsoft Access B.Microsoft ExcelC.DOMINO D.L0TUS12.接入控制的方法有多种,其中由系统管理员分配接人权限的方法是A.自主式接入控制 B.强制式接人控制C.单级安全控制 D.多级安全控制13.身份证明系统由多方构成,检验示证者出示证件合法性的为A.申请者 B.攻击者 C.可信赖者 D.验证者14.在Kerberos的认证过程中,Client向域外的服务器申请服务的过程为四个阶段,以下描述属于第3阶段的是A.客户向域内AS申请注册许可证B.客户向域外AS申请注册许可证C.客户向域内的TGS申请服务的服务许可证D.客户向域外的TGS申请服务的服务许可证15.公钥证书的内容包含A.版本信息 B.私钥C.用户的签名算法 D.CA的公钥信息16.CA系统由多个部分构成,其中提供目录浏览服务的服务器是A.安全服务器 B.CA服务器C.数据库服务器 D.LDAP服务器17.IBM的电子钱包软件是A.Consumer Wallet B.Microsoft WalletC.Cyber—Cash D.Internet—Wallet18.以信用卡为基础、在Internet上交易的付款协议是A.Visa B.RSA C.SSL D.SET19.CFCA金融认证服务的相关规则中要求持卡人基本资格包含A.拥有自己的有效身份证件 B.拥有数字证书C.拥有5万的定期存单 D.拥有信用卡20.CFCA推出的网上信息安全传递的完整解决方案是A.Direct代理 B.Entelligence C.TmePass D.CAST二、多项选择题(本大题共5小题,每小题2分,共l0分)在每小题列出的五个备选项中至少有两个是符合题目要求的。

全国2009年10月自学考试电子商务安全导论试题课程代码:00997一、单项选择题(本大题共20小题,每小题1分,共20分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.电子商务安全的中心内容中,用来保证为用户提供稳定的服务的是()A.商务数据的完整性B.商务对象的认证性C.商务服务的不可否认性D.商务服务的不可拒绝性2.使用DES加密算法,需要对明文进行的循环加密运算次数是()A.4次B.8次C.16次D.32次3.在密钥管理系统中最核心、最重要的部分是()A.工作密钥B.数据加密密钥C.密钥加密密钥D.主密钥4.MD-4的输入消息可以为任意长,压缩后的输出长度为()A.64比特B.128比特C.256比特D.512比特5.充分发挥了DES和RSA两种加密体制的优点,妥善解决了密钥传送过程中的安全问题的技术是()A.数字签名B.数字指纹C.数字信封D.数字时间戳6.在电子商务中,保证认证性和不可否认性的电子商务安全技术是()A.数字签名B.数字摘要C.数字指纹D.数字信封7.《电气装置安装工程、接地装置施工及验收规范》的国家标准代码是()A.GB50174—93 B.GB9361—88C.GB2887—89 D.GB50169—928.下列提高数据完整性的安全措施中,不属于...预防性措施的是()A.归档B.镜像C.RAID D.网络备份9.系统将通行字表划分成两部分,每部分包含几个通行字来减少暴露的危险性?()A.半个B.一个C.两个D.四个10.Kerberos是一种网络认证协议,它采用的加密算法是()A.RSA B.PGPC.DES D.MD511.数字证书采用公钥体制,即利用一对互相匹配的密钥进行()A.加密B.加密、解密C.解密D.安全认证12.通常PKI的最高管理是通过()A.政策管理机构来体现的B.证书作废系统来体现的C.应用接口来体现的D.证书中心CA来体现的13.实现递送的不可否认性的方式是()A.收信人利用持证认可B.可信赖第三方的持证C.源的数字签名D.证据生成14.SET协议用来确保数据的完整性所采用的技术是()A.单密钥加密B.双密钥加密C.密钥分配D.数字化签名15.安装在客户端的电子钱包一般是一个()A.独立运行的程序B.浏览器的插件C.客户端程序D.单独的浏览器16.CFCA认证系统采用国际领先的PKI技术,总体为几层的CA结构?()A.一层B.二层C.三层D.四层17.下列防火墙类型中处理效率最高的是()A.包过滤型B.包检验型C.应用层网关型D.代理服务器型18.点对点隧道协议PPTP是第几层的隧道协议?()A.第一层B.第二层C.第三层D.第四层19.在Internet接入控制对付的入侵者中,属于合法用户的是()A.黑客B.伪装者C.违法者D.地下用户20.下列选项中不属于...数据加密可以解决的问题的是()A.看不懂B.改不了C.盗不走D.用不了二、多项选择题(本大题共5小题,每小题2分,共10分)在每小题列出的五个备选项中至少有两个是符合题目要求的,请将其代码填写在题后的括号内。

2021年4月高等教育自学考试全国统一命题考试电子商务安全导论试卷(课程代码00997)一、单项选择题:本大题共20小题,每小题1分,共20分。

1.下列选项中不属于Internet系统构件的是(D)A.客户端的局域网B.服务器的局域网C. Internet网络D. VPN网络2.保证身份的精确性,分辨参与者所声称身份的真伪,防止伪装攻击,这样的业务称为(A)A.认证业务B.保密业务C.控制业务D.完整业务3.使用DES加密算法,需要对明文进行的循环加密运算次数是(C)A.4次B.8次C.16次D.32次4.把明文变成密文的过程,叫作(A)A.加密B.密文C.解密D.加密算法5.在没有签名者自己的合作下,不可能验证签名的签名是(B)A.RSA签名体制B.无可争辩签名C.盲签名D.双联签名6.数字签名的主要用途不包括(D)A.电子商务中的签署B.电子办公C.电子转账D.文件加密7.下列选项中,不是计算机病毒主要来源的是(D)A.非法拷贝中毒B.有人研制病毒C.引进的计算机软件中带有病毒D.局域网防毒失效导致中毒8.《电气装置安装工程、接地装置施工及验收规范》的国家标准代码是(D)A. GB50174-93B. GB9361-88C. GB2887-89D. GB50169-929.在以下主要的隧道协议中,属于第二层协议的是(D)A. GREB. IGRPC. IPSecD. PPTP10..下列选项中不属于VPN优点的是(A)A.传输速度快B.网络结构灵活C.管理简单D.成本较低11.美国市场的DOMINO版本的密钥长度为(D)A.61位B.62位C.63位D.64位12. MAC的含义是(C)A.自主式接入控制B.数据存取控制C.强制式接入控制D.加密接入控制13.通行字也称为(B)A.用户名B.用户口令C.密钥D.公钥14.身份证明系统由多方构成,检验示证者出示证件合法性的为(D)A.申请者B.攻击者C.可信赖者D.验证者15.将公钥体制用于大规模电子商务安全的基本要素是( D )A.公钥对B.密钥C.数字证书D.公钥证书16.在电子商务环境下,实现公钥认证和分配的有效工具是(C)A.数字证书B.密钥C.公钥证书D.公钥对17. PKI 的构成中,负责具体的证书颁发和管理的是(C)A. PAAB. OPAC. CAD. PMA18.不可否认业务和机构的最终目标是尽量避免和防止电子通信和电子商务中出现的哪种现象?(D)A.裁决B.贸易C.认证D.欺诈与纠纷19. SET 提供了一套既安全又方便的交易模式,在每个交易环节中都加入的过程是(C)A.检查B.输入C.认证D.传输20.提供安全的电子商务数据交换的协议是(B)A. SSLB. SETC. TLSD. IP二、多项选择题:本大题共5小题,每小题2分,共10分。

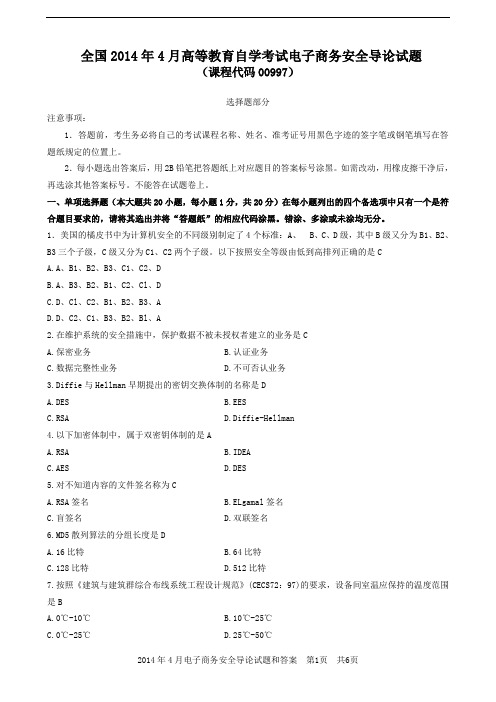

全国2014年4月高等教育自学考试电子商务安全导论试题(课程代码00997)选择题部分注意事项:1.答题前,考生务必将自己的考试课程名称、姓名、准考证号用黑色字迹的签字笔或钢笔填写在答题纸规定的位置上。

2.每小题选出答案后,用2B铅笔把答题纸上对应题目的答案标号涂黑。

如需改动,用橡皮擦干净后,再选涂其他答案标号。

不能答在试题卷上。

一、单项选择题(本大题共20小题,每小题1分,共20分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其选出并将“答题纸”的相应代码涂黑。

错涂、多涂或未涂均无分。

1.美国的橘皮书中为计算机安全的不同级别制定了4个标准:A、B、C、D级,其中B级又分为B1、B2、B3三个子级,C级又分为C1、C2两个子级。

以下按照安全等级由低到高排列正确的是CA.A、B1、B2、B3、C1、C2、DB.A、B3、B2、B1、C2、Cl、DC.D、Cl、C2、B1、B2、B3、AD.D、C2、C1、B3、B2、Bl、A2.在维护系统的安全措施中,保护数据不被未授权者建立的业务是CA.保密业务B.认证业务C.数据完整性业务D.不可否认业务3.Diffie与Hellman早期提出的密钥交换体制的名称是DA.DESB.EESC.RSAD.Diffie-Hellman4.以下加密体制中,属于双密钥体制的是AA.RSAB.IDEAC.AESD.DES5.对不知道内容的文件签名称为CA.RSA签名B.ELgamal签名C.盲签名D.双联签名6.MD5散列算法的分组长度是DA.16比特B.64比特C.128比特D.512比特7.按照《建筑与建筑群综合布线系统工程设计规范》(CECS72:97)的要求,设备间室温应保持的温度范围是BA.0℃-10℃B.10℃-25℃C.0℃-25℃D.25℃-50℃8.通过公共网络建立的临时、安全的连接,被称为DA.EDIB.DSLC.VLND.VPN9.检查所有进出防火墙的包标头内容的控制方式是 AA.包过滤型B.包检验型C.应用层网关型D.代理型10.在接入控制策略中,按主体执行任务所知道的信息最小化的原则分配权力的策略是CA.最小权益策略B.最大权益策略C.最小泄露策略D.多级安全策略11.Microsoft Access数据库的加密方法属于AA.单钥加密算法B.双钥加密算法C.加密桥技术D.使用专用软件加密数据12.Kerberos域内认证过程的第一个阶段是AA.客户向AS申请得到注册许可证B.客户向TGS申请得到注册许可证C.客户向Server申请得到注册许可证D.客户向Workstation申请得到注册许可证13.Kerberos域间认证分为4个阶段,其中第3阶段是(~代表其它Kerberos的认证域)BA. Client↔ASB. Client↔TGS~C. Client↔TGSD. Client↔Server~14.证明双钥体制中公钥的所有者就是证书上所记录的使用者的证书是BA.双钥证书B.公钥证书C.私钥证书D.CA证书15.通常将用于创建和发放证书的机构称为DA.RAB.LDAPC.SSLD.CA16.在PKI的构成中,负责制定整个体系结构的安全政策的机构是BA.CAB.PAAC.OPAD.PMA17.在Internet上建立秘密传输信息的信道,保障传输信息的机密性、完整性与认证性的协议是DA.HTTPB.FTPC.SMTPD.SSL18.在SET协议中用来确保交易各方身份真实性的技术是CA.加密方式B.数字化签名C.数字化签名与商家认证D.传统的纸质上手工签名认证19.牵头建立中国金融认证中心的银行是BA.中国银行B.中国人民银行C.中国建设银行D.中国工商银行20.CFCA推出的一套保障网上信息安全传递的完整解决方案是AA.TruePassB.EntelligenceC.DirectD.LDAP二、多项选择题(本大题共5小题,每小题2分,共10分)在每小题列出的五个备选项中至少有两个是符合题目要求的,请将其选出并将“答题纸”的相应代码涂黑。

2008年10月自考试题电子商务安全导论全国2008年10月自考试题电子商务安全导论全国试卷内容预览网站收集有1万多套自考试卷,答案已超过2000多套。

我相信没有其他网站能比此处更全、更方便的了。

2008年10月自考试题电子商务安全导论全国课程代码:00997一、单项选择题(本大题共20小题,每小题1分,共20分) 在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.电子商务的技术要素组成中不包含( )A.网络B.用户C.应用软件D.硬件2.电子商务的发展分成很多阶段,其第一阶段是( )A.网络基础设施大量兴建B.应用软件与服务兴起C.网址与内容管理的建设发展D.网上零售业的发展3.下列选项中属于双密钥体制算法特点的是( )A.算法速度快B.适合大量数据的加密C.适合密钥的分配与管理D.算法的效率高4.美国政府在1993年公布的EES技术所属的密钥管理技术是( )A.密钥设置B.密钥的分配C.密钥的分存D.密钥的托管5.实现数据完整性的主要手段的是( )A.对称加密算法B.非对称加密算法C.混合加密算法D.散列算法6.数字签名技术不能解决的安全问题是( )A.第三方冒充B.接收方篡改C.传输安全D.接收方伪造7.根据《建筑与建筑群综合布线系统工程设计规范》(CECS 72∶97)的要求,计算机机房室温应该保持的温度范围为( )A.0℃—25℃B.10℃—25℃C.0℃—35℃D.10℃—35℃8.判断一段程序代码是否为计算机病毒,其依据是看这段代码是否具有( )A.隐蔽性B.传染性C.破坏性D.可触发性9.下列隧道协议中,基于防火墙的VPN系统的协议是( )A.IPSecB.L2FC.PPTPD.GRE10.在中国,制约VPN发展、普及的客观因素是( )A.客户自身的应用B.网络规模C.客户担心传输安全D.网络带宽11.由资源拥有者分配接人权的接入控制方式是( )A.自主式接入控制B.强制式接入控制C.随机式接入控制D.半强制式接入控制12.在加密/解密卡的基础上开发的数据库加密应用设计平台是( )A.使用加密软件加密数据B.使用专用软件加密数据C.使用加密桥技术D.使用Domino加密技术13.以下关于通行字的选取原则错误的是( )A.易记B.易理解C.难以被猜中D.抗分析能力强14.Kerberos系统的四个组成部分中不包含( )A.BSB.TGSC.ClientD.Server15.在单公钥证书系统中,签发根CA证书的机构是( )A.国家主管部门B.用户C.根CA自己D.其它CA16.CA系统一般由多个部分构成,其核心部分为( )A.安全服务器B.CA服务器C.注册机构RAD.LDAP服务器17.推出SET的两个组织是( )A.Visa和MastercardB.Visa和MicrosoftC.Mastercard和MicrosoftD.Visa和RSA18.SSL握手协议包含四个主要步骤,其中第三个步骤为( )A.客户机HelloB.服务器HelloC.HTTP数据流D.加密解密数据19.CTCA安全认证系统所属的机构是( )A.中国银行B.招商银行C.中国移动D.中国电信20.SHECA证书包含许多具体内容,下列选项中不包含在其中的是( )A.版本号B.公钥信息C.私钥信息D.签名算法二、多项选择题(本大题共5小题,每小题2分,共10分) 在每小题列出的五个备选项中至少有两个是符合题目要求的,请将其代码填写在题后的括号内。

2017年4月高等教育自学考试全国统一命题考试电子商务安全导论试卷(课程代码00997)本试卷共4页。

满分l00分,考试时间l50分钟。

考生答题注意事项:1.本卷所有试题必须在答题卡上作答。

答在试卷上无效,试卷空白处和背面均可作草稿纸。

2.第一部分为选择题。

必须对应试卷上的题号使用2B铅笔将“答题卡”的相应代码涂黑。

3.第二部分为非选择题。

必须注明大、小题号,使用0.5毫米黑色字迹签字笔作答。

4.合理安排答题空间。

超出答题区域无效。

第一部分选择题(共30分)一、单项选择题(本大题共20小题,每小题l分,共20分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其选出并将“答题卡” 的相应代码涂黑。

错涂、多涂或未涂均无分。

淘宝店铺自考赢家1.下列选项中不属于Internet系统构件的是A.客户端的局域网 B.服务器的局域网C.Internet网络 D.VPN网络2.零售商面向消费者的这种电子商务模式是A.B.G B.B.C C.B.B D.C.C3.早期提出的密钥交换体制是用一个素数的指数运算来进行直接密钥交换,这种体制通常称为A.Kerberos协议 B.LEAF协议C.skipjack协议 D.Diffie-Hellman协议4.收发双方持有不同密钥的体制是A.对称密钥 B.数字签名 C.公钥 D.完整性5.关于散列函数的概念,下列阐述中正确的是A.散列函数中给定长度不确定的输入串,很难计算出散列值B.散列函数的算法是保密的C.散列函数的算法是公开的D.散列函数中给定散列函数值,能计算出输入串6.SHA的含义是A。

安全散列算法 B.密钥 C.数字签名 D.消息摘要7.下列选项中属于病毒防治技术规范的是A.严禁归档 B.严禁运行合法授权程序C.严禁玩电子游戏 D.严禁UPS8.《电子计算机房设计规范》的国家标准代码是A.GB50174-93 B.GB9361.88 C.GB2887.89 D.GB50169-929.下列选项中,属于防火墙所涉及的概念是A. Kerberos B.VPN C.DMZ D.DES10.外网指的是A.受信网络 B.非受信网 C.防火墙内的网络 D.局域网11.Internet入侵者中,乔装成合法用户渗透进入系统的是A.伪装者 B.违法者 C.地下用户 D.黑客12.下列选项中不属于数据加密可以解决的问题的是A.看不懂 B.改不了 C.盗不走 D.用不了13.CA设置的地区注册CA不具有的功能是A.制作证书 B.撤销证书注册 C.吊销证书 D.恢复备份密钥14.数字证书采用公钥体制,即利用一对互相匹配的密钥进行A.身份识别 B.加密、解密 C.数字签名 D.安全认证15.认证机构对密钥的注册、证书的制作、密钥更新、吊销进行记录处理使用的技术是A.加密技术 B.数字签名技术 C.身份认证技术 D.审计追踪技术16.实现递送的不可否认性的方式是A.收信人利用持证认可 B.可信赖第三方的持证C.源的数字签名 D.证据生成17.为了确保交易各方身份的真实性,需要通过数字化签名和A.加密 B.商家认证 C.数字化签名 D.SSL18.安装在客户端的电子钱包一般是一个A.独立运行的程序 B.浏览器的一个插件C.客户端程序 D.单独的浏览器19.SHECA证书的对称加密算法支持A.64位 B.128位 C.256位 D.512位20.CTCA目前提供的安全电子邮件证书的密钥位长为A.64位 B.128位 C.256位 D.512位二、多项选择题(本大题共5小题。

2011年10月电子商务安全导论试题和答案2011年10月高等教育自学考试电子商务安全导论试卷(课程代码 00997)一、单项选择题 (本大题共20小题,每小题1分。

共20分)在每小题列出的四个备选项中只有一个是符合题目要求的。

请将其代码填写在题后的括号内。

错选、多选或未选均无分。

1.美国的橘皮书中为计算机安全的不同级别定义了ABCD 级,其中C级又分了子级,由低到高的是AA.C1C2 B.C2CI C.CIC2C3 D.C3C2C12.下列属于单钥密码体制算法的是【 A 】A.RC-5加密算法 B.RSA密码算法C.ELGamal密码体制 D.椭圆曲线密码体制3.第一个既能用于数据加密,又能用于数字签名的加密算法是【 D】A.DES加密 B.IDEA加密C.RC-5加密 D.RSA加密4.下列选项中不是散列函数的名字的是【A】A.数字签名 B.数字指纹C.压缩函数 D.杂凑函数5.SHA算法压缩后的输出值长度为【 A 】A.128 比特 B.160比特C.264比特 D.320比特6.《建筑内部装修设计防火规范》的国家标准代码是【 D】A.GB50174--93 B.GB9361--88C.GB50169--92 D.GB50222--957.计算机病毒最重要的特征是【 B 】A.隐蔽性 B.传染性C.潜伏性 D.破坏性8.Kerberos最头疼的问题源自整个Kerberos协议都严重地依赖于【 C 】A.服务器 B.通行字C.时钟 D.密钥9.数字证书的作用是证明证书用户合法地拥有证书中列出的【 D 】A.私人密钥 B.加密密钥C.解密密钥 D.公开密钥10.LDAP服务器提供【 A 】A.目录服务 B.公钥服务c.私钥服务 D.证书服务11.下列服务器中不是CA的组成的是【 B 】A.安全服务器 B.PKI服务器C.LDAP服务器 D.数据库服务器12.下列选项中,不属于有影响的提供PKI服务的公司的是【 D 】A.Baltimore公司 B.Entrust公司C.VeriSign公司 D.Sun公司C.SHECA证书 D.CHCA 证书20.CTCA目前提供的安全电子邮件证书的密钥位长为【 D】A.64位 B. 128位C.256位 D.512位二、多项选择题 (本大题共5小题,每小题2分,共10分)在每小题列出的五个备选项中至少有两个是符合题目要求的。

2014年4月

一、单项选择题(本大题共20小题,每小题1分,共20分)

美国的橘皮书中为计算机安全的不同级别制定了4个标准:A、B、C、D级,其中B级又分为B1、B2、B3三个子级,C级又分为C1、C2两个子级。

以下按照安全等级由低到高排列正确的是(D)

A.A、B1、B2、B3、C1、C2、D

B.A、B3、B2、B1、C2、Cl、D

C.D、Cl、C2、B1、B2、B3、A

D.D、C2、C1、B3、B2、Bl、A

2.在维护系统的安全措施中,保护数据不被未授权者建立的业务是( C )

A.保密业务

B.认证业务

C.数据完整性业务

D.不可否认业务

3.Diffie与Hellman早期提出的密钥交换体制的名称是( D )

A.DES

B.EES

C.RSA

D.Diffie-Hellman

4.以下加密体制中,属于双密钥体制的是( A )

RSA B.IDEA C.AES D.DES

对不知道内容的文件签名称为( C )

RSA签名 B.ELgamal签名 C.盲签名 D.双联签名

MD5散列算法的分组长度是( D )

A.16比特

B.64比特

C.128比特

D.512比特

按照《建筑与建筑群综合布线系统工程设计规范》(CECS72:97)的要求,设备间室温应保持的温度范围是( B )

A.0℃-10℃

B.10℃-25℃

C.0℃-25℃

D.25℃-50℃

通过公共网络建立的临时、安全的连接,被称为( D )

A.EDI

B.DSL

C.VLN

D.VPN

9.检查所有进出防火墙的包标头内容的控制方式是( A )

A.包过滤型

B.包检验型

C.应用层网关型

D.代理型

10.在接入控制策略中,按主体执行任务所知道的信息最小化的原则分配权力的策略是( C )

A.最小权益策略

B.最大权益策略

C.最小泄露策略

D.多级安全策略

11.Microsoft Access数据库的加密方法属于( A )

A.单钥加密算法

B.双钥加密算法

C.加密桥技术

D.使用专用软件加密数据

12.Kerberos域内认证过程的第一个阶段是( A )

A.客户向AS申请得到注册许可证

B.客户向TGS申请得到注册许可证

C.客户向Server申请得到注册许可证

D.客户向Workstation申请得到注册许可证

Kerberos域间认证分为4个阶段,其中第3阶段是(~代表其它Kerberos的认证域)( B ) Client AS B.Client TGS~

C.Client TGS

D.Client Server~

证明双钥体制中公钥的所有者就是证书上所记录的使用者的证书是( B )

双钥证书 B.公钥证书 C.私钥证书 D.CA证书

通常将用于创建和发放证书的机构称为( D )

RA B.LDAP C.SSL D.CA

在PKI的构成中,负责制定整个体系结构的安全政策的机构是( B )

A.CA

B.PAA

C.OPA

D.PMA

在Internet上建立秘密传输信息的信道,保障传输信息的机密性、完整性与认证性的协议是

( D )

A.HTTP

B.FTP

C.SMTP

D.SSL

在SET协议中用来确保交易各方身份真实性的技术是( C )

A.加密方式

B.数字化签名

C.数字化签名与商家认证

D.传统的纸质上手工签名认证

牵头建立中国金融认证中心的银行是( B )

中国银行 B.中国人民银行 C.中国建设银行 D.中国工商银行

CFCA推出的一套保障网上信息安全传递的完整解决方案是( B )

TruePass B.Entelligence C.Direct D.LDAP

多项选择题(本大题共5小题,每小题2分,共10分)

计算机病毒的特征有( ABC )

非授权可执行 B.隐蔽性 C.潜伏性 D.不可触发性 E.表现性

接入控制的功能有( ADE )

A.阻止非法用户进入系统

B.强制接入

C.自主接入

D.允许合法用户进入系统

E.使合法人按其权限进行各种信息活动

Kerberos域内认证过程的第一阶段的第一步中Client向AS传递的信息有( ACD )

A.IDc

B.IDserver

C.IDTGS

D.时间戳a

E.ADclient

检验证书有效必须满足的条件有( ABE )

证书没有超过有效期 B.密钥没有被修改 C.证书没有使用过

D.证书持有者合法

E.证书不在CA发行的无效证书清单中

SET安全协议要达到的主要的目标是( CDE )

A.结构的简单性

B.信息的相互隔离

C.多方认证的解决

D.交易的实时性

E.信息的安全传递

三、填空题(本大题共5小题,每小题2分,共10分)

26.商务对象的认证性是指网络两端的使用者在沟通之前相互确定对方的身份,保证身份的正确性,分辨参与者所声称身份的真伪,防止___伪装___攻击。

认证性用___数字签名___和身份认证技术实现。

27.DES加密算法中,每次取明文的连续___64___位数据,利用64位密钥,经过___16___轮循环加密运算,将其变成64位的密文数据。

28.IPsec有两种工作模式,___传输模式___为源到目的之间已存在的IP包提供安全性;___隧道模式___则把一个IP包放到一个新的IP包中,并以IPsec格式发往目的地。

29.关于公钥证书的吊销,___定期吊销___方式有一定的延迟,__立即吊销____可以避免此风险。

30.SSL依靠证书来检验通信双方的身份,在检验证书时,___浏览器___和___服务器___都检验证书,看它是否由它们所信任的CA发行。

如果CA是可信任的,则证书被接受。

名词解释题(本大题共5小题,每小题3分,共15分)

31.系统穿透P10

32.良性病毒P76

良性病毒:只为表现自身,并不彻底破坏系统和数据,当会大量占用CPU,增加系统开销降低系统工作效率的一类计算机病毒(小球、157511591、救护车、扬基、Dabi)

33.KerberosP103

Kerbcros:是一种典型的用于客户机和服务器认证体系协议,是一种基于对称密码体制的安全认证服务系统。

34.单公钥证书系统P110

单公钥证书系统:一个系统中所有用户共同一个CA.

35.认证服务P130

认证服务:身份识别与鉴别。

确认实体即为自己所声明的实体鉴别身份的真伪。

五、简答题(本大题共6小题,每小题5分,共30分)36.简述电子商务安全的六项中心内容。

P11

电子商务安全的六项中心内容是什么?

答(1)商务数据的机密性或称保密性(2)商务数据的完整性或称正确性

商务对象的认证性(4)商务服务的不可否认性

商务服务的不可拒绝性或称可用性(6)访问的控制性

37.简述双密钥体制的特点。

P47

38.简述RSA数字签名体制的安全性。

P67

39.简述按照VPN的部署模式,VPN可以分为哪三类?P87

40.简述PKI作为安全基础设施,为不同的用户按不同的安全需求提供的安全服务包括哪些?P130

41.简述在不可否认业务中,源的不可否认性可以提供证据解决哪些可能的纠纷?P134。