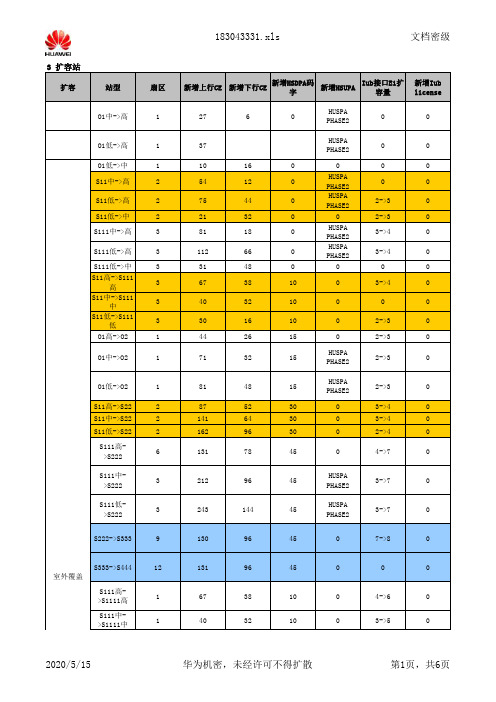

华为基站CE各站型配置

- 格式:xlsx

- 大小:10.95 KB

- 文档页数:1

第二章LTE基站类型与设备LTE基站类型根据不同的划分方式,有不同的分类。

根据基站覆盖的环境和模型不同,可以分为宏站和室分站;根据LTE采用的双工方式不同,又分为TDD站点和FDD站点,下面将针对不同的分类进行介绍。

2.1 宏站和室分站区别根据环境、覆盖模型不同将站点分为宏站与室分站。

宏站一般指室外大范围的覆盖站点,由于天线覆盖无法做到无缝覆盖,宏站天线无法完全覆盖至室内,或室内覆盖信号很差,环境复杂,针对楼宇需要做室分覆盖。

简单来说宏站是大范围室外覆盖的站点,针对高楼层,覆盖差的室内而设的站点为室分站点。

宏站和室分站点区分也很简单,宏站在室外有明显的天线,而室分的天线多为在楼道的天花板里的吸顶天线。

同时宏站和室分站的设备也略有不同,在下面的章节里会做出详细介绍。

2.2 TDD和FDD区别LTE根据双工方式,分为两类:TDD和FDD,TDD代表时分复用,FDD代表频分复用,FDD系统是指系统的发送和接收数据使用不同的频率;时分双工系统则是系统的发送和接收使用相同的频段,上下行数据发送在时间上错开,通过在不同时隙发送上下行数据,可有效避免上下行干扰,至于具体含义属于理论范畴,这里就不多解释了,但要知道中国移动使用的是TDD。

电信联通使用的是FDD。

移动TDD又根据划分频段的不同,分为D、F、E三种频段,各频段范围如下:D 2570—2620MHzF 1880—1920MHzE 2300—2400MHz其中D/F频段供宏站使用,E频段供室分使用。

频段划分的含义是,在划分的这些频段区间,供LTE 4G业务使用2.3 基站基本设备介绍上面介绍了基站的分类,不同类型的基站需要的设备各不相同,下面将对所有设备进行介绍,下表列举了不同类型基站设备配置。

基站设备一般包括:主系统模块FSMF,系统拓展模块FBBA,电源模块DCDU,传输模块FTIF,时钟盒,RRU,GPS,天线等。

本节将对这些模块做出详细介绍。

2.3.1 室内基带处理单元 BBU室内基带处理单元,也称BBU(Building Base band Unite)。

5G 基站概述及基本操作 Copyright © Huawei Technologies Co., Ltd. All rights reserved.培训目标●学完本课程后,您应该能:☐了解华为5G基站的方案及产品☐了解BTS5900序列基站的功能及模块☐了解LampSite功能及模块☐了解5G基站的基本操作,包括设备及链路管理,基本无线参数管理1.5G基站概述2.5G基站基本操作1.5G基站概述1.1 系统概述1.2 系统结构1.3 机柜及其部件1.4 室内方案概述2. 5G基站基本操作SA(Standalone)组网采用Option 2组网架构,即采用端到端的5G网络架构,从终端、无线新空口到核心网都采用5G相关标准,支持5G各类接口和实现5G各项功能来提供5G各类服务。

●NSA主要聚焦5G初期部署的eMBB业务。

●LTE 是锚点,可以重用当前的EPC,可以快速引入5G。

华为gNodeB基站描述5G当前支持多种站型,包括DBS3900、DBS5900等多种,基站硬件主要由机柜、BBU和射频模块组成。

基带单元BBU3910/BBU5900射频单元RRU/AAU 机柜CPRI/eCPRI容量规格项目规格NR(TDD)-Sub6G(18个小区, 100MHz,2T2R/4T4R/32T32R/64T64R)2块UMPTg+6块UBBPg2d NR(TDD)-Sub6G(36个小区, 100MHz, 2T2R/4T4R/8T8R)2块UMPTe+6块UBBPg3e部署场景AAU RRU站点供电方案BBU 机柜BBU 时钟目录1.5G基站概述1.1 系统概述1.2 系统结构1.3 机柜及其部件1.4 室内方案概述2. 5G基站基本操作BBU5900和BBU3910物理结构●BBU5900●尺寸:86mm x 442mm x 310mm(高x 宽x 深) ●重量:满配置≤18kg ●BBU3910●尺寸:86mm x 442mm x 310mm(高x 宽x 深) ●重量:15kg(满配置)BBU逻辑结构BBU采用模块化设计,由基带子系统、整机子系统、传输子系统、互联子系统、主控子系统、监控子系统和时钟子系统组成BBU5900上有11个槽位,各类型单板在BBU槽位中的分布如下图所示。

华为CE交换机配置策略路由重定向到防火墙适用产品和版本CE12800/CE6800/CE5800系列产品V100R001C00或更高版本,CE12800E系列产品V200R002C50或更高版本,CE7800系列产品V100R003C00或者更高版本,CE8800系列产品V100R006C00或者更高版本。

组网需求如图2-47所示,某公司由于业务需要,业务区的服务器有访问Internet的需求。

业务区的数据服务器和视频服务器通过接入层交换机SwitchB和核心层交换机SwitchA接入出口网关Router与Internet 进行通信。

为了保证服务器到Internet和Internet到服务器的流量的安全性,在核心交换机SwitchA旁挂一个防火墙,将所有流经SwitchA的流量通过策略路由重定向到防火墙,防火墙对流量进行过滤从而保证公司内外网络的安全性。

图2-47 配置策略路由的组网图表2-7列出了图2-47上设备的基本网络规划情况。

需求分析•出于安全性考虑,在SwitchA上旁挂一台核心防火墙USG,对流量进行安全过滤。

•对服务器到Internet的流量和Internet到服务器的流量分别进行安全过滤。

操作步骤1.SwitchB的配置,以CE5800系列为例system-view[~HUAWEI] sysname SwitchB //修改设备名称为SwitchB[~HUAWEI] commit[~SwitchB] vlan batch 100 200 //在SwitchB上创建VLAN100和VLAN200[~SwitchB] commit[~SwitchB] interface 10ge 1/0/1 //进入SwitchB与SwitchA相连接口的视图[~SwitchB-10GE1/0/1] port link-type trunk //配置接口类型为Trunk[~SwitchB-10GE1/0/1] port trunk allow-pass vlan 100 200 //将接口加入VLAN100和VLAN200,使VLAN100、VLAN200的报文都能通过[~SwitchB-10GE1/0/1] quit[~SwitchB] interface GE 1/0/2 //进入SwitchB与Data Server 相连的接口的视图[~SwitchB-GE1/0/2] port default vlan 100 //接口类型缺省为Access,允许VLAN100的报文通过[~SwitchB-GE1/0/2] quit[~SwitchB] interface GE 1/0/3 //进入SwitchB与Video Server 相连的接口的视图[~SwitchB-GE1/0/3] port default vlan 200 //接口类型缺省为Access,允许VLAN200的报文通过[~SwitchB-GE1/0/3] quit[~SwitchB] commitSwitchA的配置,以CE12800系列为例system-view[~HUAWEI] sysname SwitchA //修改设备名称为SwitchA[~HUAWEI] commit[~SwitchA] vlan batch 100 200 300 400 500 //在SwitchA上创建VLAN100、VLAN200、VLAN300、VLAN400和VLAN500 [~SwitchA] commit[~SwitchA] interface 10ge 1/0/1 //进入SwitchA与SwitchB相连接口的视图[~SwitchA-10GE1/0/1] port link-type trunk //配置接口类型为Trunk[~SwitchA-10GE1/0/1] port trunk allow-pass vlan 100 200 //将接口加入VLAN100和VLAN200,使VLAN100、VLAN200的报文都能通过[~SwitchA-10GE1/0/1] quit[~SwitchA] interface 10ge 1/0/2 //进入SwitchA与Router相连的接口的视图[~SwitchA-10GE1/0/2] port default vlan 500 //接口默认为Access类型,将接口加入VLAN500[~SwitchA-10GE1/0/2] quit[~SwitchA] interface 10ge 1/0/3 //进入SwitchA与核心防火墙相连的其中一个接口的视图[~SwitchA-10GE1/0/3] port default vlan 300 //接口默认为Access类型,将接口加入VLAN300[~SwitchA-10GE1/0/3] quit[~SwitchA] interface 10ge 1/0/4 //进入SwitchA与核心防火墙相连的另一个接口的视图[~SwitchA-10GE1/0/4] port default vlan 400 //接口默认为Access类型,将接口加入VLAN400[~SwitchA-10GE1/0/4] quit[~SwitchA] commit[~SwitchA] interface vlanif 100[~SwitchA-Vlanif100] ip address 192.168.1.1 24 //配置VLANIF100的IP地址为192.168.1.1,掩码为24[~SwitchA-Vlanif100] quit[~SwitchA] interface vlanif 200[~SwitchA-Vlanif200] ip address 192.168.2.1 24 //配置VLANIF200的IP地址为192.168.2.1,掩码为24[~SwitchA-Vlanif200] quit[~SwitchA] interface vlanif 300[~SwitchA-Vlanif300] ip address 192.168.3.1 24 //配置VLANIF300的IP地址为192.168.3.1,掩码为24[~SwitchA-Vlanif300] quit[~SwitchA] interface vlanif 400[~SwitchA-Vlanif400] ip address 192.168.4.1 24 //配置VLANIF400的IP地址为192.168.4.1,掩码为24[~SwitchA-Vlanif400] quit[~SwitchA] interface vlanif 500[~SwitchA-Vlanif500] ip address 192.168.10.1 24 //配置VLANIF500的IP地址为192.168.10.1,掩码为24[~SwitchA-Vlanif500] quit[~SwitchA] commit[~SwitchA] ip route-static 0.0.0.0 0.0.0.0 192.168.10.2 //配置缺省路由,使服务器能正常访问Internet[~SwitchA] commit[~SwitchA] acl 3001 //创建ACL3001[~SwitchA-acl4-advance-3001] rule 5 permit ip source 192.168.1.2 24 //配置ACL3001中的规则:源网段为192.168.1.0 [~SwitchA-acl4-advance-3001] rule 10 permit ip source 192.168.2.2 24 //配置ACL3001中的规则:源网段为192.168.2.0 [~SwitchA-acl4-advance-3001] commit[~SwitchA-acl4-advance-3001] quit[~SwitchA] traffic classifier c1 //创建流分类c1[~SwitchA-classifier-c1] if-match acl 3001 //匹配ACL3001的规则,匹配原网段为192.168.1.0或192.168.2.0网段内的所有报文,即所有从服务器到Internet的报文[~SwitchA-classifier-c1] quit[~SwitchA] commit[~SwitchA] traffic behavior b1 //创建流行为b1[~SwitchA-behavior-b1] redirect nexthop 192.168.3.2 //对匹配的报文重定向到192.168.3.2,即重定向到核心防火墙USG [~SwitchA-behavior-b1] quit[~SwitchA] commit[~SwitchA] traffic policy p1 //创建流策略p1[~SwitchA-trafficpolicy-p1] classifier c1 behavior b1 //在流策略p1中绑定流分类c1和流行为b1,即将所有从服务器到Internet的报文重定向到核心防火墙USG[~SwitchA-trafficpolicy-p1] quit[~SwitchA] commit[~SwitchA] interface 10ge 1/0/1 //进入SwitchA与SwitchB相连接口的视图[~SwitchA-10GE1/0/1] traffic-policy p1 inbound //将流策略p1应用在SwitchA与SwitchB相连接口的入方向上,对从服务器到Internet的报文进行安全过滤[~SwitchA-10GE1/0/1] quit[~SwitchA] commit[~SwitchA] acl 3002 //创建ACL3002[~SwitchA-acl4-advance-3002] rule 5 permit ip destination 192.168.1.2 24 //配置ACL3002中的规则:目的网段为192.168.1.0 [~SwitchA-acl4-advance-3002] rule 10 permit ip destination 192.168.2.2 24 //配置ACL3002中的规则:目的网段为192.168.2.0 [~SwitchA-acl4-advance-3002] commit[~SwitchA-acl4-advance-3002] quit[~SwitchA] traffic classifier c2 //创建流分类c2[~SwitchA-classifier-c2] if-match acl 3002 //匹配ACL3002的规则,匹配目的网段为192.168.1.0或192.168.2.0网段内的所有报文,即所有从Internet到服务器的报文[~SwitchA-classifier-c2] quit[~SwitchA] commit[~SwitchA] traffic behavior b2 //创建流行为b2[~SwitchA-behavior-b2] redirect nexthop 192.168.3.2 //对匹配的报文重定向到192.168.3.2,即重定向到核心防火墙USG [~SwitchA-behavior-b2] quit[~SwitchA] commit[~SwitchA] traffic policy p2 //创建流策略p2[~SwitchA-trafficpolicy-p2] classifier c2 behavior b2 //在流策略p1中绑定流分类c2和流行为b2,即将所有从Internet到服务器的报文重定向到核心防火墙USG[~SwitchA-trafficpolicy-p2] quit[~SwitchA] commit[~SwitchA] interface 10ge 1/0/2 //进入SwitchA与Router相连接口的视图[~SwitchA-10GE1/0/2] traffic-policy p1 inbound //将流策略p1应用在SwitchA与Router相连接口的入方向上,对从Internet到服务器的报文进行安全过滤[~SwitchA-10GE1/0/2] quit[~SwitchA] commit防火墙的配置,以USG系列为例system-view[USG] interface GigabitEthernet 1/0/3 //进入USG与SwitchA 与相连的其中一个接口的视图[USG-GigabitEthernet1/0/3] ip address 192.168.3.2 24 //配置接口的IP地址[USG-GigabitEthernet1/0/3] quit[USG] interface GigabitEthernet 1/0/4 //进入USG与SwitchA 与相连的另外一个接口的视图[USG-GigabitEthernet1/0/4] ip address 192.168.4.2 24 /配置接口的IP地址[USG-GigabitEthernet1/0/4] quit[USG] firewall zone trust //进入Trust安全区域视图[USG-zone-trust] add interface GigabitEthernet 1/0/3 //将接口GigabitEthernet 1/0/3加入Trust安全区域[USG-zone-trust] quit[USG] firewall zone untrust //进入untrust安全区域视图[USG-zone-untrust] add interface GigabitEthernet 1/0/4 //将接口GigabitEthernet 1/0/4加入untrust安全区域[USG-zone-untrust] quit[USG] policy interzone trust untrust outbound //进入Trust-Untrust域间安全策略视图[USG-policy-interzone-trust-untrust-outbound] policy 1 //创建安全策略,并进入策略ID视图[USG-policy-interzone-trust-untrust-outbound-1] policy source 192.168.1.0 0.0.0.255 //指定源地址为192.168.1.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] policy source 192.168.2.0 0.0.0.255 //指定源地址为192.168.2.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] policy destination 192.168.1.0 0.0.0.255 //指定目的地址为192.168.1.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] policy destination 192.168.2.0 0.0.0.255 //指定目的地址为192.168.2.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] action permit //配置对匹配流量的包过滤动作为允许通过[USG-policy-interzone-trust-untrust-outbound-1] quit[USG-policy-interzone-trust-untrust-outbound] quit[USG] firewall blacklist enable //开启黑名单功能[USG] firewall defend ip-sweep enable //开启IP地址扫描攻击防范功能[USG] firewall defend ip-spoofing enable //开启IP Spoofing 攻击防范功能[USG] ip route-static 0.0.0.0 0.0.0.0 192.168.4.1 //配置路由,下一跳为SwitchA的vlanif 400的接口地址,不管是从服务器到Internet的流量,还是从Internet到服务器的流量都是从防火墙的GigabitEthernet 1/0/4到SwitchA验证在SwitchA上使用display traffic policy命令,检查回显信息,看流策略中的信息是否配置正确。

WCDMA网络容量之CE资源WCDMA网络容量之“CE资源”概念CE:Channel Element,信道处理单元,它是WCDMA基站用来承载各类业务的基带资源。

1个CE就是处理1个AMR 12.2K业务需要的资源。

含义CE是Node-B的硬件处理能力,CE不是实际的资源,CE是一个逻辑概念。

处理每种业务(包括软切换,总的CE消耗应为业务占用CE+软切换占用CE)所耗费的资源可以按照CE来进行折算。

CE是网络基带处理能力的资源,通常一个CE被人为的定义为处理一个12.2k语音所占用的基带资源,可以理解为处理一个语音电话所占用的编解码软硬件资源的总和。

CE这一逻辑概念被广泛采纳为衡量基站处理能力的指标,每个基站所配置的CE数目表征了基站本身的业务处理能力。

因为Node B中的CE是以共享池的形式使用,所以当业务量增加时,会出现处理单位CE 使用紧张的现象。

当CE资源不足时,将限制新接入的用户,造成切换掉话等问题。

典型的CE容量消耗CE资源分为上行CE资源与下行CE资源,由CE板卡硬件与CE license 两部分组成。

WCDMA基站CE资源的容量大小由两方面因素决定:该基站CE板卡能承载的CE数量(硬件)该基站配置的CE license数量(软件)各厂商的基站均把CE做成资源池的方式,上下行可分开,主流厂商单基站最大的CE数目一般为单向1536个。

设备商一般在基站配置时采用“硬件一次到位,软件license逐步升级”的方式。

下面是某种设备的CE 消耗列表:3G业务类型上行CE资源需求下行CE资源需求Speech 12.2 1 1CS 64 4 2384/HSDPA 16 考虑码字资源PS 64/64 4 2PS 64/384 4 8PS 384/384 16 8HSUPA 与速率有关不占用CE资源几点注意事项上行比下行的CE license配置要多上行语音数据业务都要消耗基带板的CE资源HSUPA对上行CE的消耗较大HSUPA的CE消耗和业务速率、用户数相关,信令信道上下行会消耗少量的CE。

各厂家CI计算方法汇总1概述CI即Cell Identity,小区识别码,用以确定小区位置,在同一MSC内每个小区必须唯一,范围从0~65535。

无线参数设置中,CI配置错误会导致寻呼、起呼、切换等一系列严重问题。

CI的计算业界没有统一的标准,各个厂家的计算方法也不相同,即使同一厂家,在不同的业务区也可能有不同的设置原则,或者由运营商自己设定原则进行规划。

本文根据部门内同事的邮件讨论内容,将各厂家的常用CI计算方法进行汇总。

以便对在后续优化工作中,对CI的配置、检查和转换等方面有一定的参考。

2 各厂家CI计算方法2.1 中兴CI一般纳入无线参数规划中,并考虑将CI与BSSID(BSS编号)、BTSID(基站编号)和CELLID(小区编号0/1/2)相关联。

推荐下面几种CI规划方案:方案1:CI从1开始,依次往下排列,每个基站3个CI资源;如果其中有单扇区或两扇区基站,则CI仍按三扇区来规划,不用的CI预留。

有以下关系:CI=3*BTSID+CELLID-2例如,第5号基站,BTSID=5,CELLID=0/1/2,则其三个小区CI分别为13/14/15。

方案2:CI由BSSID、BTSID和CELLID组合而成,固定为5位,最高一位为BSSID,中间三位为BTSID,不满3位的在其高位补0,最后一位为CELLID。

有如下关系:CI=BSSID&BTSID&CELLID例如,BSSID=1,第5号基站,CI分别为10050/10051/10052;第50号基站,CI分别为10500/10501/10502。

这种方式的好处是CI比较直观,根据CI可很容易地知道BSSID、BTSID和CELLID。

一般推荐使用方案2来规划CI,但要注意CI的取值范围限制,最长16bits,从0~65535。

但在实际项目中,中兴业务区的CI可能还有其他编号方法,以湖北为例:咸宁hirs现网CI采用SYSTEMID+LAC(6)+1/2/3(第一扇区为1,第二扇区为2,第三扇区为3)。