LXC系列教程之四:设定LXC虚拟计算机独占实体网络卡

- 格式:docx

- 大小:619.64 KB

- 文档页数:6

lxc使用指南LXC使用指南LXC(Linux Containers)是一种操作系统级虚拟化技术,它允许在单个Linux内核上运行多个独立的Linux系统。

LXC提供了一种轻量级、高效的虚拟化解决方案,可以在一个物理主机上运行多个隔离的容器,每个容器都具有自己独立的文件系统、进程空间和网络接口。

本篇文章将为您介绍LXC的使用指南,帮助您快速上手并充分发挥LXC的优势。

一、LXC的安装和配置1. 安装LXC软件包:使用适用于您的Linux发行版的包管理器安装LXC软件包。

2. 配置LXC网络:根据您的需求,选择合适的网络配置方式,如桥接模式、NAT模式或虚拟网络模式等。

3. 创建LXC容器:使用lxc-create命令创建一个新的LXC容器,并指定容器的配置文件和根文件系统。

二、LXC容器的管理和使用1. 启动和停止容器:使用lxc-start命令启动容器,使用lxc-stop命令停止容器。

2. 进入容器:使用lxc-attach命令进入正在运行的容器,以便执行命令或管理容器内部。

3. 复制和迁移容器:使用lxc-copy命令可以快速复制一个容器,使用lxc-move命令可以将容器迁移到其他主机上。

4. 容器的资源限制:可以使用cgroups和namespace等技术对容器的资源进行限制和隔离,如CPU、内存、磁盘等。

三、LXC容器的配置和管理1. 配置文件:每个LXC容器都有一个配置文件,用于指定容器的各种属性和参数,如网络、文件系统、进程等。

2. 磁盘和存储:可以为容器配置独立的文件系统,如使用LVM、ZFS等技术创建逻辑卷,并将其挂载到容器中。

3. 网络配置:可以为容器配置独立的网络接口,如使用网桥、虚拟网络设备等,以实现容器和主机之间的通信。

4. 容器模板:可以使用容器模板来快速创建和部署容器,如Ubuntu、CentOS等常见的Linux发行版模板。

四、LXC容器的安全性和性能优化1. 容器的隔离性:LXC使用Linux内核的命名空间技术来隔离容器的进程空间,确保容器之间相互独立,提高安全性。

LXC系列教程之二:使用_Linux_Container_虚拟电脑第二章:使用Linux Container 虚拟计算机2.1 Console 联机模式一般若直接使用如〝sudo lxc-start -n myUS1204〞指令的方式来启动LXC 虚拟计算机,则会在终端机上直接进入LXC 虚拟计算机系统内,但这样就会直接占用目前的终端机窗口,在某些情况下还蛮不方便的,所以可以改用以下的指令来启动LXC 虚拟计算机,以释放终端机的操控权:$ sudo lxc-start -n myUS1204 -d而当按下Enter 键之后,会发现终端机窗口并没有任何反应:终端机没有响应的原因,在于LXC 虚拟计算机已经被放到背景当中执行,若要进入(连结)在背景执行的LXC 虚拟计算机,则需要利用〝Console〞的联机模式,才能链接到在背景执行的LXC 虚拟计算机,而LXC 的原生命令也有提供〝Console〞模式的联机指令,因此,要进入在背景执行的LXC 虚拟计算机,则要用以下的指令来联机:$ sudo lxc-console -n myUS1204这样就可以顺利进入背景执行的LXC 虚拟计算机内了。

而一般在使用Linux 系统的时候,有许多经常执行的动作、指令,都会需要一些参数的配合,又或者会需要输入较长的指令,例如,一个完整的关机指令为〝sudo shutdown -h now〞,这对熟悉Linux 操作的人来说,在指令的操作上或许没啥大不了,但就一般使用者来说,记住着些指令与参数,可是会要了他们的老命呢,这时就可以善用〝alias〞的指令,来简化许多指令参数的组合。

首先,先利用以下指令来开启家目录下的〝.bashrc〞档案:$ sudo vim .bashrc开启之后,直接移动到档案的最后面,并在最后面加入以下两行指令:alias ping=’ping -c 4’alias bye=’sudo shutdown -h now’输入完成,就可以存盘后退出,而为了让alias 指令可以使用,则需要先注销系统之后,再重新登入就可以套用,而至于注销LXC 虚拟计算机的方式,只需要直接输入〝exit〞的指令,就可以注销系统,并重新回到登入画面:重新登入系统之后,就可以测试刚刚alias 指令,是否可以正常使用了!2.2 LXC 虚拟计算机系统中文化就所安装的LXC 虚拟计算机来说(Ubuntu 系统),默认安装完成并没有桌面套件,因此,在操作上都是透过终端机来进行联机与操作,所以整个操控都是英文接口,不支持中文显示,因此,在这边我们要替LXC 虚拟计算机来进行中文化。

VirtualBox配置虚拟⽹卡(桥接),实现主机-虚拟机⽹络互通(图⽂教程)⽹上搜出来的⽐较乱,讲的不明不⽩,因此根据⾃⼰弄过⼀次,确认可⾏的⽅式,做个备份,⽅便⽇后查阅。

环境:在Oracle VM VirtualBox中安装的Ubuntu,具体版本名是:ubuntu-14.10-server-amd64Step1:VirtualBox在虚拟机关机状态下,如图进⾏设置:Step 2:虚拟机开机,输⼊命令:sudo ifconfig或者sudo ifconfig -a查看当前⽹卡配置查看当前ip地址Step3:输⼊命令:vim /etc/network/interfaces打开⽹卡配置⽂件,添加eth1,保存修改。

修改后的⽂件内容,如下:# This file describes the network interfaces available on your system# and how to activate them. For more information, see interfaces(5).# The loopback network interfaceauto loiface lo inet loopback# The primary network interfaceauto eth0iface eth0 inet dhcpauto eth1iface eth1 inet static#本机当前ip地址,通过Step2中ifconfig查询出来的即可address 192.168.56.11netmask 255.255.255.0Step4:重启虚拟机(必要时重启主机电脑),命令ifconfig查看当前⽹卡设置。

能看到eth1,并且有值,即可。

Step5:1) Windows的cmd中,命令:ipconfig查看当前ip2) ubuntu中,输⼊命令:ping 192.168.56.1,Enter,显⽰如下:虚拟机访问主机ip,通过了。

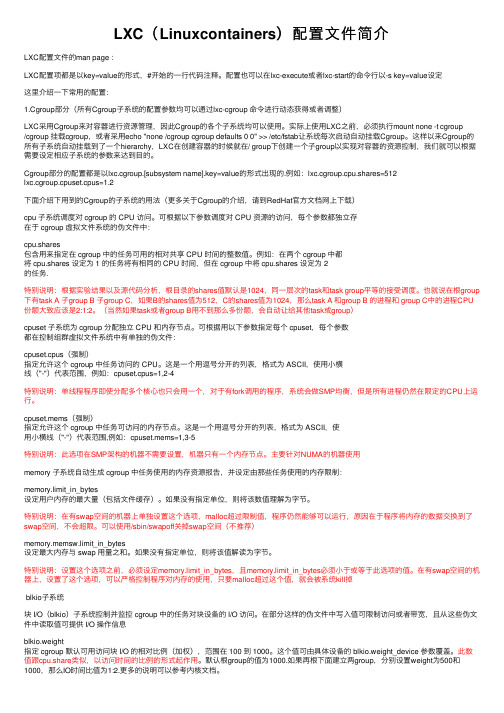

LXC(Linuxcontainers)配置⽂件简介LXC配置⽂件的man page :LXC配置项都是以key=value的形式,#开始的⼀⾏代码注释。

配置也可以在lxc-execute或者lxc-start的命令⾏以-s key=value设定这⾥介绍⼀下常⽤的配置:1.Cgroup部分(所有Cgroup⼦系统的配置参数均可以通过lxc-cgroup 命令进⾏动态获得或者调整)LXC采⽤Cgroup来对容器进⾏资源管理,因此Cgroup的各个⼦系统均可以使⽤。

实际上使⽤LXC之前,必须执⾏mount none -t cgroup/cgroup 挂载cgroup,或者采⽤echo "none /cgroup cgroup defaults 0 0" >> /etc/fstab让系统每次启动⾃动挂载Cgroup。

这样以来Cgroup的所有⼦系统⾃动挂载到了⼀个hierarchy,LXC在创建容器的时候就在/ group下创建⼀个⼦group以实现对容器的资源控制,我们就可以根据需要设定相应⼦系统的参数来达到⽬的。

Cgroup部分的配置都是以lxc.cgroup.[subsystem name].key=value的形式出现的.例如:lxc.cgroup.cpu.shares=512lxc.cgroup.cpuset.cpus=1.2下⾯介绍下⽤到的Cgroup的⼦系统的⽤法(更多关于Cgroup的介绍,请到RedHat官⽅⽂档⽹上下载)cpu ⼦系统调度对 cgroup 的 CPU 访问。

可根据以下参数调度对 CPU 资源的访问,每个参数都独⽴存在于 cgroup 虚拟⽂件系统的伪⽂件中:cpu.shares包含⽤来指定在 cgroup 中的任务可⽤的相对共享 CPU 时间的整数值。

例如:在两个 cgroup 中都将 cpu.shares 设定为 1 的任务将有相同的 CPU 时间,但在 cgroup 中将 cpu.shares 设定为 2的任务.特别说明:根据实验结果以及源代码分析,根⽬录的shares值默认是1024,同⼀层次的task和task group平等的接受调度。

北信源内网安全管理系统用户使用手册北京北信源软件股份有限公司二〇一一年支持信息在北信源内网安全管理系统使用过程中,如您有任何疑问都可以通过访问我公司网站http://www.vrv。

com。

cn或者致电我司客服中心获得帮助和支持!热线支持:400—8188—110客户服务电话:010—62140485/86/87在您使用该产品过程中,如果有好的意见或建议的话也请联系我们的客服中心,感谢您对我公司产品的信任和支持!正文目录第一章概述 (1)特别说明 (1)产品构架 (1)应用构架 (3)第二章北信源内网安全管理系统 (5)策略中心 (5)策略管理中心 (5)网关接入认证配置 (26)阻断违规接入管理 (26)补丁分发 (26)数据查询 (26)本地注册情况统计 (27)本地设备资源统计 (27)本地设备类型统计 (27)USB标签信息查询 (27)设备信息查询 (28)审计数据查询 (29)分发数据查询 (29)非Windows操作系统设备 (30)终端管理 (30)终端管理 (30)行为控制 (30)远程协助 (31)运维监控 (31)报表管理 (32)报警管理 (32)报警数据查询 (33)本地区域报警数据统计 (33)本地报警数据汇总 (33)级联总控 (33)级联注册情况统计 (33)级联设备资源统计 (33)级联设备类型统计 (34)级联管理控制 (34)区域管理器状态查询 (35)区域扫描器状态查询 (35)级联上报数据 (36)级联报警数据 (36)系统维护 (36)系统用户分配与管理 (36)用户设置 (39)数据重整 (39)审计用户 (40)第三章北信源补丁及文件分发管理系统 (42)区域管理器补丁管理设置 (42)补丁下载配置 (42)文件分发策略配置 (43)策略中心 (43)软件分发策略 (46)其他策略 (47)补丁分发 (47)补丁自动下载分发 (48)补丁下载服务器 (48)补丁库分类 (49)补丁下载转发代理 (49)客户端补丁检测(一) (50)客户端补丁检测(二) (52)第四章北信源主机监控审计系统 (53)策略中心 (53)行为管理及审计 (53)涉密检查策略 (55)其他策略 (55)数据查询 (55)第五章北信源移动存储介质使用管理系统 (57)策略中心 (57)可移动存储管理 (57)其他策略 (57)数据查询 (57)第六章北信源网络接入控制管理系统 (59)网关接入配置认证 (59)策略中心 (60)接入认证策略 (60)其他策略 (64)环境准备方法 (64)安装RADIUS (windows IAS) (64)各厂商交换机配置 (83)Cisco2950配置方法 (83)华为3COM 3628配置 (84)锐捷RGS21配置 (87)第七章北信源接入认证网关 (89)网关接入配置认证 (89)策略中心 (90)第八章系统备份及系统升级 (92)系统数据库数据备份及还原 (92)系统组件升级 (92)区域管理器、扫描器模块升级 (92)升级网页管理平台 (93)客户端注册程序升级 (93)检查系统是否升级成功 (93)级联管理模式升级及配置 (93)附录 (95)附录(一)北信源内网安全管理系统名词注释 (95)附录(二)移动存储设备认证工具操作说明 (95)USB标签制作 (95)USB标签制作工具 (97)移动存储审计策略 (109)移动存储审计数据 (110)附录(三)主机保护工具操作说明 (110)附录(四)组态报表管理系统操作说明 (111)模版制定 (111)报表输出 (117)附录(五)报警平台操作说明 (120)设置 (120)日志查询 (123)窗口 (123)更换界面 (124)帮助 (124)附录(六)漫游功能说明 (124)漫游功能介绍 (124)漫游功能配置 (126)附录(七)IIS服务器配置说明 (130)WIN2003—32位IIS配置说明 (130)WIN2003—64位IIS配置说明 (132)WIN2008-64位IIS配置说明 (134)图目录图1—1北信源终端安全管理应用拓扑 (4)图2—1创建新策略 (5)图2—2下发策略 (6)图2—3策略控制 (6)图2-4硬件设备控制 (8)图2-5软件安装监控策略 (10)图2—6进程执行监控策略 (11)图2-7进程保护策略 (12)图2-8协议防火墙策略 (15)图2—9注册表 (16)图2-10IP与MAC绑定策略 (17)图2—11防违规外联策略 (19)图2—12违规提示 (19)图2-13文件备份路径设置 (23)图2—14注册码配置 (25)图2-15阻断违规接入控制设置 (26)图2-16本地注册情况信息 (27)图2—17本地设备资源信息 (27)图2-18本地设备类型统计 (27)图2—19软件变化信息 (29)图2—20注册日志信息 (29)图2-21交换机扫描管理配置 (32)图2—22设备信息统计图表 (33)图2—23级联设备信息 (34)图2—24级联设备系统类型统计 (34)图2-25级联管理控制 (35)图2—26下级级联区域管理器信息 (35)图2-27区域管理器状态信息 (35)图2—28区域扫描器状态信息 (35)图2—29级联上报数据 (36)图2—30系统用户列表 (36)图2-31添加系统用户界面 (37)图2—32用户管理列表 (37)图2-33终端控制权限 (38)图2-34屏幕监控权限 (38)图2—35密码初始化提示框 (39)图2—36密码初始化完成提示框 (39)图2-37修改ADMIN用户密码 (39)图2—38数据重整信息表 (40)图2-39审计用户登录 (40)图3-1区域管理器补丁管理设置 (42)图3—2分发参数设置 (43)图3-3补丁自动分发 (45)图3-4补丁下载服务器界面 (48)图3-5补丁下载服务器设置 (49)图3-6补丁代理传发支持 (50)图3-7补丁下载设置 (50)图3—8登录页面 (51)图3—9工具下载页面 (51)图3-10补丁检测中心 (52)图3—11客户端补丁漏打检测 (52)图6—2重定向配置 (60)图6—3用户添加 (60)图6—4补丁与杀毒软件认证策略 (61)图6—5接入认证策略 (62)图6—6802.1X认证界面 (63)图6-7802.1X认证界面 (63)图6-8安全检查没有通过,802。

《深度探索Linux系统虚拟化:原理与实现》阅读随笔目录一、内容描述 (2)1.1 虚拟化的概念 (3)1.2 Linux系统虚拟化的背景 (4)二、Linux系统虚拟化原理 (6)2.1 虚拟化技术的基本原理 (7)2.2 Linux系统虚拟化的关键实现技术 (9)三、Linux系统虚拟化实现方法 (10)3.1 KVM虚拟化技术 (12)3.2 Xen虚拟化技术 (13)3.3 VMware虚拟化技术 (15)3.4 QEMU/KVM混合虚拟化技术 (16)四、Linux系统虚拟化实例分析 (17)4.1 CentOS系统虚拟化实践 (18)4.2 Ubuntu系统虚拟化实践 (19)五、Linux系统虚拟化性能优化 (21)5.1 硬件资源优化 (23)5.2 软件资源优化 (24)5.3 系统配置优化 (25)六、Linux系统虚拟化安全问题及防范措施 (27)6.1 虚拟化环境下的安全隐患 (28)6.2 安全防护策略与工具 (29)七、总结与展望 (31)7.1 本书总结 (32)7.2 未来发展趋势 (33)一、内容描述在科技飞速发展的时代,虚拟化技术已成为信息技术领域的重要组成部分。

《深度探索Linux系统虚拟化:原理与实现》为我们系统、全面地揭示了Linux系统虚拟化的奥秘。

本书的内容描述涵盖了虚拟化技术的理论基础、实现方法和实践应用,是学习和掌握Linux系统虚拟化技术的理想读物。

本书介绍了虚拟化的基本概念和原理,包括虚拟化的定义、分类、发展历程以及其在云计算、大数据等领域的应用。

通过对虚拟化技术的原理进行深入剖析,帮助读者理解虚拟化技术的基本思想和工作机制。

本书详细阐述了Linux系统虚拟化的实现方法。

包括系统虚拟化的关键组件、技术细节以及实现流程。

通过对KVM、Xen等主流虚拟化技术的讲解,使读者了解Linux系统虚拟化的技术实现和实际应用。

还介绍了虚拟化管理的相关工具和技术,如Docker容器技术等。

最佳虚拟容器LXC最佳虚拟容器LXC和"真正的虚拟机环境"不同, "容器"(container)只能在Linux上虚拟Linux,不能虚拟WIndows,因为它不能虚拟硬件. 但是基于容器的虚拟机占⽤的资源很⼩--在⼀台中等的Linux服务器上,创建⼏百个虚拟机是轻⽽易举的事情. 这种"容器"虚拟化技术,⼜称为OS-Level虚拟化,也就是"操作系统级虚拟化".LXC(ontainer)是Linux内核⽀持的技术, 这个好处就会安全性.管理LXC容器的⽅式⼜两种:⼀种是使⽤Libvirt⼯具来管理,⼀种是使⽤lxc本⾝提供的⼯具管理. 两者各有优劣: 前者使⽤⽅便,但是缺乏Apparmor保护,不安全;后者使⽤性不够友好, 但是默认带了Apparmor规则,可以保证安全性.安装LXC使⽤apt命令就可以安装lxc# sudo apt install lxc基本⽤法LXC可以创建两种不同的容器:特权模式--以root⾝份运⾏各种lxc命令,创建特权容器;普通模式--以普通⽤户⾝份运⾏各种lxc命令,创建⾮特权容器普通容器⼜很多限制(⽐如⽆法创建设备节点),不过也更安全(不会危害到主机),因为这种容器的root⽤户,其实映射到主机上的⼀个普通⽤户特权模式基本⽤法创建容器可以使⽤交互式和⾮交互式交互式创建容器# sudo lxc-create -t download --name ubuntu1下⾯是输出信息Setting up the GPG keyringDownloading the image index <-下载所有⽀持的Linux发⾏版列表---DIST RELEASE ARCH VARIANT BUILDubuntu xenial amd64 default 20171214_04:09[...]alpine 3.4 amd64 default 20171213_17:50[...]centos 6 amd64 default 20171214_02:16[...]debian buster amd64 default 20171214_04:09[...]---Distribution: ubuntu <- 这⾥需要输⼊操作系统(上⾯列表中的),我们选择ubuntuRelease: xenial <- 选择操作系统发⾏版本(上⾯列表中有的)Architecture: amd64 <- 选择架构,这⾥选择64位Downloading the image indexDownloading the rootfsDownloading the metadataThe image cache is now readyUnpacking the rootfs---You just created an Ubuntu container (release=xenial, arch=amd64, variant=default)For security reason, container images ship without user accountsand without a root password.Use lxc-attach or chroot directly into the rootfs to set a root passwordor create user accounts.上⾯就是交互式创建容器的⽅式,创建出来的容器是没有⽤户的,需要使⽤lxc-attach或者chroot命令来设置,这个后⾯介绍.⾮交互式创建# sudo lxc-create -t download --name ubuntu2 -- \--dist ubuntu -release xenial --arch amd64⾮交互创建其实就是⼀次性将操作传递给模板⽽已,下⾯我们介绍⼀个各个参数:-t 模板: -t 选项后⾯跟的是模板,模式可以认为是⼀个原型,⽤来说明我们需要⼀个什么样的容器(⽐如容器⾥⾯需不需要有vim, apache等软件).模板实际上就是⼀个脚本⽂件(位于/usr/share/lxc/templates⽬录),我们这⾥指定download模板(lxc-create会调⽤lxc-download脚本,该脚本位于刚说的模板⽬录中)是说明我们⽬前没有⾃⼰模板,需要下载官⽅的模板--name 容器名称:为创建的容器命名-- : --⽤来说明后⾯的参数是传递给download脚本的,告诉脚本需要下载什么样的模板--dist 操作系统名称:指定操作系统--release 操作系统: 指定操作系统,可以是各种Linux的变种--arch 架构: 指定架构,是x86还是arm,是32位还是64位列出现有容器简单列出# sudo lxc-ls详细列出# sudo lxc-ls --fancy查看容器信息# sudo lxc-info --name ubuntu1启动和关闭容器# sudo lxc-start --name ubuntu1以服务的形式启动容器# sudo lxc-start --name ubuntu1 --daemon# sudo lxc-stop --name ubuntu1进⼊容器进⼊容器的⽅式⼜三种:⽤lxc-attach命令⽤lxc-console命令⽤SSH进⼊容器# sudo lxc-attach --name ubuntu1让容器执⾏某个命令(重启ssh服务)# sudo lxc-attach --name ubuntu1 -- restart ssh提升特权,并指定名字空间,这个命令在测试主机上软件时很有⽤# sudo lxc-attach -name ubuntu1 -e -s 'NETWORK|UTSNAME'登录容器,需要输⼊⽤户名和密码# sodu lxc-consloe --name ubuntu1使⽤SSH登录# ssh ⽤户名@IP容器的删除先停掉容器然后进⾏删除# sudo lxc-stop --name ubuntu1# sudo lxc-destroy --name ubuntu1⾮特权模式通过⾮特权模式,普通⽤户也可以创建和管理容器,⽽不需要root⽤户权限.⽤户命名空间这种⾮特权模式的实现使⽤了⼀种叫做"⽤户命名空间(user namespace)"的特性.⽤户命名空间是Linux下众多命名空间(Linux namespace)之⼀.Linux下⼀个⽤户本来有且只有⼀个uid和gid(可以通过id命令查看⽤户的id).这个⽤户命名空间特性可以允许⼀个普通⽤户使⽤多个从属uid和gid(⽤户编号和组编号).拥有多个从属uid和gid的意义在于做id映射,即将容器⾥⾯的⽤户映射到外部的普通⽤户上来.可以通过查看/ect/subuid和/etc/subgid来查看每个⽤户的可以使⽤的从属ID范围.从图1可以看出⽤户hdy的id为1000,其从属id为图⼆所⽰,每个⽤户名后⾯就是该⽤户可以使⽤的id范围(起始id和可⽤id个数,中间⽤冒号隔开)默认情况下,主机上的每个任务都是运⾏在初始⽤户命名空间⾥⾯的.在初始⽤户命名空间⾥,所有的id都是映射到整个id范围的(也就是没有做id映射).可以通过查看/proc/self/uid_map和/proc/self/uid_map查看映射信息.在⾮特权容器中,lxc会使⽤uidmap软件包提供的newuidmap和newgidmap程序来进⾏id映射.登⼊容器后,查看上⾯的两个⽂件可以映射情况.创建默认的配置⽂件在允许普通普通⽤户创建普通容器之前,需要做⼀些配置设置.要让普通⽤户hdy能够创建容器# mkdir -p ~/.config/lxc# touch .config/lxc/default.conf执⾏完上⾯命令后,需要在default.conf⽂件中添加以下内容# uid映射, 填写⽤户hdy的从属id(/etc/subuid)lxc.id_map = u 0 10000 65536# gid映射, 填写⽤户hdy的从属id(/etc/subgid)lxc.id_map = g 0 10000 65536# 定义⽹络类型work.type = veth# 定义⽹络接⼝,lxcbr0是lxc包虚拟出的⽹卡,可以通过ifconfig查看work.link = lxcbr0在/etc/lxc/lxc-usernet⽂件中添加以下内容:# ⽤户名 ⽹络类型 桥接到的⽹络接⼝ 允许普通⽤户创建的⽹络接⼝数量hdy vneth lxcbr0 2该⽂件是lxc⽤来管理⾮特权⽤户⽹络的.当普通⽤户创建⽹络接⼝时,lxc使⽤该⽂件的配置进⾏管理和控制.创建⾮特权容器前⾯配置完成后可以⽤普通⽤户hdy创建容器了创建容器hdy@hdy-pc:~$ lxc-create -t download -name ubuntu2 -- -dist ubuntu -release xenial -arch amd64开放权限,不然⽆法启动容器hdy@hdy-pc: chmod o+x -R ~/.local启动,进⼊,停⽌和删除容器都不需要sudo全局配置⽂件对于特权容器,配置⽂件位于/etc/lxc对于普通容器⽽⾔,配置⽂件位于~/.config/lxc下以root⾝份创建的特权容器都位于/var/lbi/lxc下普通⽤户创建的容器在~/.local/share/lxc⽬录下克隆LXC容器在⼤规模部署的情况下,我们⼀般不会逐个去⼿动的创建容器,⽽是搞好⼀个后直接克隆.拷贝和快照"克隆"要么是其他容器的⼀份拷贝,要么是其他容器的⼀份快照拷贝:完整的复制原来的容器,所占的空间和原来的容器⼀样⼤快照:利⽤后台⽂件系统的快照功能,创建⼀个很⼩的新容器,在发⽣写操作时才进⾏复制要想使快照拥有这个写时复制的特性,需要⼀个特殊存储系统,⽀持快照的存储⽅式有:aufs,btrfs,LVM,overlayfs,zfs等.每种存储⽅式各有⾃⼰特点,这⾥不进⼀步说明创建拷贝和快照同过lxc-clone命令可以创建拷贝和快照,在创建之前需要停⽌容器$ sudo lxc-stop --name ubuntu1创建⼀个名为clone_ubuntu1的克隆$ sudo lxc-copy -n ubuntu1 -N clone_ubuntu1创建⼀个名为snapshot_ubuntu1的快照$ sudo lxc-clone -s -n ubuntu1 -N snapshot_ubuntu1lxc专门创建快照的快捷命令lxc-snapshot该命令创建的快照位于/var/lib/lxc/容器名(如果是为普通容器创建快照,则位于~/.local/share/lxc/容器名)⽬录下,快照名字为snap0,snap1...依次编号创建快照,实际上是克隆$ sudo lxc-snapshot -n ubuntu1创建快照$ sudo lxc-copy -s -n ubuntu1 -N snapshot_ubuntu1$ sudo lxc-snapshot -n snapshot_ubuntu1使⽤lxc-snapshot创建快照时需要创建aufs/overlayfs⽂件系统,所以先通过lxc-copy命令创建⼀个快照,同时会⾃动为该快照创建⽂件系统overlayfs.然后我们给新创建的快照snapshot_ubuntu1(容器)创建快照.也就是说现在有三个容器--ubuntu1,snapshot_ubuntu1,snap0.⽽容器snapshot_ubuntu1是ubunt1的快照,容器snap0是snapshot_ubuntu1的快照.snap0是lxc_snapshot创建的.snapshot_ubuntu1位于/var/lib/lxc⽬录下,snap0位于/var/lib/lxc/snapshot_ubuntu1/snaps⽬录下假如我们在ubuntu1上做了⼀些误操作,这时想通过快照将ubuntu1恢复过来,可以这样实现.⾸先恢复⼀个容器的操作实际上是先将这个容器删除掉,然后根据快照创建⼀个同名的容器.但是在打快照的时候会依赖于overlayfs⽂件系统的,⽽overlayfs会依赖于原始容器(ubuntu1)的rootfs.如果将ubuntu1删除掉,那么rootfs将会被删除,进⽽overlayfs会被破快掉,导致⽆法通过快照创建创建容器.这⾥只能采⽤迂回的⽅式,通过快照创建⼀个新的容器.通过快照创建⼀个新的容器ubuntu2$ sudo lxc-snapshot -r snap0 -n ubunt1 -N ubuntu2LXC⽹络在默认的情况下,LXC会为每个容器创建⼀个专⽤的⽹络命名空间,包括⼀个⼆层的⽹络协议栈.LXC启动的时候会创建⼀个叫做lxcbr0的桥接设备,使⽤默认设置创建的容器都会有⼀个vethxxx虚拟⽹卡(每个容器都有⼀个虚拟⽹卡与之绑定),这个⽹卡会被桥接lxcbr0上.使⽤固定IP默认情况下,容器的IP地址是动态分配的.如果要给容器设置固定IP地址,可以修改容器的配置⽂件.这⾥以修改普通容器的配置⽂件为例.编辑⽂件$ vim ~/.local/share/lxc/ubuntu1/config添加固定ip...work.type = vethwork.link = lxcbr0work.ipv4 = 10.0.3.102...让外界可以访问容器在默认情况下,容器只能被宿主主机访问,外界是访问不到容器的(默认NAT⽅式).如果想让容器像普通服务器被外界访问到,就需要使⽤桥接宿主主机eth0(或其他物理⽹卡)的设备注意:只有特权容器才能被外界访问,普通容器是⽆法被外界访问的创建桥接设备br0在宿主主机上安装桥接⼯具包$ sudo apt install bridge-utils在宿主服务器上,修改/etc/network/interfaces,创建br0桥设备[...]auto enp4s0f2 物理⽹卡iface enp4s0f2 inet manualauto br0iface br0 inet dhcpaddress 192.168.1.10 ⽹桥IP地址netmask 255.255.255.0 掩码gateway 192.168.1.1dns-nameserver 114.114.114.114 8.8.8.8bridge_ports enp4s0f2 #将物理⽹卡添加到虚拟⽹桥中bridge_stp offbridge_maxwait 0bridge_fd 0[...]上⾯的配置主要是创建了⼀个⽹桥,⽽物理⽹卡enp4s0f2可以看做⽹桥的⼀个端⼝,然后关闭⽹卡,启动⽹桥$ sudo ifdown enp4s0f2 && sudo ifup br0接下来停掉容器(这⾥以ubuntu1为列),修改其配置⽂件$ sudo lxc-stop -n ubuntu1$ vim /var/lib/lxc/ubuntu1/config修改以下内容,容器桥接到br0上work.link = br0然后为容器配置固定IP$ vim /var/lib/lxc/ubuntu1/rootfs/etc/network/interfaces...auto eth0iface eth0 inet staticaddress 192.168.1.239netmask 255.255.255.0gateway 192.168.1.1dns-nameserver 8.8.8.8 如果⽆法解析域名,则需要设置下参考。

lxc 内存隔离方案LXC 内存隔离方案是一种基于内核容器技术的虚拟化解决方案,可以使多个应用程序在同一台宿主机上运行,每个应用程序拥有自己的独立环境,能够实现资源隔离和安全隔离。

本文将一步一步回答LXC 内存隔离方案的相关问题,带大家深入了解该方案的运作原理和实施方法。

什么是LXC?LXC(Linux Container)是一种轻量级的虚拟化解决方案,类似于虚拟机技术,但比虚拟机更加轻量级和高效。

LXC 利用Linux 内核的cgroups 和命名空间技术,构建出多个隔离的容器,每个容器都运行在独立的环境中,具有自己的文件系统、进程空间、网络空间、系统资源和运行环境,可以看作是轻量级的虚拟机。

LXC 内存隔离方案的原理是什么?LXC 内存隔离方案基于Linux 内核的cgroups 控制组机制,它可以对应用程序的内存使用进行限制和调节。

cgroups 是Linux 内核提供的一种资源隔离和限制机制,能够对进程进行分组管理和资源控制,如CPU 时间、内存、I/O 带宽等,确保进程在使用资源时不会引起资源争用和冲突。

在LXC 容器中,可以通过cgroups 机制对内存资源进行隔离和管理,将宿主机的内存资源划分为多个子集,每个容器拥有自己的一部分内存资源,容器之间相互独立。

容器中的应用程序只能使用分配给自己的内存资源,当容器中的应用程序需要使用更多的内存时,cgroups 可以调节容器内部的内存分配,确保应用程序不会占用过多的内存资源而影响其他容器和宿主机。

如何实施LXC 内存隔离方案?在实施LXC 内存隔离方案时,需要遵循以下步骤:Step1:安装LXC首先需要在Linux 宿主机上安装LXC 容器运行环境,可以通过以下命令进行安装:sudo apt-get install lxcStep2:创建容器使用LXC 命令可以创建新的容器,如下所示:sudo lxc-create -t ubuntu -n mycontainer这个命令将在宿主机上创建一个名为mycontainer 的新容器,基于Ubuntu 的文件系统模板,并安装Ubuntu 系统。

如何使用lxc命令管理Linux容器LXC是Linux容器的缩写,它是一种虚拟化技术,可以帮助我们更有效地管理和部署应用程序。

本文将介绍如何使用LXC命令来管理Linux容器。

请按照以下步骤操作:1. 安装LXC首先,确保你的Linux系统已经安装了LXC软件包。

如果没有安装,可以使用以下命令来安装:```sudo apt-get install lxc```2. 创建一个容器使用LXC创建一个新的容器非常简单。

可以使用以下命令来创建一个名为"mycontainer"的容器:```sudo lxc-create -n mycontainer -t ubuntu```这个命令将创建一个基于Ubuntu镜像的容器。

你也可以选择其他的操作系统镜像来创建容器。

3. 启动容器创建容器后,你可以使用以下命令来启动它:```sudo lxc-start -n mycontainer```4. 进入容器使用以下命令可以进入到已经启动的容器中:```sudo lxc-attach -n mycontainer```通过进入容器,你可以在其中运行任何命令,就像在一个独立的操作系统中一样。

5. 停止容器如果你希望停止容器,可以使用以下命令:```sudo lxc-stop -n mycontainer```这将停止容器的运行。

6. 删除容器如果你不再需要某个容器,可以使用以下命令来删除它:```sudo lxc-destroy -n mycontainer```删除容器之前,请确保你已经停止了容器的运行。

7. 查看容器状态可以使用以下命令来查看当前正在运行的容器的状态:```sudo lxc-ls --fancy```这将显示出容器的名称、状态、IP地址等信息。

8. 管理容器网络LXC允许你配置容器的网络设置。

你可以使用以下命令来配置容器的网络:```sudo lxc-network -n mycontainer -P /etc/lxc```在这个命令中,“mycontainer”是容器的名称,“/etc/lxc”是LXC配置文件的存放目录。

lxc的工作原理LXC(Linux Containers)是一种轻量级虚拟化技术,它利用Linux 内核的cgroup和namespace功能,实现了对操作系统资源的隔离,并提供了一个独立的运行环境。

LXC的工作原理是通过创建和管理容器来实现虚拟化。

LXC的工作原理可以分为四个主要步骤:创建容器、配置容器、启动容器和管理容器。

创建容器是LXC的第一步。

在创建容器时,需要指定容器的名称、文件系统、网络配置等。

LXC使用一个基础的Linux发行版作为容器的根文件系统,并通过网络进行资源共享和通信。

接下来,配置容器是LXC的第二步。

在配置容器时,可以设置容器的各种属性,如CPU和内存限制、网络设置、设备映射等。

这些配置可以根据实际需求进行调整,以满足不同应用场景的要求。

第三步是启动容器。

在启动容器时,LXC会创建一个新的进程空间,并将其与宿主机隔离开来。

容器内的进程只能访问自己的资源,无法访问宿主机上的资源。

同时,LXC还会为容器分配一个独立的IP 地址,使其能够与外部网络进行通信。

管理容器是LXC的最后一步。

通过LXC提供的命令和API,可以对容器进行监控、管理和操作。

管理员可以随时查看容器的状态、资源使用情况,也可以对容器进行启动、停止、销毁等操作。

除了以上四个主要步骤外,LXC还提供了一些附加功能,如容器的快照和迁移。

容器的快照功能可以将容器的状态保存为一个快照文件,以便在需要时快速恢复。

容器的迁移功能可以将容器从一台宿主机迁移到另一台宿主机,以实现负载均衡或故障恢复。

总的来说,LXC的工作原理是通过创建和管理容器来实现虚拟化。

它利用Linux内核的cgroup和namespace功能,实现了对操作系统资源的隔离,并提供了一个独立的运行环境。

通过LXC,我们可以在同一台宿主机上运行多个独立的容器,各个容器之间相互隔离,互不干扰。

这为应用程序的部署和管理提供了更高的灵活性和效率。

同时,LXC还具有轻量级、快速启动和低资源消耗的特点,使其成为一种理想的虚拟化解决方案。

设定LXC 虚拟计算机独占实体网络卡

检视实体主机网络硬件

LXC 虚拟计算机,将虚拟网络卡链接到LXC 系统默认的Bridge,也就是「lxcbr0」上面时,

因为透过〝dnsmasq〞这个套件的帮忙,所以可以在lxcbr0 这个Bridge 中, 提供DHCP Server 与DNS Cache 的功能,也因为〝iptables〞的协助,让LXC 虚拟计算机,可以利用NAT 转址的方式,联机到因特网上,另外,若有封闭网络区段的需求,也可以透过手动产生

另外一个Bridge,将需要在封闭网络区段的LXC 虚拟计算机,利用修改配置文件的方式,指定连结到手动产生的Bridge 上面,并透过此Bridge,将所有在此封闭网络区段的LXC 虚拟计算机给桥接(Bridge)在一起。

然而,在实际的应用面上,虚拟计算机的产生(建立),并不只是单单用来测试系统(如开发的应用程序),或者是当做重要(网络)服务、应用系统的备援,而是有可能会直接取代正在在线运作的实体主机,由虚拟计算机来提供各项服务,因此,虚拟计算机网络链接方式的设定,就会变得非常重要。

不管是需要付费的,免费的、或是开放性原始码的虚拟系统,大多数都无法直接利用实体网

路卡来当做虚拟计算机的网络接口,即使是Linux 原生虚拟系统(Linux KVM)也不例外,

但LXC 虚拟系统却可以让LXC 虚拟计算机直接以实体计算机上的实体网络卡(如eth1)

来当做其网络适配器,并利用此实体网络卡来与因特网沟通,这不只颠覆了虚拟计算机在

网络接口设定上的概念,也可以完整独立的使用网络卡上的资源,而不需要与实体计算机

的网络卡(一般为eth0)共享带宽,大大增加了网络链接与沟通的速度。

而要设定LXC 虚拟计算机使用实体网络卡之前,先来检视一下目前实体主机上的网络组态,毕竟,总要有两张以上的实体网络卡,才能让LXC 虚拟计算机使用实体网络卡来进行网络

连线,指令如下:

$ ifconfig -a

有图中可以看到,笔者目前的计算机内正好有两张实体网络卡,分别为eth0 与eth1,而eth0 为实体计算机实际对外联机所使用的网络接口,所以另外一张eth1 ,就可以拿来设定给LXC 虚拟计算机来使用,而这边需要先简单说明一下,因为笔者的测试环境有DHCP Server,所以实体计算机两张网络卡在启动的状态下,都会由DHCP Server 取的一组可供联机的IP 地址,因此,在上图中,才会看到这两张实体网络卡都有IP 地址的状态。

修改LXC 虚拟计算机的配置文件

要让LXC 虚拟计算机(这边以myUS1204 的LXC 虚拟计算机为例)可以使用(独占)实体

网路卡来联机,还是要利用到LXC 虚拟计算机的「config」配置文件,可以利用任一编辑器

开启此

「config」配置文件,而要注意的地方,就是「work.type」与「work.link」这两

个字段的设定值,将原先〝work.type=veth〞修改为〝work.type=phys〞,而〝work.link=lxcbr0〞则修改为〝work.link=eth1〞,其中,eth1 是实体计算机内要拿来给LXC 虚拟计算机使用的实体网络卡的实际名称,请依照实体计算机内实际的名称来修改(这边笔者以加入批注的方式保留原先设定信息), 除了上述二项设定, 还必须将

work.hwaddr 加入批注:

修改完成,确认无误之后,就可以存盘退出,并利用以下指令来启动LXC 虚拟计算机:$ sudo lxc-start -n myUS1204 -d

启动LXC 虚拟计算机之后,可不要急着登入,先在实体计算机利用〝ifconfig -a〞指令,来看看实体计算机的网卡发生了什么变化:

这边可以清楚看到,原本实体计算机可以看到两张实体网络卡,但现在只剩下eth0 这张网络卡,而原因就是eth1 已经成功让LXC 虚拟计算机给独占使用了。

检视并修改LXC 虚拟计算机的网络组态

配置文件设定完成之后,就利用〝sudo lxc-start -n myUS1204 -d〞将LXC 虚拟计算机开机,并放到背景执行,接着再使用〝sudo lxc-console -n myUS1204〞来登入LXC 虚拟计算机,不过,要登入的时候,可能会有机会看到如下图的状况,且会维持约2~3 分钟:

这是什么原因呢?为何会没有联机到LXC 虚拟计算机呢?其实,这并不是没有联机到LXC

虚拟计算机,而是因为系统在开机的过程中,会检查网络组态与设定,但是在前面操作中,我们手动修改了网络相关设定,也就是指定LXC 虚拟计算机使用实体计算机的网络卡(eth1),但是系统在开机的过程中,实际上取得网络组态设定值的却是原先的eth0(虚拟

网络卡),而不是eth1(手动指定的实体网络卡),所以开机检查的流程就会卡在这个步骤,需要等到这个检查流程结束之后,才会继续后面的开机流程,直到登入画面。

登入系统之后,马上利用〝ifconfig -a〞的指令,来查看LXC 虚拟计算机的网络组态:

由上图可以清楚看到,LXC 虚拟计算机的网络卡,已经变成「eth1」,而此名称是跟着实体

电脑网络卡的名称是一致的,也就是说,若指定给LXC 虚拟计算机使用的实体网络卡,在

实体计算机内名称为「eth1」,那么,指定给LXC 虚拟计算机之后,看到的名称就会是「eth1」,而并不是信息错误的结果。

而这边也可以看到,目前「eth1」这张网络卡是启动的状态,但是却没有任何的网络组态设定值,即使是网络环境内有DHCP Server 也一样,原因在于,我们并没有指定此网络卡的运作方式,所以,要进入网络组态配置文件,做适当的设定:

$ sudo vim /etc/network/interface

设定固定IP 地址

以上两种网络组态设定方式(DHCP 或Static),则可以依照实际的状况来做适当的设定,设定完成,别忘了,利用以下指令来重新启动网络:

$ sudo /etc/init.d/networking restart

网络重新启动之后,再利用〝ifconfig -a〞检视网络组态:

确认取得网络组态设定信息之后,最后,就是测试是否能够与外部网络链接,简单利用以下指令就可以知道:

$ ping 168.95.1.1

$ ping

确认网络联机与解析没有问题之后,这样,就完成了手动指定LXC 虚拟计算机使用实体网络卡的设定了。