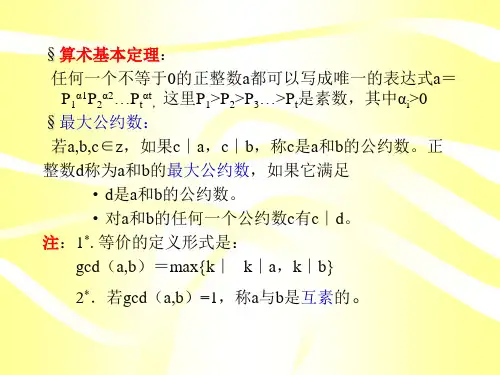

信息安全数学基础姜正涛定理1.13

- 格式:doc

- 大小:11.72 KB

- 文档页数:5

![信息安全数学基础习题答案[1]](https://uimg.taocdn.com/951f2bd7bb0d4a7302768e9951e79b8969026841.webp)

信息安全数学基础习题答案[1]信息安全数学基础习题答案第一章整数的可除性1.证明:因为2|n 所以n=2k , k∈Z5|n 所以5|2k ,又(5,2)=1,所以5|k 即k=5 k1,k1∈Z7|n 所以7|2*5 k1 ,又(7,10)=1,所以7| k1即k1=7 k2,k2∈Z 所以n=2*5*7 k2即n=70 k2, k2∈Z因此70|n2.证明:因为a3-a=(a-1)a(a+1)当a=3k,k∈Z 3|a 则3|a3-a当a=3k-1,k∈Z 3|a+1 则3|a3-a当a=3k+1,k∈Z 3|a-1 则3|a3-a所以a3-a能被3整除。

3.证明:任意奇整数可表示为2 k0+1,k0∈Z(2 k0+1)2=4 k02+4 k0+1=4 k0 (k0+1)+1由于k0与k0+1为两连续整数,必有一个为偶数,所以k0 (k0+1)=2k所以(2 k0+1)2=8k+1 得证。

4.证明:设三个连续整数为a-1,a,a+1 则(a-1)a(a+1)= a3-a由第二题结论3|(a3-a)即3|(a-1)a(a+1)又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1)又(3,2)=1 所以6|(a-1)a(a+1) 得证。

5.证明:构造下列k个连续正整数列:(k+1)!+2, (k+1)!+3, (k+1)!+4,……, (k+1)!+(k+1), k∈Z对数列中任一数(k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1], i=2,3,4,…(k+1)所以i|(k+1)!+i 即(k+1)!+i为合数所以此k个连续正整数都是合数。

6.证明:因为1911/2<14 ,小于14的素数有2,3,5,7,11,13经验算都不能整除191 所以191为素数。

因为5471/2<24 ,小于24的素数有2,3,5,7,11,13,17,19,23经验算都不能整除547 所以547为素数。

《信息安全数学基础》课程教学大纲课程编码:ZJ28603课程类别:专业基础课学分: 4 学时:64学期: 3 归属单位:信息与网络工程学院先修课程:高等数学、C语言程序设计、线性代数适用专业:信息安全、网络工程(中韩合作)一、课程简介《信息安全数学基础》(Mathematical foundation of information security)是信息安全、网络工程(中韩合作)专业的专业理论课程。

本课程主要讲授信息安全所涉及的数论、代数和椭圆曲线论等基本数学理论和方法,对欧几里得除法、同余、欧拉定理、中国剩余定理、二次同余、原根、有限群、有限域等知识及其在信息安全实践中的应用进行详细的讲述。

通过课程的学习,使学生具备较好的逻辑推理能力,具备利用数学理论知识解决信息安全实际问题的能力,树立信息安全危机意识和防范意识,树立探索未知、追求真理、勇攀科学高峰的责任感和使命感,树立为国家信息安全事业发展做贡献的远大理想。

二、课程目标本课程教学应按照大纲要求,注重培养学生知识的学习和应用能力,使学生在学习过程中,在掌握信息安全领域所必需的数学基础知识的同时,提升学生的理论水平、业务素质、数学知识的应用能力,支撑人才培养方案中“课程设置与人才培养目标达成矩阵”相应指标点的达成。

课程目标对学生价值、知识、能力、素质要求如下:课程目标1:激发学生爱国主义情怀和专业知识钻研精神,使其树立正确的价值观。

课程目标2:培养学生树立信息安全危机意识和防范意识。

课程目标3:激发学生树立为国家信息安全事业发展做贡献的远大理想。

课程目标4:使学生掌握整除的相关概念和欧几里德算法的原理与应用。

课程目标5:使学生掌握同余式的求解方法及其在密码学中的经典应用。

课程目标6:使学生掌握群环域等代数结构的特点及其在密码学中的经典应用。

课程目标7:使学生掌握信息安全数学基础中的专业韩语知识。

三、教学内容与课程目标的关系四、课程教学方法1、理论课堂(1)采用案例式教学,讲述我国科技工作者将自主科研创新和国家重大需求相结合,经过不懈努力取得辉煌成果的真实事件,激发学生爱国主义情怀和专业知识探究热情,使学生树立正确的价值观。

信息安全数学基础 pdf

1 信息安全数学基础

信息安全数学基础是当下信息安全领域的重要组成部分。

它不仅

涉及数学基本原理,还关联着计算机科学、密码学、计算机技术等学

科的理论体系。

信息安全基于一些数学理论尤其是密码学,利用特定的数学基础,利用数学理论实现安全信息传输,保护系统、数据库及网络安全,使

之达到全面的安全保护。

例如,在信息安全领域,密钥及算法安全性

建立在数论理论上,如随机数发生、数论理论等。

信息安全数学基础通常包括数学基本原理、数据结构、计算机科学、密码学、计算机技术等广泛的学科的系统学习。

它的研究,不仅

需要对各门学科深入的研究,还要加强对这些学科之间的联系与融合,从学科角度探求祕钥的基本原理及其衍生的用途。

信息安全数学基础的研究将有助于培养学生具有良好的系统化学

习与研究理论能力,增强学生应用和研究数学原理、方法和软件工具,提高学生针对信息安全领域问题进行分析和处理的能力,更好地把握

和应对今后信息安全领域的发展。

信息安全数学基础的研究给信息安全领域的发展带来了很大的推

动力,是当代信息化经济社会发展的重要基础,特别是互联网安全与

政府、军队、企业、学校等重要网络应用系统的安全保护,势在必行。

因此,从培养学生的角度出发,对信息安全数学基础进行系统地学习和研究,将有利于培养具有素质的信息安全专业人才。

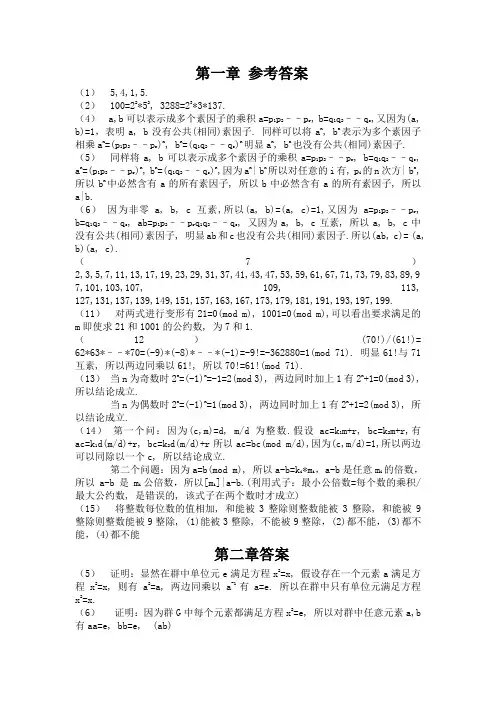

第一章参考答案(1) 5,4,1,5.(2) 100=22*52, 3288=23*3*137.(4) a,b可以表示成多个素因子的乘积a=p1p2––pr, b=q1q2––qs,又因为(a,b)=1,表明a, b没有公共(相同)素因子. 同样可以将a n, b n表示为多个素因子相乘a n=(p1p2––pr)n, b n=(q1q2––qs)n明显a n, b n也没有公共(相同)素因子.(5)同样将a, b可以表示成多个素因子的乘积a=p1p2––pr, b=q1q2––qs,a n=(p1p2––pr)n, b n=(q1q2––qs)n,因为a n| b n所以对任意的i有, pi的n次方| b n,所以b n中必然含有a的所有素因子, 所以b中必然含有a的所有素因子, 所以a|b.(6)因为非零a, b, c互素,所以(a, b)=(a, c)=1,又因为a=p1p2––pr,b=q1q2––qs, ab=p1p2––prq1q2––qs, 又因为a, b, c互素, 所以a, b, c中没有公共(相同)素因子, 明显ab和c也没有公共(相同)素因子.所以(ab, c)= (a, b)(a, c).(7)2,3,5,7,11,13,17,19,23,29,31,37,41,43,47,53,59,61,67,71,73,79,83,89,9 7,101,103,107, 109, 113, 127,131,137,139,149,151,157,163,167,173,179,181,191,193,197,199.(11)对两式进行变形有21=0(mod m), 1001=0(mod m),可以看出要求满足的m即使求21和1001的公约数, 为7和1.(12)(70!)/(61!)= 62*63*––*70=(-9)*(-8)*––*(-1)=-9!=-362880=1(mod 71). 明显61!与71互素, 所以两边同乘以61!, 所以70!=61!(mod 71).(13)当n为奇数时2n=(-1)n=-1=2(mod 3), 两边同时加上1有2n+1=0(mod 3), 所以结论成立.当n为偶数时2n=(-1)n=1(mod 3), 两边同时加上1有2n+1=2(mod 3), 所以结论成立.(14)第一个问:因为(c,m)=d, m/d为整数.假设ac=k1m+r, bc=k2m+r,有ac=k1d(m/d)+r, bc=k2d(m/d)+r所以ac=bc(mod m/d),因为(c,m/d)=1,所以两边可以同除以一个c, 所以结论成立.第二个问题:因为a=b(mod m), 所以a-b=ki *mi,a-b是任意mi的倍数,所以a-b是mi 公倍数,所以[mi]|a-b.(利用式子:最小公倍数=每个数的乘积/最大公约数, 是错误的, 该式子在两个数时才成立)(15)将整数每位数的值相加, 和能被3整除则整数能被3整除, 和能被9整除则整数能被9整除, (1)能被3整除, 不能被9整除,(2)都不能,(3)都不能,(4)都不能第二章答案(5)证明:显然在群中单位元e满足方程x2=x, 假设存在一个元素a满足方程x2=x, 则有a2=a, 两边同乘以a-1有a=e. 所以在群中只有单位元满足方程x2=x.(6)证明:因为群G中每个元素都满足方程x2=e, 所以对群中任意元素a,b 有aa=e, bb=e, (ab)2=abab=e. 对abab=e, 方程两边左乘以a, 右乘以b有aababb=(aa)ba(bb)=ba=aeb=ab, 有ab=ba, 所以G是交换群.(7)证明:充分性:因为在群中对任意元素a,b有(ab)2=a2b2即abab=aabb, 方程两边左乘以a的逆元右乘以b的逆元, 有a-1ababb-1= a-1aabbb-1, 有ab=ba, 所以G是交换群.必要性:因为群G是交换群, 所以对任意元素a,b有ab=ba, 方程两边左乘以a右乘以b有abab=aabb, 有(ab)2=a2b2.(8)证明:因为xaaba=xbc,所以x-1xaxbaa-1b-1=x-1xbca-1b-1,所以存在唯一解x=a-1bca-1b-1使得方程成立。

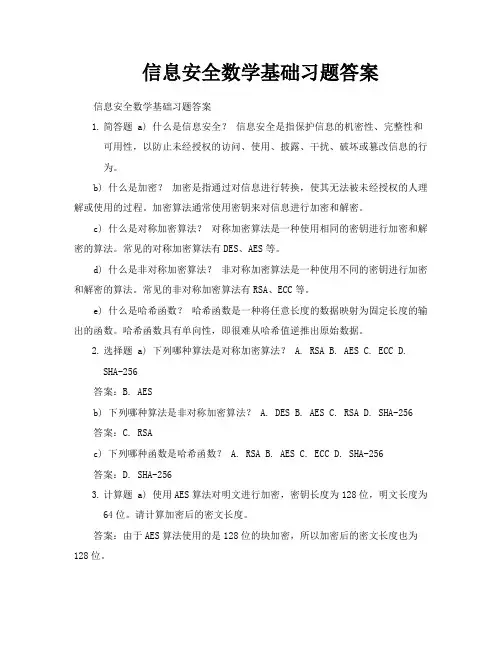

信息安全数学基础习题答案信息安全数学基础习题答案1.简答题 a) 什么是信息安全?信息安全是指保护信息的机密性、完整性和可用性,以防止未经授权的访问、使用、披露、干扰、破坏或篡改信息的行为。

b) 什么是加密?加密是指通过对信息进行转换,使其无法被未经授权的人理解或使用的过程。

加密算法通常使用密钥来对信息进行加密和解密。

c) 什么是对称加密算法?对称加密算法是一种使用相同的密钥进行加密和解密的算法。

常见的对称加密算法有DES、AES等。

d) 什么是非对称加密算法?非对称加密算法是一种使用不同的密钥进行加密和解密的算法。

常见的非对称加密算法有RSA、ECC等。

e) 什么是哈希函数?哈希函数是一种将任意长度的数据映射为固定长度的输出的函数。

哈希函数具有单向性,即很难从哈希值逆推出原始数据。

2.选择题 a) 下列哪种算法是对称加密算法? A. RSA B. AES C. ECC D.SHA-256答案:B. AESb) 下列哪种算法是非对称加密算法? A. DES B. AES C. RSA D. SHA-256答案:C. RSAc) 下列哪种函数是哈希函数? A. RSA B. AES C. ECC D. SHA-256答案:D. SHA-2563.计算题 a) 使用AES算法对明文进行加密,密钥长度为128位,明文长度为64位。

请计算加密后的密文长度。

答案:由于AES算法使用的是128位的块加密,所以加密后的密文长度也为128位。

b) 使用RSA算法对明文进行加密,密钥长度为1024位,明文长度为64位。

请计算加密后的密文长度。

答案:由于RSA算法使用的是非对称加密,加密后的密文长度取决于密钥长度。

根据经验公式,RSA算法中加密后的密文长度为密钥长度的一半。

所以加密后的密文长度为1024/2=512位。

c) 使用SHA-256哈希函数对一个长度为128位的明文进行哈希计算,请计算哈希值的长度。

答案:SHA-256哈希函数的输出长度为256位。

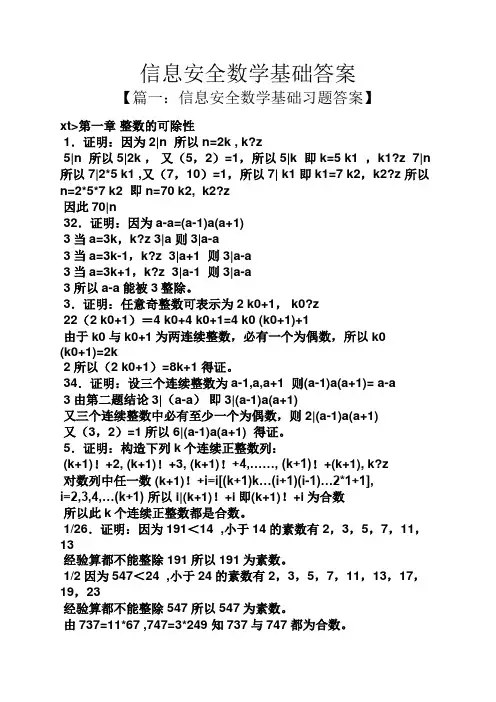

信息安全数学基础答案【篇一:信息安全数学基础习题答案】xt>第一章整数的可除性1.证明:因为2|n 所以n=2k , k?z5|n 所以5|2k ,又(5,2)=1,所以5|k 即k=5 k1 ,k1?z 7|n 所以7|2*5 k1 ,又(7,10)=1,所以7| k1 即k1=7 k2,k2?z 所以n=2*5*7 k2 即n=70 k2, k2?z因此70|n32.证明:因为a-a=(a-1)a(a+1)3当a=3k,k?z 3|a 则3|a-a3当a=3k-1,k?z 3|a+1 则3|a-a3当a=3k+1,k?z 3|a-1 则3|a-a3所以a-a能被3整除。

3.证明:任意奇整数可表示为2 k0+1, k0?z22(2 k0+1)=4 k0+4 k0+1=4 k0 (k0+1)+1由于k0与k0+1为两连续整数,必有一个为偶数,所以k0(k0+1)=2k2所以(2 k0+1)=8k+1 得证。

34.证明:设三个连续整数为a-1,a,a+1 则(a-1)a(a+1)= a-a3由第二题结论3|(a-a)即3|(a-1)a(a+1)又三个连续整数中必有至少一个为偶数,则2|(a-1)a(a+1)又(3,2)=1所以6|(a-1)a(a+1) 得证。

5.证明:构造下列k个连续正整数列:(k+1)!+2, (k+1)!+3, (k+1)!+4,……, (k+1)!+(k+1), k?z对数列中任一数 (k+1)!+i=i[(k+1)k…(i+1)(i-1)…2*1+1],i=2,3,4,…(k+1) 所以i|(k+1)!+i即(k+1)!+i为合数所以此k个连续正整数都是合数。

1/26.证明:因为191<14 ,小于14的素数有2,3,5,7,11,13经验算都不能整除191所以191为素数。

1/2因为547<24 ,小于24的素数有2,3,5,7,11,13,17,19,23经验算都不能整除547所以547为素数。

数b 1, …, b k 同余式组 x ≡ b 1 (mod m 1)… … … …x ≡ b k (mod m k )有唯一解。

令m =m 1…m k ,m =m i M i ,i =1,…,k ,则同余式组的解为: x ≡ M 1' M 1b 1+…+ M k ' M k b k (mod m ) , 其中 M i ' M i ≡1 (mod m i ) , i =1 , 2 ,…, k 。

10.正整数n 有标准因数分解式为 k kp p n αα 11=,则n 的欧拉函数 。

三.证明题 (写出详细证明过程):(每题5分,共20分)1.证明:如果正整数a ,b 满足(a , b )=1,则 (a n , b n )=1。

证明: (i)由1.4节定理1:若(a , c )=1, 则 (ab , c )= (b , c )。

从而(a 2 , b )=(aa , b )= (a , b )=1,以此类推 (a n , b )=(aa n -1 , b )=(a n -1 , b )=(aa n -2 , b ) = (a n -2 , b )=…= (a 2 , b )=(aa , b )= (a , b )= 1 (b ,a n ) =(a n , b )=1,类似的(b n , a n )=(bb n -1 , a n )=(b n -1 , a n )=(bb n -2 , a n ) = (b n -2 , a n )=…= (b 2 , a n )=(bb , a n )= (b , a n )= 12.证明:设m 是一个正整数,a ≡ b (mod m ),则(a , m )=(b , m )。

证 设 a ≡b (mod m ) , 则存在整数 k 使得 a =b +mk , 根据1.3定理3,有 (a , m )=(b , m )。

3.设m 是一个正整数,a 满足(a , m )=1,则存在整数a ',1 ≤ a ' < m 使121111()(1)(1)(1)(1)p nk n n n p p p p ϕ=-=---∏得aa'≡1 (mod m)。

第一章作业答案1.7习题1 证(方法一)由2ln,贝U n=2m,又5ln,则512m,由51 5m,则5l(5m-2 •2m)=m ,设m=5k(k 为整数),则n = 10k.又由7ln,则有7110k,由717k,则有71(3 • 7k - 2 • 10k) = k ,设k = 7p(p 是整数), 则有n=70p,从而有70ln.(方法二)因为2ln,5ln,7ln,且[2 , 5, 7]=70 ,根据1.4定理7可得70ln.(方法三)因为2ln, 5ln , 7ln ,所以7OI35n , 70ll4n , 70 I lOn,从而有701(35- 14-2 ・ 10)n = n.4证:三个连续的整数可以写成,(a-1), a , (a+1),其中任意两个连续整数中必定有一个是偶数,所以2可以整除它们的乘积,即2l(a -l)a(a+l).又任意整数 a 可以写成 a = 3n+b(bEZ, lWbW3) 当 b = l 时,a—l=3n,所以3l(a-l), 当b=2 时,a + 1 = 3n+3 ,所以3l(a+l), 当b=3 时,a= 3n,所以31a .所以不论 b 是多少,均有3l(a-l)a(a+l),又(2, 3) = 1 ,故6l(a-l)a(a+l).6证(运用1.1定义2或1.1定理7)12证明形如3k-1形式的正整数必有同样形式的素因数.证(解析:任意整数可表示为3k-l或3k或3k+l ,其中为素因数形式只能为3k-1或3k+l的形式)假设形如3k-1的正整数只有3m+1 形式的素因数,那么3k-l = (3mi +l)(3m2+l)-(3m s +l)=3m+l其中nii GZ ,i=l,2,…,s .m是nii的整系数多项式,故m是一个整数,可推出3k - 1 = 3m + 1,这是矛盾的.14证明形如6k+5的素数有无穷多个.证:假设形如6k+5的素数只有有限个pi ,…,Ps ,令a = 6pi ---ps + 5因为n>pi , i=l,…,s,所以a一定是合数,(注:否则a是大于pi的素数),根据1. 1定理6 , a的大于5的最小正因数p 是素数,因此,P是P1,…,Ps中的某一个,即存在j, IWjWs,使得P=Pj ,根据1. 1定理3,我们有p|a-6pi •••ps =5,这与p>5是矛盾的,故存在有形如6k+5的素数有无穷多个.方法二反证法.假设形如6k+5的素数只有有限个,可设为pi , p2,…,Ps ,令 a = 6pi …p s + 5 ,贝U p】a ,i=l,…,s.所以有,a是异于Pi , p2,…,p s的形如6k+5的素因数.这与形于6k+5的素数只有pl ,p2,…,ps 有限个矛盾.故形如6k+5的素数有无限多个.17 答案:(111100*********)2 =(78F5)i6 ,(10111101001110)2 =(2F4E)1618 答案:(ABCDEFA)16 = (1010101111001101111011111010)2 (DEFACEDA) i6 = (11011110111110101100111011011010)2 (9A0AB)16=(10011010000010101011)229 答案:(2t - 1 ,2t + 1)=1 ; (2n ,2(n+1))=2.32 答案:(1613 ,3589) = 1 ,551X3589 - 1226X1613=1(2947 , 3772)= 1 , 951 X2947 - 743X3772 = 133 答案:(70 , 98 , 105) = 7整系数线性组合不唯一7= 24X70 - 16X98 - 105=105 +14X98 - 21X70=0X70 + 105 - 98—・・・34证明:不妨设mNn ,由带余数除法得m = qn + r OWr <n,则有a m-l = a qn+r-l + a r-a r = a r(a qn-l) + a r-l由于a qn-l = (a n-l)(a q(nl)+--- + l)由此及— 11 a.an— 1得(a m-l,a n-l) = (a n-l,a r-l)又(m , n) = (n , r).若r = 0,贝U (m , n) = n 结论成立.若r > o则继续对(a” — 1, a r - 1)作同样的讨论.由辗转相除法知,结论成立.51略62求9x + 24y -5z = 1000的一切整数解.解:(说明:这里只需要求出一组解即可)因为(9 , 24 ,5)=1 ,则1 = 24 - 2-9-5所以存在x 二-2000 , y 二1000 , z 二1000 使得9x + 24y -5z 二1000 或者1 = 6・9 -2・24 -5所以存在X= 6000 , y = -2000 , z = 1000 使得9x + 24y ~5z = 1000 可以有多解.。

信息安全数学基础教学大纲信息安全是一门新兴的交叉学科,其核心技术是密码技术。

信息安全数学基础是专业基础课程。

本课程结合信息安全和密码学的理论和工程实践,用严格的数学语言对信息安全和密码学所涉及的数学理论给出了详细的推理和说明,包括一些具体的例子,为学生及从业人员打下坚实的理论基础。

课程概述网络空间安全是一级学科。

信息安全是一门新兴的交叉学科,涉及通信学科、计算机学科、数学、物理、生物、法律和管理学科等多个学科,其核心技术是密码技术。

而密码技术的基础是数学,主要是数论, 代数和椭圆曲线论等数学理论。

本课程结合信息安全和密码学的理论和工程实践,用严格的数学语言对信息安全和密码学所涉及的数学理论给出了详细的推理和说明,包括一些具体的例子,为学生以及从事信息安全工作的人打下坚实的理论基础,有助于跟上信息安全和密码学的最新进展,并提高创新能力和做出创新工作。

授课目标教学目标:使学生掌握网络和信息安全所涉及的数学理论和方法,学会用严格的数学语言对信息安全和密码学所涉及的一些具体的数学理论给出了详细的推理和说明,同时可编程实现重要的算法(如大素数生成、求模逆、模重复平方法、欧拉定理、二次剩余的判断和计算、原根构造、循环群、置换、多项式环、不可约多项式、有限域、椭圆曲线等),从而跟上信息安全和密码学的最新进展,并可能作些创新工作。

课程大纲第一章整数的可除性1.1 整除因数1.2 素数与厄拉脱塞师筛法1.3 欧几里得除法与素数的平凡判别1.4 最大公因数与广义欧几里得除法1.5 贝祖(Bezout)等式1.6 最大公因数进一步的性质1.7 整数的进一步性质及最小公倍数1.8 算术基本定理与素数定理附录A 三大数学难题20200224附录A 三大数学难题20200224第二章同余2.1 同余的基本概念和性质2.2 剩余类与完全剩余系2.3 简化剩余系与欧拉函数2.4 欧拉定理费马小定理Wilson 定理2.5 模重复平方法第三章同余式3.1 同余式的基本概念与一次同余式3.2 中国剩余定理之物不知数与韩信点兵3.3 2个方程的中国剩余定理3.4 中国剩余定理及其证明3.5 中国剩余定理之算法优化3.6 高次同余式的解数及解法3.7 素数模的同余式第四章二次同余式与平方剩余4.1 二次同余式与二次剩余4.2 模为奇素数的平方剩余与平方非剩余4.3 勒让得符号4.4 高斯引理4.5 二次互反律4.6 雅可比符号4.7 模p=4k+3 的平方根4.8 模p 平方根4.9 x^2+y^2 = p第五章原根与指标5.1 指数5.2 大指数的构造5.3 模p 原根5.4 模p^a 原根5.5 模2^a 指数5.6 模m 原根第六章素性检验6.1 伪素数6.2 Carmicheal 数6.3 Euler 伪素数6.4 强伪素数6.1 作业202005186.2 作业202005186.3 作业202005186.4 作业20200518第七章连分数7.1 简单连分数7.2 连分数7.3 简单连分数的进一步性质7.4 最佳逼近7.5 n 之平方根与因数分解预备知识线性代数。

信息安全数学基础姜正涛定理1.13

定理1.13:欧拉定理

欧拉定理是数论中的一个重要定理,它描述了模运算的一些基本性质。

欧拉定理的表述如下:

若a和n是正整数,且a与n互质,则有a^φ(n) ≡1 (mod n),其中φ(n)表示小于n的正整数中与n互质的数的个数,也称为欧拉函数。

欧拉定理的证明需要用到一些数论知识,下面我们将对欧拉定理进行详细的解释和证明。

首先,我们需要了解一些基本的数论概念和符号。

在数论中,我们通常用“a ≡

b (mod n)”表示a与b在模n意义下同余,即a-b能够被n整除。

例如,2 ≡

8 (mod 3),因为2-8=-6能够被3整除。

另外,我们还需要了解欧拉函数的定义和性质。

欧拉函数φ(n)表示小于n的正整数中与n互质的数的个数。

例如,φ(6)=2,因为小于6的正整数中与6互质的数只有1和5。

欧拉函数有以下性质:

1. 若p是质数,则φ(p)=p-1。

2. 若p和q是不同的质数,则φ(pq)=(p-1)(q-1)。

3. 若n可以分解为n=p1^k1*p2^k2*...*pm^km的形式,则φ

(n)=n*(1-1/p1)*(1-1/p2)*...*(1-1/pm)。

接下来,我们来证明欧拉定理。

首先,我们需要证明一个引理:

引理1:若a和n是正整数,且a与n互质,则a^φ(n) ≡1 (mod n)。

证明:我们可以将小于n的正整数中与n互质的数分为若干个互不相交的集合,每个集合中的数与a的乘积在模n意义下都相等。

具体地,我们可以将小于n 的正整数中与n互质的数分为以下几个集合:

1. {1, a, a^2, ..., a^(k-1)},其中k是小于n的最小正整数,使得a^k ≡1 (mod n)。

2. {a^k, a^(2k), ..., a^((t-1)k)},其中t是小于n的正整数,使得a^t ≡1 (mod n),且k是小于t的最小正整数,使得a^k ≡1 (mod n)。

3. {a^((t-1)k+j)},其中j=0,1,...,k-1,t是小于n的正整数,使得a^t ≡1 (mod n),且k是小于t的最小正整数,使得a^k ≡1 (mod n)。

显然,这些集合互不相交,且它们的并集包含了小于n的所有与n互质的正整数。

因此,我们有:

a^φ(n) ≡a^ {1, a, a^2, ..., a^(k-1)} * a^ {a^k, a^(2k), ..., a^((t-1)k)} * a^ {a^((t-1)k+j)} (mod n)

由于a与n互质,因此a^k ≡1 (mod n),且a^t ≡1 (mod n)。

因此,上式可以进一步化简为:

a^φ(n) ≡a^ {1, a, a^2, ..., a^(k-1)} * a^ {a^k, a^(2k), ..., a^((t-1)k)} * a^ {a^((t-1)k+j)} ≡1 (mod n)

因此,引理1得证。

接下来,我们来证明欧拉定理:

定理1.13:若a和n是正整数,且a与n互质,则有a^φ(n) ≡1 (mod n)。

证明:由于a与n互质,因此n可以分解为n=p1^k1*p2^k2*...*pm^km的形式,其中p1,p2,...,pm是不同的质数。

根据欧拉函数的性质3,我们有:

φ(n) = n*(1-1/p1)*(1-1/p2)*...*(1-1/pm)

因此,我们有:

a^φ(n) ≡a^(n*(1-1/p1)*(1-1/p2)*...*(1-1/pm)) (mod n)

由于a与n互质,因此a也与p1,p2,...,pm互质。

根据欧拉函数的性质2,我们有:

a^φ(p1^k1) ≡1 (mod p1^k1)

a^φ(p2^k2) ≡1 (mod p2^k2)

...

a^φ(pm^km) ≡1 (mod pm^km)

因此,我们有:

a^φ(n) ≡a^φ(p1^k1)*a^φ(p2^k2)*...*a^φ(pm^km) (mod n)

由于p1,p2,...,pm是不同的质数,因此它们两两互质。

根据中国剩余定理,我们可以得到:

a^φ(n) ≡1 (mod n)

因此,欧拉定理得证。

欧拉定理是数论中的一个重要定理,它在密码学中有着广泛的应用。

例如,在RSA加密算法中,欧拉定理被用来证明RSA算法的正确性。

此外,欧拉定理还可以用来求解模方程和离散对数问题等数论问题。