加密机主密钥,成员主密钥更换2

- 格式:docx

- 大小:156.90 KB

- 文档页数:6

密钥管理技术一、摘要密钥管理是处理密钥自产生到最终销毁的整个过程的的所有问题,包括系统的初始化,密钥的产生、存储、备份/装入、分配、保护、更新、控制、丢失、吊销和销毁等。

其中分配和存储是最大的难题。

密钥管理不仅影响系统的安全性,而且涉及到系统的可靠性、有效性和经济性。

当然密钥管理也涉及到物理上、人事上、规程上和制度上的一些问题。

密钥管理包括:1、产生与所要求安全级别相称的合适密钥;2、根据访问控制的要求,对于每个密钥决定哪个实体应该接受密钥的拷贝;3、用可靠办法使这些密钥对开放系统中的实体是可用的,即安全地将这些密钥分配给用户;4、某些密钥管理功能将在网络应用实现环境之外执行,包括用可靠手段对密钥进行物理的分配。

二、关键字密钥种类密钥的生成、存储、分配、更新和撤销密钥共享会议密钥分配密钥托管三、正文(一)密钥种类1、在一个密码系统中,按照加密的内容不同,密钥可以分为一般数据加密密钥(会话密钥)和密钥加密密钥。

密钥加密密钥还可分为次主密钥和主密钥。

(1)、会话密钥, 两个通信终端用户在一次会话或交换数据时所用的密钥。

一般由系统通过密钥交换协议动态产生。

它使用的时间很短,从而限制了密码分析者攻击时所能得到的同一密钥加密的密文量。

丢失时对系统保密性影响不大。

(2)、密钥加密密钥(Key Encrypting Key,KEK), 用于传送会话密钥时采用的密钥。

(3)、主密钥(Mater Key)主密钥是对密钥加密密钥进行加密的密钥,存于主机的处理器中。

2、密钥种类区别(1)、会话密钥会话密钥(Session Key),指两个通信终端用户一次通话或交换数据时使用的密钥。

它位于密码系统中整个密钥层次的最低层,仅对临时的通话或交换数据使用。

会话密钥若用来对传输的数据进行保护则称为数据加密密钥,若用作保护文件则称为文件密钥,若供通信双方专用就称为专用密钥。

会话密钥大多是临时的、动态的,只有在需要时才通过协议取得,用完后就丢掉了,从而可降低密钥的分配存储量。

密钥安全管理办法目录第一章概述...........................................................第一节内容简介第二节运用概述1.密钥体系与安全级别2.密钥生命周期的安全管理第二章密钥生命周期安全管理...........................................第一节密钥的生成1加密机主密钥(根密钥)的生成2区域主密钥的生成3银行成员机构主密钥的生成4终端主密钥的生成5工作密钥的生成6终端MAC密钥的生成7工作表格第二节密钥的分发与传输1密钥分发过程2密钥传输过程3密钥接收第三节密钥的装载和启用1基本规定2注入过程第四节密钥的保管1.基本规定2.与密钥安全有关的机密设备及密码的保管3.密钥组件的保管4.密钥档案资料的保管第五节密钥的删除与销毁1.失效密钥的认定2.密钥删除和销毁的方法13第六节密钥的泄漏与重置1.可能被泄漏的密钥2.密钥泄漏的核查3.密钥泄漏和被攻破情况的界定第三章设备安全管理...................................................1.硬件加密机(HSM)安全及管理2.终端设备安全管理3.设备的物理安全第四章管理规定与监督检查.............................................1.组建密钥安全管理工作组2.密钥安全管理工作人员3.审批制度4.应急措施5.监督第一章概述第一节内容简介“一切秘密寓于密钥之中”,密钥管理是设计安全的密码系统所必须考虑的重要问题,数据加密、验证和签名等需要管理大量的密钥,这些密钥经加密后以密文形式发送给合法用户。

本办法参考国际组织有关密钥管理的知识、经验和相关标准编写。

在结构上分为概述、密钥生命周期安全管理、设备安全管理、管理规定和辅导检查等章节,提出密钥生命周期中各环节的详细操作流程和具体做法。

本办法基于现有技术规范,尽可能地兼顾应用与维护的方便性,在最大程度上确保安全,体现适当的规定、适当的投入保证相对安全,但不可能完全避,力求整体提升密钥安全管理水平。

交换密钥的使用流程密钥交换是在网络通信中确保数据安全的重要步骤。

通过使用加密算法,密钥交换可以确保通信双方在传输敏感信息时保持机密性和完整性。

下面将介绍密钥交换的使用流程。

一、选择合适的加密算法在进行密钥交换之前,首先需要选择合适的加密算法。

常见的加密算法有对称加密算法和非对称加密算法。

对称加密算法使用相同的密钥进行加密和解密,速度快但安全性相对较低;非对称加密算法使用一对密钥,公钥用于加密,私钥用于解密,安全性较高但速度较慢。

根据实际需求选择合适的加密算法。

二、生成密钥对在进行密钥交换之前,通信双方需要生成自己的密钥对。

对于对称加密算法,密钥对只有一个密钥;对于非对称加密算法,密钥对包括公钥和私钥。

生成密钥对时需要使用随机数生成器生成随机数,并利用加密算法生成密钥。

生成密钥对的过程应该在安全的环境下进行,以防止密钥被泄露。

三、交换公钥在生成密钥对之后,通信双方需要交换公钥。

对于对称加密算法,由于只有一个密钥,通信双方可以直接交换密钥;对于非对称加密算法,通信双方需要将自己的公钥发送给对方。

公钥可以通过加密算法进行加密,以确保在传输过程中的安全性。

四、验证公钥的有效性在接收到对方的公钥之后,通信双方需要验证公钥的有效性。

验证公钥的有效性可以通过数字签名或证书等方式进行。

数字签名可以确保公钥的完整性和真实性,证书可以提供公钥的有效期和颁发机构等信息。

通过验证公钥的有效性,可以防止中间人攻击或公钥被篡改的风险。

五、生成会话密钥在验证公钥的有效性之后,通信双方可以使用对称加密算法生成会话密钥。

会话密钥是用于加密和解密通信内容的密钥,只在当前会话中使用,并且在会话结束后销毁。

生成会话密钥时,可以使用安全的随机数生成器生成随机数,并利用对称加密算法生成密钥。

六、加密通信内容在生成会话密钥之后,通信双方可以使用会话密钥对通信内容进行加密。

发送方使用会话密钥对通信内容进行加密,接收方使用同样的会话密钥对密文进行解密。

一.加密机密钥体系密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的参数。

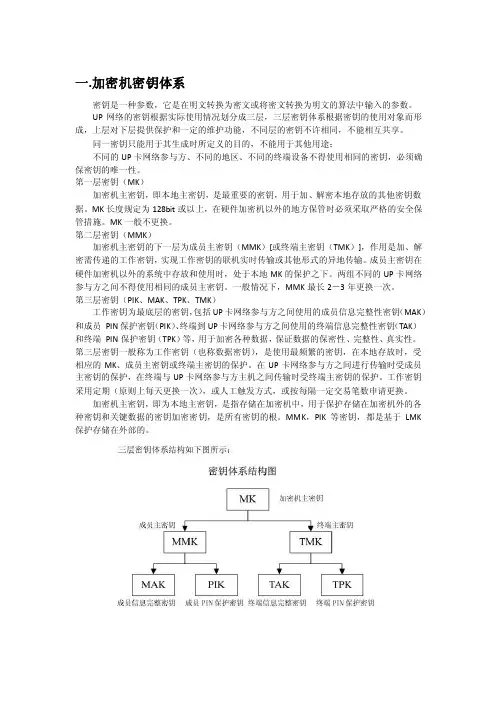

UP网络的密钥根据实际使用情况划分成三层,三层密钥体系根据密钥的使用对象而形成,上层对下层提供保护和一定的维护功能,不同层的密钥不许相同,不能相互共享。

同一密钥只能用于其生成时所定义的目的,不能用于其他用途;不同的UP卡网络参与方、不同的地区、不同的终端设备不得使用相同的密钥,必须确保密钥的唯一性。

第一层密钥(MK)加密机主密钥,即本地主密钥,是最重要的密钥,用于加、解密本地存放的其他密钥数据。

MK长度规定为128bit或以上,在硬件加密机以外的地方保管时必须采取严格的安全保管措施。

MK一般不更换。

第二层密钥(MMK)加密机主密钥的下一层为成员主密钥(MMK)[或终端主密钥(TMK)],作用是加、解密需传递的工作密钥,实现工作密钥的联机实时传输或其他形式的异地传输。

成员主密钥在硬件加密机以外的系统中存放和使用时,处于本地MK的保护之下。

两组不同的UP卡网络参与方之间不得使用相同的成员主密钥。

一般情况下,MMK最长2-3年更换一次。

第三层密钥(PIK、MAK、TPK、TMK)工作密钥为最底层的密钥,包括UP卡网络参与方之间使用的成员信息完整性密钥(MAK)和成员PIN保护密钥(PIK)、终端到UP卡网络参与方之间使用的终端信息完整性密钥(TAK)和终端PIN保护密钥(TPK)等,用于加密各种数据,保证数据的保密性、完整性、真实性。

第三层密钥一般称为工作密钥(也称数据密钥),是使用最频繁的密钥,在本地存放时,受相应的MK、成员主密钥或终端主密钥的保护。

在UP卡网络参与方之间进行传输时受成员主密钥的保护,在终端与UP卡网络参与方主机之间传输时受终端主密钥的保护。

工作密钥采用定期(原则上每天更换一次),或人工触发方式,或按每隔一定交易笔数申请更换。

加密机主密钥,即为本地主密钥,是指存储在加密机中,用于保护存储在加密机外的各种密钥和关键数据的密钥加密密钥,是所有密钥的根。

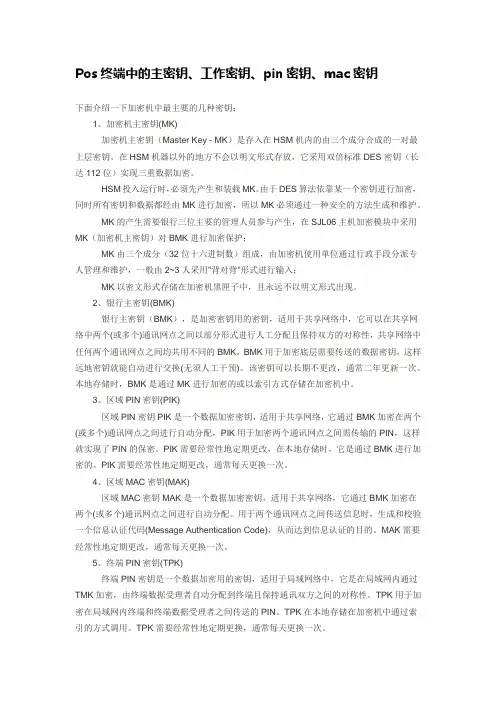

Pos终端中的主密钥、工作密钥、pin密钥、mac密钥下面介绍一下加密机中最主要的几种密钥:1、加密机主密钥(MK)加密机主密钥(Master Key - MK)是存入在HSM机内的由三个成分合成的一对最上层密钥。

在HSM机器以外的地方不会以明文形式存放,它采用双倍标准DES密钥(长达112位)实现三重数据加密。

HSM投入运行时,必须先产生和装载MK。

由于DES算法依靠某一个密钥进行加密,同时所有密钥和数据都经由MK进行加密,所以MK必须通过一种安全的方法生成和维护。

MK的产生需要银行三位主要的管理人员参与产生,在SJL06主机加密模块中采用MK(加密机主密钥)对BMK进行加密保护;MK由三个成分(32位十六进制数)组成,由加密机使用单位通过行政手段分派专人管理和维护,一般由2~3人采用"背对背"形式进行输入;MK以密文形式存储在加密机黑匣子中,且永远不以明文形式出现。

2、银行主密钥(BMK)银行主密钥(BMK),是加密密钥用的密钥,适用于共享网络中,它可以在共享网络中两个(或多个)通讯网点之间以部分形式进行人工分配且保持双方的对称性,共享网络中任何两个通讯网点之间均共用不同的BMK。

BMK用于加密底层需要传送的数据密钥,这样远地密钥就能自动进行交换(无须人工干预)。

该密钥可以长期不更改,通常二年更新一次。

本地存储时,BMK是通过MK进行加密的或以索引方式存储在加密机中。

3、区域PIN密钥(PIK)区域PIN密钥PIK是一个数据加密密钥,适用于共享网络,它通过BMK加密在两个(或多个)通讯网点之间进行自动分配,PIK用于加密两个通讯网点之间需传输的PIN,这样就实现了PIN的保密。

PIK需要经常性地定期更改,在本地存储时,它是通过BMK进行加密的。

PIK需要经常性地定期更改,通常每天更换一次。

4、区域MAC密钥(MAK)区域MAC密钥MAK是一个数据加密密钥,适用于共享网络,它通过BMK加密在两个(或多个)通讯网点之间进行自动分配。

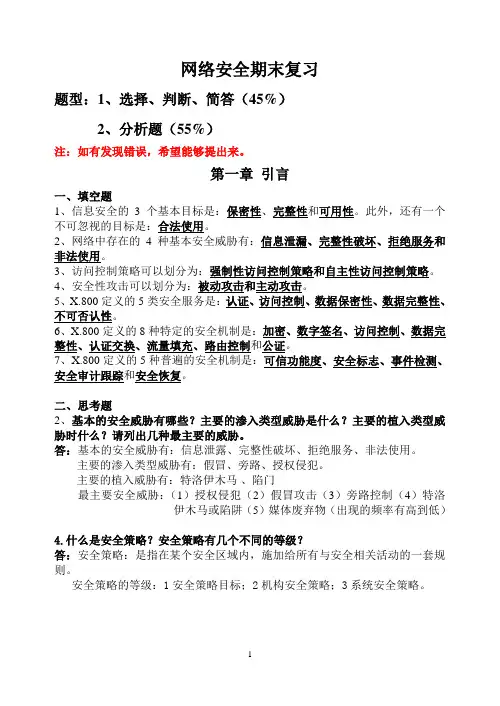

网络安全期末复习题型:1、选择、判断、简答(45%)2、分析题(55%)注:如有发现错误,希望能够提出来。

第一章引言一、填空题1、信息安全的3个基本目标是:保密性、完整性和可用性。

此外,还有一个不可忽视的目标是:合法使用。

2、网络中存在的4种基本安全威胁有:信息泄漏、完整性破坏、拒绝服务和非法使用。

3、访问控制策略可以划分为:强制性访问控制策略和自主性访问控制策略。

4、安全性攻击可以划分为:被动攻击和主动攻击。

5、X.800定义的5类安全服务是:认证、访问控制、数据保密性、数据完整性、不可否认性。

6、X.800定义的8种特定的安全机制是:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制和公证。

7、X.800定义的5种普遍的安全机制是:可信功能度、安全标志、事件检测、安全审计跟踪和安全恢复。

二、思考题2、基本的安全威胁有哪些?主要的渗入类型威胁是什么?主要的植入类型威胁时什么?请列出几种最主要的威胁。

答:基本的安全威胁有:信息泄露、完整性破坏、拒绝服务、非法使用。

主要的渗入类型威胁有:假冒、旁路、授权侵犯。

主要的植入威胁有:特洛伊木马、陷门最主要安全威胁:(1)授权侵犯(2)假冒攻击(3)旁路控制(4)特洛伊木马或陷阱(5)媒体废弃物(出现的频率有高到低)4.什么是安全策略?安全策略有几个不同的等级?答:安全策略:是指在某个安全区域内,施加给所有与安全相关活动的一套规则。

安全策略的等级:1安全策略目标;2机构安全策略;3系统安全策略。

6.主动攻击和被动攻击的区别是什么?请举例说明。

答:区别:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。

主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。

主动攻击的例子:伪装攻击、重放攻击、消息篡改、拒绝服务。

被动攻击的例子:消息泄漏、流量分析。

9、请画出一个通用的网络安全模式,并说明每个功能实体的作用。

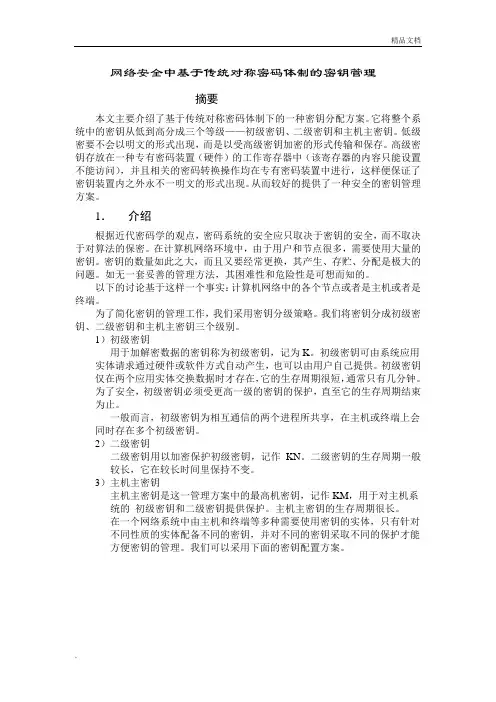

网络安全中基于传统对称密码体制的密钥管理摘要本文主要介绍了基于传统对称密码体制下的一种密钥分配方案。

它将整个系统中的密钥从低到高分成三个等级——初级密钥、二级密钥和主机主密钥。

低级密要不会以明文的形式出现,而是以受高级密钥加密的形式传输和保存。

高级密钥存放在一种专有密码装置(硬件)的工作寄存器中(该寄存器的内容只能设置不能访问),并且相关的密码转换操作均在专有密码装置中进行,这样便保证了密钥装置内之外永不一明文的形式出现。

从而较好的提供了一种安全的密钥管理方案。

1.介绍根据近代密码学的观点,密码系统的安全应只取决于密钥的安全,而不取决于对算法的保密。

在计算机网络环境中,由于用户和节点很多,需要使用大量的密钥。

密钥的数量如此之大,而且又要经常更换,其产生、存贮、分配是极大的问题。

如无一套妥善的管理方法,其困难性和危险性是可想而知的。

以下的讨论基于这样一个事实:计算机网络中的各个节点或者是主机或者是终端。

为了简化密钥的管理工作,我们采用密钥分级策略。

我们将密钥分成初级密钥、二级密钥和主机主密钥三个级别。

1)初级密钥用于加解密数据的密钥称为初级密钥,记为K。

初级密钥可由系统应用实体请求通过硬件或软件方式自动产生,也可以由用户自己提供。

初级密钥仅在两个应用实体交换数据时才存在,它的生存周期很短,通常只有几分钟。

为了安全,初级密钥必须受更高一级的密钥的保护,直至它的生存周期结束为止。

一般而言,初级密钥为相互通信的两个进程所共享,在主机或终端上会同时存在多个初级密钥。

2)二级密钥二级密钥用以加密保护初级密钥,记作KN。

二级密钥的生存周期一般较长,它在较长时间里保持不变。

3)主机主密钥主机主密钥是这一管理方案中的最高机密钥,记作KM,用于对主机系统的初级密钥和二级密钥提供保护。

主机主密钥的生存周期很长。

在一个网络系统中由主机和终端等多种需要使用密钥的实体,只有针对不同性质的实体配备不同的密钥,并对不同的密钥采取不同的保护才能方便密钥的管理。

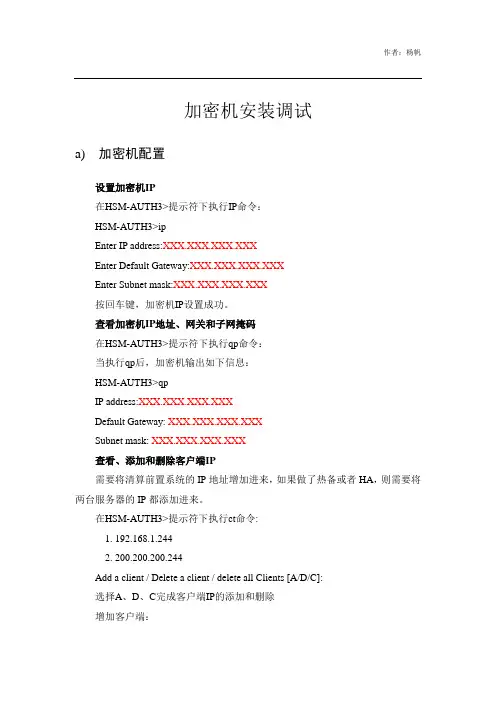

加密机安装调试a)加密机配置设置加密机IP在HSM-AUTH3>提示符下执行IP命令:HSM-AUTH3>ipEnter IP address:XXX.XXX.XXX.XXXEnter Default Gateway:XXX.XXX.XXX.XXXEnter Subnet mask:XXX.XXX.XXX.XXX按回车键,加密机IP设置成功。

查看加密机IP地址、网关和子网掩码在HSM-AUTH3>提示符下执行qp命令:当执行qp后,加密机输出如下信息:HSM-AUTH3>qpIP address:XXX.XXX.XXX.XXXDefault Gateway: XXX.XXX.XXX.XXXSubnet mask: XXX.XXX.XXX.XXX查看、添加和删除客户端IP需要将清算前置系统的IP地址增加进来,如果做了热备或者HA,则需要将两台服务器的IP都添加进来。

在HSM-AUTH3>提示符下执行ct命令:1. 192.168.1.2442. 200.200.200.244Add a client / Delete a client / delete all Clients [A/D/C]:选择A、D、C完成客户端IP的添加和删除增加客户端:Add a client / Delete a client / Delete all clients [A/D/C]:AEnter new client IP address: XXX.XXX.XXX.XXXAdd client IP address success!删除客户端:Add a client / Delete a client / Delete all clients [A/D/C]:DEnter client IP address or line number: XXX.XXX.XXX.XXXDelete client IP address success!b)合成成员行主密钥及行内PIK密钥合成成员行主密钥(ZMK)此密钥用于中心加密工作密钥(zak/zpk)下发给成员行。

密钥管理方法

密钥管理方法是指在加密通信中,如何有效地生成、分发、存储、更新和撤销密钥的一套方法和措施。

以下是一些常见的密钥管理方法:

1. 密钥协商:在通信双方建立连接之前,通过一些协议和算法来协商生成共享密钥。

常见的协商方法包括Diffie-Hellman密

钥交换协议和公钥基础设施(PKI)。

2. 密钥生成:根据一定的算法和随机数生成密钥。

密钥生成需要保证生成的密钥的随机性和安全性。

3. 密钥分发:将生成的密钥安全地传输给通信双方。

常见的分发方法包括通过安全通道(如物理传输或加密通信)或使用共享密钥加密。

4. 密钥存储:将生成的密钥安全地存储在系统中,以防止未经授权的访问。

密钥存储的方法包括使用硬件安全模块(HSM)或密钥管理系统。

5. 密钥更新:定期更换密钥以提高安全性。

密钥更新可以根据一定的策略(如时间间隔或密钥使用次数)来进行。

6. 密钥撤销:在密钥泄漏或其他安全事件发生时,及时撤销密钥以保护系统的安全。

密钥撤销可以通过吊销证书或废弃密钥的方式进行。

7. 密钥备份和恢复:定期备份密钥以防止密钥丢失或损坏。

在需要时可以使用备份恢复密钥。

8. 密钥审计:对密钥的使用情况进行监控和审计,以及时发现和解决潜在的安全问题。

以上是一些常见的密钥管理方法,不同的加密系统和应用场景可能会采用不同的方法和措施来进行密钥管理。

汇款结算银行英语收款银行:BENEFICIARY BANK中转银行:INTERMEDIARY BANKREMITTING BANK 汇出行在托收中称托收行/委托行PAYING BANK 付款行信用证结算方式中开证行在信用证中指定的另一家银行REIMBURSING BANK 偿付行信用证结算方式中信用证内指定代开证行向议付行或付款行清偿垫款的银行COLLECTING BANK 代收行托收中向债务人收款的银行不知道算不算是收款银行:PREMITTING ROUTE 汇款路径其他还有ISSUING BANK 开证行ADVISING BANK /TRANSMITTING BANK 通知行/传递行NEGOTIATING BANK 议付行CONFIRMING BANK 保兑行ACCEPTING BANK 承兑行CORRESPONDENT 代理行Q/CUP中国银联股份有限公司企业标准Q/CUP 001—2004银行卡信息交换术语Glossary中国银联股份有限公司发布Q/CUP 001—2004银行卡信息交换术语1 范围本标准规定了银行卡信息交换中所用到的基本术语。

本标准适用于中国银联股份有限公司成员机构。

2 术语和定义2.1 ARPC authorization response cryptogram授权响应密文的英文简称,是由发卡行生成并在联机授权报文中返回给终端的应用密文,用于IC卡验证联机授权响应是否来自真正的发卡行。

2.2 ARQC authorization request cryptogram授权请求密文的英文简称,是IC卡为联机处理交易生成的应用密文,发卡行在联机卡片认证过程中通过验证ARQC来认证当前交易中卡片的有效性。

2.3 EMV标准EMV standardEMV是EUROPAY、MASTERCARD、VISA三个国际信用卡公司的首字母缩略词,这三个公司联合制定的IC 卡借记/贷记应用标准,简称为EMV标准。

基于密钥校验值的联机更换主密钥方法作者:孙秀胜张康丽刘凯来源:《中国新通信》 2018年第22期一、前言随着银行业的高速发展,客户个人信息泄露导致经济损失的问题越发严重,如何在交易过程中保护客户关键信息成为银行业研究的热点问题。

自助终端设备的安全是银行系统安全保障的重要基石,终端设备通过工作密钥对客户信息进行加密保护。

工作密钥应每日进行签到更新,终端设备通过终端主密钥(Terminal Master Key,TMK)保护工作密钥的签到交易。

根据人民银行和银监会要求,银行应确保不同的终端使用不同的终端主密钥并定期更换。

二、终端主密钥更换方法介绍各银行更换终端主密钥的方式主要有打印密码信封和通过网络联机更换主密钥。

2.1 打印密码信封银行密钥管理平台通过硬件加密机生成一把主密钥,对密钥明文进行异或处理后再由专门打印机打印得到密码信封中,通过密码信封保证传输过程中密钥的安全性,最后由管理人员输入密钥分量,在终端内部合成终端主密钥。

上述更换主密钥方式需要大量人工参与,导致效率较低,尤其是网点较多、分布较广的情况下,需花费的人工成本较高。

2.2 联机更换终端主密钥针对使用密码信封导致人工成本较高的情况,一些银行使用联机方式更新主密钥。

该方法要求终端与密钥管理平台的密钥一致,将该密钥作为保护密钥并加密新的主密钥,联机下发给终端,终端使用现存主密钥对密文进行解密,替换原有密钥完成密钥更换流程,该方法虽然能快速完成密钥更换,提高效率,减少人力成本,但当受外界不可抗拒因素干扰,导致密钥管理平台与终端内主密钥不一致,密钥更新失败。

为解决这个问题,本文提出一种基于密钥校验值的联机更换终端主密钥方法。

三、基于密钥校验值的联机更换终端主密钥方法密钥校验值(Check Value,CV) 是指由密钥明文加密若干个0 得到的密文,相同密钥的校验值一定相同,因此通过比较密钥校验值可以确定终端主密钥的一致性。

当自助设备申请联机更换主密钥时,基于密钥校验值的联机更换终端主密钥方法要求终端上送当前主密钥校验值,密钥管理平台通过比较密钥校验值确认保护密钥,从而保障了通信双方保护密钥的一致性,有效地降低了联机更换主密钥的出错概率。

一.加密机密钥体系密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的参数。

UP网络的密钥根据实际使用情况划分成三层,三层密钥体系根据密钥的使用对象而形成,上层对下层提供保护和一定的维护功能,不同层的密钥不许相同,不能相互共享。

同一密钥只能用于其生成时所定义的目的,不能用于其他用途;不同的UP卡网络参与方、不同的地区、不同的终端设备不得使用相同的密钥,必须确保密钥的唯一性。

第一层密钥(MK)加密机主密钥,即本地主密钥,是最重要的密钥,用于加、解密本地存放的其他密钥数据。

MK长度规定为128bit或以上,在硬件加密机以外的地方保管时必须采取严格的安全保管措施。

MK一般不更换。

第二层密钥(MMK)加密机主密钥的下一层为成员主密钥(MMK)[或终端主密钥(TMK)],作用是加、解密需传递的工作密钥,实现工作密钥的联机实时传输或其他形式的异地传输。

成员主密钥在硬件加密机以外的系统中存放和使用时,处于本地MK的保护之下。

两组不同的UP卡网络参与方之间不得使用相同的成员主密钥。

一般情况下,MMK最长2-3年更换一次。

第三层密钥(PIK、MAK、TPK、TMK)工作密钥为最底层的密钥,包括UP卡网络参与方之间使用的成员信息完整性密钥(MAK)和成员PIN保护密钥(PIK)、终端到UP卡网络参与方之间使用的终端信息完整性密钥(TAK)和终端PIN保护密钥(TPK)等,用于加密各种数据,保证数据的保密性、完整性、真实性。

第三层密钥一般称为工作密钥(也称数据密钥),是使用最频繁的密钥,在本地存放时,受相应的MK、成员主密钥或终端主密钥的保护。

在UP卡网络参与方之间进行传输时受成员主密钥的保护,在终端与UP卡网络参与方主机之间传输时受终端主密钥的保护。

工作密钥采用定期(原则上每天更换一次),或人工触发方式,或按每隔一定交易笔数申请更换。

加密机主密钥,即为本地主密钥,是指存储在加密机中,用于保护存储在加密机外的各种密钥和关键数据的密钥加密密钥,是所有密钥的根。

MMK,PIK等密钥,都是基于LMK 保护存储在外部的。

二.导入加密机主密钥(加密机内有密钥时需获取超级权限)1 .SHJ0902 终端连接连接方法:用连接线缆连接PC机的串口和密码机的COM1端口。

测试过程中用PC机上Windows自带的“超级终端”软件。

在Windows桌面环境下依次点击:开始→所有程序→附件→通信→超级终端,运行“超级终端”。

超级终端设置:9600bps、8位数据位、1位停止位、无奇偶校验位。

或者使用SecureCRT软件,flow control:RTS/CTS;Pc机用usb接口时,首先串口转USB数据线插在电脑上并安装完驱动;然后我的电脑——》右键——》管理——》设备管理器——》端口——》查看是COM?口是多少连接成功后会出现serial-com 对话框,然后按回车键,出现如下命令行。

HSM>2 .格式化三张管理员卡在制作权限卡之前,必须将3张IC卡格式化,格式化终端命令fc ,示例如下:HSM-AUTH3>fc<Return>Insert the card and press ENTER!Something in the card, Continue? [Y/N]:Y<Return>Card pin:******<Return>//卡PIN可以是6-16Retype Card pin:******<Return>Enter date[YYMMDD]:111111<Return> //日期填写格式卡的日期Enter time[HHMMSS]:111111<Return>Enter Issuer ID:0001<Return> //超级用户卡3张(0001-0003),管理卡2张(0004-0005),工作卡(0006)Enter User ID:0001<Return>Format success!Continue? [Y/N]:Y<Return>Insert the card and press ENTER!Something in the card, Continue? [Y/N]:Y<Return>Card pin:******<Return>Retype Card pin:******<Return>Enter date[YYMMDD]:222222<Return>Enter time[HHMMSS]:222222<Return>Enter Issuer ID:0002<Return>Enter User ID:0002<Return>Format success!Continue? [Y/N]:Y<Return>Insert the card and press ENTER!Something in the card, Continue? [Y/N]:Y<Return>Card pin:******<Return>Retype Card pin:******<Return>Enter date[YYMMDD]:333333<Return>Enter time[HHMMSS]:333333<Return>Enter Issuer ID:0003<Return>Enter User ID:0003<Return>Format success!Continue? [Y/N]:N<Return>HSM-AUTH3>在格式化的过程中,对IC卡设置了密码,这个密码卡片持有人必须记住,因为在后面制作权限卡的时候会要求输入卡密码。

3 .制作超级管理员卡制作超级管理员权限卡其实也就是制作加密机主密钥的一个过程,在执行mksuper命令后,加密机会提示输入3个明文分量,每个明文分量都是48位16进制数。

三个分量会分别存储在三张IC里面,做好密钥备份工作。

HSM-AUTH3>MKRmk component 1:************************************************Retype Rmk component 1:************************************************Rmk component 2:************************************************Retype Rmk component 2:************************************************Rmk component 3:************************************************Retype Rmk component 3:************************************************Insert the super card1 and press ENTER...Card1 PIN:******component 1 checkvalue:5C23A87A84D88BE2Make the super card1 success!Insert the super card2 and press ENTER!Card2 PIN:******component 2 checkvalue:6589C968EED5A45DMake the super card2 success!Insert the super card3 and press ENTER!Card3 PIN:******component 3 checkvalue:697D77C07386F38FMake the super card3 success!注:这一步只是制作管理卡并把密钥成分存入在卡里,没有存入加密机。

加密机存储主密钥需要用loadmk命令从三张超级管理员卡导入完成。

加密机会提示按顺序插入三张超级管理员卡,因此在制作超级管理员卡的时候必须记住IC卡的次序。

4 .将主密钥从三张超级管理员卡中导入到机密机上面一步只是随机生成了三个主密钥明文分量并保存在三张超级权限卡中,但是未保存到密码机中,此时需要将保存在三张超级权限卡中的密钥加载到密码机中。

保存的同时,会提示输入加密机口令,这个口令务必记牢,在没有IC卡的情况下,可以通过这个口令对加密机做授权操作。

主密钥的加载方式是:在PC的超级终端执行LOADMK命令,然后按提示插入超级管理员卡和输入密钥HSM-AUTH3>loadmkInsert the super card1 and enter card1 Pin:********New Hsm Password1:********Retype New Hsm Password1:********Hsm Password1 Set Ok !component 1 checkvalue:B57CD5439B889080Insert the super card2 and enter card2 Pin:********New Hsm Password2:********Retype New Hsm Password2:********Hsm Password2 Set Ok !component 2 checkvalue:73F0BEC37FA9484BInsert the super card3 and enter card3 Pin:********New Hsm Password3:********Retype New Hsm Password3:********Hsm Password3 Set Ok !component 3 checkvalue:FC9FB7F1494D9B85LMK checkvalue:74A33E9BFD518D15三.更换成员主密钥(MMK)1.准备工作三张超级用户卡测试环境三张IC卡是由生产环境加密机复制而来,理论上测试环境加密机生成的密钥密文等同生产环境加密机产生的密文。

需要有UP公司下发的两个分量的成员主密钥明文和密钥校验值2.操作步骤:(1).SHJ0902 终端连接同上(2).进入超级授权状态HSM>A<Return>Super/Administer/Worker [S/A/W]:S<Return>Insert the super card1 and enter Pin:******<Return>Insert the super card2 and enter Pin:******<Return>Insert the super card3 and enter Pin:******<Return>HSM-AUTH3>(3).用成分合成密钥密钥合成使用fk命令。