vsftpd + ssl 搭建加密传输的安全FTP服务器

- 格式:doc

- 大小:548.50 KB

- 文档页数:11

vsftpd+sslFTPS是一种以扩展常用的文件传输协议(FTP)的添加了对传输层安全性(TLS)和安全套接字层(SSL)的加密协议的支持当你在FTP服务器上收发文件的时候,你面临两个风险。

第一个风险是在上传文件的时候为文件加密。

第二个风险是,这些文件在你等待接收方下载的时候将停留在FTP服务器上,这时你如何保证这些文件的安全。

你的第二个选择(创建一个支持SSL的FTP服务器)能够让你的主机使用一个FTPS连接上传这些文件。

这包括使用一个在FTP协议下面的SSL层加密控制和数据通道。

一种替代FTPS的协议是安全文件传输协议(SFTP)。

这个协议使用SSH文件传输协议加密从客户机到服务器的FTP连接。

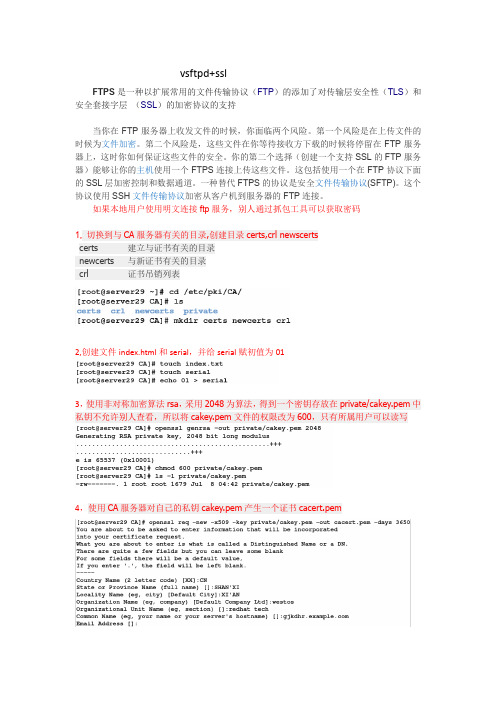

如果本地用户使用明文连接ftp服务,别人通过抓包工具可以获取密码1,切换到与CA服务器有关的目录,创建目录certs,crl newscertscerts 建立与证书有关的目录newcerts 与新证书有关的目录crl 证书吊销列表2,创建文件index.html和serial,并给serial赋初值为013,使用非对称加密算法rsa,采用2048为算法,得到一个密钥存放在private/cakey.pem 中私钥不允许别人查看,所以将cakey.pem文件的权限改为600,只有所属用户可以读写4,使用CA服务器对自己的私钥cakey.pem产生一个证书cacert.pem5,创建一个目录ssl,存放于vsftpd有关的证书,证书请求,密钥6,使用非对称加密算法rsa,使用2048位,算出一个密钥vsftp.key 并利用私钥vsftp.key产生一个证书请求文件vsftp.csr7,查看CA的路径是否正确8,利用证书请求文件vsftpd.csr的到一个证书vsftpd.cert9,修改vsftpd的配置文件10,验证此时匿名用户无法连接ftp,因为需要提供ssl验证才能登录本地用户通过密码仍然无法登陆,因为系统无法提供ssl验证11,利用客户端FlashFXP登录在“站点管理器”上新建站点ftp在常规栏里填写ip,以及连接类型将获取的证书保存在本地此时本地用户可以通过vsftpd+ssl 安全访问,下载上传文件了。

fe dora 服务器之FTP 配置VSFTPD是一款小巧易用FTP服务器程序,vsftpd 在安全性、高性能及稳定性三个方面有上佳的表现。

它提供的主要功能包括虚拟IP设置、虚拟用户、Standalone、inetd操作模式、强大的单用户设置能力及带宽限流等。

在安全方面,它从原理上修补了大多数Wu-FTP、ProFTP,乃至BSD-FTP的安装缺陷,使用安全编码技术解决了缓冲溢出问题,并能有效避免―globbing‖类型的拒绝服务攻击。

目前正在使用vsftpd的官方网站有Red Hat、SuSE、Debian、GNU、GNOME、KDE、Gimp和OpenBSD等。

它支持很多其他的FTP 服务器不支持的特征。

比如:非常高的安全性需求带宽限制良好的可伸缩性创建虚拟用户的可能性IPv6支持中等偏上的性能分配虚拟IP 的可能性高速目录一.ftp原理与vsftpd安装二.设置匿名用户也支持下载和上传,创建目录三.基于系统用户支持ftp上传和访问四.搭建支持SSL加密传输的vftpd五.vsftpd.conf配置详解六.建立多个虚拟用户支持ftp不同访问权限七.利用quota对Vsftpd做磁盘配额(一)ftp原理与vsftp安装1.ftp原理FTP Transfer Protocol 件传输协议的缩写,在RFC 959中具体说明。

FTP会话时包含了两个通道,一个叫控制通道,一个叫数据通道。

控制通道:控制通道是和FTP服务器进行沟通的通道,连接FTP,发送FTP指令都是通过控制通道来完成的,PI称为控制连接数据通道:数据通道是和FTP服务器进行文件传输或者列表的通道。

FTP协议中,控制连接均有客户端发起,而数据连接有两种工作方式:PORT方式和PASV方式,DTP称为数据连接PORT模式(主动方式)FTP 客户端首先和FTP Server的TCP 21端口建立连接,通过这个通道发送命令,客户端需要接收数据的时候在这个通道上发送PORT命令。

vsftpd配置详解(上)/xootus/blog/item/5247b0248329d66734a80fbe.html 一、vsftpd 简介Vsftpd是个基于GPL发布的类UNIX系统的ftp服务器软件。

其全称是Very Secure FTP Deamon,在安全性、速度和稳定性都有着不俗的表现。

在安全性方面,vsftpd针对程式的权限来设计,以一般身份启动服务,对Linux系统的使用权限较低;在千兆以太网上,vsftpd 的速度能够达到86MB/s;在稳定性上更是优秀,资料表明,完全工作24小时,传输数据达2.6TB,平均并发连接为1500用户,峰值达4000用户,而这些还是在单机上实现的。

此外,vsftpd 还包括以下特性:基于IP的虚拟服务器虚拟用户,结合数据库的用户验证每个用户单独配置文档速率限制IPV6支持支持SSL加密传输……哪些站点在使用vsftpd以下站点一直在使用vsftpd(这仅仅是很少很少的一部分站点)ftp-stud.fht-esslingen.degd.tuwien.ac.atftp.sunet.se以上内容摘自vsftpd官方网站/二、软件安装和卸载获得软件vsftpd现在最新版本为2.0.5,下载地址:ftp:///users/cevans/vsftpd-2.0.5.tar.gz软件安装解压软件,编辑builddefs.h文档# tar zxvf vsftpd-2.0.5.tar.gz# cd vsftpd-2.0.5# vi builddefs.h找到下面三行,其含义如右所示#undef VSF_BUILD_TCPWRAPPERS //是否允许使用TCP Wrappers#define VSF_BUILD_PAM //是否允许使用PAM认证#undef VSF_BUILD_SSL //是否允许使用SSL假如要允许以上所示某项功能,使把undef改为define即可,注意每行前的“#“号不是注释,不能去掉(熟悉C语言的同志应该知道这个“#”是什么意思)。

加密使企业FTP服务器更安全Ftp服务器 -电脑资料在企业环境中搭建FTP服务器,为企业员工进行文件的共享提供了便利,加密使企业FTP服务器更安全Ftp服务器不过作为网络管理员的你是否真正了解FTP的安全呢?不要以为设置个复杂的管理员帐户密码就可以万事无忧了,也不要以为将系统安装上最新的补丁或者选择最新版SERV-U等FTP搭建工具就可以万无一失了。

下面我们将验证FTP并不安全,同时提供加固FTP服务的加密安全措施。

一、FTP并不安全我们知道默认情况下FTP站点信息是用明文进行传输的,没有进行任何的加密。

也就是说当用户登录FTP站点输入用户名和密码时,这些信息是没有加密的。

非法用户可以通过sniffer等工具将这些信息还原成本来面目。

下面我们做个检测,通过sniffer将FTP站点的用户名和密码还原成明文。

测试环境:企业网络中A、B两台计算机通过交换机相互连接到同一个子网,B是员工计算机,一名员工通过他访问公司的FTP服务器,登录FTP时使用自己的用户名和密码。

A是我们安装了sniffer的计算机,通过sniffer我们可以监测出使用B计算机的员工访问FTP服务器的用户名和密码。

测试过程:第一步首先在A计算机上安装sniffer嗅探工具,并启动该程序。

在sniffer 软件中通过上方的“matrix”(矩阵)按钮启动监测界面,打开监测界面后我们就可以开始监测网络中的数据包了。

通过菜单栏的“capture(捕获)→start(开始)”启动。

在检测数据包窗口中我们点左下角的objects(对象)标签,然后选择station(状态),这样将把当前网络中所有通信都显示在窗口中。

(图1)第二步:这时候我们通知B计算机的员工使用电脑登录了FTP服务器,那么我们在sniffer中点菜单的“capture(捕获)→stop and display(停止并显示)”。

这里假设我们FTP服务器的IP地址为192.168.1.20,那么我们从显示的地址列表中找到关于192.168.1.20这个IP的数据包,然后点下方的“DECODE(反解码)”按钮进行数据包再分析。

FTP服务器的搭建与实现FTP(File Transfer Protocol)是一种常用的文件传输协议,它可以在不同设备之间进行文件传输,方便而快捷。

搭建一个FTP服务器,可以帮助大家更方便地传输文件,提高工作效率。

本文将介绍如何搭建和实现一个FTP服务器。

首先需要选择一个操作系统,比如Windows、Linux等。

不同的操作系统搭建FTP服务器的步骤略有不同,但大体相同。

本文以Linux操作系统为例,介绍如何搭建FTP服务器。

在Linux操作系统中,可以使用vsftpd软件搭建FTP服务器。

使用以下命令安装vsftpd软件:sudo apt-get install vsftpd安装完成后,需要配置FTP服务器。

可以使用以下命令来编辑vsftpd 的配置文件:sudo nano /etc/vsftpd.confanonymous_enable:设置为“NO”,禁止匿名访问。

local_enable:设置为“YES”,允许本地用户登录。

local_root:设置为用户家目录,即登录后所在的目录。

chroot_local_user:设置为“YES”,将用户限制在其家目录中。

write_enable:设置为“YES”,允许上传文件。

dirmessage_enable:设置为“YES”,在用户登录时显示目录信息。

use_localtime:设置为“YES”,使用本地时间。

修改完配置文件后,使用以下命令重启vsftpd服务:sudo service vsftpd restart创建用户并设置密码在Linux系统中,可以使用以下命令创建用户并设置密码:登录FTP服务器可以使用任何支持FTP协议的客户端连接到FTP服务器,输入用户名和密码即可登录。

例如,在Windows系统中,可以使用FlashFXP客户端,在Linux系统中可以使用lftp客户端。

具体操作可参考相关软件的使用说明。

上传和下载文件在登录FTP服务器后,可以进行文件上传和下载操作。

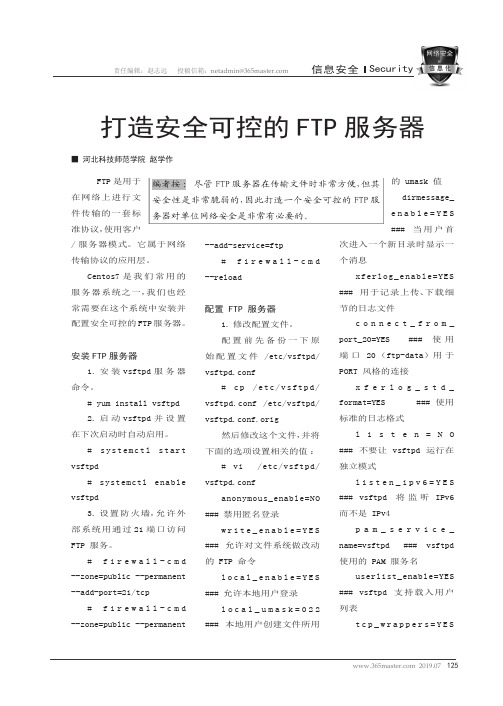

125责任编辑:赵志远 投稿信箱:netadmin@ 2019.07信息安全Security的 umask 值dirmessage_ e n a b l e =Y E S ### 当用户首次进入一个新目录时显示一个消息xferlog_enable=YES ### 用于记录上传、下载细节的日志文件c o n n e c t _f r o m _port_20=YES ### 使用端口 20 (ftp-data)用于 PORT 风格的连接x f e r l o g _s t d _format=YES ### 使用标准的日志格式l i s t e n =N O### 不要让 vsftpd 运行在独立模式l i s t e n _i p v 6=Y E S ### vsftpd 将监听 IPv6 而不是 IPv4p a m _s e r v i c e _name=vsftpd ### vsftpd 使用的 PAM 服务名userlist_enable=YES ### vsftpd 支持载入用户列表t c p _w r a p p e r s =Y E SFTP 是用于在网络上进行文件传输的一套标准协议,使用客户/服务器模式。

它属于网络传输协议的应用层。

Centos7是我们常用的服务器系统之一,我们也经常需要在这个系统中安装并配置安全可控的FTP 服务器。

安装FTP 服务器1.安装vsftpd 服务器命令。

# yum install vsftpd 2.启动vsftpd 并设置在下次启动时自动启用。

# s y s t e m c t l s t a r t vsftpd# systemctl enable vsftpd3.设置防火墙,允许外部系统用通过21端口访问 FTP 服务。

# f i r e w a l l -c m d --zone=public --permanent --add-port=21/tcp# f i r e w a l l -c m d --zone=public --permanent--add-service=ftp# f i r e w a l l -c m d --reload配置 FTP 服务器1.修改配置文件。

FTP服务及vfstpd的简单应用介绍2011-08-16 20:09:47分类:LINUX今天介绍下文件共享最常用的应用FTP,这是一个十分古老的基于tcp的文件传输协议,诞生40年之久,全称:File Transfer Protocol,用于Internet上的控制文件的双向传输,同时它也是一个C/S架构的服务系统,基于不同的操作系统有不同的FTP应用程序,这个协议与其他早期的协议都相同,设计之初都是明文传送的!下面简单介绍下这个协议!一、FTP的两种连接:command命令连接,监听在21号端口,只要开启ftp服务就一直处于活动状态data数据连接,只在下载或上传文件是才会开启连接,数据连接又分为俩种模式:active 主动模式(有些地方也写做Standard)此模式下FTP 客户端首先和服务器的TCP 21端口建立连接,用来发送命令,客户端需要接收数据的时候在这个通道上发送PORT命令。

PORT命令包含了客户端用什么端口接收数据。

在传送数据的时候,服务器端通过自己的TCP 20端口连接至客户端的指定端口发送数据。

FTP server必须和客户端建立一个新的连接用来传送数据,一般是服务器端的20号端口与客户端发送请求的端口加1的端口建立新的连接,如:客户端通过7000端口向服务器端的21号端口发送命令请求建立连接,而在进行数据传送的时候通过服务器端的20号端口和客户端的7001端口建立新的连接来传输数据。

passive 被动模式建立控制通道和主动模式类似,但建立连接后发送Pasv命令。

服务器收到Pasv命令后,打开一个临时端口(端口号大于1023小于65535)并且通知客户端在这个端口上传送数据的请求,客户端连接FTP服务器此端口,然后FTP服务器将通过这个端口传送数据。

俩种传输模式是为了保护数据的安全,被动模式下服务端数据传输的端口是临时打开的,不容易被窃听,然而一般情况下FTP服务器都是位于防火墙之后的,在做访问控制的时候这种模式会比较复杂,而主动模式下防火墙的设置相对简单的多。

FTP服务器配置方法FTP服务器配置方法引言FTP服务器是一种用于文件传输的网络服务,它在互联网中扮演着至关重要的角色。

本文将介绍FTP服务器的基本概念、功能和优点,并提供详细的配置步骤,帮助您设置和优化FTP服务器。

介绍FTP服务器FTP,全称为文件传输协议(File Transfer Protocol),是一种用于在网络上进行文件传输的标准网络协议。

通过FTP服务器,用户可以在客户端和服务器之间进行文件的上传、下载和删除等操作。

FTP服务器广泛应用于互联网、企业内部网和局域网中,为各类用户提供稳定、高效的文件传输服务。

安装FTP服务器首先,需要选择一个合适的FTP服务器软件,例如Apache、ProFTPD 等。

然后,根据服务器的硬件环境和操作系统,安装并配置FTP服务器软件。

以下以Linux操作系统为例,介绍安装和配置FTP服务器的基本步骤:1、打开终端,以root用户身份登录。

2、使用apt-get或yum命令安装FTP服务器软件,如vsftpd。

3、安装完成后,编辑FTP服务器配置文件/etc/vsftpd.conf,根据需要进行必要的设置。

常见的设置包括允许匿名登录、设置本地用户和匿名用户等。

31、重新启动FTP服务器软件,使配置生效。

配置FTP服务器配置FTP服务器主要是针对服务器的端口、用户和权限等参数进行设置。

以下是一些常见的配置步骤:1、打开FTP服务器的配置文件,根据需要进行修改。

常见的配置包括设置被动模式端口范围、允许或禁止某些用户或IP地址访问等。

2、创建FTP用户并设置密码。

可以使用Linux的useradd和passwd 命令创建用户,并设置密码。

3、根据需要创建FTP目录,并设置适当的权限。

确保FTP目录对用户具有正确的读写权限。

4、根据业务需求,配置FTP服务器的日志记录和审核功能。

可以设置日志文件路径、记录等级等参数。

5、重新启动FTP服务器,使配置生效。

管理FTP服务器管理FTP服务器主要包括对服务器的监控和维护。

vsftpd + ssl 搭建加密传输的安全FTP服务器目录一、安装包 (1)二、安装openssl (2)三、创建openssl证书 (2)四、安装vsftpd (2)五、给vsftpd添加设置SSL安全传输 (2)六、vsftpd用户配置 (3)1.vsftpd用户配置 (3)2.配置相关文档: (3)七、相关问题 (4)1.cannot change directory错误 (4)2.显示的时间 (4)3.开机自启动 (4)4.简单说下防火墙为FTP放行的配置: (5)5.登陆成功但是连不上服务器 (5)八、客户端配置测试 (5)Ftp测试 (5)Ftps测试 (6)九、多台服务器 (10)十、详述创建openssl证书(参考) (10)1.生成服务器端的私钥(key文件) (10)2.生成证书签署请求 (10)3.生成CA证书 (10)4.合并key和crt文件 (10)5.如果觉的上述比较麻烦,可以使用下面命令;执行一次就够了(建议带-nodes;不然vsftpd无法放到后台启动) (11)一、安装包使用rhel-server-5.5-x86_64-dvd.iso自带的:vsftpd-2.0.5-16.el5_4.1.x86_64.rpmopenssl-0.9.8e-12.el5_4.6.x86_64.rpm二、安装openssl查看是否已经安装#openssl version若显示OpenSSL 0.9.8e-fips-rhel5 01 Jul 2008已安装跳过安装步骤#rpm -ivh openssl-0.9.8e-12.el5_4.6.x86_64.rpm检测安装结果#openssl version三、创建openssl证书使用命令whereis openssl发现已安装SSL,所以就未进行安装部份,直接进入下面创建证书:#openssl req -new -x509 -nodes -out /etc/vsftpd/vsftpd.pem -keyout /etc/vsftpd/vsftpd.pem按步骤填写相关内容后,生成vsftpd.pem证书参考:十、详述创建openssl证书四、安装vsftpd查看是否已经安装#ps aux|grep vsftpd若已显示500 16602 0.0 0.0 61140 720 pts/0 S+ 13:58 0:00 grep vsftpd 安装跳过安装步骤#rpm -ivh vsftpd-2.0.5-16.el5_4.1.x86_64.rpm五、给vsftpd添加设置SSL安全传输修改/etc/vsftpd/vsftpd.conf文件,在文件最下面添加一些内容:ssl_enable=YESssl_sslv2=YESforce_local_data_ssl=YESforce_local_logins_ssl=YES上面两行表示强制非匿名用户使用加密登陆和数据传输,如果设定为NO,则用户可以选择加密,也可以不加密。

vsftpd + ssl 搭建加密传输的安全FTP服务器目录一、安装包 (1)二、安装openssl (2)三、创建openssl证书 (2)四、安装vsftpd (2)五、给vsftpd添加设置SSL安全传输 (2)六、vsftpd用户配置 (3)1.vsftpd用户配置 (3)2.配置相关文档: (3)七、相关问题 (4)1.cannot change directory错误 (4)2.显示的时间 (4)3.开机自启动 (4)4.简单说下防火墙为FTP放行的配置: (5)5.登陆成功但是连不上服务器 (5)八、客户端配置测试 (5)Ftp测试 (5)Ftps测试 (6)九、多台服务器 (10)十、详述创建openssl证书(参考) (10)1.生成服务器端的私钥(key文件) (10)2.生成证书签署请求 (10)3.生成CA证书 (10)4.合并key和crt文件 (10)5.如果觉的上述比较麻烦,可以使用下面命令;执行一次就够了(建议带-nodes;不然vsftpd无法放到后台启动) (11)一、安装包使用rhel-server-5.5-x86_64-dvd.iso自带的:vsftpd-2.0.5-16.el5_4.1.x86_64.rpmopenssl-0.9.8e-12.el5_4.6.x86_64.rpm二、安装openssl查看是否已经安装#openssl version若显示OpenSSL 0.9.8e-fips-rhel5 01 Jul 2008已安装跳过安装步骤#rpm -ivh openssl-0.9.8e-12.el5_4.6.x86_64.rpm检测安装结果#openssl version三、创建openssl证书使用命令whereis openssl发现已安装SSL,所以就未进行安装部份,直接进入下面创建证书:#openssl req -new -x509 -nodes -out /etc/vsftpd/vsftpd.pem -keyout /etc/vsftpd/vsftpd.pem按步骤填写相关内容后,生成vsftpd.pem证书参考:十、详述创建openssl证书四、安装vsftpd查看是否已经安装#ps aux|grep vsftpd若已显示500 16602 0.0 0.0 61140 720 pts/0 S+ 13:58 0:00 grep vsftpd 安装跳过安装步骤#rpm -ivh vsftpd-2.0.5-16.el5_4.1.x86_64.rpm五、给vsftpd添加设置SSL安全传输修改/etc/vsftpd/vsftpd.conf文件,在文件最下面添加一些内容:ssl_enable=YESssl_sslv2=YESforce_local_data_ssl=YESforce_local_logins_ssl=YES上面两行表示强制非匿名用户使用加密登陆和数据传输,如果设定为NO,则用户可以选择加密,也可以不加密。

要参考实际证书存放路径rsa_cert_file=/etc/vsftpd/vsftpd.pem重起vsftpd即可#service vsftpd restart六、vsftpd用户配置redhat企业版5.0安装时选择了FTP,但默认不随着系统启动。

可以运行:#service vsftpd start 启动FTP服务,也可以运行ntsysv命令管理服务,将vsftpd设为随系统启动。

1.vsftpd用户配置添加用户ftpuser,用户目录指定为/var/www/ftpuser,且此用户不能登陆系统。

#mkdir /var/www#mkdir /var/www/ftpuser#useradd -s /sbin/nologin -d /var/www/ftpuser ftpuser#passwd ftpuser#chown -R ftpuser:ftpuser /var/www/ftpuser2.配置相关文档:#vi /etc/vsftpd/vsftpd.conf在文件最下面添加(文件前面若有同名参数用“#”注释掉):anonymous_enable=NOpasv_enable=YESpasv_min_port=10000pasv_max_port=10010local_max_rate=200000chroot_local_user=YESlisten_port=21说明:anonymous_enable=NO // 禁止匿名用户访问pasv_enable=YES //允许被动模式pasv_min_port=10000 //被动模式使用端口范围pasv_max_port=10010 //使用防火墙时需要配置,否则无法传输数据local_max_rate=200000 //用户宽带限制chroot_local_user=YES //禁用户离开主目录listen_port=21 //端口号,可修改为其它其它保持默认,基本上FTP可以使用了。

FTP通过user_list文件进行用户登录许可,vsftpd.conf 添加下面三行:userlist_enable=YESuserlist_deny=NOuserlist_file=/etc/vsftpd/user_listuserlist_deny=NO时使用白名单方式过滤用户,只有存在于user_list中的帐号才允许登录ftp。

userlist_deny=YES是使用黑名单方式过滤用户,拒绝user_list中的帐号登录ftp。

我将userlist_deny设为NO,然后修改user_list文件,删除所有默认用户名,再输入新加的用户名ftpuser重起vsftpd即可#service vsftpd restart七、相关问题1.cannot change directory错误在FTP使用时,能连接并登录成功,但却遇到cannot change directory错误,因为是selinux 关闭FTP的原因,使用命令#getsebool ftpd_disable_trans可以查看当前的状态,如果不是on 或setsebool: SELinux is disabled.那么是输入命令#setsebool ftpd_disable_trans 1当然也可以加入-P参数以便不需要每次开机都输入这个命令2.显示的时间ftp上来显示的时间与系统时间不一致,因为默认情况下,vsftpd 是用GMT做为它的时间的,所以和系统的时间可能会不一致#vi /etc/vsftpd/vsftpd.conf在最后加入一行:use_localtime=YES存盘后,重启vsftpd:#service vsftpd restart3.开机自启动#chkconfig vsftpd on4.简单说下防火墙为FTP放行的配置:#vi /etc/sysconfig/iptables进去后可看到iptables的规则配置,如果里面有:-A RH-Fireware-1-INPUT -m state --state NEW -m tcp -p tcp --dport 21 -j ACCEPT表示允许FTP连接端口,建议将被动模式端口范围通通加进来,以免影响使用:-A RH-Fireware-1-INPUT -m state --state NEW -m tcp -p tcp --dport 10000 -j ACCEPT -A RH-Fireware-1-INPUT -m state --state NEW -m tcp -p tcp --dport 10001 -j ACCEPT5.登陆成功但是连不上服务器请认真重新操作:六、vsftpd用户配置1.vsftpd用户配置#passwd ftpuser重新设置密码八、客户端配置测试Ftp测试天津工行只能用这种方式。

Ftps测试IE 8IE不支持ssl加密链接ftp。

/linux/ssl_vsftp_debian//Forums/en/iewebdevelopment/thread/4c504e4c-3838-4b54-9349 -d8e55cdda6e9Firefox(不推荐)安装fireftp插件可以支持(本机测试server列表显示速度很慢)。

1、安装Firefox_en 4.0.12、安装fireftp 1.99.3Flashfxp(推荐)现在可以用支持ssl的ftp客户端如flashfxp登录了,在属性设置中选择相应的SSL认证方式。

1、安装Flashfxp 3.3.92、配置Flashfxp 连接至此,VSFTPD+SSL 基本配置已经完成,本次试验只是为了达到ftp/ssl 功能,并抓包测试,发现原本明文传输的信息已经经过加密,测试完成。

九、多台服务器执行:一、安装openssl和四、安装vsftpd,然后将测试通过的服务器/etc/vsftpd/目录下所有文件拷贝到其它服务器。

#scp /etc/vsftpd/* root@192.166.68.78:/etc/vsftpd/十、详述创建openssl证书(参考)1.生成服务器端的私钥(key文件)#openssl genrsa -des3 -out vsftpd.key 1024运行时会提示输入密码,此密码用于加密key文件(des3是指加密算法),以后每当需读取此文件都需输入口令如果觉得有口令不方便,可以用下面的命令去除口令#openssl rsa -in vsftpd.key -out vsftpd.key或者生成不需要密码的私钥文件(建议使用此项;不然vsftpd无法放到后台启动)#openssl genrsa -out vsftpd.key 10242.生成证书签署请求#openssl req -new -key vsftpd.key -out vsftpd.csr生成的csr(Certificate Signing Request)文件交给CA签名后形成服务端自己的证书。

屏幕上将有提示,依照其指示一步一步输入要求的个人信息即可csr文件必须有CA的签名才可形成证书,你可以拿着这个文件去数字证书颁发机构(即CA)申请一个数字证书3.生成CA证书如果是自己做测试,证书的申请机构和颁发机构都是自己。

可以用下面这个命令来生成证书#openssl req -new -x509 -key vsftpd.key -out vsftpd.crt4.合并key和crt文件#cat server.key > vsftpd.pem#cat server.crt >> vsftpd.pem#chmod 400 vsftpd.pem5.如果觉的上述比较麻烦,可以使用下面命令;执行一次就够了(建议带-nodes;不然vsftpd无法放到后台启动)#openssl req -new -x509 -nodes -out vsftpd.pem -keyout vsftpd.pem。