H3C三层交换VLAN配置实例

- 格式:doc

- 大小:66.50 KB

- 文档页数:2

交换机VLAN接口静态IP地址配置一组网需求:1.SwitchA为三层交换机, PC1和PC2可以通过SwitchA进行互通;2.PC1连接到SwitchA的以太网端口E1/0/1,属于VLAN10;3.PC2连接到SwitchA的以太网端口E1/0/2,属于VLAN20;4.交换机的VLAN接口10的IP地址为192.168.0.1/24,VLAN接口20的IP地址为192.168.1.1/24,分别作为PC1(192.168.0.2/24)和PC2(192.168.1.2/24)的网关。

二组网图:三配置步骤:1.创建(进入)VLAN10[SwitchA]vlan 102.将E1/0/1加入到VLAN10,并退出VLAN视图。

[SwitchA-vlan10]port Ethernet1/0/1[SwitchA-vlan10]quit3.创建(进入)VLAN接口10[SwitchA]interface Vlan-interface 104.为VLAN接口10配置IP地址[SwitchA-Vlan-interface10]ip address 192.168.1.1 255.255.255.05.创建(进入)VLAN20[SwitchA]vlan 20[SwitchA-vlan20]quit6.将E1/0/2加入到VLAN20[SwitchA-vlan20]port Ethernet1/0/27.创建(进入)VLAN接口20[SwitchA]interface Vlan-interface 208.为VLAN接口20配置IP地址[SwitchA-Vlan-interface20]ip address 20.1.1.1 255.255.255.0四配置关键点:1.交换机的VLAN虚接口承载在物理端口之上,即某VLAN所包含的物理端口UP之后,该VLAN虚接口才会UP;2.对于三层交换机,可以为多个VLAN接口配置IP地址,而且默认情况下各个VLAN接口之间可以访问。

举例讲解H3C配置三层交换机4个步骤详细用法H3C是一家网络设备制造商,其三层交换机是其主要产品之一、配置H3C三层交换机可以提供强大的网络管理和控制功能。

下面将详细介绍配置H3C三层交换机的四个步骤及其用法。

第一步:基本设置在配置H3C三层交换机之前,首先需要进行基本设置,包括设置设备的管理IP地址、主机名、密码等。

以下是一个基本设置的例子:1.登录到H3C三层交换机的控制台,输入用户名和密码。

2. 进入系统视图,通过命令"system-view"进入。

3. 设置设备的主机名,使用命令"sysname [主机名]"进行设置。

例如,"sysname switch1"将设备主机名设置为switch14. 设置设备的管理IP地址,使用命令"interface vlan-interface [vlan号]"进入VLAN接口模式。

然后使用命令"ip address [IP地址] [子网掩码]"设置IP地址。

例如,"interface vlan-interface 1"进入VLAN接口1模式,"ip address 192.168.1.1 255.255.255.0"设置IP地址为192.168.1.1,子网掩码为255.255.255.0。

5. 保存配置,使用命令"save"保存配置。

第二步:VLAN配置VLAN是虚拟局域网的缩写,通过配置VLAN可以将交换机的端口分成不同的虚拟网络,从而实现更好的网络管理和控制。

以下是一个VLAN配置的例子:1. 创建VLAN,使用命令"vlan [vlan号]"进行创建。

例如,"vlan 10"将创建一个VLAN编号为10的VLAN。

2. 将端口加入VLAN,使用命令"port vlan [vlan号] [端口号]"进行配置。

H3C三层交换机配置:剖析VLAN代码实例,现在使用三层交换机配置的人是很多了,对交换机的维护也成了一个不容忽略的问题。

只有三层交换机配置好了,不但让你的上网省心又省力,还能给你的网络生活带来更多的精彩。

说明:分3个VLAN,分别为192.168.10.0;192.168.20.0;192.168.30.0,子网掩码都是255.255.255.0.分别把Ethernet 1/0/1,Ethernet 1/0/2,Ethernet 1/0/3分给3个VLAN,要求,通过三层交换的路由功能实现3个VLAN之间能互连互通。

补充:“在三层交换机配置了 VLAN 后,VLAN之间不能直接通信,如果需要通信,可以通过三层交换机配置的三层接口使两个VLAN 间通过三层转发进行通信。

“对于说明书中,我就找不到这方面三层交换机配置.希望大家能帮忙解决一下,最好能有完整的代码和解释,或者在用H3C3层交换机的代码也可以,网上能找到的三层交换机配置代码就算了。

能帮我解决问题的,继续送分。

<SwitchA> system-view# 创建VLAN100[SwitchA] vlan 100 ,分配Ethernet 1/0/1给vlan100[SwitchA-vlan100] description vlan_100[SwitchA-vlan100] port Ethernet 1/0/1[SwitchA-vlan100] quit# 创建VLAN200[SwitchA] vlan 200 ,分配Ethernet 1/0/2给vlan200[SwitchA-vlan200] description vlan_200[SwitchA-vlan100] port Ethernet 1/0/2[SwitchA-vlan200] quit# 创建VLAN300,分配Ethernet 1/0/3给vlan300[SwitchA] vlan 300[SwitchA-vlan300] description vlan_300[SwitchA-vlan300] port Ethernet 1/0/3[SwitchA-vlan300] quit# 创建VLAN接口,IP 地址分别三层交换机配置为192.168.10.1 和192.168.20.1,192.168.30.1[SwitchA] interface Vlan-interface 100[SwitchA-Vlan-interface100] ip address 192.168.10.1 24[SwitchA-Vlan-interface100] quit[SwitchA] interface Vlan-interface 200[SwitchA-Vlan-interface200] ip address 192.168.20.1 24[SwitchA-Vlan-interface200] quit[SwitchA] interface Vlan-interface 300[SwitchA-Vlan-interface300] ip address 192.168.30.1 24[SwitchA-Vlan-interface300] quit交换机默认开启路由功能,三层交换机配置VLAN之间不能直接通信需要通过VLAN接口地址进行三层转发。

关于H3C 三层交换机的策略路由实例配置 [复制链接]seoquxiaba 二星会员 签到天数: 32 天[L V .5]常住居民I 阅本帖为原创,特别针对我单位网络配置手写稿,在VLAN 方面、ACL 方面稍做了些简化 希望对各位网管弟弟们有一些帮助,我把所以配置过程从一台新的交换机到一台可以正常运行的状态。

如果不明白可以回帖在线解决。

我下面以一台H3C S5800交换机为例: 一、系统的配置 给交换机命名<H3C>system-view[H3C] sysname NH001 [NH001]启用telnet 服务[NH001] telnet server enable配置telnet 登录名和密码[NH001] local-user adminpassword cipher passwordauthorization-attribute level 3service-type telnet[NH001]user-interface vty 0 4authentication-mode scheme二、VLAN 的配置 在用户模式下使用命令vlan 来添加vlan ID 可使用description 命令对VLAN 进行描述与命名方便今后维护与管理。

[NH001] vlan 1description "Manager" [NH001]vlan 10description "VLAN 10"[NH001]vlan 11读权限积分主题帖子日志description "VLAN 11" [NH001]vlan 12description "VLAN 12"在三层交换机上创建了vlan 后还需要给它配置IP 地址既我们所说的网关。

在用户模视图模式下输入interface vlan-interface1进入VLAN1的三层接口视图中。

H3C三层交换机配置实例H3C三层交换机配置实例1 网络拓扑图 (1)2 配置要求 (1)3划分VLAN并描述 (2)进入系统视图 (2)创建VLAN并描述 (2)4 给VLAN设置网关 (3)VLAN1的IP地址设置 (3)VLAN100的网关设置 (3)VLAN101的网关设置 (3)VLAN102的网关设置 (3)VLAN103的网关设置 (4)5 给VLAN指定端口,设置端口类型 (4) VLAN100指定端口 (4)VLAN102指定端口 (4)VLAN1/101/103指定端口 (5)6 配置路由协议 (6)默认路由 (6)配置流分类 (6)定义行为 (6)应用QOS策略 (6)接口配置QOS策略 (7)1 网络拓扑图图1-1 网络拓扑图2 配置要求用户1网络:/24 至出口1网络:/24用户2网络:/24 至出口2网络:/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

3划分VLAN并描述进入系统视图system-view //进入系统视图图3-1 系统视图创建VLAN并描述[H3C]vlan 1 //本交换机使用[H3C-vlan1]description Manager //描述为“Manager”[H3C-vlan1]quit[H3C]vlan 100 //划分vlan100[H3C-vlan100]description VLAN 100 //描述为“VLAN100”[H3C-vlan100]quit[H3C]vlan 101 //划分vlan101[H3C-vlan101]description VLAN 101 //描述为“VLAN 101”[H3C-vlan101]quit[H3C]vlan 102 //划分vlan102[H3C-vlan102]description VLAN 102 //描述为“VLAN 102”[H3C-vlan102]quit[H3C]vlan 103 //划分vlan103[H3C-vlan103]description VLAN 103 //描述为“VLAN 103”[H3C-vlan103]quit[H3C]图3-2 划分VLAN及描述4 给VLAN设置网关VLAN1的IP地址设置把VLAN1的IP地址设置为,子网掩码为,用于本地使用。

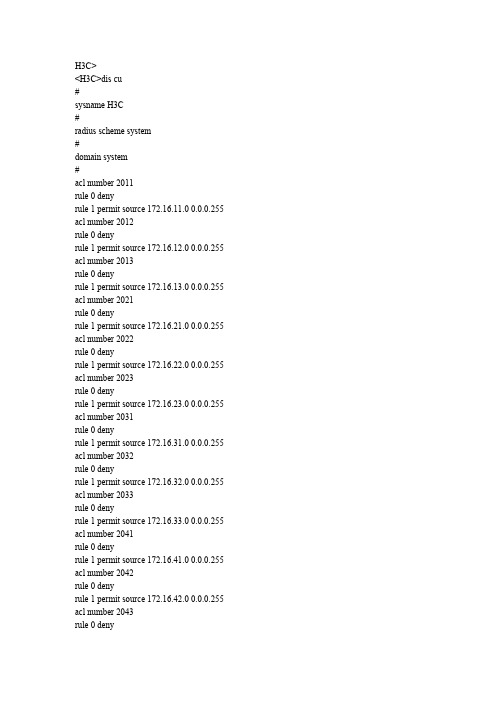

H3C三层交换机VLAN配置实例<H3C><H3C>dis cu#sysname H3C#radius scheme system#domain system#acl number 2011rule 0 denyrule 1 permit source 172.16.11.0 0.0.0.255 acl number 2012rule 0 denyrule 1 permit source 172.16.12.0 0.0.0.255 acl number 2013rule 0 denyrule 1 permit source 172.16.13.0 0.0.0.255 acl number 2021rule 0 denyrule 1 permit source 172.16.21.0 0.0.0.255 acl number 2022rule 0 denyrule 1 permit source 172.16.22.0 0.0.0.255 acl number 2023rule 0 denyrule 1 permit source 172.16.23.0 0.0.0.255 acl number 2031rule 0 denyrule 1 permit source 172.16.31.0 0.0.0.255 acl number 2032rule 0 denyrule 1 permit source 172.16.32.0 0.0.0.255 acl number 2033rule 0 denyrule 1 permit source 172.16.33.0 0.0.0.255 acl number 2041rule 0 denyrule 1 permit source 172.16.41.0 0.0.0.255 acl number 2042rule 0 denyrule 1 permit source 172.16.42.0 0.0.0.255 acl number 2043rule 0 denyrule 1 permit source 172.16.43.0 0.0.0.255 acl number 2080rule 0 denyrule 1 permit source 172.16.80.0 0.0.0.255 #vlan 1#vlan 11#vlan 12#vlan 13#vlan 21#vlan 22#vlan 23#vlan 31#vlan 32#vlan 33#vlan 41#vlan 42#vlan 43#vlan 80#interface Aux1/0/0#interface Ethernet1/0/1port link-type hybridport hybrid vlan 1 11 untaggedport hybrid pvid vlan 11packet-filter inbound ip-group 2011 rule 0 packet-filter inbound ip-group 2011 rule 1#interface Ethernet1/0/2port link-type hybridport hybrid vlan 1 12 untaggedport hybrid pvid vlan 12packet-filter inbound ip-group 2012 rule 0 packet-filter inbound ip-group 2012 rule 1 #interface Ethernet1/0/3port link-type hybridport hybrid vlan 1 13 untaggedport hybrid pvid vlan 13packet-filter inbound ip-group 2013 rule 0 packet-filter inbound ip-group 2013 rule 1 #interface Ethernet1/0/4port link-type hybridport hybrid vlan 1 21 untaggedport hybrid pvid vlan 21packet-filter inbound ip-group 2021 rule 0 packet-filter inbound ip-group 2021 rule 1 #interface Ethernet1/0/5port link-type hybridport hybrid vlan 1 22 untaggedport hybrid pvid vlan 22packet-filter inbound ip-group 2022 rule 0 packet-filter inbound ip-group 2022 rule 1 #interface Ethernet1/0/6port link-type hybridport hybrid vlan 1 23 untaggedport hybrid pvid vlan 23packet-filter inbound ip-group 2023 rule 0 packet-filter inbound ip-group 2023 rule 1 #interface Ethernet1/0/7port link-type hybridport hybrid vlan 1 31 untaggedport hybrid pvid vlan 31packet-filter inbound ip-group 2031 rule 0 packet-filter inbound ip-group 2031 rule 1 #interface Ethernet1/0/8port link-type hybridport hybrid vlan 1 32 untaggedport hybrid pvid vlan 32packet-filter inbound ip-group 2032 rule 0 packet-filter inbound ip-group 2032 rule 1 #interface Ethernet1/0/9port link-type hybridport hybrid vlan 1 33 untaggedport hybrid pvid vlan 33packet-filter inbound ip-group 2033 rule 0 packet-filter inbound ip-group 2033 rule 1 #interface Ethernet1/0/10port link-type hybridport hybrid vlan 1 41 untaggedport hybrid pvid vlan 41packet-filter inbound ip-group 2041 rule 0 packet-filter inbound ip-group 2041 rule 1 #interface Ethernet1/0/11port link-type hybridport hybrid vlan 1 42 untaggedport hybrid pvid vlan 42packet-filter inbound ip-group 2042 rule 0 packet-filter inbound ip-group 2042 rule 1 #interface Ethernet1/0/12port link-type hybridport hybrid vlan 1 43 untaggedport hybrid pvid vlan 43packet-filter inbound ip-group 2043 rule 0 packet-filter inbound ip-group 2043 rule 1 #interface Ethernet1/0/13#interface Ethernet1/0/14#interface Ethernet1/0/15#interface Ethernet1/0/16#interface Ethernet1/0/17#interface Ethernet1/0/18#interface Ethernet1/0/19#interface Ethernet1/0/20port link-type hybridport hybrid vlan 1 80 untaggedport hybrid pvid vlan 80packet-filter inbound ip-group 2080 rule 0packet-filter inbound ip-group 2080 rule 1#interface Ethernet1/0/21#interface Ethernet1/0/22port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/23port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/24port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/1#interface GigabitEthernet1/1/2#interface GigabitEthernet1/1/3port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/4port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #undo irf-fabric authentication-mode#interface NULL0#user-interface aux 0 7user-interface vty 0 4# return。

一组网需求:

1.SwitchA与SwitchB用trunk互连,相同VLAN的PC之间可以互访,不同VLAN 的PC之间禁止互访;

2.PC1与PC2之间在不同VLAN,通过设置上层三层交换机SwitchB的VLAN接口10的IP地址为10.1.1.254/24,VLAN接口20的IP地址为20.1.1.254/24可以实现VLAN间的互访。

二组网图:

1.VLAN内互访,VLAN间禁访

1 实现VLAN内互访VLAN间禁访配置过程

SwitchA相关配置:

1.创建(进入)VLAN10,将E0/1加入到VLAN10

[SwitchA]vlan 10

[SwitchA-vlan10]port Ethernet 0/1

2.创建(进入)VLAN20,将E0/2加入到VLAN20

[SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/2

3.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1

[SwitchA-GigabitEthernet1/1]port link-type trunk

[SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20

SwitchB相关配置:

1.创建(进入)VLAN10,将E0/10加入到VLAN10

[SwitchB]vlan 10

[SwitchB-vlan10]port Ethernet 0/10

2.创建(进入)VLAN20,将E0/20加入到VLAN20

[SwitchB]vlan 20

[SwitchB-vlan20]port Ethernet 0/20

3.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchB]interface GigabitEthernet 1/1

[SwitchB-GigabitEthernet1/1]port link-type trunk

[SwitchB-GigabitEthernet1/1]port trunk permit vlan 10 20 2.通过三层交换机实现VLAN间互访

2 通过三层交换机实现VLAN间互访的配置

SwitchA相关配置:

1.创建(进入)VLAN10,将E0/1加入到VLAN10

[SwitchA]vlan 10

[SwitchA-vlan10]port Ethernet 0/1

2.创建(进入)VLAN20,将E0/2加入到VLAN20

[SwitchA]vlan 20

[SwitchA-vlan20]port Ethernet 0/2

3.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1

[SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20 SwitchB相关配置:

1.创建VLAN10

[SwitchB]vlan 10

2.设置VLAN10的虚接口地址

[SwitchB]interface vlan 10

[SwitchB-int-vlan10]ip address 10.1.1.254 255.255.255.0 3.创建VLAN20

[SwitchB]vlan 20

4.设置VLAN20的虚接口地址

[SwitchB]interface vlan 20

[SwitchB-int-vlan20]ip address 20.1.1.254 255.255.255.0 5.将端口G1/1配置为Trunk端口,并允许VLAN10和VLAN20通过[SwitchA]interface GigabitEthernet 1/1

[SwitchA-GigabitEthernet1/1]port link-type trunk [SwitchA-GigabitEthernet1/1]port trunk permit vlan 10 20。