基于行为分析的木马检测系统设计与实现

- 格式:doc

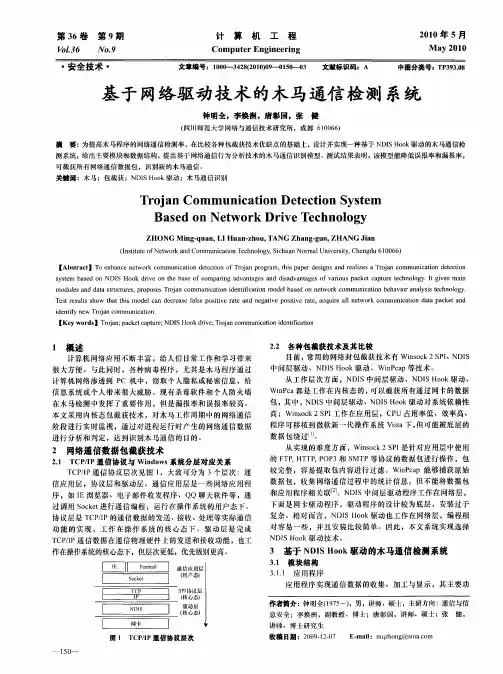

- 大小:78.50 KB

- 文档页数:4

网络安全中恶意软件动态行为分析与检测随着互联网的迅猛发展,网络安全问题变得日益严重,其中恶意软件的威胁越来越突出。

恶意软件通过各种手段侵入计算机系统,可能导致数据泄露、系统崩溃甚至个人隐私被侵犯。

为了保护计算机和网络免受恶意软件的威胁,恶意软件的动态行为分析与检测成为了网络安全研究的重要领域。

恶意软件通常被设计成具有潜在破坏性的代码,比如病毒、蠕虫、木马和间谍软件等。

他们可以隐藏在可执行文件、移动设备应用程序、浏览器扩展和系统服务等多种形式中。

因此,静态分析或只依赖特征检测的方法已经不能满足恶意软件检测的需求。

动态行为分析成为了一种更有效的方法。

动态行为分析通过观察恶意软件在执行过程中的行为来判断其是否为恶意软件。

这种方法通常使用沙箱或虚拟机环境来模拟计算机系统和网络环境,以更好地观察和分析恶意软件的行为。

通过动态行为分析,我们可以了解恶意软件的详细功能和攻击方式,为后续的检测和防御提供线索。

在进行动态行为分析时,我们需要关注以下几个方面:首先是恶意软件的文件行为。

恶意软件通常会在计算机系统中创建、修改或删除文件。

通过监控文件系统的活动,我们可以检测到恶意软件对系统文件的操纵行为。

同时,恶意软件可能还会读取、写入和传输文件,这些操作都可能会对系统安全产生威胁。

其次是恶意软件的网络行为。

恶意软件通常会与远程命令和控制服务器进行通信,以获取指令或传输被窃取的数据。

通过监测网络流量,我们可以发现不正常的网络活动,判断系统是否感染了恶意软件。

还有就是恶意软件的系统行为。

恶意软件可能会修改系统的注册表、启动项和进程列表,以实现自启动和隐藏自身的目的。

通过监测这些系统行为,我们可以及时发现并阻止恶意软件的进一步传播和破坏。

除了上述行为,恶意软件可能还会利用漏洞进行攻击,尝试绕过杀毒软件的检测,甚至伪装成合法软件。

因此,动态行为分析还需要结合其他技术手段,如代码静态分析、行为特征识别和机器学习等,以提高对恶意软件的检测率和准确性。

针对恶意侵入的网络入侵检测系统设计与实现随着互联网的飞速发展,网络安全已经成为了一个越来越重要的问题。

近年来,恶意入侵事件不断发生,使得网络安全问题变得愈发复杂和难以解决。

针对网络系统中存在的各种漏洞和风险,如何设计和实现可靠有效的入侵检测系统,成为了当前网络安全领域最为关注的热点。

一、网络入侵检测系统基本原理网络入侵检测系统(Intrusion Detection System,IDS)是指一种使用软、硬件和操作系统等技术手段对网络流量、系统日志及用户行为等进行实时监控,自动检测和识别网络中的异常流量、行为和攻击的系统。

根据其检测方法的不同,IDS又可分为基于规则的入侵检测系统(Rule-based Intrusion Detection System,RIDS)、基于异常的入侵检测系统(Anomaly-based Intrusion Detection System,AIDS)和基于混合检测的入侵检测系统(Hybrid-based Intrusion Detection System,HIDS)。

1、基于规则的IDS基于规则的IDS采用特定的规则对网络流量进行分析和比对,一旦出现与规则相匹配的流量,就会发出警报。

由于规则的限制性较强,该类型IDS的检测能力相对较弱,很难检测出新颖的入侵行为,但对于已知的入侵行为表现较好。

2、基于异常的IDS基于异常的IDS依据日志或流量的特征进行学习,建立出正常流量和行为的模型,之后进行新流量和行为的检测。

该类型IDS能够检测出新型入侵行为,但也容易误报和漏报。

3、基于混合检测的IDS基于混合检测的IDS结合了基于规则和基于异常的两种检测方法,既能检测出已知的入侵行为,也能检测出新颖的入侵行为,相对于另外两种类型的IDS具有更好的准确性和可靠性。

二、网络入侵检测系统的设计与实现网络入侵检测系统的设计与实现需要考虑多方面的因素,如检测性能、安全性和可扩展性等。

基于图像识别的恶意代码检测系统设计与研究恶意代码是指那些设计用于攻击计算机系统的恶意软件,如病毒、木马、蠕虫等。

这些恶意代码常常对个人隐私、数据安全以及系统运行稳定性造成威胁。

为了防止恶意代码的传播和攻击,设计一个高效的恶意代码检测系统至关重要。

本文将介绍一种基于图像识别的恶意代码检测系统的设计与研究,以提高恶意代码检测的准确性和效率。

1. 引言恶意代码检测是计算机安全领域的关键问题之一。

在当前的环境下,恶意代码的形态十分复杂和变化多样,传统的基于特征匹配和行为分析的检测方法可能无法及时发现最新的恶意代码。

因此,采用图像识别技术可以更好地捕捉恶意代码的特征,提高恶意代码检测的准确性。

本文提出了一种基于图像识别的恶意代码检测系统,该系统通过将恶意代码的二进制文件转换为图像,并利用深度学习算法对图像进行分类和识别,从而检测出其中的恶意代码。

2. 恶意代码图像化为了实现基于图像识别的恶意代码检测,首先需要将恶意代码的二进制文件转换为图像。

本文采用了一种将二进制文件映射为灰度图像的方法。

将二进制文件中的字节数据转换为灰度值,并根据文件的大小和结构,将灰度值填充到相应的像素位置上。

通过这种方式,将每个恶意代码文件转换为一个图像,图像中的像素值可以反映文件中不同位置的特征。

3. 图像识别算法在将恶意代码转换为图像后,需要设计一个图像识别算法,将恶意代码与正常代码进行分类。

本文采用了深度学习算法中的卷积神经网络(CNN)作为图像分类器。

CNN具有良好的特征提取和分类能力,在计算机视觉领域取得了广泛的应用。

首先,将图像数据集分为训练集和测试集两部分。

选取足够数量的恶意代码图像和正常代码图像来构建训练集,并利用CNN对训练集进行训练,优化模型参数。

然后,使用测试集对训练好的模型进行验证和评估,计算准确率、召回率等指标,评估系统的性能。

4. 特征提取和选择在设计基于图像识别的恶意代码检测系统时,选择合适的特征至关重要。

移动恶意代码检测技术的研究与实现移动恶意代码的威胁不断增加,对用户手机和隐私的安全构成了巨大的威胁。

为了保护移动设备的安全,移动恶意代码检测技术成为了研究的热点。

本篇文章将介绍移动恶意代码的概念、移动恶意代码检测技术的研究方法和实现途径。

1. 移动恶意代码的概念移动恶意代码是指针对移动设备平台的病毒、木马、蠕虫等恶意软件,其目的是侵犯用户的隐私、窃取用户的敏感信息以及对设备进行破坏。

移动恶意代码通常通过应用程序、短信、网络下载等途径传播和感染。

2. 移动恶意代码检测技术的研究方法2.1 静态分析技术静态分析技术通过对应用程序的二进制代码进行静态扫描和分析,以检测恶意代码的存在。

这种方法可以检测出一些已知的恶意代码特征,但无法应对未知的恶意代码。

静态分析技术的优势在于效率高,但对于具有代码混淆和加壳等特征的恶意代码无法有效检测。

2.2 动态行为分析技术动态行为分析技术通过启动应用程序,并监控其运行过程中的行为特征,以识别恶意代码的存在。

这种方法可以发现一些未知的恶意行为,但需要消耗大量的系统资源,可能引起不必要的性能开销。

2.3 混合分析技术混合分析技术是指结合静态分析和动态行为分析两种方法进行移动恶意代码检测。

该方法充分利用了两种方法的优势,可以有效地检测恶意代码,同时减少了误报率和漏报率。

然而,该方法在实现上较为复杂,需要充分研究和优化算法。

3. 移动恶意代码检测技术的实现途径3.1 特征匹配方法特征匹配方法是指通过对已知的恶意代码样本进行特征提取,并与待检测样本进行匹配,以确定是否存在恶意代码。

该方法需要维护一个庞大的恶意代码特征库,并且对新出现的恶意代码无法有效应对。

3.2 机器学习方法机器学习方法是指利用机器学习算法,通过对已知的恶意代码样本进行训练,建立恶意代码的分类模型,以对待检测样本进行分类。

该方法可以解决特征匹配方法的不足,但需要大量的训练样本和精心设计的特征。

3.3 行为特征提取方法行为特征提取方法是指通过对应用程序运行过程中产生的行为数据进行提取,并建立恶意代码行为模型,以检测恶意代码的存在。

计算机病毒防范系统设计与实现随着计算机的广泛应用,计算机病毒对于系统安全造成了严重威胁。

计算机病毒是指一种能够在计算机系统内传播和破坏数据的程序,为了保护计算机和用户的信息安全,设计和实现一个强大的计算机病毒防范系统至关重要。

本文将探讨计算机病毒防范系统的设计和实现。

1. 病毒定义和分类在设计计算机病毒防范系统之前,首先要对病毒有一个清晰的定义和分类。

计算机病毒是指一种能够自我复制、传播和感染计算机系统的恶意软件。

根据其传播方式和破坏目标的不同,计算机病毒可以分为病毒、蠕虫、木马、间谍软件、广告插件等。

理解病毒的定义和分类对于设计一个全面的病毒防范系统至关重要。

2. 病毒防范系统的架构设计一个完善的病毒防范系统应该包含多层次的防护措施,以提供最高级别的安全保护。

2.1. 病毒扫描引擎病毒扫描引擎是病毒防范系统的核心组成部分,其负责及时发现和识别病毒。

采用常规的病毒特征库进行扫描和检测,以及利用行为分析技术进行未知病毒的识别。

病毒扫描引擎应具备快速、准确的病毒识别能力,并能及时更新病毒特征库,以提供最新的病毒防护。

2.2. 实时监控和防护一个好的病毒防范系统应该能够实时监控系统的运行状态,以及对进程、文件和网络流量进行监测和防护。

实时监控能够及时发现和阻止病毒的入侵。

同时,防护机制应该能够检测可疑的行为并立即采取相应的措施,以防止病毒传播和损坏系统。

2.3. 强化网络安全计算机病毒常常通过网络传播和感染目标系统。

因此,强化网络安全是一个重要的方面。

防火墙、入侵检测系统和虚拟专用网络等技术应该被应用于病毒防范系统中,以提供大规模网络环境下的安全保护。

2.4. 用户教育和培训用户教育和培训是一个成功的病毒防范系统不可或缺的部分。

用户应该了解病毒的危害和相应的防范措施,以避免点击恶意链接、下载未知软件和接收未知文件。

通过培训用户如何识别病毒和预防感染,可以大大提高病毒防范系统的效果。

3. 病毒防范系统的实现在实际实现病毒防范系统的过程中,以下几个方面需要重点考虑:3.1. 病毒特征库的构建与更新病毒特征库是病毒防范系统的核心,负责存储已知病毒的特征,用于扫描和检测。

学号:***********院系:诒华学院成绩:西安翻译学院XI’AN FANYI UNIVERSITY毕业论文题目:网络木马病毒的行为分析专业:计算机网络技术班级:103120601*名:******师:***2013年5月目录1 论文研究的背景及意义...................................................................................... - 3 -2 木马病毒的概况 .................................................................................................. - 4 -2.1 木马病毒的定义......................................................................................... - 4 -2.2 木马病毒的概述......................................................................................... - 4 -2.3 木马病毒的结构......................................................................................... - 4 -2.4 木马病毒的基本特征................................................................................. - 5 -2.5木马病毒的分类.......................................................................................... - 5 -2.6木马病毒的危害.......................................................................................... - 6 -3 木马程序病毒的工作机制.................................................................................. - 6 -3.1 木马程序的工作原理................................................................................. - 6 -3.2 木马程序的工作方式................................................................................. - 7 -4 木马病毒的传播技术.......................................................................................... - 7 -4.1 木马病的毒植入传播技术......................................................................... - 8 -4.2 木马病毒的加载技术................................................................................. - 9 -4.3 木马病毒的隐藏技术................................................................................ - 11 -5 木马病毒的防范技术......................................................................................... - 11 -5.1防范木马攻击............................................................................................. - 11 -5.2 木马病毒的信息获取技术...................................................................... - 12 -5.3 木马病毒的查杀...................................................................................... - 12 -5.4 反木马软件............................................................................................... - 12 -6 总结 .................................................................................................................... - 13 -网络木马病毒的行为分析彭蕊蕊西安翻译学院诒华学院计算机网络技术 103120601摘要:随着计算机网络技术的迅速发展和普及,Internet网络使得全世界的人们可以自由的交流和分享信息,极大的促进了全球一体化的发展。

2021 年 3 月March 2021第47卷第3期Vol.47 No.3计算机工程Computer Engineering•网络空间安全・文章编号:1000-3428 (2021) 03-0166-08文献标志码:A中图分类号:TP309基于动态行为和机器学习的恶意代码检测方法陈佳捷,彭伯庄,吴佩泽(中国南方电网数字电网研究院有限公司,广州510000)摘要:目前恶意代码岀现频繁且抗识别性加强,现有基于签名的恶意代码检测方法无法识别未知与隐藏的恶意代码。

提岀一种结合动态行为和机器学习的恶意代码检测方法。

搭建自动化分析Cuckoo 沙箱记录恶意代码的行 为信息和网络流量,结合Cuckoo 沙箱与改进DynamoRIO 系统作为虚拟环境,提取并融合恶意代码样本API 调用序列及网络行为特征°在此基础上,基于双向门循环单元(BGRU)建立恶意代码检测模型,并在含有12 170个恶意代 码样本和5 983个良性应用程序样本的数据集上对模型效果进行验证°实验结果表明,该方法能全面获得恶意代 码的行为信息,其所用BGRU 模型的检测效果较LSTM 、BLSTM 等模型更好,精确率和F1值分别达到97.84%和98.07%,训练速度为BLSTM 模型的1.26倍。

关键词:恶意代码;应用程序接口序列;流量分析;Cuckoo 沙箱;DynamoRIO 系统;双向门循环单元网络开放科学(资源服务)标志码(osid ):mi中文引用格式:陈佳捷,彭伯庄,吴佩泽.基于动态行为和机器学习的恶意代码检测方法[J ].计算机工程,2021, 47(3):166-173.英文引用格式:CHEN Jiajie,PENG Bozhuang, WU Peize.Malicious code detection method based on dynamic behavior and machine learningf J ].Computer Engineering ,2021,47(3): 166-173.Malicious Code Detection Method Based on Dynamic Behaviorand Machine LearningCHEN Jiajie , PENG Bozhuang , WU Peize(Digital Power Grid Research Institute Co.,Ltd., of China Southern Power Grild , Guangzhou 510000, China )[Abstract ] As the malicious codes with increasing anti-recognition ability emerge in an endless stream , the existingsignature-based malicious code detection methods fail to identify unknown and hidden malicious codes. To address the problem , this paper proposes a malicious code detection method combining dynamic behavior and machine learning.In this method , a Cuckoo sandbox for automatic analysis is built to record the behavior information and network traffic ofmalicious code. Then the Cuckoo sandbox is integrated with the improved DynamoRIO system as a virtual environment , which enables the extraction and fusion of the Application Programming Interface ( API ) call sequence and network behavior characteristics of malicious code samples. On this basis , a malicious code detection model based on Bidirectional Gated Recurrent Uni (t BGRU ) is established , whose performance is tested on the dataset containing 12 170 malicious codesamples and 5 983 benign application samples.Experimental results show that the proposed method can obtain the behavior information of malicious code comprehensively , the detection effect of BGRU model is better than Long Short-TermMemory ( LSTM ), Bidirectional Long Short-Term Memory ( BLSTM ) and other models , the accuracy and F1 value are 97.84% and 98.07% respectively ,and the training speed is 1.26 times of BLSTM model.[Key words ] malicious code ; Application Programming Interface (API )sequence ; traffic analysis ; Cuckoo sandbox ; DynamoRIO system ; Bidirectional Gated Recurrent Unit(BGRU ) networkDOI :10. 19678/j. issn. 1000-3428. 00564090概述高速互联网在实现设备与服务互连的同时,也为网络 互联网的快速崛起给网络空间带来新的发展机黑客从海外实施远程匿名攻击提供了便捷途径,在基金项目:中国南方电网科技项目(ZBKJXM 20180749)。

学号:10312060108院系:诒华学院成绩:翻译学院XI’AN FANYI UNIVERSITY毕业论文题目:网络木马病毒的行为分析专业:计算机网络技术班级:103120601姓名:蕊蕊指导教师:朱滨忠2013年5月目录1 论文研究的背景及意义......................................... - 3 -2 木马病毒的概况............................................... - 4 -2.1 木马病毒的定义.......................................... - 4 -2.2 木马病毒的概述.......................................... - 4 -2.3 木马病毒的结构.......................................... - 4 -2.4 木马病毒的基本特征...................................... - 5 -2.5木马病毒的分类.......................................... - 5 -2.6木马病毒的危害.......................................... - 6 -3 木马程序病毒的工作机制....................................... - 6 -3.1 木马程序的工作原理...................................... - 6 -3.2 木马程序的工作方式...................................... - 7 -4 木马病毒的传播技术........................................... - 7 -4.1 木马病的毒植入传播技术.................................. - 8 -4.2 木马病毒的加载技术...................................... - 8 -4.3 木马病毒的隐藏技术..................................... - 11 -5 木马病毒的防技术............................................ - 11 -5.1防木马攻击............................................. - 11 -5.2 木马病毒的信息获取技术................................. - 12 -5.3 木马病毒的查杀......................................... - 12 -5.4 反木马软件............................................. - 12 -6 总结........................................................ - 13 -网络木马病毒的行为分析蕊蕊翻译学院诒华学院计算机网络技术 103120601摘要:随着计算机网络技术的迅速发展和普及,Internet网络使得全世界的人们可以自由的交流和分享信息,极大的促进了全球一体化的发展。

基于网络安全技术的恶意软件检测与防御机制设计网络安全一直以来都是一个备受关注的领域,随着互联网的飞速发展,网络安全问题也日益凸显。

恶意软件作为网络安全的一大隐患,对于用户的信息安全造成了巨大威胁。

因此,基于网络安全技术的恶意软件检测与防御机制设计变得尤为重要。

本文将从恶意软件的定义、检测方法以及防御机制等方面进行阐述,旨在为读者提供一些关于网络安全的基础知识和防护策略。

首先,我们对恶意软件进行一个简要的定义。

恶意软件是指那些在未经用户明确同意的情况下,以欺骗、非法获取、损害用户利益为目的的计算机程序。

常见的恶意软件包括计算机病毒、蠕虫、木马、间谍软件等。

这些软件通常会通过潜伏在正规程序中、利用系统漏洞或者通过社交工程等方式来进行传播和入侵。

因此,如何及时检测和防御这些恶意软件就变得尤为重要。

为了能够有效地检测和防御恶意软件,我们可以借助各种网络安全技术。

常见的恶意软件检测方法包括特征匹配、行为分析、统计学方法和机器学习方法等。

特征匹配是指根据恶意软件的特定特征,进行特征提取和比对,从而判断是否存在恶意软件。

行为分析是通过对软件运行时的行为进行监控和分析,来判断其是否具有恶意行为。

统计学方法则是通过对大量的样本进行统计分析,识别出一些常见的恶意软件特征。

而机器学习方法则是通过训练机器学习模型,使其能够自动学习和识别恶意软件。

这些方法各有优缺点,可以根据具体情况选择合适的方法进行使用。

在恶意软件的防御方面,我们可以采取一系列的措施来提高系统的安全性。

首先,及时更新系统和应用程序补丁是十分重要的。

恶意软件往往利用系统和应用程序的漏洞来进行入侵,及时安装补丁可以修复这些漏洞,提高系统的安全性。

其次,安装并定期更新杀毒软件也是非常重要的。

杀毒软件可以及时识别和阻止恶意软件的传播,确保系统的安全。

此外,合理设置防火墙、使用强密码、定期备份数据等都是常见的防御措施。

除了以上的基础防御措施外,企业和个人还可以考虑使用更高级的防御机制,如入侵检测系统(IDS)、入侵防御系统(IPS)、数据加密、权限控制等。

基于行为分析的木马检测系统设计与实现

作者:张琦李梅

来源:《电子技术与软件工程》2016年第18期

摘要

随着近年来网络技术的飞速发展,安全问题日益突出,病毒、木马、后门程序等恶意代码层出不穷,重大经济损失事件及重要泄密事件频频发生。

传统的代码检查技术主要依靠特征码,静态分析等手段,对分析者的技术要求高,效率较低,难以实现批量检查。

针对这些缺点,本文提出一种基于行为分析的木马检测技术,通过记录应用程序的动态行为,综合恶意代码的API调用序列,功能性行为特征、隐藏性行为特征、Rootkit行为特征等作为判别依据,分析其恶意危害性;同时给出详细的分析报告及关键行为记录,方便对恶意代码的手动查杀及深入分析。

实验表明本文提出的检测方案能够有效地检测已知或未知的恶意代码,提高木马的检测准确率和检测效率,达到预期的研究目的。

【关键词】恶意代码行为分析行为特征

随着信息技术的飞速发展,计算机应用以及计算机网络己经成为当今社会中不可缺少的重要组成部分,对经济发展、国家安全、国民教育和现代管理都起着重要的作用。

但随着网络应用的增加,以计算机信息系统为犯罪对象和犯罪工具的各类犯罪活动不断出现。

网络安全风险也不断暴露出来,其中,利用木马技术入侵、控制和破坏网络信息系统,是造成信息安全问题的典型表现之一。

传统的恶意文件检测通常使用恶意程序特征值匹配的技术,即通过提取已经发现恶意程序的特征值(通常为恶意程序某一段的二进制文件或'汇编指令流),使用模式匹配的方式对恶意程序进行检测,这样做的好处是查杀准确,而且可以有效的将恶意程序进行定性,但是特征值需要获得并分析恶意文件样本,才可以得到,因此时间上有着滞后性为解决特征值查杀的滞后性。

如何能够快速、准确、简便的分析一个应用程序,成为了一种普遍的需求。

1 木马检测系统的设计与实现

1.1 系统设计

1.1.1 系统设计原则

系统总体设计需要满足未来的木马检测发展需要,既要安全可靠,又要具有一定的先进性。

在架构设计和功能模块的划分上,应充分的分析和整合项目的总体需求和预期的目标,尽量遵循高内聚、低耦合的设计原则,既要保证各个模块的独立性,也要保证模块间联系的简单性和易扩展性。

1.1.2 系统架构设计

根据虚拟化技术的快速发展,本文提出一种在虚拟机环境下通过记录可疑程序的真实性为判断恶意代码的检测系统,通过检测可疑程序的API调用序列,功能性行为特征、隐藏性行为特征、Rootkit行为特征,对可疑程序进行系统评分,实现对恶意代码的批量检测功能。

1.1.3 行为分析规则

根据对木马检测系统的分析需要,系统的监控内容主要分为以下5种:

(1)文件监控。

系统中文件的增加、删除、修改精确记录而已程序运行造成的文件系统的变化,包括恶意程序释放文件、修改系统文件、删除文件等等,让隐藏文件无处藏身。

(2)注册表监控。

注册表关键位置的变动记录恶意程序的注册表操作(例如,比较常见的创建启动项、修改注册表键值、破坏安全模式等等),让恶意程序的注册表操作一目了然。

(3)网络操作监控。

控制恶意程序的网络活动(发送数据、下载等)清晰展现盗号、后门、下载者等恶意程序的网络活动,并对这些网络活动进行协议解析、数据揭秘等。

(4)进程/线程监控。

实时检测恶意程序运行后的进程活动,精确识别恶意程序的进程/线程创建活动。

(5)驱动监控。

实时检测恶意程序运行后加载的各种驱动行为。

1.1.4 检测流程设计

为了保证检测的准确性,木马检测系统将检测过程分为2个步骤,杀毒检测任务和行为检测任务。

其行为检测任务流程设计如下图2。

1.2 系统试验效果

对大量木马型病毒的测试表明,本系统能准确识别出被检测程序在安装阶段、启动阶段和网络通信阶段所展示的网络通信行为、进(线)程行为、注册表行为、文件行为和驱动行为,无论对已知木马还是未知木马,基于木马行为判定算法所提交的检测结果较为准确,克服了“特征码扫描”有较高的漏报率和“完整性检测”有较高的误报率的缺点,检测时间也相对“机器学习方法”较短。

2 结束语

文本设计的基于行为分析的木马检测系统,在虚拟机中运行样本程序,并监控整个运行过程中,提供清晰的危险行为报告,使得各种隐匿行为无处藏身。

系统提供了一个自动化程度较

高的检测分析平台,克服了普通沙盘环境简单,指令集有限的问题,更有效地发现潜在恶意代码,提升了判断的准确率,为批量分析恶意代码提供了一个有效的检测方法。

参考文献

[1]江雪.基于VMware虚拟机的恶意程序仿真检测平台设计与实现[D].电子科技大学,2014(04).

[2]王晓娣.基于虚拟机架构的恶意行为跟踪系统[D].华中科技大学,2013.

[3]中国航天科工集团第二研究院北京仿真中心[Z].基于虚拟化技术的仿真系统构建,2011(01).

[4]张一弛,庞建民,范学斌,姚鑫磊.基于模型检测的程序恶意行为识别方法[J].计算机工程,2012(18).。