网络安全之华为USG防火墙配置实例

- 格式:doc

- 大小:44.00 KB

- 文档页数:3

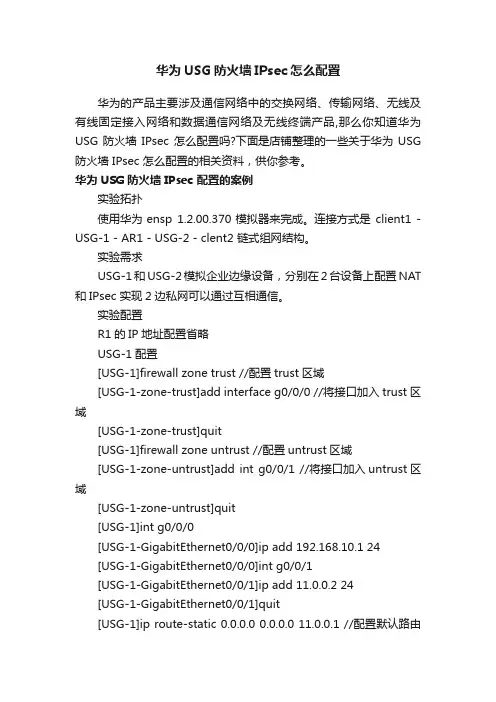

华为USG防火墙IPsec怎么配置华为的产品主要涉及通信网络中的交换网络、传输网络、无线及有线固定接入网络和数据通信网络及无线终端产品,那么你知道华为USG防火墙IPsec 怎么配置吗?下面是店铺整理的一些关于华为USG 防火墙 IPsec 怎么配置的相关资料,供你参考。

华为USG防火墙 IPsec 配置的案例实验拓扑使用华为ensp 1.2.00.370模拟器来完成。

连接方式是client1 - USG-1 - AR1 - USG-2 - clent2 链式组网结构。

实验需求USG-1和USG-2模拟企业边缘设备,分别在2台设备上配置NAT 和IPsec 实现2边私网可以通过互相通信。

实验配置R1的IP地址配置省略USG-1配置[USG-1]firewall zone trust //配置trust区域[USG-1-zone-trust]add interface g0/0/0 //将接口加入trust区域[USG-1-zone-trust]quit[USG-1]firewall zone untrust //配置untrust区域[USG-1-zone-untrust]add int g0/0/1 //将接口加入untrust区域[USG-1-zone-untrust]quit[USG-1]int g0/0/0[USG-1-GigabitEthernet0/0/0]ip add 192.168.10.1 24[USG-1-GigabitEthernet0/0/0]int g0/0/1[USG-1-GigabitEthernet0/0/1]ip add 11.0.0.2 24[USG-1-GigabitEthernet0/0/1]quit[USG-1]ip route-static 0.0.0.0 0.0.0.0 11.0.0.1 //配置默认路由上公网[USG-1]nat-policy interzone trust untrust outbound//进入trust到untrust区域out方向的策略视图[USG-1-nat-policy-interzone-trust-untrust-outbound]policy 1 //创建一个策略[USG-1-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.10.0 0.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]policy destination 192.168.20.0 0.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]action no-nat//以上三条命令意思是不允许将源为192.168.10.0/24网段目标为192.168.20.0/24网段的数据包进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-1]quit [USG-1-nat-policy-interzone-trust-untrust-outbound]policy 2 //创建策略2[USG-1-nat-policy-interzone-trust-untrust-outbound-2]action source-nat//允许对源IP进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-2]easy-ip g0/0/1//对接口G0/0/1地址复用[USG-1-nat-policy-interzone-trust-untrust-outbound-2]quit [USG-1-nat-policy-interzone-trust-untrust-outbound]quit-------阶段一---------[USG-1]ike proposal 1 //配置一个安全提议[USG-1-ike-proposal-1]authentication-method pre-share //配置IKE认证方式为预共享密钥[USG-1-ike-proposal-1]authentication-algorithm sha1 //配置IKE认证算法为sha1[USG-1-ike-proposal-1]integrity-algorithm aes-xcbc-96 //配置IKE完整性算法[USG-1-ike-proposal-1]dh group2 //配置IKE密钥协商DH组[USG-1-ike-proposal-1]quit[USG-1]ike peer USG-2 //创建一个IKE对等体名字为USG-2[USG-1-ike-peer-usg-2]pre-shared-key abc123 //配置预共享密钥[USG-1-ike-peer-usg-2]remote-address 12.0.0.2 //配置对等体IP地址[USG-1-ike-peer-usg-2]ike-proposal 1 //调用ike安全提议[USG-1-ike-peer-usg-2]quit----------阶段二----------[USG-1]ipsec proposal test //配置一个ipsec安全提议[USG-1-ipsec-proposal-test]encapsulation-mode tunnel //封装方式采用隧道[USG-1-ipsec-proposal-test]transform esp //配置IPSEC安全协议为ESP[USG-1-ipsec-proposal-test]esp encryption-algorithm aes //配置ESP协议加密算法为aes[USG-1-ipsec-proposal-test]esp authentication-algorithm sha1 //配置ESP协议认证算法[USG-1-ipsec-proposal-test]quit[USG-1]acl 3000 //创建一个ACL定义感兴趣流[USG-1-acl-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255[USG-1]ipsec policy map 1 isakmp //创建一个安全策略,名称为map[USG-1-ipsec-policy-isakmp-map-1]ike-peer USG-2 //调用ike对等体[USG-1-ipsec-policy-isakmp-map-1]proposal test //调用IPsec安全提议[USG-1-ipsec-policy-isakmp-map-1]security acl 3000 //配置感兴趣流[USG-1-ipsec-policy-isakmp-map-1]quit[USG-1]int g0/0/1[USG-1-GigabitEthernet0/0/1]ipsec policy map //在外网口上调用安全策略区域间策略配置[USG-1]policy interzone trust untrust outbound .//进入trust到untrust区域out方向策略视图[USG-1-policy-interzone-trust-untrust-outbound]policy 1 //创建策略[USG-1-policy-interzone-trust-untrust-outbound-1]action permit//允许trust区域所有主机访问untrust区域[USG-1-policy-interzone-trust-untrust-outbound-1]quit[USG-1-policy-interzone-trust-untrust-outbound]quit[USG-1]policy interzone trust untrust inbound//进入trust区域到untrust区域的in方向策略视图[USG-1-policy-interzone-trust-untrust-inbound]policy 1[USG-1-policy-interzone-trust-untrust-inbound-1]policy source 192.168.20.0 0.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]policy destination 192.168.10.0 0.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]action permit//以上命令为允许数据包源地址为192.168.20.0/24网段和目标地址为192.168.10.0/24网段的流量过[USG-1-policy-interzone-trust-untrust-inbound-1]quit[USG-1-policy-interzone-trust-untrust-inbound]quit[USG-1]policy interzone local untrust inbound//进入local区域到untrust区域的in方向策略视图[USG-1-policy-interzone-local-untrust-inbound]policy 1[USG-1-policy-interzone-local-untrust-inbound-1]policy service service-set esp[USG-1-policy-interzone-local-untrust-inbound-1]policy source 12.0.0.2 0[USG-1-policy-interzone-local-untrust-inbound-1]policy destination 11.0.0.2 0[USG-1-policy-interzone-local-untrust-inbound-1]action permit//允许源地址是12.0.0.2目标地址是11.0.0.2的数据包访问esp 协议USG-2配置[USG-2]firewall zone trust[USG-2-zone-trust]add int g0/0/0[USG-2-zone-trust]quit[USG-2]firewall zone untrust[USG-2-zone-untrust]add int g0/0/1[USG-2-zone-untrust]quit[USG-2]int g0/0/0[USG-2-GigabitEthernet0/0/0]ip add 192.168.20.1 24[USG-2-GigabitEthernet0/0/0]int g0/0/1[USG-2-GigabitEthernet0/0/1]ip add 12.0.0.2 24[USG-2-GigabitEthernet0/0/1]quit[USG-2]ip route-static 0.0.0.0 0.0.0.0 12.0.0.1[USG-2]nat-policy interzone trust untrust outbound[USG-2-nat-policy-interzone-trust-untrust-outbound]policy 1[USG-2-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.20.0 0.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]policy destination 192.168.10.0 0.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]action no-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-1]quit [USG-2-nat-policy-interzone-trust-untrust-outbound]policy 2[USG-2-nat-policy-interzone-trust-untrust-outbound-2]action source-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-2]easy-ip GigabitEthernet0/0/1[USG-2-nat-policy-interzone-trust-untrust-outbound-2]quit [USG-2-nat-policy-interzone-trust-untrust-outbound]quit[USG-2]ike proposal 1[USG-2-ike-proposal-1]authentication-method pre-share[USG-2-ike-proposal-1]authentication-algorithm sha1[USG-2-ike-proposal-1]integrity-algorithm aes-xcbc-96[USG-2-ike-proposal-1]dh group2[USG-2-ike-proposal-1]quit[USG-2]ike peer USG-A[USG-2-ike-peer-usg-a]pre-shared-key abc123[USG-2-ike-peer-usg-a]ike-proposal 1[USG-2-ike-peer-usg-a]remote-address 11.0.0.2[USG-2-ike-peer-usg-a]quit[USG-2]ipsec proposal test[USG-2-ipsec-proposal-test]encapsulation-mode tunnel[USG-2-ipsec-proposal-test]transform esp[USG-2-ipsec-proposal-test]esp encryption-algorithm aes[USG-2-ipsec-proposal-test]esp authentication-algorithmsha1[USG-2-ipsec-proposal-test]quit[USG-2]acl 3000[USG-2-acl-adv-3000]rule permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255[USG-2-acl-adv-3000]quit[USG-2]ipsec policy map 1 isakmp[USG-2-ipsec-policy-isakmp-map-1]ike-peer USG-A[USG-2-ipsec-policy-isakmp-map-1]proposal test[USG-2-ipsec-policy-isakmp-map-1]security acl 3000[USG-2-ipsec-policy-isakmp-map-1]quit[USG-2]int g0/0/1[USG-2-GigabitEthernet0/0/1]ipsec policy map[USG-2-GigabitEthernet0/0/1]quit[USG-2]policy interzone trust untrust outbound[USG-2-policy-interzone-trust-untrust-outbound]policy 1[USG-2-policy-interzone-trust-untrust-outbound-1]action permit[USG-2-policy-interzone-trust-untrust-outbound-1]quit[USG-2-policy-interzone-trust-untrust-outbound]quit[USG-2]policy interzone trust untrust inbound[USG-2-policy-interzone-trust-untrust-inbound]policy 1[USG-2-policy-interzone-trust-untrust-inbound-1]policy source 192.168.10.0 0.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]policy destination 192.168.20.0 0.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]action permit[USG-2-policy-interzone-trust-untrust-inbound-1]quit[USG-2-policy-interzone-trust-untrust-inbound]quit[USG-2]policy interzone local untrust inbound[USG-2-policy-interzone-local-untrust-inbound]policy 1 [USG-2-policy-interzone-local-untrust-inbound-1]policy source 11.0.0.2 0[USG-2-policy-interzone-local-untrust-inbound-1]policy destination 12.0.0.2 0[USG-2-policy-interzone-local-untrust-inbound-1]policy service service-set esp[USG-2-policy-interzone-local-untrust-inbound-1]action permit使用C1(192.168.10.10)去ping C2(192.168.20.10)使用dispaly ike sa和display ipsec sa来查看邻居建立情况。

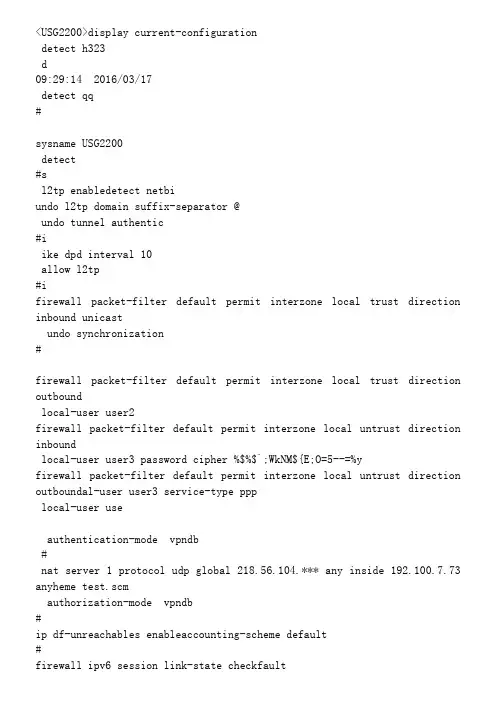

<USG2200>display current-configurationdetect h323d09:29:14 2016/03/17detect qq#sysname USG2200detect#sl2tp enabledetect netbiundo l2tp domain suffix-separator @undo tunnel authentic#iike dpd interval 10allow l2tp#ifirewall packet-filter default permit interzone local trust direction inbound unicastundo synchronization#firewall packet-filter default permit interzone local trust direction outboundlocal-user user2firewall packet-filter default permit interzone local untrust direction inboundlocal-user user3 password cipher %$%$`;WkNM${E;O=5--=%yfirewall packet-filter default permit interzone local untrust direction outboundal-user user3 service-type ppp local-user useauthentication-mode vpndb#nat server 1 protocol udp global 218.56.104.*** any inside 192.100.7.73 anyheme test.scmauthorization-mode vpndb#ip df-unreachables enableaccounting-scheme defaultdomain dot1xfirewall ipv6 statistic system enableauthentication-scheme test.sc#dns resolvefirewall defend syn-flood enablefirewall defend arp-flood enablefirewall defend sip-flood enablefirewall defend udp-flood fingerprint-hit destination-max-rate 5firewall defend udp-flood fingerprint-hit source-max-rate 3firewall defend sip-flood port range 1 65535#firewall statistic system enable#pki certificate access-control-policy default permit#dns proxy enable#license-server domain #web-manager enableweb-manager security enable port 8443#user-manage web-authentication security port 8888##radius-server template test.tpl##ldap-server template test.tplldap-server authentication base-dn dc=my-domain,dc=com ldap-server group-filter ouldap-server authentication-filter (objectclass=*) ldap-server user-filter cnldap-server server-type ad-ldap#acl number 2001rule 5 permit source 192.100.7.0 0.0.0.255 rule 10 permit source 10.10.10.0 0.0.0.255acl number 3000rule 5 permit udp source-port eq 1701 rule 10 permit udp destination-port eq 1701 #acl number 3001#ike proposal 1encryption-algorithm 3des-cbcdh group2 group1integrity-algorithm aes-xcbc-96 hmac-sha1-96 hmac-md5-96 #ike peer ike20111583362exchange-mode autoike negotiate compatiblepre-shared-key %$%$sEPH;hfv{*71&V3Zc:QS^C:1%$%$ ike-proposal 1remote-id-type none#ipsec proposal prop20111583362encapsulation-mode autoesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy-template tpl20111583362 1 security acl 3000security acl public-ip-transparentike-peer ike20111583362alias celue1scenario point-to-multipoint l2tp-user-access proposal prop20111583362local-address applied-interfacesa duration traffic-based 1843200sa duration time-based 3600#ipsec policy ipsec2011158331 10000 isakmp template tpl #interface Cellular0/1/0link-protocol ppp#interface Virtual-Template0ppp authentication-mode chap papalias L2TP_LNS_0remote address pool#interface GigabitEthernet0/0/0ip address 10.10.10.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 218.56.104.*** 255.255.255.252 ipsec policy ipsec2011158331 auto-neg nat enabledetect ftp#interface NULL0alias NULL0#firewall zone localset priority 100#firewall zone trustset priority 85detect ftpdetect rtspenticationdetect mmsUsdetect mgcpUsernamedetect sipsername:detect pptpme:admindetect sqlnetword:*detect h323n failed!detect qqUsedetect msndetect netbiosICE:This is a padd interface GigabitEthernet0/0/0 #firewall zone untrustccess or use may leadset priority 5detect ftpdetect rtspWarndetect mmsefault authdetect mgcpthod and pasdetect sipsole.detect pptpdetect sqlnetdetect h323G2200>detect qqor the sakdetect msny, please mdetect dnsiginal passdetect ilsuser.detect netbiosadd interface GigabitEthernet0/0/1<USG2200>display cyrrent-c#ffirewall zone dmzset priority 50 ^detect ftpErrodetect rtspmeter founddetect mmsion.detect mgcpdetect sipdetect ftp09detect rtsp03/17detect mms#detect pptpp domain sufdetect sqlnetdetect h323#detect qqterval 10detect dns#detect ilsket-filterdetect netbiosnterzone local#ufirewall zone name us2set priority 66detect ftpfirdetect rtspfilter defaudetect mmsterzone locdetect mgcpction outboudetect sipdetect pptpdetect sqlnetdetect h323packet-filtedetect qqermit intedetect dnsuntrust dirdetect ilsnddetect netbios#firewall interzone local trustdetect dnsdetect ilsdetect netbiosfirew#lfirewall interzone local untrusterzone local dmz direction outbo detect ftpdetect sqlnetus1 directiondetect h323detect rtspdetect qqdetect msnfirewalldetect dnsr default pdetect ilsone local udetect netbiosbound#firewall interzone local dmz detect ftpall packet-detect mmslt permit idetect mgcpt untrust didetect pptpnddetect sipdetect sqlnetdetect h323firewaldetect rtsper default pdetect qqzonedetect msndetectdetect mmsfirewaldetect mgcper default pdetect pptpne trust dmzdetect siputbounddetect sqlnetdetect h323detect rtspfirewadetect qqilter defadetect dnsnterzone dmdetect ilsrection inbdetect netbios#detect mmsone dmz untdetect mgcpn outbounddetect pptpdetect sipdetect sqlnetdetect h323r 0 protocoldetect rtsp18.56.104.18detect qqe 192.100.detect dnsdetect ilsdetect netbios#firewall interzone trust untrustlobal 218.56.104.*** any inside detect ftp anydetect mmsdetect mgcpdetect pptp#detect siphables enabdetect sqlnet#detect h323v6 sessiondetect rfirewall defend http-flooddetect ftpdetect mmsfirewadetect mgcpt-scan enabldetect pptpdetect sipewall defendetect sqlnetledetect h323firewdetect rtspmp-flood enadetect qqdetect msndetect ilsdetect netbioswall defend syn#lfirewall interzone trust us1firewall defendetect ftpenabledetect mmsdetect mgcp defend sip-detect pptpdetect sipfirdetect sqlnetp-flood fingerdetect h323tination-maxdetect rtspdetect qqdetect dnsdetect ilsdefend udp-detect netbiost-hit source-ma#rfirewall interzone trust us2 detect ftpwall defenddetect mmsort range 1detect mgcpdetect pptpdetecdetect ilsdetect netbios##sfirewall interzone dmz untrustlicense-server domain lic.hudetect ftpdetect mms#detect mgcp enabledetect pptpweb-managerdetect sipable port 8user-managdetect rtspication secudetect qq888detect msndetect dns#detect ilsrver templadetect netbios#firewall interzone us1 untrustlate test.tpl detect ftpldap-servdetect mmsation base-detect mgcpin,dc=comdetect pptpdetect sipdetect sqlneter group-filtedetect h323detect rtsp-server authdetect qqfilter (obdetect dnsdetect ilsdetect netbiosldap-server u#rfirewall interzone us2 untrustldap-server server-typdetect ftpdetect m#5firewall interzone us1 dmz#acl ndetect ftpdetect mmsermit udp sdetect mgcp 1701detect pptpdetect sip 10 permitdetect rtsp#acldetect qq1detect dnse proposaldetect ilsencrypdetect netbiosdes-cbc#firewall interzone us2 dmzup2 group1 detect ftp-algorithmdetect mmshmac-sha1-9detect mgcpdetect pptpdetect sip#detect sqlnet111583362detect h323exchadetect rtspdetect qqe negotiatdetect dnsdetect ilspre-shadetect netbios;hfv{*71&V3Zc:Q#Cfirewall interzone us2 us1 detectdetect ilsdetect netbiosp encryption-al#r#hl2tp-group 1undo tunnel authenticationtemplate tpl20111583362 1 allow l2tp virtual-template 0security acl 3000#bgp 2#uripv4-family unicastnsparentundo synchronizationike-peer ike20111583#2aaalocal-user user2 password cipher %$%$c'D=2Et9!4PN)9O{Ix*S,d[R%$%$tipointl2tp-user-accesslocal-user user2 service-type ppplocal-addreslocal-user user2 level 0local-user user3 password cipher %$%$`;WkNM${E;O=5--=%y)-;\SJ%$%$sa duration time-based 3600#ipslocal-user user3 service-type pppkmp template tpllocal-user user3local-user user5 password cipher %$%$mkyG076$a8C'6T6lJN)FG"vm%$%$ remote address pool#interfalocal-user user5 service-type pppip address 10.local-user user5 level 0local-user user1 password cipher %$%$#P{Q0BpNp"yz9!2LK54Bag^U%$%$ip address 218.56.104.*** 255.255.255.252local-user user1 service-type pppy ipsec2011158331 auto-neglocal-user user1 level 0nat enablelocal-user huawei password cipher %$%$-a$}Vs@0k&S}SpNMuu/E6e\S%$%$ULL0 #firewall zone localset prilocal-user huawei password valid-days 999 trustset priority 85local-user huawei serv ftpdeauthentication-scheme test.scmdetect sipauthentication-mode vpndbdetect sqlnet#deauthorization-scheme defaultqqdetect msnauthorization-scheme test.scmdetect ilsdetectauthorization-mode vpndbinterface GigabitEthernet0/#accounting-scheme default#firewall zone dm#domain defaultet priority 50domain dot1xdetect ftpdomain test.domct rtspauthentication-scheme test.scm mgcpdetect sipdetect mmsdip route-static 192.100.7.0 255.255.255.0 10.10.10.2 pptp detect sqlnetdete#banner enabledetect qq#v-gateway test 218.56.104.*** private detect netbios#firewall zone#auser-interface con 0set priorituser-interface tty 2 3etect ftpmodem bothuser-interface vty 0 4detect mgcpauthentication-mode aaadetect pptpprotocol inbound alldetect h32#ip address-set sslvpn type objectetect dnsdetect ilsaddress 0 11.50.1.0 mask 24#firewall int#zsa l#aslbust#cwmp#detect h32policy 1detecaction permitdetect qqpolicy source 1.5.1.0 mask 24 detect dnsdetectpolicy destination 1.5.2.0 mask 24#firewall interzone localpolicy 0action permittect ftppolicy source 1.4.1.0 mask 24ect mgcpdetect pppolicy destination 1.3.1.0 mask 24detect sqlnetdetec#hnat-policy interzone trust untrust outboundtect qq detect msnnetwork-extension enablenetwork-extension point-to-point enablenetwork-extension netpool 10.5.5.50 10.5.5.150 255.255.255.0 network-extension mode manualnetwork-extension manual-route 10.5.5.0 255.255.255.0network-extension manual-route 124.0.0.0 255.0.0.0network-extension manual-route 119.0.0.0 255.0.0.0network-extension manual-route 183.0.0.0 255.0.0.0network-extension manual-route 111.0.0.0 255.0.0.0network-extension manual-route 1.0.0.0 255.0.0.0network-extension manual-route 11.0.0.0 255.0.0.0network-extension manual-route 12.0.0.0 255.0.0.0network-extension manual-route 13.0.0.0 255.0.0.0network-extension manual-route 14.0.0.0 255.0.0.0network-extension manual-route 15.0.0.0 255.0.0.0network-extension manual-route 16.0.0.0 255.0.0.0network-extension manual-route 17.0.0.0 255.0.0.0network-extension manual-route 18.0.0.0 255.0.0.0network-extension manual-route 19.0.0.0 255.0.0.0network-extension manual-route 20.0.0.0 255.0.0.0securitypolicy-default-action permit user-src-ippolicy-default-action permit user-dst-ippolicy-default-action permit user-urlpolicy-default-action permit vt-src-ippassword-setting password-intension low 8 high 31 digits 1 letters 2 mix password-setting safe-policy 1password-setting lifetime 0 alarm 0certification cert-anonymous cert-field user-filter subject cn group-filter subject cncertification cert-anonymous filter-policy permit-allcertification cert-challenge cert-field user-filter subject cncertification user-cert-filter key-usage any#****END****##return<USG2200><USG2200><USG2200><USG2200><USG2200>。

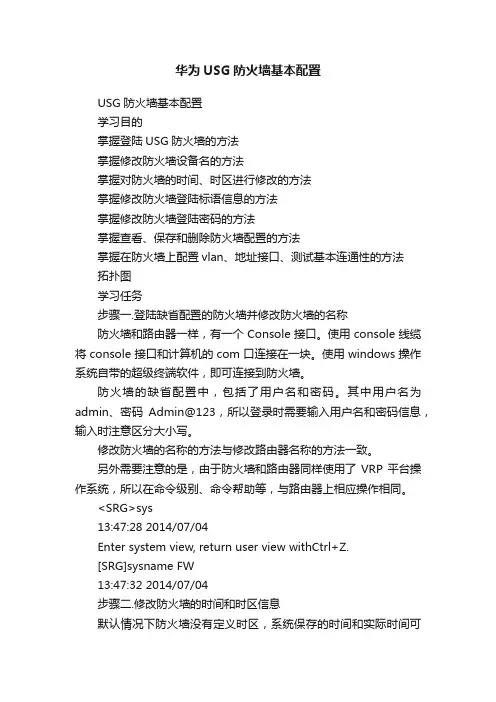

华为USG防火墙基本配置USG防火墙基本配置学习目的掌握登陆USG防火墙的方法掌握修改防火墙设备名的方法掌握对防火墙的时间、时区进行修改的方法掌握修改防火墙登陆标语信息的方法掌握修改防火墙登陆密码的方法掌握查看、保存和删除防火墙配置的方法掌握在防火墙上配置vlan、地址接口、测试基本连通性的方法拓扑图学习任务步骤一.登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

<SRG>sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04步骤二.修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

<FW>clock timezone 1 add 08:00:0013:50:57 2014/07/04<FW>dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00<FW>clock datetime 13:53:442014/07/0421:53:29 2014/07/03<FW>dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00步骤三。

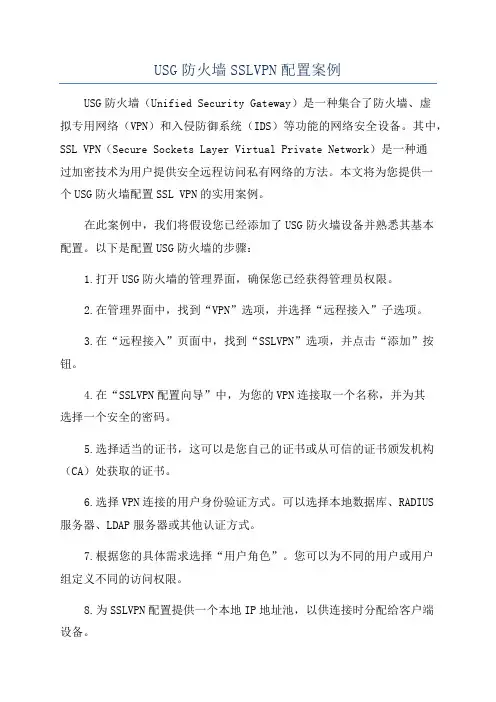

USG防火墙SSLVPN配置案例USG防火墙(Unified Security Gateway)是一种集合了防火墙、虚拟专用网络(VPN)和入侵防御系统(IDS)等功能的网络安全设备。

其中,SSL VPN(Secure Sockets Layer Virtual Private Network)是一种通过加密技术为用户提供安全远程访问私有网络的方法。

本文将为您提供一个USG防火墙配置SSL VPN的实用案例。

在此案例中,我们将假设您已经添加了USG防火墙设备并熟悉其基本配置。

以下是配置USG防火墙的步骤:1.打开USG防火墙的管理界面,确保您已经获得管理员权限。

2.在管理界面中,找到“VPN”选项,并选择“远程接入”子选项。

3.在“远程接入”页面中,找到“SSLVPN”选项,并点击“添加”按钮。

4.在“SSLVPN配置向导”中,为您的VPN连接取一个名称,并为其选择一个安全的密码。

5.选择适当的证书,这可以是您自己的证书或从可信的证书颁发机构(CA)处获取的证书。

6.选择VPN连接的用户身份验证方式。

可以选择本地数据库、RADIUS服务器、LDAP服务器或其他认证方式。

7.根据您的具体需求选择“用户角色”。

您可以为不同的用户或用户组定义不同的访问权限。

8.为SSLVPN配置提供一个本地IP地址池,以供连接时分配给客户端设备。

9.在“高级选项”中,根据您的需要进行配置设置。

您可以设置连接超时时间、允许或阻止特定协议和应用程序等。

10.完成向导后,单击“应用”按钮以保存并应用您的配置。

11.通过USG防火墙为您的用户提供SSLVPN配置信息,包括网关地址、用户名和密码等。

12.用户可以通过Internet连接使用SSL VPN客户端程序连接到您的私有网络。

13.一旦连接成功,用户即可安全地访问您的私有网络资源,如文件、应用程序和内部网站等。

14.管理员可以在USG防火墙管理界面中监控和管理SSLVPN连接。

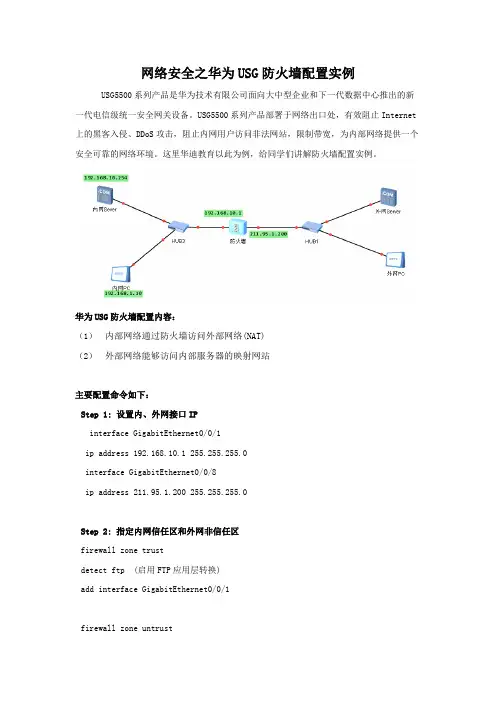

网络安全之华为USG防火墙配置实例USG5500系列产品是华为技术有限公司面向大中型企业和下一代数据中心推出的新一代电信级统一安全网关设备。

USG5500系列产品部署于网络出口处,有效阻止Internet 上的黑客入侵、DDoS攻击,阻止内网用户访问非法网站,限制带宽,为内部网络提供一个安全可靠的网络环境。

这里华迪教育以此为例,给同学们讲解防火墙配置实例。

华为USG防火墙配置内容:(1)内部网络通过防火墙访问外部网络(NAT)(2)外部网络能够访问内部服务器的映射网站主要配置命令如下:Step 1: 设置内、外网接口IPinterface GigabitEthernet0/0/1ip address 192.168.10.1 255.255.255.0interface GigabitEthernet0/0/8ip address 211.95.1.200 255.255.255.0Step 2: 指定内网信任区和外网非信任区firewall zone trustdetect ftp (启用FTP应用层转换)add interface GigabitEthernet0/0/1firewall zone untrustadd interface GigabitEthernet0/0/8step 3 : 开启内网FTP服务映射到外网,开通区域间的通信许可firewall interzone trust untrustdetect ftp (开启内网到外网的FTP服务映射)firewall packet-filter default permit allstep 4:定义NAT地址池、配置NAT Server发布内网站点服务nat address-group 1 211.95.1.200 211.95.1.200nat server zone untrust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone untrust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpnat server zone trust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone trust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpStep 5 :配置nat转换,使得内网可以访问外网nat-policy interzone trust untrust outboundpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255address-group 1Step 6: 配置源地址转换,强制要求内网用户须通过映射地址访问内部服务器nat-policy zone trustpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255policy destination 211.95.1.254 0 address-group 1。

文档版本V4.0发布日期2016-01-20登录Web 配置界面Example9:应用控制(限制P2P 流量、禁用QQ )Example8:基于用户的带宽管理Example7:SSL VPN 隧道接入(网络扩展)Example6:客户端L2TP over IPSec 接入(VPN Client/Windows/Mac OS/Android/iOS )Example5:点到多点IPSec 隧道(策略模板)Example4:点到点IPSec 隧道Example3:内外网用户同时通过公网IP 访问FTP 服务器Example2:通过PPPoE 接入互联网Example1:通过静态IP 接入互联网目录341118263651116131141组网图缺省配置管理接口 GE0/0/0IP 地址 192.168.0.1/24 用户名/密码admin/Admin@123登录Web 配置界面6~810及以上配置登录PC 自动获取IP 地址1在浏览器中输入https://接口IP 地址:port2输入用户名/密码3Firewall192.168.0.*GE0/0/0192.168.0.1/24网口局域网内所有PC都部署在10.3.0.0/24网段,均通过DHCP动态获得IP地址。

企业从运营商处获取的固定IP地址为1.1.1.1/24。

企业需利用防火墙接入互联网。

项目数据说明DNS服务器 1.2.2.2/24 向运营商获取。

网关地址 1.1.1.254/24 向运营商获取。

23配置外网接口 参数45配置内网接口参数6123配置内网接口GE1/0/2的DHCP 服务,使其为局域网内的PC 分配IP 地址412134配置允许内网IP地址访问外网241新建源NAT ,实现内网用户正常访问Internet531、检查接口GigabitEthernet 1/0/1(上行链路)的连通性。

1查看接口状态是否为Up。

2、在内网PC上执行命令ipconfig /all,PC正确分配到IP地址和DNS地址。

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

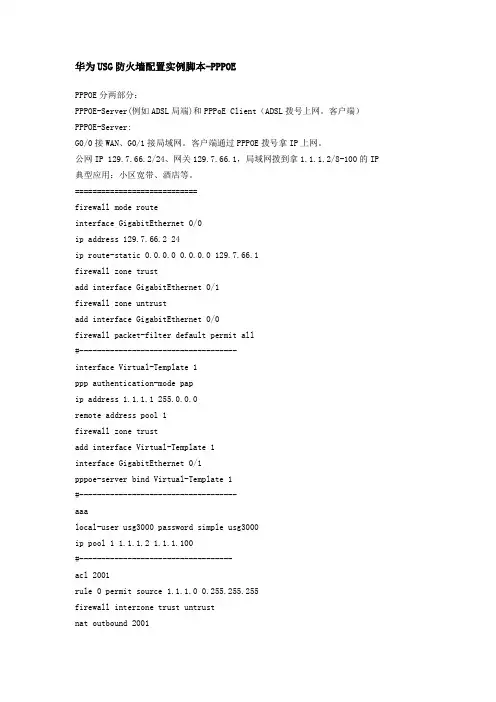

华为USG防火墙配置实例脚本-PPPOEPPPOE分两部分:PPPOE-Server(例如ADSL局端)和PPPoE Client(ADSL拨号上网。

客户端)PPPOE-Server:G0/0接WAN、G0/1接局域网。

客户端通过PPPOE拨号拿IP上网。

公网IP 129.7.66.2/24、网关129.7.66.1,局域网拨到拿1.1.1.2/8-100的IP 典型应用:小区宽带、酒店等。

============================firewall mode routeinterface GigabitEthernet 0/0ip address 129.7.66.2 24ip route-static 0.0.0.0 0.0.0.0 129.7.66.1firewall zone trustadd interface GigabitEthernet 0/1firewall zone untrustadd interface GigabitEthernet 0/0firewall packet-filter default permit all#------------------------------------interface Virtual-Template 1ppp authentication-mode papip address 1.1.1.1 255.0.0.0remote address pool 1firewall zone trustadd interface Virtual-Template 1interface GigabitEthernet 0/1pppoe-server bind Virtual-Template 1#------------------------------------aaalocal-user usg3000 password simple usg3000ip pool 1 1.1.1.2 1.1.1.100#-----------------------------------acl 2001rule 0 permit source 1.1.1.0 0.255.255.255firewall interzone trust untrustnat outbound 2001=============================PPPOE-Client防火墙G0/0上接ADSL MODEM、局域网G0/1用IP192.168.1.1/24做网关。

___USG防火墙配置实例详解

本文档将详细介绍如何配置___USG防火墙。

以下是一个设置示例,供参考:

环境准备

首先,确保你已经具备以下条件和环境:

1. 一台已经安装好___USG防火墙的设备。

2. 一台连接到防火墙的电脑。

3. 拥有管理员权限的账户。

配置步骤

步骤一:登录防火墙

打开你的浏览器,输入防火墙的IP地址。

在登录页面上输入你的用户名和密码,然后点击登录。

步骤二:创建安全策略

在防火墙的管理界面中,点击“安全策略”选项。

然后,点击

“新建”按钮来创建一个新的安全策略。

步骤三:配置安全策略规则

在安全策略页面上,点击“新建”按钮,开始配置安全策略规则。

1. 首先,选择要应用该规则的接口。

可以选择输入接口、输出

接口或者双向接口。

2. 然后,配置规则动作。

你可以选择允许、拒绝或者指定其他

动作。

3. 接下来,配置源地址、目的地址、协议和端口范围等信息。

4. 最后,为该规则指定一个描述信息,并点击“完成”。

步骤四:保存并生效

在安全策略页面上,点击“保存”按钮来保存你的配置。

然后,

点击“生效”按钮来使配置生效。

步骤五:验证配置

验证防火墙的配置是否生效,通过向设备发送相应的流量,并查看防火墙的日志是否记录了相应的事件。

总结

通过本文档的配置示例,你可以学习如何使用___USG防火墙进行基本的安全策略配置。

请根据自己的需求和网络环境进行相应的配置调整。

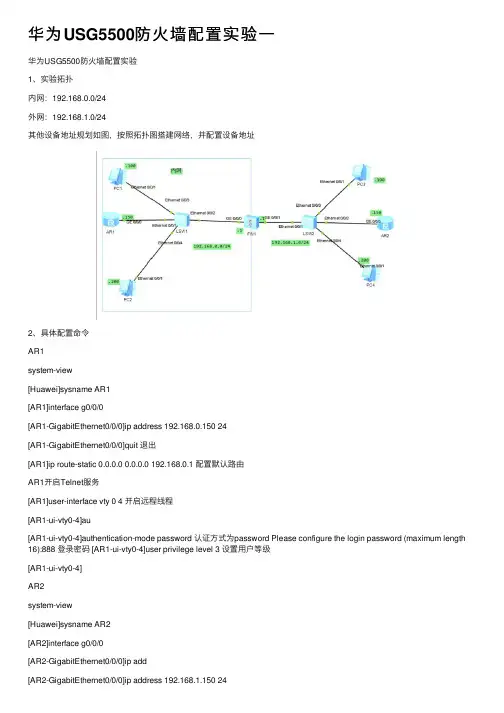

华为USG5500防⽕墙配置实验⼀华为USG5500防⽕墙配置实验1、实验拓扑内⽹:192.168.0.0/24外⽹:192.168.1.0/24其他设备地址规划如图,按照拓扑图搭建⽹络,并配置设备地址2、具体配置命令AR1system-view[Huawei]sysname AR1[AR1]interface g0/0/0[AR1-GigabitEthernet0/0/0]ip address 192.168.0.150 24[AR1-GigabitEthernet0/0/0]quit 退出[AR1]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 配置默认路由AR1开启Telnet服务[AR1]user-interface vty 0 4 开启远程线程[AR1-ui-vty0-4]au[AR1-ui-vty0-4]authentication-mode password 认证⽅式为password Please configure the login password (maximum length 16):888 登录密码 [AR1-ui-vty0-4]user privilege level 3 设置⽤户等级[AR1-ui-vty0-4]AR2system-view[Huawei]sysname AR2[AR2]interface g0/0/0[AR2-GigabitEthernet0/0/0]q[AR1]ip route-static 0.0.0.0 0.0.0.0 192.168.1.1AR2配置TelnetAR2]us[AR2]user-interface v[AR2]user-interface vty 0 4[AR2-ui-vty0-4]au[AR2-ui-vty0-4]authentication-mode p[AR2-ui-vty0-4]authentication-mode passwordPlease configure the login password (maximum length 16):666 或者[AR2-ui-vty0-4]set authentication password cipher 666 [AR2-ui-vty0-4]user privilege level 3[AR2-ui-vty0-4]q防⽕墙配置:The device is running!system-view[SRG]sysname FW1[FW1]interface g0/0/0[FW1-GigabitEthernet0/0/0]ip add 192.168.0.1 24Warning: Address already exists! 默认接⼝地址已经存在,不⽤管[FW1-GigabitEthernet0/0/0]q[FW1]interface g0/0/1[FW1-GigabitEthernet0/0/1]ip add 192.168.1.1 24[FW1-GigabitEthernet0/0/1]q[FW1]display zone 显⽰区域配置localpriority is 100#trustpriority is 85interface of the zone is (1):GigabitEthernet0/0/0#untrustpriority is 5interface of the zone is (0):dmzpriority is 50interface of the zone is (0):#[FW1][FW1]firewall zone name outside 创建⼀个名字为outside的区域[FW1-zone-outside]set priority 30 设置安全等级为30[FW1-zone-outside]q[FW1]firewall zone name inside[FW1-zone-inside]set priority 90[FW1-zone-inside]q[FW1]display zone[FW1]firewall zone outside 进⼊outside区域,把接⼝g0/0/1接⼊该区域[FW1-zone-outside]add interface GigabitEthernet 0/0/1 [FW1-zone-outside]display this 显⽰当前的配置#firewall zone name outsideset priority 30add interface GigabitEthernet0/0/1#return[FW1-zone-outside]q[FW1]display policy all 查看策略policy zone local#policy zone trust#policy zone untrust#policy zone dmz#policy zone outside#policy zone inside#policy interzone local trust outboundfirewall default packet-filter is permit#policy interzone local untrust inboundfirewall default packet-filter is deny#policy interzone local untrust outbound firewall default packet-filter is permit # policy interzone local dmz inboundfirewall default packet-filter is deny#policy interzone local dmz outboundfirewall default packet-filter is permit #policy interzone local outside inboundfirewall default packet-filter is deny#policy interzone local outside outbound firewall default packet-filter is permit # policy interzone local inside inboundfirewall default packet-filter is deny#policy interzone local inside outboundfirewall default packet-filter is permit #policy interzone trust untrust inboundfirewall default packet-filter is deny#policy interzone trust untrust outbound firewall default packet-filter is deny#policy interzone trust dmz inboundfirewall default packet-filter is deny#policy interzone trust dmz outboundfirewall default packet-filter is deny#policy interzone trust outside outbound firewall default packet-filter is deny #policy interzone inside trust inboundfirewall default packet-filter is deny#policy interzone inside trust outboundfirewall default packet-filter is deny#policy interzone dmz untrust inboundfirewall default packet-filter is deny#policy interzone dmz untrust outboundfirewall default packet-filter is deny#policy interzone outside untrust inboundfirewall default packet-filter is deny#policy interzone outside untrust outboundfirewall default packet-filter is deny#policy interzone inside untrust inboundfirewall default packet-filter is deny#policy interzone inside untrust outboundfirewall default packet-filter is deny#policy interzone dmz outside inboundfirewall default packet-filter is deny#policy interzone dmz outside outboundfirewall default packet-filter is deny#policy interzone inside dmz outboundfirewall default packet-filter is deny#policy interzone inside outside inboundfirewall default packet-filter is deny#policy interzone inside outside outboundfirewall default packet-filter is deny#[FW1]创建策略放⾏outbound流量[FW1]policy interzone trust outside outbound 定义outbound流量 [FW1-policy-interzone-trust-outside-outbound]poli [FW1-policy-interzone-trust-outside-outbound]policy 1[FW1-policy-interzone-trust-outside-outbound-1]poli[FW1-policy-interzone-trust-outside-outbound-1]policy so[FW1-policy-interzone-trust-outside-outbound-1]policy source192.168.0.150 001:27:13 2016/11/15[FW1-policy-interzone-trust-outside-outbound-1]poli[FW1-policy-interzone-trust-outside-outbound-1]policy de[FW1-policy-interzone-trust-outside-outbound-1]policy destination any 01:27:25 2016/11/15[FW1-policy-interzone-trust-outside-outbound-1]ac[FW1-policy-interzone-trust-outside-outbound-1]action p[FW1-policy-interzone-trust-outside-outbound-1]action permit01:27:34 2016/11/15[FW1-policy-interzone-trust-outside-outbound-1][FW1-policy-interzone-trust-outside-outbound-1]q01:27:37 2016/11/15[FW1-policy-interzone-trust-outside-outbound][FW1-policy-interzone-trust-outside-outbound]q01:27:38 2016/11/15[FW1][FW1]dis[FW1]display po[FW1]display poli[FW1]display policy i[FW1]display policy interzone t[FW1]display policy interzone trust o[FW1]display policy interzone trust outside outbound01:27:55 2016/11/15policy interzone trust outside outboundfirewall default packet-filter is denypolicy 1 (0 times matched)action permitpolicy service service-set ippolicy source 192.168.0.0 mask 255.255.255.0policy source 192.168.0.150 0policy destination any[FW1]firewall packet-filter default permit interzone trust outside Warning:Setting the default packet filtering to permit poses security risks. Youare advised to configure the security policy based on the actual data flows. Are you sure you want to continue?[Y/N]y[FW1]dis[FW1]display policy interzone trust outside outbound01:28:23 2016/11/15policy interzone trust outside outboundfirewall default packet-filter is permitpolicy 1 (0 times matched)action permitpolicy service service-set ippolicy source 192.168.0.0 mask 255.255.255.0policy source 192.168.0.150 0policy destination any恢复默认值deny[FW1]firewall packet-filter default deny interzone trust outside [FW1]display policy interzone trust outside outbound01:32:06 2016/11/15policy 1 (0 times matched)action permitpolicy service service-set ippolicy source 192.168.0.0 mask 255.255.255.0policy source 192.168.0.150 0policy destination any⽤内⽹的路由Telnet AR2后,可以登录在防⽕墙查看会话状态[FW1]display firewall session table verbose00:58:32 2016/11/15Current Total Sessions : 2telnet VPN:public --> publicZone: trust--> outside TTL: 00:00:10 Left: 00:00:00Interface: GigabitEthernet0/0/1 NextHop: 192.168.1.150 MAC: 00-e0-fc-7a-0b-5 a<--packets:18 bytes:867 -->packets:17 bytes:728192.168.0.150:49272-->192.168.1.150:23telnet VPN:public --> publicZone: trust--> outside TTL: 00:10:00 Left: 00:09:55Interface: GigabitEthernet0/0/1 NextHop: 192.168.1.150 MAC: 00-e0-fc-7a-0b-5 a<--packets:16 bytes:725 -->packets:17 bytes:726192.168.0.150:49957-->192.168.1.150:23[FW1]如何允许外⽹的⽤户Telnet到内⽹的路由器[FW1]policy interzone trust outside inbound[FW1-policy-interzone-trust-outside-inbound]policy 1[FW1-policy-interzone-trust-outside-inbound-1]policy source 192.168.1.150 0 [FW1-policy-interzone-trust-outside-inbound-1]policy destination 192.168.0.150 0 [FW1-policy-interzone-trust-outside-inbound-1]policy service service-set telnet [FW1-policy-interzone-trust-outside-inbound-1]action permit验证试验效果。

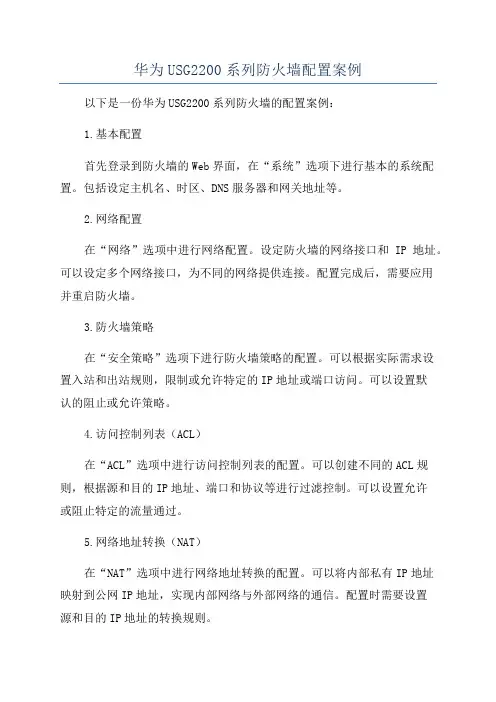

华为USG2200系列防火墙配置案例以下是一份华为USG2200系列防火墙的配置案例:1.基本配置首先登录到防火墙的Web界面,在“系统”选项下进行基本的系统配置。

包括设定主机名、时区、DNS服务器和网关地址等。

2.网络配置在“网络”选项中进行网络配置。

设定防火墙的网络接口和IP地址。

可以设定多个网络接口,为不同的网络提供连接。

配置完成后,需要应用并重启防火墙。

3.防火墙策略在“安全策略”选项下进行防火墙策略的配置。

可以根据实际需求设置入站和出站规则,限制或允许特定的IP地址或端口访问。

可以设置默认的阻止或允许策略。

4.访问控制列表(ACL)在“ACL”选项中进行访问控制列表的配置。

可以创建不同的ACL规则,根据源和目的IP地址、端口和协议等进行过滤控制。

可以设置允许或阻止特定的流量通过。

5.网络地址转换(NAT)在“NAT”选项中进行网络地址转换的配置。

可以将内部私有IP地址映射到公网IP地址,实现内部网络与外部网络的通信。

配置时需要设置源和目的IP地址的转换规则。

6.入侵防御系统(IDS)在“IDS”选项中进行入侵防御系统的配置。

可以启用IDS功能,并设置规则、行为和告警等。

IDS可以监测和阻止可能的攻击行为,保护网络的安全。

7.虚拟专网(VPN)在“VPN”选项中进行虚拟专网的配置。

可以创建VPN隧道,实现不同地点的安全通信。

可以设置IPSec或SSL VPN,并配置相关的参数和安全策略。

8.日志和告警在“日志和告警”选项中进行日志和告警的配置。

可以设定日志记录的级别和方式,并设置告警的方式和内容。

日志和告警功能可以帮助管理员及时发现和处理安全事件。

以上只是一个简单的配置案例,实际情况可能会更加复杂。

华为USG2200系列防火墙拥有多种高级功能,如反病毒、应用控制、网页过滤等,可以根据具体需求进行配置。

总结起来,华为USG2200系列防火墙的配置步骤包括基本配置、网络配置、防火墙策略、ACL、NAT、IDS、VPN、日志和告警等。

华为USG防火墙设置完整版1. 简介华为USG防火墙是一款功能强大的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

本文将提供华为USG 防火墙的完整设置步骤。

2. 连接防火墙首先,确保您正确地将USG防火墙连接到企业网络。

将防火墙的一个以太网口连接到您的局域网交换机上,并将另一个以太网口连接到网络边界路由器上。

3. 登录防火墙通过Web浏览器访问防火墙的管理界面。

输入防火墙的默认地址(一般为192.168.1.1)并按Enter键。

在登录页面中输入管理员用户名和密码,然后单击登录按钮。

4. 基本设置进入防火墙的管理界面后,首先进行基本设置。

点击"系统设置"选项卡,并在"基本设置"中进行如下配置:- 设置防火墙的名称和描述- 配置管理员密码、SNMP和NTP服务- 设置系统日志服务器5. 网络设置接下来,进行网络设置以确保防火墙与企业网络正常通信。

点击"网络对象"选项卡,并配置以下内容:- 配置局域网接口- 配置公网接口(如果有)- 配置NAT和端口映射规则6. 安全策略设置安全策略以保护企业网络免受未经授权的访问和恶意攻击。

点击"安全策略"选项卡,并完成以下步骤:- 创建访问控制规则,限制特定IP地址或IP地址范围的访问- 根据需求创建应用程序过滤规则和URL过滤规则- 配置反病毒、反垃圾邮件和反欺骗策略7. 其他配置除了上述步骤,您还可以进行其他配置以满足特定需求。

例如:- 配置VPN(虚拟专用网络)- 设置用户认证和权限管理- 配置远程访问8. 保存和应用配置在完成所有设置后,确保保存并应用配置更改。

点击"保存"按钮,并在确认弹窗中点击"应用"按钮。

防火墙将立即应用新的配置。

以上就是华为USG防火墙的完整设置步骤。

根据实际需求,您可以灵活配置并添加其他功能。

如果需要更详细的指导,请参考华为USG防火墙的官方文档。

配置会话表老化时间和长连接会话表是状态检测防火墙进行转发的基础。

本例通过调整会话老化时间和配置长连接,为特殊应用保证长时间的数据连接。

需要注意的是,保持数据连接需要消耗一定的系统性能。

组网需求NGFW部署在某企业的出口。

该企业对外提供FTP服务,对内提供FTP服务和数据库服务。

∙由于FTP服务器上存放有较多大体积文件,用户下载时间可能会比较长,所以需要将设备的FTP老化时间调长。

根据文件大小和网络传输速度,将FTP控制通道老化时间定为3600秒,将FTP数据通道老化时间定为300秒。

∙在提供数据库服务的过程中,可能存在用户很长时间才查询一次的情况,所以为数据库服务配置一个长连接,使其会话表项长时间不被老化。

根据用户查询数据库的最大间隔时间,将长连接时间定为24小时。

组网图如图1所示。

图1 配置会话表老化时间和长连接组网图操作步骤1.配置各个接口的IP,并划入相应的安全区域。

2.<NGFW>system-view3.[NGFW] interface GigabitEthernet 1/0/34.[NGFW-GigabitEthernet1/0/3] ip address 10.3.1.1 245.[NGFW-GigabitEthernet1/0/3] quit6.[NGFW] interface GigabitEthernet 1/0/27.[NGFW-GigabitEthernet1/0/2] ip address 10.2.1.1 248.[NGFW-GigabitEthernet1/0/2] quit9.[NGFW] interface GigabitEthernet 1/0/110.[NGFW-GigabitEthernet1/0/1] ip address 1.1.1.1 2411.[NGFW-GigabitEthernet1/0/1] quit12.[NGFW] firewall zone trust13.[NGFW-zone-trust] add interface GigabitEthernet 1/0/314.[NGFW-zone-trust] quit15.[NGFW] firewall zone dmz16.[NGFW-zone-dmz] add interface GigabitEthernet 1/0/217.[NGFW-zone-dmz] quit18.[NGFW] firewall zone untrust19.[NGFW-zone-untrust] add interface GigabitEthernet 1/0/120.[NGFW-zone-untrust] quit21.创建一条ACL用于定义内网用户访问数据库服务器的流量。

华为USG防火墙详细配置步骤

本文将介绍华为USG防火墙的详细配置步骤,包括以下几个方面:

1. 确认设备连接

- 确保USG防火墙已经正确连接至网络设备,可以通过网线或者光纤进行连接。

- 确认USG防火墙的电源已经连接并启动。

2. 登录管理界面

- 在计算机上打开浏览器,输入USG防火墙的管理界面地址。

- 输入正确的用户名和密码,登录到USG防火墙的管理界面。

3. 配置基本网络设置

- 在管理界面中,找到并点击“网络设置”选项。

- 在基本网络设置页面,根据网络需求配置IP地址、子网掩码、默认网关等基本网络参数。

4. 配置防火墙策略

- 在管理界面中,找到并点击“安全策略”或“防火墙策略”选项。

- 根据实际需求,配置防火墙策略,包括允许或禁止某些应用、网络服务或IP地址的访问。

5. 配置端口转发

- 在管理界面中,找到并点击“端口映射”或“端口转发”选项。

- 根据需要,配置端口映射规则,将外部请求的端口映射到内

部服务器的端口。

6. 配置虚拟专用网络(VPN)

- 在管理界面中,找到并点击“VPN”选项。

- 根据需求,配置VPN连接,包括设置加密方式、身份验证等

参数。

7. 保存配置并重启

- 在管理界面中,保存所有配置,并重启USG防火墙。

以上就是华为USG防火墙的详细配置步骤。

根据实际需求,可以进行相应的调整和扩展。

配置过程中,应注意安全设置和正确性,以确保USG防火墙的正常运行和网络的安全性。

内网:配置GigabitEthernet 0/0/1加入Trust区域[USG5300]firewall zone trust[USG5300-zone—untrust] add interface GigabitEthernet 0/0/1外网:配置GigabitEthernet 0/0/2加入Untrust区域[USG5300]firewall zone untrust[USG5300—zone—untrust] add interface GigabitEthernet 0/0/2DMZ:[USG5300]firewall zone dmz[USG5300—zone—untrust] add interface GigabitEthernet 0/0/3[USG5300-zone—untrust]quit1。

4.1 Trust和Untrust域间:允许内网用户访问公网policy 1:允许源地址为10.10.10。

0/24的网段的报文通过[USG5300]policy interzone trust untrust outbound[USG5300—policy—interzone-trust—untrust-outbound] policy 1[USG5300-policy-interzone-trust-untrust-outbound-1] policy source 10。

10。

10。

0 0。

0。

0.255[USG5300-policy-interzone-trust—untrust-outbound-1]action permit[USG5300—policy—interzone-trust-untrust—outbound-1] quit如果是允许所有的内网地址上公网可以用以下命令:[USG2100]firewall packet-filter default permit interzone trust untrust direction outbound //必须1.4。

内网:配置GigabitEthernet 0/0/1 加入Trust 地区[USG5300] firewall zone trust[USG5300-zone-untrust] add interface GigabitEthernet 0/0/1外网:配置GigabitEthernet 0/0/2 加入Untrust 地区[USG5300] firewall zone untrust[USG5300-zone-untrust] add interface GigabitEthernet 0/0/2DMZ:[USG5300] firewall zone dmz[USG5300-zone-untrust] add interface GigabitEthernet 0/0/3[USG5300-zone-untrust] quitTrust 和Untrust 域间:同意内网用户接见公网policy 1:同意源地点为的网段的报文经过[USG5300] policy interzone trust untrust outbound[USG5300-policy-interzone -trust -untrust -outbound] policy 1[USG5300-policy-interzone -trust -untrust -outbound -1] policy source[USG5300-policy-interzone -trust -untrust -outbound -1] action permit[USG5300-policy-interzone -trust -untrust -outbound -1] quit假如是同意全部的内网地点上公网能够用以下命令:[USG2100]firewall packet -filter default permit interzone trust untrust direction outbound // 必须DMZ和Untrust 域间:从公网接见内部服务器policy 2:同意目的地点为,目的端口为21 的报文经过policy 3:同意目的地点为,目的端口为8080 的报文经过[USG5300] policy interzone untrust dmz inbound[USG5300-policy-interzone -dmz-untrust -inbound] policy 2[USG5300-policy-interzone -dmz-untrust -inbound -2] policy destination 0[USG5300-policy-interzone -dmz-untrust -inbound -2] policy service service -set ftp [USG5300-policy-interzone -dmz-untrust -inbound -2] action permit[USG5300-policy-interzone -dmz-untrust -inbound -2] quit[USG5300-policy-interzone -dmz-untrust -inbound] policy 3[USG5300-policy-interzone -dmz-untrust -inbound -3] policy destination 0[USG5300-policy-interzone -dmz-untrust -inbound -3] policy service service -set http [USG5300-policy-interzone -dmz-untrust -inbound -3] action permit[USG5300-policy-interzone -dmz-untrust -inbound -3] quit[USG5300-policy-interzone -dmz-untrust -inbound] quit配置内部服务器:<USG5300>system-view[USG5300] nat server protocol tcp global 8080 inside www[USG5300] nat server protocol tcp global ftp inside ftpNAT2、经过公网接口的方式创立Trust 地区和Untrust 地区之间的NAT 策略,确立进行NAT 变换的源地点范围网段,而且将其与外网接口GigabitEthernet 0/0/4 进行绑定。

网络安全之华为USG防火墙配置实例

USG5500系列产品是华为技术有限公司面向大中型企业和下一代数据中心推出的新一代电信级统一安全网关设备。

USG5500系列产品部署于网络出口处,有效阻止Internet 上的黑客入侵、DDoS攻击,阻止内网用户访问非法网站,限制带宽,为内部网络提供一个安全可靠的网络环境。

这里华迪教育以此为例,给同学们讲解防火墙配置实例。

华为USG防火墙配置内容:

(1)内部网络通过防火墙访问外部网络(NAT)

(2)外部网络能够访问内部服务器的映射网站

主要配置命令如下:

Step 1: 设置内、外网接口IP

interface GigabitEthernet0/0/1

ip address 192.168.10.1 255.255.255.0

interface GigabitEthernet0/0/8

ip address 211.95.1.200 255.255.255.0

Step 2: 指定内网信任区和外网非信任区

firewall zone trust

detect ftp (启用FTP应用层转换)

add interface GigabitEthernet0/0/1

firewall zone untrust

add interface GigabitEthernet0/0/8

step 3 : 开启内网FTP服务映射到外网,开通区域间的通信许可

firewall interzone trust untrust

detect ftp (开启内网到外网的FTP服务映射)

firewall packet-filter default permit all

step 4:定义NAT地址池、配置NAT Server发布内网站点服务

nat address-group 1 211.95.1.200 211.95.1.200

nat server zone untrust protocol tcp global 211.95.1.200 www inside 192.168.10.254 www

nat server zone untrust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftp

nat server zone trust protocol tcp global 211.95.1.200 www inside 192.168.10.254 www

nat server zone trust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftp

Step 5 :配置nat转换,使得内网可以访问外网

nat-policy interzone trust untrust outbound

policy 1

action source-nat

policy source 192.168.10.0 0.0.0.255

address-group 1

Step 6: 配置源地址转换,强制要求内网用户须通过映射地址访问内部服务器nat-policy zone trust

policy 1

action source-nat

policy source 192.168.10.0 0.0.0.255

policy destination 211.95.1.254 0 address-group 1。