V7 iMC portal认证典型配置案例

- 格式:docx

- 大小:2.58 MB

- 文档页数:37

1.18.1 Portal直接认证配置举例1. 组网需求•用户主机与接入设备Router直接相连,采用直接方式的Portal认证。

用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

•采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

•采用RADIUS服务器作为认证/计费服务器。

2. 组网图图1-4 配置Portal直接认证组网图配置Router•配置RADIUS方案# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Router> system-view[Router] radius scheme rs1# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112[Router-radius-rs1] primary accounting 192.168.0.112[Router-radius-rs1] key authentication simple radius[Router-radius-rs1] key accounting simple radius# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain[Router-radius-rs1] quit# 使能RADIUS session control功能。

[Router] radius session-control enable•配置认证域# 创建并进入名字为dm1的ISP域。

[Router] domain dm1# 配置ISP域使用的RADIUS方案rs1。

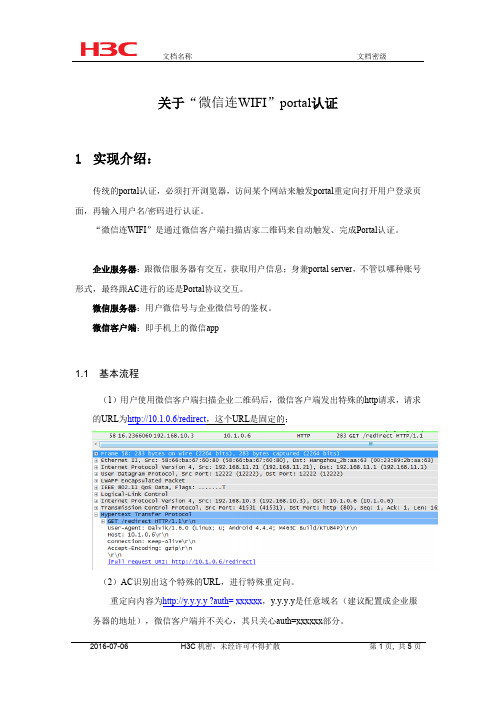

一、问题现象:在iMC侧配置portal无感知不生效,每次认证时都会弹出认证页面且认证通过;二、问题排查Porta无感知认证方案需要iMC与AC(目前只支持H3C无线AC设备)配合实现,所以需要检查两边的配置是否正确;1.AC侧配置[AC]portal server imc key xxx ip 1.1.1.1 url http://1.1.1.1:8080/portal[AC] portal mac-trigger server ip 1.1.1.1[AC-Vlan-interface6]portal server imc method direct[AC-Vlan-interface6]portal mac-tragger enable注意:接口下引用的portal server必须在全局视图下配置了portal无感知,否则即使配置了portal mac-trigger enable也不会生效;如下面配置,inter-vlan6下的配置的无感知就不会生效[AC]portal server imc key xxx ip 1.1.1.1 url http://1.1.1.1:8080/portal[AC]portal server portal key xxx ip 1.1.1.2 url http://1.1.1.1:8080/portal[AC] portal mac-trigger server ip 1.1.1.1[AC-Vlan-interface6]portal server portal method direct[AC-Vlan-interface6]portal mac-tragger enable2.iMC侧配置2.1 端口组配置Figure 1确认portal端口组开启了无感知功能;2.2 服务配置Figure 2 确认用户引用的服务中勾选了Portal无感知认证2.3 用户配置Figure 3 确认portal无感知认证最大绑定数不为02.4 绑定数限制Figure 4启用Portal无感知认证的终端都会在上图列表中,确认认账帐号已绑定的无感知终端数(图4)小于帐号设置里面设置的最大绑定终端数(图3)2.5 浏览器问题有的浏览器发出的HTTP报文头格式不标准,该报文头不包含认证终端的HTTP User Agent 值或者特征值不规范,Portal server无法根据该HTTP报文头匹配系统现有的HTTP特征值,对于这种情况可以如下处理:A:更换浏览器测试;B:抓包将该浏览器发出的HTTP报文头里面的USER-agent添加到EIA的HTTP特征库中;C:在EIA的HTTP特征库(图5、图6均添加)里面添加一条为ALL的特征值(不建议);Figure 5Figure 62.6 手机可以无感知认证,PC不生效系统默认只有智能终端才可以实现无感知功能,普通PC不能做无感知认证,如果现场PC也需要实现无感知功能,则需要在图6里面添加PC的HTTP特征值,PC具体的特征值可以从图5里面查询得到,以win7为例:A:从图5里面查到win7的特征值为Windows NT 6.1B:将Winodws NT 6.1添加到图6里面如下C:win 7再次上线以后即可实现无感知功能。

本地Portal无感知认证典型配置(V7)关键词:•本地portal•portal无感知作者:杨攀 2017年7月31日发布功能需求本案例介绍本地Portal认证无感知的典型配置,当客户端数量较少,且没有Portal服务器时,那么可以采用本地Portal认证无感知的方式来实现客户的无感知需求。

本案例不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本案例中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本案例假设您已了解Portal认证的特性。

组网信息及描述如图1所示,DHCP服务器为AP和Client分配IP地址。

现要求:·AC同时承担Portal Web服务器、Portal认证服务器职责。

·采用直接方式的Portal认证配置步骤一、配置AC(1)配置AC的接口# 创建VLAN1及其对应的VLAN接口,并为该接口配置IP地址。

AP将获取该IP地址与AC建立CAPWAP隧道。

<AC> system-view[AC] vlan 1[AC-vlan100] quit[AC] interface vlan-interface 1[AC-Vlan-interface100] ip address 192.168.0.20 24[AC-Vlan-interface100] quit# 在交换机上配置路由,保证启动Portal之前各Client和AC之间的路由可达。

(略)(2)配置客户端的网关# 创建VLAN 10 及其对应的VLAN接口,并为该接口配置IP地址,给客户端分配地址。

<AC> system-view[AC] vlan 10[AC-vlan10] quit[AC] interface vlan-interface 10[AC-Vlan-interface10] ip address 192.168.100.1 24[AC-Vlan-interface10] quit(3)配置无线服务# 创建无线服务模板st1,并进入无线服务模板视图。

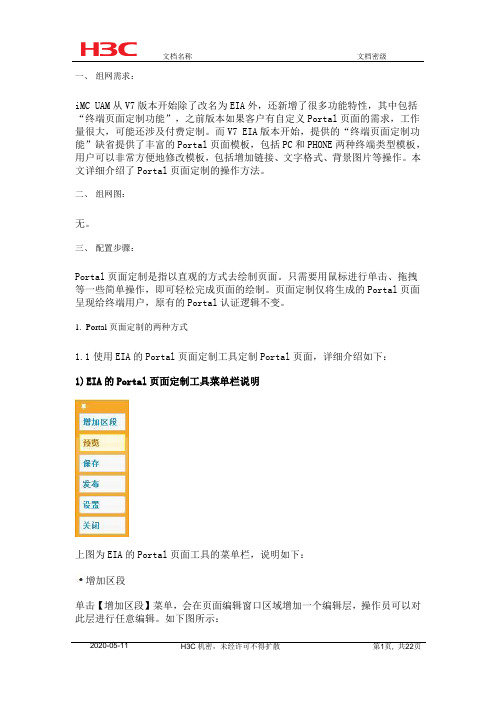

一、组网需求:iMC UAM从V7版本开始除了改名为EIA外,还新增了很多功能特性,其中包括“终端页面定制功能”,之前版本如果客户有自定义Portal页面的需求,工作量很大,可能还涉及付费定制。

而V7 EIA版本开始,提供的“终端页面定制功能”缺省提供了丰富的Portal页面模板,包括PC和PHONE两种终端类型模板,用户可以非常方便地修改模板,包括增加链接、文字格式、背景图片等操作。

本文详细介绍了Portal页面定制的操作方法。

二、组网图:无。

三、配置步骤:Portal页面定制是指以直观的方式去绘制页面。

只需要用鼠标进行单击、拖拽等一些简单操作,即可轻松完成页面的绘制。

页面定制仅将生成的Portal页面呈现给终端用户,原有的Portal认证逻辑不变。

1.Portal页面定制的两种方式1.1使用EIA的Portal页面定制工具定制Portal页面,详细介绍如下:1)EIA的Portal页面定制工具菜单栏说明上图为EIA的Portal页面工具的菜单栏,说明如下:增加区段单击【增加区段】菜单,会在页面编辑窗口区域增加一个编辑层,操作员可以对此层进行任意编辑。

如下图所示:预览预览查看页面生成效果。

推荐使用IE10,Chrome,Firefox进行页面定制。

注:在IE10以下预览Phone定制页面进不支持模板背景色渐变的风格显示。

IE9以下有支持按钮,输入框圆角的显示。

不同手机浏览器显示的页面效果有所不同,因此Phone定制页面效果以实际显示在手机屏幕的效果为准。

保存保存绘制的页面,当单击绘制窗口中【保存】菜单时,会将定制页面中的内容保存至数据库中,下次打开绘制页面可以继续绘制。

发布单击【发布】菜单后,页面中的定制内容将会从数据库中取出保存至相应的jsp 文件中并发布到各个服务器。

同时注意,定制页面保存只是保存当前定制到数据库中,而发布命令执行的是先保存后发布。

设置单击【设置】菜单则弹出设置窗口,如下图所示:“显示服务类型”即是否显示登录框中的服务类型选项。

imc短信认证案例

H3C iMC UAM(用户接入管理)不仅支持Portal认证,还针对Portal认证场景提供了简易注册页面,并结合短信平台、短信猫等发短信功能,让移动用户快速注册并接入网络。

以下是一个H3C iMC UAM的短信认证案例:

场景:旅客在机场需要关联机场提供的免费WIFI,并在注册页面输入手机号码,通过短信获取到账号和密码进行认证上网。

解决方案:

1. 在EIA(Easy IP Access)中配置短信认证功能,包括配置短信平台(如亿美通信网关)的相关参数,以及设置发送短信的内容和格式。

2. 在Portal页面上添加简易注册页面,用户输入手机号码并提交后,EIA 会自动向该手机号码发送包含帐号和密码的短信。

3. 用户收到短信后,可以直接使用帐号和密码进行上网认证。

以上方案可以满足用户在机场等场所快速注册并接入网络的需求,同时保证网络接入的安全性。

请注意,此方案需要亿美短信平台的授权信息(序列号、序列号密码和序列号Key),且网络必须路由可达。

如选择其他厂商短信平台,需要进行二次开发,请联系相关技术人员。

以上内容仅供参考,更多信息建议咨询H3C相关技术部门。

S7502E侧挂方式下与iMC配合实现Portal认证的典型配置一、组网需求:7502E侧挂在汇聚层交换机上,对下联交换机上的终端用户启用Portal认证。

此组网方式适用于某些旧网改造的场景,最大程度上减少对已有网络设备的调整,并且与802.1x认证不同,此方式下对接入层交换机型号没有限制,从而大大降低了用户的部署成本。

二、组网图:iMC版本:3.60-E6101S7502E版本:Version 5.20, Ess 6101L01iNode版本:3.60-E6101三、配置步骤:适用设备和版本:iMC所有版本、S7502E Version 5.20, Ess 6101L01及以后所有版本。

1. 配置S7502E-11) 配置重定向,将所有经过S7502E-1的流量重定向到S7502E-2acl number 3000rule 0 permit ip#traffic classifier test operator andif-match acl 3000#traffic behavior testredirect next-hop 10.1.33.10#qos policy testclassifier test behavior test#interface GigabitEthernet2/0/4port access vlan 4000description Testqos apply policy test inbound2) 配置缺省路由ip route-static 0.0.0.0 0.0.0.0 10.1.11.2543) 增加一条静态ARP配置,防止ARP老化导致流量重定向失败arp static 10.1.33.10 000f-e260-0062 4003 GigabitEthernet2/0/32. 配置S7502E-21) 全局模式下配置Portal服务器相关信息portal server imc ip 10.0.11.61 key cams url http://10.0.11.61/portal2) 全局模式下将Portal Server的IP地址配置为Portal免认证用户portal free-rule 0 source ip 10.0.11.61 mask 255.255.255.255 vlan 4003 destination any3) 在连接用户的VLAN虚接口下使能Portal三层认证interface Vlan-interface4003description To_S7502E-1_OUTip address 10.1.33.10 255.255.255.252portal server imc method layer34) 配置Radius认证方案radius scheme camsprimary authentication 10.0.11.61primary accounting 10.0.11.61key authentication camskey accounting camsuser-name-format without-domain5) 配置认证域domain camsauthentication portal radius-scheme camsauthorization portal radius-scheme camsaccounting portal radius-scheme camsaccess-limit disablestate activeidle-cut disableself-service-url disable6) 指定缺省认证域domain default enable cams7) 配置缺省路由ip route-static 0.0.0.0 0.0.0.0 10.1.33.58) 配置用户网段的明细路由ip route-static 200.200.200.0 255.255.255.0 10.1.33.93. 配置S85051) 配置静态路由ip route-static 10.1.33.4 255.255.255.252 10.1.11.253 preference 60 ip route-static 10.1.33.8 255.255.255.252 10.1.11.253 preference 60 ip route-static 200.200.200.0 255.255.255.0 10.1.11.253 preference 60 4. 配置CAMS服务器1) 配置接入设备2) 配置IP地址组3) 配置Portal设备信息,密钥务必与设备侧配置保持一致4) 配置设备端口组iMC服务器上配置服务和开户的步骤这里不再详述。

交换机上结合IMC做802.1x+Portal 配置案例提示:建议将WORD显示比例调整为150%查看1.配置要求:对交换机接入用户做802.1x+Portal认证。

2.网络拓扑:3.设备端配置:portaldevice]dis verH3C Comware Platform SoftwareComware Software, Version 5.20, Release 2202P19Copyright (c 2004-2010 Hangzhou H3C Tech. Co., Ltd. All rights reserved.H3C S5500-28C-EI uptime is 0 week, 0 day, 20 hours, 49 minutes[portaldevice s5500-EI]dis cu#version 5.20, Release 2202P19domain default enable ya //指定默认域名,并结合user-name-format without-domain 这条命令,在802.1X时不用带域名。

dot1x //全局开启dot1x功能portal server szhp ip 172.16.100.200 key szhp url http://172.16.100.200:8080/portal(指定portal页面)vlan 1vlan 10#vlan 20#radius scheme szhprimary authentication 172.16.100.200primary accounting 172.16.100.200key authentication huakey accounting huauser-name-format without-domaindomain szh //portal配置,引用radius 方案szh. authentication portal radius-scheme szh authorization portal radius-scheme szh accounting portal radius-scheme szhaccess-limit disablestate activeidle-cut disableself-service-url disabledomain ya //802.1X配置,引用radius 方案szh. authentication lan-access radius-scheme szh authorization lan-access radius-scheme szh accounting lan-access radius-scheme szhaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#interface NULL0#interface Vlan-interface10ip address 192.168.10.1 255.255.255.0#interface Vlan-interface20 //portal认证VLANip address 192.168.20.1 255.255.255.0portal server szhp method direct#interface GigabitEthernet1/0/4port access vlan 20dot1x#snmp v3的配置snmp-agentsnmp-agent local-engineid 800063A203000FE2B23AD7snmp-agent community read publicsnmp-agent community write privatesnmp-agent sys-info version v3snmp-agent group v3 test_group privacy read-view test_view write-view test_view notify-view test_viewsnmp-agent mib-view included test_view isosnmp-agent usm-user v3 test_user test_group authentication-modemd5 !QM%/G4DG<2=O9"81L7YOQ!! privacy-modedes56 !QM%/G4DG<2=O9"81L7YOQ!!#2.IMC上关于802.1X的配置:(1)创建用户姓名:8021xuser(2给用户姓名添加账号:user802, 密码:***,并与之前创建的服务关联。

关于iMC操作员登录控制的典型配置一、组网需求:使用iMC产品的配置前台,需要先使用操作员登录进入管理前台,然后才能执行各种业务功能和操作。

二、组网图:实际参考iMC服务器的部署组网即可。

三、配置步骤:iMC操作员登录控制特性提供如下管理手段:1)不同的认证方式:操作员可以使用iMC内嵌的操作员管理功能对操作员进行认证,也可以与RADIUS或LDAP服务器联动实现操作员的身份认证。

2)登录地址控制:iMC可以控制客户端的登录地址,只允许用户从特定的地址(范围)登录iMC。

3)密码控制策略:如果操作员在iMC系统上进行密码认证,则可以控制密码的强度、失效日期等。

4)密码防破解:iMC可以有效防范通过连续尝试的方式破解密码的非法行为。

iMC管理员可使用不同的登录认证方式。

iMC提供三种操作员登录认证方式:1)简单密码认证:使用iMC系统数据库中存放的操作员密码进行身份认证,是最常用的身份认证方式。

2)RADIUS认证:使用iMC特定操作员的“操作员登录名”或“操作员全称”作为用户名,以及用户在登录时输入的密码,到RADIUS服务器进行身份认证。

3)LDAP认证:使用iMC特定操作员的“操作员登录名”或“操作员全称”作为用户名,以及用户在登录时输入的密码,到LDAP服务器进行身份认证。

通过如下步骤,可配置不同的登录认证方式:步骤一:配置操作员的登录认证方式。

在增加或修改操作员界面,选择“登录认证方式”中的一种。

如果选择了“简单密码认证”,则必须输入“登录密码”和“登录密码确认”;如果选择了“RADIUS认证”或“LDAP 认证”,则无需输入登录密码信息。

参考界面如下:图1-1 配置登录认证方式步骤二:如果使用“RADIUS认证”或“LDAP认证”,则同时需要对认证服务器进行配置。

使用iMC的管理员登录iMC配置台,在“系统管理”中,点击“认证服务器配置”,根据需要对RADIUS认证服务器或LDAP 认证服务器进行配置。

鉴于IMC与7506E之portal认证(测试方案)---------Ring组网图(二层)iMC配置以下配置均以V3.60-E6301版本为例,以系统管理员admin的权限登录iMC配置台(%iMCIP%:8000/imc,如http://192.168.1.10:8000/imc/ ),缺省密码为admin。

//解释:当时主要是在装服务器的时候system占用了8080端口,不过这个是不影响接下来的IMC的环境搭建好以后WEB站点的访问,但是有一点要注意就是1812(认证)和1813(计费)号端口是千万不能够占用的。

我在安装的时候就有出现该两个端口占用的情况(解决办法是直接在控制面板上添加删除Windows组件将除了IMC需要的IIS 服务保留以外其他服务全部删除如以后有需要再开启某个服务然后重启服务器)。

IMC登录界面:在做portal认证之前需要先做EAD安全策略以备以后再修改服务时时关联使用(这是在做portal认证之前需要做的事情很重要)增加SNMP协议增加telnet协议1.Portal配置创建portal地址组,这个地址组需包括所有认证客户端的IP地址,但注意要排除S7506E 的地址和portal服务器的地址。

//此处的ip地址组名是看情况而定添加portal设备这个IP地址必须配置为启用portal认证的接口地址。

在某些设备的新版本中,可以通过portal nas-ip命令指定这个地址(指着是IMC的ip地址),但如果没有配置或者设备不支持该命令的情况下,必须配置为启用portal认证的接口地址,在本例中就是192.168.7.1。

配置端口组信息管理将刚才定义的IP地址组加入进来。

2.配置“服务”配置服务3.账号开户,申请定义好的服务增加用户为用户添加账号添加账号及密码成功4.增加接入设备增加了一个接入设备,若交换机上有多个地址,优先填写上行口地址。

手动将配置生效生效成功,基本配置至此完毕,可以用在客户端进行测试了。

V7 iMC portal认证典型配置案例

一、组网需求:

某公司计划启用Portal认证,用户接入网络时需要进行身份验证,具体的组网如图所示。

EIA服务器IP地址为192.168.1.120,接入设备用户侧IP地址为192.168.2.1。

PC IP地址为192.168.2.15,安装了Windows操作系统,并安装iNode客户端。

注:本案例中各部分使用的版本如下:

EIA版本为iMC EIA 7.1 (E0302)

接入设备为H3C MSR3020 version 5.20, Release 2509, Standard

iNode版本为iNode PC 7.1(E0302P02)

说明:通用Portal认证不包含任何接入控制和安全检查。

用户身份验证成功后便可接入网络。

二、组网图:

三、配置步骤:

1、配置接入设备

接入设备用于控制用户的接入。

通过认证的用户可以接入网络,未通过认证的用户无法接入网络。

具体的命令及其说明如下:配置RADIUS策略“portalpermit”。

认证、计费服务器均指向EIA口、计费端口、共享密钥要与EIA接入设备时的配置保持一致。

[router]radius scheme portalpermit

New Radius scheme

[router-radius-portalpermit]primary authentication 192.168.1.120 1812

[router-radius-portalpermit]primary accounting 192.168.1.120 1813

[router-radius-portalpermit]key authentication admin

[router-radius-portalpermit]key accounting admin

[router-radius-portalpermit]user-name-format with-domain

[router-radius-portalpermit]nas-ip 192.168.2.1

[router-radius-portalpermit]qui

[router]domain portal

[router-isp-portal]authentication portal radius-scheme portalpermit

[router-isp-portal]authorization portal radius-scheme portalpermit

[router-isp-portal]accounting portal radius-scheme portalpermit

[router-isp-portal]qui

[router] portal free-rule 0 source ip any destination 221.10.1.1 mask 255.255.255.255 //放通访问dns,例如dns的地址为221.10.1.1。

注意:配置domain域“portal”,引用配置好的“portalpermit”策略。

domain的名称必须与EIA的后缀保持一致。

[router]portal server myportal ip 192.168.1.120 key admin url http://192.168.1.120:8080/portal

在接口下直接启用Portal认证,Portal服务器配置为“myportal”。

[router]interface GigabitEthernet 0/1

[router-GigabitEthernet0/1]portal server myportal method direct

2、配置EIA

配置EIA时,需要配置以下功能:

接入设备、接入策略、接入服务、接入用户和Portal服务

2.1、增加接入设备

1)选择“用户”页签。

单击导航树中的“接入策略管理 > 接入设备管理 > 接入设备配置”菜单项,进入接入设备配置页面。

2)单击<增加>按钮,进入增加接入设备页面。

3)公共参数只需要输入共享密钥\确认共享密钥“admin”,选择设备类型H3C(General),其他保持默认即可,认证端口和计费端口默认为1812、1813,且与设备配置保持一致。

4)单击<确定>按钮,增加接入设备完毕,进入结果显示页面。

点击“返回接入设备列表”链接,返回接入设备配置页面,在列表中查看新增的接入设备。

2.2、增加接入策略

1)选择“用户”页签。

单击导航树中的“接入策略管理 > 接入策略管理”菜单项,进入接入策略管理页面。

2)单击<增加>按钮,进入增加接入策略页面。

3)因为不需要任何接入控制,所以输入接入策略名“my permit”,其他参数保持默认即可。

4)单击<确定>按钮,返回接入策略管理页面,新增的接入策略显示在列表中。

2.3、增加接入服务

1)选择“用户”页签。

单击导航树中的“接入策略管理 > 接入服务管理”菜单项,进入接入服务管理页面。

2)单击<增加>按钮,进入增加接入服务页面。

服务名设置为my portal,服务后缀需要和设备侧配置的domain域portal一样。

3)单击<确定>按钮,完成增加接入服务。

返回接入服务管理页面,在列表中查看新增的接入服务。

2.4、增加接入用户

1)选择“用户”页签。

单击导航树中的“接入用户管理 > 接入用户”菜单项,进入接入用户页面。

2)单击<增加>按钮,进入增加接入用户页面。

3)单击<选择>按钮,弹出用户选择窗口。

单击<增加用户>按钮,可以增加平台用户,单击<确定>按钮。

5)单击<确定>按钮,完成增加接入用户,返回接入用户页面。

在列表中查看新增的接入用户。

3、配置Portal服务3.1、服务器配置

1)选择“用户”页签。

单击导航树中的“接入策略管理 > Portal服务管理 > 服务器配置”菜单项,进入服务器配置页面。

2)在服务类型列表中,单击<增加>按钮,弹出增加服务类型窗口。

服务类型标识需要和设备侧配置的domain域名portal一致。

3)单击<确定>按钮,完成Portal服务器配置。

3.2、 IP地址组配置

1)选择“用户”页签。

单击导航树中的“接入策略管理 > Portal服务管理 > IP地址组配置”菜单项,进入IP地址组配置页面。

2)输入IP地址组名“portal_test”,起始地址192.168.2.10和终止地址192.168.2.100。

IP地址属于该地址段的终端都要进行认证。

3)单击<确定>按钮,完成增加IP地址组,返回IP地址组配置页面。

在列表中查看新增的IP地址组。

3.3、设备配置

1)选择“用户”页签。

单击导航树中的“接入策略管理 > Portal服务管理 > 设备配置”菜单项,进入设备配置页面。

2)输入设备名“msr3020”,IP地址“192.168.2.1”和密钥\确认密钥“admin”,并选择组网方式和版本,其他参数保持默认即可。

密钥要与设备上配置的Portal服务器密钥保持一致。

3)单击<确定>按钮,完成增加设备信息。

返回设备配置页面,在列表中查看新增的设备信息。

4)在设备信息列表中,单击操作下的端口组信息管理图标,进入端口组信息配置页面。

5)单击<增加>按钮,进入增加端口组信息页面。

6)输入端口组名“port_portal”,选择之前配置的“portal_test”,其他参数保持默认即可。

7)单击<确定>按钮,完成增加端口组信息。

返回端口组信息配置页面,在列表中查看新增的端口组信息。

4、实验验证结果:

Web界面认证:

输入用户名和密码后,提示如下界面:。