H3C MSR系列路由器policy-route典型配置案例

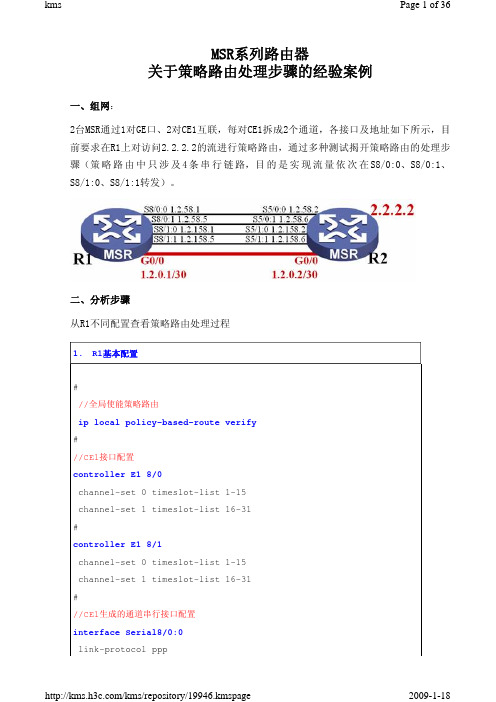

- 格式:doc

- 大小:132.50 KB

- 文档页数:3

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

H3C策略路由配置及实例2010-07-19 09:21基于策略路由负载分担应用指导介绍特性简介目前网吧对网络的可靠性和稳定性要求越来越高,一般网吧与运营商都有两条线路保证一条线路出现故障时能够有另一条链路作为备份。

当两条线路都正常时为了减少一条线路流量压力,将流量平均分配到另外一条线路,这样提高了网络速度。

当一条链路出现故障接口DOWN掉时,系统自动将流量全部转到另一条线路转发,这样提高了网络的稳定性、可靠性。

满足网吧对业务要求不能中断这种需求,确保承载的业务不受影响。

使用指南使用场合本特性可以用在双链路的组网环境内,两条链路分担流量。

保证了网络的可靠性、稳定性。

配置指南本指南以18-22-8产品为例,此产品有2个WAN接口。

ethernet2/0、ethernet3/0互为备份。

可以通过以下几个配置步骤实现本特性:1) 配置2个WAN接口是以太链路,本案例中以以太网直连连接方式为例;2) 配置静态路由,并设置相同的优先级;3) 配置策略路由将流量平均分配到2条链路上。

2 注意事项两条路由的优先级相同。

配置策略路由地址为偶数走wan1,地址为奇数走wan2。

策略路由的优先级高于路由表中的优先级。

只有策略路由所使用的接口出现down后,路由比表中配置的路由才起作用。

3 配置举例组网需求图1为2条链路负载分担的典型组网。

路由器以太网口ETH2/0连接到ISP1,网络地址为142.1.1.0/30,以太网口ETH3/0连接到ISP2,网络地址为162.1.1.0/30;以太网口ETH1/0连接到网吧局域网,私网IP网络地址为192.168.1.0/24。

配置步骤1. 配置路由器sysname Quidway#clock timezone gmt+08:004 add 08:00:00#cpu-usage cycle 1min#connection-limit disableconnection-limit default action denyconnection-limit default amount upper-limit 50 lower-limit 20 #radius scheme system#domain system#detect-group 1detect-list 1 ip address 140.1.1.2#detect-group 2detect-list 1 ip address 162.1.1.2#acl number 2000rule 0 permit#acl number 3001rule 0 permit ip source 192.168.1.00.0.0.254 内部pc机偶数地址 acl number 3002rule 0 permit ip source 192.168.1.10.0.0.254 内部pc机奇数地址#interface Aux0async mode flow#interface Ethernet1/0ip address 192.168.1.1 255.255.255.0ip policy route-policy routeloadshare 从局域网收到的数据通过策略路由转发数据interface Ethernet1/1#interface Ethernet1/2#interface Ethernet1/3#interface Ethernet1/4#interface Ethernet1/5#interface Ethernet1/6#interface Ethernet1/7#interface Ethernet1/8#interface Ethernet2/0ip address 140.1.1.1 255.255.255.252nat outbound 2000#interface Ethernet3/0ip address 162.1.1.1 255.255.255.252nat outbound 2000#interface NULL0#route-policy routeloadshare permit node 1if-match acl3001 局域网pc机地址是偶数的从ethernet2/0转发apply ip-address next-hop 140.1.1.2route-policy routeloadshare permit node 2if-match acl3002 局域网pc机地址是奇数的从ethernet3/0转发apply ip-address next-hop 162.1.1.2#ip route-static 0.0.0.0 0.0.0.0 140.1.1.2 preference 60 detect-group 1ip route-static 0.0.0.0 0.0.0.0 162.1.1.2 preference 60 detect-group 2#user-interface con 0user-interface aux 0user-interface vty 0 4。

H3C路由器怎么设置基于源地址的策略路由基于源地址的策略路由是一种根据数据包源地址的不同来选择不同转发路径的技术。

通过设定优先级和条件,将不同的源地址组合到不同的策略路由中,从而实现流量的灵活控制与管理。

这种技术可以用来实现各种场景的网络流量控制,例如将特定的源地址流量指定到指定的出口链路。

二、创建策略路由使用H3C路由器配置基于源地址的策略路由的第一步是创建策略路由。

创建策略路由需要指定要匹配的流量条件和对应的转发路径。

下面是创建策略路由的步骤:1. 登录到H3C路由器的命令行界面或Web管理界面,进入系统配置模式。

2.创建策略路由的路由策略,并进入策略路由配置模式:```[Router] route-policy policy1[Router-route-policy-policy1]```3.配置策略路由的流量匹配条件,可以根据源地址进行匹配:```[Router-route-policy-policy1] match ip source-address 1```这里的1表示要匹配的源地址的编号,可以根据实际需要进行调整。

4.配置策略路由的转发路径。

这里需要指定转发的接口和下一跳地址:```[Router-route-policy-policy1] apply interfaceGigabitEthernet0/0/1 ip-address 10.0.0.1```这里的GigabitEthernet0/0/1是需要转发的接口,10.0.0.1是对应的下一跳地址。

5.退出策略路由配置模式。

```[Router-route-policy-policy1] quit```6.保存配置并退出系统配置模式。

```[Router] save[Router] quit```三、应用策略路由策略路由配置完成后,需要将其应用到实际的转发过程中。

应用策略路由需要指定要应用的接口和方向。

下面是应用策略路由的步骤:1. 登录到H3C路由器的命令行界面或Web管理界面,进入系统配置模式。

H3C双线出口配置H3C 双互联网接入负载分担及备份【解决方案及配置实例】#version 5.20, Alpha 1011#sysname H3C#bfd echo-source-ip 1.1.1.1#acl number 3000rule 0 permit ip source 192.168.1.0 0.0.0.255acl number 3001rule 0 permit ip source 192.168.2.0 0.0.0.2551. 双以太网链路接入1) MSR配置方法对于MSR网关,可以使用策略路由和自动侦测实现负载分担和链路备份功能。

同样以其中一条WAN 连接地址为142.1.1.2/24,网关为142.1.1.1,另外一条WAN连接地址为162.1.1.2/24,网关为162.1.1.1,使用MSR2010做为网关设备为例,配置方法如下::1、配置自动侦测组,对WAN连接状态进行侦测:[H3C]nqa agent enable[H3C]nqa entry wan1 1[H3C-nqa-wan1-1]type icmp-echo[H3C-nqa-wan1-1-icmp-echo]destination ip 142.1.1.1[H3C-nqa-wan1-1-icmp-echo]next-hop 142.1.1.1[H3C-nqa-wan1-1-icmp-echo]probe count 3[H3C-nqa-wan1-1-icmp-echo]probe timeout 1000[H3C-nqa-wan1-1-icmp-echo]frequency 10000[H3C-nqa-wan1-1-icmp-echo]reaction 1 checked-element probe-fail threshold-type co nsecutive 6 action-type trigger-only[H3C]nqa entry wan2 1[H3C-nqa-wan2-1]type icmp-echo[H3C-nqa-wan2-1-icmp-echo]destination ip 162.1.1.1[H3C-nqa-wan2-1-icmp-echo]next-hop 162.1.1.1[H3C-nqa-wan2-1-icmp-echo]frequency 10000[H3C-nqa-wan2-1-icmp-echo]probe count 3[H3C-nqa-wan2-1-icmp-echo]probe timeout 1000[H3C-nqa-wan2-1-icmp-echo]reaction 1 checked-element probe-fail threshold-type co nsecutive 6 action-type trigger-only[H3C-nqa-wan2-1-icmp-echo]quit[H3C]nqa schedule wan1 1 start-time now lifetime forever[H3C]nqa schedule wan2 1 start-time now lifetime forever[H3C]track 1 nqa entry wan1 1 reaction 1[H3C]track 2 nqa entry wan2 1 reaction 12、配置ACL,对业务流量进行划分,以根据内网主机单双号进行划分为例:[H3C]acl number 3200[H3C-acl-adv-3200] rule 0 permit ip source 192.168.1.0 0.0.0.254[H3C-acl-adv-3200]rule 1000 deny ip[H3C-acl-adv-3200]quit[H3C]acl number 3201[H3C-acl-adv-3201]rule 0 permit ip source 192.168.1.1 0.0.0.254[H3C-acl-adv-3201]rule 1000 deny ip3、配置策略路由,定义流量转发规则,以双号主机走WAN1,单号主机走WAN2为例:[H3C]policy-based-route wan permit node 1[H3C-pbr-wan-1]if-match acl 3200[H3C-pbr-wan-1]apply ip-address next-hop 142.1.1.1 track 1[H3C-pbr-wan-1]quit[H3C]policy-based-route wan permit node 2[H3C-pbr-wan-2]if-match acl 3201[H3C-pbr-wan-2]apply ip-address next-hop 162.1.1.1 track 24、在LAN口启用策略路由转发:[H3C]interface Vlan-interface 1[H3C-Vlan-interface1]ip policy-based-route wan5、配置默认路由,当任意WAN链路出现故障时,流量可以在另外一条链路上进行转发:[H3C]ip route-static 0.0.0.0 0.0.0.0 142.1.1.1 track 1 preference 60[H3C]ip route-static 0.0.0.0 0.0.0.0 162.1.1.1 track 2 preference 1002) 基于用户负载分担配置方法MSR5006支持基于用户负载分担特性,可以根据接口带宽将流量动态进行负载分担。

[MSR20-20]aclnumber3000[MSR20-20-acl-adv-3000]rule0permitip4、配置外网接口( Ethernet0/1 )[MSR20-20]interfaceEthernet0/1[MSR20-20-Ethernet0/1]ipadd 公网IP[MSR20-20-Ethernet0/1]natoutbound3000address-group15.加默缺省路由[MSR20-20]route-stac 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关.ok!Console登陆认证功能的配置要点词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version,R1508P02RTA要点配置脚本#3c3c3c3c3c3crule1deny#interfaceGigabitEthernet0/0 portlink-moderoute四、配置要点点:1)地址池要连续;2)在出接口做变换;3)默认路由一般要配置。

DHCPSERVER功能的配置要点字:MSR;DHCP;基础配置一、组网需求:MSR1作为DHCP服务器为网段中的客户端动向分配IP地址,该地址池网段分为两个子网网段:和。

路由器的两个以太网接口G0/0和G0/1的地址分别为和。

网段内的地址租用限时为10天12小时,域名为3c,DNS服务器地址为,NBNS 服务器地址为,出口网关的地址为。

网段内的地址租用限时为5天,域名为3c,DNS服务器地址为,无NBNS服务器地址,出口网关的地址为。

设备清单:PC两台、MSR系列路由器1台二、组网图:三、配置步骤:适用设备和版本:MSR系列、Version,Release1508P02MSR1配置#maskdomain-name3c#masknbns-list expiredday10hour12 #maskexpiredday5#interfaceGigabitEthernet0/0portlink-moderouteipaddressGigabitEthernet0/1portlink-moderouteipaddress 禁止服务器地址参加自动分配dhcpserverp 使能DHCP服务功能dhcpenable#四、配置要点点:子地址池1、2的范围要在父地址池0里面。

H3C MSR20/30/50系列路由器负载分担、链路备份的实现过程详解实验背景:随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在出口路由器上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。

实验网络拓扑图:配置说明:由于MSR20/30/50路由器暂不支持基于用户的负载分担特性,可以使用NQA自动侦测与静态路由和策略路由通过Track联动实现负载分担和链路备份功能。

原理说明:原理:NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。

NQA还提供了与Track和应用模块联动的功能,实时监控网络状态的变化。

IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。

策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。

如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。

ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。

ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。

NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echorequest报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。

NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。

ICMP-echo测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测结果和历史记录。

MSR系列路由器MPLS L3VPN跨域方案A功能的配置关键词:MSR;MPLS;L3VPN;跨域;OptionA一、组网需求:peA和asbrA在AS1,peB和asbrB在AS2;peA和peB都下挂着vpna 和vpnb的站点,peA下挂vpna和vpnb站点1,peB下挂vpna和vpnb 站点2。

设备清单:MSR系列路由器4台二、组网图:三、配置步骤:peA配置:#router id 3.3.3.3#ip vpn-instance vpnaroute-distinguisher 3:1vpn-target 1:1 export-extcommunityvpn-target 1:1 import-extcommunityip vpn-instance vpnbroute-distinguisher 3:2vpn-target 2:2 export-extcommunity vpn-target 2:2 import-extcommunity#mpls lsr-id 3.3.3.3#mpls#mpls ldp#interface Ethernet0/0port link-mode routeip address 1.3.0.3 255.255.255.0 mplsmpls ldp#interface Ethernet0/1port link-mode routeip binding vpn-instance vpnaip address 192.168.1.1 255.255.255.0 #interface Ethernet1/0port link-mode routeip binding vpn-instance vpnbip address 172.32.1.1 255.255.255.0 #interface LoopBack0ip address 3.3.3.3 255.255.255.255bgp 1undo synchronizationpeer 1.1.1.1 as-number 1peer 1.1.1.1 connect-interface LoopBack0 #ipv4-family vpnv4peer 1.1.1.1 enable#ipv4-family vpn-instance vpnaimport-route direct#ipv4-family vpn-instance vpnbimport-route direct#ospf 1area 0.0.0.0network 3.3.3.3 0.0.0.0network 1.3.0.0 0.0.0.255#asbrA配置:router id 1.1.1.1#ip vpn-instance vpnaroute-distinguisher 1:1vpn-target 1:1 export-extcommunityvpn-target 1:1 import-extcommunity#ip vpn-instance vpnbroute-distinguisher 1:2vpn-target 2:2 export-extcommunityvpn-target 2:2 import-extcommunity#mpls lsr-id 1.1.1.1#mpls#mpls ldp#interface Ethernet0/0.1 //asbr间用子接口区分不同vpn流量vlan-type dot1q vid 1ip binding vpn-instance vpnaip address 1.2.1.1 255.255.255.0#interface Ethernet0/0.2 //asbr间用子接口区分不同vpn流量vlan-type dot1q vid 2ip binding vpn-instance vpnbip address 1.2.2.1 255.255.255.0#interface Ethernet0/1port link-mode routeip address 1.3.0.1 255.255.255.0mplsmpls ldp#interface LoopBack0ip address 1.1.1.1 255.255.255.255#bgp 1undo synchronizationpeer 3.3.3.3 as-number 1 //asbr和pe间是标准L3VPN配置peer 3.3.3.3 connect-interface LoopBack0#ipv4-family vpnv4peer 3.3.3.3 enable#ipv4-family vpn-instance vpna //asbr间使用PE-CE模式传vpna路由peer 1.2.1.2 as-number 2#ipv4-family vpn-instance vpnb //asbr间使用PE-CE模式传vpna路由peer 1.2.2.2 as-number 2#ospf 1area 0.0.0.0network 1.1.1.1 0.0.0.0network 1.3.0.0 0.0.0.255#asbrB配置:#router id 2.2.2.2#ip vpn-instance vpnaroute-distinguisher 2:1vpn-target 1:1 export-extcommunityvpn-target 1:1 import-extcommunity#ip vpn-instance vpnbroute-distinguisher 2:2vpn-target 2:2 export-extcommunityvpn-target 2:2 import-extcommunitympls lsr-id 2.2.2.2#mpls#mpls ldp#interface Ethernet0/0.1 //asbr间用子接口区分不同vpn流量vlan-type dot1q vid 1ip binding vpn-instance vpnaip address 1.2.1.2 255.255.255.0#interface Ethernet0/0.2 //asbr间用子接口区分不同vpn流量vlan-type dot1q vid 2ip binding vpn-instance vpnbip address 1.2.2.2 255.255.255.0#interface Ethernet0/1port link-mode routeip address 2.4.0.2 255.255.255.0mplsmpls ldp#interface LoopBack0ip address 2.2.2.2 255.255.255.255#bgp 2undo synchronizationpeer 4.4.4.4 as-number 2 //asbr和pe间是标准L3VPN配置peer 4.4.4.4 connect-interface LoopBack0ipv4-family vpnv4peer 4.4.4.4 enable#ipv4-family vpn-instance vpna //asbr间使用PE-CE模式传vpna路由peer 1.2.1.1 as-number 1#ipv4-family vpn-instance vpnb //asbr间使用PE-CE模式传vpnb路由peer 1.2.2.1 as-number 1#ospf 1area 0.0.0.0network 2.2.2.2 0.0.0.0network 2.4.0.0 0.0.0.255#peB配置:router id 4.4.4.4#ip vpn-instance vpnaroute-distinguisher 4:1vpn-target 1:1 export-extcommunityvpn-target 1:1 import-extcommunity#ip vpn-instance vpnbroute-distinguisher 4:2vpn-target 2:2 export-extcommunityvpn-target 2:2 import-extcommunity#mpls lsr-id 4.4.4.4#mpls#mpls ldp#interface Ethernet0/0port link-mode routeip address 2.4.0.4 255.255.255.0mplsmpls ldp#interface Ethernet0/1port link-mode routeip binding vpn-instance vpnaip address 192.168.2.1 255.255.255.0#interface Ethernet1/0port link-mode routeip binding vpn-instance vpnbip address 172.32.2.1 255.255.255.0#interface LoopBack0ip address 4.4.4.4 255.255.255.255#bgp 2undo synchronizationpeer 2.2.2.2 as-number 2peer 2.2.2.2 connect-interface LoopBack0 #ipv4-family vpnv4peer 2.2.2.2 enable#ipv4-family vpn-instance vpnaimport-route direct#ipv4-family vpn-instance vpnbimport-route direct#ospf 1area 0.0.0.0network 4.4.4.4 0.0.0.0network 2.4.0.0 0.0.0.255#四、配置关键点:1.asbr间需要用不同链路隔离不同vpn流量,可以使用不同物理链路或逻辑链路如子接口或E1/T1通道;2.asbr间互相把对方认为CE,所以要配置在bgp的vpn实例视图下配置。

h3c路由器配置案例#version 5.20, ESS 1807#sysname Navigator#l2tp enable#tcp syn-cookie enabletcp anti-naptha enabletcp state closing connection-number 500tcp state established connection-number 500tcp state fin-wait-1 connection-number 500tcp state fin-wait-2 connection-number 500tcp state last-ack connection-number 500tcp state syn-received connection-number 500#info-center source default channel 2 log level errors info-center source default channel 9 log level errors #domain default enable rzglj.vpdn.sd#dns resolvedns proxy enabledns server 219.146.1.66#telnet server enable#dar p2p signature-file flash:/p2p_default.mtdport-security enable#ip http acl 199#acl number 199rule 65534 permit#vlan 1#radius scheme rzteleprimary authentication *.*.*.* 1645 primary accounting *.*.*.* 1646key authentication 1231key accounting 1231#domain *.vpdn.sdauthentication ppp radius-scheme rztele authorization ppp radius-scheme rztele accounting ppp radius-scheme rztele access-limit disablestate activeidle-cut disableself-service-url disableip pool 1 10.0.0.2 10.0.0.254domain systemaccess-limit disablestate activeidle-cut disableself-service-url disablepki domain navigatorcrl check disable#pki domain tr069_vpn_domcrl check disable#ike proposal 1encryption-algorithm 3des-cbcdh group2#ike peer navigatorpre-shared-key cipher AD1LqehiOrugHKZPCChabQ== #ipsec proposal navigatorencapsulation-mode transportesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec proposal navigator1esp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy-template gateway 1ike-peer navigatorproposal navigator navigator1#ipsec policy navigator 1 isakmp template gateway#dhcp server ip-pool vlan1 extendeduser-group system#local-user telecomadminpassword cipher QQB<1!!authorization-attribute level 3service-type telnetlocal-user useradminpassword cipher (@KW6^>_R%UH;C/!R%=1I authorization-attribute level 3service-type telnet#wlan rrmdot11b mandatory-rate 1 2dot11b supported-rate 5.5 11dot11g mandatory-rate 1 2 5.5 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan service-template 1 clearssid ChinaNet-cszz#wlan service-template 2 cryptossid ChinaNet-000#wlan service-template 3 cryptossid ChinaNet-111cipher-suite tkipcipher-suite ccmpsecurity-ie rsnsecurity-ie wpaservice-template enable#ssl server-policy chinanetpki-domain navigator#cwmpundo cwmp enablecwmp acs username navigatorcwmp acs password navigatorcwmp cpe inform interval enablecwmp cpe inform interval 43200cwmp cpe username bbms password bbms#l2tp-group 1mandatory-lcpallow l2tp virtual-template 0 remote SHDLAC domain rzglj.vpdn.sdtunnel passwor<1!!d simple rzglj001tunnel name rztest#interface Ethernet0/0port link-mode routenat outboundip address *ipsec policy navigator#interface Ethernet0/1port link-mode routeinterface Virtual-T emplate0ppp authentication-mode pap domain rzglj.vpdn.sd remote address pool 1ip address 10.0.0.1 255.255.255.0#interface NULL0#interface Vlan-interface1ip address 192.168.10.1 255.255.255.0dhcp server apply ip-pool vlan1dhcp select relay#interface Ethernet0/2port link-mode bridge#interface Ethernet0/3port link-mode bridge#interface Ethernet0/4port link-mode bridge#interface Ethernet0/5port link-mode bridge#interface Ethernet0/6port link-mode bridge#interface Ethernet0/7port link-mode bridgeinterface Ethernet0/8port link-mode bridge#interface Ethernet0/9port link-mode bridge#interface WLAN-BSS0#interface WLAN-BSS1#interface WLAN-BSS2port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase sdrz0633 #interface WLAN-Radio2/0service-template 1 interface wlan-bss 0service-template 2 interface wlan-bss 1service-template 3 interface wlan-bss 2#ip route-static 0.0.0.0 0.0.0.0 *#dhcp enable#ip https ssl-server-policy chinanetip https enable#nms primary monitor-interface Ethernet0/0#load xml-configuration#load tr069-configuration#user-interface con 0user-interface vty 0 4 authentication-mode scheme #return。