8-序列密码

- 格式:ppt

- 大小:1.66 MB

- 文档页数:49

分组密码和序列密码

分组密码和序列密码是两种常见的对称密码算法。

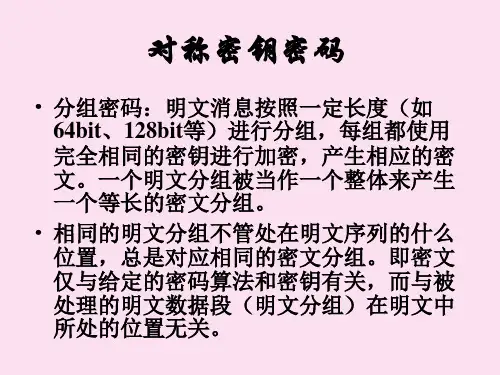

分组密码是将明文分成固定长度的组(通常为64位或128位),然后对每一组进行加密操作,最终得到密文。

其中最常见的分组密码算法是DES和AES。

序列密码是按照明文或密文的顺序逐个加密或解密。

序列密码算法没有固定的分组长度,而是

根据算法规定的步骤对每个字符或比特进行处理。

最常见的序列密码算法是RC4和Salsa20。

分组密码和序列密码的主要区别在于加密的方式。

分组密码将明文分组加密,而序列密码是逐

个字符或比特加密。

这导致了两者在速度和安全性方面的差异。

分组密码通常比序列密码更安全,因为每个分组的长度固定,使得密码算法能更好地控制和混

淆数据。

而序列密码由于处理的单位是逐个字符或比特,容易受到统计分析等攻击。

然而,序列密码在某些特定的应用场景下具有优势。

由于可以逐个加密或解密,序列密码通常

具有更高的效率,适用于数据流传输和实时加密等场景。

总的来说,分组密码和序列密码都有自己的适用范围和优势,选择哪种密码算法取决于具体的应用需求和安全要求。

序列密码算法和分组密码算法的不同

序列密码算法和分组密码算法的主要区别在于加密的方式。

具体来说,它们的不同点如下:

1. 加密方式:

- 序列密码算法:序列密码算法是逐位或逐字符地对待加密数据进行处理,也就是说,它是按顺序对数据中的每个元素进行加密。

常见的序列密码算法有凯撒密码、仿射密码、Vigenère 密码等。

- 分组密码算法:分组密码算法将待加密的数据分成固定长度的数据块,然后对每个数据块进行加密处理。

常见的分组密码算法有DES、AES等。

2. 加密速度:

- 序列密码算法:因为序列密码算法是逐个处理数据的,所以每个字符或位都需要进行相应的加密操作,因此速度较慢。

- 分组密码算法:分组密码算法是按数据块进行加密的,对每个数据块进行加密操作的时间相对较短,速度较快。

3. 安全性:

- 序列密码算法:由于序列密码算法是逐个处理数据的,因此在一些情况下,可以通过分析其中特定的模式或规律来猜测出加密算法或破解出密钥,从而降低了安全性。

- 分组密码算法:分组密码算法通过将数据分组,并对每个数据块进行加密处理,使得攻击者很难通过分析直接猜测出加密算法或破解出密钥,提高了安全性。

4. 密钥管理:

- 序列密码算法:序列密码算法通常使用相对简单的密钥,密钥的管理相对容易。

- 分组密码算法:分组密码算法通常使用较长的密钥,密钥的管理相对复杂。

总体来说,分组密码算法在安全性和加密效率方面优于序列密码算法,因此在实际应用中更为常见和广泛使用。

分组密码和序列密码是两种不同的加密方法。

分组密码,也称为块加密,将明文消息编码表示后的数字序列划分成长度为n的组(可看成长度为n的矢量),每组分别在密钥的控制下变换成等长的输出数字序列。

在加密过程中,利用密钥产生一个密钥流,然后利用此密钥流依次对明文进行加密。

如ECB、CBC、CFB、OFB等都是分组加密的算法模式。

序列密码,也称为流加密,利用少量的密钥(制乱元素)通过某种复杂的运算(密码算法)产生大量的伪随机位流,用于对明文位流的加密。

序列密码是以一个元素作为基本的处理单元,具有转换速度快、低错误传播的优点,硬件实现电路更简单。

其缺点是低扩散、插入及修改的不敏感性。

总之,分组密码和序列密码的主要区别在于处理方式、基本单元和优缺点。

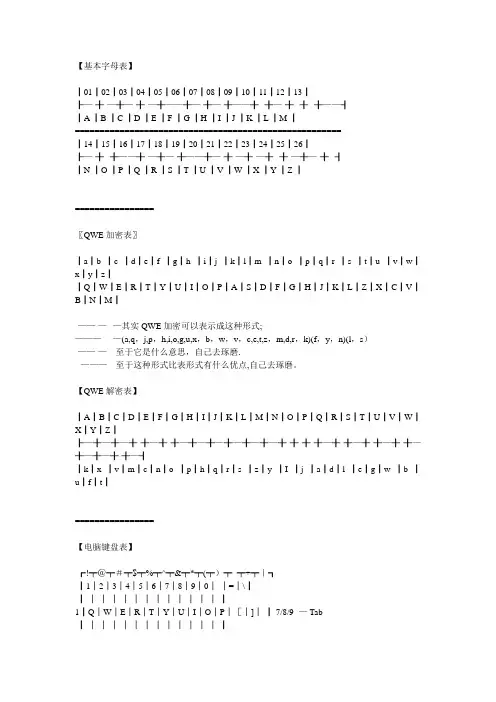

【基本字母表】┃01┃02┃03┃04┃05┃06┃07┃08┃09┃10┃11┃12┃13┃┠—-╂-—╂—-╂-—╂——╂—-╂—-╂——╂--╂—-╂--╂--╂——┨┃A ┃B ┃C ┃D ┃E ┃F ┃G ┃H ┃I ┃J ┃K ┃L ┃M ┃======================================================┃14┃15┃16┃17┃18┃19┃20┃21┃22┃23┃24┃25┃26┃┠—-╂--╂——╂-—╂—-╂——╂—-╂-—╂-—╂--╂-—╂—-╂--┨┃N ┃O ┃P ┃Q ┃R ┃S ┃T ┃U ┃V ┃W ┃X ┃Y ┃Z ┃================〖QWE加密表〗┃a┃b ┃c ┃d┃e┃f ┃g┃h ┃i┃j ┃k┃l┃m ┃n┃o ┃p┃q┃r ┃s ┃t┃u ┃v┃w┃x┃y┃z┃┃Q┃W┃E┃R┃T┃Y┃U┃I┃O┃P┃A┃S┃D┃F┃G┃H┃J┃K┃L┃Z┃X┃C┃V┃B┃N┃M┃-——-—--—其实QWE加密可以表示成这种形式;———----—(a,q,j,p,h,i,o,g,u,x,b,w,v,c,e,t,z,m,d,r,k)(f,y,n)(l,s)-——-—---至于它是什么意思,自己去琢磨.--———---至于这种形式比表形式有什么优点,自己去琢磨。

【QWE解密表】┃A┃B┃C┃D┃E┃F┃G┃H┃I┃J┃K┃L┃M┃N┃O┃P┃Q┃R┃S┃T┃U┃V┃W┃X┃Y┃Z┃┠—╂—╂—╂-╂—╂-╂—╂—╂—╂—╂—╂—╂-╂-╂-╂—╂-╂—╂-╂—╂-╂—╂—╂—╂-╂—┨┃k┃x ┃v┃m┃c┃n┃o ┃p┃h┃q┃r┃s ┃z┃y ┃I ┃j ┃a┃d┃l ┃e┃g┃w ┃b ┃u┃f┃t┃================【电脑键盘表】┏!┯@┯#┯$┯%┯^┯&┯*┯(┯)┯_┯+┯|┓┃1│2│3│4│5│6│7│8│9│0│-│=│\┃┃││││││││││││┃1┃Q│W│E│R│T│Y│U│I│O│P│[│]│┃ 7/8/9 -— Tab┃││││││││││││┃2┃A│S│D│F│G│H│J│K│L│;│'││┃ 4/5/6 —— Caps Lock┃││││││││││││┃3┃Z│X│C│V│B│N│M│,│.│/│││┃ 1/2/3 -— Shift ┗—┷—┷—┷—┷—┷-┷—┷-┷—┷—┷-┷-┷—┛ 0================【手机键盘表】┏1┯ 2 ┯ 3 ┯ 4 ┯ 5 ┯ 6 ┯ 7 ┯ 8 ┯ 9 ┯0┓1┃│ A │ D │ G │ J │ M │ P │ T │ W │┃2┃│ B │ E │ H │ K │ N │ Q │ U │ X │┃3┃│ C │ F │ I │ L │ O │ R │ V │ Y │┃4┗-┷—-—┷—--┷———┷——-┷--—┷—S-┷---┷-Z—┷-┛================【埃特巴什加密/解密表】┃a┃b┃c┃d┃e┃f┃g┃h┃i┃j┃k┃l┃m┃n┃o┃p┃q┃r┃s┃t┃u┃v┃w┃x┃y┃z┃┠—╂—╂—╂-╂-╂-╂—╂-╂-╂—╂-╂—╂—╂—╂—╂—╂-╂—╂—╂—╂—╂—╂—╂—╂—╂—┨┃Z┃Y┃X┃W┃V┃U┃T┃S┃R┃Q┃P┃O┃N┃M┃L┃K┃J┃I┃H┃G┃F┃E┃D┃C┃B┃A┃================〖反序QWE加密表〗┃a┃b┃c┃d┃e┃f┃g┃h┃i┃j┃k┃l┃m┃n┃o┃p┃q┃r┃s┃t┃u┃v┃w┃x┃y┃z┃┠—╂—╂—╂-╂—╂-╂-╂-╂-╂-╂—╂—╂-╂—╂-╂—╂-╂-╂-╂-╂—╂-╂—╂-╂—╂—┨┃M┃N┃B┃V┃C┃X┃Z┃L┃K┃J┃H┃G┃F┃D┃S┃A┃P┃O┃I┃U┃Y┃T┃R┃E┃W┃Q┃——-—-—--(a,m,f,x,e,c,b,n,d,v,t,u,y,w,r,o,s,i,k,h,l,g,z,q,p)(j)【反序QWE解密表】┃A┃B┃C┃D┃E┃F┃G┃H┃I┃J┃K┃L┃M┃N┃O┃P┃Q┃R┃S┃T┃U┃V┃W┃X┃Y┃Z┃┠-╂-╂-╂-╂-╂—╂—╂-╂-╂—╂—╂—╂-╂-╂-╂-╂-╂-╂—╂-╂-╂-╂-╂—╂-╂—┨┃p┃c┃e┃n┃x┃m┃l┃k┃s┃j┃i┃h┃a┃b┃r┃q┃z┃w┃o┃v┃t┃d┃y┃f┃u┃g┃================【摩斯解码表(英文字符)】┃—│ T ││┃┃*│ E ││┃┠--—-—-┼---——-┼-—————┼----——┨┠——————┼-—-——-┼—---——┼——-—-—┨┃ -—│ M │—*│ N ┃┃** │ I │ *—│ A ┃┠—-——-—┼------┼-—----┼---——-┨┠-—--——┼-—-—--┼-—--—-┼———---┨┃—-—│ O │—*- │ K ┃┃***│ S │*-*│ R ┃┠———-——┼--——--┼——-——-┼——————┨┠—----—┼—-—-—-┼-----—┼--———-┨┃ --*│ G │ -**│ D ┃┃**- │ U │ *—- │ W ┃┠--————┼-——-—-┼—--———┼—-——--┨┠--———-┼-—-———┼--—-—-┼—————-┨┃—-—- ││—*-- │ Y ┃┃****│ H │ *-**│ L ┃┠-——-——┼—---—-┼———---┼———---┨┠———---┼--——-—┼——-———┼—-—-—-┨┃ --—*││ -*—*│ C ┃┃***—│ V │*-*- │┃┠----——┼—--———┼——----┼—-—-——┨┠—-—--—┼-—-———┼—--———┼-—-—--┨┃——*- │ Q │ -**- │ X ┃┃ **—*│ F │ *-—* │ P ┃┠-—--——┼——---—┼—-—--—┼--——-—┨┠——---—┼———---┼----—-┼---—--┨┃——** │ Z │ -***│ B ┃┃ **-—││ *-——│ J ┃┠-—-—-—┼——-—-—┼———---┼———--—┨┠--———-┼------┼—————-┼--—-——┨【英文字母频率特性表】(字母|频率|直方图)A | 8。

九宫格密码

九宫格密码是一种常用的密码形式,通常由数字和字母组成,按照一定的排列顺序填入九宫格中。

常见的九宫格密码有以下几种:

1.12345678:这是一种简单的九宫格密码,按照数字顺序填入即可。

2.123490:这是一种基于数字的九宫格密码,其中9代表12345678中缺失的数字8。

3.1235876:这是一种基于数字和位置的九宫格密码,其中5代表中间的数字。

4.π码(3.14159):这是一种基于π值的九宫格密码,以圆周率π作为基础。

5.自定义码:除了以上几种常见的九宫格密码外,用户还可以根据自己的喜好和需求自定义九宫格密码,只要符合九宫格的排列规则即可。

需要注意的是,为了提高密码的安全性,建议使用长度较长、包含字母和数字的复杂密码,并定期更换密码。

同时,不要将密码记录在易受攻击的地方,以免密码被盗取。

弱口令检查规则概述说明以及解释1. 引言1.1 概述在当今信息化社会中,随着互联网的普及和应用广泛,弱口令成为了系统和网络安全中一个重要的威胁因素。

弱口令是指那些容易被猜测、探测或者破解的密码,通常由于密码过于简单、常见或者易于推测而导致系统遭受入侵风险。

为了保护系统和用户的安全,我们需要有效的弱口令检查规则来识别并阻止使用这些弱口令的行为。

1.2 文章结构本文将详细探讨弱口令检查规则的概念、功能以及实际应用场景。

文章分为引言、正文、弱口令检查规则的设计与实现、弱口令检查规则的应用场景和注意事项以及结论与展望几个部分。

在引言部分,我们将介绍文章的背景和目的,并对整个文章内容进行简要概述。

1.3 目的本文旨在完整地描述弱口令检查规则,并解释其重要性以及对系统安全威胁造成的影响。

同时,通过对常见的弱口令类型和特征进行深入分析,我们将为读者提供更好地理解弱口令问题的基础知识。

此外,本文还将探讨弱口令检查规则的设计原则与目标设定,并介绍一些常用的技术和方法来实现弱口令检查。

通过实际案例分析和应用效果评估,我们可以进一步验证这些规则在不同场景下的可行性和有效性。

最后,在文章的结论与展望部分,我们将总结弱口令检查规则在提升系统安全性方面的价值,并展望未来可能出现的挑战和发展方向。

通过对弱口令检查规则进行深入研究和讨论,本文旨在为读者提供更全面、准确的知识,并促进系统安全性在实践中得到广泛应用和改进。

2. 正文:2.1 弱口令检查规则的定义与背景:弱口令指的是使用简单、容易被猜测或推测出来的密码,这种密码对系统安全构成了重大威胁。

弱口令检查规则是一种用于检查和防止用户设置弱口令的方法和策略。

随着信息技术的普及和应用,各类网络攻击事件频繁发生,其中一部分由于弱口令导致。

因此,设计和实施有效的弱口令检查规则成为了保护系统安全的关键步骤。

2.2 弱口令对系统安全的威胁:弱口令在系统安全中扮演着重要角色。

用户常常倾向于选择简单易记、少数字符组成且常见程度高的密码,但这些密码很容易被恶意攻击者利用暴力破解手段进行破解。

弗纳姆密码原理

弗纳姆密码是一种经典的加密方式,它的原理是通过在一组特定的字符中选择特定的字符组合来构成密文,以达到加密的目的。

它的名称来源于发明者彼得·J·弗纳姆

( Peter J. Fransham )。

弗纳姆密码的加密方式非常简单,通常是通过将明文字符和一组特定字符进行对照,然后根据对照表来选取密文中的字符。

因此,如果将所选字符组合保密,就能够保证该加密方式的安全性。

为了更好地理解弗纳姆密码的原理,我们可以考虑以下示例:假设我们有以下明文字符序列:

HELLO WORLD

如果我们使用弗纳姆密码进行加密,那么可能使用以下字符组合:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

然后,我们将明文字符与对应的字符组合进行对照,得到如下的明文字符对应的数字:

H -> 8

E -> 5

L -> 11

L -> 11

O -> 15

-> 26

W -> 23

O -> 15

R -> 18

L -> 11

D -> 4

然后,我们根据对照表选取密文中的字符,最终得到密文字符序列:

H Z K K Y B X O S K

这里的选取方式是将明文字符对应的数字与密码字符表中的数字相加,如果结果超过了表中字符的数量,那么将其对表中字符数量取模,最终得到相应的字符。

我们可以看到,对于该加密方式,只有知道密码字符表的人才能够解密。

这也是弗纳姆密码的安全性所在。