华为交换机典型组网案例

- 格式:pdf

- 大小:272.66 KB

- 文档页数:23

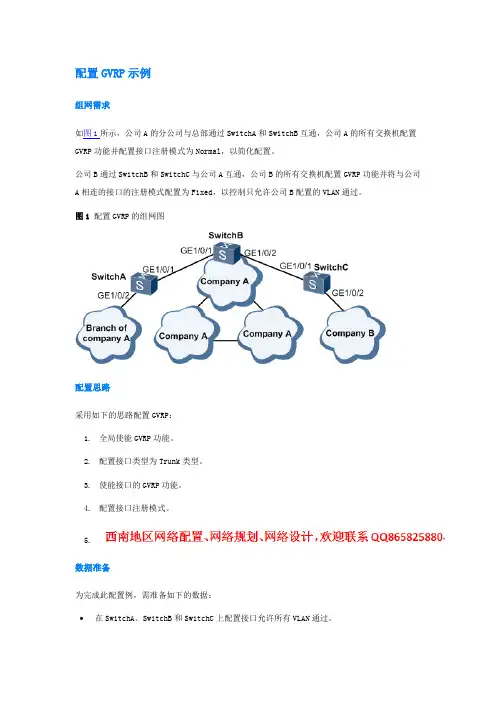

配置GVRP示例组网需求如图1所示,公司A的分公司与总部通过SwitchA和SwitchB互通,公司A的所有交换机配置GVRP功能并配置接口注册模式为Normal,以简化配置。

公司B通过SwitchB和SwitchC与公司A互通,公司B的所有交换机配置GVRP功能并将与公司A相连的接口的注册模式配置为Fixed,以控制只允许公司B配置的VLAN通过。

图1 配置GVRP的组网图配置思路采用如下的思路配置GVRP:1.全局使能GVRP功能。

2.配置接口类型为Trunk类型。

3.使能接口的GVRP功能。

4.配置接口注册模式。

5.数据准备为完成此配置例,需准备如下的数据:在SwitchA、SwitchB和SwitchC上配置接口允许所有VLAN通过。

∙在SwitchA和SwitchB上配置接口的注册模式为Normal。

∙在SwitchC上配置接口GE1/0/1的注册模式为Fixed,配置接口GE1/0/2的注册模式为Normal。

∙在SwitchC上创建属于公司B的VLAN101~VLAN200。

操作步骤1.配置交换机SwitchA# 全局使能GVRP功能。

<SwitchA>system-view[SwitchA] gvrp# 配置接口为Trunk类型,并允许所有VLAN通过。

[SwitchA] interface gigabitethernet 1/0/1[SwitchA-GigabitEthernet1/0/1] port link-type trunk[SwitchA-GigabitEthernet1/0/1] port trunk allow-pass vlan all[SwitchA-GigabitEthernet1/0/1] quit[SwitchA] interface gigabitethernet 1/0/2[SwitchA-GigabitEthernet1/0/2] port link-type trunk[SwitchA-GigabitEthernet1/0/2] port trunk allow-pass vlan all[SwitchA-GigabitEthernet1/0/2] quit# 使能接口的GVRP功能,并配置接口注册模式。

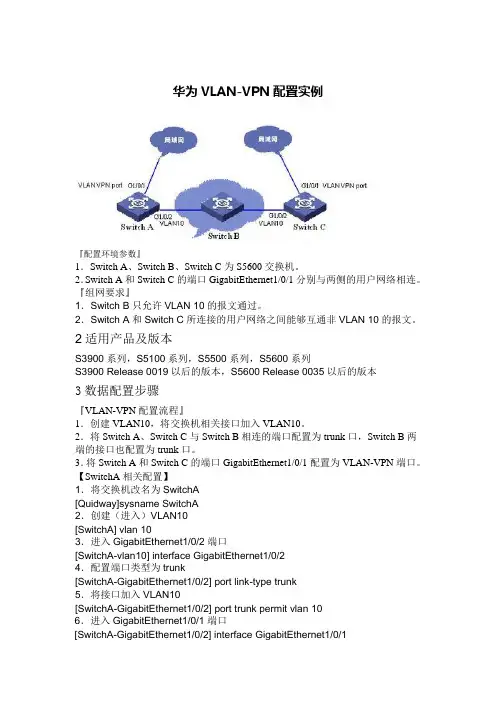

华为VLAN-VPN配置实例『配置环境参数』1.Switch A、Switch B、Switch C为S5600交换机。

2.Switch A和Switch C的端口GigabitEthernet1/0/1分别与两侧的用户网络相连。

『组网要求』1.Switch B只允许VLAN 10的报文通过。

2.Switch A和Switch C所连接的用户网络之间能够互通非VLAN 10的报文。

2适用产品及版本S3900系列,S5100系列,S5500系列,S5600系列S3900 Release 0019以后的版本,S5600 Release 0035以后的版本3数据配置步骤『VLAN-VPN配置流程』1.创建VLAN10,将交换机相关接口加入VLAN10。

2.将Switch A、Switch C与Switch B相连的端口配置为trunk口,Switch B两端的接口也配置为trunk口。

3.将Switch A和Switch C的端口GigabitEthernet1/0/1配置为VLAN-VPN端口。

【SwitchA相关配置】1.将交换机改名为SwitchA[Quidway]sysname SwitchA2.创建(进入)VLAN10[SwitchA] vlan 103.进入GigabitEthernet1/0/2端口[SwitchA-vlan10] interface GigabitEthernet1/0/24.配置端口类型为trunk[SwitchA-GigabitEthernet1/0/2] port link-type trunk5.将接口加入VLAN10[SwitchA-GigabitEthernet1/0/2] port trunk permit vlan 106.进入GigabitEthernet1/0/1端口[SwitchA-GigabitEthernet1/0/2] interface GigabitEthernet1/0/17.将接口加入VLAN10[SwitchA-GigabitEthernet1/0/1] port access vlan 108.开启端口的VLAN-VPN特性[SwitchA-GigabitEthernet1/0/1] vlan-vpn enable【SwitchB相关配置】1.将交换机改名为SwitchB[Quidway]sysname SwitchB2.创建(进入)VLAN10[SwitchB] vlan 103.进入GigabitEthernet1/0/1端口[SwitchB] interface GigabitEthernet1/0/14.配置端口类型为trunk[SwitchB-GigabitEthernet1/0/1] port link-type trunk5.将接口加入VLAN10[SwitchB-GigabitEthernet1/0/1] port trunk permit vlan 106.进入GigabitEthernet1/0/2端口[SwitchB-GigabitEthernet1/0/1] interface GigabitEthernet1/0/27.配置端口类型为trunk[SwitchB-GigabitEthernet1/0/2] port link-type trunk8.将接口加入VLAN10[SwitchB-GigabitEthernet1/0/2] port trunk permit vlan 10【SwitchC相关配置】Switch C的配置与Switch A的配置相同。

『配置环境参数』1. PC1、PC2和PC3分别连接到二层交换机SwitchA的端口E0/1 、E0/2和E0/3,端口分属于VLAN 10、20和30,服务器连接到端口G2/1,属于VLAN100。

2. PC1的IP地址为10.1.1.1/24,PC2的IP地址为10.1.1.2/24,PC3的IP地址为10.1.1.3/24,服务器的IP地址为10.1.1.254/24。

『组网需求』1. PC1和PC2之间可以互访;2. PC1和PC3之间可以互访;3. PC1、PC2和PC3都可以访问服务器;4. 其余的PC间访问均禁止。

交换机Hybrid端口隔离配置图2『配置环境参数』1. PC1、PC2和PC3分别连接到二层交换机SwitchA的端口E0/1 、E0/2和E0/3,端口分属于VLAN 10、20和30;PC4和PC5分别连接到二层交换机SwitchB的端口E0/1和E0/2,端口分属于VLAN10和2 0;2. SwitchA通过端口G2/1,连接到SwitchB的端口G1/1;SwitchA的端口G2/1和SwitchB的端口G1/ 1均不是Trunk端口;3. PC1的IP地址为10.1.1.1/24,PC2的IP地址为10.1.1.2/24,PC3的IP地址为10.1.1.3/24,PC4的I P地址为10.1.1.4/24,PC5的IP地址为10.1.1.5/24。

『组网需求』1. PC1和PC3之间可以互访;2. PC2和PC3之间可以互访;3. PC1和PC4之间可以互访;4. PC2和PC5之间可以互访;5. 其余PC之间均禁止互相访问。

2数据配置步骤『交换机Hybrid端口配置流程』利用Hybrid端口的特性――一个端口可以属于多个不同的VLAN,来完成分属不同VLAN内的同网段PC 机的访问需求。

『图1配置过程』【SwitchA相关配置】1. 创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12. 创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/23. 创建(进入)VLAN30,将E0/3加入到VLAN30[SwitchA]vlan 30[SwitchA-vlan30]port Ethernet 0/34. 创建(进入)VLAN100,将G2/1加入到VLAN100[SwitchA]vlan 100[SwitchA-vlan100]port GigabitEthernet 2/15. 配置端口E0/1为Hybrid端口,能够接收VLAN20、30和100发过来的报文[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid[SwitchA-Ethernet0/1]port hybrid vlan 20 30 100 untagged6. 配置端口E0/2为Hybrid端口,能够接收VLAN10和100发过来的报文[SwitchA]interface Ethernet 0/2[SwitchA-Ethernet0/2]port link-type hybrid[SwitchA-Ethernet0/2]port hybrid vlan 10 100 untagged7. 配置端口E0/3为Hybrid端口,能够接收VLAN10和100发过来的报文[SwitchA]interface Ethernet 0/3[SwitchA-Ethernet0/3]port link-type hybrid[SwitchA-Ethernet0/3]port hybrid vlan 10 100 untagged8. 配置端口G2/1为Hybrid端口,能够接收VLAN10、20和30发过来的报文[SwitchA]interface GigabitEthernet 2/1[SwitchA-GigabitEthernet2/1]port hybrid vlan 10 20 30 untagged【补充说明】对于Hybrid端口来说,可以同时属于多个VLAN。

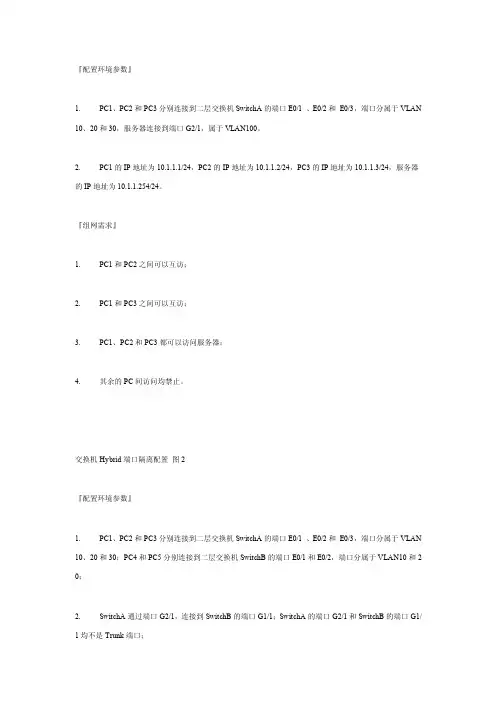

TELNET远程管理交换机配置一组网需求:1.PC通过telnet登陆交换机并对其进行管理;2.分别应用帐号+密码方式、仅密码方式以及radius认证方式;3.只允许192.1.1.0/24网段的地址的PC TELNET访问。

二组网图:作为telnet登陆主机的PC与Switch A之间通过局域网互连(也可以直连),PC可以ping通Switch A。

三配置步骤:1H3C S3100-SI S5100系列交换机TELNET配置流程账号+密码方式登陆1.配置TELNET登陆的ip地址<SwitchA>system-view[SwitchA]vlan 2[SwitchA-vlan2]port Ethernet 1/0/1[SwitchA-vlan2]quit[SwitchA]management-vlan 2[SwitchA]interface vlan 2[SwitchA-Vlan-interface2]ip address 192.168.0.1 242.进入用户界面视图[SwitchA]user-interface vty 0 43.配置本地或远端用户名+口令认证方式[SwitchA-ui-vty0-4]authentication-mode scheme4.配置登陆用户的级别为最高级别3(缺省为级别1)[SwitchA-ui-vty0-4]user privilege level 35.添加TELNET管理的用户,用户类型为”telnet”,用户名为”huawei”,密码为” admin”[SwitchA]local-user huawei[SwitchA-luser-huawei]service-type telnet level 3[SwitchA-luser-huawei]password simple admin仅密码方式登陆1.配置TELNET登陆的ip地址(与上面账号+密码登陆方式相同) 2.进入用户界面视图[SwitchA]user-interface vty 0 43.设置认证方式为密码验证方式[SwitchA-ui-vty0-4]authentication-mode password4.设置登陆验证的password为明文密码”huawei”[SwitchA-ui-vty0-4]set authentication password simple huawei 5.配置登陆用户的级别为最高级别3(缺省为级别1)[SwitchA-ui-vty0-4]user privilege level 3TELNET RADIUS验证方式配置1.配置TELNET登陆的ip地址(与上面账号+密码登陆方式相同) 2.进入用户界面视图[SwitchA]user-interface vty 0 43.配置远端用户名和口令认证[SwitchA-ui-vty0-4]authentication-mode scheme4.配置RADIUS认证方案,名为”cams”[SwitchA]radius scheme cams5.配置RADIUS认证服务器地址192.168.0.31[SwitchA-radius-cams]primary authentication 192.168.0.31 1812 6.配置交换机与认证服务器的验证口令为”huawei”[SwitchA-radius-cams]key authentication huawei7.送往RADIUS的报文不带域名[SwitchA-radius-cams]user-name-format without-domain8.创建(进入)一个域,名为”huawei”[SwitchA]domain huawei9.在域”huawei”中引用名为”cams”的认证方案[SwitchA-isp-huawei]radius-scheme cams10.将域”huawei”配置为缺省域[SwitchA]domain default enable HuaweiTELNET访问控制配置1.配置访问控制规则只允许192.1.1.0/24网段登录[SwitchA]acl number 2000[SwitchA-acl-basic-2000]rule deny source any[SwitchA-acl-basic-2000]rule permit source 192.1.1.0 0.0.0.2552.配置只允许符合ACL2000的IP地址登录交换机[SwitchA]user-interface vty 0 4[SwitchA-ui-vty0-4]acl 2000 inbound3.补充说明:●TELNET访问控制配置是在以上三种验证方式配置完成的基础上进行的配置;●TELNET登陆主机与交换机不是直连的情况下需要配置默认路由。

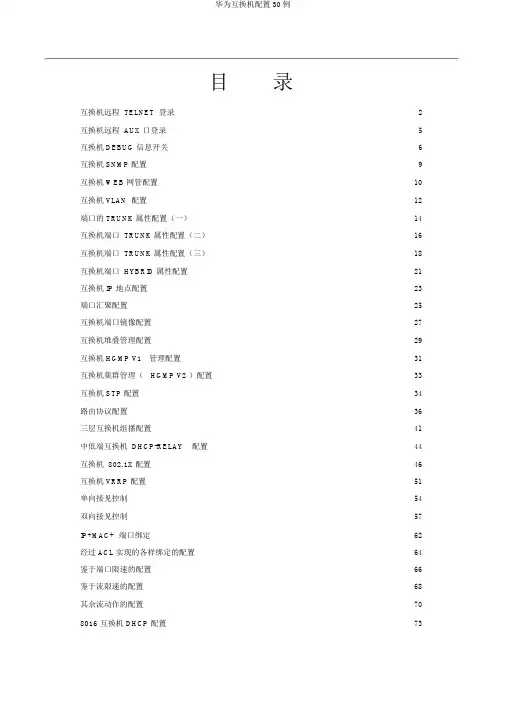

目录互换机远程 TELNET 登录 (2)互换机远程 AUX 口登录 (5)互换机 DEBUG 信息开关 (6)互换机 SNMP 配置 (9)互换机 WEB 网管配置 (10)互换机 VLAN 配置 (12)端口的 TRUNK 属性配置(一) (14)互换机端口 TRUNK 属性配置(二) (16)互换机端口 TRUNK 属性配置(三) (18)互换机端口 HYBRID 属性配置 (21)互换机 IP 地点配置 (23)端口汇聚配置 (25)互换机端口镜像配置 (27)互换机堆叠管理配置 (29)互换机 HGMP V1管理配置 (31)互换机集群管理(HGMP V2 )配置 (33)互换机 STP 配置 (34)路由协议配置 (36)三层互换机组播配置 (41)中低端互换机 DHCP-RELAY配置 (44)互换机 802.1X配置 (46)互换机 VRRP 配置 (51)单向接见控制 (54)双向接见控制 (57)IP+MAC+ 端口绑定 (62)经过 ACL 实现的各样绑定的配置 (64)鉴于端口限速的配置 (66)鉴于流限速的配置 (68)其余流动作的配置 (70)8016 互换机 DHCP 配置 (73)互换机远程TELNET登录1功能需求及组网说明2telnet配置『配置环境参数』PC 机固定 IP 地点SwitchA 为三层互换机,vlan100地点SwitchA 与 SwitchB互连vlan10接口地点SwitchB 与 SwitchA互连结口vlan100接口地点互换机 SwitchA经过以太网口 ethernet 0/1和 SwitchB的 ethernet0/24实现互连。

『组网需求』1.SwitchA只好同意网段的地点的PC telnet接见2.SwitchA只好严禁网段的地点的PC telnet接见3.SwitchB同意其余随意网段的地点telnet接见2数据配置步骤『PC 管理互换机的流程』1.假如一台 PC 想远程 TELNET 到一台设施上,第一要保证能够两者之间正常通讯。

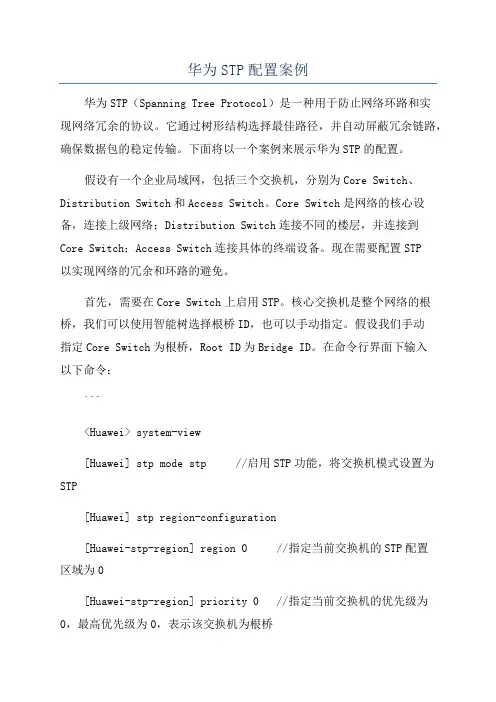

华为STP配置案例华为STP(Spanning Tree Protocol)是一种用于防止网络环路和实现网络冗余的协议。

它通过树形结构选择最佳路径,并自动屏蔽冗余链路,确保数据包的稳定传输。

下面将以一个案例来展示华为STP的配置。

假设有一个企业局域网,包括三个交换机,分别为Core Switch、Distribution Switch和Access Switch。

Core Switch是网络的核心设备,连接上级网络;Distribution Switch连接不同的楼层,并连接到Core Switch;Access Switch连接具体的终端设备。

现在需要配置STP以实现网络的冗余和环路的避免。

首先,需要在Core Switch上启用STP。

核心交换机是整个网络的根桥,我们可以使用智能树选择根桥ID,也可以手动指定。

假设我们手动指定Core Switch为根桥,Root ID为Bridge ID。

在命令行界面下输入以下命令:```<Huawei> system-view[Huawei] stp mode stp //启用STP功能,将交换机模式设置为STP[Huawei] stp region-configuration[Huawei-stp-region] region 0 //指定当前交换机的STP配置区域为0[Huawei-stp-region] priority 0 //指定当前交换机的优先级为0,最高优先级为0,表示该交换机为根桥[Huawei-stp-region] root primary //设置当前交换机为根网关[Huawei-stp-region] quit[Huawei] quit```接下来,需要在Distribution Switch上配置STP。

我们可以使用自动树生成器生成可用的树。

在命令行界面下输入以下命令:```<Huawei> system-view[Huawei] stp mode stp //启用STP功能,将交换机模式设置为STP[Huawei] stp region-configuration[Huawei-stp-region] region 0 //指定当前交换机的STP配置区域为0[Huawei-stp-region] priority 1 //指定当前交换机的优先级为1,次高优先级[Huawei-stp-region] root secondary //设置当前交换机为次级根网关[Huawei-stp-region] quit[Huawei] quit```最后,在Access Switch上配置STP。

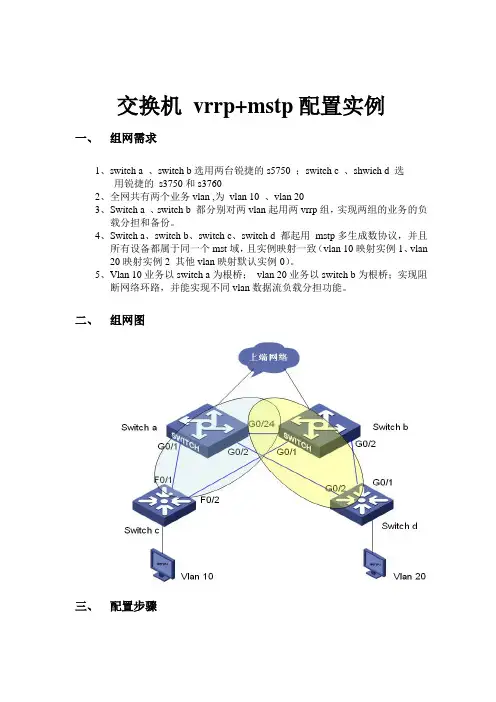

交换机vrrp+mstp配置实例一、组网需求1、switch a 、switch b选用两台锐捷的s5750 ;switch c 、shwich d 选用锐捷的s3750和s37602、全网共有两个业务vlan ,为vlan 10 、vlan 203、Switch a 、switch b 都分别对两vlan起用两vrrp组,实现两组的业务的负载分担和备份。

4、Switch a、switch b、switch c、switch d 都起用mstp多生成数协议,并且所有设备都属于同一个mst域,且实例映射一致(vlan 10映射实例1、vlan 20映射实例2 其他vlan映射默认实例0)。

5、Vlan 10业务以switch a为根桥;vlan 20业务以switch b为根桥;实现阻断网络环路,并能实现不同vlan数据流负载分担功能。

二、组网图三、配置步骤Switch a配置:s1#show runBuilding configuration...Current configuration : 1651 bytes!version RGNOS 10.2.00(2), Release(29287)(Tue Dec 25 20:39:14 CST 2007 -ngcf49) hostname s1co-operate enable!!!vlan 1!vlan 10!vlan 20!!no service password-encryption!spanning-tree 开启生成树(默认为mstp)spanning-tree mst configuration 进入mst配置模式revision 1 指定MST revision number 为1name region1 指定mst配置名称instance 0 vlan 1-9, 11-19, 21-4094 缺省情况下vlan都属于实例0instance 1 vlan 10 手工指定vlan10属于实例1instance 2 vlan 20 手工指定vlan20属于实例2spanning-tree mst 1 priority 0 指定实例1的优先级为0(为根桥)spanning-tree mst 2 priority 4096 指定实例2的优先级为4096interface GigabitEthernet 0/1switchport access vlan 10 配置g0/1属于vlan10!interface GigabitEthernet 0/2switchport access vlan 20 配置g0/2属于vlan 20!interface GigabitEthernet 0/3!..interface GigabitEthernet 0/24 设置g0/24为trunk接口且允许vlan10/20通过switchport mode trunk!interface VLAN 10 创建vlan 10 svi接口ip address 192.168.10.1 255.255.255.0 配置ip地址vrrp 1 priority 120 配置vrrp组1 优先级为120vrrp 1 ip 192.168.10.254 配置vrrp组1虚拟ip地址为192.168.10.254!interface VLAN 20 创建vlan 20 svi接口ip address 192.168.20.1 255.255.255.0 配置ip地址vrrp 2 ip 192.168.20.254 配置vrrp组2虚拟ip地址为192.168.20.254默认vrrp组的优先级为100默认不显示!line con 0line vty 0 4logins1#show vlanVLAN Name Status Ports---- -------------------------------- --------- ----------------------------------1 VLAN0001 STA TIC Gi0/3, Gi0/4, Gi0/5, Gi0/6Gi0/7, Gi0/8, Gi0/9, Gi0/10Gi0/11, Gi0/12, Gi0/13, Gi0/14Gi0/15, Gi0/16, Gi0/17, Gi0/18Gi0/19, Gi0/20, Gi0/21, Gi0/22Gi0/23, Gi0/2410 VLAN0010 STATIC Gi0/1, Gi0/2420 VLAN0020 STATIC Gi0/2, Gi0/24Switch b配置:s2#show runBuilding configuration...Current configuration : 1607 bytes!version RGNOS 10.2.00(2), Release(27932)(Thu Dec 13 10:32:09 CST 2007 -ngcf31) hostname s2!!!vlan 1!vlan 10!vlan 20!!no service password-encryption!spanning-treespanning-tree mst configurationrevision 1name region1instance 0 vlan 1-9, 11-19, 21-4094instance 1 vlan 10instance 2 vlan 20spanning-tree mst 1 priority 4096spanning-tree mst 2 priority 0interface GigabitEthernet 0/1switchport access vlan 10!interface GigabitEthernet 0/2switchport access vlan 20!..interface GigabitEthernet 0/24switchport mode trunk!interface VLAN 10ip address 192.168.10.2 255.255.255.0vrrp 1 ip 192.168.10.254!interface VLAN 20ip address 192.168.20.2 255.255.255.0vrrp 2 priority 120vrrp 2 ip 192.168.20.254!line con 0line vty 0 4login!!ends2#show vlanVLAN Name Status Ports---- -------------------------------- --------- -----------------------------------1 VLAN0001 STA TIC Gi0/3, Gi0/4, Gi0/5, Gi0/6Gi0/7, Gi0/8, Gi0/9, Gi0/10Gi0/11, Gi0/12, Gi0/13, Gi0/14Gi0/15, Gi0/16, Gi0/17, Gi0/18Gi0/19, Gi0/20, Gi0/21, Gi0/22Gi0/23, Gi0/2410 VLAN0010 STATIC Gi0/1, Gi0/2420 VLAN0020 STATIC Gi0/2, Gi0/24Switch c配置:s3#show runBuilding configuration...Current configuration : 1540 bytes!version RGNOS 10.2.00(2), Release(28794)(Fri Dec 21 09:27:15 CST 2007 -ngcf32) hostname s3!vlan 1!vlan 10!!service password-encryption!spanning-treespanning-tree mst configurationrevision 1name region1instance 0 vlan 1-9, 11-19, 21-4094instance 1 vlan 10instance 2 vlan 20spanning-tree mst 1 priority 0spanning-tree mst 2 priority 4096interface FastEthernet 0/1switchport access vlan 10!interface FastEthernet 0/2switchport access vlan 10!..interface GigabitEthernet 0/25!interface GigabitEthernet 0/26!interface GigabitEthernet 0/27!interface GigabitEthernet 0/28!interface VLAN 10ip address 192.168.10.3 255.255.255.0!ip route 0.0.0.0 0.0.0.0 192.168.10.254!!line con 0line vty 0 4loginSwitch d配置:s4#show runBuilding configuration...Current configuration : 1066 bytes!version RGNOS 10.2.00(2), Release(27932)(Thu Dec 13 10:31:41 CST 2007 -ngcf32) hostname s4!vlan 1!vlan 20!!no service password-encryption!spanning-treespanning-tree mst configurationrevision 1name region1instance 0 vlan 1-9, 11-19, 21-4094instance 1 vlan 10instance 2 vlan 20spanning-tree mst 1 priority 4096spanning-tree mst 2 priority 0interface GigabitEthernet 0/1switchport access vlan 20!interface GigabitEthernet 0/2switchport access vlan 20!..interface GigabitEthernet 0/12!interface VLAN 20ip address 192.168.20.3 255.255.255.0!!!!ip route 0.0.0.0 0.0.0.0 192.168.20.254!!line con 0line vty 0 4login!四、查看vrrp、mstp信息Switch a 信息:s1#show vrrp 查看vrrp 信息VLAN 10 - Group 1State is MasterVirtual IP address is 192.168.10.254 configuredVirtual MAC address is 0000.5e00.0101Advertisement interval is 1 secPreemption is enabledmin delay is 0 secPriority is 120Master Router is 192.168.10.1 (local), priority is 120Master Advertisement interval is 1 secMaster Down interval is 3 secVLAN 20 - Group 2State is BackupVirtual IP address is 192.168.20.254 configuredVirtual MAC address is 0000.5e00.0102Advertisement interval is 1 secPreemption is enabledmin delay is 0 secPriority is 100Master Router is 192.168.20.2 , priority is 120Master Advertisement interval is 1 secMaster Down interval is 3 secs1#s1#s1#s1#show spanning-tree interface gigabitEthernet 0/1 查看g0/1接口stp状态信息PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : auto PortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.00d0.f836.ed70 PortDesignatedPort : 8001 PortForwardTransitions : 6 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : designatedPort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0 PortDesignatedBridge :0001.00d0.f823.ef82 PortDesignatedPort : 8001 PortForwardTransitions : 5 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : rootPort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :1002.00d0.f836.ed70 PortDesignatedPort : 8001 PortForwardTransitions : 4 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : designatedPorts1#s1#s1#show spanning-tree interface gigabitEthernet 0/2 查看g0/2接口stp状态信息PortAdminPortFast : DisabledPortOperPortFast : DisabledPortAdminAutoEdge : EnabledPortOperAutoEdge : DisabledPortAdminLinkType : autoPortOperLinkType : point-to-pointPortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0PortDesignatedCost : 0PortDesignatedBridge :8000.00d0.f836.ed70PortDesignatedPort : 8002PortForwardTransitions : 5PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : designatedPort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82PortDesignatedCost : 0PortDesignatedBridge :0001.00d0.f836.ed70PortDesignatedPort : 8002PortForwardTransitions : 4PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : designatedPort###### MST 2 vlans mapped :20PortState : discardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0PortDesignatedCost : 0PortDesignatedBridge :0002.00d0.f8d7.ae12PortDesignatedPort : 8002PortForwardTransitions : 3PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : alternatePorts1#s1#s1#show spanning-tree interface gigabitEthernet 0/24 g0/24接口stp状态信息PortAdminPortFast : DisabledPortOperPortFast : DisabledPortAdminAutoEdge : EnabledPortOperAutoEdge : DisabledPortAdminLinkType : autoPortOperLinkType : point-to-pointPortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0PortDesignatedCost : 0PortDesignatedBridge :8000.001a.a909.8fe0PortDesignatedPort : 8018PortForwardTransitions : 5PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : rootPort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82PortDesignatedCost : 0PortDesignatedBridge :0001.00d0.f836.ed70PortDesignatedPort : 8018PortForwardTransitions : 5PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : designatedPort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0PortDesignatedBridge :0002.001a.a909.8fe0 PortDesignatedPort : 8018 PortForwardTransitions : 4PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : rootPorts1#Switch b 信息:s2#show vrrpVLAN 10 - Group 1State is BackupVirtual IP address is 192.168.10.254 configured Virtual MAC address is 0000.5e00.0101 Advertisement interval is 1 secPreemption is enabledmin delay is 0 secPriority is 100Master Router is 192.168.10.1 , priority is 120 Master Advertisement interval is 1 secMaster Down interval is 3 secVLAN 20 - Group 2State is MasterVirtual IP address is 192.168.20.254 configured Virtual MAC address is 0000.5e00.0102 Advertisement interval is 1 secPreemption is enabledmin delay is 0 secPriority is 120Master Router is 192.168.20.2 (local), priority is 120 Master Advertisement interval is 1 secMaster Down interval is 3 secs2#s2#s2#s2#s2#s2#s2#show spanning-tree interface gigabitEthernet 0/1PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : auto PortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.001a.a909.8fe0 PortDesignatedPort : 8001 PortForwardTransitions : 1 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : designatedPort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0 PortDesignatedBridge :0001.00d0.f823.ef82 PortDesignatedPort : 8002 PortForwardTransitions : 2 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : rootPort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :0002.001a.a909.8fe0 PortDesignatedPort : 8001 PortForwardTransitions : 1 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : designatedPorts2#s2#s2#s2#show spanning-tree interface gigabitEthernet 0/2 PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : autoPortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.001a.a909.8fe0 PortDesignatedPort : 8002 PortForwardTransitions : 1 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : designatedPort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0 PortDesignatedBridge :1001.001a.a909.8fe0 PortDesignatedPort : 8002 PortForwardTransitions : 2 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : designatedPort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0PortDesignatedBridge :0002.001a.a909.8fe0 PortDesignatedPort : 8002 PortForwardTransitions : 1PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : designatedPorts2#s2#s2#s2#s2#show spanning-tree interface gigabitEthernet 0/24 PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : autoPortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0PortDesignatedBridge :8000.001a.a909.8fe0 PortDesignatedPort : 8018 PortForwardTransitions : 1PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : designatedPort###### MST 1 vlans mapped :10PortState : discardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0PortDesignatedBridge :0001.00d0.f836.ed70 PortDesignatedPort : 8018 PortForwardTransitions : 1PortAdminPathCost : 20000PortOperPathCost : 20000PortRole : alternatePort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :0002.001a.a909.8fe0 PortDesignatedPort : 8018 PortForwardTransitions : 1 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : designatedPorts2#Switch c 信息:s3#show spanning-tree interface fastEthernet 0/1 PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : auto PortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : discardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.00d0.f836.ed70 PortDesignatedPort : 8001 PortForwardTransitions : 1 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : alternatePort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82PortDesignatedCost : 0 PortDesignatedBridge :0001.00d0.f823.ef82 PortDesignatedPort : 8001 PortForwardTransitions : 1 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : designatedPort###### MST 2 vlans mapped :20PortState : discardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :1002.00d0.f836.ed70 PortDesignatedPort : 8001 PortForwardTransitions : 0 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : alternatePorts3#s3#s3#s3#s3#show spanning-tree interface fastEthernet 0/2 PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : auto PortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.001a.a909.8fe0 PortDesignatedPort : 8001 PortForwardTransitions : 1 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : rootPort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0 PortDesignatedBridge :0001.00d0.f823.ef82 PortDesignatedPort : 8002 PortForwardTransitions : 2 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : designatedPort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :0002.001a.a909.8fe0 PortDesignatedPort : 8001 PortForwardTransitions : 1 PortAdminPathCost : 200000 PortOperPathCost : 200000PortRole : rootPorts3#Switch d 信息:s4#show spanning-tree interface gigabitEthernet 0/1 PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : autoPortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : forwardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.001a.a909.8fe0 PortDesignatedPort : 8002 PortForwardTransitions : 1 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : rootPort###### MST 1 vlans mapped :10PortState : discardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0 PortDesignatedBridge :1001.001a.a909.8fe0 PortDesignatedPort : 8002 PortForwardTransitions : 1 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : alternatePort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :0002.001a.a909.8fe0 PortDesignatedPort : 8002 PortForwardTransitions : 1 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : rootPorts4#s4#s4#s4#show spanning-tree interface gigabitEthernet 0/2 PortAdminPortFast : Disabled PortOperPortFast : Disabled PortAdminAutoEdge : Enabled PortOperAutoEdge : Disabled PortAdminLinkType : autoPortOperLinkType : point-to-point PortBPDUGuard : DisabledPortBPDUFilter : Disabled###### MST 0 vlans mapped :1-9, 11-19, 21-4094 PortState : discardingPortPriority : 128PortDesignatedRoot : 8000.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :8000.00d0.f836.ed70 PortDesignatedPort : 8002 PortForwardTransitions : 1 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : alternatePort###### MST 1 vlans mapped :10PortState : forwardingPortPriority : 128PortDesignatedRoot : 0001.00d0.f823.ef82 PortDesignatedCost : 0 PortDesignatedBridge :0001.00d0.f836.ed70 PortDesignatedPort : 8002 PortForwardTransitions : 2 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : rootPort###### MST 2 vlans mapped :20PortState : forwardingPortPriority : 128PortDesignatedRoot : 0002.001a.a909.8fe0 PortDesignatedCost : 0 PortDesignatedBridge :0002.00d0.f8d7.ae12 PortDesignatedPort : 8002 PortForwardTransitions : 2 PortAdminPathCost : 20000 PortOperPathCost : 20000PortRole : designatedPorts4#FAQ:1.1 RSTP和MSTP配合为什么有问题1.1.1 原因分析由于RSTP/MSTP的指定端口快速迁移机制,即接收到下游的agreement报文才能进行快速迁移。

华为交换机Vlan间访问控制配置案例华为交换机ACL/QOS调用ACL配置案例1ACL概述随着网络规模的扩大和流量的增加,对网络安全的控制和对带宽的分配成为网络管理的重要内容。

通过对报文进行过滤,可以有效防止非法用户对网络的访问,同时也可以控制流量,节约网络资源。

ACL(Access Control List,访问控制列表)即是通过配置对报文的匹配规则和处理操作来实现包过滤的功能。

ACL通过一系列的匹配条件对报文进行分类,这些条件可以是报文的源MAC地址、目的MAC地址、源IP地址、目的IP地址、端口号等。

2案例背景网络环境拓扑如下(客户端接入交换机约有几十个,所有设备均采用静态IP)服务器区所有服务器网关均在核心交换机上,共有9个Vlan,9个网段分别如下;Vlan10-Vlan11网段分别为10.0.10.0/24-10.0.11.0/24Vlan14-Vlan19网段分别为10.0.14.0/24-10.0.19.0/24交换机管理Vlan为Vlan1:10.0.13.0/24,核心交换机的管理ip为10.0.13.254,其余接入交换机网关均在核心交换机上;客户端共有8个Vlan,分别为Vlan20-Vlan100,网段分别为10.0.20.0/24-10.0.100.0/24,网关均在核心交换机上;3需求一:对服务器区服务器做安全防护,只允许客户端访问服务器某些端口由于网络环境拓扑为客户端——客户端接入交换机——核心交换机——防火墙——服务器接入交换机——服务器,也即客户端访问服务器需要通过防火墙,所以对服务器的防护应该放到防火墙上来做,因为若用交换机来做过滤,配置麻烦且失去了防火墙应有的作用(此处不做防火墙配置介绍);4需求二:交换机只允许固定管理员通过ssh登陆此处做防护有较为方便的俩种方法一:在所有交换机配置VTY时,调用ACL只允许源为网络管理员的IP访问,但此方法虽配置不复杂,但是配置工作量较大需要在所有交换机上配置,而且不灵活例如在网络管理员人员或者IP变迁时,需要重新修改所有交换机ACL,所以并不是首选方案;二:因为管理交换机管理Vlan与所有客户端Vlan不在同一Vlan,也即客户端访问接入交换机必须通过核心交换机,所以可以在核心交换机上做ACL来控制客户端访对接入交换机的访问,核心交换机的访问通过VTY 来调用ACL;配置部分在下面;5需求三:客户端VLAN之间不能互相访问,客户端只允许访问服务器VLAN一:在核心交换机上的所有链接客户端接入交换机端口做ACL,只放行访问服务器的流量,拒绝其余流量,但由于客户端接入交换机约有几十台,所以配置工作量大几十个端口都需要配置,所以也不是首选方案;二:在核心交换机上的客户端Vlan做Acl,只放行访问服务器的流量,拒绝其余流量,由于客户端Vlan共有8个所以相对于在物理接口上做ACL而言,工作量较小,所以选择此方案;6配置部分6.1ACL配置部分acl number2000rule5permit source10.0.20.110rule10permit source10.0.21.150rule15deny//定义允许访问核心交换机的俩位网络管理员IP地址;acl number3000rule51permit ip destination10.0.10.00.0.0.255rule53permit ip destination10.0.12.00.0.0.255rule55permit ip destination10.0.14.00.0.0.255rule56permit ip destination10.0.15.00.0.0.255rule57permit ip destination10.0.16.00.0.0.255rule58permit ip destination10.0.17.00.0.0.255rule59permit ip destination10.0.18.00.0.0.255rule60permit ip destination10.0.19.00.0.0.255//定义所有客户端只允许访问服务器Vlanrule71permit tcp source10.0.20.110destination10.0.13.00.0.0.255destination-port eq22rule72permit tcp source10.0.21.150destination10.0.13.00.0.0.255destination-port eq22//定义允许访问核心交换机的tcp22端口(即SSH)的俩位网络管理员IP;acl number3100rule5permit ip//拒绝除允许网段外的其余所有流量//由于此处的acl3000及3100是给下面的QOS做调用的,所以此处的permit或deny不起作用,随意设置即可;6.2Qos调用部分traffic classifier3000operator or precedence5if-match acl3000//定义名为classifier3000的流分类,并调用ACL3000traffic classifier3100operator or precedence10if-match acl3100//定义名为classifier3100的流分类,并调用ACL3100//定义流分类traffic behavior3000permit//定义名为behavior3000的流行为,并赋予允许值traffic behavior3100deny//定义名为behavior3100的流行为,并赋予拒绝值//定义流行为//上面ACL的允许或拒绝不起作用,通过此处来定义拒绝或允许traffic policy634aclclassifier3000behavior3000classifier3100behavior3100//定义名为policy634acl流策略,并将classifier3000流分类与behavior3000流行为关联,以及classifier 3100流分类与behavior3100流行为关联(注意:允许在前,拒绝在后);vlan20description kjfzb jimitraffic-policy634acl inbound//依次登录客户端Vlan应用流策略至此完成了所有客户端Vlan之间不能互访,以及除网络管理员之外不能访问接入交换机管理网段的访问控制;user-interface vty04acl2000inbound//在vty界面中调用Acl2000,即只允许俩网络管理员登录;authentication-mode aaauser privilege level3protocol inbound ssh//至此完成了只允许网络管理员登录核心交换机的访问控制;。

园区网典型组网架构及案例实践主讲人:施淼淼目录园区网络基本概念12典型园区网络建设流程什么是园区网分支其他园区远程接入用户私有/公有云Internet / WAN园区外部园区内部园区出口层核心层汇聚层接入层网络管理数据中心DMZ 网络安全终端层典型场景办公楼政府企业校园工厂银行园区网络典型架构WANInternetIPSFirewal Anti-DDoSA C eLO G•园区网一般遵循层次化和模块化设计原则。

•按照终端用户数量或者网元数量,可将园区络分为小型园区网、中型园区网和大型园区网。

接入层汇聚层核心层出口区数据中心区网络管理区出差员工分支园区小型园区网络典型架构•小型园区网络应用于接入用户数量较少的场景,一般支持几个至几十个用户。

网络覆盖范围也仅限于一个地点,网络不分层次结构。

网络建设的目的常常就是为了满足内部资源互访。

•小型园区网络特点:▫用户数量较少▫仅单个地点▫网络无层次性▫网络需求简单终端用户数(个)<200网元数量(个)<25某连锁咖啡店网络拓扑HostFAT APInternet中型园区网络典型架构•中型园区网络能够支撑几百至上千用户的接入。

•中型网络引入了按功能进行分区的理念,也就是模块化的设计思路,但功能模块相对较少。

一般根据业务需要进行灵活分区。

•中型园区网络特点:▫规模中等▫使用场合最多▫功能分区▫一般采用三层网络结构:核心、汇聚、接入终端用户数(个)200~2000网元数量(个)25~100Internet接入层汇聚层核心层出口层APAC某外贸公司网络拓扑大型园区网络典型架构•大型园区网络可能是覆盖多幢建筑的网络,也可能是通过WAN 连接一个城市内的多个园区的网络。

一般会提供接入服务,允许出差员工通过VPN 等技术接入公司内部网络。

•大型园区网络特点:▫覆盖范围广▫用户数量多▫网络需求复杂▫功能模块全▫网络层次丰富终端用户数(个)>2000网元数量(个)>100出差员工总部园区分部园区Internet/WAN云数据中心网络管理某大型企业网络拓扑园区网络主要协议/技术常用协议/技术出口区核心层汇聚层接入层VLAN 、生成树、链路聚合、AAA 等DHCP 、堆叠、链路聚合、生成树、OSPF 、静态路由等堆叠、OSPF 、静态路由、ACL 等NAT 、OSPF 、静态路由、PPPoE 等WLAN 相关协议/技术SNMP/NETCONFACNMS目录•典型园区网络建设流程园区网络基本概念12典型园区网络建设流程网络需求•某公司(规模为200人左右)因业务发展需要,准备搭建一张全新的园区网络,对网络需求如下:▫能够满足公司当前的业务需求▫网络拓扑简单,维护方便▫提供有线接入供员工办公使用,提供WiFi服务供访客使用▫做到简单的网络流量管理▫保证一定的安全性园区网络项目生命周期规划与设计•设备选型•物理拓扑•逻辑拓扑•使用技术与协议等部署与实施•设备安装•单机调测•联调测试•割接并网等网络运维•日常维护•软件与配置备份•集中式网管监控•软件升级等网络优化•提升网络的安全性•软件与配置备份•提升网络的用户体验等12 34小型园区网络设计1.组网方案设计设备选型物理拓扑3.安全设计出口安全设计内网有线安全内网无线安全4.运维管理设计基础网络管理智能运维2.网络设计基础业务设计WLAN设计二层环路避免设计网络可靠性设计组网方案设计命名及接口选取规则•命名按照方便记忆的统一方法,且具有拓展性。

1 功能需求及组网说明『配置环境参数』1. 交换机vlan10包含端口E0/1—E0/10接口地址10。

10。

1。

1/242. 交换机vlan20包含端口E0/11—E0/20接口地址10。

10。

2.1/243。

交换机vlan100包含端口G1/1接口地址192。

168.0。

1/244. RADIUS server地址为192。

168.0.100/245。

本例中交换机为三层交换机『组网需求』1。

PC1和PC2能够通过交换机本地认证上网2. PC1和PC2能够通过RADIUS认证上网2 数据配置步骤『802。

1X本地认证流程』用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】1. 创建(进入)vlan10[SwitchA]vlan 102. 将E0/1—E0/10加入到vlan10[SwitchA—vlan10]port Ethernet 0/1 to Ethernet 0/103. 创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 104。

给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 10。

10。

1.1 255。

255。

255。

05。

创建(进入)vlan20[SwitchA—vlan10]vlan 206. 将E0/11—E0/20加入到vlan20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/207. 创建(进入)vlan20虚接口[SwitchA]interface Vlan-interface 208. 给vlan20虚接口配置IP地址[SwitchA-Vlan—interface20]ip address 10。

1交换机VLAN应用配置1功能需求及组网说明『配置环境参数』1.PC1和PC2分别连接到交换机SwitchA的端口E0/1和E0/2,端口分别属于VLAN10和20『组网需求』1.PC1属于VLAN10。

2.PC2属于VLAN20。

2数据配置步骤『交换机VLAN应用配置流程』1、缺省情况下,交换机存在一个默认的VLAN,即VLAN 1,且VLAN 1不能被删除;2、将端口加入到某VLAN X中,有两种方法:创建某VLAN X,进入VLAN X的配置视图,将指定端口加入VLAN X;进入指定端口的配置视图,修改该端口的PVID为X『方法1』【SwitchA相关配置】1.创建(进入)VLAN10,将E0/1加入到VLAN10[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/12.创建(进入)VLAN20,将E0/2加入到VLAN20[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/2『方法2』【SwitchA相关配置】1.进入以太网端口E0/1的配置视图[SwitchA]interface Ethernet 0/12.配置端口E0/1的PVID为10[SwitchA-Ethernet0/1]port access vlan 103.进入以太网端口E0/1的配置视图[SwitchA]interface Ethernet 0/24.配置端口E0/2的PVID为20[SwitchA-Ethernet0/2]port access vlan 20【补充说明】无2交换机VLAN接口静态IP地址配置1功能需求及组网说明『配置环境参数』1.SwitchA为三层交换机2.PC1连接到SwitchA的以太网端口E0/1,属于VLAN103.PC2连接到SwitchA的以太网端口E0/2,属于VLAN204.SwitchA的VLAN接口10的IP地址为10.1.1.1/24,VLAN接口20的IP地址为20.1.1.1/24,分别作为PC1和PC2的网关『组网需求』PC1和PC2可以通过SwitchA进行互通2数据配置步骤『VLAN接口静态IP地址配置流程』创建VLAN接口,并配置IP地址。

实验三路由器基本配置华为Quidway系列路由器VRP1.7版本及其后续版本支持用户本地或远程配置,因些,搭建配置环境可以通过以下方法实现:●通过Console口搭建配置环境;●通过Telnet搭建配置环境;●通过AUX口拨号搭建配置环境;●通过哑终端搭建配置环境。

一、通过Console口配置路由器1、实验内容:通过Console口配置Quidway R系列中低端路由器2、实验目的:掌握Console口方式配置路由器3、实验环境:PC机一部Console 线缆根(RS232串口接PC机的COM口,水晶头一端插在路由器Console口上)4、实验步骤:第一步:将RJ45的一端插入到路由器的Console口中,另外一端为9针的串口接口和一个25针的串口接口,接在计算机合适的串口上如下图图1 物理连接第二步:在微机上运行终端仿真程序如Windows 9X 的Hyperterm(超级终端)等,建立新连接,选择实际连接时使用的微机上的RS-232 串口,设置终端通信参数为9600 波特、8 位数据位、1 位停止位、无校验、无流控,并选择终端仿真类型为VT100,如下图(Windows 9X 下的“超级终端”设置界面)。

图2 建立超级终端图3选择实际连接使用的微机串口图4 设置端口参数图5 选择终端仿真类型二搭建本地或远程的Telnet 连接配置环境1、实验内容:通过Telnet方式配置Quidway R系列中低端路由器2、实验目的:掌握Telnet方式配置路由器3、实验环境:在实际应用中,如果用户被授权可以Telnet到某路由器,并存在有用户终端到该路由器的路由,用户则可以通过Telnet方式对路由器进行配置。

配置终端(PC机)使用标准以太网线通过交换机和路由器相连。

要求Telnet之前,路由器的以太网口已经配置了IP地址,并能正常工作。

IP地址的配置在接口视图下执行ip address 命令。

[Quidway-Ethernet0] ip address 10.0.0.1 255.0.0.0然后将PC的IP地址修改成10.0.0.X/8即可进行Telnet配置连接了。

华为路由器交换VLAN配置实例配置说明:使用4台PC,华为路由器(R2621)、交换机(S3026e)各一台,组建一VLAN,实现虚拟网和物理网之间的连接。

实现防火墙策略,和访问控制(ACL)。

网络结构如图:华为路由器和防火墙配置命令总结一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

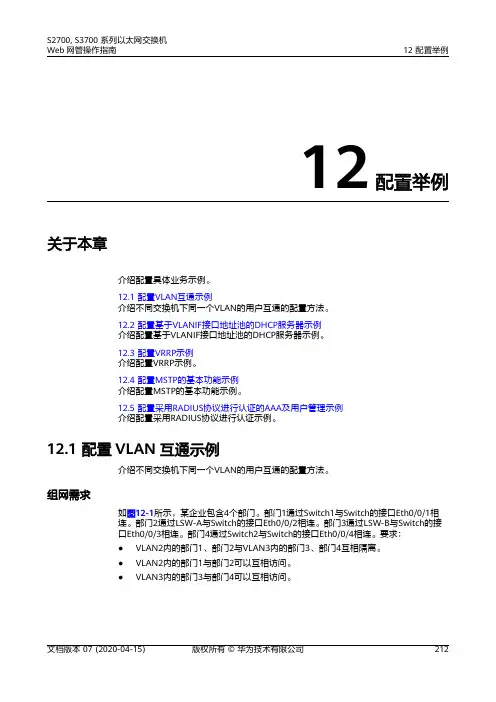

Quidway S5000系列以太网交换机 操作手册 典型组网案例 目 录

i 目 录 第1章 Quidway系列以太网交换机简介................................................................................1-1 1.1 Quidway系列以太网交换机简介........................................................................................1-1 1.1.1 低端以太网交换机...................................................................................................1-1 1.1.2 中端以太网交换机...................................................................................................1-1 1.1.3 高端以太网交换机...................................................................................................1-1 1.2 本模块简介........................................................................................................................1-2 第2章 宽带小区网络.............................................................................................................2-1 2.1 组网需求............................................................................................................................2-1 2.2 使用CAMS构造宽带小区网络..........................................................................................2-1 2.2.1 解决方案.................................................................................................................2-1 2.2.2 配置步骤.................................................................................................................2-2 2.3 利用MA5200构造宽带小区网络.......................................................................................2-8 2.3.1 解决方案.................................................................................................................2-8 2.3.2 配置步骤.................................................................................................................2-9 第3章 中小企业/大企业分支机构组网...................................................................................3-1 3.1 组网需求............................................................................................................................3-1 3.2 利用华为交换机构造企业网络...........................................................................................3-1 3.2.1 解决方案.................................................................................................................3-1 3.2.2 配置步骤.................................................................................................................3-2 Quidway S5000系列以太网交换机 操作手册 典型组网案例 第1章 Quidway系列以太网交换机简介

1-1 第1章 Quidway系列以太网交换机简介 1.1 Quidway系列以太网交换机简介 华为推出全系列、全线速的Quidway系列以太网交换机,覆盖了从低端到高端、从接入到核心所有领域,提供丰富的二层、三层特性和统一的网管,满足客户对网络的各种要求。华为Quidway系列以太网交换机组网方式灵活,既可以应用于企业网络,也可以用于运营商的宽带网络。

说明: 关于交换机提供的特性,可以参见相应产品的用户手册。

1.1.1 低端以太网交换机 华为低端系列以太网交换机主要位于网络的接入层,包括S2008B、S2016B、S2026B、S2000系列(S2008、S2016、S2026、S2403H)、S3000系列(S3026、S3026 FM、S3026 FS、S3026E、S3026E FM、S3026E FS)、S2000-SI/S3000-SI系列(S2026C-SI、S202Z-SI、S3026C-SI、S3026G-SI、S3026S-SI)、S3000-EI系列(S3026C-EI、S3026G-EI、S3026T-EI)、S3500系列(S3526、S3526 FM、S3526 FS、S3526E、S3526E FM、S3526E FS、S3526C、S3552)、S5000系列。其中S3500系列具有三层功能,是二/三层以太网交换机,其它交换机都是二层交换机。

1.1.2 中端以太网交换机 华为中端系列以太网交换机主要位于网络的汇聚层,包括S5516、S6500系列二/三层以太网交换机。

1.1.3 高端以太网交换机 华为高端以太网交换机位于网络的核心层,包括S8016路由交换机、S8500系列路由交换机等。 Quidway S5000系列以太网交换机 操作手册 典型组网案例 第1章 Quidway系列以太网交换机简介

1-2 1.2 本模块简介

华为Quidway系列以太网交换机组网方式灵活,既可以应用于企业网络,也可以用于宽带接入,本模块主要介绍中低端以太网交换机的几种典型组网案例,包括宽带小区网、中小企业网。 Quidway S5000系列以太网交换机 操作手册 典型组网案例 第2章 宽带小区网络

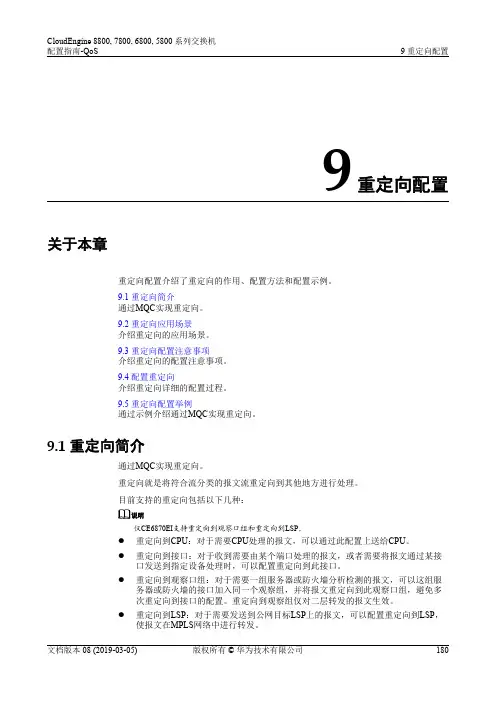

2-1 第2章 宽带小区网络 2.1 组网需求 宽带小区的组网,要求可认证、可计费、可授权,同时可以进行集中管理,达到电信级的可运营、可管理的要求。

2.2 使用CAMS构造宽带小区网络

2.2.1 解决方案 在宽带小区以太网接入中,S3026以太网交换机放在小区楼道,下行直接接入用户或者通过S2000系列以太网交换机接入用户,向上可以通过GE、FE连接到小区中心设备(如S3526以太网交换机),S3526通过一个L3(如S8016等)接入到城域网。

ICPICPGSR城域骨干

L3数据中心

S3026S3526S3026S2000系列

核心层设备本地服务器群(DHCP、RADIUS服务器)

汇聚层设备

接入层设备楼内接入层设备

图2-1 小区以太网接入组网示意图 Quidway S5000系列以太网交换机 操作手册 典型组网案例 第2章 宽带小区网络

2-2 在组网中为了对每个用户进行认证、授权和计费,需要配置802.1x;同时需要将每个用户进行二层隔离;为了便于网管,需要配置SNMP;为了防止交换机被非法访问,交换机上需要配置对访问方式的ACL控制。

整个网络采用VLAN10作为管理VLAN,所有交换机上VLAN10接口的IP地址在同一个网段10.110.110.0/24,主RADIUS服务器的IP为10.110.10.18;网管工作站的IP地址为10.11.10.1。

在S3026上作如下配置:isolate-user-vlan配置,将小区每个用户之间进行二层隔离,每个用户分配在一个Secondary VLAN内;802.1x认证配置,认证方式为通过RADIUS服务器对用户进行认证;管理VLAN配置、网管路由配置、SNMP配置、各种访问方式的ACL控制配置;hybrid端口配置。

在S3526上进行如下配置:网关配置、hybrid端口配置、SNMP配置、各种访问方式的ACL控制配置。

2.2.2 配置步骤 这里简单说明交换机上的基本配置。 说明: 本文仅说明交换机上的基本配置。CAMS可以在网络运行过程中对交换机进行维护和管理。关于CAMS如何对交换机进行配置请参见CAMS的用户手册,这里就不再说明。

Switch ASwitch BE0/1

E1/1

E0/1E0/24

图2-2 组网示意图