突破RHEL各种版本高阶应用限制

- 格式:doc

- 大小:27.50 KB

- 文档页数:3

Linux系统中的常见权限提升技巧和防范方法权限提升是指利用系统或应用程序中的漏洞、设计缺陷或配置错误,使用户或进程获得比原来更高的权限,从而执行一些正常情况下无法执行的操作。

权限提升是黑客攻击的常用手段之一,可以用来窃取敏感信息、破坏系统功能、安装后门程序等。

在Linux系统中,权限提升通常涉及从普通用户或低权限用户提升到超级用户(root)或其他高权限用户,以获取对系统的完全控制。

本文将介绍Linux系统中的常见权限提升技巧和防范方法,以期为Linux系统的安全保护提供参考和指导。

一、Linux系统中的常见权限提升技巧Linux系统中的常见权限提升技巧可以分为以下几类:- 利用内核漏洞:内核是操作系统的核心部分,负责管理系统的资源和进程,具有最高的权限。

如果内核存在漏洞,那么就可能被恶意利用,从而执行任意代码,获取root权限。

例如,著名的Dirty COW漏洞(CVE-2016-5195)就是一种利用Linux内核中的写时复制(Copy-on-Write)机制的条件竞争漏洞,可以让普通用户修改只读的内存映射,从而提升权限。

利用内核漏洞的一般步骤是:(1)找到适用于目标系统内核版本的漏洞利用程序或代码;(2)将漏洞利用程序或代码上传到目标系统或通过网络传输到目标系统;(3)在目标系统上编译和执行漏洞利用程序或代码,获得root权限。

- 利用运行在root权限的服务或程序:在Linux系统中,有些服务或程序需要以root权限运行,以便完成一些特殊的功能。

如果这些服务或程序存在漏洞,或者配置不当,那么就可能被恶意利用,从而获取root权限。

例如,Samba是一种用于在Linux和Windows之间共享文件和打印机的服务,如果Samba服务以root权限运行,并且存在漏洞,那么就可能被远程攻击,从而执行任意代码,获取root权限。

利用运行在root权限的服务或程序的一般步骤是:(1)找到目标系统上运行在root权限的服务或程序,以及它们的版本和配置信息;(2)找到适用于目标服务或程序的漏洞利用程序或代码,或者构造符合目标服务或程序的配置要求的恶意输入;(3)通过网络或本地方式,向目标服务或程序发送漏洞利用程序或代码,或者恶意输入,获得root权限。

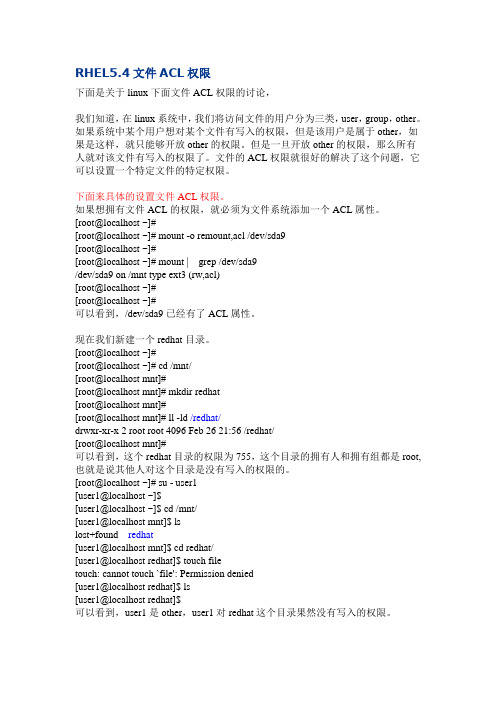

RHEL5.4文件ACL权限下面是关于linux下面文件ACL权限的讨论,我们知道,在linux系统中,我们将访问文件的用户分为三类,user,group,other。

如果系统中某个用户想对某个文件有写入的权限,但是该用户是属于other,如果是这样,就只能够开放other的权限。

但是一旦开放other的权限,那么所有人就对该文件有写入的权限了。

文件的ACL权限就很好的解决了这个问题,它可以设置一个特定文件的特定权限。

下面来具体的设置文件ACL权限。

如果想拥有文件ACL的权限,就必须为文件系统添加一个ACL属性。

[root@localhost ~]#[root@localhost ~]# mount -o remount,acl /dev/sda9[root@localhost ~]#[root@localhost ~]# mount | grep /dev/sda9/dev/sda9 on /mnt type ext3 (rw,acl)[root@localhost ~]#[root@localhost ~]#可以看到,/dev/sda9已经有了ACL属性。

现在我们新建一个redhat目录。

[root@localhost ~]#[root@localhost ~]# cd /mnt/[root@localhost mnt]#[root@localhost mnt]# mkdir redhat[root@localhost mnt]#[root@localhost mnt]# ll -ld /redhat/drwxr-xr-x 2 root root 4096 Feb 26 21:56 /redhat/[root@localhost mnt]#可以看到,这个redhat目录的权限为755,这个目录的拥有人和拥有组都是root,也就是说其他人对这个目录是没有写入的权限的。

[root@localhost ~]# su - user1[user1@localhost ~]$[user1@localhost ~]$ cd /mnt/[user1@localhost mnt]$ lslost+found redhat[user1@localhost mnt]$ cd redhat/[user1@localhost redhat]$ touch filetouch: cannot touch `file': Permission denied[user1@localhost redhat]$ ls[user1@localhost redhat]$可以看到,user1是other,user1对redhat这个目录果然没有写入的权限。

在Linux中,可以使用以下方法来限制登录:

1. 修改用户配置文件:打开`/etc/shadow`文件,将需要限制登录的用户的第二栏设置为“*”,该用户将无法登录。

但这种方法会导致该用户的密码丢失,如果需要再次使用该帐号,需要重新设置密码。

2. 使用命令锁定帐号:使用`usermod -L`命令锁定用户帐号,使用`usermod -U`命令解锁用户帐号。

3. 修改shell类型:将用户的shell更改为`/sbin/nologin`,用户将无法登录。

但这种方式更加人性化,因为可以向用户解释禁止登录的原因。

如果需要解禁用户,只需将shell 更改回原有的类型即可。

4. 禁止所有用户登录:如果你是root用户,并且不想让所有用户登录(例如,在进行系统维护或升级时),可以修改`/etc/securetty`文件,移除或注释掉其中所有的行,这将禁止所有用户从tty设备登录。

5. 使用TCP Wrappers服务访问控制:在Linux中,可以使用TCP Wrappers服务来实现访问控制,以限制哪些IP地址可以访问特定的服务。

例如,编辑`/etc/hosts.allow`和`/etc/hosts.deny`文件,根据需要进行配置。

这些方法都可以用来限制Linux中的登录行为,但需要根据

具体情况选择合适的方法。

去掉RHEL AS 3 内存检测达不到256MB的警告默认运行RedHat AS 3, 需要最少内存为256MB,其实就算你有256MB内存,RedHat也只当你有248MB,这样启动时,系统会给出内存不足警告,并会延迟10秒钟后继续正常的启动(在“时间就是知识”的今天,每次启动系统白白浪费10秒钟是很可悲的!)有没有解决的办法呢!答案是肯定的。

修改/var/lib/supportinfo 文件,它默认的设置如下:Variant: ASMinRAM: 256 MB (只要把这个值改小一点就可以了,不要说256MB,改为124MB以下用128MB 内存启动Redhat,照样不会有内存警告和延迟)/var/lib/supportinfo 这个文件位于redhat-release-3AS-1软件包中,与此同在这个RPM包中还有/etc/redhat-release, /etc/issue, /etc//etc/redhat-release 用来决定启动时的欢迎文字,即下面welcome to 后面的文字:Welcome to .....Press 'I' to enter interactive startup./etc/issue, /etc/ 用来显示系统登录标题(其中用于远程登录)可以使用形如\x 的转义字符来实现特定的功能,下面简单地介绍一下:\s: 操作系统的名称\r: 内核版本号\m: CPU类型\l: 当前TTY名称\t: 当前时间\d: 当前日期\U: 当前在线用户数\n: 主机名\o: 域名下面是我的/etc/issue的内容,仅供参考:System Kernel: \s \r on an \mCurrent TTY: \lCurrent Time: \t \dInformation: There are \U logined \n \oWarning:为了系统安全起见,最好删除/etc/issue及/etc/,以防黑客入侵轻易获得你的系统的有关信息,.或者干脆卸载redhat-release-3AS-1软件包,如果卸载的话,系统启动时会有一个警告:/etc/redhat-release文件不存在. 只要手动创建一个就行了。

Linux命令行中的高级用户权限管理技巧Linux作为一个开源操作系统,以其稳定性和灵活性受到广泛关注。

对于使用Linux命令行的高级用户来说,权限管理是一项非常重要的任务。

本文将介绍一些在Linux命令行中使用的高级用户权限管理技巧,帮助您更好地控制和管理系统中的用户权限。

一、用户和组的管理在Linux系统中,用户和组是权限控制的基本单位。

以下是一些常用的用户和组管理命令:1. useradd:创建新用户。

使用该命令可以创建一个新的用户账号,并可以指定其所属的用户组。

2. groupadd:创建新的用户组。

使用该命令可以创建一个新的用户组,并设置相关的属性。

3. usermod:修改用户属性。

使用该命令可以修改用户的相关属性,如用户名、用户组、密码等。

4. userdel:删除用户。

使用该命令可以删除指定的用户账号及其相关的文件。

5. groupmod:修改用户组属性。

使用该命令可以修改用户组的相关属性,如用户组名、用户组ID等。

6. groupdel:删除用户组。

使用该命令可以删除指定的用户组及其相关的文件。

二、文件和目录权限管理在Linux系统中,每个文件和目录都有一组权限,用于控制用户对其的读、写、执行等操作。

以下是一些常用的文件和目录权限管理命令:1. chmod:修改权限。

使用该命令可以修改文件或目录的权限。

-r:递归修改权限,包括子目录中的文件和目录。

-R:同-r,效果一样。

u:表示用户的权限。

g:表示用户组的权限。

o:表示其他用户的权限。

+:增加权限。

-:取消权限。

=:设置权限。

示例:chmod u+rwx file.txtchmod g+rw directory2. chown:修改文件或目录的所有者。

使用该命令可以修改文件或目录的所有者为指定的用户。

示例:chown user file.txtchown user:group directory3. chgrp:修改文件或目录的组。

"maximum number of sessions reached"通常表示你的系统已经达到了它允许的最大会话数。

在大多数Linux系统中,这个限制是由`ulimit`命令设置的。

如果你想更改这个限制,你可以使用`ulimit`命令。

首先,你需要以root用户身份登录。

然后,你可以运行以下命令来更改最大会话数:

```bash

ulimit -u <新的最大会话数>

```

这里的`<新的最大会话数>`应该被替换为你希望设置的新限制。

例如,如果你想将最大会话数设置为2000,你应该运行:

```bash

ulimit -u 2000

```

这将会在你的当前会话中更改限制。

如果你希望永久更改这个限制,你需要将这个命令添加到

`/etc/security/limits.conf`文件中。

这可以通过以下命令完成:

```bash

echo "soft nofile <新的最大会话数>" >> /etc/security/limits.conf

echo "hard nofile <新的最大会话数>" >> /etc/security/limits.conf

```

请注意,对于一些系统,最大会话数可能会受到系统资源的限制,例如文件描述符的数量。

在这种情况下,你可能需要增加其他限制,如`nofile`,以允许更多的会话。

Linux命令高级技巧使用chroot命令将进程限制在特定目录:1. 什么是chroot命令2. chroot命令的基本用法3. 利用chroot命令限制进程4. chroot命令的高级用法5. chroot在系统安全中的应用6. chroot的局限性与注意事项1. 什么是chroot命令chroot命令是Linux系统中的一个命令,其作用是将进程的根目录更改为指定的目录,从而限制进程访问的文件系统范围。

对于系统管理和安全性方面的需求,chroot命令是一种非常有用的工具。

2. chroot命令的基本用法使用chroot命令的基本语法如下:```chroot [选项] <目录> [命令]```其中,目录参数指定了新的根目录。

命令参数是一个可选的命令,它指定了在新的根目录环境中执行的命令。

例如,要将当前目录限制在`/home/chroot`中,可以使用以下命令:```chroot /home/chroot```这将把当前进程的根目录更改为`/home/chroot`,进程只能访问该目录及其子目录下的文件和文件系统。

3. 利用chroot命令限制进程通过使用chroot命令,可以限制进程的访问权限,从而增加系统的安全性。

可以将敏感的系统文件或应用程序放在一个独立的根目录环境中,限定进程只能在该环境中执行。

例如,可以创建一个名为`/var/chroot/apache`的目录,将Apache Web服务器相关文件放入其中,并使用chroot命令将Apache进程限制在该目录中,从而有效地隔离了Apache服务器的运行环境。

具体实现如下:```mkdir /var/chrootmkdir /var/chroot/apachecp -r /usr/sbin/apache /var/chroot/apachecp -r /var/www /var/chroot/apachechroot /var/chroot/apache /usr/sbin/apache```这样,Apache进程将被限制在`/var/chroot/apache`中,只可以访问该目录下的文件和文件系统。

Fedora中的超级权限的使用在Linux操作系统中,root的权限是最高的,也被称为超级权限的拥有者。

普通用户无法执行的操作,root用户都能完成,所以也被称之为超级管理用户。

在系统中,每个文件、目录和进程,都归属于某一个用户,没有用户许可其它普通用户是无法操作的,但对root除外。

root用户的特权性还表现在root可以超越仸何用户和用户组来对文件或目录进行读取、修改或删除(在系统正常的许可范围内);对可执行程序的执行、终止;对硬件设备的添加、创建和移除等;也可以对文件和目录进行属主和权限进行修改,以适合系统管理的需要(因为root是系统中权限最高的特权用户);一、对超级用户和普通用户的理解;1、什么是超级用户;在所有Linu x系统中,系统都是通过U ID来区分用户权限级别的,而UID为0的用户被系统约定为是具有超级权限。

超级用户具有在系统约定的最高权限满园内操作,所以说超级用户可以完成系统管理的所有工具;我们可以通过/etc/passwd来查得UID为0的用户是r oot,而且只有roo t对应的UI D为0,从这一点来看,root用户在系统中是无可替代的至高地位和无限制权限。

root用户在系统中就是超级用户;2、理解 UID 和用户的对应关系当系统默认安装时,系统用户和UI D 是一对一的对关系,也就是说一个U ID 对应一个用户。

我们知道用户身份是通过UI D 来确认的,我们在《用户(user)和用户组(group)配置文件详解》中的UID 的解说中有谈到“UID是确认用户权限的标识,用户登录系统所处的角色是通过UID 来实现的,而非用户名;把几个用户共用一个UID是危险的,比如我们把普通用户的UID改为0,和root共用一个UID,这事实上就造成了系统管理权限的混乱。

可道云去除限制思路

要去除可道云的限制,可能涉及以下几个方面的思路:

1. 修改源代码:可道云是开源软件,可以通过修改其源代码来去除一些限制。

例如,可以修改用户权限相关的代码,让所有用户都拥有管理员权限;可以修改文件上传模块的代码,允许上传更大的文件等。

2. 使用插件或扩展:可道云很多功能都可以通过插件或扩展来实现,可以尝试寻找或开发一些插件或扩展来增加原有功能或去除限制。

例如,可以寻找对文件大小、存储空间等限制进行修改的插件;可以寻找对用户权限进行扩展的插件等。

3. 使用代理服务器或中间件:可道云的某些限制可能是通过服务器端的配置来实现的,可以尝试使用代理服务器或中间件来绕过这些限制。

例如,可以使用反向代理服务器来修改请求和响应中的参数,改变服务器端的限制条件;可以使用中间件来拦截请求,修改或去除一些限制。

4. 使用其他工具或软件:如果可道云的限制太过严格,可能还可以考虑使用其他工具或软件来代替或补充。

例如,可以使用其他的文件分享工具来替代可道云的文件分享功能;可以使用其他的团队协作工具来替代可道云的协作功能等。

需要注意的是,对可道云进行修改或绕过限制可能会涉及到法律和道德问题,建议在合法、合理的范围内进行操作,并注意

尊重他人的权益和隐私。

在进行任何修改之前,最好先仔细阅读可道云的用户协议,并与开发者或相关社区进行讨论和咨询。

RHEL6服务器操作系统参数及安全配置Red Hat Enterprise Linux (RHEL) 6是一种企业级的操作系统,本文将介绍RHEL6服务器的操作系统参数和安全配置。

1.系统参数配置:a. 文件描述符限制:通过修改/etc/security/limits.conf文件,设置nofile的值来增加文件描述符的限制。

例如,添加以下行:b. 系统资源限制:通过修改/etc/sysctl.conf文件,设置系统资源限制的参数。

例如,增加以下参数来增大内存的共享限制:* kernel.shmmni = 4096c. 网络参数:通过/etc/sysctl.conf文件修改网络参数。

例如,禁用ICMP重定向和ARP代理:* net.ipv4.conf.all.accept_redirects = 0* net.ipv4.conf.all.send_redirects = 0* net.ipv4.conf.all.proxy_arp = 0d. 文件系统参数:通过/etc/fstab文件和tune2fs工具来设置文件系统参数。

例如,设置ext4文件系统在挂载时启用日志功能:* tune2fs -O journal_dev /dev/sda1* mount -o journal_data /dev/sda1 /mnt/data2.安全配置:a. 防火墙配置:使用iptables防火墙来配置和管理网络连接。

通过配置规则限制进出服务器的网络数据流量,可以提高服务器的安全性。

例如,只允许指定的IP地址访问SSH端口:* iptables -A INPUT -p tcp --dport 22 -s 192.168.1.1 -j ACCEPT* iptables -A INPUT -p tcp --dport 22 -j DROP* service iptables saveb. SELinux配置:RHEL6默认启用了Security-Enhanced Linux (SELinux),通过配置SELinux策略可以提高服务器的安全性。

使用和配置YUM应用服务端来实现

1.安装vsftpd和createrepo软件

vsftpd--Linux的ftp服务软件

createrepo--创建软件仓库数据信息软件

2.建立软件库目录

建立在匿名用户目录/var/ftp中,比如我做的就是/var/ftp/rhel54目录

复制RHEL54上面所有文件和目录到/var/ftp/rhel54

3.创建创建软件仓库数据信息

cd /var/ftp/rhel54/Cluster

createrepo –g repodata/rhel54-cluster.xml ./ #生成软件仓库数据信息

cd /var/ftp/rhel54/ClusterStorage

createrepo –g repodata/rhel54-clusterstorage.xml ./ #生成软件仓库数据信息…其他目录都做一下

4.启动vsftpd

services vsftpd start

5.配置客户端

cd /etc/yum.repos.d

vi rhel54.repo #自己建立升级用配置

[cluster]

name=RHEL54 Cluster #起个名字咯

baseurl=ftp://localhost/rhel54/Cluster #指定更新目录

enabled=1 #启用这个配置

gpgcheck=0 #不检查验证号码

[clusterstorage]

name=RHEL54 clusterstorage#起个名字咯

baseurl=ftp://localhost/rhel54/ClusterStorage #指定更新目录注意大小写enabled=1 #启用这个配置

gpgcheck=0 #不检查验证号码

[server]

同上

[vt]

同上

6.配置yum更新

yum clean all #删除以前更新

yum list update #查看更新

yum install 软件名称 #安装软件

yum update 软件名称 #升级软件

yum remove 软件名称 #删除软件

7.图形界面安装软件

其实不用命令来做,Gnome图形界面下找到添加/删除软件,直接就可以做了

什么虚拟化,群集就都出来了,想怎么装就怎么装!。