PPP中的pap和chap认证

- 格式:doc

- 大小:229.50 KB

- 文档页数:6

PPP的CHAP认证和PAP认证Chap 和pap 认证有很多种,有单项的,有双向的。

单项chap认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication chap \\开启认证,认证方式为chap认证R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建用户R2 ,用于识别认证客户端R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation ppp \\封装PPP协议R2(config-if)#exitR2(config)#username R1 password 0 123456 \\创建用户R1,用于识别想服务器端单项pap 认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication pap \\开启认证,认证方式为pap (服务器断开启)R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建的用户为客户端的主机名R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username R2 password 0 123456 \\定义客户端所要发送的用户名和密码,一般是发送跟自己主机名一样的的用户。

PPP协议的PAP和CHAP认证实验人:实验名称:PPP协议的PAP和CHAP认证实验目的:掌握PPP协议的PAP和CHAP认证的配置方法实验原理:PAP认证:用小凡搭建如图实验环境,然后配置各路由器的S0/0端口IP和PPP封装协议,再配置PAP认证,当只配置R1PAP认证时,不能ping通对方(192.168.1.2),再配置R2的发送PAP认证信息时,即可ping通(单向);在R1和R2上,分别配置PAP认证和发送PAP认证信息,此时,即可ping通R2(192.168.1.2),即实验成功!(双向)CHAP认证:用小凡搭建如图实验环境,然后配置各路由器的S0/0端口IP和PPP封装协议,再配置CHAP认证,当只配置R1 CHAP认证时,不能ping通对方(192.168.1.2),再配置R2的发送CHAP 认证信息时,即可ping通(单向);在R1和R2上,分别配置CHAP认证和发送CHAP认证信息,此时,即可ping通R2(192.168.1.2),即实验成功(双向认证)自动协商IP地址:在R1上,配置分配IP地址(端口下,命令peer default ip address 192.168.1.100),然后在R2上,配置自动协商IP地址(在端口下,命令ip add negotiated),此时在R2可以获得192.168.1.100的IP地址,即实验成功!头部压缩:在R1和R2上,配置头部压缩功能,再ping 192.168.1.2,使其用数据流,用show compress 命令查看压缩情况,即实验成功!实验过程:PAP单向认证:⑴用小凡搭建如图实验环境,如图示:⑵在R1的S0/0上,配置IP,如图示:⑶在R2的S0/0上,配置IP,如图示:⑷此时,即可ping通192.168.1.2 如图示:⑸在R1上,配置PPP协议,如图示:⑹在R2上,配置PPP协议,如图示:⑺此时,又可ping通192.168.1.2 如图示:⑻在R1上,配置PAP认证,如图示:⑼在R2上,配置发送PAP认证信息,如图示:⑽此时,又可以ping通192.168.1.2 如图示:PAP双向认证:⒈在R1上,配置PAP认证,如图示:⒉在R2上,配置发送PAP认证信息,如图示:⒊配置完后,即可ping通192.168.1.2,即单向认证,如图示:⒋在R2上,配置PAP认证,如图示:⒌此时,不能ping 通192.168.1.2 如图示:⒍在R1上,配置发送PAP认证信息,此时,可以又ping通192.168.1.2 如图示:CHAP单向认证:Ⅰ在R1上,配置CHAP认证,如图示:Ⅱ在R2上,配置发送CHAP认证信息,如图示:Ⅲ此时,即可ping通192.168.1.2 ,即CHAP 的单向认证成功!如图示:CHAP双向认证:①在R1上,配置CHAP认证,如图示:②在R2上,配置发送CHAP认证信息,如图示:③在R2上,配置CHAP认证,如图示:④此时,不能ping通192.168.1.2 原因为没有在R1上,配置发送CHAP认证信息,如图示:⑤在R1上,配置发送CHAP认证信息,此时,可以ping通192.168.1.2 ,即配置CHAP双向认证成功!如图示:自动协商IP地址:㈠在原有的实验环境下,去掉R2上的S0/0端口的IP地址,如图示:㈡在R1上的S0/0端口下,配置分配的IP地址为192.168.1.100 如图示:㈢在R2上的S0/0 端口上,配置自动协商IP地址,如图示:㈣此时,在R2上,分配到192.168.1.100的IP地址,即实验成功,如图示:头部压缩:①在R1上,开启头部压缩功能,如图示:②在R2上,开启头部压缩功能,如图示:③此时,ping 192.168.1.100 ,使其有数据通过,用命令即可查看到压缩的情况,(命令show compress)如图示:总结:在实验中,CHAP认证的步骤:处理CHAP挑战数据包(1、将序列号放入MD5散列生成器2、将随机数放入MD5散列生成器3、用访问服务器的认证名和数据库进行比较4、将密码放入MD5散列生成器);当显示串行接口时,常见以下状态: 1、Serial0/0 is up, line protocol is up //链路正常2、Serial0/0 is administratively down, line protocol is down //没有打开该接口,执行no sh 打开即可3、Serial0/0 is up, line protocol is down //物理层正常,数据链路层有问题,通常是没有配置时钟,两端封装不匹配或PPP认证错误4、Serial0/0 is down, line protocol is down //物理层故障,通常是连线问题;PAP 不支持密码的加密,压缩,link绑定,设定最大传输单元等,CHAP 支持以上内容;PAP和CHAP验证发送的信息内容为验证路由器数据库中的用户名和密码;在CHAP中,被验证方不明确定义发送主机名来验证时,默认发送该路由器的主机名;配置PAP双向认证时,用户名和密码都可以不一样,但配置CHAP双向认证时,要保证两台路由器的密码一致;。

点到点协议(Point to Point Protocol,PPP)是IETF(Internet Engineering Task Force,因特网工程任务组)推出的点到点类型线路的数据链路层协议。

它解决了SLIP中的问题,并成为正式的因特网标准。

PPP协议在RFC 1661、RFC 1662和RFC 1663中进行了描述。

PPP支持在各种物理类型的点到点串行线路上传输上层协议报文。

PPP有很多丰富的可选特性,如支持多协议、提供可选的身份认证服务、可以以各种方式压缩数据、支持动态地址协商、支持多链路捆绑等等。

这些丰富的选项增强了PPP的功能。

同时,不论是异步拨号线路还是路由器之间的同步链路均可使用。

因此,应用十分广泛。

下面是我查的关于PPP协议认证的一些知识1。

什么情况我们可以用show cdp nei看到自己直边的邻居呢,邻居的发现对我们在排查问题时很有帮助,我们可以通过我们左右的邻居,来判断是那台设备出现问题,只要我们在接口上把物理端口打开,然后DCE端配上时钟就可以发现邻居。

Router(config-if)#do sh cdp neiCapability Codes: R –Router, T –Trans Bridge, B –Source Route Bridge S – Switch, H – Host, I – IGMP, r – RepeaterDevice ID Local Intrfce Holdtme Capability Platform Port ID R2 Ser 1/0 159 R 7206VXR Ser 1/0在上图中R2为我们的邻居,本地Ser1/0与R2的Ser1/0相连,R2的设备型号为7206VXR,为Router.Router#debug cdp adjCDP neighbor info debugging is onEnter configuration commands, one per line. End with CNTL/Z.Router(config)#int s1/0Router(config-if)#shRouter(config-if)#*Jan 29 17:06:09.883: CDP-AD: Interface Serial1/0 going down 由于shutdown的原因使的邻居断开*Jan 29 17:06:09.911: CDP-AD: Interface Serial1/0 going down*Jan 29 17:06:11.887: %LINK-5-CHANGED: Interface Serial1/0, changed state to administratively down*Jan 29 17:06:12.887: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to downRouter(config-if)#no shRouter(config-if)#*Jan 29 17:06:19.055: CDP-AD: Interface Serial1/0 coming up*Jan 29 17:06:21.015: %LINK-3-UPDOWN: Interface Serial1/0, changed state to up*Jan 29 17:06:21.019: CDP-AD: Interface Serial1/0 coming up*Jan 29 17:06:22.019: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upRouter(config-if)#do debug cdp pa cdp packet informationCDP packet info debugging is onRouter(config-if)#*Jan 29 17:06:56.167: CDP-PA: Packet received from R2 on interface Serial1/0*Jan 29 17:06:56.167: **Entry found in cache***Jan 29 17:06:58.415: CDP-PA: version 2 packet sent out on Serial1/0 2。

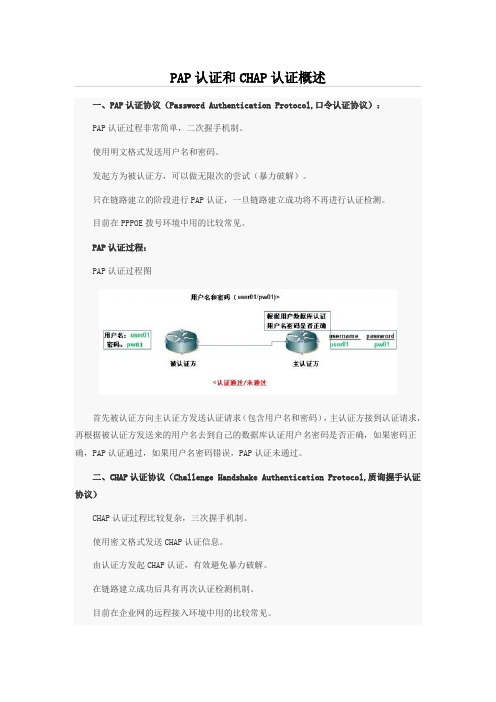

PAP认证和CHAP认证概述一、PAP认证协议(PasswordAuthenticationProtocol,口令认证协议):PAP认证过程非常简单,二次握手机制。

使用明文格式发送用户名和密码。

发起方为被认证方,可以做无限次的尝试(暴力破解)。

只在链路建立的阶段进行PAP认证,一旦链路建立成功将不再进行认证检测。

目前在PPPOE拨号环境中用的比较常见。

PAP认证过程:PAP认证过程图首先被认证方向主认证方发送认证请求(包含用户名和密码),主认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过,如果用户名密码错误,PAP认证未通过。

二、CHAP认证协议(ChallengeHandshakeAuthenticationProtocol,质询握手认证协议)CHAP认证过程比较复杂,三次握手机制。

使用密文格式发送CHAP认证信息。

由认证方发起CHAP认证,有效避免暴力破解。

在链路建立成功后具有再次认证检测机制。

目前在企业网的远程接入环境中用的比较常见。

CHAP认证过程:CHAP认证第一步:主认证方发送挑战信息【01(此报文为认证请求)、id(此认证的序列号)、随机数据、主认证方认证用户名】,被认证方接收到挑战信息,根据接收到主认证方的认证用户名到自己本地的数据库中查找对应的密码(如果没有设密码就用默认的密码),查到密码再结合主认证方发来的id和随机数据根据MD5算法算出一个Hash值。

CHAP认证过程图:CHAP认证第二步:被认证方回复认证请求,认证请求里面包括【02(此报文为CHAP认证响应报文)、id(与认证请求中的id相同)、Hash值、被认证方的认证用户名】,主认证方处理挑战的响应信息,根据被认证方发来的认证用户名,主认证方在本地数据库中查找被认证方对应的密码(口令)结合id找到先前保存的随机数据和id根据MD5算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认证通过,如果不一致,则认证不通过。

PAP和CHAP协议区别以及mschap-v1和mschap-v2的区别PAP和CHAP协议区别PAP全称为:Password Authentication Protocol(口令认证协议),是PPP中的基本认证协议。

PAP就是普通的口令认证,要求将密钥信息在通信信道中明文传输,因此容易被sniffer监听而泄漏。

CHAP全称为:Challenge Handshake Authentication Protocol(挑战握手认证协议),主要就是针对PPP的,除了在拨号开始时使用外,还可以在连接建立后的任何时刻使用。

CHAP协议基本过程是认证者先发送一个随机挑战信息给对方,接收方根据此挑战信息和共享的密钥信息,使用单向HASH函数计算出响应值,然后发送给认证者,认证者也进行相同的计算,验证自己的计算结果和接收到的结果是否一致,一致则认证通过,否则认证失败。

这种认证方法的优点即在于密钥信息不需要在通信信道中发送,而且每次认证所交换的信息都不一样,可以很有效地避免监听攻击。

CHAP缺点:密钥必须是明文信息进行保存,而且不能防止中间人攻击。

使用CHAP的安全性除了本地密钥的安全性外,网络上的安全性在于挑战信息的长度、随机性和单向HASH 算法的可靠性。

常用的chap几个chap认证方式(chap,mschap-v1,maschap-v2)的区别:mschap-v1微软版本的CHAP,和CHAP基本上一样。

认证后支持MPPE,安全性要较CHAP好一点。

maschap-v2微软版本的CHAP第二版,它提供了双向身份验证和更强大的初始数据密钥,而且发送和接收分别使用不同的密钥。

如果将VPN连接配置为用MS-CHAP v2作为唯一的身份验证方法,那么客户端和服务器端都要证明其身份,如果所连接的服务器不提供对自己身份的验证,则连接将被断开。

优点:双向加密、双向认证、安全性高。

VPN身份认证协议(PAP,SPA,CHAP,MS-CHAP,EAP) .2010-01-10 17:11 624人阅读评论(0) 收藏举报身份认证技术是VPN网络安全的第一道关卡。

pap chap认证详细讲解最近都一直在研究ppp协议和两种认证方式,才发现网上提供的好多的都有错误,而且连书本上同样错,讲的都不详细,今天我就将自已的成果分享出来,供大家学习,如果有什么不懂的地方请留言,我会以最快的速度回复,闲话少说,开始吧。

PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是两次握手,认证首先由被认证方发起认证请求,将自己的用户名和密码以明文的方式发送给主认证方。

然后,主认证方接受请求,并在自己的本地用户数据库里查找是否有对应的条目,如果有就接受请求。

如果没有,就拒绝请求。

这种认证方式是不安全的,很容易引起密码的泄露,但是,相对于CHAP认证方式来说,节省了宝贵的链路带宽。

比如说现在的Internet拨号认证接入方式就是PAP认证。

chap是三次握手,认证首先由主认证方发起认证请求,向被认证方发送“挑战”字符串(一些经过摘要算法加工过的随机序列)。

然后,被认证方接到主认证方的认证请求后,将用户名和密码(这个密码是根据“挑战”字符串进行MD5加密的密码)发回给主认证方。

最后,主认证方接收到回应“挑战”字符串后,在自己的本地用户数据库中查找是否有对应的条目,并将用户名对应的密码根据“挑战”字符串进行MD5加密,然后将加密的结果和被认证方发来的加密结果进行比较。

如果两者相同,则认为认证通过,如果不同则认为认证失败先来讲下pap 认证1、单向认证R1只做如下配置(验证服务端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR2只做如下配置(验证客户端)在端口模式下进行协议的封装和发送验证信息(对方设置的用户名和密码)R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username a password 123这样就可以完成pap的单向认证2、双向认证(其实做完上面的步骤仔细一想,如果两边既是服务端又是客户端口,这样就是双向认证了,不必看下面的也知道该怎么配双向认证了)R1只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR1(config-if)#ppp pap sent-username b password 456R2只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名和密码随意)R2(config)#username b password 456在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username a password 123这样即可完成pap的双向认证再来说说chap认证1、单向认证R1只做如下配置(验证服务端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR2只做如下配置(验证客户端)在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串)R2(config-if)#encapsulation pppR2(config-if)#ppp chap password 123这样就可以完成chap的单向认证2、双向认证(这里和pap有所有同,请注意)R1只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名可随意且可以不同但密码一定相同,因为最终核对的是同一个密码加密后散列函数,如果密码都不同,认证肯定失败)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR1(config-if)#ppp chap hostname b //这里只需指定用户名就可以,因为密码双方都知道R2只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(同上)R2(config)#username b password 123在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串,也可以解释为什么这里没有sent-username命令)R2(config-if)#encapsulation pppR2(config-if)#ppp authentication chapR2(config-if)#ppp chap hostname a //同上这样即可完成chap的双向认证----------------完----------------------。

认证协议介绍一PPP:点对点协议(PPP:Point to Point Protocol)PPP(点到点协议)是为在同等单元之间传输数据包这样的简单链路设计的链路层协议。

这种链路提供全双工操作,并按照顺序传递数据包。

设计目的主要是用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案。

点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

PPP 最初设计是为两个对等节点之间的IP 流量传输提供一种封装协议。

在TCP-IP 协议集中它是一种用来同步调制连接的数据链路层协议(OSI 模式中的第二层),替代了原来非标准的第二层协议,即SLIP。

除了IP 以外PPP 还可以携带其它协议,包括DECnet和Novell的Internet 网包交换(IPX)。

(1)PPP具有动态分配IP地址的能力,允许在连接时刻协商IP地址;(2)PPP支持多种网络协议,比如TCP/IP、NetBEUI、NWLINK等;(3)PPP具有错误检测以及纠错能力,支持数据压缩;(4)PPP具有身份验证功能。

值(A=FFH,C=03H);协议域(两个字节)取0021H表示IP分组,取8021H表示网络控制数据,取C021H表示链路控制数据;帧校验域(FCS)也为两个字节,它用于对信息域的校验。

若信息域中出现7EH,则转换为(7DH,5EH)两个字符。

当信息域出现7DH时,则转换为(7DH,5DH)。

当信息流中出现ASCII码的控制字符(即小于20H),即在该字符前加入一个7DH字符。

封装:一种封装多协议数据报的方法。

PPP 封装提供了不同网络层协议同时在同一链路传输的多路复用技术。

PPP 封装精心设计,能保持对大多数常用硬件的兼容性,克服了SLIP不足之处的一种多用途、点到点协议,它提供的WAN数据链接封装服务类似于LAN所提供的封闭服务。

所以,PPP不仅仅提供帧定界,而且提供协议标识和位级完整性检查服务。

cisco ppp认证方式(pap、chap认证)一、实验拓扑二、实验要求:1、要求配置ppp协议2、分别用pap、chap认证3、配置总部的路由器给分部的路由器分配ip地址,并且从地址池中分配,4、pc1最终能ping铜pc2三、实验步骤:1、配置各路由器接口的ip地址如图---2、封装ppp协议R1(config)#interface s1/0R1(config-if)#encapsulation pppR1(config-if)#clock rate 64000R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutR2(config)#interface s1/0R2(config-if)#encapsulation pppR2(config-if)#no shutR2(config-if)#clock rate 64000 配置DCE端时钟频率3、配置IP地址池协商,并从地址池中获取R1(config)#interface s1/0R1(config-if)#peer default ip address pool aaaR1(config-if)#ip local pool aaa 192.168.2.2 192.168.2.10R2(config)#interface s1/0R2(config-if)#ip address negotiated查看 s1/0接口的地址R2#show interface s1/0Serial1/0 is up, line protocol is upHardware is M4TInternet address is 192.168.2.2/32 如果获取不到地址将接shutdown 然后再 no shudownMTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation PPP, LCP OpenOpen: CDPCP, IPCP, crc 16, loopback not setKeepalive set (10 sec)4、启用rip协议并查看路由表R1(config)#router ripR1(config-router)#network 192.168.2.0R1(config-router)#network 192.168.1.0查看路由表R1#show ip routeCodes: C - connected, S - static, R - RIP, M - m obile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter arN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-Iia - IS-IS inter area, * - candidate default, U - per-user so - ODR, P - periodic downloaded stati c routeGateway of last resort is not setC 192.168.1.0/24 is directly connected, FastEthernet0/0192.168.2.0/24 is variably subnetted, 2 subnets, 2 m asksC 192.168.2.2/32 is directly connected, Serial1/0C 192.168.2.0/24 is directly connected, Serial1/0R 192.168.3.0/24 [120/1] via 192.168.2.2, 00:00:47, Serial1/0R2(config)#router ripR2(config-router)#network 192.168.2.0R2(config-router)#network 192.168.3.0R2(config-router)#exit查看路由表R2#show ip routeCodes: C - connected, S - static, R - RIP, M - m obile, B - BGD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inN1 - OSPF NSSA external type 1, N2 - OSPF NSSA externaE1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2ia - IS-IS inter area, * - candidate default, U - per-o - ODR, P - periodic downloaded stati c routeGateway of last resort is not set192.168.2.0/32 is subnetted, 2 subnetsC 192.168.2.2 is directly connected, Serial1/0C 192.168.2.1 is directly connected, Serial1/0C 192.168.3.0/24 is directly connected, FastEthernet0/05、配置PAP认证R1(config)#username abc password 0 123R1(config)#interface s1/0R1(config-if)#ppp authentication papR2(config)#interface s1/0R2(config-if)#ppp pap sentR2(config-if)#ppp pap sent-usernam e abc password 0 123查看show runinterface Serial1/0ip address negotiatedencapsulation pppserial restart-delay 0clockrate 64000ppp pap sent-username abc password 0 1236、配置chap认证R1(config)#username abc password 0 123 以对方的主机名作为用户名,密码要和对方的路由器一致R1(config)#interface s1/0R1(config-if)#ppp authentication papR1(config-if)#exitR1(config)#username R2 password 0 123R1(config)#interface s1/0R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chap chap 认证R2(config)#username R1 password 0 123R2(config)#interface s1/0R2(config-if)#encapsulation pppR2#debug ppp authenticationPPP authentication debugging is on 验证chap过程7、show run查看验证8、测试结果pc1 ping通pc2。

PPP中的pap和chap认证写在前面:今天看了victoryan兄弟的chap认证实验,想起来以前帮忙同学解决了一个关于pap和chap认证的问题,现在就把ppp中的pap和chap认证做一个总结。

实验等级:Aassistant实验拓扑:实验说明:PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是通过验证远端的用户名和密码是否匹配来进行验证chap则是发送一个挑战包,然后远端通过自己的数据库的用户名和密码利用md5进行计算后返还一个数值,然后在发送方验证这个数值是否和自己计算出来的数值是否一致进行验证基本配置:R1:!hostname R1----------------------------------------------------------设置主机名为“R1”!interface Serial1/0ip address 1.1.1.1 255.255.255.0encapsulation ppp-------------------------------------------------设置封装为pppR2:hostname R2!interface Serial1/0ip address 1.1.1.2 255.255.255.0encapsulation ppp通过上面的配置,在没有启用任何认证的情况下,链路是通的。

配置步骤:1.在两台路由器上进行pap认证:如果我们进行单项认证的话配置应该如下R1为认证的服务器端,需要建立本地口令数据库,并且开始pap认证。

R1(config)#username R2 password gairuhe------------------------建立本地口令数据库R1(config)#int s1/0R1(config-if)#ppp authentication pap--------------------------------要求进行PAP认证在这样的配置下,我们可以看到链路已经down了:R1(config-if)#*Aug 23 16:45:12.639: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to downR2为认证的客户端,需要发送用户名和密码来匹配服务器端的口令数据库此时我们在R2上加上如下的配置:R2(config)#int s1/0R2(config-if)#ppp pap sent-username R2 password gairuhe------发送用户名和密码R2(config-if)#*Aug 23 16:47:48.635: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to up此时链路已经起来,我们仅在R1上做了认证,而在R2上没有进行认证。

PPP中的pap和chap认证写在前面:今天看了victoryan兄弟的chap认证实验,想起来以前帮忙同学解决了一个关于pap和chap认证的问题,现在就把ppp中的pap和chap认证做一个总结。

实验等级:Aassistant实验拓扑:实验说明:PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是通过验证远端的用户名和密码是否匹配来进行验证chap则是发送一个挑战包,然后远端通过自己的数据库的用户名和密码利用md5进行计算后返还一个数值,然后在发送方验证这个数值是否和自己计算出来的数值是否一致进行验证基本配置:R1:!hostname R1----------------------------------------------------------设置主机名为“R1”!interface Serial1/0ip address 1.1.1.1 255.255.255.0encapsulation ppp-------------------------------------------------设置封装为pppR2:hostname R2!interface Serial1/0ip address 1.1.1.2 255.255.255.0encapsulation ppp通过上面的配置,在没有启用任何认证的情况下,链路是通的。

配置步骤:1.在两台路由器上进行pap认证:如果我们进行单项认证的话配置应该如下R1为认证的服务器端,需要建立本地口令数据库,并且开始pap认证。

R1(config)#username R2 password gairuhe------------------------建立本地口令数据库R1(config)#int s1/0R1(config-if)#ppp authentication pap--------------------------------要求进行PAP认证在这样的配置下,我们可以看到链路已经down了:R1(config-if)#*Aug 23 16:45:12.639: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to downR2为认证的客户端,需要发送用户名和密码来匹配服务器端的口令数据库此时我们在R2上加上如下的配置:R2(config)#int s1/0R2(config-if)#ppp pap sent-username R2 password gairuhe------发送用户名和密码R2(config-if)#*Aug 23 16:47:48.635: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to up此时链路已经起来,我们仅在R1上做了认证,而在R2上没有进行认证。

这就是pap的单向认证。

Pap的双向认证:Pap的双向认证其实就是将两端同时都配置为认证服务器端和认证客户端。

在上面实验的基础上,我们只要将R2配置成服务器端,将R1配置成客户端即可。

R2(config)#username R1 password gairuheR2(config)#int s1/0R2(config-if)#ppp authentication papR2(config-if)#*Aug 23 16:52:29.843: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to downR1(config-if)#int s1/0R1(config-if)#ppp pap senR1(config-if)#ppp pap sent-username R1 password gairuheR1(config-if)#*Aug 23 16:53:08.343: %LINEPROTO-5-UPDOWN: Line protocol on Interface Ser ial1/0, changed state to upPPP连接里的chap认证.复习考试,顺便写下来帮助一下刚入门的新手.拓扑图是拿朋友的.zhu(config)#username bei password 123 用户为对端路由名字,密码两端相同zhu(config)#int s0/0 进入S0/0口zhu(config-if)#ip add 1.1.1.1 255.255.255.0 配置IP1.1.1.1zhu(config-if)#encapsulation ppp 接口封装PPPzhu(config-if)#ppp authentication chap 启用chap认证zhu(config-if)#peer default ip add 1.1.1.2 与对端协商地址为1.1.1.2 zhu(config-if)#no shu 激活端口bei(config)#username zhu password 123 用户为对端路由名字,密码两端相同bei(config)#int s0/0 进入S0/0口bei(config-if)#ip add negotiated IP地址协商bei(config-if)#encapsulation ppp 接口封装PPP协议bei(config-if)#ppp authentication chap 启用chap认证bei(config-if)#no shut 激活端口相互ping一下通了就是成功了.各位大大转载的时候写明下出处啊,都是一点一点写的小弟也不容易啊.都是些简单的配置,适合新手学习^_^配置视频下载:/disk/439794.htm一、主要命令介绍1.将串行接口封装为PPP格式,并将该接口与虚接口multilink 10组关联R1(config)#int s0/0R1(config-if)#encapsulation pppR1(config-if)#ppp multilink group 102.定义虚接口multilink,后面跟的数字代表所属的multilink group。

R1(config)#int multilink 10R1(config-if)#ip add 192.168.1.1 255.255.255.0二、本次实验拓扑三、实验具体配置及结果检测1. R1的配置:!interface Multilink10ip address 192.168.1.1 255.255.255.0ppp multilinkppp multilink group 10!interface Serial0/0no ip addressencapsulation pppserial restart-delay 0serial restart-delay 连续重启延时0代表不重启,>0(比如30)代表30秒后重启路由器。

一般默认为0,除了特殊情况才作更改。

ppp multilinkPPP Multilink协议(MP)是PPP(点对点协议)的扩展,它具有绑定两条或多条同步并行连接的能力。

所产生的虚拟连接拥有的带宽等于各条独立连接的带宽的总和。

ppp multilink group 10!interface Serial0/1no ip addressencapsulation pppserial restart-delay 0ppp multilinkppp multilink group 10!interface Serial0/2no ip addressencapsulation pppserial restart-delay 0ppp multilinkppp multilink group 10!2. R2的配置:!interface Multilink10ip address 192.168.1.2 255.255.255.0ppp multilinkppp multilink group 10!interface Serial0/0no ip addressencapsulation pppserial restart-delay 0ppp multilinkppp multilink group 10!interface Serial0/1no ip addressencapsulation pppserial restart-delay 0ppp multilinkppp multilink group 10!interface Serial0/2no ip addressencapsulation pppserial restart-delay 0ppp multilinkppp multilink group 10!3.验证:1) sh ip int bri2) 比较虚接口multilink 与单个串行接口的带宽,看看是否实现了多链路功能。

命令:sh int multilink 10 & sh int s0/0经比较,multilink的带宽为单个串行接口的3倍,实验成功。

本文出自“奋斗成就卓越” 博客,请务必保留此出处/318 536/153644。