关于动态生成绑定表项ip verify source ip-address mac-address

- 格式:pdf

- 大小:175.20 KB

- 文档页数:7

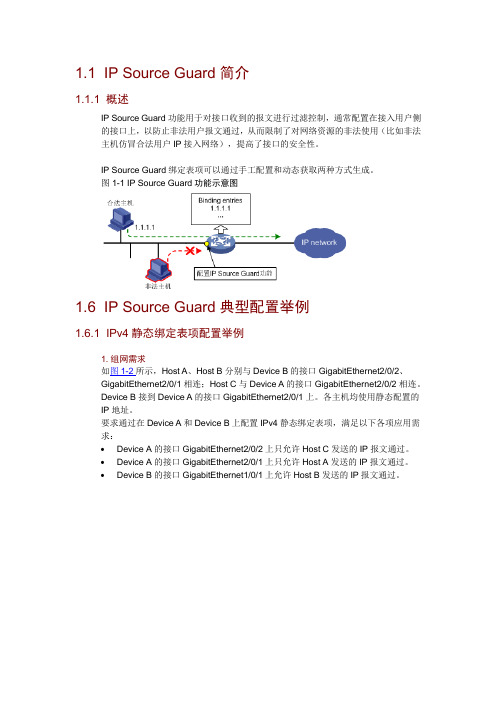

1.1 IP Source Guard简介1.1.1 概述IP Source Guard功能用于对接口收到的报文进行过滤控制,通常配置在接入用户侧的接口上,以防止非法用户报文通过,从而限制了对网络资源的非法使用(比如非法主机仿冒合法用户IP接入网络),提高了接口的安全性。

IP Source Guard绑定表项可以通过手工配置和动态获取两种方式生成。

图1-1 IP Source Guard功能示意图1.6 IP Source Guard典型配置举例1.6.1 IPv4静态绑定表项配置举例1. 组网需求如图1-2所示,Host A、Host B分别与Device B的接口GigabitEthernet2/0/2、GigabitEthernet2/0/1相连;Host C与Device A的接口GigabitEthernet2/0/2相连。

Device B接到Device A的接口GigabitEthernet2/0/1上。

各主机均使用静态配置的IP地址。

要求通过在Device A和Device B上配置IPv4静态绑定表项,满足以下各项应用需求:∙ Device A的接口GigabitEthernet2/0/2上只允许Host C发送的IP报文通过。

∙ Device A的接口GigabitEthernet2/0/1上只允许Host A发送的IP报文通过。

∙ Device B的接口GigabitEthernet1/0/1上允许Host B发送的IP报文通过。

2. 组网图图1-2 配置静态绑定表项组网图3. 配置步骤(1) 配置Device A# 配置各接口的IP地址(略)。

# 在接口GigabitEthernet2/0/2上配置IPv4接口绑定功能,绑定源IP地址和MAC 地址。

<DeviceA> system-view[DeviceA] interface gigabitethernet 2/0/2[DeviceA-GigabitEthernet2/0/2] ip verify source ip-address mac-address# 配置IPv4静态绑定表项,在Device A的GigabitEthernet1/0/2上只允许MAC地址为0001-0203-0405、IP地址为192.168.0.3的数据终端Host C发送的IP报文通过。

RGOS™命令参考手册IPv6配置命令第一章配置IPv6命令1.1 配置相关命令IPv6配置包括以下相关命令:ping ipv6ipv6 addressipv6 enableipv6 hop-limitipv6 neighboripv6 source-routeipv6 routeipv6 ns-linklocal-srcipv6 nd ns-intervalipv6 nd reachable-timeipv6 nd prefixipv6 nd ra-lifetimeipv6 nd ra-intervalipv6 nd ra-hoplimitipv6 nd ra-mtuipv6 nd managed-config-flagipv6 nd other-config-flagipv6 nd dad attemptsipv6 nd suppress-raipv6 redirectsclear ipv6 neighborstunnel mode ipv6iptunnel destinationtunnel sourcetunnel ttl1.1.1 ping ipv6该命令用来诊断IPV6网络的连通性。

ping ipv6 [ipv6-address]【参数说明】ipv6-address :被诊断的目的地址【命令模式】特权模式【使用指南】当在命令中不输入目的地址时则进入用户交互模式,可以指定具体的各种参数。

在执行时ping返回的各种符号的含义如下:符号含义! 表示每个发出的请求收到相应的应答了. 表示发出底请求在规定时间内没有收到应答U 表示设备没有路由到达目的主机R 表示参数出错F 表示系统没有资源A 表示报文源地址未能选择D 表示网络接口处于Down状态或者是该网络接口的IPV6功能被禁用(如检测到地址冲突)? 表示未知错误【举例】Ruijie# ping ipv6fec0::11.1.2 ipv6 address为网络接口配置一个IPV6 的地址,使用该命令的no形式删除配置的地址。

默认情况下,交换机在二层接口上转发数据时,只查看数据包的MAC地址,并不会查看数据包的IP地址,如果要让交换机根据数据包的IP或者同时根据IP与MAC做出转发决定,有多种方法可以实现。

如根据IP 转发,可以通过在接口上应用Port ACL来实现,如果要根据MAC转发,可以通过应用port-security来实现,但无论是Port ACL还是port-security,都存在一些局限性,下面介绍一种扩展性较高的安全防护特性- IP Source Guard,IP Source Guard可以根据数据包的IP地址或IP与MAC地址做出转发决定,如果数据包的IP或MAC是不被允许的,那么数据包将做丢弃处理。

因为IP Source Guard需要根据数据包的IP或者同时根据IP与MAC做出转发决定,所以IP Source Guard 在工作时,需要有一张IP和MAC的转发表,在这张表中,明确记录着哪些IP是可以转发的,哪些MAC可以被转发,其它不能被转发的统统丢弃。

这表转发表称为IP source binding table,并且只能被IP source guard使用。

而IP source binding table表,只有在交换机上开启DHCP snooping功能后,才会生成。

IP Source Guard的这张转发表的条目可以自动学习,也可以手工静态添加,如果是自动学习,是靠DHCP snooping功能学习的,所以只有客户端是通过DHCP请求获得地址,并且DHCP服务器的回复是经过交换机时,才能被DHCP snooping学习到。

当在交换机上同时开启了IP Source Guard与DHCP snooping后,交换机将在开启了的接口上拒绝所有流量通过,只放行DHCP流量,并且会自动应用一条ACL到接口上,也只有ACL允许的IP才能通过,这条ACL无法在正常配置中查看,只能通过表的方式查看。

DHCP+IP SOURCE GUARD的配置实例在正常开启DHCP Snooping的情况下:Ruijie(config-FastEthernet 0/1)#ip verify sourceRuijie#ping 192.168.1.2Sending 5, 100-byte ICMP Echoes to 192.168.1.2, timeout is 2 seconds:< press Ctrl+C to break >…..Success rate is 0 percent (0/5)此情况证明此端口已经应用了根防护,所以端口下得主机自己配置了地址之后无法通过端口。

之后在全局下配置:Ruijie(config)#ip source binding 0025.6454.b680 vlan 1 192.168.1.2 int f 0/1Ruijie#ping 192.168.1.2Sending 5, 100-byte ICMP Echoes to 192.168.1.2, timeout is 2 seconds:< press Ctrl+C to break >Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms此现象表明,在全局下绑定了端口信息之后,既可以通过。

此绑定信息是通过IP MAC VLAN 端口等四元组来确定信息的。

Ruijie#sh ip verify sourceInterface Filter-type Filter-mode Ip-address Mac-address VLAN-------------------- ----------- ----------- --------------- -------------- --------FastEthernet 0/1 ip active 192.168.1.2 1FastEthernet 0/1 ip active deny-allRuijie#sh ip verRuijie#sh ip soRuijie#sh ip source binRuijie#sh ip source bindingMacAddress IpAddress Lease(sec) Type VLAN Interface------------------ --------------- ------------ ------------- ----- --------------------0025.6454.b680 192.168.1.2 infinite static 1 FastEthernet 0/1Total number of bindings: 1Ruijie#sh ip verify sourceInterface Filter-type Filter-mode Ip-address Mac-address VLAN-------------------- ----------- ----------- --------------- -------------- --------FastEthernet 0/1 ip active 192.168.1.2 1FastEthernet 0/1 ip active deny-all。

H3C S12500 IP Source Guard配置举例Copyright © 2013 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 使用限制 (1)4 静态绑定表项配置举例 (1)4.1 组网需求 (1)4.2 使用版本 (2)4.3 配置注意事项 (2)4.4 配置步骤 (2)4.4.1 Switch A的配置 (2)4.4.2 Switch B的配置 (2)4.5 验证配置 (3)4.6 配置文件 (3)5 动态生成绑定表项配置举例 (4)5.1 组网需求 (4)5.2 使用版本 (4)5.3 配置注意事项 (4)5.4 配置步骤 (4)5.5 验证配置 (5)5.6 配置文件 (5)6 相关资料 (5)1 简介本文档介绍IP Source Guard的配置举例。

IP Source Guard功能用于对端口收到的报文进行过滤控制,以防止非法用户报文通过。

配置了IP Source Guard功能的端口只转发与绑定表项匹配的报文。

IP Source Guard绑定表项可以通过手工配置(命令行手工配置产生静态绑定表项)和动态获取(根据DHCP的相关表项动态生成绑定表项)两种方式生成。

2 配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解本文档中的IP Source Guard特性。

3 使用限制当设备上存在EB/EC2类单板(丝印后缀为EB/EC2)且这类单板工作在ACL标准模式时,该类单板上的接口不支持MAC绑定表项、IP+MAC绑定表项、MAC+VLAN绑定表项和IP+MAC+VLAN绑定表项。

缺省情况下,EB/EC2类单板工作在ACL高级模式。

4 静态绑定表项配置举例4.1 组网需求如图1所示,各主机均使用静态配置的IP地址。

通过在Switch A和Switch B上配置IP Source Guard静态绑定表项(IP+MAC绑定),对端口收到的报文进行过滤控制,以防止非法用户报文通过:•Switch A的端口GE2/0/2上只允许Host A发送的IP报文通过。

•Switch B的端口GE3/0/1上只允许Host B发送的IP报文通过。

•Switch B的端口GE3/0/2上只允许Host C发送的IP报文通过。

图1IP Source Guard防攻击基础组网图4.2 使用版本本举例是在S12500-CMW520- R1825P01版本上进行配置和验证的。

4.3 配置注意事项•加入聚合组的端口上不能配置IP Source Guard功能,反之亦然。

•缺省情况下,以太网接口、VLAN接口及聚合接口处于DOWN状态。

如果要对这些接口进行配置,请先使用undo shutdown命令使接口状态处于UP。

4.4 配置步骤4.4.1 Switch A的配置# 配置各接口的IP地址(略)。

# 在端口GigabitEthernet2/0/2上配置端口绑定功能,绑定源IP地址和MAC地址。

<SwitchA> system-view[SwitchA] interface GigabitEthernet2/0/2[SwitchA-GigabitEthernet2/0/2] ip verify source ip-address mac-address# 配置在Switch A的GigabitEthernet2/0/2只允许MAC地址为00-01-02-03-04-06与IP地址为192.168.0.1的数据终端Host A发送的IP报文通过。

[SwitchA-GigabitEthernet2/0/2] ip source binding ip-address 192.168.0.1 mac-address0001-0203-04064.4.2 Switch B的配置# 在端口GigabitEthernet3/0/2上配置端口绑定功能,绑定源IP地址和MAC地址。

<SwitchB> system-view[SwitchB] interface GigabitEthernet3/0/2[SwitchB-GigabitEthernet3/0/2] ip verify source ip-address mac-address# 配置在Switch B的GigabitEthernet3/0/2上只允许MAC地址为00-01-02-03-04-05与IP地址为192.168.2.3的数据终端Host C发送的IP报文通过。

[SwitchB-GigabitEthernet3/0/2] ip source binding ip-address 192.168.2.3 mac-address0001-0203-0405[SwitchB-GigabitEthernet3/0/2] quit# 在端口GigabitEthernet3/0/1上配置端口绑定功能,绑定源IP地址和MAC地址。

[SwitchB] interface GigabitEthernet3/0/1[SwitchB-GigabitEthernet3/0/1] ip verify source ip-address mac-address# 配置在Switch B的GigabitEthernet3/0/1上只允许MAC地址为00-01-02-03-04-07与IP地址为192.168.2.2的数据终端Host B发送的IP报文通过。

[SwitchB] interface GigabitEthernet3/0/1[SwitchB-GigabitEthernet3/0/1] ip source binding ip-address 192.168.2.2 mac-address0001-0203-04074.5 验证配置# 静态绑定的配置,在命令行上查看用户绑定,结果如下;<SwitchA> display ip source bindingTotal entries found: 2MAC Address IP Address VLAN Interface Type0001-0203-0406 192.168.0.1 N/A GE2/0/2 Static<SwitchB> display ip source bindingTotal entries found: 2MAC Address IP Address VLAN Interface Type0001-0203-0405 192.168.2.3 N/A GE3/0/2 Static0001-0203-0407 192.168.2.2 N/A GE3/0/1 Static4.6 配置文件•SwitchA#interface GigabitEthernet2/0/2port link-mode bridge ip source binding ip-address 192.168.0.1 mac-address 0001-0203-0406ip verify source ip-address mac-address#•SwitchB#interface GigabitEthernet3/0/1port link-mode bridgeip source binding ip-address 192.168.2.2 mac-address 0001-0203-0407ip verify source ip-address mac-address#interface GigabitEthernet3/0/2port link-mode bridgeip source binding ip-address 192.168.2.3 mac-address 0001-0203-0405ip verify source ip-address mac-address#5 动态生成绑定表项配置举例5.1 组网需求如图2所示, DHCP Client(MAC地址为00-01-02-03-04-06)通过DHCP Server获取IP地址。

•在Switch上配置DHCP Snooping,以生成Client的DHCP Snooping表项。

•根据动态生成的DHCP snooping表项(IP+MAC绑定),防止客户端使用伪造源IP地址对服务器进行攻击。

图2IP Source Guard防攻击组网图5.2 使用版本本举例是在S12500-CMW520-R1825P01版本上进行配置和验证的。

5.3 配置注意事项•加入聚合组的端口上不能配置IP Source Guard功能,反之亦然。

•缺省情况下,以太网接口、VLAN接口及聚合接口处于DOWN状态。

如果要对这些接口进行配置,请先使用undo shutdown命令使接口状态处于UP。

•缺省情况下,使能了DHCP Snooping功能的设备上所有端口均为不信任端口。

为了使DHCP Snooping设备与DHCP服务器相连的端口可以转发DHCP服务器的相应报文,需要将此端口配置为信任端口。

5.4 配置步骤# 配置端口GigabitEthernet2/0/1的端口绑定功能,绑定源IP地址和MAC地址。

<Switch> system-view[Switch] interface GigabitEthernet2/0/1[Switch-GigabitEthernet2/0/1] undo shutdown[Switch-GigabitEthernet2/0/1] ip verify source ip-address mac-address# 开启DHCP Snooping功能。

[Switch] dhcp-snooping# 设置与DHCP服务器相连的端口GigabitEthernet2/0/2为信任端口。

[Switch] interface GigabitEthernet2/0/2[Switch-GigabitEthernet2/0/2] undo shutdown[Switch-GigabitEthernet2/0/2] dhcp-snooping trust[Switch-GigabitEthernet2/0/2] quit5.5 验证配置# 显示端口GigabitEthernet2/0/1从DHCP Snooping获取的动态表项。