ip dhcp snooping分析

- 格式:doc

- 大小:432.00 KB

- 文档页数:9

泰克网络实验室学员学习笔记IP DHCP SNOOPING 技术学习笔记DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。

DHCP Snooping绑定表包含不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息。

默认情况下交换机不会有dhcp snooping功能,所以下面接几个dhcp server,交换机都不知道。

但是如果想做dhcp snooping功能,则在交换机的全局配置模式下敲:ip dhcp snooping。

则此时默认每个接口都是untrust,即收到udp是67端口的包都会丢掉。

(dhcp有四个包:1.client--dhcp server:discover,发现dhcp server在哪里,广播S:UDP 68,D:UDP 67。

2.dhcp server--client:告诉它自己在哪里,S:UDP 67 D:UDP 68。

3.server-client request S:UDP 68,D:UDP 67。

4.client-server:Response S:67,D:68)发现只要是SERVER发的都是67的包。

起了snooping 后,每个接口都不允许接dhcp server,除非在接server的接口上做ip dhcp snooping trust.即可信任的,收到源自67和也接受(只看进来的包)。

在接口下起用命令:ip verify source,即一个数据包过来进到接口,首先看源IP,源MAC,VLAN等信息和switch上表中存的是不是一致,一致才看目的是哪里,进行传输,如果源的信息与表中的不一致,则丢掉。

备注:以上只是我的一点学习心得,如果有正确的地方欢迎各位高手指证。

<本文作者为泰克网络实验室学员>。

爆肝了,一口气搞懂什么是DHCPSnoopingDHCP Snooping是DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)的一种安全特性,用于保证DHCP客户端从合法的DHCP服务器获取IP地址,并记录DHCP客户端IP地址与MAC地址等参数的对应关系。

DHCP Snooping可以抵御网络中针对DHCP的各种攻击,为用户提供更安全的网络环境和更稳定的网络服务。

目录•为什么需要DHCP Snooping?•DHCP Snooping应用场景有哪些?•DHCP Snooping是如何工作的?为什么需要DHCP Snooping?目前DHCP协议(RFC2131)在应用的过程中遇到很多安全方面的问题,网络中存在一些针对DHCP的攻击,如DHCP Server仿冒者攻击、DHCP Server的拒绝服务攻击、仿冒DHCP报文攻击等。

为了保证网络通信业务的安全性,引入DHCP Snooping技术。

在DHCP Client和DHCP Server之间建立一道防火墙,以抵御网络中针对DHCP的各种攻击。

DHCP Snooping应用场景有哪些?防止DHCP Server仿冒者攻击导致用户获取到错误的IP地址和网络参数攻击原理由于DHCP Server和DHCP Client之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

如果该DHCP服务器为用户分配错误的IP地址和其他网络参数,将会对网络造成非常大的危害。

如下图所示,DHCP Discover报文是以广播形式发送,无论是合法的DHCP Server,还是非法的DHCP Server都可以接收到DHCP Client发送的DHCP Discover报文。

DHCP Client发送DHCP Discover报文示意图DHCP Client发送DHCP Discover报文示意图如果此时DHCP Server仿冒者回应给DHCP Client仿冒信息,如错误的网关地址、错误的DNS(Domain Name System)服务器、错误的IP等信息,如图2所示。

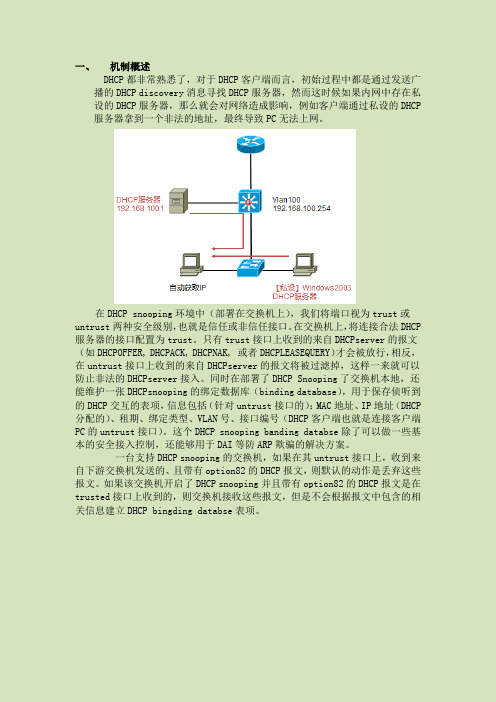

一、机制概述DHCP都非常熟悉了,对于DHCP客户端而言,初始过程中都是通过发送广播的DHCP discovery消息寻找DHCP服务器,然而这时候如果内网中存在私设的DHCP服务器,那么就会对网络造成影响,例如客户端通过私设的DHCP 服务器拿到一个非法的地址,最终导致PC无法上网。

在DHCP snooping环境中(部署在交换机上),我们将端口视为trust或untrust两种安全级别,也就是信任或非信任接口。

在交换机上,将连接合法DHCP 服务器的接口配置为trust。

只有trust接口上收到的来自DHCPserver的报文(如DHCPOFFER, DHCPACK, DHCPNAK, 或者DHCPLEASEQUERY)才会被放行,相反,在untrust接口上收到的来自DHCPserver的报文将被过滤掉,这样一来就可以防止非法的DHCPserver接入。

同时在部署了DHCP Snooping了交换机本地,还能维护一张DHCPsnooping的绑定数据库(binding database),用于保存侦听到的DHCP交互的表项,信息包括(针对untrust接口的):MAC地址、IP地址(DHCP 分配的)、租期、绑定类型、VLAN号、接口编号(DHCP客户端也就是连接客户端PC的untrust接口)。

这个DHCP snooping banding databse除了可以做一些基本的安全接入控制,还能够用于DAI等防ARP欺骗的解决方案。

一台支持DHCP snooping的交换机,如果在其untrust接口上,收到来自下游交换机发送的、且带有option82的DHCP报文,则默认的动作是丢弃这些报文。

如果该交换机开启了DHCP snooping并且带有option82的DHCP报文是在trusted接口上收到的,则交换机接收这些报文,但是不会根据报文中包含的相关信息建立DHCP bingdingdatabse表项。

• 51•随着网络规模扩大和拓扑结构的适当调整,IP地址更多的是以动态分配形式为主。

不过实际生活中存在许多的IP地址盗用、ARP 病毒攻击等现象,究其原因就是用户比较多、地理位置较为分散以及随机性太强,进而造成网络安全管理工作的巨大困扰。

本文结合思科DHCP Snooping(DHCP 监听)、DAI(ARP 检测)、IPSG(IP 源地址防护)等技术探究合理的网络安全管理方案。

21世纪以来,互联网技术日益更新,在为人们带来许多生活便利的同时,还隐藏着网络安全的隐患。

我们急需对网络安全情况引起重视,在享受网络的便利同时提高防范心理。

那么,如何解决这一安全问题呢?要始终坚持“安全第一,预防为主”的指导策略,做好前期防范工作和事中援救事宜,根据预测、分析与防治工作出具应急预案,将可能出现的网络安全问题的解决处理办法的重点落在准确性与便捷性上,提高应急处置能力,最大限度地减少网络安全危机的发生及其不良后果。

1 网络安全日常管理日常管理是网络安全工作的基础,改进平时的管理,必须不断增强安全防范意识:网络管理员和所有员工都要高度重视网络安全,时刻保持警觉,决不松懈,共同为网络筑起一道“防护墙”。

其日常管理有以下基本规则。

(1)要确保内部局域网和外网严格执行物理隔离。

对局域网中的每一个用户来说,在进入到局域网之前,系统必须进行补丁下载,并且在进入到局域网之前对病毒进行杀毒。

每台PC都要经过实名认证,并将IP地址和MAC地址相关联。

(2)要安装杀毒软件:每个网络服务器、电脑等设施对有关杀毒软件的配备上是具有必要性的,使用者在固定周期内进行软件升级和杀毒操作。

在紧急情况下,客户使用端口会被迫进行升级与杀毒操作。

(3)要做好密码设置工作:指定计算机设备,如局域网中连接外网的计算机服务器、门户网、网络服务器、远程服务器等,必须设置不同的登录密码,这一密码最好的设置是由数字、26个英文字母及标点符号构成,长度为12位数,定期删除和更换设备的登录密码。

dhcpsnoopingDHCP安全技术背景你有没有遇到过这样的现象,在公司⽹络环境中,有⼈私接⼩路由,导致下发⾮法IP地址,⽽获取到⾮法IP地址的终端将⽆法正常访问⽹络。

是不是很⽓⼈,⽽且在实际当中,接路由器⼀般都是藏起来,你找都不好找,那有没有⼀种办法,让这种⼩路由⽆法使⽤呢?即便是你接上了,也不让你⽤!!(其实如果接对的话,是没有问题的,就怕是你接错了)DHCP snooping 横空出世1)什么是DHCPsnoopingDHCP snooping,是针对于dhcp(动态分配主机协议)所做的安全机制,在⼀个内⽹中我们⽐较常见的情况如下,⼀个⼯位上的员⼯,为了⾃⼰上⽆线⽅便,⾃⼰私接了⼀台⽆线路由器,⽽恰巧⼜接在了lan⼝上,这种⼩型家⽤路由器的内⽹是可以分配 DHCP的,这样⼀台内⽹有些终端就从这⾥获得到了IP,⽽这个IP是根本就没有办法上⽹的,所以要通过dhcp snooping来解决(确认的说应该是在出现问题之间就解决掉)不让⾮法的DHCP服务器在⽹络中活动2)配置在哪⾥?确认的说,配置在接⼊交换机,并将上联⼝配置为trust信任3)有哪些特点只要开启了DHCPsnooping功能,那么所有的接⼝默认都是不信任的DHCP snooping的两种状态,1 信任:接收和转发所有DHCP包2 不信任:接收客户端的请求包,但是不转发实例在此拓扑中,R1为公司的GW,负责DHCP下发IP,⽽R2充当 TP-LINK,⾮法的DHCPserver三层交换机做DHCP 中继,配置在这⾥不再多说,(如果有不明⽩的,可以回看DHCP HELP那⼀篇)先保证全⽹能够正常通信,PC1能够获得公司合法的IP地址另外两台交换机的互联接⼝本配置TRUNK此时是正常的情况,PC可以获得到正确的IP地址此时开启R2,摸拟DHCP,并配置⼀个⾮法的DHCP地址池再⽤PC进⾏测试,这个时候,PC机就要看运⽓了,有的时候能够获得到正确的,有的时候获得到的就是⾮法的这个时候就要开启DHCP snooping了先到最后⼀台,SW4上开启1)全局开启(config)#ip dhcp snooping2)针对vlan(config)#ip dhcp snooping vlan 10 //记住,cisco的设备是针对于VLAN的,所以在开启的时候后⾯⼀定要加上VLAN编号3)进⼊接⼝配置信任:(config-if)#ip dhcp snooping trustSW4配置完成,此时如果⽤PC请求的话,还是有可能请求到⾮法的IP地址,因为TP-LINK在SW3上,所以SW3也要进⾏开启,配置完了吗?PC机请求⼀下发现SW3会有系统消息直接给的drop丢弃了,你会发现,在开启snooping之前,是没有这个消息的,为什么?关键词 option82⽤wireshark 抓包看⼀下这个82选项中包含了啥?这个紫⾊的框框中是什么意思?AABBCC004000,像是⼀个MAC,为什么会有它的MAC?答:这个是客户机请求DHCP时,会携带的交换机MAC地址,⽤于定位⽤,在⼀个局域⽹中有很多交换机,当请求到达路由器在回包的时候,好知道应该给哪台交换机,⽽这时,开启了DHCP snooping的设备是⽆法辨识82选项的,也就不允许通过。

DHCP SNOOPING工作原理测试一.工作原理:A.在指定VLAN启用DHCP Snooping后,将端口分为Trusted接口和Untrusted接口,默认VLAN所有接口都变为Untrusted接口,需要手动设置Trusted接口。

B.对于Untrusted接口,只能接收DHCP的请求消息,不会向这个接口发送出DHCP的请求消息。

C.对于Untrusted接口,从接口进入的DHCP的响应消息也会被drop掉D.对于Trusted接口,没有任何限制,也不做检测。

---测试后觉得这个不确切,Trusted接口如果没有DHCP请求包进入,不会发出DHCP 响应包---当DHCP服务器和DHCP客户端都属于Trusted接口,DHCP客户端是能正常获取IP 地址的---也就是说Trusted口有DHCP请求包进入时,才会发出DHCP响应包另外测试中还发现:①对于思科路由器,如果修改接口mac,交换机不知道是伪造的,最后拿到IP的进入dhcp snooping binding绑定表②但是不知道为什么貌似交换机能识别windows主机修改了自己的mac地址---虽然它从DHCP服务器那里成功的获取了IP地址,但是dhcp snooping binding表里面不会增加记录---把交换机清空配置,重启这种情况没有出现,我还以为交换机怎么能识别出来的呢---重启交换机后,windows主机照也能冲掉路由器在交换机dhcp snooping binding 表的记录③同一VLAN ,CAM表不会记录重复的mac地址条目,后到的会冲掉之前的---即使windows修改接口MAC地址会被DHCP snooping发现,但是CAM表是被更新的---如果属于不同的VLAN重复的mac地址是会被CAM表记录的二.测试拓扑:三.验证:A.交换机在VLAN开启DHCP Snooping之后,VLAN所有接口默认都为Untrust接口----不用验证,省略B.Untrust接口只接收DHCP请求的数据包,不会发出DHCP请求的数据包---这个可以把R1作为DHCP客户端,R2作为DHCP服务器端,连接PC1的接口默认Untrust和修改为Trust来进行验证①如果没有开启DHCP Snooping,在PC上面能够抓到所有的DHC广播包②开启DHCP Snooping后,如果连接PC1的接口为Untrusted口,在它上面抓包,收不到任何DHCP的广播包③开启DHCP Snooping后,如果连接PC1的接口为Trusted口,在它上面抓包,可以抓到DHCP Discover包和DHCP Request包(都是有客户端发送的广播包,收不到服务器发送的广播包),并且可以看到开启DHCP Snooping之后,DHCP Discover包增加了82选项④关于82选项---交换机开启DHCP Snooping之后默认是会添加的,可以在交换机上通过SW1(config)#no ip dhcp snooping information option 取消掉---对于思科路由器作为DHCP服务器情况,因为它能识别82选项,当发现DHCP Discover 包含82选项,而又不是由DHCP Relay发送过来的,不会给客户端分派IP地址,除非通过如下全局命令或接口命令信任82选项:R2(config)#ip dhcp relay information trust-allR2(config-if)#ip dhcp relay information trusted---值得注意的是,如果交换机开启了DHCP Snooping,又没有关闭82选项,那么在作为DHCP中继的路由器全局或接口也得开启信任82选项,否则路由器不会中继DHCP Discover包---像微软的DHCP服务器,其压根就识别不了82选项,因而会忽略掉82选项C.对于Untrust接口,从接口进入的DHCP响应包会丢弃---这个不好测试,只能通过DHCP中继来测试①当交换机没有开启DHCP Snooping时,PC1可以收到R2发给它的DHCP Offer包(DHCP 响应包)②当交换机开启DHCP Snooping且不配置任何口为信任口时,PC1无法收到DHCP包,并且有如下日志:Mar 1 18:42:53.774: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT:DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: 0002.0002.0002③当交换机开启DHCP Snooping,仅配置连接R2的接口为信任口时,PC1无法收到DHCP 包④当交换机开启DHCP Snooping,同时配置连接R2和PC1的接口为信任口时,PC1可以收到R2发给它的DHCP Offer包(DHCP响应包)D.对于Trusted接口,没有任何限制,也不做检测。

一、DHCP relay首先分析一下DHCP relay是什么协议。

在使用DHCP协议,客户机可以向DHCP服务器动态的请求配置信息,包括分配的IP地址,子网掩码,缺省网关等信息。

由于DHCP请求报文以广播方式进行的,这种类型报文的转发局限于一个网段内,不可以跨网段工作,因此,为进行动态主机配置需要在所有网段上都设置一个DHCP服务器,这显然是不经济的。

DHCP 中继的引入解决了这一问题,它在处于不同网段间的DHCP客户机和服务器之间承担中继服务,将DHCP协议报文跨网段中继到目的DHCP服务器,于是许多网络上的DHCP客户机可以共同使用一个DHCP服务器。

DHCP协议是以客户/服务器模式工作的,当DHCP客户启动时,发送配置请求报文,DHCP 中继收到该报文并适当处理后发送给指定的位于其它网络上的DHCP服务器。

服务器根据客户提供的必要信息,再次通过DHCP中继发送配置信息给客户机,完成对主机的动态配置。

DHCP RELAY功能示意图如下所示:DHCP RELAY实现的主要功能为:1、配置IP辅助地址用户通过命令行界面,在接口配置模式下,为接口配置IP辅助地址,即指明DHCP SERVER 的IP地址。

在接口控制块中维护辅助地址信息,供DHCP中继时使用。

各接口可以配置多个IP辅助地址(每个接口可配置的的IP辅助地址最大个数为20,可以根据具体产品需要调整该值),IP辅助地址将被保存在接口控制块中。

2、处理DHCP中继报文DHCP中继代理不是对所有收到的DHCP报文都作中继处理,在中继前需要识别需要处理的DHCP报文。

需要强调的是在服务器端如回应报文发送给DHCP中继,则回应报文目的端口设为67。

DHCP中继模块通过Socket收发DHCP中继报文。

从各接口接收的DHCP协议报文,都是由Socket接收。

对DHCP报文识别后,交由中继模块处理。

通常DHCP请求报文的源地址是0,DHCP中继代理必须可以接收IP源地址为0的报文。

DHCP Snooping功能与实例详解一、采用DHCP服务的常见问题架设DHCP服务器可以为客户端自动分配IP地址、掩码、默认网关、DNS服务器等网络参数,简化了网络配置,提高了管理效率。

但在DHCP 服务的管理上存在一些问题,常见的有:●DHCP Server的冒充●DHCP Server的DOS攻击,如DHCP耗竭攻击●某些用户随便指定IP地址,造成IP地址冲突1、DHCP Server的冒充由于DHCP服务器和客户端之间没有认证机制,所以如果在网络上随意添加一台DHCP服务器,它就可以为客户端分配IP地址以及其他网络参数。

只要让该DHCP服务器分配错误的IP地址和其他网络参数,那就会对网络造成非常大的危害。

2、DHCP Server的拒绝服务攻击通常DHCP服务器通过检查客户端发送的DHCP请求报文中的CHADDR (也就是Client MAC address)字段来判断客户端的MAC地址。

正常情况下该CHADDR字段和发送请求报文的客户端真实的MAC地址是相同的。

攻击者可以利用伪造MAC的方式发送DHCP请求,但这种攻击可以使用Cisco 交换机的端口安全特性来防止。

端口安全特性(Port Security)可以限制每个端口只使用唯一的MAC地址。

但是如果攻击者不修改DHCP请求报文的源MAC地址,而是修改DHCP报文中的CHADDR字段来实施攻击,那端口安全就不起作用了。

由于DHCP服务器认为不同的CHADDR值表示请求来自不同的客户端,所以攻击者可以通过大量发送伪造CHADDR的DHCP请求,导致DHCP服务器上的地址池被耗尽,从而无法为其他正常用户提供网络地址,这是一种DHCP耗竭攻击。

DHCP耗竭攻击可以是纯粹的DOS攻击,也可以与伪造的DHCP服务器配合使用。

当正常的DHCP服务器瘫痪时,攻击者就可以建立伪造的DHCP服务器来为局域网中的客户端提供地址,使它们将信息转发给准备截取的恶意计算机。

应用场景:

IP Source Guard可以实现防止用户私设IP地址及防止用户变化源IP的扫描行为,要求用户必须动态DHCP方式获取IP,否则将无法使用网络;

IP Source Guard配合ARP-check功能使用可以有效预防ARP欺骗,具体配置参考IP Source Guard+ ARP-check防范ARP

功能简介:

IP Source Guard:IP Source Guard(IP源防护)维护一个IP 源地址绑定数据库,IP Source Guard可以在对应的接口上主机报文进行基于源IP、源IP和源MAC的报文过滤,从而保证只有IP源地址绑定数据库中的主机才能正常使用网络。

IP Source Guard会自动将DHCP Snooping绑定数据库中的合法用户绑定同步到IP

Source Guard的IP源地址绑定数据库(硬件安全表项中),这样IP Source Guard就可以在打开DHCP Snooping设备上对客户端的进行严格过滤;默认情况下,打开IP Source Guard的功能的端口会过滤所有非DHCP的IP报文;只有当客户端通过DHCP从服务器获取到合法的IP或者管理员为客户端配置了静态的IP源地址绑定,端口将允许和这个客户端匹配的IP报文通过。

IP Source Guard支持基于IP+MAC或者基于IP的过滤,如果打开基于IP+MAC的过滤,IP Source Guard会对所有报文的MAC+IP进行检测,仅仅允许IP源地址绑定表格中存在的用户报文通过;而基于IP的过滤,仅仅会对报文的源IP地址进行检测。

一、组网需求

用户网关在核心交换机上,核心交换机创建DHCP Server,接入交换机下联PC使用动态DHCP获取IP地址,为了防止内网用户私设IP,需要实施IP Source Guard功能,对于私设IP地址的用户不让访问外网。

二、组网拓扑

三、配置要点

1、在核心交换机上开启DHCP Server功能(部分场景中,客户可能采用专用DHCP服务

器,则核心交换机只需要启用DHCP Relay功能即可)

2、在接入交换机上全局开启dhcp snooping功能,并且在上联核心的端口开启DHCP

Snooping信任口

3、在接入交换机连接用户的端口开启IP Source Guard功能

4、网络中存在个别用户使用静态IP,配置IP Source Guard功能后也能实现安全控制。

四、配置步骤

核心交换机配置:

1、开启核心设备的DHCP服务功能

Ruijie(config)#service dhcp

2、创建核心设备的IP地址,即用户的网关地址

Ruijie(config)#interface vlan 1

Ruijie(config-if-VLAN 1)#ip address 192.168.1.254 255.255.255.0

Ruijie(config-if-VLAN 1)#exit

3、创建核心设备的DHCP地址池

Ruijie(config)#ip dhcp pool vlan1

Ruijie(dhcp-config)#network 192.168.1.0 255.255.255.0 ------>子网掩码要和所设置IP地址的子网掩码一致,这里都是/24位掩码

Ruijie(dhcp-config)#dns-server 218.85.157.99 ------>设置分配给客户端的DNS地址

Ruijie(dhcp-config)#default-router 192.168.1.254 ------>设置分配给用户的网关地址,这个要和核心设备上所设置的IP地址一致,为192.168.1.254

Ruijie(dhcp-config)#end

Ruijie#wr

接入交换机配置:

1、在接入交换机上开启dhcp snooping功能

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#ip dhcp snooping ------>开启DHCP snooping功能

2、连接DHCP服务器的接口配置为可信任口

Ruijie(config)#interface gigabitEthernet 0/49

Ruijie(config-GigabitEthernet 0/49)#ip dhcp snooping trust ------>开启DHCP snooping的交换机所有接口缺省为untrust口,交换机只转发从trust口收到的DHCP响应报文(offer、ACK)

3、连接用户的接口开启IP Source Guard功能

Ruijie(config)#interface range fastEthernet 0/1-2 ------>同时进入1口和2口接口配置模式

Ruijie(config-if-range)#ip verify source port-security------>开启源IP+MAC的报文检测,将DHCP Snooping形成的snooping表写入地址绑定数据库中,请正确配置ip verfiy soure port-security,不要使用ip verify source(仅绑定IP),部分产品存在限制,只绑定IP的情况下可能出现异常。

注意:如果交换机下还有级联交换机,则不要在级联交换机端口配置IP Source guard,而应该在接入交换机上部署IP Source Guard方案。

避免二个设备都进行硬件绑定用户的

IP+MAC,导致消耗设备硬件资源表项。

4、配置静态绑定用户,这些用户希望采用静态IP地址,也能实现安全检查,避免端口下

其他用户私用IP地址。

Ruijie(config)#ip source binding 001a.a2bc.3a4d vlan 10 192.168.10.5 interface fa0/15

Ruijie(config)#interface fastEthernet 0/15

Ruijie(config-fastethernet 0/15)#ip verify source port-security

------>开启源IP+MAC的报文检测

5 、保存配置

Ruijie(config-if-range)#end

Ruijie#write ------>确认配置正确,保存配置

五、功能验证

1、相关功能信息查看

1)查看核心交换机DHCP服务器地址池分配情况

2)查看PC获取IP地址情况,在电脑上点击开始----->运行-------->输入cmd进入命令行界面-------->输入ipconfigl可以查看如下信息:

3)查看DHCP Snooping表

4)查看IP Source Guard相关信息

2、效果验证

1)自动获取IP地址,获取的IP地址是192.168.1.1,此时电脑能ping通网关

查看网关的MAC地址

2)对电脑IP地址进行手动释放(在电脑cmd命令行界面敲ipconfig/release),然后手动设置一个IP地址

在电脑上手动设置IP地址,点击确定

在cmd命令行输入ipconfig/all,确认是手动设置的IP地址

在接入交换机上查看地址绑定数据库,没有用户的绑定信息

3)验证此时电脑是否能ping通网关

由于IP Source Guard功能只是对IP报文进行检查,不对ARP报文进行检查,故此时电脑arp -a依然可以看到网关的arp信息

4)如果要让手动设置的IP地址上网,可以在交换机上手动添加一条地址绑定信息,命令如

下:

此时地址绑定数据库中有该电脑绑定的相关信息

此时私设的IP地址也能够正常上网。