gdb调试实例

- 格式:doc

- 大小:200.42 KB

- 文档页数:16

gdb交叉编译调试教程1.引言1.1 概述引言是一篇长文的开头部分,用于向读者介绍文章的背景、内容和目的。

在本篇长文中,我们介绍了gdb交叉编译调试的教程。

在本文的概述部分,我们将对文章的主要内容进行简要介绍。

本文主要分为引言、正文和结论三个部分。

在引言部分,我们首先介绍了本文的概述。

随后,我们会详细说明文章的结构和目的。

本文的主要目的是教会读者如何使用gdb进行交叉编译调试。

我们将从gdb的简介开始,介绍gdb的基本功能和用途。

然后,我们会对交叉编译进行概述,详细说明交叉编译的原理和常见的应用场景。

在结论部分,我们将对本文进行总结,并提供一些建议,帮助读者更好地进行实践。

通过本文的学习,读者将能够掌握gdb交叉编译调试的基本技巧,为软件开发和调试提供便利。

同时,读者也能够理解交叉编译的原理和应用,进一步提高自己的编程能力。

接下来,让我们开始正文的内容,详细介绍gdb的相关知识和交叉编译的实践操作。

文章结构部分的内容可以包括以下内容:文章结构指导读者对整篇文章的组织和内容有一个清晰的了解。

通过明确的结构,读者可以更好地理解和学习文章中的知识点。

下面是文章结构的主要部分:1.2 文章结构本文分为引言、正文和结论三个部分。

引言部分(Introduction)主要介绍了本文的背景和目的。

其中,概述部分介绍了本文要讲解的主题:gdb交叉编译调试。

通过引言部分,读者可以了解到本文所涉及的领域和问题,并对后续内容有一个整体的了解。

正文部分(Main Body)是本文的主要内容,分为多个小节。

第一个小节(2.1 GDB简介)介绍了GDB的基本概念和功能,包括它是什么、为什么要使用它以及如何使用它进行调试等。

通过这一小节,读者可以快速了解GDB的基本知识。

第二个小节(2.2 交叉编译概述)介绍了交叉编译的基本概念和原理。

解释了为什么需要进行交叉编译以及如何进行交叉编译。

此小节还可以涵盖一些常见的交叉编译工具和方法,以帮助读者更好地理解交叉编译的过程和技术。

gdb调试汇编语言

GDB是一个功能强大的调试器,可以用来调试汇编语言程序。

在使用GDB调试汇编语言程序时,你需要首先确保程序已经被编译成可执行文件,并且包含了调试信息。

接下来,你可以通过以下步骤使用GDB来调试汇编语言程序:

1. 启动GDB,在命令行中输入`gdb`命令,然后在GDB提示符下输入可执行文件的名称。

2. 设置断点,你可以使用`break`命令在程序中设置断点,以便在特定的位置停止程序的执行。

例如,你可以输入`break main`来在程序的主函数处设置断点。

3. 运行程序,输入`run`命令来运行程序,程序会在设置的断点处停止执行。

4. 单步执行,使用`stepi`命令来逐条执行汇编指令,这样你可以逐步跟踪程序的执行过程。

5. 查看寄存器和内存,使用`info registers`命令可以查看寄

存器的值,而使用`x`命令可以查看内存中特定地址的内容。

6. 检查堆栈,使用`backtrace`命令可以查看当前的函数调用堆栈,而使用`frame`命令可以切换到不同的堆栈帧。

7. 观察变量,使用`print`命令可以查看特定变量的值,这对于检查程序状态非常有用。

8. 继续执行,当你想让程序继续执行时,可以使用`continue`命令来让程序一直执行到下一个断点或者程序结束。

以上是使用GDB调试汇编语言程序的基本步骤,当然,在实际调试过程中可能会有更复杂的情况需要处理,但是掌握了这些基本操作之后,你就可以更有效地使用GDB来调试汇编语言程序了。

希望这些信息对你有所帮助。

使用gdb调试程序的基本步骤今天要来学习一个很有趣的东西,叫做用gdb调试程序。

这就好比要去寻找藏在一个大迷宫里的宝藏,gdb就是手里的神奇地图,能帮找到宝藏,也能帮找到程序里藏着的小问题!下面就一起来看看怎么用它。

准备好的“工具”得先有一个小程序,就好比要做饭得先有食材一样。

比如说,写了一个简单的C 语言程序,它本来是想计算两个数相加的结果,但是不知道为啥,算出来的结果总是不对。

这时候,gdb就能派上用场。

在开始用gdb之前,得先把这个程序编译一下,而且编译的时候要加上一个特别的“小魔法”,就是“-g”这个参数。

就像给的程序穿上了一件有特殊标记的衣服,这样gdb就能更清楚地知道程序里的各种小秘密。

比如说,的程序叫“add.c”,那编译的时候就在终端里输入“gcc -g add.c -o add”,这样就得到了一个可以用gdb调试的程序“add”。

启动gdb这个“寻宝地图”现在的“工具”准备好了,那就开始启动gdb。

在终端里输入“gdb add”,就像打开了一个神奇的盒子,gdb就开始工作。

这时候,你会看到一些信息跳出来,别害怕,这说明gdb已经准备好帮找问题。

设置“寻宝线索”——断点。

想象一下,的程序是一条长长的小路,断点就像是在路上插的小旗子,告诉gdb:“到这儿停一下,让我看看发生了什么事儿。

”比如说,觉得可能是计算相加结果的那一行代码出了问题,那就可以在这一行设置一个断点。

在gdb里输入“break 行数”,这里的行数就是程序里出错那一行的行号。

比如说计算相加的代码在第8行,那就输入“break 8”。

这样,当程序跑到第8行的时候,就会停下来,等去检查。

开始“寻宝之旅”——运行程序。

现在一切都准备好了,就让程序跑起来。

在gdb里输入“run”,就像让一个小机器人沿着的小路开始走。

当它走到设置断点的地方,就会停下来,然后告诉:“我到这儿,你快来看看。

”这时候,就可以看看程序里的各种变量的值是不是对的。

gdb调试命令的使用及总结

gdb是一个功能强大的调试器,用于调试C、C++等编程语言的程序。

它提供了许多命令和功能,可以帮助开发人员诊断和修复程序中的错误。

下面我将从使用和总结两个方面来回答你的问题。

首先是gdb的使用。

要使用gdb调试程序,首先需要在编译时包含调试信息。

这意味着在使用gcc或g++编译程序时,需要添加`-g`选项。

例如:

gcc -g -o program program.c.

然后可以使用以下命令启动gdb并加载程序:

gdb program.

一旦进入gdb,可以使用一系列命令来控制程序的执行和检查程序状态。

例如,可以使用`run`命令来运行程序,`break`命令来设置断点,`step`和`next`命令来逐行执行程序等等。

此外,还可以使用`print`命令来打印变量的值,`backtrace`命令来查看函数调用栈等等。

现在来总结一下gdb的使用。

gdb是一个非常强大的调试工具,它可以帮助开发人员快速定位和修复程序中的错误。

通过设置断点、逐行执行程序、查看变量的值等操作,开发人员可以深入了解程序

的执行过程,找出其中的问题。

此外,gdb还提供了丰富的文档和

在线帮助,可以帮助开发人员更好地利用它的功能。

总的来说,gdb是一个非常有用的调试工具,它可以帮助开发

人员提高程序调试的效率和准确性。

通过学习和熟练掌握gdb的使用,开发人员可以更快地修复程序中的错误,提高自己的编程水平。

希望这个回答能够帮助你更好地了解gdb的使用和功能。

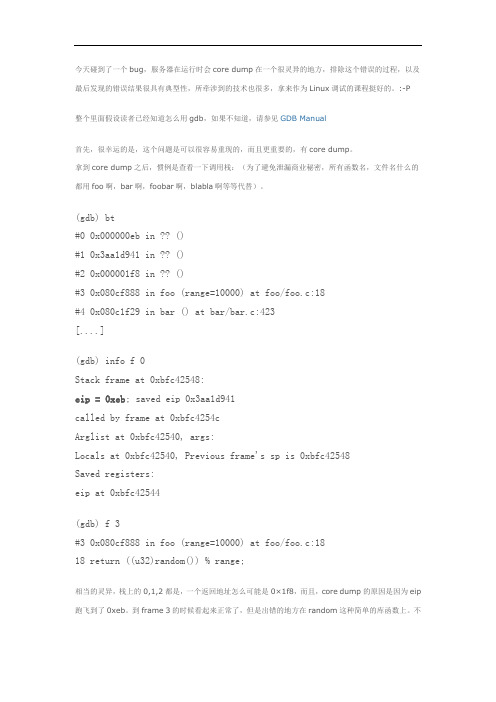

今天碰到了一个bug,服务器在运行时会core dump在一个很灵异的地方,排除这个错误的过程,以及最后发现的错误结果很具有典型性,所牵涉到的技术也很多,拿来作为Linux调试的课程挺好的。

:-P整个里面假设读者已经知道怎么用gdb,如果不知道,请参见GDB Manual首先,很幸运的是,这个问题是可以很容易重现的,而且更重要的,有core dump。

拿到core dump之后,惯例是查看一下调用栈:(为了避免泄漏商业秘密,所有函数名,文件名什么的都用foo啊,bar啊,foobar啊,blabla啊等等代替)。

(gdb) bt#0 0x000000eb in ?? ()#1 0x3aa1d941 in ?? ()#2 0x000001f8 in ?? ()#3 0x080cf888 in foo (range=10000) at foo/foo.c:18#4 0x080c1f29 in bar () at bar/bar.c:423[....](gdb) info f 0Stack frame at 0xbfc42548:eip = 0xeb; saved eip 0x3aa1d941called by frame at 0xbfc4254cArglist at 0xbfc42540, args:Locals at 0xbfc42540, Previous frame's sp is 0xbfc42548Saved registers:eip at 0xbfc42544(gdb) f 3#3 0x080cf888 in foo (range=10000) at foo/foo.c:1818 return ((u32)random()) % range;相当的灵异,栈上的0,1,2都是,一个返回地址怎么可能是0×1f8,而且,core dump的原因是因为eip 跑飞到了0xeb。

GDB单步调试程序GDB单步调试程序单步调试,就是通过⼀⾏⼀⾏的执⾏程序,观察整个程序的执⾏流程,进⽽尝试发现⼀些存在的异常或者 Bug。

借助 next 命令可以控制GDB 单步执⾏程序。

GDB 调试器共提供了 3 种可实现单步调试程序的⽅法,即使⽤ next、step 和 until 命令。

这 3 个命令都可以控制 GDB 调试器每次仅执⾏ 1 ⾏代码,但除此之外,它们各⾃还有不同的功能。

下⾯以⼀个C程序来分别介绍三个命令,功能是根据⽤户输⼊的 num 值,输出 12+22+...+num2的值。

代码如下:#include <stdio.h>int print(int num){int ret = num * num;return ret;}int myfunc(int num){int i = 1;int sum = 0;while(i <= num){sum += print(i);i++;}return sum;}int main(){int num =0;scanf("%d", &num);int result = myfunc(num);printf("%d", result);return0;}GDB next命令next 是最常⽤来进⾏单步调试的命令,其最⼤的特点是当遇到包含调⽤函数的语句时,⽆论函数内部包含多少⾏代码,next 指令都会⼀步执⾏完。

也就是说,对于调⽤的函数来说,next 命令只会将其视作⼀⾏代码。

next 命令可以缩写为 n 命令,使⽤⽅法也很简单,语法格式如下:(gdb) next count参数 count 表⽰单步执⾏多少⾏代码,默认为 1 ⾏。

⽰例:可以看到,当程序单步执⾏第 18 ⾏时,继续执⾏ next 指令,下⼀次将要执⾏的是第 19 ⾏代码,⽽⾮ myfunc() 函数内部的代码。

gdb 调试函数

要调试一个函数,你需要以下步骤:1. 使用`gdb` 命令行工具启动你的程序:`gdb <executable>`,其中`<executable>` 是你要调试的可执行文件。

2. 设置断点:使用`break` 命令在你要调试的函数的位置设置断点。

例如,如果你要调试的函数是`my_function()`,可以使用`break my_function` 来设置断点。

3. 启动程序:使用`run` 命令启动程序,然后程序将在断点处停止执行。

4. 执行程序:使用`next` 命令按行执行代码,或使用`step` 命令进入函数内部执行。

5. 在调试过程中查看变量的值:使用`print` 命令来查看变量的值。

例如,可以使用`print variable_name` 来查看变量`variable_name` 的值。

6. 继续执行程序:使用`continue` 命令继续执行程序,直到下一个断点或程序结束。

7. 在调试结束后退出`gdb`:使用`quit` 命令退出`gdb`。

这些是基本的

`gdb` 调试函数的使用方法。

你还可以使用其他命令来查看堆栈信息、设置条件断点、跳到指定行等。

可以使用`help` 命令来获取更多有关`gdb` 命令的信息。

gdb调试教程GDB调试教程GDB(GNU调试器)是一个用于调试程序的强大工具。

它可以用于查找程序中的错误、跟踪程序的执行过程、观察程序的变量和内存、以及进行程序的优化等。

本教程将介绍如何使用GDB进行程序调试。

1. 启动GDB要启动GDB,只需在终端中键入“gdb”命令,然后在空格后输入需要调试的可执行文件的名称。

例如:```$ gdb my_program```2. 设置断点断点是在程序中设置的一个标记,用于指示GDB在此处停止程序的执行。

要设置断点,请在GDB提示符后输入“break”命令,后跟要设置断点的代码行或函数的名称。

例如:```(gdb) break main.cpp:10```3. 运行程序在设置完断点后,可以使用“run”命令来运行程序。

例如:```(gdb) run```程序将开始执行,并在达到断点处时暂停。

4. 调试命令在程序暂停执行时,可以使用各种GDB命令来检查程序的状态。

以下是一些常用的命令:- `list`:显示当前执行点周围的源代码。

- `print`:打印程序中的变量值。

- `step`:执行当前行,并进入任何调用的函数。

如果当前行有多个函数调用,GDB将进入第一个调用的函数。

- `next`:执行当前行,但不进入任何调用的函数。

如果当前行有多个函数调用,GDB将仅执行当前行并跳过后续的函数调用。

- `continue`:继续程序的执行,直到下一个断点或程序结束。

5. 查看堆栈使用“backtrace”命令可以查看程序运行时的函数调用堆栈。

这将显示调用堆栈的所有函数和相应的行号。

```(gdb) backtrace```6. 跟踪变量和内存GDB还可以让你查看程序的变量和内存。

使用“print”命令可以在程序暂停时查看变量的值。

例如:```(gdb) print my_variable```要查看内存中的内容,可以使用“x”命令。

例如,要查看内存位置0x100的内容:```(gdb) x /x 0x100```7. 结束调试会话要结束GDB调试会话,可以使用“quit”命令。

1. 查看gdb命令 ..................................................................................................... 2 2. 程序堆栈布局 ...................................................................................................... 3 3. 调试演示 ............................................................................................................ 5 a) 堆栈信息 ...................................................................................................... 5 b) 调试多进程 .................................................................................................. 6 c) 无效的内存地址 ............................................................................................ 7 d) 不对齐的内存地址 ......................................................................................... 8 e) 缓冲区溢出 .................................................................................................. 9 f) 堆栈溢出 .................................................................................................... 10 4. 调试原理 & 调试信息 ........................................................................................ 14 a) 调试原理 .................................................................................................... 14 b) 调试信息 .................................................................................................... 14 1. 查看gdb命令 (gdb) help List of classes of commands:

STM -- STMicroelectronics specific target commands aliases -- Aliases of other commands breakpoints -- Making program stop at certain points data -- Examining data files -- Specifying and examining files internals -- Maintenance commands obscure -- Obscure features running -- Running the program stack -- Examining the stack status -- Status inquiries support -- Support facilities tracepoints -- Tracing of program execution without stopping the program user-defined -- User-defined commands

Type "help" followed by a class name for a list of commands in that class. Type "help all" for the list of all commands. Type "help" followed by command name for full documentation. Type "apropos word" to search for commands related to "word". Command name abbreviations are allowed if unambiguous. (gdb) help stack Examining the stack. The stack is made up of stack frames. Gdb assigns numbers to stack frames counting from zero for the innermost (currently executing) frame.

At any time gdb identifies one frame as the "selected" frame. Variable lookups are done with respect to the selected frame. When the program being debugged stops, gdb selects the innermost frame. The commands below can be used to select other frames by number or address.

List of commands: backtrace -- Print backtrace of all stack frames bt -- Print backtrace of all stack frames down -- Select and print stack frame called by this one frame -- Select and print a stack frame return -- Make selected stack frame return to its caller select-frame -- Select a stack frame without printing anything up -- Select and print stack frame that called this one Type "help" followed by command name for full documentation. Type "apropos word" to search for commands related to "word". Command name abbreviations are allowed if unambiguous. (gdb) help bt Print backtrace of all stack frames, or innermost COUNT frames. With a negative argument, print outermost -COUNT frames. Use of the 'full' qualifier also prints the values of the local variables.

(gdb) help frame Select and print a stack frame. With no argument, print the selected stack frame. (See also "info frame"). An argument specifies the frame to select. It can be a stack frame number or the address of the frame. With argument, nothing is printed if input is coming from a command file or a user-defined command.

2. 程序堆栈布局 frame是函数调用时,在堆栈上记录的数据信息,包括寄存器,局部变量,函数参数等,每个函数被调用都会在堆栈上记录自己的信息,于是形成了如图显示的frame stack: frame的组成:在函数的入口处,首先保存那些在本函数里被使用的寄存器(D),函数退出时,恢复它们,其中就包含函数调用的返回地址,然后给函数内的局部变量分配空间(C),再然后给alloca调用或者动态数组分配空间(B),如果有调用子函数,而且子函数的参数个数过多,无法完全通过寄存器传递,那么就需要借助堆栈传递(A)。 函数出口处,堆栈释放是分配的逆过程,A-->B-->C-->D,在D中得到函数的返回地址,于是当前函数调用完成,返回到调用它的上一级函数体内。 补充说明:不是每个函数的frame都包含ABCD,可能只包含一部分,比如只有CD,分配的时候D-->C,释放的时候C-->D,这个过程是完全对称的。

pop A pop B pop C pop D, get ret addr then ret to parent

jump to child ret addr

jump to child ret addr

jump to child ret addr

push D, save ret addr push C push B push A run

push D, save ret addr push C push B push A run

push D, save ret addr push C push B push A run

pop A pop B pop C pop D, get ret addr then ret to parent