基于P2P的僵尸网络及其检测技术

- 格式:pdf

- 大小:430.36 KB

- 文档页数:5

一种新型的P2P僵尸网络检测模型摘要:僵尸网络已经给当前的计算机网络安全带来严重的安全威胁,特别是僵尸网络在融合对等网络作为通信技术之后,僵尸网络大大提高了其生存能力,为有效降低采用P2P技术的僵尸网络带来的安全威胁,如何有效检测出基于P2P技术的僵尸网络成为一个热点。

针对这种现状提出了一种基于P2P技术的Botnet检测模型。

关键词:僵尸网络;检测模型;对等网络;模糊逻辑0引言僵尸网络是一个由大量被感染了僵尸程序的主机所构成的重叠网络。

攻击者借助各种手段使得主机感染僵尸程序,比如缓冲区溢出攻击、电子邮件、钓鱼网站等。

感染了僵尸程序的主机通过各种组网协议构成僵尸网络。

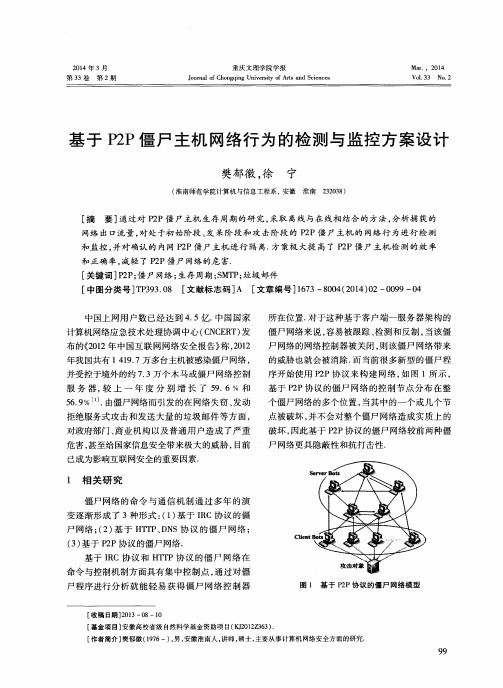

根据僵尸网络的组网协议分类,僵尸网络可分为集中控制的僵尸网络,基于P2P技术的僵尸网络。

其中前者又分IRC 僵尸网络和HTTP僵尸网络,相应的有Rbot、Zeus等。

而基于P2P 技术的僵尸网络又分为非结构化的僵尸网络、结构化僵尸网络、层次化的僵尸网络,相应的有Sinit、Phatbot、Storm等。

本文主要讨论后者即基于P2P技术的僵尸网络检测,当前常见的检测方法有两大类:一种是基于流量分析的方法,一种基于异常行为的检测方法。

1僵尸网络的特征僵尸网络的组网以及攻击时都会有大量特征存在。

特征一:文献指出僵尸网络会产生大量异常报文。

首先在僵尸主机通过引导结点加入网络时,由于引导结点的动态波动性,造成部分引导结点的IP失效,所以网络中会出现大量的ARP报文,其次如果目的节点最终不可到达还会有ICMP报文大量出现,最后僵尸主机在加入网络进行攻击时,会发送大量的恶意邮件,会造成大量SMTP报文的出现;特征二:感染的结点具有相似的特征。

加入网络的僵尸主机接受的是相同的任务命令,在攻击时也会表现出一些共同的特征,因此,也会造成通信数据具有相同的特点。

2僵尸网络的检测模型僵尸网络的特征为检测僵尸网络带来部分依据,然而这些特征很难精确地去检测,因此,结合模糊逻辑的相关理论,提出了一种新型的僵尸网络检测模型RLDB。

基于组特征过滤器的僵尸主机检测方法的研究王劲松;刘帆;张健【摘要】提出了一种基于组特征过滤器的检测方法,使用多个成员特征对内网主机数据分组进行过滤,以O(tmn)的空间开销为代价,应对短特征串和特征串的分组分散问题,并能与传统的特征匹配算法相兼容.模拟实验证明了该检测算法的正确性和有效性.【期刊名称】《通信学报》【年(卷),期】2010(031)002【总页数】7页(P29-35)【关键词】网络安全;僵尸检测;组特征;DPI;P2P【作者】王劲松;刘帆;张健【作者单位】天津理工大学,计算机视觉与系统省部共建教育部重点实验室,天津,300191;天津理工大学,智能计算及软件新技术天津市重点实验室,天津,300191;天津理工大学,计算机视觉与系统省部共建教育部重点实验室,天津,300191;天津理工大学,智能计算及软件新技术天津市重点实验室,天津,300191;国家计算机病毒应急处理中心,天津,300457【正文语种】中文【中图分类】TP393.11 引言随着互联网的普及,安全问题变得越来越严重。

据CNCERT/CC2008年度上半年报告[1]显示:在境内外控制者利用木马控制端对主机进行控制的事件中,木马控制端IP地址总数为280 068个,被控制端IP地址总数为1 485 868个,我国大陆地区302 526个IP地址的主机被植入木马。

针对这一现状,学术界已进行了很多相关研究并先后提出了很多方法来尝试解决这一问题。

近年来,基于P2P模型的僵尸网络逐渐发展壮大起来,因此对P2P模型僵尸网络的研究也成为了网络安全领域的热点话题[2,3],目前国内外的僵尸网络检测技术可以分为如下3类[4]。

1) 基于蜜罐的检测方法。

蜜罐技术通过模拟真实主机来诱骗攻击者,从而捕获僵尸程序样本,然后通过逆向工程等手段获取并分析隐藏在代码中的僵尸网络相关信息。

文献[5]介绍了诸葛建伟等人设计开发的一种基于高交互式蜜罐技术的恶意代码自动捕获器——HoneyBow,它能够高效地对互联网上实际传播的恶意代码和网络攻击进行自动捕获,并提交到集中的样本服务器上。

P2P僵尸网络的检测摘要:点对点(P2P)分布式架构的提出为恶意代码提供了更具隐蔽性和弹性的命令分配机制,使得P2P僵尸网络成为互联网上最严重的威胁之一。

研究这种僵尸网络的检测技术非常具有现实意义,由于它具有较强的个性化差异,目前还没有通用的检测方法,现有的检测方法主要是通过分析其恶意行为及网络通信流量,析取其内在活动规律和传播机制等。

讨论了P2P僵尸网络的结构和机制,分析相关的几种主要的检测技术并对未来可能的研究重点作出了预测。

关键字:僵尸网络;点对点;检测技术;网络安全Abstract:The distributed architecture of Peer-to-Peer(P2P)has provided malwares (malicious softwares)the command distribution mechanism with increased resilence and obfuscation.P2P Botnet has become one of the most serious threats to Internet.At present,there is no general detection approach because of the strong differences between individuals,and most researches focus on analyzing their malicious behaviors on the host and communication SO as to understand the rules of their activities and transmission mechanism.This paper discussed the structure and mechanism of P2P Botnet.analyzed the major several related detecting research methods,and predicted the future detecting technology an d development.Key words:Botnet;Peer—to—Peer(P2P);detecting technology;network security1 引言僵尸网络(Botnet)是指采用一种或多种传播手段,将大量主机感染僵尸(Bot)程序,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

如何识别和防范网络僵尸网络网络僵尸网络,也称为僵尸网络、僵尸机网络,是指由恶意软件感染的大量计算机通过互联网组成的网络。

这些受感染的计算机在攻击者的控制下,被用来进行恶意活动,如分布式拒绝服务(DDoS)攻击、垃圾邮件发送等。

网络僵尸网络的影响不容忽视,因此,我们有必要了解如何识别和防范这些网络。

一、网络僵尸网络的特征与危害网络僵尸网络的特征可以总结为以下几点:1. 感染潜伏期长:恶意软件在计算机上潜伏的时间一般较长,这使得感染的计算机难以被察觉。

2. 隐蔽性强:网络僵尸网络是分布式的,攻击者通过远程控制进行操作,很难被发现和追踪。

3. 高度自动化:网络僵尸网络的控制方式通常是自动化的,攻击者可以通过指令批量控制大量僵尸计算机。

4. 威力巨大:网络僵尸网络可以实施各种攻击,如DDoS攻击,使目标服务器的带宽资源耗尽,导致其无法正常工作。

网络僵尸网络的危害非常明显:1. 经济损失:由于网络僵尸网络可以进行大规模的攻击,受害者的网络服务可能被迫停止,导致经济损失。

2. 信息安全威胁:网络僵尸网络可以用来窃取个人或机构的敏感信息,对信息安全造成严重威胁。

3. 社会秩序受损:网络僵尸网络可以被恶意分子利用,从事非法活动,如网络钓鱼、网络诈骗等,破坏社会秩序。

二、识别网络僵尸网络的方法要识别网络僵尸网络,我们可以采取以下方法:1. 安全软件检测:安装并定期更新杀毒软件和防火墙,可以帮助检测和清除潜在的恶意软件。

2. 实时监测网络流量:通过实时监测网络流量,可以及时发现异常的网络活动,从而判断是否存在僵尸网络。

3. 检查网络带宽使用情况:异常的网络带宽使用情况可能是网络僵尸网络活动的表现,及时检查可以帮助发现问题。

4. 注意异常计算机行为:注意发现计算机工作异常的情况,如突然变慢、频繁死机等,可能是受到恶意软件感染的迹象。

三、防范网络僵尸网络的方法为了有效防范网络僵尸网络,我们可以采取以下措施:1. 操作系统和软件更新:及时更新操作系统和软件的安全补丁,以修复已知的漏洞,提高系统的安全性。

基于P2P僵尸网络检测系统的设计与实现

梁发洵

【期刊名称】《电脑与电信》

【年(卷),期】2014(000)007

【摘要】近年来僵尸网络成为互联网最严重威胁之一,研究僵尸网络检测技术具有现实意义.讨论了P2P僵尸网络的组成和工作机制,分析P2P僵尸网络的检测方法,提出一P2P僵尸网络检测系统设计方案.

【总页数】3页(P51-53)

【作者】梁发洵

【作者单位】广州城市职业学院,广东广州 510405

【正文语种】中文

【相关文献】

1.基于网络行为特征与Dezert-Smarandache理论的P2P僵尸网络检测 [J], 宋元章;陈媛;王俊杰;王安邦;李洪雨

2.基于snort僵尸网络检测系统的设计与实现 [J], 乔森;艾中良

3.基于报文大小的P2P僵尸网络检测方法 [J], 谷海红; 何杰; 王浩

4.基于机器学习的僵尸网络DGA域名检测系统设计与实现 [J], 于光喜;张棪;崔华俊;杨兴华;李杨;刘畅

5.基于机器学习的僵尸网络DGA域名检测系统设计与实现 [J], 于光喜;张棪;崔华俊;杨兴华;李杨;刘畅

因版权原因,仅展示原文概要,查看原文内容请购买。

Scientific Journal of Information EngineeringJune 2015, Volume 5, Issue 3, PP.97-101 P2P Botnet and Its Detecting TechnologyQi Zhou1, Jing Gao1, Xiaoli Dong1, Qintao Dong21. School of Information Science and Engineering, Lanzhou University, Lanzhou 730000, China2. 68231troop Political Affairs Office of PLA, ChinaAbstractIn this article, firstly, we classified the P2P botnet by their character; then its network running mechanism and life cycle were analyzed; finally, by combining several common P2P botnet, we summarized the current detecting methods that based on mainframe and network, and pointed out main difficult of the P2P botnet detection.Keywords: Botnets; P2P; Detection; Network Traffic基于P2P的僵尸网络及其检测技术周琦1,高靖1,董小丽1,董秦涛21. 兰州大学信息科学与工程学院,甘肃兰州 7300302. 解放军68231部队政治处摘要:本文首先分析P2P僵尸网络的种类,接着对其网络运行机制、生命周期进行深入分析,结合几种常见P2P僵尸网络,总结了现行的基于主机和基于网络的检测方法,最后提出了P2P僵尸网络检测的难点。

关键词:僵尸网络;P2P;检测;网络流量引言僵尸网络是由大量被僵尸程序控制的主机通过某种C&C(命令与控制)信道所组成的网络。

僵尸网络融合了传统的恶意软件,成为一种可控的、能够发动各种恶意活动的攻击平台。

控制者主要通过被僵尸网络控制的感染主机进行恶意行为。

近几年出现的基于P2P (Peer-to-Peer) 的僵尸网络,具有更强的隐蔽性、健壮性和危害性,给僵尸网络追踪、检测和防御带来极大的挑战,引起了网络安全机构及专家学者的高度重视。

根据2013年华为云安全中心统计,从全球来看,中国和美国的僵尸网络主机数分别占整体数量的30.3%和28.2%,远远高于其他国家,而从控制者来看,美国境内的控制者最多,占重量的 (42.2%),随后是德国 (9.1%),法国 (7%) 和英国 (5.8%),而中国则约为3.8%。

1P2P僵尸网络研究1.1P2P僵尸网络的种类本文在文献[1]的基础上对P2P僵尸网络的分类进行更加详细的描述。

根据P2P僵尸网络选用P2P协议进行组网的方式以及选择僵尸主机的来源将P2P僵尸网络划分为3种类型;(1) 寄生型P2P僵尸网络:使用现有的合法P2P网络组网,僵尸主机也来自于该网络内的主机;(2) 吸附型P2P僵尸网络:依赖于现有的合法P2P网络组网,僵尸主机来自于整个Internet中的脆弱主机;(3) 独立型P2P僵尸网络:使用现有的P2P协议或者设计新的P2P协议组成独立的网络,网络内的节点全部是僵尸主机(不含有良性的P2P节点)。

1.2P2P僵尸网络运行机制僵尸网络的C&C(命令与控制)信道机制是僵尸网络设计中最重要的组成部分。

C&C机制直接决定了僵尸网络的通信协议和网络拓扑结构,从而影响到僵尸网络在网络维护、代码升级、命令分发时的网络运行效率,以及在对抗安全检测和防御、网络或计算机故障时表现出来的韧性。

按照僵尸牧主发布命令和僵尸主机获取命令的方式划分,C&C机制可以划分为“pull”和“push”机制[2]。

“pull”机制也称为“命令发布/订阅”机制,是指僵尸主机主动地从僵尸牧主发布命令的地方获取命令;“push”机制是指僵尸主机被动地等待命令被推送过来,然后将命令转发给其它僵尸主机成员。

(1) Pull机制集中式僵尸网络的C&C信道通常使用“pull”机制实现。

在IRC僵尸网络中,所有的僵尸主机周期性连接到预定的IRC频道上,等待僵尸牧主在这个频道上发布命令;在HTTP僵尸网络中,僵尸牧主将命令发布到某个Web页面中,僵尸主机定期使用HTTP协议访问这个Web页面以检查是否有命令更新。

该Web 页面的地址是事先编码到僵尸程序代码中的,在运行期间可以通过僵尸牧主发布“地址修改命令”对其进行更改。

P2P僵尸网络如果使用定制的P2P协议,可以根据需要使用“pull”机制或“push”机制。

如果使用“pull”机制,一般会借鉴P2P文件共享系统中的文件查询思想:僵尸牧主挑选一个或若干僵尸主机发布命令,让其申明拥有某个特定文件,这个文件的文件名需要预先编码到僵尸程序代码中。

僵尸主机定期在网内查询这个文件来获取命令;一旦申明拥有这个文件的僵尸主机接收到查询命令,就回复查询成功报文,查询成功报文中包含有命令或者发布命令的地址;接下来,当发出查询请求的僵尸主机接收到查询成功报文后,就直接解析命令或是到指定的位置获取命令。

采用“pull”机制实现的僵尸网络都需要僵尸主机周期性地请求命令或者检查命令的更新,实现起来比较容易,但是这种“周期性”规律增加了被检测到的危险。

(2) Push机制基于“push”机制的P2P C&C的核心思想是:僵尸牧主将命令发送给网内的僵尸主机,接收到命令的僵尸主机主动将命令转发给其它的节点。

这种方法避免了周期性请求或检查新的命令,减少了被检测到的危险。

僵尸主机一般把命令伪装成正常的查询报文发送给所有的邻接节点,并依赖于这些邻接节点继续转发该命令。

这个报文对于良性节点来说就是正常的查询报文,而僵尸节点能够将其解析为命令。

这种方案易于实现且难以被防御者检测到,因为命令转发流量中混合了正常的查询检索流量。

1.3P2P僵尸网络生命周期大体上来说,P2P僵尸网络的生命周期可以分为三个阶段[1]:感染阶段、组网与二次感染阶段和接收及命令控制阶段。

(1) 感染阶段也称为初次感染阶段。

攻击者会利用网络中易感计算机的系统漏洞,使用蠕虫、木马等恶意代码技术,通过电子邮件、网站恶意脚本、移动载体等传播媒介来传播和感染恶意僵尸程序。

(2) 组网与二次感染阶段在这个阶段,新感染的主机通过随机扫描等手段试图连接僵尸程序列表中的其他节点,并根据反馈的信息更新自身信息,从而成为一台真正的P2P僵尸主机,进入第三个阶段。

(3) 接收及命令控制阶段完成组网和二次感染的僵尸主机在这个阶段的主要任务就是接收和执行攻击任务。

大多数情况,僵尸网络发起的攻击都是简单地发送携带病毒的垃圾邮件。

当攻击成功后,僵尸网络的规模会随着新感染主机的加入而扩大。

有时候僵尸牧主也会发起比较敏感的攻击行为,比如窃取身份数据、用户密码和金融数据等。

1.4几个重要的P2P僵尸网络2002年第一个使用P2P协议的僵尸网络Slapper出现,这标志着基于P2P协议的僵尸网络正式登上舞台。

早期的Sinit和Nugache等是纯分布式P2P僵尸网络,每台僵尸主机对等连接,僵尸主机既是客户机也是服务器。

2004年Phatbot出现,它是典型的集中式P2P僵尸网络,在Phatbot中,新感染主机需要连接到Gnutella 网络的缓冲服务器取得僵尸节点列表,它基于WASTE协议构建,只支持小规模P2P网络,扩展性差,存在单点失效的问题。

2007年Storm僵尸网络的爆发,标志着P2P僵尸网络技术走向成熟,它是基于Kademlia协议的完全分布式僵尸网络。

开始它用来感染宿主的电子邮件都有一行与风暴相关的标题,之后常用一些当前热门新闻事件来伪装自己。

Storm僵尸网络寄生于合法的P2P网络中,具有很大的隐蔽性,这些优势使得受感染主机呈爆发式增长,2007年11月,Storm每小时都有多达23万台僵尸主机同时在线,成为规模最大、危害最大的僵尸网络。

1.5P2P僵尸网络的检测1.5.1基于主机的检测基于主机的检测主要是指在一个负责监控的主机内部安装传感器,用其监控和记录僵尸程序的可疑行为活动。

现阶段最常见的基于主机的检测方法主要是蜜罐和虚拟机技术,然而随着它们的大量应用,僵尸牧主很容易掌握这些技术,并进行反制。

该方法能够有效检测到活跃的P2P僵尸网络,但当僵尸网络停止活动时就不容易检测到,因此人们开始寻求更加有效的检测方法。

1.5.2基于网络的检测通过大量的研究实验发现,P2P僵尸网络节点需要频繁地交换节点信息,处理P2P网络扰动问题,那么这些节点的网络行为,比如报文大小、发送的频率必然会表现出相似性。

针对这些网络行为相似性,产生了一些优秀的检测方法。

Noh等人[3]提出了一种多阶段流模型的P2P僵尸网络检测方法。

该方法把研究的重点放在僵尸主机与大量的远端节点进行通信的特征上,认为按照某种规则分阶段的流具有相似但时间间隔不规律的特征,然后对相似的流进行分组并压缩,然后通过概率矩阵来构建分组流的转换模型,最后计算出bot的似然率。

Zhang等人[4][4]提出一种P2P流量指纹识别算法,用于建立各种P2P应用的统计概图,使用基于流量聚类分析的方法来识别运行P2P应用的主机,然后根据观察出来的P2P僵尸网络节点表现出来的一些相似性,比如同一个僵尸网络内的僵尸节点使用同样的P2P协议和网络、每两个僵尸节点联系的邻居节点集合之间的交集比较大等,将P2P僵尸主机与合法的P2P网络主机分离出来。

但是这种方法需要基于一个前提假设,即检测的目标网络内至少有2个以上的主机是同一个P2P僵尸网络上的节点,从而才能有效利用僵尸节点之间通信特征的相似性来达到检测的目的。

1.6P2P僵尸网络检测难点1.6.1传统检测技术失效传统的基于特征匹配技术在检测P2P僵尸网络时,几乎完全失效,主要因为:(1) 基于特征匹配技术几乎完全不可行;基于特征匹配技术在检测P2P僵尸网络时,几乎完全失效,主要因为两个原因:首先是僵尸网络特有的C&C机制,使得僵尸牧主可以很容易发布程序升级命令,频繁地修改僵尸程序的特征码;其次是当前的P2P僵尸程序几乎都使用了很严格的加密和认证机制,无法进行有效地特征匹配检测。

(2) 蜜网检测能力不足;P2P僵尸网络没有C&C服务器,使用蜜网采集到的信息利用价值不大,而且蜜网检测点容易遭受僵尸牧主的DDos攻击,从而无法工作。