一种计算机检测系统的设计与实现

- 格式:pdf

- 大小:296.84 KB

- 文档页数:4

智慧健康监测与干预系统设计与实现智慧健康监测与干预系统是一种通过融合计算机技术和医疗健康知识,以实时监测和干预个人健康状态的系统。

本文将介绍智慧健康监测与干预系统的设计和实现,包括系统架构、功能模块、数据采集与处理、智能分析与干预等方面。

一、系统架构设计智慧健康监测与干预系统的架构一般包括数据采集端、数据传输端、数据处理与存储端以及用户端。

数据采集端负责搜集用户的生理参数和健康数据,通过传感器、智能设备等进行采集;数据传输端负责将采集到的数据传输至数据处理与存储端;数据处理与存储端负责对数据进行清洗、整理和存储,为后续的智能分析提供数据支撑;用户端是用户与系统进行交互和管理的界面。

二、功能模块设计智慧健康监测与干预系统的功能模块一般包括数据采集、数据传输、数据处理与存储、数据分析与干预以及报警与推送五个模块。

1. 数据采集模块:通过各种传感器和智能设备,搜集用户的生理参数、健康数据和行为信息,如心率、血压、睡眠质量等。

2. 数据传输模块:负责将采集到的数据传输至数据处理与存储端,可以采用蓝牙、WiFi、移动网络等方式进行传输。

3. 数据处理与存储模块:对采集到的数据进行清洗、整理和存储,包括数据去噪、数据融合、数据归一化等操作,以及数据的保存、备份和恢复。

4. 数据分析与干预模块:通过数据挖掘和人工智能技术,对采集到的数据进行分析和处理,提取用户的健康状态和行为特征,并根据需求制定个性化的健康干预方案。

5. 报警与推送模块:根据用户设定的健康阈值和干预方案,当检测到异常情况时,系统可以通过手机、电子邮件等方式及时向用户发送警报和提醒。

三、数据采集与处理数据采集是智慧健康监测与干预系统的重要环节,关乎到数据质量和准确性。

常用的数据采集方式包括传感器、智能手环、智能手表等。

数据采集设备要能够准确、可靠地获取用户的各项生理参数和健康数据,并能将其传输至数据处理与存储端。

在数据处理与存储模块,对采集到的原始数据需要进行清洗和整理,以确保数据的可靠性和一致性。

基于深度学习的行人检测与追踪系统设计与实现

摘要: 行人检测与追踪在计算机视觉和智能交通监控领域具有重要的应用价值。本文利用深度学习方法,设计并实现了一种高效准确的行人检测与追踪系统。通过对深度学习模型的训练和优化,我们提高了行人检测和追踪的准确性和实时性。实验结果表明,我们的方法在不同场景下的行人检测和追踪任务中取得了非常好的效果。

1.引言 行人检测与追踪是计算机视觉和智能交通监控领域的重要研究内容。它可以应用于视频监控、交通管理等领域,以实现对行人的识别和跟踪,提供重要的安全和监控信息。然而,由于行人姿态、光照等因素的多样性,以及复杂动态场景的挑战,行人检测与追踪一直是一个具有挑战性的问题。

2.方法与算法 2.1 行人检测 为了实现高准确性的行人检测,我们采用了深度学习方法,结合卷积神经网络(CNN)和目标检测算法。我们选择了YOLOv3作为基础模型,并在其基础上进行了改进。通过在大规模数据集上进行训练,我们优化了模型的权重和参数,使其在行人检测任务上表现更好。在测试阶段,我们使用非极大值抑制(NMS)算法来消除重叠框,并进行置信度筛选,以获得最终的行人检测结果。

2.2 行人追踪 对于行人追踪,我们采用了多目标跟踪算法,在行人检测结果的基础上进行追踪,并保持追踪的准确性和实时性。我们使用卡尔曼滤波器来预测行人的运动轨迹,并使用匈牙利算法来进行匹配。在多个相邻帧之间,我们使用IoU重叠度来评估两个行人框的相似度,从而判断是否属于同一个行人,并更新追踪器的状态。通过不断优化追踪算法的参数,我们实现了精确的行人追踪。

3.实验与结果 我们在公开数据集上进行了实验,评估了我们的行人检测与追踪系统的性能。在行人检测方面,我们的系统在PASCAL VOC和COCO数据集上分别达到了XX%和XX%的检测准确率。在行人追踪方面,我们的系统在多个视频序列上实现了高实时性和准确性,平均每秒处理XX帧图像,并且保持了超过XX%的追踪成功率。

基于Python的智能车辆识别与跟踪系统设计与实现智能车辆识别与跟踪系统是近年来人工智能技术在交通领域的重要应用之一。

通过结合计算机视觉和深度学习技术,可以实现对道路上车辆的自动识别和跟踪,为交通管理、智慧城市建设等领域提供重要支持。

本文将介绍基于Python的智能车辆识别与跟踪系统的设计与实现过程。

1. 系统架构设计智能车辆识别与跟踪系统的核心是图像处理和目标检测算法。

系统架构主要包括以下几个模块:1.1 数据采集模块数据采集模块负责从摄像头或视频文件中获取图像数据,作为后续处理的输入。

在实际应用中,可以使用USB摄像头、监控摄像头等设备进行数据采集。

1.2 车辆识别模块车辆识别模块利用深度学习技术对图像中的车辆进行识别。

常用的算法包括卷积神经网络(CNN)和目标检测算法(如YOLO、Faster R-CNN等)。

通过训练模型,可以实现对不同类型车辆的准确识别。

1.3 车辆跟踪模块车辆跟踪模块基于目标检测结果,利用相关滤波器、卡尔曼滤波器等算法对车辆进行跟踪。

通过建立目标运动模型,可以实现对车辆在连续帧中的跟踪和预测。

1.4 结果展示模块结果展示模块将识别和跟踪结果可视化展示,通常以图像或视频的形式呈现。

可以在图像上标注识别结果,并实时显示车辆的跟踪轨迹。

2. 算法实现与优化2.1 Python编程环境搭建Python是一种功能强大且易于学习的编程语言,广泛应用于机器学习和深度学习领域。

搭建Python编程环境是开发智能车辆识别与跟踪系统的第一步,可以选择安装Anaconda集成环境,以及OpenCV、TensorFlow等相关库。

2.2 目标检测算法实现选择适合的目标检测算法对车辆进行识别是系统设计的关键。

可以基于已有的开源模型进行迁移学习,也可以根据具体需求自行设计网络结构。

在训练过程中需要注意数据集的质量和数量,以及调整超参数进行优化。

2.3 车辆跟踪算法实现车辆跟踪算法需要考虑目标运动模型、外观特征匹配等因素。

基于hough变换形状检测系统的设计与实现一、背景介绍Hough变换是基于图形变换的一种形状检测方法,被广泛应用于计算机视觉领域中的图像识别、目标检测、边缘检测等方面。

该方法最初是由Paul Hough于1962年提出来的,有了这个方法,我们可以在图像中准确快速地寻找一些特定的形状,例如直线、圆、椭圆等,并且可以对其进行精确的定位和描述。

基于Hough变换形状检测系统可以应用于自动驾驶、工业自动化等方向。

在自动驾驶中,可以利用Hough变换检测图像中的直线和圆形,以实现车道线检测、交通标记检测等任务;在工业自动化中,可以利用Hough变换检测零件的轮廓,以实现工件识别、尺寸检测等任务。

二、系统设计基于Hough变换形状检测系统的设计主要包括以下几个方面:1. 图像预处理:对输入的图像进行预处理,包括灰度化、平滑化、二值化等操作,以便于后续的形状检测。

2. Hough变换:将预处理后的图像进行Hough变换,以检测图像中的直线、圆等形状。

具体实现中常常采用累加器数组(Accumulator Array)来实现Hough变换,并选择合适的阈值来筛选出符合要求的形状。

3. 形状检测:在经过Hough变换后,根据累加器数组中的结果,可以根据预设的参数(例如直线的斜率和截距,圆的半径和圆心坐标等)从中选出合适的形状,并将其绘制在原图上。

4. 用户界面:将检测结果显示给用户。

用户可以通过这个界面来控制系统的参数、输入图像等,以实现形状检测的目的。

三、系统实现在实现基于Hough变换形状检测系统时,可以选择不同的编程语言和库进行开发。

例如,可以使用Python语言,并使用OpenCV库来完成系统的实现。

下面是基于Python和OpenCV的Hough变换形状检测系统的一个简单实现代码:```pythonimport cv2import numpy as np# 图像预处理def preprocess_image(image):gray = cv2.cvtColor(image, cv2.COLOR_BGR2GRAY) # 灰度化blur = cv2.GaussianBlur(gray, (5, 5), 0) # 平滑化 _, binary = cv2.threshold(blur, 0, 255,cv2.THRESH_BINARY + cv2.THRESH_OTSU) # 二值化return binary# Hough变换def hough_transform(image):lines = cv2.HoughLinesP(image, 1, np.pi / 180, 100, minLineLength=100, maxLineGap=10) # 直线检测circles = cv2.HoughCircles(image,cv2.HOUGH_GRADIENT, 1, 20, param1=50, param2=30,minRadius=0, maxRadius=0) # 圆检测return lines, circles# 形状检测def detect_shapes(image, lines, circles):for line in lines:x1, y1, x2, y2 = line[0]cv2.line(image, (x1, y1), (x2, y2), (0, 255, 0), thickness=2) # 绘制直线if circles is not None:for circle in circles[0]:x, y, r = circlecv2.circle(image, (x, y), r, (0, 0, 255), thickness=2) # 绘制圆return image# 程序入口def main():image = cv2.imread('test.jpg')binary = preprocess_image(image)lines, circles = hough_transform(binary)result = detect_shapes(image, lines, circles)cv2.imshow('result', result)cv2.waitKey(0)cv2.destroyAllWindows()if __name__ == '__main__':main()```该代码首先定义了三个函数,分别用于图像预处理、Hough变换和形状检测。

疲劳驾驶检测系统的设计与实现疲劳驾驶是导致交通事故的重要原因之一,因此设计与实现一套有效的疲劳驾驶检测系统具有重要的意义。

本文将介绍一种基于计算机视觉技术的疲劳驾驶检测系统的设计与实现。

一、引言随着社会的发展和技术的进步,交通事故数量不断增加,疲劳驾驶已成为重要的交通安全隐患。

传统的疲劳驾驶检测方法主要依靠车辆行驶状态、车速等指标,但这些方法往往无法准确判断驾驶员的疲劳程度。

因此,引入计算机视觉技术来检测驾驶员的疲劳程度具有重要的意义。

二、系统设计1. 疲劳特征提取疲劳状态下的驾驶员具有一系列的特征,如眼睛的闭合程度、脸部表情等。

通过计算机视觉技术,我们可以提取这些特征并进行分析。

我们可以使用人脸识别算法检测驾驶员的面部,并计算出闭眼、张嘴、脸部特征变化等特征。

2. 特征分类与判定在疲劳状态下,驾驶员的眼睛通常会出现长时间闭合,嘴巴不停地打哈欠或张开,表情变得呆滞等。

通过对特征进行分类和判定,我们可以得出驾驶员是否处于疲劳状态的结论。

可以采用支持向量机(SVM)等机器学习方法来训练分类器,并提高分类的准确性。

三、系统实现1. 数据采集为了实现疲劳驾驶检测系统,首先需要采集大量的驾驶员数据。

可以使用摄像头进行实时视频的采集,并同时记录其他相关信息,如驾驶员的车速、方向盘的转角等。

这些数据将作为训练模型和验证系统效果的依据。

2. 数据预处理与特征提取在采集到的数据中,我们需要进行预处理和特征提取。

预处理包括图像的去噪、图像增强等操作,以保证后续的特征提取准确可靠。

然后,可以使用面部检测算法定位驾驶员的脸部,进而提取感兴趣的特征,如眼睛的闭合程度、嘴的状态等。

3. 模型训练与优化采用机器学习方法,使用提取到的特征进行模型的训练与优化。

可以采用支持向量机(SVM)等算法,将提取到的特征作为输入,事先定义好的疲劳状态(标签)作为输出,通过训练模型,使得模型能够准确判断驾驶员的疲劳状态。

4. 实时监测与报警在完成模型训练与优化后,将其应用于实时监测中。

基于单片机的压力检测系统设计在工业生产和日常生活过程中,压力检测是一项极其重要的任务。

无论是气体、液体还是固体的压力检测,都对我们的生产和生活有着极大的影响。

因此,设计一种基于单片机的压力检测系统,具有很高的实用价值。

基于单片机的压力检测系统主要由压力传感器、信号调理电路、单片机和显示模块组成。

其中,压力传感器负责检测压力,信号调理电路负责将压力传感器的输出信号进行放大和滤波,单片机用于处理和存储数据,显示模块则用于实时显示压力值。

系统的软件部分主要负责数据的处理和传输。

单片机通过AD转换器读取压力传感器的模拟信号,然后进行数字处理,得到压力值。

通过串口将压力值传输到显示模块进行实时显示。

在基于单片机的压力检测系统中,单片机的选择至关重要。

考虑到系统的性能和成本,我们推荐使用STM32系列的单片机。

STM32系列的单片机具有处理速度快、内存容量大、价格适中等优点,非常适合用于这种压力检测系统。

压力传感器的选择直接影响到压力检测的准确性和稳定性。

本系统推荐使用硅压阻式压力传感器,这种传感器具有灵敏度高、稳定性好、抗干扰能力强等优点。

显示模块用于实时显示压力值,因此要求具有显示清晰、易于观察等特点。

本系统推荐使用LED数码管作为显示模块,LED数码管具有价格低廉、易于维护等优点。

基于单片机的压力检测系统具有结构简单、操作方便、性能稳定等优点,可广泛应用于气体、液体和固体等各个领域的压力检测。

通过使用STM32系列单片机和硅压阻式压力传感器,以及LED数码管显示模块,我们可以实现高精度、高稳定性的压力检测,为工业生产和日常生活提供强有力的支持。

在现代科技领域,温度检测和控制的重要性不容忽视。

在许多应用中,如工业生产、医疗设备和环境监控等,都需要对温度进行精确、实时地监控。

为了满足这一需求,单片机被广泛应用于温度检测系统中。

本文将探讨基于单片机的温度检测系统设计的各个方面。

我们需要选择一个适合的温度检测单片机。

图书馆网络入侵检测系统的设计与实现摘要:本文中,笔者首先对图书馆网络入侵检测技术相关理论和作用进行了介绍,简单阐述了网络入侵检测系统的特点,并提出了基于网络异常流量的网络入侵检测模式,对图书馆网络入侵检测系统的体系结构和实现技术进行了相关介绍。

关键词:图书馆;网络入侵系统;实现与算法中图分类号:tp393.08 文献标识码:a文章编号:1007-9599 (2013) 05-0000-02随着建设信息化图书馆的不断推进,图书馆网络安全形势也变得日益严峻起来。

为了保证图书馆业务工作的正常开展、保证图书馆内部丰富信息资源和重要核心业务数据的安全、保证图书馆能够为科研和教学提供不间断的信息服务,发展图书馆计算机保护系统对图书馆管理具有巨大意义。

该项目主要应用了防火墙系统、人侵检测系统以及网络防病毒系统等三种技术,其中防火墙尽管功能强大,但其缺陷在于对网络内部的主动连接和内部各主机间的攻击行为不能起到较好的阻止作用。

而人侵检测系统作为网络安全系统的第二道安全闸门,能够为外部攻击、内部攻击以及误操作等行为提供实时保护,在图书馆安全管理中有着举足轻重的作用。

因此,本文中笔者就对入侵检测系统在图书馆中的应用作详细介绍。

1入侵检测的概念人侵顾名思义就是在未取得相关访问授权或未经许可的基础上对信息系统进行操作,入侵检测就是针对人侵行为对网网络系统运行状态进行监视,入侵系统能够识别企图人侵、正在人侵或已经入侵等行为。

入侵检测系统(intrusion detection system,ids)便是用于进行入侵检测的硬件和软件的组合,可以通过对网络流量进行监视和记录,依据实现定义好的规则来对主机网卡到网线上的流量进行过滤,以实现实时报警。

传统的网络安全技术一般包括密码技术、防火墙技术等,但这种传统的网络技术一般都是被动防御,其在主动发现入侵行为方面存在较多的缺陷。

入侵检测系统则较好地弥补了这种缺陷,它的优势在于能够及时识别网络中发生的入侵行为并报警,通过这种方法能够有效降低入侵行为给网络系统造成的损失。

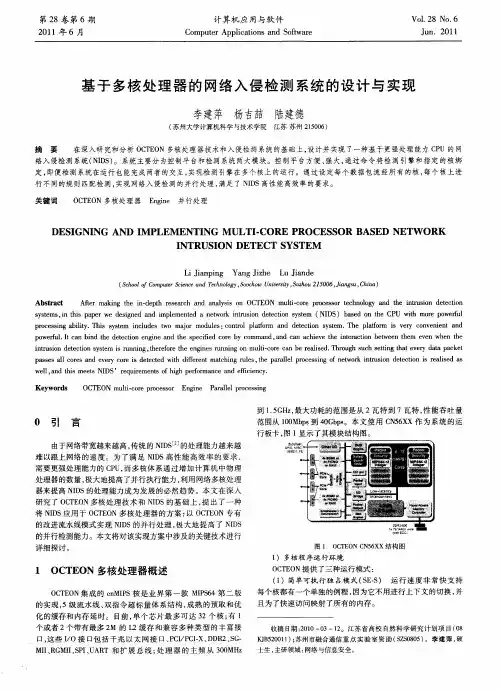

V ol.13, No.8 ©2002 Journal of Software 软 件 学 报 1000-9825/2002/13(08)1723-06 分布式网络入侵检测系统NetNumen 的设计与实现Ã 李 旺1, 吴礼发2, 胡谷雨21(解放军理工大学 通信工程学院 电信工程系,江苏 南京 210016); 2(解放军理工大学 指挥自动化学院 计算机教研室,江苏 南京 210016)E-mail: wang_wang_li@; wulifa@摘要: 详细介绍了在Linux 环境下基于规则的分布式网络入侵检测系统NetNumen.同现有的网络入侵检测系统相比,NetNumen 将异常检测(检测包到达频度的异常)和特征检测(检测特定攻击和攻击工具的固有特征)有机地结合起来,对DoS(denial of service),DdoS(distributed denial of service)攻击的检测效果较现有方法有明显的改善. 关 键 词: 入侵检测;入侵检测系统;网络安全;DoS(denial of service);DdoS(distributed denial of service) 中图法分类号: TP393 文献标识码: A近年来,随着Internet 的迅速发展,网络攻击事件时有报道,网络安全问题显得日益重要.作为网络安全防护工具“防火墙”的一种重要的补充措施,入侵检测系统(intrusion detection system,简称IDS)得到了迅猛的发展.入侵检测系统通过从计算机网络中的若干关键点收集信息并加以分析,检查网络中是否有违反安全策略的行为和遭到袭击的迹象,从而提供对内部攻击、外部攻击和误操作的实时保护.有两类主要的IDS:基于主机的IDS 和基于网络的IDS.基于网络的IDS 主要是从网络中的关键网段收集网络分组信息,从而发现入侵证据.它能在不影响网络性能的情况下对网络进行监测,发现入侵事件并作出响应.本文详细介绍了基于规则的分布式网络入侵检测系统NetNumen 的设计与实现.与现有的同类基于网络的入侵检测系统相比,NetNumen 将异常检测和特征检测有机地结合起来,对DoS(denial of service),DdoS (distributed denial of service)攻击的检测效果较现有方法有明显的改善.1 背 景[1]基于网络的入侵检测实际上也是一种信息识别与检测技术.网络入侵活动的实际体现就是数据包,它作为信息输入到检测系统之中.检测系统对其进行分析和处理之后,得到的就是网络入侵的判断.因此,传统的信息识别技术也可以用到入侵检测中来.在基于网络的入侵检测中,不但数据包的先后次序十分重要,数据包产生的时间也要作为一个重要的变量输入到识别系统之中.如,DoS 攻击,完全是依靠短时间内大量网络活动来耗尽系统资源的.此外,入侵检测比一般的信息识别有更强的上下文和环境相关性.在不同的环境下,有完全不同的结果.1.1 入侵检测方法现存入侵检测系统的入侵检测方法主要有两类:基于异常(anomaly-based)的入侵检测和基于特征(signature-based)的入侵检测.异常入侵检测系统记录用户在系统上的活动,并且根据这些记录创建活动的统计报告.如果报告表明它与Ã 收稿日期: 2001-02-12; 修改日期: 2001-06-07基金项目: 国家863高科技发展计划资助项目(863-306-ZD08-01-2)作者简介: 李旺(1975-),男,湖南湘潭人,讲师,主要研究领域为网络管理,通信系统工程;吴礼发(1968-),男,湖北蕲春人,博士,副教授,主要研究领域为网络管理与网络安全;胡谷雨(1963-),男,浙江东阳人,博士,教授,博士生导师,主要研究领域为计算机网络与网络管理,军事通信网.1724 Journal of Software 软件学报 2002,13(8) 正常用户的行为有明显的不同,那么检测系统就会将这种活动视为入侵.特征入侵检测是事先对已知的入侵方式进行定义(即定义入侵方式的特征),并且将这些方式写进系统中,将网络上检测到的攻击与系统定义的已知入侵方式进行对比,如果两者相同,则认为发生了入侵.从检测所依赖的知识基础来看,基于特征的入侵检测必须了解所有攻击的攻击特征,而基于异常的入侵检测则必须了解系统期望的所有正常的使用行为.在现实中,这两者都是很难做到的.因为这两种方法所依赖的知识基础的不完整性,都可能产生大量的误报和漏报事件.比较而言,异常入侵检测可以检测到一些新的、特征入侵检测检测不到的攻击.上述两种方法中的每一种都不能保证能够准确地检测出变化无穷的入侵行为.因此,在网络安全防护中要充分衡量各种方法的利弊,综合运用这些方法才能有效地检测出入侵者的非法行为.NetNumen 正是基于这一思想而设计的.此外,还有一些新的技术、理论被应用在入侵检测上,例如:基于神经网络的入侵检测方法、基于模型推理的入侵检测技术,还有利用移动代理进行网络入侵检测等等.但这些方法普遍处在研究阶段,目前还没有出现较为完善的产品.1.2 入侵检测系统现状目前,国内外一些研究机构和企业已研究或开发出了多种类型的入侵检测系统.其中有主要用来验证一些概念和算法的研究用的系统,较为知名的有:加州大学圣巴巴拉分校开发的NetStat,它采用的技术是基于状态转换的入侵检测;美国Lawrence Livermore 国家实验室开发的Bro,开发它的主要目的是研究入侵检测系统的健壮性,即研究采用何种措施可以防止入侵检测系统本身被攻击.还有一些流行的商用入侵检测系统,如:由科学应用国际公司(Science Applications Internatinal Corporation)开发的基于主机的入侵检测系CMDS;由Axent 公司开发的基于网络的入侵检测系统NetProwler,它通过匹配已知的入侵模式来检测入侵,还支持用户定义入侵模式;另一个著名的系统是ISS(Internet Security Systems)公司的RealSecure,它由3部分组成:基于网络的识别引擎、基于主机的识别引擎和管理员模块,它支持基于主机的入侵检测和基于网络的入侵检测.Cisco 的NetRanger 可检测3种攻击:已知的攻击、已知攻击的变种、复杂的组合攻击.除了提供大量的已知攻击模式定义外,它还支持用户定义入侵模式.中科网威信息技术有限公司的“天眼”入侵检测系统、启明星辰公司的黑客入侵检测与预警系统SkyBell(天阗),集成了网络监听、实时协议分析、入侵行为分析及详细日志审计跟踪等功能.2 NetNumen 系统的结构及实现NetNumen 由控制台(console)和监控器(monitor)组成,如图1所示.根据被监视的网络的大小可以有一个或多个NetNumen 监控器分布在网络的各个广播域.NetNumen 控制台给网络管理员提供配置和浏览检测结果的可视化用户接口.它是一个基于Windows 平台的软件,采用TCP 协议与NetNumen 监控器交互,传输的数据进行了加密.NetNumen 控制台根据用户的设置自动更新被管理的NetNumen 监控器的系统配置,如攻击特征表、告警信息过滤表等,同时也可以接收NetNumen 监控器所发送的告警信息.④)①NetNumen 控制器,②加密的TCP 连接,③NetNumen 监控器,④每一个需要监控的广播域放置一个监控器.Fig.1 The structure of NetNumen 图1 NetNumen 系统结构监控器是NetNumen 的核心,本文着重讨论它的结构和实现.如图2所示,监控器主要由6个部分组成,每一部分的功能与实现如图2所示.李旺等1725 :分布式网络入侵检测系统NetNumen的设计与实现①网络接口卡,②分组捕获器,③协议解码器,④攻击事件特征规则,⑤事件判决引擎,⑥规则解释器,⑦特征包到达速度判决器,⑧响应插件,⑨NetNumen管理代理,⑩与NetNumen控制台交互.Fig.2 The structure of NetNumen monitor图2 NetNumen监控器结构2.1 分组捕获器分组捕获器通过入侵检测系统所属的宿主操作系统内核中所提供的分组捕捉机制,为入侵检测系统提供从物理网络(网络接口卡)直接收集数据链路层网络原始信息的能力.这部分对于保证整个入侵检测系统的效率和可移植性至关重要.即:在该层必须屏蔽掉不同系统中不同数据链路设备的差异,同时,这部分必须要有很高的网络数据捕捉性能.在NetNumen系统中,采用了libpcap(lib for packet capture):一个与具体实现无关的访问操作系统所提供的分组捕获机制的分组捕获函数库[2].它同时支持源自Berkeley内核下的BPF,SOLARIS 2.x下的DLPI,SunOS 4.1下的NIT,Linux下的SOCKET_PACKET套接口以及其他若干操作系统.2.2 网络协议解码器网络协议解码器相当于一个网络协议分析仪,实现相当于计算机系统中网络协议栈的功能.它将“分组捕获器”获得的数据链路层的信息(数据包),根据不同的网络协议解码相应的分组数据结构,并将此已解码的协议分组信息提交“判决引擎”.该部分决定了入侵检测系统可以处理的网络协议数量,并且直接影响到系统自身的安全性.通过对常见攻击手段的分析,我们发现绝大多数的攻击手段集中于TCP/IP协议族的TCP,ICMP和UDP这3种协议之中,其中以TCP协议为最多.所以NetNumen的网络协议解码器最先对TCP协议进行了比较细致的分析,兼顾ICMP和UDP协议,而对于其他网络协议暂时没有进行解析.2.3 规则描述语言语法解释器语法解释器是用来解释由自定义的规则描述语法所描述的攻击事件的特征和相应的响应规则,用来对“事件判决引擎”进行控制,使其能根据所描述的攻击事件模式特征来识别攻击事件,并控制“响应子系统”的相应动作.实现规则描述语言时必须找到一种方式,用尽可能少的要素,尽量简单的语法来描述最常见的攻击事件.这就需要对攻击手段进行细致的研究,抽象提取其中关键的特征要素,在理论与目前实现技术之间有效地加以折衷.在NetNumen的实现中采用与Snort(一种轻量级的网络入侵检测系统[3])中规则描述语言相同的语法.但Snort是一种单纯的基于特征的入侵检测系统,它的规则描述语言都是针对描述包自身的特征的,无法描述包到达的时间和频度.NetNumen结合了异常检测的技术,对包到达的频度要进行检测,因此在Netnumen中对该语言1726 Journal of Software软件学报2002,13(8)进行了语义上的扩充,增加了用来描述特征包到达速度的选项(arrive_speed),下面是一个简单的例子: alert icmp any any−>12.18.1.1/24 any (arrive_speed:100/1000;msg:“大量icmp包”;) 在上述规则中,关键字“arrive_speed”表示包到达速率.上述规则的含义是:当从任意主机上的任意端口发往主机12.18.1.1上的任意端口的ICMP包的数量在1 000毫秒时间内超过了100个的时候就产生“大量icmp包” 告警.2.4 入侵事件“判决引擎”判决引擎对已解码的网络协议数据进行分析,并从这些网络活动中寻找预先定义的攻击模式,一旦发现其中含有攻击事件的特征标志,即将此事件提交“响应子系统”.事件判决引擎从攻击事件特征模式库中读入对每一种攻击事件的特征描述.每一个事件特征描述语句中第1个alert,log或pass表示将该攻击事件的特征放入哪一个特征集合中,这主要是为了提高NetNumen系统性能.NetNumen系统目前在“事件判决引擎”中维持了alert,log和pass这3种不同的攻击模式集.“事件判决引擎”的工作步骤分为两步:第1步.通过“规则语法解释器”从“攻击事件特征规则列表”文件中读取每一种攻击事件的特征,将其转化为对应于分组信息的数据结构,以链表的形式存储备用.第2步.“事件判决引擎”接受从“网络协议解码器”中输出的、对应于每一个分组的特定数据结构.根据其中的内容遍历存储攻击事件特征标志信息的链表,一旦发现相应的攻击手段,根据“攻击事件特征模式库”文件中相应规则中所指定的响应种类作出相应的反应.2.5 特征包到达速度判决器在对攻击特征规则进行初始化存储的同时也根据配置初始化相应的计数器、定时器,用来记录特征包的到达.特征包到达速度判决器对每一种要检测的包初始化一个“先进先出”(FIFO)队列,记录一定数量的包到达的时间戳,对符合条件的包的到达时间进行登记,并对一段时间内到达的包进行计数,一旦超出预先设置的门限值,即将此事件提交“响应子系统”.2.6 响应子系统根据事件“判决引擎”以及特征包到达速度判决器提交的事件种类,根据预先指定的响应行为来执行相应的反应动作.目前NetNumen监控器的响应部分较为简单,只提供文件记录、窗口出现告警信息两种响应方式.而今后的响应子系统可以根据用户需要进行扩展,比如增加动态防火墙配置功能等.目前在NetNumen监控器的实现中已经考虑到此类扩展的需求,并在系统结构中作了相应的考虑.3 性能分析本文对NetNumen系统进行了相关的测试.测试的硬件环境为CPU:PII350,内存:128M,硬盘:6.4G,10M D-Link网卡.软件环境为蓝点Linux V2.0,内核版本2.2.16.测试方法:考虑到影响速度的因素主要是捕获到包后的判断、处理时间,因此,为了做到数据包连续不断地到达,本文测试时先用tcpdump[2]捕获一定数量的数据包存于文件中(用tcpdump格式),然后用NetNumen进行处理,每种处理做3次取平均值.结论如下:从处理速度方面来看(即单位时间能对多少数据包进行判断、处理),随着包数量的增长,处理时间基本呈线性增长.在上述测试平台的条件下,共有818条规则进行判断时(这818条规则基本涵盖了已发现的各类backdoors,DoS,finger,FTP,缓冲区溢出,端口扫描等攻击),平均每秒约能处理34 000个数据包.从可伸缩性来看,测试表明,规则的增加并没有引起处理时间的线性增长.李旺等:分布式网络入侵检测系统NetNumen的设计与实现1727 4 相关工作比较与一般的网络入侵检测系统相比,NetNumen的独特之处在于增加了“特征包到达速度判决器”,从而将“异常检测”(统计包到达情况的异常)和“特征检测”(检测特定攻击和攻击工具的固有特征)有机地结合起来,对DoS,DDoS攻击的检测效果较现有方法有明显的改善.拒绝服务攻击(denial of service)、分布式拒绝服务攻击(distributed denial of service)[4],主要依靠消耗网络带宽或系统资源,导致网络或系统不胜负荷以至于瘫痪而停止提供正常的网络服务,来达到攻击的目的.现有大多数基于规则的NIDS对DoS和DDoS攻击的检测其主要技术是:使用特定端口、标志位、数据内容描述攻击特征.针对这类攻击的主要特点:攻击者使用的工具有明显的特征,的确能检测一些采用简单、著名工具的DoS,DDoS攻击.但是,如今的攻击工具其发展非常迅速,不但所使用的端口可以轻易地被用户改变,而且还出现了功能更强大、隐蔽性更强、关键字符串和控制命令口令使用更强壮的加密算法,甚至对自身进行数字签名等等这些技术,使得现有的这些检测技术不能有效地检测这类攻击.还有一类,纯粹野蛮地通过采用大量网络活动来消耗网络资源的方法实现DoS攻击的目的,例如,采用自编程序用多台机器同时对一攻击目标发送ICMP包,或同时打开许多TCP连接,这种攻击在发送的数据包上并没有什么异常,也可以说没有什么特别的特征,甚至它还可以很轻易地改变IDS所用来检测的特征.对这类的攻击,仅靠简单的规则匹配显然不能解决问题.从上面提出的一些不易检测的DoS,DDoS攻击工具和方法来看,它们都有一个共同的特征:当这类攻击出现时,网络中会出现大量的某一类型的数据包.NetNumen利用这一特征,采用异常检测的方法,通过统计某一类型的包在一段时间内到达网络的数量来作为衡量网络活动是否异常的标准.例如,在2s内如果有100个带有SYN标志的数据包到达,显然对于一个小规模的网络来说是不正常的.因此,NetNumen所采用的“异常检测”和“特征检测”相结合的方法,对DoS,DDoS攻击的检测效果较现有方法有明显的改善.大量的实验也证明这一方法是行之有效的.5 结束语NetNumen入侵检测系统作为国家863高科技发展计划的重点项目:计算机网络管理与安全系统的一部分,已经进行了试用.实践表明,这种网络入侵实时检测系统是有效的,尤其在对DoS,DDoS攻击的检测效果上较同类系统有了明显改进.但是也还有一些问题可以做进一步的工作:(1) 进一步优化判决算法,考虑取得性能与功能上的平衡,为每一个数据包保存一段时间的各种信息,再用状态机来联系前后的数据包进行判断,这样可以进一步降低漏报率;(2) 在NetNumen系统自身的可靠性和安全性上还要进一步加强.References:[1] Allen, J., Christie, A., Fithen, W., et al. State of the practice of intrusion detection technologies. CMU/SEI-99-TR-028, 2000./publications/documents/99.reports/99tr028/99tr028abstract.html.[2] Stevens, W.R. Unix Network Programming (Vol.1) Networking APIs: Sockets and XTI(2nd ed.). Prentice Hall PTR., 1998.[3] Roesch, M. Snort-Lightweight Intrusion Detection for Networks. In: Proceedings of the USENIX LISA’99 Conference. http://www./events/lisa99/full_papers/roesch/roesch.pdf[4] Denial of Service Attacks. /tech_tips/denial_of_service.html.Design and Implementation of Distributed Intrusion Detection System NetNumenÃLI Wang1, WU Li-fa2, HU Gu-yu21(Department of Telecommunications, Institute of Communications Engineering, PLA University of Sciences and Technology, Nanjing 210016, China);2(Teaching and Research Section of Computer, Institute of Command Automation, PLA University of Sciences and Technology, Nanjing 210016, China)1728 Journal of Software软件学报2002,13(8) E-mail: wang_wang_li@; wulifa@Abstract: A rule-based distributed intrusion detection system NetNumen is presented in Linux in this paper. Compared with the existing network-based intrusion detection system, NetNumen combines anomaly detections (detecting the anomaly frequency of packets’ arriving) with signature detections (detecting the immanent characters of specialized attack and attack instrument), which improves the detection effect of the attack of DoS (denial of service)and DdoS (distributed denial of service) dramatically.Key words: intrusion detection; IDS (intrusion detection system), network security; DoS (denial of service); DdoS (distributed denial of service)Ã Received February 12, 2001; accepted June 7, 2001Supported by the National High Technology Development 863 Program of China under Grant No.863-306-ZD08-01-2 XYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXYXY敬告作者《软件学报》创刊以来,蒙国内外学术界厚爱,收到许多高质量的稿件,其中不少在发表后读者反映良好,认为本刊保持了较高的学术水平.但也有一些稿件因不符合本刊的要求而未能通过审稿.为了帮助广大作者尽快地把他们的优秀研究成果发表在我刊上,特此列举一些审稿过程中经常遇到的问题,请作者投稿时尽量予以避免,以利大作的发表.1. 读书偶有所得,即匆忙成文,未曾注意该领域或该研究课题国内外近年来的发展情况,不引用和不比较最近文献中的同类结果,有的甚至完全不列参考文献.2. 做了一个软件系统,详尽描述该系统的各个方面,如像工作报告,但采用的基本上是成熟技术,未与国内外同类系统比较,没有指出该系统在技术上哪几点比别人先进,为什么先进.一般来说,技术上没有创新的软件系统是没有发表价值的.3. 提出一个新的算法,认为该算法优越,但既未从数学上证明比现有的其他算法好(例如降低复杂性),也没有用实验数据来进行对比,难以令人信服.4. 提出一个大型软件系统的总体设想,但很粗糙,而且还没有(哪怕是部分的)实现,很难证明该设想是现实的、可行的、先进的.5. 介绍一个现有的软件开发方法,或一个现有软件产品的结构(非作者本人开发,往往是引进的,或公司产品),甚至某一软件的使用方法.本刊不登载高级科普文章,不支持在论文中引进广告色彩.6. 提出对软件开发或软件产业的某种观点,泛泛而论,技术含量少.本刊目前暂不开办软件论坛,只发表学术文章,但也欢迎材料丰富,反映现代软件理论或技术发展,并含有作者精辟见解的某一领域的综述文章.7. 介绍作者做的把软件技术应用于某个领域的工作,但其中软件技术含量太少,甚至微不足道,大部分内容是其他专业领域的技术细节,这类文章宜改投其他专业刊物.8. 其主要内容已经在其他正式学术刊物上或在正式出版物中发表过的文章,一稿多投的文章,经退稿后未作本质修改换名重投的文章.本刊热情欢迎国内外科技界对《软件学报》踊跃投稿.为了和大家一起办好本刊,特提出以上各点敬告作者.并且欢迎广大作者和读者对本刊的各个方面,尤其是对论文的质量多多提出批评建议.。