计算机网络抓包实验报告

- 格式:doc

- 大小:2.72 MB

- 文档页数:25

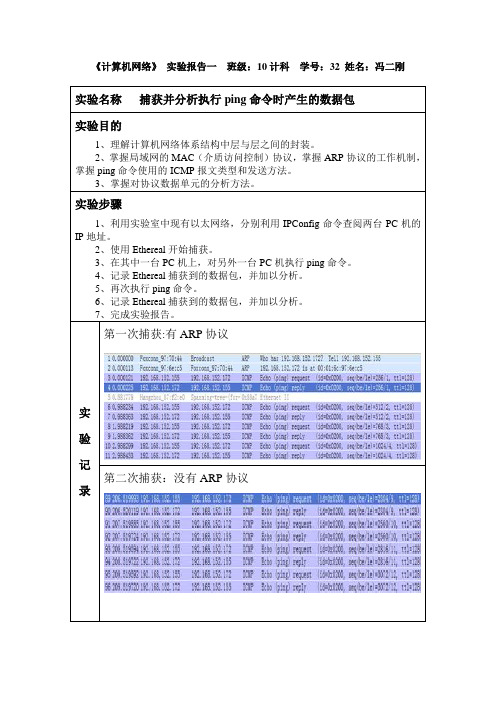

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:利用Wireshark分析ICMP协议一、实验目的1.利用wireshark分析ICMP协议,学习了解ICMP数据包。

2.学习ICMP报文段的各领域。

二、实验器材3.接入Internet的计算机主机;4.抓包工具wireshark和截图工具snagit。

三、实验内容1.1. What is the IP address of your host? What is the IP address of the destination host?答:the IP address of your host is 10.0.163.199,the IP address of the destination host is 143.89.14.34,实验截图如下2. Why is it that an ICMP packet does not have source and destination portnumbers?答:因为端口号是运输层的,而icmp是包装在ip数据报里,所以icmp包没有源和目的端口号。

3. Examine one of the ping request packets sent by your host. What are the ICMPtype and code numbers? What other fields does this ICMP packet have? How many bytes are the checksum, sequence number and identifier fields?答:the ICMP type :8code numbers :0试验截图如下:the checksum,:0x4d4fsequence number :12identifier fields:0x0001试验截图如下:4. Examine the corresponding ping reply packet. What are the ICMP type and code numbers? What other fields does this ICMP packet have? How many bytes are the checksum, sequence number and identifier fields?答:实验结果如下:5. What is the IP address of your host? What is the IP address of the target destination host?答:the IP address of your host isthe IP address of the target destination host is6.If ICMP sent UDP packets instead (as in Unix/Linux), would the IP protocol number still be 01 for the probe packets? If not, what would it be?答:用的系统是windows系统7. Examine the ICMP echo packet in your screenshot. Is this different from the ICMP ping query packets in the first half of this lab? If yes, how so?答:不同试验截图如下:8. Examine the ICMP error packet in your screenshot. It has more fields thanthe ICMP echo packet. What is included in those fields?答:icmp error packet has more filds than the ICMP echo packet,这些字段包括:实验截图如下:9. Examine the last three ICMP packets received by the source host. Howare these packets different from the ICMP error packets? Why are they different?答:最后三个接收的包截图如下:10. Within the tracert measurements, is there a link whose delay is significantly longer than others? Refer to the screenshot in Figure 4, is there a link whose delay is significantly longer than others? On the basis of the router names, can you guess the location of the two routers on the end of this link?答:There is a link whose delay is significantly longer than others。

计算机通信与网络实验报告实验题目:抓包并进行分析班级:..姓名:..学号:..Wireshark抓包分析Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息,与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

一、安装软件并抓包1:安装并运行wireshark并打开捕获界面。

2、捕获选项图1捕获选项的设置3、开始抓包点击上图中的“Start”开始抓包几分钟后就捕获到许多的数据包了,主界面如图所示:图2 主界面显示如上图所示,可看到很多捕获的数据。

第一列是捕获数据的编号;第二列是捕获数据的相对时间,从开始捕获算为0.000秒;第三列是源地址,第四列是目的地址;第五列是数据包的信息。

选中第8个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。

上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。

二、分析UDP、TCP、 ICMP协议1、UDP协议UDP 是User Datagram Protocol的简称,中文名是用户数据包协议,是 OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

它是IETF RFC 768是UDP的正式规范。

(1) UDP是一个无连接协议,传输数据之前源端和终端不建立连接,当它想传送时就简单地去抓取来自应用程序的数据,并尽可能快地把它扔到网络上。

在发送端,UDP传送数据的速度仅仅是受应用程序生成数据的速度、计算机的能力和传输带宽的限制;在接收端,UDP把每个消息段放在队列中,应用程序每次从队列中读一个消息段。

(2)由于传输数据不建立连接,因此也就不需要维护连接状态,包括收发状态等,因此一台服务机可同时向多个客户机传输相同的消息。

(3) UDP信息包的标题很短,只有8个字节,相对于TCP的20个字节信息包的额外开销很小。

计算机网络实验报告(6篇)计算机网络实验报告(通用6篇)计算机网络实验报告篇1一、实验目的1、熟悉微机的各个部件;2、掌握将各个部件组装成一台主机的方法和步骤;3、掌握每个部件的安装方法;4、了解微型计算机系统的基本配置;5、熟悉并掌握DOS操作系统的使用;6、掌握文件、目录、路径等概念;7、掌握常用虚拟机软件的安装和使用;8、熟悉并掌握虚拟机上WINDOWS操作系统的安装方法及使用;9、掌握使用启动U盘的制作和U盘安装windows操作系统的方法;10、了解WINDOWS操作系统的基本配置和优化方法。

二、实验内容1.将微机的各个部件组装成一台主机;2.调试机器,使其正常工作;3.了解计算机系统的基本配置。

4.安装及使用虚拟机软件;5.安装WINDOWS7操作系统;6.常用DOS命令的使用;7.学会制作启动U盘和使用方法;8.WINDOWS7的基本操作;9.操作系统的基本设置和优化。

三、实验步骤(参照实验指导书上的内容,结合实验过程中做的具体内容,完成此项内容的撰写)四、思考与总结(写实验的心得体会等)计算机网络实验报告篇2windows平台逻辑层数据恢复一、实验目的:通过运用软件R-Studio_5.0和winhe_对误格式化的硬盘或者其他设备进行数据恢复,通过实验了解windows平台逻辑层误格式化数据恢复原理,能够深入理解并掌握数据恢复软件的使用方法,并能熟练运用这些软件对存储设备设备进行数据恢复。

二、实验要求:运用软件R-Studio_5.0和winhe_对电脑磁盘或者自己的U盘中的删除的数据文件进行恢复,对各种文件进行多次尝试,音频文件、系统文件、文档文件等,对简单删除和格式化的磁盘文件分别恢复,并检查和验证恢复结果,分析两个软件的数据恢复功能差异与优势,进一步熟悉存储介质数据修复和恢复方法及过程,提高自身的对存储介质逻辑层恢复技能。

三、实验环境和设备:(1)Windows _P 或Windows 20__ Professional操作系统。

计算机网络实验报告年级:姓名:学号:___________实验日期:_________________________实验名称:实验二:利用Wireshark分析ARP协议一、实验项目名称及实验项目编号ARP协议学习与分析二、课程名称及课程编号计算机网络三、实验目的和要求实验目的:通过本实验使学生:1.学习ARP协议的工作原理以及ARP分组格式;2.学习使用WireShark对ARP协议进行分析。

实验要求:实验结果分析报告名称:实验一 ARP协议实验结果分析_姓名.doc四、实验原理Wireshark介绍Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

Wireshark的主要应用如下:(1)网络管理员用来解决网络问题(2)网络安全工程师用来检测安全隐患(3)开发人员用来测试协议执行情况(4)用来学习网络协议(5)除了上面提到的,Wireshark还可以用在其它许多场合。

Wireshark的主要特性(1)支持UNIX和Windows平台(2)在接口实时捕捉包(3)能详细显示包的详细协议信息(4)可以打开/保存捕捉的包(5)可以导入导出其他捕捉程序支持的包数据格式(6)可以通过多种方式过滤包(7)多种方式查找包(8)通过过滤以多种色彩显示包(9)创建多种统计分析五、实验内容1.了解数据包分析软件Wireshark的基本情况;2.安装数据包分析软件Wireshark;3.配置分析软件Wireshark;4.对本机网卡抓数据包;5.分析各种数据包。

六、实验方法及步骤1.Wireshark的安装及界面(1)Wireshark的安装(2)Wireshark的界面启动Wireshark之后,主界面如图:主菜单项:主菜单包括以下几个项目:File包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

电⼦科⼤⽹络安全实验2Wireshark抓包分析实验完整分析实验2 Wireshark抓包分析实验⼀、实验原理TCP三次握⼿准则介绍TCP是因特⽹中的传输层协议,使⽤三次握⼿协议建⽴连接。

当主动⽅发出SYN连接请求后,等待对⽅回答SYN,ACK。

这种建⽴连接的⽅法可以防⽌产⽣错误的连接,TCP使⽤的流量控制协议是可变⼤⼩的滑动窗⼝协议。

第⼀次握⼿:建⽴连接时,客户端发送SYN包(SEQ=x)到服务器,并进⼊SYN_SEND状态,等待服务器确认。

第⼆次握⼿:服务器收到SYN包,必须确认客户的SYN(ACK=x+1),同时⾃⼰也送⼀个SYN包(SEQ=y),即SYN+ACK包,此时服务器进⼊SYN_RECV状态。

第三次握⼿:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ACK=y+1),此包发送完毕,客户端和服务器进⼊Established状态,完成三次握⼿。

HTTP协议介绍HTTP协议⽤于在Internet上发送和接收消息。

HTTP协议是⼀种请求-应答式的协议 ——客户端发送⼀个请求,服务器返回该请求的应答,所有的请求与应答都是HTTP包。

HTTP协议使⽤可靠的TCP 连接,默认端⼝是80。

HTTP的第⼀个版本是HTTP/0.9,后来发展到了HTTP/1.0,现在最新的版本是HTTP/1.1。

HTTP/1.1由RFC 2616 定义。

⼆、实验⽬的1、了解并会初步使⽤Wireshark,能在所⽤电脑上进⾏抓包。

2、了解IP数据包格式,能应⽤该软件分析数据包格式。

3、了解HTTP请求中的三次握⼿准则,并能利⽤该软件对该过程进⾏简要分析。

三、实验内容(1)安装wireshark软件,并使⽤该软件捕获HTTP请求中的报⽂,分析该过程中TCP建⽴连接的握⼿过程以及报头各字段的含义,记录实验结果和数据。

(2)尝试利⽤wireshark软件捕获Ping请求中的报⽂,并分析报⽂中各字段的含义,记录实验结果和数据。

一、实验模块计算机网络二、实验标题捕获再捕获实验三、实验目的1. 掌握网络数据包捕获的基本方法;2. 了解不同网络协议的工作原理;3. 学习使用Wireshark等网络抓包工具进行数据包捕获和分析。

四、实验环境1. 实验设备:电脑一台,网络连接正常;2. 实验软件:Wireshark抓包工具;3. 实验环境:以太网。

五、实验内容1. 捕获原始网络数据包;2. 分析捕获到的数据包;3. 再次捕获网络数据包,观察变化。

六、实验步骤1. 打开Wireshark,选择合适的网络接口进行抓包;2. 设置过滤条件,只捕获特定的协议数据包,如TCP、UDP等;3. 启动抓包,进行网络操作(如浏览网页、发送邮件等);4. 停止抓包,查看捕获到的数据包;5. 分析捕获到的数据包,了解协议工作原理;6. 再次进行网络操作,观察数据包的变化;7. 对比分析两次捕获到的数据包,找出差异。

七、实验过程1. 打开Wireshark,选择以太网接口进行抓包;2. 设置过滤条件,只捕获HTTP协议数据包;3. 启动抓包,打开网页进行浏览;4. 停止抓包,查看捕获到的数据包;5. 分析捕获到的数据包,了解HTTP协议工作原理;6. 再次进行网络操作,如发送邮件;7. 对比分析两次捕获到的数据包,找出差异。

八、实验结果与分析1. 第一次捕获到的数据包为HTTP请求,包含请求方法、URL、版本等信息;2. 第二次捕获到的数据包为HTTP响应,包含响应状态码、内容长度、实体等;3. 对比两次捕获到的数据包,发现第二次捕获的数据包中,请求方法和URL与第一次相同,但响应状态码、内容长度等有所不同。

九、实验总结1. 通过本次实验,掌握了网络数据包捕获的基本方法;2. 学习了不同网络协议的工作原理,如HTTP协议;3. 使用Wireshark等网络抓包工具,对捕获到的数据包进行分析,有助于了解网络通信过程。

十、实验反思1. 在实验过程中,需要注意设置合适的过滤条件,以便快速定位所需捕获的数据包;2. 分析数据包时,要熟悉不同协议的格式和内容,以便准确解读数据包;3. 实验过程中,遇到的问题主要包括数据包捕获失败、分析不准确等,通过查阅资料和请教他人,成功解决了这些问题。

一、实训背景数据链路层是OSI七层模型中的第二层,主要负责在相邻节点之间可靠地传输数据帧。

为了更好地理解数据链路层的工作原理,我们进行了数据链路层抓包实训,通过Wireshark工具捕获和分析网络数据包,以了解数据链路层协议的工作过程。

二、实训目标1. 熟悉Wireshark工具的使用方法;2. 理解数据链路层协议的工作原理;3. 捕获和分析网络数据包,验证数据链路层协议的正确性;4. 掌握数据链路层抓包实训的步骤和方法。

三、实训工具1. Wireshark抓包工具;2. 电脑一台;3. 网络设备(如路由器、交换机等);4. 网络连接。

四、实训步骤1. 准备工作(1)确保电脑已接入网络,并安装Wireshark工具;(2)了解实验环境,包括网络拓扑结构、网络设备配置等。

2. 捕获数据包(1)打开Wireshark工具,选择合适的网络接口进行抓包;(2)设置抓包过滤器,例如只捕获特定协议的数据包;(3)启动抓包,观察网络数据包的传输过程。

3. 分析数据包(1)观察数据包的源MAC地址和目的MAC地址,了解数据包的传输路径;(2)分析数据包的帧头信息,包括帧类型、帧控制字段等;(3)查看数据包的数据部分,了解传输的数据内容;(4)根据数据包内容,分析数据链路层协议的工作过程。

4. 验证数据链路层协议(1)根据捕获到的数据包,分析数据链路层协议的帧结构;(2)验证数据链路层协议的工作过程,如数据帧的封装、校验和等;(3)对比协议规范,确认数据链路层协议的正确性。

5. 实验总结(1)整理实验过程中捕获到的数据包,分析数据链路层协议的工作原理;(2)总结实验过程中的经验和教训,提高网络抓包和分析能力。

五、实训结果通过本次实训,我们成功捕获并分析了数据链路层的数据包,了解了数据链路层协议的工作原理。

以下是实验过程中捕获到的部分数据包:图1:以太网帧结构图2:数据链路层协议帧结构通过分析数据包,我们发现数据链路层协议在数据传输过程中,确实按照规范进行了帧的封装、校验和等操作。

实验八-网络性能监测分析工具Sniffer捕获高层协议数据包并分析实验目的: 使用Sniffer抓取ftp的数据报分析FTP的三次“握手”的过程。

分析FTP客户端和服务器端通信过程实验环境: Windows环境下常用的协议分析工具: sniffer 搭建Serv-U FTP Server, 在计算机上建立FTP服务器VMware虚拟机, 用虚拟机进行登录FTP。

实验内容和步骤:1. 建立网络环境。

用Serv-U FTP Server在计算机上建立一台FTP服务器, 设置IP地址为: 192.168.0.10。

在Serv-U FTP Server中已设定用户xyz, 密码123123。

(也可以自行设定其他帐号)2. 在此计算机上安装了sniffer。

3.启动该机器上的虚拟机作为一台FTP客户端, 设置IP地址为: 192.168.0.12。

4. 使用ping命令看是否连通。

记录结果。

5. 使用虚拟机登录FTP服务器。

6. 运行sniffer嗅探器, 并在虚拟机的“运行”中输入ftp://192.168.0.10, 点确定后出现如下图的登录窗口:在登录窗口中输入:用户名(xyz), 密码(123123)使用sniffer抓包, 再在sniffer软件界面点击“stop and display”, 选择“Decode”选项, 完成FTP命令操作过程数据包的捕获。

8.在sniffer嗅探器软件上点击Objects可看到下图, 再点击“DECODE(反解码)。

记录FTP三次握手信息, 写出判断这三个数据包的依据(如syn及ack)。

记录端口信息等内容。

9.找出数据包中包含FTPUSER命令的数据包, 记录显示的用户名。

10.捕获用户发送PASS命令的数据包, 记录显示的密码。

11. 找出FTP服务器端与客户端端口20进行三次握手打开数据传输。

记录数据信息。

宁波大学信息科学与工程学院计算机网络第二章DIY!now电子版实验报告班级:自动化111班姓名:学号: 1160完成时间: 2013-10-17[注]1.每个实验问题回答时可以采用截图辅助说明;2.实验报告(包含数据)打包成rar文件,传到Reports2文件夹,并用学号+姓名+章号命名,如:07410005张山-Reports-2.rar3.请独立完成实验和报告,实验报告分析和数据要一致。

实验 1 2 3 4 5 6 7 8 9 10 得分实验11 12 13 14得分2.1 基本的HTTP GET/Response(P14)实验时间:客户端IP:10.22.65.84 RACK编号:A.上传的文件名是: 2.1 。

Q1.你的浏览器运行的HTTP是1.0版本还是1.1版本?服务器运行HTTP是哪个版本?答:HTTP/1.1 HTTP/1.1Q2.你的浏览器能接受服务器的哪些语言?答:zh-cnQ3.你的电脑的IP地址是多少?服务器的IP地址是多少?答:本机IP:10.22.65.84服务器IP:210.33.16.22Q4.从服务器返回到你的浏览器的状态码是什么?答:200OKQ5.什么时候在服务器端得到最后修正的HTML文件?答:Wed, 04 Apr 2007 16:00:00 GMTQ6.多少字节的内容已经返回到你的浏览器?答:504Q7.除以上已回答过的字段外,头部还有哪些字段?在数据包内容窗口中检查原始数据,是否有未在数据包列表中显示的头部?答:server, ETag ,ACCEPT-Ranges ;Connection,content_type,Line-based,text,dataB.上传的文件名是: 2.2 。

Q8.你的浏览器访问的的IP地址是多少?首次get得到的响应状态码是什么?返回的location值是什么?这代表了什么意思?答:74.125.128.103HTTP/1.1 302 Found/url?sa=p&hl=zh-CN&pref=hkredirect&pval=yes&q=http:// /&ust=1381996666036397&usg=AFQjCNH2zv3FxTVJCxbAcZ2kc EseFj1w_w服务器发生改变Q9.你的浏览器紧接着访问的网址是什么?IP地址是什么?用的是什么方法?答:;74.125.128.199;跳转Q10.这次服务器的响应状态码是什么?答:HTTP/1.1 200 OKQ11.除了这个响应外,自学分析后续请求和响应的作用是什么?答:http请求头:Accept: text/html,image/*浏览器通过这个头,告诉服务器它所支持的数据类型Accept-Charset:浏览器通过这个头,告诉服务器它采用的字符集Accept-Encoding:浏览器通过这个头,告诉服务器,它所支持的压缩格式Accept-Language:浏览器通过这个头,告诉服务器,它所采用的语言Host:浏览器通过这个头,告诉服务器,我想访问服务器哪台主机If-Modified-Since:浏览器通过这个头,告诉服务器,它缓存数据时间是多少。

计算机网络Wireshark抓包分析报告目录1. 使用wireshark获取完整的UDP报文 (3)2. 使用wireshark抓取TCP报文 (3)2.1 建立TCP连接的三次握手 (3)2.1.1 TCP请求报文的抓取 (4)2.1.2 TCP连接允许报文的抓取 (5)2.1.3 客户机确认连接报文的抓取 (6)2.2 使用TCP连接传送数据 (6)2.3 关闭TCP连接 (7)3. 实验心得及总结 (8)1. 使用wireshark获取完整的UDP报文打开wireshark,设置监听网卡后,使用google chrome 浏览器访问我腾讯微博的首页/welcomeback.php?lv=1#!/list/qqfriends/5/?pgv_ref=im.perinfo.pe rinfo.icon?ptlang=2052&pgv_ref=im.perinfo.perinfo.icon,抓得的UDP报文如图1所示。

图1 UDP报文分析以上的报文内容,UDP作为一种面向无连接服务的运输协议,其报文格式相当简单。

第一行中,Source port:64318是源端口号。

第二行中,Destination port:53是目的端口号。

第三行中,Length:34表示UDP报文段的长度为34字节。

第四行中,Checksum之后的数表示检验和。

这里0x表示计算机中16进制数的开始符,其后的4f0e表示16进制表示的检验和,把它们换成二进制表示为:0100 1111 0000 1110.从wireshark的抓包数据看出,我抓到的UDP协议多数被应用层的DNS协议应用。

当一台主机中的DNS应用程序想要进行一次查询时,它构成了一个DNS 查询报文并将其交给UDP。

UDP无须执行任何实体握手过程,主机端的UDP为此报文添加首部字段,并将其发出。

2. 使用wireshark抓取TCP报文2.1 建立TCP连接的三次握手建立TCP连接需要经历三次握手,以保证数据的可靠传输,同样访问我的腾讯微博主页,使用wireshark抓取的TCP报文,可以得到如图2所示的客户机和服务器的三次握手的过程。

北航计网实验报告一、实验目的本次北航计网实验旨在深入理解计算机网络的基本原理和关键技术,通过实际操作和实验观察,提高对网络协议、数据传输、网络拓扑结构等方面的认识和应用能力。

二、实验环境本次实验在北航的计算机实验室进行,使用的操作系统为 Windows 10,实验软件包括 Wireshark 网络抓包工具、Cisco Packet Tracer 网络模拟软件等。

网络设备包括交换机、路由器等。

三、实验内容(一)网络拓扑结构的搭建使用Cisco Packet Tracer 软件搭建了一个简单的星型网络拓扑结构,包括一台服务器、若干台客户端计算机和一台交换机。

通过配置 IP 地址、子网掩码和网关等参数,实现了客户端与服务器之间的通信。

(二)网络协议分析利用 Wireshark 工具抓取网络数据包,对常见的网络协议如 TCP、UDP、IP 等进行分析。

观察数据包的格式、字段含义以及协议的工作流程,例如 TCP 的三次握手建立连接过程和四次挥手断开连接过程。

(三)数据传输实验进行了文件传输和实时数据传输的实验。

在文件传输实验中,比较了不同传输协议(如 FTP 和 HTTP)的传输效率和可靠性。

在实时数据传输实验中,观察了音频和视频数据在网络中的传输情况,分析了网络延迟和丢包对传输质量的影响。

(四)网络故障诊断与排除模拟了网络中的常见故障,如线路中断、IP 地址冲突等,并通过网络工具和技术手段进行故障诊断和排除。

学习了如何使用 Ping 命令、Tracert 命令等工具来检测网络连通性和确定故障位置。

四、实验步骤(一)网络拓扑结构搭建1、打开 Cisco Packet Tracer 软件,从设备库中选择服务器、客户端计算机和交换机等设备,并将它们拖放到工作区。

2、用网线将客户端计算机和交换机连接起来,形成星型拓扑结构。

3、为服务器和客户端计算机配置 IP 地址、子网掩码和网关等参数,确保它们在同一网段内能够相互通信。

计算机网络实验班级学号姓名一、实验内容。

二、实验操作步骤及结果。

http(1)实验步骤:①打开浏览器;②开启Wireshark,但不开始数据包捕获。

在Wireshark 主窗口顶部的Filter 中输入“ http”,因此只有捕获的HTTP 消息稍后会显示在数据包列表窗口中;③等待大约一分钟,然后开始Wireshark 数据报捕获;④在浏览器中输入如下地址:/wireshark-labs/HTTP-wireshark-file1.html 浏览器将会显示一个很简单的且只有一行的HTML 文件;⑤停止Wireshark 的数据报捕获。

得到如下两条数据报:(2)回答问题:Q1.你的浏览器运行的HTTP 是1.0 版本还是1.1 版本?服务器运行HTTP 是哪个版本?A1.我的浏览器运行的是1.1版本,服务器运行的也是1.1版本。

Q2.你的浏览器能接受服务器的哪些语言?A2.我的浏览器能接受zh-cn和zh, en ,en_us等语言。

Q3.你的电脑的IP 地址是多少?服务器的IP 地址是多少?A3.我的IP地址是10.22.48.226,服务器的IP地址是128.119.245.12Q4.从服务器返回到你的浏览器的状态码是什么?A4.状态码是304.Q5.什么时候在服务器端得到最后修正的HTML 文件?A5.2017.5.2305:59:01Q6.多少字节的内容已经返回到你的浏览器?A6.:293字节。

Q7.除以上已回答过的字段外,头部还有哪些字段?在数据包内容窗口中检查原始数据,是否有未在数据包列表中显示的头部?A7.HTTP请求报文中还有Host字段、connection字段、Accept字段、User-agent字段、Accept-Encoding字段等。

HTTP响应报文中还有server字段、connection字段等。

实验二:HTTP GET/Response 有条件的相互作用(1)实验步骤:在开始前先确信你的浏览器缓存是空的,对于IE 浏览器选择工具-Internet 选项-删除文件,钩选“删除全部文件”从你的浏览器中移除缓存的文件,然后点击确定按钮。

计算机网络实践报告

一、实践名称:

网络抓包分析以太网及其帧结构。

二、实践内容和目的:

内容:网络抓包分析以太网及其帧结构;

目的:更进一步了解、熟悉抓包软件的使用,对以太网及其帧结构有更深层次的认识。

三、实践原理:

以太网帧结构:

Preamble: 前同步码,8个字节

☐前7个字节为10101010,最后一个为10101011

☐用于发送方和接收方的时钟同步

Addresses: MAC地址,6个字节

☐如果适配器收到的帧的目的地址与之匹配或者是一个广播地址(ARP包),就把帧传给网络层

☐否则,抛弃该帧

Type: 类型,2个字节,

☐指明可以支持的高层协议,主要是IP协议,也可以是其他协议如:Novell IPX和AppleTalk

CRC:循环冗余校验(帧校验序列),4个字节。

☐接收方检测,如果有错,丢弃该帧

四、实践器材(设备和元件):

PC机一台、网络抓包软件Wireshark。

五、实践数据及分析结果:

分析:

(如上截图)从截获的数据可知,数据包使用的以太网是Ethernet II,可以知道源、目的地址的MAC地址(其中有广播地址),以及使用了不同类型的协议(此处抓获了ARP、IP和IPv6),到此为止,以太网的帧头就完了,之后的就为数据部分。

六、实践总结:

实践是我们学习过程中必不可少的一个环节,动手有助于加强我们对于笼统的概念的理解,同时也引导我们的进行适当的思考。

通过此次实践,更近一步熟悉了抓包软件的使用,对以太网及其帧结构有了更深层次的认识。

《计算机网络》实验报告姓名:专业班级:电子信息科学与技术(1)班时间:2014-11-19实验二:以太网MAC帧的分析利用wireshark 抓包工具,结合课本和课件,对MAC帧进行分析,详细解释帧的格式和各字段的意义。

基本步骤:一、利用惠州学院校园网内的任意一台主机,确定该主机能接入Internet网后,安装wireshark抓包工具。

二、打开抓包工具,开始抓包。

三、打开IE浏览器,访问惠州学院的网络主页。

四、停止抓包。

五、找出两个“类型字段”值不同的MAC帧进行分析(如:类型字段为OX0800,上层协议为IP数据报,类型字段为OX0806,上层协议为ARP数据报)。

相关知识:网卡从网络上每收到一个 MAC 帧就首先用硬件检查 MAC 帧中的 MAC 地址,如果是发往本站的帧则收下,然后再进行其他的处理。

否则就将此帧丢弃,不再进行其他的处理。

“发往本站的帧”包括以下三种帧:单播(unicast)帧(一对一) ;广播(broadcast)帧(一对全体);多播(multicast)帧(一对多);分析:从上图中frame3162为例,可以发现该MAC帧是一个广播帧broadcast,目标address是ff:ff:ff:ff:ff:ff,源地址是c8 3a 35 5e 46 d0 帧类型是地址解析协议ARP(ox0806)。

上层使用IP协议可知,有效数据字段长度是frame3162分析:上图帧类型是传输控制协议(TCP),类型字段的值是Ox0800,上层使用的是IP数据报,,目的地址是60 02 b4 4f 93 cd,源地址是c8 3a 35 5e 46 d0 ,数据字段长度为frame127.。

计算机学院网络工程2012(1)班学号:3112006354 姓名:詹德超实训一网络分层及ARP、DNS协议分析一、实验目的1.学习WireShark协议分析软件的使用方法,学会利用WireShark进行抓包分析。

2.学习过滤数据包,并对数据包的构成进行分析,直观感受协议分层及各层协议数据单元的格式及相应关系。

3.通过分析ARP与DNS数据包,了解网络各层地址构成。

二、实训内容1. 阅读协议分析工具WireShark的用户手册,重点学习用户界面操作,了解WireShark的基本使用方法;2. 利用Wireshark进行数据包的抓取、过滤;3. 对抓取到的数据包进行协议分析,包括数据帧二进制数据组成、协议分层、各数据包包头信息、数据包之间的关系(ARP解析、DNS解析)等。

三、实验工具PC机,Windows,WireShark软件四、实验步骤与分析(一)学习使用WireShark软件进行网络数据分析1.本机arp –a,查看ARP缓存。

2.本机 arp –d,删除ARP缓存。

本机arp –a,查看ARP缓存。

3.本机ipconfig /displaydns,查看DNS缓存。

4.本机 ipconfig /flushdns,删除DNS缓存。

5.运行WireShark软件,启动抓包6.打开浏览器,访问一个网站7.点击网站内容8.停止抓包9.本机ipconfig /displaydns,查看DNS缓存。

10.填写下列表格:要求:透彻理解协议分层及各层的地址的内容和意义;理解数据包的数据及其组成。

(二) DNS实验1. 对所抓包设置过滤条件为:“dns”2.找到有你访问网站URL的DNS请求包和应答包3.分析DNS请求包要求:理解该请求包的功能;理解该数据包如何从源端传输到目的端。

4.分析DNS应答包5.选中上述DNS应答包,清除过滤,检查接下来的数据包有没有从上述应答包所告知的IP地址的访问,是什么类型的访问,请截图并分析。

实验四捕获并分析TCP数据包和TCP三次握手和四次挥手过程一、实验目的通过网络嗅探器软件对网络数据进行监听和分析,加深对计算机网络中各层协议数据单元PDU的形象理解。

二、实验内容1、利用网络嗅探器软件(例如Iris、Sniffer、Ethereal、 wireshark等),获取TCP数据包,记录并分析各字段的含义。

2、打开一个网站,截取TCP数据包(至少三个),分析TCP三次握手建立连接和四次挥手释放连接的过程。

三、实验步骤1、安装数据包捕获软件wireshark。

2、启动捕获软件。

(1)开始捕获数据报:(2)打开一个网站,例:(3)对捕获的TCP数据包进行分析,并保存(4)对捕获的TCP三次握手建立连接的几个数据包进行分析,分别说明各数据包代表的意义和所属的三次握手的第几次。

四、实验分析1、设置显示过滤,只显示源地址是本机的http数据包,说明如何进行设置?答:若要设置只显示源地址是本机的http数据包,需使用以下ip.src==本机IP && http 2、点开软件捕获界面中包详细信息栏的TCP数据包:若想查看TCP数据包的内容,需点击前面的加号,则显示TCP报文段各字段的结构如下图所示:对照课本P202页:TCP报文段的结构图,如下图示:分析并记录说明,所捕获的数据包的在运输层TCP报文段中各字段的具体信息:①源端口号:49896。

每一个应用进程在运输层都对应一个端口号。

端口是运输层与应用层的服务接口。

运输层的复用和分用功能都要通过端口才能实现。

②目的端口号:80。

说明发送方请求的是一个web服务(http).③序号:0。

为了对发送的报文段进行可靠传输,对每个发送的报文段的第一个字节都进行编号,称为序号。

例如:一个报文段的序号值为301,携带的数据长度100字节;则下一个报文段的序号为401.④确认号:0。

为了告诉发送方,到目前为止,接收方按顺序接收的报文段达到多少,将下一个期望接收的报文段的第一个字节的编号作为确认号发给发送方。

计算机⽹络实验报告计算机⽹络实验报告⽬录⼀、数据报⽂分析 (1)1.实验环境 (1)2.实验过程 (1)1)⽹络命令学习 (1)2)软件学习 (4)4.实验总结 (6)⼆、最简⽹络互连 (6)1.分组及实验任务 (6)2.实验环境 (6)3.实验过程 (7)4.问题解答 (9)5.实验总结 (10)三、路由实验 (10)1.分组及实验任务 (10)2.实验环境 (10)3.实验过程 (10)4.问题解答 (13)5.实验总结 (13)⼀、数据报⽂分析1.实验环境使⽤的设备为A4-交换机-A52.实验过程1)⽹络命令学习点击“开始”→“运⾏”,输⼊cmd回车,打开的是dos的命令窗⼝,在命令⾏中输⼊ipconfig命令,查看计算机当前的IP地址、⼦⽹掩码和默认⽹关。

添加上参数,输⼊ipconfig /all 记录本地连接中IP地址,MAC地址(Physical Address),⽹关(Default Gateway)等信息。

在命令⾏下输⼊route print命令,查看本机上路由表信息。

输⼊arp –a 命令,查看本地⾼速缓存中IP地址和MAC地址的信息。

相邻的两位同学组成⼀组,输⼊命令ping对⽅IP地址。

测试当前主机到⽬的主机的⽹络连接状态。

再次输⼊arp –a 命令,查看本地⾼速缓存中IP地址和MAC地址的信息,并记录下来。

2)软件学习点击菜单栏中的“capture”→“Interfaces”,查看⽹络接⼝的当前状态。

在相应的接⼝后⾯点击“start”,即可开始抓包。

点击菜单栏的“capture”→“stop”即可停⽌抓包。

点击菜单栏的“capture”→“option”,在过滤器Capture Filter栏输⼊etherproto 0x0806 or ip proto 1,表明只抓取ARP和ICMP数据。

点击“start”,开始抓包,在dos命令⾏下输⼊命令(ping+对⽅IP),观察抓到的包,点击菜单栏的“capture”→“stop”停⽌抓包。

第三次课堂实践报告高国栋20同实验者韦纯韦方宇王尊严一、实践容11. 两台PC通过交换机或网线互相ping通。

2. 抓取1个ARP请求报文和1个ARP响应报文。

3. 抓取1个ICMP ECHO报文和1个ICMP ECHO REPLY报文。

Ping通目标主机192.168.0.150(对方也ping通192.168.0.100)在ping命令时抓取的arp与icmp数据包分别选择其中的任意一个ARP请求报文、ARP响应报文、ICMP ECHO报文、ICMP ECHO REPLY报文,并打开其数据包。

4. 要求:(1) 列出上述报文对应MAC帧原始数据,附上对应截图。

对应的帧原始数据为框中的容:ARP请求报文:ARP响应报文:IMP ECHO 报文ICMP ECHO REPLY报文:(2) 找出上述报文对应MAC帧的源MAC地址、目的MAC地址、类型、数据长度,附上与原始数据的对应图。

ARP请求报文ARP响应报文IMP ECHO 报文ICMP ECHO REPLY报文(3) 找出ICMP ECHO和ECHO REPLAY报文的首部长度、总长度、生存时间、协议、首部校验和、源IP地址、目的IP地址,计算单次成功ping的时间,附上与原始数据的对应图。

ICMP ECHO报文数据包如下:可看到时间标记为10:28:06.312741400ECHO REPLAY报文:时间标记为10:28:06.314322400单次成功ping的时间=10:28:06.314322400-10:28:06.312741400=0.002570000s 所以单次成功ping的时间0.00257秒(4) 找出ARP请求报文希望获得的MAC地址及其对应的IP地址,附上对应截图。

从图中可以知道ARP请求报文希望获得的MAC地址为50:7B:9D:07:D0:B2。

它对应的IP地址为:192.168.0.100。

因为此时是IP地址为192.168.0.150在ping 192.168.0.100,所以是192.168.0.150给192.168.0.100发送ARP请求报文,所以捕获到的目的IP地址为192.168.0.100。

(5) 举例说明MAC帧、IP包、ICMP报文的关系。

用我们抓取的ICMP Echo报文举例说明:从第0字节到第77字节是一个完整的首部(第0到13个字节)和尾部(FCS共4字节),保留的从第14字节到第73字节是一个完整的IP包。

再去掉IP包首部(第14到33字节),保留的为ICMP报文,即MAC 帧包含IP包,IP包包含ICMP报文。

二、实践容21.PC机的默认网关配置为192.168.0.x, x在250-254之间。

配置默认网关为192.168.0.251,如图所示:MAC 报文78字节IP包60字节ICMP报文20字节2. 两台PC通过交换机或网线互相ping通。

注:ping命令不带-t参数。

3.先执行arp –d命令,开始抓包,然后执行ping 192.168.0.255命令。

请根据抓包结果分析此ping命令执行过程中数据报文的传输情况,并附上相应截图。

在进行这一步实验时,我们组发现如果是两台电脑用网线相连,无论是哪台电脑执行ping 192.168.0.255命令,都会请求超时。

而当我们用交换机将全部4台电脑(IP地址分别为192.168.0.100,192.168.0.150,192.168.0.77,192.168.0.88)连在一起时,再执行ping 192.168.0.255命令,IP地址为192.168.0.150,192.168.0.77,192.168.0.88的三台主机均会有如下显示,而192.168.0.100的主机执行ping 192.168.0.255命令后依然为请求超时。

192.168.0.150执行ping 192.168.0.255命令后结果之后我们抓取ARP与ICMP报文进行分析,IP地址为192168.0.150的主机抓取的报文如下(只截取了一部分):将抓包结果与之前ping结果对照,可以发现每执行一次ping命令,会收到4次来自192.168.0.100的回复,从抓包结果中可以将每次回复的过程找出来如下所示:从中可以看出MAC地址为80:62:66:E4:E5:12的主机先向以太网广播发送了一条APR 请求报文,之后IP地址192.168.0.150向以太网广播的IP地址192.168.0.255发送了一条ICMP Echo报文,由IP地址为192.168.0.100的主机向192.168.0.150回复了一条ICMP Echo Reply报文;之后MAC地址为50:7B:9D:07:D0:B2主机连续向02:32:63:44:E5:12发送了5次ARP相应报文。

按常规来说如果主机都通过交换机连接,那么如果一个主机执行ping 192.168.0.255命令,那么他应该收到来自所有其它主机的回复,而在我们组的实验中只能收到同一主机(192.18.0.100)的回复,收不到其他两台主机的回复。

这个问题可能是由于我们另外三台主机的默认网关配置的一样,而与另一台不一样,在执行ping 192.168.0.255命令时会无视同为192.168.0.251相同默认网关的另外两台主机,只能收到默认网关为192.168.0.250的主机的回复。

还有一种可能性是交换机接口的配置不同,导致ping 192.168.0.255命令时的结果不同。

因为时间原因,我们组也没有对这个问题进行进一步探讨。

4.先执行arp –d命令,开始抓包,然后执行ping 202.115.32.36命令。

请根据抓包结果分析此ping命令执行过程中数据报文的传输情况,并附上相应截图。

我们四台主机连在交换机上执行ping202.115.32.36命令均请求超时。

所以可知此连接不通。

5. 主机A、B、C共同连在交换机上,主机C配置为主机A的网关。

主机A ping B,B抓取ARP Response 报文,ping通后主机A执行arp –a。

然后,主机B利用抓包工具软件修改抓取的ARP Response报文,仅修改ARP Response报文中B的MAC地址(注:不是MAC 帧首部的B的MAC地址),修改后发送(发送10次以上),在主机A上再执行arp –a。

对比两次的arp –a的结果,分析原因,附上相应截图。

B继续持续发送修改后的ARP Response 报文,在主机A上ping B,记录ping的情况,附上截图,并分析原因。

因为我们组没有交换机,所以整个实验是两台电脑用网线连接做的。

第一次Aping B的结果:A执行arp –a的结果:从图中可看到B的IP地址为192.168.0.150,MAC地址为50-7B-9D-07-D0-B2。

此时B抓取ARP Response 报文:修改抓取的ARP Response报文,仅修改ARP Response报文中B的MAC地址。

所以选择第14个数据包进行修改,将其设置为要发送的数据包,在工具栏中点击“编辑要发送的数据包”,把B的MAC地址改为52-22-22-22-22-22如下图:连续不断点击发送按钮,在主机A上再执行arp –a,结果如下:从途中可以看出IP地址192.168.0.150对应的MAC地址变为了52-22-22-22-22-22,即为修改后的值,再在主机A上ping B,结果如下:会看到主机A已经ping不通B(192.168.0.150)了,这是因为B将修改后的ARP响应报文发送给A后,主机A中默认的B的MAC地址发生了改变,执行ping192.168.0.150时,默认的192.168.0.150对应的MAC地址修改为52-22-22-22-22-22,而本身192.168.0.150对应的MAC地址为修改之前(50-7B-9D-07-D0-B2)的值,所以当然不会ping通。

三、实践容3访问因特网上的web站点,抓取TCP连接的三次握手和四次挥手过程,附上相应截图,并分析三次握手和四次握手的详细过程,包括源、目的IP,源、目的端口号,序号和确认序号的变化情况,标志位SYN、FIN和ACK的值等。

关闭无用软件后,用电脑访问.baidu.,同时用omnipeek软件抓取TCP数据包。

从中可以找到TCP连接的三次握手和四次挥手过程。

找到三次握手的数据包如下:四次握手的数据包如下:现进行具体分析。

1.第一次握手数据包容如下:第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SENT状态,等待服务器确认。

客户端向服务器发送连接请求包,标志位SYN(同步序号)置为1,序号为X=1812017573。

从数据包中可以看到:源IP地址:222.18.0.78目的IP地址:117.78.58.31源端口号:51835目的端口号:8089序号:1812017573确认序号:0标志位:SYN=1 ASK=0 FIN=02.第二次握手数据包容如下:服务器收到客户端发过来报文,由SYN=1知道客户端要求建立联机。

向客户端发送一个SYN和ACK都置为1的TCP报文,设置初始序号Y=0,将确认序号设置为客户的序列号加1,即X+1 。

从数据包中可以看到:源IP地址:117.78.58.31目的IP地址:222.18.0.78源端口号:8089目的端口号:51835序号:3698809199确认序号:1812017574 为第一次握手的序号+1标志位:SYN=1 ASK=1 FIN=03.第三次握手数据包容如下:客户端收到服务器发来的包后检查确认序号是否正确,即第一次发送的序号加1(X+1=1)。

以及标志位ACK是否为1。

若正确,服务器再次发送确认包,ACK标志位为1,SYN标志位为0。

确认序号=Y+1=0+1=1,发送序号为X+1=1。

客户端收到后确认序号值与ACK=1则连接建立成功,可以传送数据了。

从数据包中可以看到:源IP地址:222.18.0.78目的IP地址:117.78.58.31源端口号:51835目的端口号:8089序号:1812017574 为第一次握手的序号+1确认序号:3698809200 为第二次握手的序号+1标志位:SYN=0 ASK=1 FIN=0所谓的“三次握手”即对每次发送的数据量是怎样跟踪进行协商使数据段的发送和接收同步,根据所接收到的数据量而确定的数据确认数及数据发送、接收完毕后何时撤消联系,并建立虚连接。

为了提供可靠的传送,TCP在发送新的数据之前,以特定的顺序将数据包的序号,并需要这些包传送给目标机之后的确认消息。

TCP总是用来发送大批量的数据。

当应用程序在收到数据后要做出确认时也要用到TCP。