dh 密钥协商协议

- 格式:docx

- 大小:11.06 KB

- 文档页数:1

dh交换算法

DH交换算法,即Diffie-Hellman密钥交换算法,是一种确保共享密钥安全穿越不安全网络的方法,也被称为密钥一致协议。

该算法由公开密钥密码体制的奠基人Whitfield Diffie和Martin Hellman于1976年提出。

DH交换算法的主要思想是在公开媒体上交换信息,以生成一致的、可以共享的密钥。

DH交换算法的基本通信模型如下:

1. 甲方(Alice)将自己的公钥(G、GA)发送给乙方(Bob);

2. 乙方根据甲方发来的公钥,生成自己的公钥(GB)和私钥(Gab);

3. 乙方将自己的公钥(GB)发送给甲方;

4. 甲方和乙方根据彼此的公钥(G、GB)和预先约定的初始值(g、p),通过数学运算生成相同的本地密钥(Shared Key)。

DH交换算法的数学原理是基于椭圆曲线加密体制,通过计算两个随机数a和b的乘积mod p(modular exponentiation),得到一个共享密钥。

这里的p是一个大质数,G是椭圆曲线上的一个点,GA和GB 分别是甲方和乙方生成的公钥。

在实际应用中,DH交换算法通常与其他加密算法结合使用,如对称

加密算法。

在双方交换了本地密钥后,可以使用该密钥对数据进行加密和解密,确保数据传输的安全性。

总之,DH交换算法是一种在非安全通道中建立共享密钥的加密协议,通过数学运算确保了密钥的安全传输和生成。

它为网络通信提供了保密性和安全性,广泛应用于各种加密协议和网络安全场景。

标准dh参数和改进dh参数

DH(Diffie-Hellman)参数是一种用于安全通信中密钥协商的协议。

在DH参数中,一组参数被用于生成共享密钥,这个密钥可用于加密通信。

标准DH参数通常包括以下几个要素:

1. 素数p(Modulus):一个大素数,用于计算公钥和私钥。

2. 基数g(Generator):一个小于p 的正整数,用于计算公钥和私钥。

3. 私钥(Private Key):随机选择的小于p 的正整数。

4. 公钥(Public Key):由g、p 和私钥计算得出的数值。

5. 共享密钥(Shared Secret):由对方的公钥和自己的私钥计算得出,用于加密通信。

在标准DH中,通信双方使用相同的p 和g,每个人都有自己的私钥,通过对方的公钥和自己的私钥计算出共享密钥。

改进的DH参数可能包括以下改进:

1. 更大的素数:使用更大的素数可以增加安全性,因为使用更大的素数会增加对离散对数攻击的抵抗力。

2. 更强的哈希函数:用于计算共享密钥的哈希函数的选择也可以影响安全性。

使用更强大的哈希函数有助于防止一些攻击。

3. 椭圆曲线Diffie-Hellman(ECDH):ECDH使用椭圆曲线上的点进行密钥协商,相比传统DH,它可以在提供相同安全性的情况下使用更短的密钥长度,从而提高效率。

4. 前向安全性:在一些改进的协议中,注重前向安全性,即使私钥被泄露,过去的通信也是安全的。

改进的DH参数通常是为了提高安全性、效率或适应特定的应用场景。

在选择DH参数时,需要根据具体的安全需求和性能要求来权衡。

X X X X学院课程设计报告DH密钥协商算法课程名称:密码算法程序设计学生姓名:学生学号:专业班级:任课教师:2014年12 月 1日目录1. 选题背景密钥协商实际上是一个协议,它通过两个或多个成员在一个公开的信道上通信联合地建立一个秘密密钥,一般情况下,一个密钥协商方案的密钥是某个函数的值,其输入量由通信双方提供,协商过程是由一系列的顺序步骤完成的。

会话密钥由每个协议参与者分别产生的参数通过一定的计算得出。

常见的密钥协商协议,如IKE。

密钥协商协议的生成方式则可分为证书型和无证书型。

证书型是指在会话密钥的产生过程中,由一个可信的证书中心(CA)给参与密钥协商的各方各分发一个证书,此证书中含有此方的,ID及其他信息。

证书型密钥协商协议的优点是提供认证,目前PKI(公钥密码体制)广泛部署,比较成熟,应用面广,且由PKG管理公私钥对有利于统一管理,缺点是计算代价大,需要一个可信的CA,同时证书还需要维护。

无证书型是指各方在进行会话密钥的协商过程中不需要证书的参与,这是目前密钥协商协议的主流种类,优点是不需要CA的参与,减少了计算量,尤其是在低耗环境下应用的更多,同时安全性也不比证书型弱。

几乎没有明显的缺点,只是设计一个安全的更加低耗的无证书密钥协商方案不是很容易。

现有的流行的密钥协商协议,都使用了Diffie-Hellman,它们基本上可以看成是Diffie-Hellman的扩展。

也就是说,群组密钥协商协议可以理解成如何使用Diffie-Hellman来实现群的密钥交换。

2. DH密钥协商算法2.1 算法的产生Diffie-Hellman密钥交换协议是第一个被提出的密钥协商方案,是美国斯坦福大学的W.Diffie和M.E.Hellman于1976年提出的,它是第一个发表的公钥密码体制,Diffie-Hellman算法的唯一目的就是使两个用户能安全的交换密钥,从而得到一个共享的会话密钥(秘密密钥)。

dh密钥交换协议DH密钥交换协议(Diffie-Hellman Key Exchange Protocol)是一种用于在不安全的通信渠道上交换共享密钥的协议。

它是由Whitfield Diffie和Martin Hellman在1976年提出的,被广泛应用于各种加密应用中。

DH密钥交换协议的基本思想是利用数论中的离散对数难题来实现密钥的安全交换。

具体而言,协议中的双方(假设为甲和乙)在事先约定一个大素数p和一个原根g。

然后,甲和乙各自选择一个私密的数值a和b,并分别计算公开的数值A和B。

其中,A = g^a mod p,B = g^b mod p。

接下来,甲和乙分别将计算得到的公开数值A和B传递给对方。

甲收到乙传递的B后,可以通过计算K = B^a mod p得到密钥K。

同样的,乙收到甲传递的A后,可以通过计算K = A^b mod p得到相同的密钥K。

由于计算K需要对大数进行指数运算,因此即使A、B和p等数值被窃取,也难以从中推导出a和b的值,从而保证了密钥的安全性。

DH密钥交换协议的优点在于它不需要传输密钥本身,而是通过交换公开的数值来计算出相同的密钥。

这样就大大降低了密钥被窃取的风险,因为即使攻击者获取到了公开交换的数值,也无法推导出实际用于加密的私密数值。

另外,DH协议使用了离散对数难题,其安全性也得到了数学上的证明。

然而,DH密钥交换协议也存在一些缺点。

首先,协议本身并没有提供身份验证的机制,因此无法防止中间人攻击。

攻击者可以伪装成甲和乙的身份与对方进行通信,从而获取到密钥。

其次,DH协议无法提供前向安全性,即一旦密钥被泄露,之前的通信内容也会被攻击者解密。

因此,在实际应用中,通常会将DH协议与其他加密算法结合使用,从而提供更高的安全性。

总之,DH密钥交换协议是一种简洁高效的密钥交换协议,广泛应用于各种加密应用中。

它通过利用离散对数难题,在不安全的通信渠道上实现了密钥的安全交换。

虽然协议本身存在一些缺点,但在实践中可以通过其他的安全机制来解决。

DH密钥交换和ECDH原理DH(Diffie-Hellman)密钥交换和ECDH(Elliptic Curve Diffie-Hellman)是两种常用的密钥交换协议,主要用于实现安全的秘密通信。

本文将详细介绍DH密钥交换和ECDH的原理及其应用。

1.选择一个大素数p和一个原根g,p和g需要公开。

2. Alice和Bob各自选择一个私有秘密数a和b,分别计算公开值A 和B,并将其传输给对方。

A = g^a mod pB = g^a mod p3.计算共享密钥:Alice计算K = B^a mod pBob计算K = A^b mod p最终得到的K就是Alice和Bob之间的共享密钥,可以用作对称加密算法的密钥。

ECDH是基于椭圆曲线离散对数问题的一种密钥交换协议。

与传统的DH密钥交换相比,ECDH使用的椭圆曲线运算更快且更节省空间。

其原理如下:1.选择一个椭圆曲线E,并选择一个基点G,E和G需要公开。

2. Alice和Bob各自选择一个私有秘密数a和b,分别计算公开值A 和B,并将其传输给对方。

A=aGB=bG3.计算共享密钥:Alice计算K = aB = abGBob计算K = bA = abG最终得到的K就是Alice和Bob之间的共享密钥,可以用作对称加密算法的密钥。

ECDH密钥交换的安全性基于椭圆曲线离散对数问题的困难性,即计算点的离散对数相对困难。

选择合适的椭圆曲线和基点,并确保私有秘密数a和b足够随机,可以保证计算出共享密钥K的困难性。

1.安全性:基于数论和椭圆曲线数学的困难问题,保证了密钥交换的安全性。

2. 秘密性:私有秘密数只有Alice和Bob知道,不需要通过网络传输,因此无法被窃听者获取。

3.可靠性:DH密钥交换和ECDH可以在不受信任的网络环境中使用,有效地避免了中间人攻击。

4.简单性:实现DH密钥交换和ECDH的算法相对简单,容易理解和部署。

总之,DH密钥交换和ECDH在安全通信中起到了重要的作用。

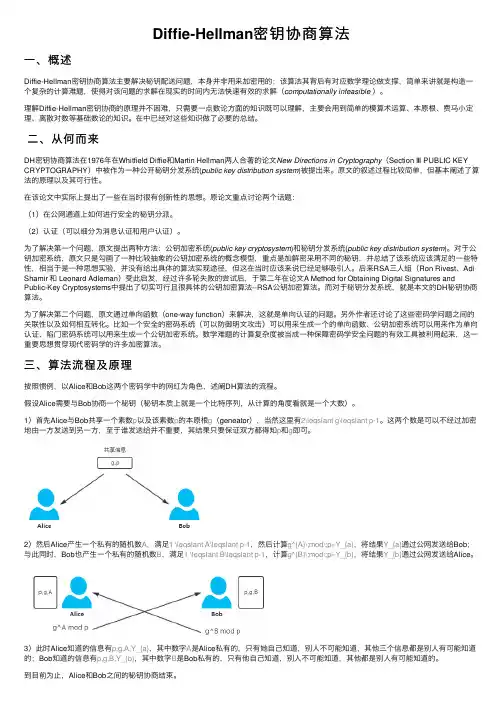

Diffie-Hellman密钥协商算法⼀、概述Diffie-Hellman密钥协商算法主要解决秘钥配送问题,本⾝并⾮⽤来加密⽤的;该算法其背后有对应数学理论做⽀撑,简单来讲就是构造⼀个复杂的计算难题,使得对该问题的求解在现实的时间内⽆法快速有效的求解(computationally infeasible )。

理解Diffie-Hellman密钥协商的原理并不困难,只需要⼀点数论⽅⾯的知识既可以理解,主要会⽤到简单的模算术运算、本原根、费马⼩定理、离散对数等基础数论的知识。

在中已经对这些知识做了必要的总结。

⼆、从何⽽来DH密钥协商算法在1976年在Whitfield Diffie和Martin Hellman两⼈合著的论⽂New Directions in Cryptography(Section Ⅲ PUBLIC KEY CRYPTOGRAPHY)中被作为⼀种公开秘钥分发系统(public key distribution system)被提出来。

原⽂的叙述过程⽐较简单,但基本阐述了算法的原理以及其可⾏性。

在该论⽂中实际上提出了⼀些在当时很有创新性的思想。

原论⽂重点讨论两个话题:(1)在公⽹通道上如何进⾏安全的秘钥分派。

(2)认证(可以细分为消息认证和⽤户认证)。

为了解决第⼀个问题,原⽂提出两种⽅法:公钥加密系统(public key cryptosystem)和秘钥分发系统(public key distribution system)。

对于公钥加密系统,原⽂只是勾画了⼀种⽐较抽象的公钥加密系统的概念模型,重点是加解密采⽤不同的秘钥,并总结了该系统应该满⾜的⼀些特性,相当于是⼀种思想实验,并没有给出具体的算法实现途径,但这在当时应该来说已经⾜够吸引⼈。

后来RSA三⼈组(Ron Rivest、Adi Shamir 和 Leonard Adleman)受此启发,经过许多轮失败的尝试后,于第⼆年在论⽂A Method for Obtaining Digital Signatures and Public-Key Cryptosystems中提出了切实可⾏且很具体的公钥加密算法--RSA公钥加密算法。

DH算法原理DH 是 Diffie-Hellman的首字母缩写,是Whitefield与Martin Hellman在1976年提出了一个的密钥交换协议。

我个人倾向于称DH算法为密钥协商协议而RSA算法是密钥交换算法。

本篇分为几个部分,第一个部分介绍一下密钥交换的场景;第二部分介绍一下DH算法的的步骤,以及由该算法引出的一些问题;第三部分开始讲数学原理。

数学原理可能涉及到数论、抽象代数,本篇尽量在每个公式后面证明该公式的正确性。

简单场景&简单的密钥协商先从一个应用场景说起:Alice 和Bob想要在一个不安全的信道共享一个密钥,该密钥可被用来进行后续的其他的操作,并且仅被Alice和Bob所知,第三方无法得知。

一个简单的方法就是,现在全世界都是知道一个值 P=100。

Alice生成随机值5,然后乘上P,接着发送Pa = 500给Bob;通样Bob生成随机值6,然后乘上P,接着发送Pb = 600给Alice。

这样,Alice 有 100,5 ,600,Bob有100,6,500。

Alice计算: 随机值5(自己私钥) * 600(对端的公钥) = 3000 等式1 Bob计算 : 随机值6(自己私钥) * 500(对端的公钥) = 3000 等式2这样 Alice就和Bob共享了一个值3000,还有谁知道3000这个值呢?我们知道Alice明文的将500发送到不安全信道,Bob明文的将600发送到不安全信道,这也就意味着第三方仅仅知道500 和600,想要计算获得共享密钥,第三方要么获取到Alice的随机值然后拿它乘上600,要么获取到Bob的随机值然后拿它乘上500,这样才能获取到Alice和Bob的共享密钥。

问题来了,如何获取到Alice的随机值呢?第三方知道,Alice发送的500是由P乘上Alice的随机值得到的,所以问题变成了求方程 x*100 = 500的解。

一眼就能看出来,Alice的随机值是5。

dh密钥交换原理

DH密钥交换是一种协议,用于在不安全的通信渠道上安全地交换密钥。

它是由美国密码学家Diffie和Hellman于1976年提出的,也因此而得名。

DH密钥交换的原理基于离散对数问题,该问题在大数学中是一个非常困难的问题。

离散对数问题是指在数学运算中,给定一个素数p,以及一个整数g作为底数,找到一个整数x,使得g^x mod p的结果等于一个给定的值。

这个问题难解的特性使得DH密钥交换协议能够提供安全的密钥交换。

DH密钥交换的过程如下:

1. 双方约定一个素数p和一个底数g,将其公开。

2. 双方各自生成一个私密的随机数,分别为私钥a和私钥b。

3. 双方根据公式计算出各自的公钥:

- Alice的公钥为 A = g^a mod p

- Bob的公钥为 B = g^b mod p

4. Alice将自己的公钥A发送给Bob,Bob将自己的公钥B发送给Alice。

5. Alice使用Bob的公钥B计算出共享密钥K:K = B^a mod p

6. Bob使用Alice的公钥A计算出共享密钥K:K = A^b mod p

由于离散对数问题的难解性,即使在公开的通信渠道上传输了公钥,攻击者仍然很难计算出私钥a和b,从而无法推导出共享密钥K。

因此,DH密钥交换协议提供了一种安全、有效的方式,让通信双方能够在不安全的环境中交换密钥,从而实现加密通信。

值得注意的是,DH密钥交换协议本身并不提供身份验证和数据完整性保护。

因此,在实际应用中,通常需要将DH密钥交换与其他协议结合使用,以提供更全面的安全保护。

dh密钥交换对比公钥密码

DH密钥交换和公钥密码算法都是用于实现安全通信的加密算法,但它们有一些不同之处。

DH密钥交换(Diffie-Hellman Key Exchange)是一种密钥协商协议,旨在让两个通信方在不安全的通信信道上协商出一个共享的密钥,用于后续的对称加密通信。

DH密钥交换基于离散对数问题,具有以下特点:

1. 对称性:DH密钥交换不需要事先准备好的密钥对,而是由通信方在协议中生成一个临时的公私钥对。

2. 密钥一次性:DH密钥交换生成的共享密钥只能用于一次通信,而后续的通信需要重新进行密钥协商。

3. 前向安全性:即使以后的私钥被泄露,之前的通信数据也无法被解密。

公钥密码算法(Public Key Cryptography)使用一对不同但相关的密钥:公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

公钥通常可以公开分发,而私钥必须保密。

公钥密码算法的特点包括:

1. 非对称性:公钥密码算法使用不同的密钥进行加密和解密,其中一个用于加密,另一个用于解密。

2. 密钥持久性:公钥密码算法生成的密钥对可以被多次使用,不需要频繁地重新生成密钥。

3. 可信度验证:公钥可以用于验证通信方的身份,确保数据的安全性和完整性。

总结来说,DH密钥交换适用于密钥协商场景,生成的共享密钥只用于一次通信;而公钥密码算法适用于长期的加密通信,可以持久使用密钥对,并提供身份验证机制。

dh算法的应用场景

DH算法,即Diffie-Hellman密钥交换算法,是一种用于安全

地交换加密密钥的协议。

它的应用场景非常广泛,以下是一些常见

的应用场景:

1. 加密通信,DH算法常用于安全通信协议中,如SSL/TLS协议,用于在客户端和服务器之间安全地交换对称加密算法所需的密钥。

这确保了通信双方可以在不暴露密钥的情况下安全地进行加密

通信。

2. 虚拟私人网络(VPN),DH算法也被广泛应用于建立VPN连

接时,用于在两个节点之间安全地协商共享密钥,从而实现加密通信。

这使得远程办公和远程访问变得更加安全可靠。

3. 无线通信,在无线通信中,DH算法可以用于安全地协商密钥,以保护无线通信中传输的数据免受窃听和篡改。

4. 加密协议,DH算法也被广泛应用于各种加密协议中,如SSH、IPsec等,用于安全地协商密钥并实现加密通信。

5. 数字签名,DH算法也可以用于数字签名中,用于生成密钥

对并进行安全的密钥交换,从而实现数字签名的安全性和可靠性。

总之,DH算法在网络安全通信和数据保护领域有着广泛的应用,可以有效地保护通信数据的安全性和完整性,确保通信的机密性和

可靠性。

基于dh密钥协商的组密钥管理方案下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!基于DH密钥协商的组密钥管理方案概述在现代网络通信中,确保数据安全性至关重要。

DH密钥协商算法报告文档一、DH密钥协商算法的原理1.选择一个大质数p和一个原根g。

2. 甲方选择一个私密数a,并计算A = g^a mod p,将A发送给乙方。

3. 乙方选择一个私密数b,并计算B = g^b mod p,将B发送给甲方。

4. 甲方利用收到的B和自己的私密数a计算出密钥S = B^a mod p。

5. 乙方利用收到的A和自己的私密数b计算出密钥S = A^b mod p。

6.甲方和乙方生成的密钥S相同,可以用于后续的对称加密通信。

二、DH密钥协商算法的优点1.安全性高:DH密钥协商算法基于离散对数的计算困难性,即使在不安全的通信渠道上,也能确保双方只能生成相同的密钥,而无法通过截获和分析数据推算出密钥。

2.密钥长度可变:DH密钥协商算法可以选择不同的质数p和原根g,通过调整参数的大小,可以生成不同长度的密钥,以适应不同安全需求。

3.公开参数交换:DH密钥协商算法只需要交换公开参数A和B,而不需要交换私密数,减少了通信量和计算量。

三、DH密钥协商算法的应用场景1. VPN(Virtual Private Network):DH密钥协商算法可用于在远程访问VPN时,协商双方之间的对称加密密钥,保证通信的机密性。

2.SSL/TLS通信:DH密钥协商算法可用于HTTPS的握手过程,通过生成相同的密钥,实现客户端和服务器之间的通信机密性。

3.移动通信:DH密钥协商算法可用于移动通信网络中的鉴权和密钥协商过程,保护用户的隐私和通信数据的安全。

四、DH密钥协商算法的安全性分析DH密钥协商算法的安全性基于离散对数问题的困难性,即找到满足条件g^x ≡ y (mod p)的x的困难性。

该问题尚未被证实为NP难问题,但通过选择足够大的质数p和合适的原根g,可以使算法在实际应用中具有足够的安全性。

然而,DH密钥协商算法也存在一些安全性弱点,例如:1.中间人攻击:DH密钥协商算法并不能防止中间人攻击,即有可能在通信过程中插入伪造的公开参数,从而导致生成的密钥被中间人截获。

The X3DH Key Agreement Protocol X3DH密钥协商协议原作者:Moxie Marlinspike原编辑:Trevor Perrin中文版翻译:pior原文版本:Revision 1, 2016-11-04中文译本:V0.1, 2020-04-27目录1 简介 (3)2 预备知识 (3)2.1 X3DH参数 (3)2.2 密码符号 (3)2.3 角色 (4)2.4 密钥 (4)3 X3DH协议 (5)3.1 概述 (5)3.2 发布密钥 (5)3.3 发送初始消息 (6)3.4 接收初始消息 (8)4 安全要素 (8)4.1 身份认证 (8)4.2 协议重放 (9)4.3 重放与密钥重用 (9)4.4 可否认性 (9)4.5 签名 (10)4.6 密钥泄露 (10)4.7 服务器信任 (11)4.8 身份绑定 (11)5 知识产权 (11)6 致谢 (11)7 参考 (12)1简介本文描述了“X3DH”(也称为“扩展的三重Diffie-Hellman”)密钥协商协议。

X3DH协议基于公私钥认证,在通信两方之间建立共享密钥。

X3DH协议提供了转发保密性和加密可否认性。

X3DH协议是为异步通信而设计的,若“Bob”离线,用户“Alice”也可使用“Bob”已向服务器发布的一些信息向其发送加密数据,并为将来的通信建立共享密钥。

2预备知识2.1X3DH参数使用X3DH协议的应用程序必须确定几个参数,见表1:表 1 X3DH参数表名称定义椭圆曲线类型 25519 or X448散列函数 一个256位或512位的散列函数(例如:SHA-256、SHA-512)信息 标识应用程序的ASCII字符串例如,应用程序可以选择椭圆曲线X25519、散列函数SHA-512和信息“MyProtocol”,应用程序还必须定义一个编码函数encode(PK),以便将X25519或X448的公钥PK编码为字符串。

DH密钥协商算法1. 简介DH密钥协商算法(Diffie-Hellman Key Exchange Algorithm)是一种用于在公共网络上安全地协商共享密钥的密码学算法。

它在1976年由Whitfield Diffie和Martin Hellman提出,是公钥密码学的先驱之一。

DH密钥协商算法的设计目标是实现秘密通信,确保通信双方能够协商并共享一个只有他们两个人知道的密钥。

2. 原理DH密钥协商算法基于数论的一个基本问题,即“离散对数问题”。

该问题是指对于一个大素数p和一个整数a,已知a和p的幂(a^x mod p),求解x的值。

离散对数问题被认为是一个计算复杂度较高的问题,目前没有已知的快速算法可以有效地解决。

DH密钥协商算法的基本思想是,通信双方通过互相交换一些公开的信息来生成共享的密钥。

具体步骤如下:1.双方约定一个大素数p和一个生成元g,其中p是一个较大的随机素数,g是一个小于p的数。

2.双方各自选择一个私密的数,分别记为a和b。

3.通信双方分别计算公开值A和B,其中A = g^a mod p,B = g^b mod p。

4.双方交换公开值A和B。

5.通信双方分别计算共享密钥,A^b mod p 和 B^a mod p。

6.此时,双方得到的密钥是相同的,可以用于加密和解密通信内容。

3. 安全性DH密钥协商算法的安全性基于离散对数问题的困难性。

即使敌方知道了A、B和g 的值,也很难从中推导出双方的私密值a和b,进而猜测出共享密钥。

其安全性也取决于大素数p和生成元g的选择。

若p和g选取不当,可能会使算法易受到攻击。

因此,在实际应用中,需要选取足够大的素数p和合适的生成元g,以保证DH密钥协商算法的安全性。

另外,协商出的密钥并未被加密传输,为了保证通信的机密性,还需要使用对称密钥加密算法对通信内容进行加密。

4. 优势与应用DH密钥协商算法有以下优势和应用领域:•秘密性:通过DH密钥协商算法,通信双方可以在公共网络上协商出一个只有他们两个人知道的共享密钥,确保通信内容的机密性。

dh密钥交换协议DH密钥交换协议(Diffie-Hellman Key Exchange Protocol)是一种公开密钥密码体制的安全协议,它可以用来实现双方的安全通信。

该协议于1976年由Whitfield Diffie 和Martin Hellman提出。

Diffie-Hellman协议使用双方提前共享的一个大素数和一个基数来创建和共享一个私钥,这个私钥用来加密网络信息。

双方将共享的数字与各自的私钥进行算术运算,从而产生共同的加密秘钥,这个密钥将被用来加密敏感信息和网络通信。

Diffie-Hellman协议的使用用以解决在双方安全通信时必须解决的一个问题。

即如何把加密秘钥在双方之间传递,而又不让第三方获得该秘钥的消息。

Diffie-Hellman协议把这个过程分成了两步:第一步双方发送各自的公开密钥,第二步利用公开信息,计算出共同的私钥,用来加密通信信息。

DH协议易于实施和安全,它可以用在SSL/TLS通道,电子邮件,VPN隧道和其他的安全系统中来实现安全的双方通信。

DH协议的工作原理可以分为三步:第一步,客户端和服务器开始建立通信。

他们首先选择一个大的共享的素数(基数)g和一个大的素数p。

第二步,客户端和服务器各自选择一个私有素数x和y 作为自己的私钥,然后公布自己的公钥,即 g^x mod p和g^y mod p 。

第三步,客户端和服务器现在都具有一对公钥和私钥,他们可以利用一对对方的公钥和自己的私钥计算出一个共同的密钥来。

共享密钥的计算公式如下: (g^y)^x mod p =(g^x)^y mod p,客户端和服务器现在都拥有这个共享密钥,可以用它来进行加/解密通信信息。

综上,Diffie- Hellman协议通过允许客户和服务器之间使用一对对方的公钥和自己的私钥来实现安全通信。

本文描述了DH密钥交换协议的基本原理和步骤,以确保双方能够安全地交换通信信息。

X X X X教院之阳早格格创做课程安排报告DH稀钥商谈算法课程称呼:暗号算法步调安排教死姓名:教死教号:博业班级:任课西席:2014年12 月 1日目录1. 选题背景稀钥商谈本量上是一个协议,它通过二个大概多个成员正在一个公启的疑道上通疑共同天修坐一个秘稀稀钥,普遍情况下,一个稀钥商谈规划的稀钥是某个函数的值,其输进量由通疑单圆提供,商谈历程是由一系列的程序步调完毕的.会话稀钥由每个协议介进者分别爆收的参数通过一定的估计得出.罕睹的稀钥商谈协议,如IKE.稀钥商谈协议的死成办法则可分为证书籍型战无证书籍型.证书籍型是指正在会话稀钥的爆收历程中,由一个可疑的证书籍核心(CA)给介进稀钥商谈的各圆各集收一个证书籍,此证书籍中含有此圆的,ID及其余疑息.证书籍型稀钥商谈协议的便宜是提招供证,姑且PKI(公钥暗号机造)广大安置,比较老练,应用里广,且由PKG管造公公钥对付有好处统一管造,缺面是估计代价大,需要一个可疑的CA,共时证书籍还需要维护.无证书籍型是指各圆正在举止会话稀钥的商谈历程中不需要证书籍的介进,那是姑且稀钥商谈协议的合流种类,便宜是不需要CA的介进,缩小了估计量,越收是正在矮耗环境下应用的更多,共时仄安性也不比证书籍型强.险些不明隐的缺面,不过安排一个仄安的越收矮耗的无证书籍稀钥商谈规划不是很简单.现有的流通的稀钥商谈协议,皆使用了Diffie-Hellman,它们基础上不妨瞅成是Diffie-Hellman的扩展.也便是道,群组稀钥商谈协议不妨明白成怎么样使用Diffie-Hellman去真止群的稀钥接换.2. DH稀钥商谈算法2.1 算法的爆收Diffie-Hellman稀钥接换协议是第一个被提出的稀钥商谈规划,是好国斯坦祸大教的W.Diffie战M.E.Hellman于1976年提出的,它是第一个刊登的公钥暗号机造,Diffie-Hellman算法的唯一手段便是使二个用户能仄安的接换稀钥,进而得到一个共享的会话稀钥(秘稀稀钥).需要注意的是,该算法自己不克不迭用于加稀解稀,只可用于稀钥的接换,单圆决定要用的稀钥后,要使用其余对付称稀钥支配加稀算法本量加稀妥协稀消息.2.2 算法的形貌1. 失集对付数的观念:1)本根:如果a是素数p的一个本根,那么数值:a mod p,a^2 mod p,…,a^(p-1) mod p是各不相共的整数,且以某种排列办法组成了从1 到p-1 的所有整数.2)失集对付数:如果对付于一个整数b战素数p的一个本根a,不妨找到一个唯一的指数i,使得b =(a^i)modp,其中0≦i≦p-1,那么指数i称为b的以a为基数的模p的失集对付数.2. 算法灵验性Diffie-Hellman 算法的灵验性依好于估计失集对付数的易度,其含意是:当已知大素数p战它的一个本根a后,对付给定的b,要估计i ,被认为是很艰易的,而给定i 估计b 却相对付简单.3. Diffie-Hellman算法:假若用户A战用户B期视接换一个稀钥.与素数p战整数a,a是p的一个本根,公启a战p.1)A采用大的随机数RA(0<=RA<=p-2),并估计SA=(a^RA) mod p,而且把SA收收给用户B.2)B采用随机数RB(0<=RB<=p-2),并估计SB=(a^RB) mod p,而且把SB收收给用户A.3)A估计稀钥的办法是:K=(SB) ^RA mod p,B估计稀钥的办法是:K=(SA) ^RB mod p,道明:(SB)^ RA mod p = (a^RB mod p)^ RA mod p= (a^RB)^ RA mod p= (a^RA) ^RBmod p(-- 稀钥即为 a^(RA*RB) mod p)=(a^RA mod p)^ RB mod p= (SA) ^RB mod p由于RA战RB是窃稀的,而第三圆惟有p、a、SB、SA不妨利用,惟有通过与失集对付数去决定稀钥,然而对付于大的素数p,估计失集对付数是格外艰易的.4. 例子:假若用户Alice战用户Bob期视接换一个稀钥,与一个素数p =97战97的一个本根a =5,Alice战Bob分别采用秘稀稀钥RA=36战RB=58 ,并估计各自的公启稀钥:SA=a^RA mod p =5^36 mod 97=50SB=a^RB mod p =5^58 mod 97=44Alice战Bob接换了公启稀钥之后,估计共享稀钥如下:Alice:K=(SB) ^RA mod p=44^36 mod 97=75Bob:K=(SA) ^RB mod p=50^58 mod 97=75Diffie-Hellman稀钥接换协议的基础模式如图2-1所示:3. DH稀钥商谈算法的真止3.1 安排央供功能央供(1)爆收一个偶数p ,推断是可是素数.素数央供介于2^14-2^15.先用小于20的素数去试除,再使用Miller-Rabin概率检测算法举止检测;(2)供得模p 的一个本根,央供本根的值介于32-1024之间;(3)输出单圆采用的随机数,随机数介于2^5-2^7,使用模沉复仄要领举止估计,输出单圆的估计截止;(4)搜集传输圆里,不妨是C/S模式,也不妨是B/S模式;(5)输出末尾商谈的稀钥;3.1.2 输出央供(1)输出偶数的爆收历程,用函数真止爆收谦脚央供的偶数;(2)输出用小素数试除的推断历程,并输出屡屡试除之后的余数,用函数真止一次试除并返回试除之后的余数;(3)Miller-Rabin概率检测算法运止5次,输出检测历程及截止.用函数真止一次Miller-Rabin概率检测算法并返回检测截止;(4)如果不是偶素数,输出下一个偶数爆收的准则;(5)输出爆收模的一个本根的历程;(6)输出使用模沉复仄要领举止估计的历程战截止.3.2 模块区分及真止3.2.1 小素数试除算法形貌:小素数试除主假若用随机爆收的数去试除小于20的素数,以此简朴判决该随机数是可是素数.真止办法:以本次步调编写为例,与小素数数组S_PrimeTable[7] = { 3, 5, 7, 11, 13, 17, 19 },用爆收的大随机数去除以数组中的元素,若所得余数不为0,则能姑且推断该随机数为素数.简曲真止代码如下:int SPrime(int odd){int i, remainder, k = 0;for (i = 0; i<7; i++){remainder = odd % S_PrimeTable[i];printf("第%d次小素数%d试除的余数为%d.\n", i + 1, S_PrimeTable[i], remainder);if (remainder == 0)k++;}if(!k){printf("小素数试除推断%d是素数.\n\n",odd);}else{printf("小素数试除推断%d不是素数.\n\n",odd);}return !k;}3.2.2 模沉复仄要领算法形貌:模沉复仄要领是对付大整数模m战大整数e估计b^e(mod m).正在本次安排中,模沉复仄要领主要使用正在米勒检测算余值部分、供本根部分、SA战SB的估计以及末尾稀钥的估计历程中,其中,SA战SB的估计以及末尾稀钥的估计央供输出估计历程.(为了界里隐现好瞅,正在此写了二个模沉复仄圆算法的代码,思路相共,不过正在其中一个函数中写了输出估计历程,该函数用去估计SA战SB以及末尾的稀钥.)真止办法:令a=1,并将十进造数e写成二进造,若二进造数值为1,则估计a≡(a*b)mod n,b≡(b*b)mod n;若二进造数值为0,则估计a≡a mod n,b ≡(b*b)mod n.末尾a即为最后估计截止.简曲真止代码如下:int MoChongFu(int m, int e,int n){int binary[22];int count=0,i;int a=1,b;b=m;do{binary[count]=e%2;e=e/2;count++;}while(e!=0);for(i=0;i<count;i++){if(binary[i]==1){a=(a*b)%n;b=(b*b)%n;//printf("a=%d, b=%d\n",a,b);}if(binary[i]==0){a=a;b=(b*b)%n;//printf("a=%d, b=%d\n",a,b);}}return a;}Miller-Rabin检测算法算法形貌:米勒检测正在本次安排中主要用去检测正在小素数判决了之后的随机数是可是素数.真止办法:将待检测的数n写成n-1=2s*t,采用随机数a,估计b≡atmod n.若b mod n≡1,则n是素数.可则,干如下循环,循环次数为1—s:如果bmod n≡-1,则b是素数,可则,b≡b*b mod n.简曲真止代码如下:int milejiance(int odd){int s=0,i,count=0;int a,b,t,num;num=odd-1;while(1){if(num%2==0){s++;num=num/2;}else{t=num;break;}}printf("将%d写成%d-1=2^%d*%d\t\t\n",odd,odd,s,t);a=rand()%(odd-3)+2;printf("爆收的随机数a是:%d\n",a);b=MoChongFu(a,t,odd);printf("第1次算出的余值是:%d\n",b);if(b%odd==1||b==(odd-1))return 1;for(i=0;i<s;i++){b=(b*b)%odd;printf("第%d次算出的余值为%d \n",i+2,b);if(b==(odd-1)){return 1;}}return 0;}本根的爆收算法形貌:央供一个素数一定范畴内的本根,该当先供该素数的最小本根.根据定理:设m>1,m的欧推函数a所有分歧素果数是q1,q2,…,qk,则g是模m的一个本根的充要条件是 g^(a/qi)!=1(mod m),i=1,2,…k 真止办法:先供大素数的欧推函数的素果数a[n],并通过素果数供得g 的指数c[n],接着考证g^c[n] 是可共余于1,对付g=2,3…,逐个验算,曲到算出最小的g值谦脚g^c[n]均分歧余于1,那么g即是大素数m的最小本根,果为当c[n]遍历欧推函数a的简化结余系时,g^c[n]遍历模m的所有本根,所以不妨通过欧推函数的简化结余系供得谦脚央供的本根.简曲真止代码如下:int yuangen(int yy){int n=2,g=0,q,k,j=0,a[10];int i=0,l=0;int gg;int c[10];int count=0,flag=0;q=yy-1;while(1){if (q%n==0){a[j]=n;j++;q=q/n;}n++;if(q<n)break;}printf("模%d的欧推函数领会量果数为:\n",yy);for(n=0;n<j;++n)printf("%d ",a[n]);printf("\n\n");printf("所以指数为:");for(n=0;n<j;++n){c[n]=(yy-1)/a[n];printf("%d ",c[n]);}printf("\n\n");for(g=2;;g++){for(n=0;n<j;++n){if(MoChongFu(g,c[n],yy)==1){printf("%d^%d=%d mod %d\n",g,c[n],MoChongFu(g,c[n],yy),yy);goto cd;}else{printf("%d^%d=%d mod %d\n",g,c[n],MoChongFu(g,c[n],yy),yy);}}gg=g;printf("所以%d是最小本根.\n",gg);goto ab;cd: ;}ab:for(g=3;;g++){if((yy-1)%g!=0){k=MoChongFu(gg,g,yy);if(k>32&&k<1024){printf("与介于2^5到2^10之间的一个本根值为:");printf("%d\n\n",k);return k;}}}return 0;}3.2.5 爆收随机素数算法形貌:使用srand()战rand()函数爆收随机数n,而后通过推断n%2是可为0去推断爆收的是可是偶数.简曲真止代码如下:int S_PrimeTable[7] = { 3, 5, 7, 11, 13, 17, 19 };//爆收一个随机数int Random_Odd(){int odd = 0;while (1){srand(time(NULL));odd = rand() % (16385) + 16384;if (odd % 2 != 0)break;}//printf("%d\n", odd);return odd;}4. 尝试报告⑴爆收偶素数,用小素数试除而且输出试除的余数,再举止Miller-Rabin 检测,若Miller-Rabin检测不通过,则输出爆收下一个随机数的准则并继承爆收下一个随机数,曲至爆收谦脚条件的偶素数,如图4-1、4-2所示:图 4-1 爆收随机数并用小素数试除图 4-2 米勒检测历程⑵代码调试的最后截止如图4-3、图4-4、图4-5、图4-6、图4-7、图4-8所示:图4-3 爆收随机数并用小素数试除图4-4 米勒检测历程图4-5 大素数的欧推函数领会量果数图4-6 供本根并估计各自的稀钥图4-7 模沉复仄要领估计历程图4-8 估计共共稀钥论断本文是正在教习了相闭C谈话知识、暗号教及相闭疑息仄安数教知识之上举止的安排,本安排采与C谈话真止,真止了DH稀钥商谈算法,用户A战用户B通过自己采用的随机数战公启的大素数通过失集对付数的某些算法供得稀钥,并相互接换稀钥,通过接换得去的稀钥爆收共共的稀钥.由于教死火仄有限,正在步调可读性战典型性上有着一定的短缺,略隐缺累,而正在真止功能上也隐得不是很完备,需要正在进一步的教习中得到提下.正在编写步调的历程中逢到了一些不可预防的过失战问题,然而是皆通过书籍本以及共教的助闲得以即时将那些问题办理,此次安排对付我的逻辑性明白战编程本领皆有一定的普及.参照文件[1] 谭浩强. C步调安排[M].北京:浑华大教出版,1999.12附源代码#include<stdio.h>#include<time.h>#include<math.h>#include<stdlib.h>int Random_Odd();int SPrime(int odd);int MoChongFu(int m, int e,int n);int MoChongFua(int m, int e,int n);int milejiance(int odd);int yuangen(int yy);int S_PrimeTable[7] = { 3, 5, 7, 11, 13, 17, 19 };int main(void){int yy=0;int gg;int A,B,Key,Key1,Key2;int SA,SB;int i,flag1,flag2;do{q:printf("**********************\n\n\n");while(yy == Random_Odd());yy = Random_Odd();printf("爆收的随机数是:%d\n\n",yy);flag1=!SPrime(yy);for(i=0;i<5;i++){flag2=!milejiance(yy);if(flag2){printf("第%d次米勒检测已通过.\n\n",i+1);printf("果为第%d次米勒检测不通过,所以随机数%d不是素数,\n爆收下一个随机数,先用小素数试除,再举止5次米勒检测,如果小素数试除通过而且5次皆通过,则道明该随机数是大素数.",i+1,yy);printf("\n");goto q;elseprintf("第%d次米勒检测通过.\n\n",i+1);}}while(flag1||flag2);gg=yuangen(yy);srand(time(NULL));A = rand()%(96)+32;B = rand()%(96)+32;printf("Alice采用的随机数A是:%d\n",A);printf("Bob采用的随机数B是:%d\n\n",B);printf("估计SA=(gg^A) mod yy:\n");SA=MoChongFua(gg,A,yy);printf("\n");printf("估计SB=(gg^B) mod yy:\n");SB=MoChongFua(gg,B,yy);printf("所以SA战SB分别是:%d,%d\n\n",SA,SB); printf("估计Key1=(SB^A) mod yy:\n");Key1=MoChongFua(SB,A,yy);printf("\n");printf("估计Key2=(SA^B) mod yy:\n");Key2=MoChongFua(SA,B,yy);printf("所以:Key1=%d,Key2=%d\n\n",Key1,Key2); if(Key1==Key2)Key=Key1;printf("所以共共稀钥Key是:%d\n\n",Key); return 0;}//爆收一个随机数int Random_Odd(){int odd = 0;while (1)srand(time(NULL));odd = rand() % (16384) + 16384;if (odd % 2 != 0)break;}//printf("%d\n", odd);return odd;}//如果是素数的话返回1int SPrime(int odd){int i, r, k = 0;for (i = 0; i<7; i++){r = odd % S_PrimeTable[i];printf("第%d次小素数%d试除的余数为%d.\n", i + 1, S_PrimeTable[i], r); if (r == 0)k++;}if(!k){printf("小素数试除推断%d是素数.\n\n",odd);}else{printf("小素数试除推断%d不是素数.\n\n",odd);}return !k;}int MoChongFu(int m, int e,int n){int binary[22];int count=0,i;int a=1,b;b=m;do{binary[count]=e%2;e=e/2;count++;}while(e!=0);for(i=0;i<count;i++){if(binary[i]==1){a=(a*b)%n;b=(b*b)%n;}if(binary[i]==0){a=a;b=(b*b)%n;}}return a;}int MoChongFua(int m, int e,int n) {int binary[22];int count=0,i;int a=1,b;b=m;do{binary[count]=e%2;e=e/2;count++;}while(e!=0);for(i=0;i<count;i++)if(binary[i]==1){a=(a*b)%n;b=(b*b)%n;printf("a=%d, b=%d\n",a,b); }if(binary[i]==0){a=a;b=(b*b)%n;printf("a=%d, b=%d\n",a,b); }}return a;}//米勒检测int milejiance(int odd){int s=0,i,count=0;int a,b,t,num;num=odd-1;while(1){if(num%2==0){s++;num=num/2;}else{t=num;break;}printf("将%d写成%d-1=2^%d*%d\t\t\n",odd,odd,s,t); a=rand()%(odd-3)+2;printf("爆收的随机数a是:%d\n",a);b=MoChongFu(a,t,odd);printf("第1次算出的余值是:%d\n",b);if(b%odd==1||b==(odd-1)){return 1;}for(i=0;i<s-1;i++){b=(b*b)%odd;printf("第%d次算出的余值为%d \n",i+2,b);if(b==(odd-1)){return 1;}}return 0;}//欧推函数的素果数战二者的商int yuangen(int yy){int n=2,g=0,q,k,j=0,a[10];int gg;int c[10];q=yy-1;while(1){if (q%n==0){a[j]=n;j++;while()q=q/n;}while(!(q%n)){q=q/n;}if(q<n)break;}printf("模%d的欧推函数领会量果数为:\n",yy); for(n=0;n<j;++n)printf("%d ",a[n]);printf("\n\n");printf("所以指数为:");for(n=0;n<j;++n){c[n]=(yy-1)/a[n];printf("%d ",c[n]);}printf("\n\n");for(g=2;;g++){for(n=0;n<j;++n)。

dh 密钥协商协议

DH(Diffie-Hellman)密钥协商协议是一种用于安全通信的协议,其目的是让通信双方在没有事先约定密钥的情况下协商一个共享的密钥。

DH协议的核心思想是利用离散对数的困难性质,从而实现安全的密钥交换。

DH协议的具体步骤如下:

1. 首先,通信双方需要通过公开信道传输一些公共参数:

a. 一个质数p,作为有限域的模数;

b. 一个整数g,作为原根;

2. Alice和Bob各自选择一个私密值,其中,Alice选择一个随机数a,Bob选择一个随机数b。

3. Alice和Bob利用公共参数计算出私密值的公开值:

a. Alice计算A = g^a mod p;

4. Alice和Bob之间通过公开信道交换各自的公开值A和B。

6. Bob同样计算共享密钥K' = A^b mod p。

7. 通过比较K和K’,确认两者是否相同。

如果相同,那么Alice和Bob就可以使用共享密钥进行加密通信。

DH协议的安全性基于离散对数问题的难度,即在有限域上寻找一个指数,使得给定的基数取这个指数的余数等于给定的数值。

这个问题目前是一个NP问题,并且很难找到可行的算法进行攻击。

虽然DH协议本身是安全的,但是由于存在中间人攻击可能,因此实际应用中常常会采用其他安全协议来保证通信的安全。

例如,在TLS协议中,可以使用DH协议来协商密钥,同时还通过数字证书来验证通信方的身份,以及使用对称加密算法来保证通信过程中的保密性和完整性。

总之,DH密钥协商协议是一种简单有效的密钥协商技术,它利用离散对数问题的难度保证了密钥交换过程的安全性。

然而在实际应用中需要注意中间人攻击等可能的安全威胁。