信息安全10

- 格式:ppt

- 大小:209.00 KB

- 文档页数:5

安全十条规定

1. 保护个人隐私。

个人隐私是每个人的基本权利,保护个人隐私是保障个人尊严和自由的重要措施。

在信息时代,保护个人隐私要注意不随意收集个人信息,不擅自公开个人信息,加强数据安全保护等措施。

2. 确保网络安全。

网络安全是信息化时代的重要问题,要加强网络安全管理,防止黑客攻击、病毒侵袭等网络威胁。

3. 保护知识产权。

知识产权是一种法律保护的权利,包括专利权、著作权、商标权等。

保护知识产权是保护创新和创造的动力,要加强知识产权的法制保护,打击盗版和侵权行为。

4. 防止数据泄露。

数据泄露是一种严重的安全威胁,可能导致个人隐私、商业机密等重要信息被泄露出去。

要加强数据保护措施,加密重要数据,限制数据访问权限等。

5. 确保物理安全。

物理安全是信息安全的基础,包括保护服务器、网络设备的安全,防止设备被非法入侵。

6. 加强密码管理。

密码是访问系统和数据的关键,要加强对密码的保护,不使用简单的密码,定期更换密码,确保密码的安全性。

7. 实施安全审计。

安全审计是对系统和网络进行检查和评估的过程,可以发现潜在的安全问题,及时采取相应的安全措施。

8. 进行安全培训和教育。

安全培训和教育是保障安全的重要环节,要加强员工的安全意识,提高他们的安全技能,防范安全威胁。

9. 建立应急响应措施。

建立应急响应措施可以使组织对安全事件采取相应的措施,减少损失和影响,保护信息系统的正常运行。

10. 加强合规监管。

合规监管是对组织进行安全管理的重要手段,要加强组织内部的安全监管,确保安全规定的执行。

信息安全管理责任书10篇信息安全管理责任书 1根据中华人民共和国国务院令(第292号)《互联网信息服务管理办法》、中华人民共和国公安部《计算机信息网络联网安全保护管理办法》、原信息产业部《互联网电子公告服务管理规定》等有关法规和行政规章的规定,结合本公司对从事信息服务的用户管理经营需要,特制订《信息安全责任书》,以资信守:一、所有接入用户,应遵守国家的有关法律、法规和行政规章制度。

二、不得从事危害国家安全、泄露国家机密等犯罪活动,不得利用本公司资源查阅、复制和传播危害国家安全、妨碍社会治安和淫秽黄色的信息,不得从事危害他人信息系统和网络安全、侵犯他人权益的活动,不得利用本公司资源发布恶意的、向他人挑衅的信息。

若发现此类信息,须立即向我公司报告,并且一切后果和责任由客户自行承担。

三、建立有效的安全保密制度和技术保证措施,接受我公司的管理和监控,我公司有权对用户的对外公开信息内容进行浏览检查,并要求用户就不适宜的信息内容进行修改和删除。

四、用户的主机设备应该符合我公司公用通信网络的各项技术接口指标和终端通信的技术标准、电气特性和通信方式等,且不得影响网络的安全,当网络出现异常情况,应该积极配合我公司解决。

五、如果用户出现危害我公司网络的正常运作,或违反国家信息管理有关规定的情况,我公司有权在通知用户之后,暂停对该用户提供相应IDC业务。

六、IDC用户有责任向自己的用户和职工宣传国家的有关法律、法规和我公司的有关规定,有责任教育、监督本单位职工严格遵守上述条款。

七、不同安全级别的主机应该分布在不同的网段,禁止主机托管业务、虚拟主机业务与其它业务放在同一网段。

八、原则上我公司不允许接入手机网站,如用户有相应需求,须经我公司严格核查、记录存档及实时监控后方可接入。

九、所有网站接入客户应严格按照有关法律法规履行备案手续,不得接入未备案网站,严格贯彻落实“先备案、后接入”原则,拒不履行备案手续者,我公司将切断网络链接。

信息安全整改方案10篇信息安全整改方案10篇信息安全整改方案(一):加强网络与信息安全整改工作措施为深入贯彻落实市网络与信息安全协调小组办公室《关于加强网络与信息安全整改工作的通知》(东信安办发〔2014〕4号)文件精神,保障县政府门户网站安全运行,针对我县政府网站存在的问题,我们采取软硬件升级、漏洞修补、加强管理等措施,从三个方面做好了政府网站网络与信息安全工作。

一、对网站漏洞及时进行修补完善接到省电子产品监督检验所和省网络与信息安全应急支援中心对我县政府网站做的网站安全检测报告后,我们详细研究分析了报告资料,及时联系了网站开发公司,对网站存在的SQL注入高危漏洞进行了修补完善,并在网站服务器上加装安全监控软件,使我县政府网站减少了可能存在的漏洞风险,降低了数据库被注入修改的可能性。

二、加强对硬件安全防护设备的升级为确保网站安全运行范文写作,2013年,我们新上了安全网关(SG)和WEB应用防护系统(W AF),安全网关采用先进的多核CPU硬件构架,同时集成了防火墙、VPN、抗拒绝服务、流量管理、入侵检测及防护、上网行为管理、资料过滤等多种功能模块,实现了立体化、全方位的保护网络安全;绿盟WEB应用防护系统能够对数据盗窃、网页篡改、网站挂马、虚假信息传播、针对客户端的攻击等行为,供给完善的防护措施。

同时,针对WEB应用漏洞数量多、变化快、个性化的特点,我们还定期对WEB应用防护系统进行软件升级,安装了补丁程序,保护了服务器上的网站安全。

自安装硬件安全防护设备以来,网站没出现任何安全性问题。

三、继续加强对政府网站的安全管理为加强政府网站信息发布的安全,我们在添加信息时严格执行”三级审核制”和”登记备案制”,在网站上发布的信息首先由信息审核员审核签字后报科室主任,科室主任审核签字后报分管领导,由分管领导审核签字后才可将信息发布到网站上去,确保了网站发布信息的准确性和安全性。

同时,为保证网站数据安全,确保网站在遭受严重攻击或者数据库受损后能够第一时间恢复数据,我们对网站数据备份做了两套,一是设置数据库自动备份,确保每一天都有最新的数据库备份;二是安排专人对网站代码和数据库定期进行异地备份,实现了数据备份工作的双重保险。

信息安全教育培训考核管理制度第一章总则第一条为加强中心信息安全教育培训管理,规范信息安全培训工作,提高员工信息安全意识和安全技能,促进中心信息安全培训工作健康发展,预防各类信息安全事故的发生,最大限度地减少信息安全事故损失,特制定本制度。

第二条本制度适用于中心各部门。

第二章管理组织第三条办公室职责:(一)制定、修订中心信息安全培训制度;(二)拟定、呈报中心年度、季度信息安全培训计划;(三)收集整理各种信息安全培训信息并及时发布;(四)联系、组织或协助完成中心各项信息安全培训课程的实施;(五)检查、评估信息安全培训的实施情况;(六)管理、控制信息安全培训费用;(七)负责对各项信息安全培训进行记录和相关资料存档;(八)追踪考察信息安全培训效果。

1第四条其他各部门职责(一)呈报部门信息安全培训计划;(二)制定部门专业课程的信息安全培训大纲;(三)收集并提供信息安全相关专业培训信息;(四)配合部门信息安全培训的实施和效果反馈、交流工作;(五)确定部门信息安全讲师人选,并配合、支持其完成培训工作。

第三章教育培训的对象和内容第五条对中心领导、部门负责人,主要进行国家关于安全方面的方针、政策、法律、法规的教育培训。

第六条对信息安全管理人员,主要进行信息安全法律、法规、信息安全管理知识、信息安全事故预防知识、信息安全事故案例等方面的教育培训。

第七条对一般工作人员,进行相关法律法规、信息安全管理体系文件、应急准备和响应等方面的教育培训。

第八条对上岗人员,进行信息安全意识、职责、岗位安全操作技能和相关安全知识(包括应急准备和响应)、事故案例的教育培训。

第九条对新进人员进行信息安全教育和培训,由中心或部2门组织实施,内容包括:中心信息安全相关制度、知识和技能、注意事项和预防等知识。

第四章教育培训的实施第十条教育培训可以采取会议、学习上级文件、组织培训班、竞赛、知识问卷、现场演练、专家授课及外出学习等方式进行。

第十一条培训主办部门按照年度培训计划,在培训前,以书面形式下达培训通知,说明培训的目的、内容、时间、地点、对象、日程安排、要求等。

计算机信息安全十条禁令

以下是计算机信息安全的十条禁令:

1. 禁止未经授权的访问:禁止未经授权的个人或实体从外部或内部访问计算机系统、网络或文件。

2. 禁止滥用权限:禁止通过滥用特权或使用他人的帐户访问、修改或删除计算机系统或数据。

3. 禁止未经授权的数据修改:禁止在未经授权的情况下,对数据进行修改、篡改或删除。

4. 禁止盗窃或滥用数据:禁止从计算机系统或网络中盗取、窃取或滥用数据。

5. 禁止病毒和恶意软件:禁止散布、运行或使用病毒、恶意软件、间谍软件或其他恶意代码。

6. 禁止未经授权的网络扫描:禁止未经授权的扫描网络、端口或系统,以寻找漏洞或入侵机会。

7. 禁止网络钓鱼和网络欺诈:禁止伪装成合法实体通过电子邮件、短信或其他方式进行欺骗,以获取个人敏感信息或财务信息。

8. 禁止破解密码或加密:禁止通过破解密码或加密算法来获取未经授权的访问。

9. 禁止网络监听和窃听:禁止未经授权的网络监听、窃听或截取网络通信。

10. 禁止不当数据处理和数据泄露:禁止未经授权的数据处理、备份或共享,以及未经授权地泄露敏感数据。

这些禁令有助于保护计算机系统和网络免受未经授权的访问、

数据盗窃、恶意软件等威胁。

用户需遵守这些禁令,并采取适当的措施来确保计算机信息安全。

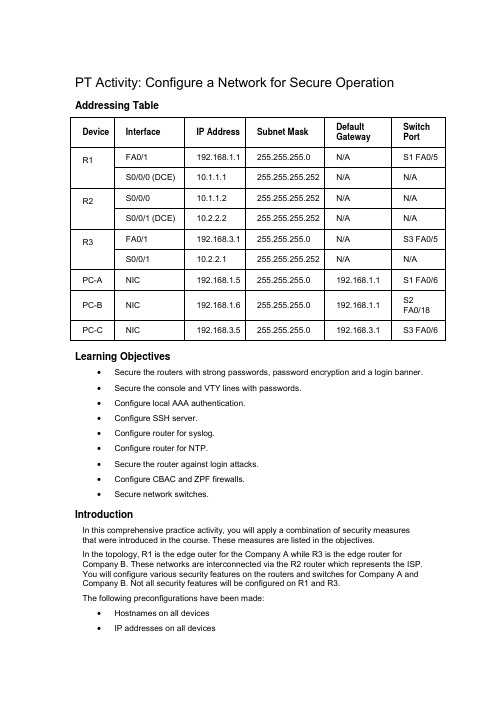

PT Activity: Configure a Network for Secure Operation Addressing TableLearning Objectives∙Secure the routers with strong passwords, password encryption and a login banner.∙Secure the console and VTY lines with passwords.∙Configure local AAA authentication.∙Configure SSH server.∙Configure router for syslog.∙Configure router for NTP.∙Secure the router against login attacks.∙Configure CBAC and ZPF firewalls.∙Secure network switches.IntroductionIn this comprehensive practice activity, you will apply a combination of security measures that were introduced in the course. These measures are listed in the objectives.In the topology, R1 is the edge outer for the Company A while R3 is the edge router for Company B. These networks are interconnected via the R2 router which represents the ISP. You will configure various security features on the routers and switches for Company A and Company B. Not all security features will be configured on R1 and R3.The following preconfigurations have been made:∙Hostnames on all devices∙IP addresses on all devices∙R2 console password: ciscoconpa55∙R2 password on VTY lines: ciscovtypa55∙R2 enable password: ciscoenpa55∙Static routing∙Syslog services on PC-B∙DNS lookup has been disabled∙IP default gateways for all switchesTask 1: Test Connectivity and Verify ConfigurationsStep 1. Verify IP addresses.Verify 核实,查证Step 2. Verify routing tables.Step 3. Test connectivity.(连通性)From PC-A, ping PC-C at IP address 192.168.3.5.Task 2: Secure the RoutersStep 1. Set minimum(最小值) a password length of 10 characters on router R1 and R3.Step 2. Configure(安装) an enable secret password on router R1 and R3.Use an enable secret password of ciscoenpa55.Step 3. Encrypt plaintext passwords.(将明文译成密码)此命令将配置文件中的当前和将来的所有明文密码加密为密文Step 4. Configure the console lines on R1 and R3.Configure a console password of ciscoconpa55 and enable login(进入系统,登陆). Set the exec-timeout to log(记录) out after 5 minutes of inactivity(静止). Prevent console messages from interrupting command entry.(进入)Step 5. Configure vty lines on R1.Configure a vty line password of ciscovtypa55 and enable login. Set the exec-timeout to log out after 5 minutes of inactivity. Set the login authentication(认证) to use the default (系统默认值) AAA list to be defined later.Note(注意): The vty lines on R3 will be configured(配置) for SSH in a later task.(工作)Step 6. Configure login banner(登陆提示banner,旗帜,标语) on R1 and R3. Configure a warning(警告) to unauthorized(非法的) users with a message-of-the-day (MOTD) banner that says: “No Unauthorized Access!”.Task 3: Configure Local Authentication on R1 and R3Step 1. Configure the local user database.(数据库)Create a local user account(账户) of Admin01 with a secret password of Admin01pa55.Privilege(特权)用此用户名登陆的用户访问特权级别为15(详见书29页)Step 2. Enable AAA services.Step 3. Implement(实施,执行) AAA services using the local database.(本地数据库)Create the default login authentication method list using local authentication with no backup (备份)method.(详见p47)Task 4: Configure NTPStep 1. Enable NTP authentication on PC-A.On PC-A, choose the Config tab, and then the NTP button(按钮). Select On for NTP service. Enable authentication and enter(进入) a Key of 1 and a passwordof ciscontppa55.Step 2. Configure R1 as an NTP Client.(客户)Configure NTP authentication Key 1 with a password of ciscontppa55. Configure R1 to synchronize(同步) with the NTP server and authenticate using Key 1.Step 3. Configure routers to update hardware(硬件) clock.Configure routers to periodically(定期地) update the hardware clock with the time learned from NTP.Task 5: Configure R1 as Syslog ClientStep 1. Configure R1 to timestamp(时间戳) log messages.Configure timestamp service for logging on the routers.Step 2. Configure R1 to log messages to the syslog server.Configure the routers to identify (识别)the remote(远程) host(主机) (syslog server) that will receive(接受) logging messages.You should see a console message similar(相似的) to the following:SYS-6-LOGGINGHOST_STARTSTOP: Logging to host 192.168.1.6 port 514 started - CLI initiatedStep 3. Check(检查) for syslog messages on PC-B.On R1, exit config mode(模式) to generate(使形成) a syslog message. Open the syslog server on PC-B to view the message sent from R1. You should see a message similar to the following on the syslog server:%SYS-5-CONFIG_I: Configured from console by consoleTask 6: Secure Router Against9(反对) Login Attacks(攻击)Step 1. Log unsuccessful login attempts(攻击) to R1.Step 2. Telnet(远程登陆)to R1 from PC-A.Telnet from PC-A to R1 and provide(提供) the username Admin01 andpassword Admin01pa55. The Telnet should be successful.Step 3. Telnet to R1 from PC-A and check syslog messages on the syslog server.Exit from the current Telnet session and Telnet again to R1 using the usernameof baduser and any password. Check the syslog server on PC-B. You should see an error message similar to the following that is generated by the failed login attempt.SEC_LOGIN-4-LOGIN_FAILED:Login failed [user:baduser] [Source:192.168.1.5] [localport:23] [Reason:Invalid login] at 15:01:23 UTC Wed June 17 2009Task 7: Configure SSH on R3Step 1. Configure a domain(域名) name.Configure a domain name of on R3.Step 2. Configure the incoming(引入的) vty lines on R3.Use the local user accounts for mandatory(强制的) login and validation(生效) and accept only SSH connections(连接).Step 3. Configure RSA encryption(加密) key pair(秘钥对) for R3.Any existing(当前的) RSA key pairs should be erased(清除) on the router. If there are no keys currently(当前) configured a message will be displayed(显示的) indicating (表明,指示) this. Configure the RSA keys with a modulus(系数) of 1024.Step 4. Configure SSH timeouts(超时设定) and authentication parameters.(参数)Set the SSH timeout to 90 seconds, the number of authentication retries(重试次数) to 2, and the version(版本) to 2.Task 8: Configure CBAC on R1Step 1. Configure a named IP ACL.Create an IP ACL named OUT-IN to block (阻止)all traffic originating(起源) from the outside network.Apply (应用)the access list to incoming traffic on interface Serial 0/0/0.Step 2. Confirm that traffic entering(进入) interface Serial 0/0/0 is dropped.From the PC-A command prompt, ping PC-C. The ICMP echo(重复) replies(回答) are blocked(禁止) by the ACL.Step 3. Create an inspection(检查) rule to inspect(检查) ICMP, Telnet and HTTP traffic.Create an inspection rule named IN-OUT-IN to inspect ICMP, Telnet and HTTP traffic.Step 4. Apply the inspect rule to the outside interface.Apply the IN-OUT-IN inspection rule to the interface where traffic exits(出口) to outside networks.Step 5. Test operation(操作) of the inspection rule.From the PC-A command prompt, ping PC-C. The ICMP echo replies should be inspected and allowed through.Task 9: Configure ZPF on R3Step 1. Test connectivity.(连通性)Verify that the internal(内部的) host can access external resources.(使用外部资源)From PC-C, test connectivity with ping and Telnet to R2; all should be successful.From R2 ping to PC-C. The pings should be allowed.Step 2. Create the firewall zones.Create an internal zone named IN-ZONE.Create an external zone named OUT-ZONE.Step 3. Create an ACL that defines(规定) internal traffic.Create an extended(扩展的), numbered ACL that permits all IP protocols(协议) from the 192.168.3.0/24 source network to any destination.(目的地) Use 101 for the ACL number.Step 4. Create a class map referencing(引用) the internal traffic ACL.Create a class map named IN-NET-CLASS-MAP to match(匹配) ACL 101.(详见p92)Step 5. Specify firewall policies.(指定防火墙策略)Create a policy(策略) map named IN-2-OUT-PMAP to determine(决定) what to do with matched traffic.Specify a class type of inspect and reference class map IN-NET-CLASS-MAP.Specify the action of inspect for this policy mapYou should see the following console message:%No specific protocol configured in class IN-NET-CLASS-MAP for inspection. All protocols will be inspected.”Exit to the global config prompt.(全局配置模式)Step 6. Apply firewall policies.Create a zone pair named IN-2-OUT-ZPAIR. Specify the source and destination zones that were created earlier.Attach(附加) a policy map and actions to the zone pair referencing the policy map previously created, IN-2-OUT-PMAP.Exit to the global config prompt and assign(分配) the internal and external interfaces to the security zones.Step 7. Test firewall functionality.(功能)Verify that the internal host can still access external resources.From PC-C, test connectivity with ping and Telnet to R2; all should be successful.From R2 ping to PC-C. The pings should now be blocked.Task 10: Secure the SwitchesStep 1. Configure an enable secret password on all switches.Use an enable secret password of ciscoenpa55.Step 2. Encrypt plaintext passwords.(将明文译成密码)Step 3. Configure the console lines on all switches.Configure a console password of ciscoconpa55 and enable login. Set the exec-timeout to log out after 5 minutes of inactivity. Prevent console messages from interrupting command entry.Step 4. Configure vty lines on all switches.Configure a vty line password of ciscovtypa55 and enable login. Set the exec-timeout to log out after 5 minutes of inactivity. Set the basic login parameter.Step 5. Secure trunk ports(端口) on S1 and S2.Configure port Fa0/1 on S1 as a trunk port.Configure port Fa0/1 on S2 as a trunk port.Verify that S1 port Fa0/1 is in trunking mode.Set the native VLAN(本征VLAN) on S1 and S2 trunk ports to an unused(不用的)VLAN 99.Set the trunk ports on S1 and S2 so that they do not negotiate(转让) by turning off the generation of DTP frames.(防止DTP数据帧产生)Enable storm(风暴) control for broadcasts on the S1 and S2 trunk ports with a 50 percent rising suppression level.Step 6. Secure access ports.Disable trunking on S1, S2 and S3 access ports.Enable PortFast on S1, S2, and S3 access ports.(详见P127)Enable BPDU guard(监视) on the switch ports previously(先前) configured as access only.Enable basic default port security on all end-user access ports that are in use. Use the sticky(粘连) option. Re-enable each access port to which port security was applied.Disable any ports not being used on each switch.(关闭未使用的端口)Task 11: VerificationStep 1. Test SSH configuration.Attempt to connect to R3 via Telnet from PC-C.From PC-C, enter the command to connect to R3 via Telnet at IP address 192.168.3.1. This connection should fail, since R3 has been configured to accept only SSH connections on the virtual terminal lines.From PC-C, enter the ssh –l Admin01 192.168.3.1 command to connect to R3 via SSH. When prompted for the password, enter the password Admin01pa55 configured for the local administrator.Use the show ip ssh command to see the configured settings.Step 2. Verify timestamps, NTP status for R1 and PC-A.Step 3. Test CBAC firewall on R1.Ping from PC-A to R2 at 10.2.2.2 (should succeed)Telnet from PC-A to R2 10.2.2.2 (should succeed)Ping from R2 to PC-A at 192.168.1.3 (should fail)Step 4. Test ZPF firewall on R3.Ping from PC-C to R2 at 10.2.2.2 (should succeed)Telnet from PC-C to R2 at 10.2.2.2 (should succeed)Ping from R2 to PC-C at 192.168.3.5 (should fail)Telnet from R2 to R3 at 10.2.2.1 (should fail – only SSH is allowed)Step 5. Verify port security.On S2, use the show run command to confirm that S2 has added a sticky MAC address for Fa0/18. This should be the MAC address of PC-B. Record the MAC address for later use.Select PC-B. Go to the Config tab. Select FastEthernet under the Interface section. Edit the MAC address field.This should cause a port security violation and S2 should shut down port Fa0/18.Use the show interface Fa0/18 command to view the status of the port. The port should be in the err-disabled state.On PC-B, go to the Config tab. Select FastEthernet under the Interface section. Change the MAC address to another address.From interface configuration mode on switch S2 for Fa0/18, use the no switchport port-security mac-address sticky address command to remove the original PC-B learned address.Shutdown and then re-enable the Fa0/18 interface.On S2, use the show run command to confirm that the port comes up and that the new MAC address has been learned.Note: If it is desired to reconnect the PC with the original MAC address, you can simply change the MAC address on the PC back to the original one and issue the shutdown and no shut down commands on port Fa0/18. If the PC or a NIC is being replaced and will have a new MAC address, you must first remove the old learned address.Step 6. Check results.Your completion percentage should be 100%. Click Check Results to see feedback and verification of which required components have been completed.All contents are Copyright © 1992–2010 Cisco Systems, Inc. All rights reserved. This document is Cisco Public Information.。

信息安全十大原则信息安全是指保护信息资源免受未经授权的访问、使用、披露、修改和破坏的过程。

随着互联网的快速发展和广泛应用,信息安全成为一个全球性的问题。

为了确保信息安全,人们提出了许多信息安全原则。

在本文中,我将介绍信息安全的十大原则。

1.保密性原则:保密性是信息安全的核心原则之一、它确保只有授权的人员能够访问和使用敏感信息。

为了保护保密性,组织可以使用密码、防火墙、访问控制和加密等技术手段。

2.完整性原则:完整性是指确保信息的准确性和完整性。

它防止未经授权的修改、删除或篡改信息。

完整性原则要求实施访问控制和审计机制来记录数据的变更和访问情况。

3.可用性原则:可用性是指确保信息及相关资源在需要时可用。

它保证系统持续运行,不受攻击、硬件故障等因素的影响。

为了保证可用性,组织可以使用冗余系统、备份和灾难恢复计划。

4.身份验证原则:身份验证是确认用户身份的过程,以确保只有合法用户可以访问系统。

常用的身份验证方法包括密码、指纹识别、智能卡和双因素认证等。

5.授权原则:授权是指给予用户特定的权限和访问权。

通过授权,组织可以限制用户对敏感信息的访问和操作。

授权机制需要确保用户只能访问他们所需的信息,而不会超出其权限范围。

6.不可抵赖原则:不可抵赖是指确保用户不能否认他们的行为或发送的消息。

为了实现不可抵赖,组织可以使用数字签名、日志记录等技术手段,以提供不可否认的证据。

7.账户管理原则:账户管理是管理用户账户和访问权限的过程。

它包括创建、修改、删除账户以及授权和撤销权限等操作。

账户管理需要确保只有合法用户可以访问系统,并及时删除离职员工的账户。

8.事故响应原则:事故响应是在出现安全事件时采取的紧急措施。

它包括取证、封锁漏洞、恢复系统和通知相关方等步骤。

事故响应的目标是尽快控制和解决安全事件,并减少损失。

9.安全培训原则:安全培训是提高员工安全意识和技能的过程。

通过安全培训,员工可以学习如何识别和应对安全威胁,以保护组织的信息安全。

网络信息安全十六不准1. 不准随意泄露个人隐私网络信息安全的基石是保护用户的个人隐私,因此用户不应随意泄露个人信息。

不准将个人身份证件、银行卡号、手机号等重要隐私信息透露给他人或在公共场合公开。

2. 不准使用弱密码密码是保护个人账户安全的重要手段,不准使用弱密码,如生日、123456等常见简单密码。

用户应使用强密码,包括字母、数字和特殊字符的组合,定期更换密码。

3. 不准点击可疑链接为了防止网上钓鱼和恶意软件攻击,用户不准点击可疑链接。

不明来源的链接可能包含恶意代码,会导致个人信息泄露,用户应保持警惕。

4. 不准下载不明软件用户不准下载不明来源的软件,尤其是来自不正规渠道的应用。

这些软件可能含有病毒或恶意软件,会对用户设备造成损害。

5. 不准随意公开位置信息不准随意公开自己的位置信息,避免被不法分子利用。

在使用社交媒体或其他应用时,用户应注意保护自己的位置隐私。

6. 不准利用网络进行违法活动用户不准利用网络进行违法活动,如网络诈骗、传播淫秽色情信息等。

在网络空间中,人人都应遵守法律法规,共同营造良好网络环境。

7. 不准恶意攻击他人网站用户不准恶意攻击他人网站,进行DDoS攻击或网络爆破等行为。

这些行为损害了其他网站的正常运行,违反了网络信息安全的原则。

8. 不准发布虚假信息不准发布虚假的、未经证实的信息。

虚假信息会误导其他用户,甚至对社会造成不良影响,用户应保证发布的信息真实可靠。

9. 不准故意传播恶意软件用户不准故意传播恶意软件或病毒。

这些恶意软件会导致用户设备受损甚至信息泄露,用户应遵守法律规定,维护网络信息安全。

10. 不准随意扫描他人网络用户不准随意扫描他人的网络,包括Wi-Fi、路由器等设备。

这种行为侵犯了他人的隐私,用户应尊重他人的网络安全。

11. 不准网络诈骗用户不准进行网络诈骗活动,如虚假投资、虚假销售等。

网络诈骗不仅损害了被骗用户的利益,也破坏了网络的正常秩序。

12. 不准恶意监听他人通讯用户不准恶意监听或窃取他人的通讯内容。

网络安全:保护个人信息的10个安全措施在数字化时代,随着互联网的普及和发展,个人信息安全问题越来越受到关注。

保护个人信息对于每个人来说都至关重要,因为泄露个人信息可能会导致身份盗窃、隐私侵犯、经济损失等问题。

为此,本文将介绍10个重要的网络安全措施,以帮助您更好地保护自己的个人信息。

1. 使用强密码选择一个复杂且不易被猜测的密码是保护您账户和个人信息的首要步骤。

确保密码至少包含8个字符,并包括大写字母、小写字母、数字和特殊字符。

同时,避免使用与您个人信息相关的密码。

2. 启用多因素认证启用多因素认证可以增加账户的安全性。

除了输入密码外,还需要一次性验证码或生物特征验证等其他身份验证方式才能成功登录。

这种方式可以防止他人通过猜测或窃取密码进入您的账户。

3. 更新操作系统和软件经常更新操作系统和软件可以确保最新的补丁和安全修复已应用到您的设备上。

这可以防止黑客利用已知漏洞入侵您的系统并窃取您的个人信息。

4. 谨慎对待邮件和附件提高警惕,不要打开来自陌生发件人或不信任来源的邮件和附件。

有些恶意软件可以通过电子邮件传播并感染您的计算机,从而获取您的个人信息。

5. 使用可靠的安全软件安装可靠且更新及时的安全软件是保护个人信息最重要的措施之一。

这类软件可以检测和拦截病毒、恶意软件和其他网络攻击,并确保您的设备和个人数据安全。

6. 谨慎选择下载内容下载文件时,请仅从官方网站或可信任来源下载内容。

避免从不可靠的网站或不明来源下载文件,以防止下载恶意软件或病毒。

7. 使用加密连接在使用互联网时,尽可能使用加密连接,如HTTPS等。

这样可以确保数据在传输过程中被加密,使得敏感信息更难被黑客窃取。

8. 定期备份数据定期备份重要数据可以防止数据丢失或受到勒索软件等威胁。

将备份存储在外部硬盘或云存储中,并确保备份是加密的和安全的。

9. 谨慎使用公共Wi-Fi在使用公共Wi-Fi网络时,要注意不要在不安全的网络环境中进行个人银行业务或输入敏感信息。

当今社会影响信息安全的典型案例当今社会,信息安全问题已经成为人们关注的焦点之一。

随着科技的发展和互联网的普及,信息安全问题也随之而来,给人们的生活和工作带来了诸多困扰。

下面列举了10个典型案例,展示了当今社会影响信息安全的问题。

一、网络钓鱼网络钓鱼是指攻击者通过伪装成合法的实体,如银行、电商平台等,欺骗用户提供个人敏感信息或登录账号密码,从而达到非法获取用户信息的目的。

攻击者通常会通过发送虚假的电子邮件、短信等方式,诱骗用户点击链接或提供个人信息。

二、恶意软件恶意软件是指具有破坏性或盗取用户隐私等恶意行为的软件。

例如,计算机病毒、木马、间谍软件等。

恶意软件可以通过下载不安全的软件、点击不明链接、访问感染的网站等方式传播和感染用户设备。

三、数据泄露数据泄露是指组织或个人的敏感信息被非法获取和公开。

数据泄露可能导致用户个人隐私曝光、财产损失等问题。

数据泄露的原因可能是网络攻击、内部人员失职等。

四、密码破解密码破解是指攻击者通过暴力破解或使用密码破解工具等手段获取用户密码。

一旦用户密码被破解,攻击者可以轻易地登录用户账号,进行非法操作,如盗取个人信息、转账等。

五、社交工程社交工程是指攻击者通过与用户建立信任关系,从而获取用户敏感信息的手段。

攻击者可能会冒充认识的人发送信息,或假装帮助用户解决问题,引诱用户提供个人信息。

六、无线网络攻击无线网络攻击是指攻击者利用无线网络的漏洞或弱点,入侵用户设备或窃取用户信息。

例如,通过WiFi热点欺骗用户登录、中间人攻击等方式。

七、移动恶意软件随着智能手机的普及,移动恶意软件也成为了信息安全的威胁。

移动恶意软件可以通过应用市场、不安全的下载链接等途径感染用户设备,从而盗取个人信息、监控用户行为等。

八、社交媒体安全问题社交媒体已成为人们交流、分享信息的重要平台,但同时也面临着安全问题。

用户可能会在社交媒体上泄露个人隐私、被诈骗或被恶意滥用信息。

九、物联网安全问题随着物联网的发展,各种设备通过互联网连接,但这也带来了安全问题。