瑞星杀毒软件网络版高级企业版使用手册

- 格式:docx

- 大小:208.02 KB

- 文档页数:96

密级:文档编号:项目代号:中国移动瑞星防病毒产品安全配置手册Version 1.0中国移动通信有限公司二零零四年十二月拟制: 审核: 批准: 会签: 标准化:版本控制分发控制目录1.瑞星网络版概况 (5)1.1.瑞星杀毒软件网络版体系结构 (5)1.2.网络防病毒产品应用 (5)2.网络防病毒产品安装 (6)2.1 病毒监控管理中心的安装 (6)2.2.管理控制台的布置 (11)2.3.服务器的布置 (12)2.4.客户机的布置 (14)2.5.安装后系统中心的设置 (16)2.5.1系统中心升级设定 (16)2.5.2客户端的升级设置 (17)2.5.3病毒查杀及处理方法 (18)2.5.4端口设定 (18)2.5.5密码保护 (19)3.管理员日常维护工作 (19)3.1.找出未安装服务器和客户端的计算机 (19)3.2.留意病毒的感染源 (19)3.3.定期的日志分析 (20)4.防毒服务器硬件故障恢复操作流程 (20)5.卸载瑞星客户端杀毒软件 (21)6. 附录瑞星网络防病毒产品功能和特点 (21)6.1瑞星杀毒软件网络版 (21)6.1.1 瑞星杀毒软件网络版结构 (21)6.1.2 瑞星杀毒软件网络版的安装特点 (23)6.1.3 瑞星杀毒软件网络版的安全管理 (25)6.1.4 瑞星杀毒软件网络版的升级管理 (30)6.2瑞星网络版杀毒软件在大型网络中的应用(多级中心) (36)1.瑞星网络版概况1.1.瑞星杀毒软件网络版体系结构瑞星杀毒软件网络版整个防病毒体系是由四个相互关联的子系统组成。

每一个子系统均包括若干不同的模块,除承担各自的任务外,还与另外子系统通讯,协同工作,共同完成对网络的病毒防护工作。

一、系统中心系统中心是整个瑞星杀毒软件网络防病毒系统的信息管理和病毒防护的自动控制核心。

它实时地记录防护体系内每台计算机上的病毒监控、检测和清除信息。

同时,根据管理员控制台的设置,实现对整个防护系统的自动控制。

瑞星杀毒软件网络版企业防病毒解决方案技术白皮书北京瑞星国际软件有限公司2019年3月北京·中国目录公司简介 (1)方案简介 (2)产品简介 (2)第一章瑞星杀毒软件网络版的系统结构 (3)1.1 分布式体系结构 (3)1.2 支持大型网络统一管理的多级中心系统 (3)第二章瑞星杀毒软件网络版的安装特点 (4)2.1 智能安装 (4)2.2 远程安装 (4)2.3 WEB安装 (4)2.4 脚本登录安装 (4)第三章瑞星杀毒软件网络版的安全管理 (5)3.1 远程控制与管理 (5)3.2 全网查杀毒 (5)3.3 防毒策略的定制与分发 (5)3.4 实时监控客户端防毒状况 (5)3.5 漏洞检测与补丁分发 (6)3.6 病毒与事件报警 (6)3.7 病毒日志查询与统计 (6)3.8分组管理 (6)3.9分级管理 (7)3.10 集中式授权管理 (7)3.11 全面监控主流邮件服务器 (7)3.12 全面监控邮件客户端 (7)第四章瑞星杀毒软件网络版的升级管理 (7)4.1 多种升级方式 (8)第五章瑞星杀毒软件网络版客户端的技术特点 (9)主要特性与功能 (9)第六章瑞星杀毒软件网络版产品系列 (11)公司简介北京瑞星科技股份有限公司成立于2019年4月,公司以研究、开发、生产及销售计算机反病毒产品、网络安全产品和“黑客”防治产品为主,是中国最早、也是中国最大的能够提供全系列产品的专业厂商,软件产品全部拥有自主知识产权,能够为个人、企业和政府机构提供全面的信息安全解决方案。

作为国内最大的反病毒专业企业,瑞星公司已经建成国内最具竞争力的研究、开发、营销、服务网络:公司拥有国内最大、最具实力的反病毒研发队伍,这使得瑞星公司拥有全部自有知识产权的核心技术,拥有六项专利技术,并且进行着多项前沿研究项目。

通过与国家计算机病毒主管部门的紧密配合,同国内及国际知名企业间的密切协作,瑞星公司已为众多政府部门、企业级用户以及个人用户提供了全方位的计算机病毒防护解决方案,深得用户的信赖和大力支持。

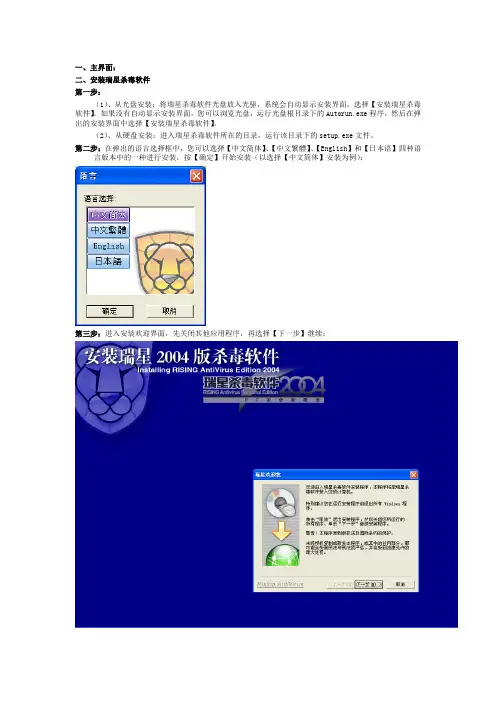

一、主界面:二、安装瑞星杀毒软件第一步:(1)、从光盘安装:将瑞星杀毒软件光盘放入光驱,系统会自动显示安装界面,选择【安装瑞星杀毒软件】。

如果没有自动显示安装界面,您可以浏览光盘,运行光盘根目录下的Autorun.exe程序,然后在弹出的安装界面中选择【安装瑞星杀毒软件】。

(2)、从硬盘安装:进入瑞星杀毒软件所在的目录,运行该目录下的setup.exe文件。

第二步:在弹出的语言选择框中,您可以选择【中文简体】、【中文繁體】、【English】和【日本语】四种语言版本中的一种进行安装,按【确定】开始安装(以选择【中文简体】安装为例);第三步:进入安装欢迎界面,先关闭其他应用程序,再选择【下一步】继续;第四步:阅读【最终用户许可协议】,选择【我接受】,按【下一步】继续;第五步:在【检查序列号】窗口中,正确输入产品序列号和12位ID号(序列号与ID号见用户身份卡),按【下一步】继续;第六步:在【瑞星系统内存扫描】窗口中程序将进行系统内存扫描,确保您安装瑞星杀毒软件时系统环境的无毒、完整。

根据您系统内存情况,这会花费几分钟的时间,请等待;也可选择【跳过】可以结束对内存的查杀,进入继续安装,选择【下一步】继续安装;第七步:在【选择程序组】窗口中输入您个性化的程序组名称或使用缺省的名称,点击【下一步】继续安装;第八步:在【选择安装方式】窗口中,选择“默认安装”则程序安装在默认目录下并安装所有组件,选择“定制安装”则程序安装在您指定的目录下并可选择安装组件,按【下一步】继续;第九步:在【安装信息】窗口中显示了安装路径和程序组名称的信息,请确认后按【下一步】开始复制文件;第十步:在文件复制过程中,程序会询问用户是否在桌面上建立快捷方式。

文件复制完成后,在【结束】窗口中,您可以选择是否启动【瑞星杀毒程序】【瑞星注册向导】和【瑞星监控中心】,最后选择【完成】结束安装。

三、卸载瑞星杀毒软件卸载瑞星杀毒软件有三种方法:方法一:在Windows画面中,选择【开始】/【程序】/【瑞星杀毒】/【卸载瑞星软件】,随即开始卸载瑞星杀毒软件。

Mcafee企业版配置手册(for EPO4.5)目录1.软件部署 (4)1.1安装后任务 (4)2.软件配置 (4)2.1登录控制台 (4)2.2界面定制 (6)2.3配置ePO4.5 (8)2.3.1过程概述 (8)2.3.2用户管理 (9)2.3.3服务器及相关参数配置 (10)2.3.4创建存储库 (14)2.3.5添加系统到系统树 (23)2.3.6部署管理代理 (32)2.3.7策略配置 (36)2.3.8部署产品和软件 (43)承接《Mcafee企业版部署手册》1. 软件部署1.1 安装后任务✓计划ePolicy Orchestrator 系统树和更新方案。

✓创建ePolicy Orchestrator 系统树。

✓将McAfee Agent 分发到要通过ePolicy Orchestrator 管理的系统。

✓创建更新存储库。

✓将那些要由ePolicy Orchestrator 管理的产品签入存储库。

然后配置这些产品的策略设置。

✓将产品部署到托管计算机。

✓配置ePolicy Orchestrator 的高级功能。

2. 软件配置2.1 登录控制台➢可选择在服务端点击桌面的图标登录➢通过远程登录:在浏览器(IE或之上的版本、Firefox3.0以上版本)中输入:https://xxx.xxx.xxx.xxx:8443(IP为可访问IP,端口为安装时配置的端口)输入用户名和密码后:2.2 界面定制➢菜单栏“菜单”是4.5 版ePolicy Orchestrator 软件中的新增功能。

“菜单”使用类别来对各种ePO 特性和功能进行比较。

每个类别都包含与一个唯一图标相关联的主要功能页列表。

可通过菜单选项选择自己需要的功能区域进行配置。

➢导航栏在ePolicy Orchestrator 4.5 中,可以自定义导航栏。

可以通过将任何菜单项拖入或拖出导航栏来确定导航栏上显示的图标。

在导航到菜单中的某个页面或者单击导航栏中的某个图标时,该页的名称将显示在“菜单”旁的蓝框中。

瑞星安全云终端3.0使用手册北京瑞星网安技术股份有限公司2017年02月用户许可协议重要提示:在您使用北京瑞星网安技术股份有限公司(以下称“瑞星公司”或“瑞星”)产品(包括但不限于瑞星网络版杀毒软件、瑞星企业终端安全管理系统软件、瑞星虚拟化系统安全软件、瑞星企业移动管理系统软件及其他企业用产品,以下称“本产品”,具体参见本协议“4定义4.1”)之前,请务必仔细阅读本用户许可协议(以下称“本协议”或“EULA”),任何与本协议有关的产品软件、电子文档等都应依照本协议的条款而授权您使用,同时本协议亦适用于任何有关本产品软件的后期发行和升级。

您在安装本产品前应仔细阅读本协议的各项条款,尤其需注意免除或者限制瑞星公司责任的免责条款及对用户的权利限制。

您保证,在使用本产品之前,已理解并接受本协议。

1.范围本协议是您(自然人、法人或其他组织)与本产品的权利人瑞星公司之间就本产品及相关服务事项达成的最终的、完整的且排他的协议。

您的雇员或其他代理商、经销商或承建商安装或使用本产品和(或)服务时,亦必须接受本协议后方可使用本产品和(或)服务。

试用用户(见本协议“您定义4.4自)安装使用本产品,供评估本产品使用,亦须遵守本协议。

2.协议生效2.1 您在瑞星官网()下载安装使用本产品或者注册本产品信息,即表示您同意接受本协议各项条款的约束,本协议生效。

2.2 您通过安装光盘(CD/ DVD)、复制备份软件或者访问等其它方式使用本产品,即表示您同意接受本协议各项条款的约束,本协议生效。

2.3 您在使用试用版或其他版本的产品和(或)服务,即表示您同意接受本协议各项条款的约束,本协议生效。

3.协议拒绝如果您不能完全遵守本EULA的条件和条款,瑞星公司可以随时终止本EULA。

在此情况下,您必须销毁本产品的所有拷贝及其所有组成部分。

4.使用的术语和定义4.1 “本产品”是指:以瑞星公司软件为主要内容的磁盘、光盘、或者是其它介质的所有信息、软件、材料、资料等,包括但不限于瑞星公司或者第三方电脑信息或者软件;瑞星公司许可您使用的瑞星公司软件的升级程序、修改版本、更新和添加的产品功能以及瑞星公司发布的使用本软件所需相关工具(如果有);附带瑞星公司软件的硬件设备,包括但不限于主机、闪存卡、连接器等;相关的说明性书面材料、产品包装和电子文档;4.2 “组件服务”:是指购买本产品后会获得相应的产品软件注册服务、软件升级服务、电话支持服务,邮件服务、专家门诊服务、以及硬件上门调试、更换维修等。

瑞星企业终端安全管理系统软件3.0用户手册2019瑞星ESM下一代网络版3.0快速安装指南瑞星ESM 下一代网络版快速安装指南快速使用指南用于指导用户快速安装和使用瑞星ESM 下一代网络版。

指南中介绍了瑞星ESM 下一代网络版的安装方法。

请在安装瑞星ESM 下一代网络版前认真阅读本指南。

目录目录 (1)产品简介 (2)应用环境 (3)2.1. 数据中心 (3)2.2. 管理中心(manager) (3)2.3. 业务中心(bus) (4)2.4. 升级中心(ruc) (5)2.5. 补丁下载中心(rua) (6)2.6. Windows客户端(ep) (7)2.7. Linux客户端 (7)2.8. 远程管理控制台 (9)安装与卸载 (9)3.1. 安装 (10)3.1.1.服务器安装 (10)3.1.2.客户端安装 (17)3.2. 卸载 (22)3.2.1.服务器卸载 (22)3.2.2.客户端卸载 (24)3.3. 修复 (26)产品激活 (28)4.1. 授权管理 (29)4.1.1.产品授权 (29)4.1.2.静态授权 (29)4.1.3.导入授权 (30)系统登录 (30)产品简介瑞星企业终端安全管理系统软件(简称ESM3.0)是企业级内网安全管理软件产品,它为加强内网管理提供了一套统一的IT 安全解决方案,不但提供传统的防病毒、漏洞扫描等功能,还对网络环境中各计算机的信息、软硬件资源进行有效的管理和控制。

瑞星企业终端安全管理系统软件产品实质上不只是一个管理平台,企业用户可以根据自身的需求在其上布置具有不同管理功能的子产品。

本软件可以满足各类企业的不同需求,有针对性的解决企业遇到的各种安全风险,彻底改变了以往安全类软件功能过于笼统、不够灵活的缺点。

瑞星企业终端安全管理系统软件工作原理如下图:管理中心:是对企业全网进行统一管理的交互平台,用户通过管理中心就可以完成所有管理功能。

它实时反映防护体系内每台计算机情况,为管理员管理客户端计算机的使用情况提供了大量的依据。

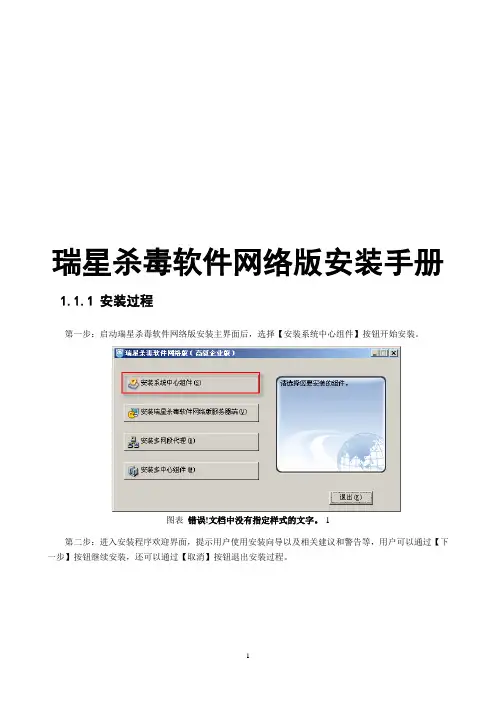

瑞星杀毒软件网络版安装手册1.1.1安装过程第一步:启动瑞星杀毒软件网络版安装主界面后,选择【安装系统中心组件】按钮开始安装。

图表错误!文档中没有指定样式的文字。

-1第二步:进入安装程序欢迎界面,提示用户使用安装向导以及相关建议和警告等,用户可以通过【下一步】按钮继续安装,还可以通过【取消】按钮退出安装过程。

图表错误!文档中没有指定样式的文字。

-2注意:如果用户安装了与瑞星杀毒软件网络版冲突的软件,会在该页面出现前弹出冲突软件提示界面。

如果再继续安装本软件可能会产生问题,建议卸载后再执行本程序。

第三步:提示用户在安装前阅读【最终用户许可协议】,用户认真阅读本协议后可以选择【我接受】或【我不接受】。

选择【我接受】,单击【下一步】继续安装;选择【我不接受】,安装终止;单击【取消】直接退出安装过程。

23图表 错误!文档中没有指定样式的文字。

-3 注意:选择【我接受】继续安装后,如果计算机配置了多网卡或存在多个IP 地址将会出现【选择IP 地址】界面。

由用户指定所需IP 作为通讯IP ,为了高效通讯建议采用内部网络地址。

第四步:根据实际需要选择相应的组件,单击【下一步】继续安装。

图表 错误!文档中没有指定样式的文字。

-4第五步:进入数据库的安装界面,选择数据库的类型及相关参数。

有三种数据库类型可选择,分别为【在本机上安装MSDE】、【正在运行的MS SQL SERVER】、【已经存在的MSDE数据库】。

选择【正在运行的MS SQL SERVER】,设置各项参数后,单击【下一步】继续安装。

rising这里密码是rising第六步:输入瑞星杀毒软件网络版产品序列号,正确输入产品序列号后,立即显示产品类型、服务器端和客户端允许安装的数量,如下图:4第七步:在【网络参数设置】界面显示系统中心IP地址,单击【下一步】继续安装。

图表错误!文档中没有指定样式的文字。

-5第八步:在【选择目标文件夹】界面中选择安装瑞星软件的目标文件夹,单击【下一步】继续安装。

瑞星网络版客户端安装和维护简要手册瑞星网络版杀毒软件比一般单机版的杀毒软件功能更多,相对而言占用的系统资源也更多,可能会影响计算机的速度。

因此,建议用户将内存扩容至512MB,这样可以保证在windows XP下流畅的运行。

出于整体安全性考虑,网络版杀毒软件用户无法自行卸载,如有用户确实需要卸载,请向要客户端保护密码。

注意:为了减轻客户端和服务器的负担,统一设置了客户端升级频率为每隔4小时自动更新一次,如果您是第一次安装,安装完毕后请立即手动升级到最新版本。

手动升级步骤如下:1、请进入瑞星的安装目录C:\Program Files\Rising\Rav\2、双击:3、一、下载客户端安装包首先检查系统中有无其他杀毒软件(诺顿、Mcafee等),如果有,卸载并重新启动系统。

在浏览器地址栏输入:http://ip/RavWeb/RavWeb.htm,如下图:点击“立即下载”点击“保存”Ravsetup的具体存放位置,可以自己定义,点击“保存”。

二、安装双击下载的安装文件,点击“安装瑞星杀毒软件客户端”点击“下一步”选中“我接受”,点击“下一步”点击“下一步”点击“测试”所里的控制中心IP地址是:159.226.65.19,点击“确定”点击“下一步”建议安装在默认的路径下,如果C盘空间不够,可以安装在D盘或者E盘,通过点击“浏览”按钮来更改,点击“下一步”。

点击“下一步”选中“安装之前执行内存病毒扫描”,并点击“下一步”点击“下一步”点击“完成”弹出杀毒软件运行界面,可自行选择杀毒。

三、杀毒点击“杀毒”,可以进行病毒查杀。

点击“暂停”可以暂停病毒查杀。

四、卸载点击“更改/删除”输入客户端保护密码,点击“确定”点击“下一步”点击“完成”客户端的卸载工作完成,系统重新启动。

广东省疾病预防控制中心杀毒软件网络技术参数一、客户端授权要求:企业网络版,300个客户端(Windows)+25个服务器(Windows+2个Linux),三年新购服务。

二、支持常见的主流操作系统平台:1)Windows系列●Windows2000(Professional/Server/Advance Server)●Windows XP (Professional/Home)●Windows Server 2003●Windows Server 2008●Windows Server 2012●Windows Vista●Windows 7●Windows 8●Windows 102)非Windows系列(服务器)●Linux(RedHat Linux、红旗Linux等基于Intel x86芯片的系统以及基于MIPS(含龙芯)的系统)3)支持64位操作系统,如Windows XP-64、Windows Server 2003-64,Vista-644)安全产品通过Works for Vista认证三、具有多种安装方式,部署简单方便1)支持自动语言配置,支持多语言,如中文简体、中文繁体、英文2)防病毒客户端支持如下安装方式●支持智能安装●支持远程安装●支持Web安装●支持域脚本登录安装3)支持自定义安装包,以实现客户端的快速方便地部署,定义安装包支持普通安装模式、自动安装模式、静默安装模式,可配合上述的Web安装和脚本登录安装模式使用4)管理中心和客户端的安装只需要一个安装文件,自动识别操作系统,服务器端和客户端无需单独安装文件5)自动识别网络环境,可智能识别有无多网卡或多IP地址四、集中安全管理功能1)集中管理支持多级系统管理中心部署,至少三级以上,并支持各级管理中心进行的统一升级,统一管理。

2)支持在管理控制台显示全网的安全概况,如当前防病毒系统的运行状态、重要事件和最近感染的病毒和客户端排行。

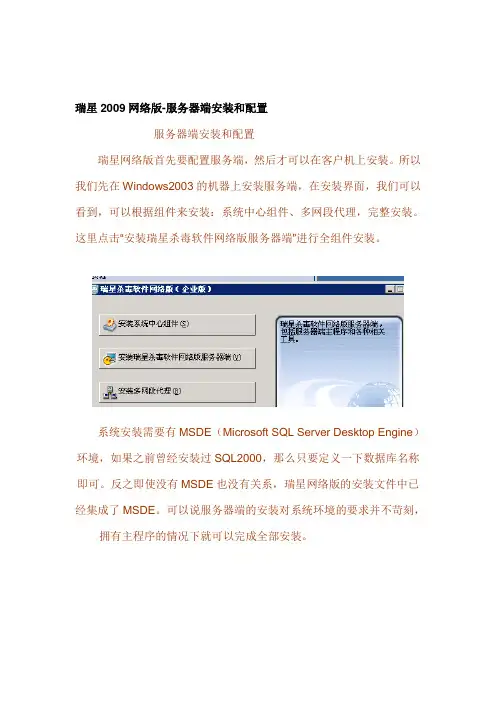

瑞星2009网络版-服务器端安装和配置服务器端安装和配置瑞星网络版首先要配置服务端,然后才可以在客户机上安装。

所以我们先在Windows2003的机器上安装服务端,在安装界面,我们可以看到,可以根据组件来安装:系统中心组件、多网段代理,完整安装。

这里点击“安装瑞星杀毒软件网络版服务器端”进行全组件安装。

系统安装需要有MSDE(Microsoft SQL Server Desktop Engine)环境,如果之前曾经安装过SQL2000,那么只要定义一下数据库名称即可。

反之即使没有MSDE也没有关系,瑞星网络版的安装文件中已经集成了MSDE。

可以说服务器端的安装对系统环境的要求并不苛刻,拥有主程序的情况下就可以完成全部安装。

在接下来的步骤中,我们可以选择相应安装的组件,默认情况下,安装的服务端将包含系统中心核心组件和一个服务器版的网络版杀毒软件。

接下来是输入序列号进行注册在完成安装以前,我们要对系统中心的网络参数进行配置。

这里我们不仅可以看到系统中心的IP地址,同时可以看到上级通讯代理和下级通讯代理的设置。

下一步我们需要设置一下系统补丁的目录和共享目录,设置好后,我们可以实现瑞星的补丁自动安装功能。

最后设置瑞星杀毒的管理员密码和客户端保护密码就算安装完成了。

在这里我们需要保证客户端保护密码的复杂性和安全性,该密码被破解会造成管理上的很多不便,甚至服务端的形同虚设。

重启之后,网络版的系统中心就算安装完成了,此时我们可以对服务端进行配置,同时生成可以使用的客户端。

服务器端配置、使用我们同时可以注意到,系统的右下角有MSDE以及瑞星杀毒、瑞星杀毒监控端。

.打开桌面上的“管理控制台”我们输入之前设置的用户密码进行登陆,以配置服务端信息。

使用控制台登录后,我们首先要设置一下用户信息,如果仅仅是使用序列号注册后,却不注册用户信息,那么,服务端将不可自动升级。

我们点击管理—设置本中心用户信息—设置用户ID—申请用户ID,在弹出的网页中输入序列号以及自己公司的一些联系信息,就弹出了用户ID。

瑞星杀毒软件的使用帮助1.查杀病毒1.1.1手动查杀操作方法:1.启动瑞星网络版客户端软件,单击【杀毒】标签页。

2.确定要扫描的文件夹或者其它目标,在【查杀目标】中被勾选的目录即是当前选定的查杀目标。

3.单击【开始查杀】,则开始查杀相应目标,发现病毒立即清除;扫描过程中可随时单击【暂停查杀】按钮来暂时停止查杀病毒,按【继续查杀】按钮则继续查杀,或单击【停止查杀】按钮停止查杀病毒。

查杀病毒过程中,文件数、病毒数和查杀百分比将显示在下面,并且可以通过【详细信息】查看查杀病毒的详细情况,其中包括:当前查杀文件路径、查杀信息、查杀进度、病毒列表等。

若瑞星网络版客户端软件发现病毒,则会将文件名、所在文件夹、病毒名称和状态显示在此窗口中。

在每个文件名称前面有图标标明病毒类型,病毒类型详见识别病毒类型。

通过【概要信息】返回到前一页面。

另外,查杀病毒方式可以使用右键菜单对染毒文件进行处理。

4.查杀结束后,扫描结果将自动保存到工作目录的指定文件中,可以通过历史记录来查看以往的查杀病毒结果。

5.如果想继续查杀其它文件或磁盘,重复第二、第三步即可。

注意:本功能设置详见手动查杀设置。

1.1.2空闲时段查杀空闲时段查杀可以利用用户的闲暇时间扫描电脑中的文件。

用户可以启用屏保查杀,当电脑处于屏幕保护状态时,瑞星网络版客户端软件会对指定的文件进行扫描,有效利用时间。

用户还可以设置定时任务,指定自己的空闲时间进行查杀任务。

当空闲时段查杀启动后,在桌面右下角会出现瑞星图标,双击此图标可弹出空闲时段查杀页面,在此页面中用户可以查看查杀详细信息。

图0-11.1.3开机查杀开机查杀功能,能够在用户刚开机且Windows未启动时,优先加载瑞星杀毒程序,扫描所有硬盘、系统盘、Windows系统目录和所有服务和驱动,可以有效地清除RootKit和具有自我防护能力的恶意程序、流氓软件。

按任意键开始杀毒,按<ESC>键退出。

图0-2注意:开机查杀功能只在Windows 2000以上版本的操作系统中适用。

瑞星ESM365用户手册北京瑞星网安技术股份有限公司2019年8月中国·北京目录目录 (1)1账号注册 (4)2卡号充值 (6)3管理中心 (7)3.1超级企业管理员 (8)3.1.1安全中心 (8)3.1.2全网终端 (11)3.1.3病毒查杀 (22)3.1.4报告预警 (53)3.1.5授权管理 (67)3.1.6终端包管理 (72)3.1.7系统中心 (76)3.2安全管理员 (83)4Linux客户端 (84)4.1安装 (84)4.2卸载 (85)4.3运行 (86)4.4病毒查杀 (87)4.4.1主程序界面 (87)4.4.2快速查杀 (87)4.4.3全盘查杀 (88)4.4.4自定义查杀 (89)4.5策略设置 (89)4.5.1常规项 (89)4.5.2白名单 (90)4.5.4病毒扫描 (93)4.5.5定时扫描 (93)4.5.6文件监控 (94)4.5.7U盘监控 (96)4.6日志管理 (96)4.6.1病毒查杀 (97)4.6.2基础日志 (99)5Windows客户端 (101)5.1安装 (101)5.2卸载 (102)5.3系统托盘 (102)5.4病毒查杀 (105)5.4.1右键查杀 (105)5.4.2快速查杀 (107)5.4.3全盘查杀 (107)5.4.4自定义查杀 (108)5.5防护中心 (109)5.5.1监控类防护 (109)5.5.2专杀类防护 (112)5.6设置中心 (112)5.6.1病毒查杀 (113)5.6.2基础设置 (133)5.7日志中心 (138)5.7.1病毒查杀 (138)5.7.2基础日志 (143)5.8工具 (145)5.8.1杀毒盘制作 (147)5.8.2引导区工具 (148)5.9隔离区 (150)1账号注册使用瑞星ESM365前,需要先注册超级企业管理员账号。

操作步骤如下:账号注册用浏览器访问ESM365的注册地址:https:///register,进入后界面如下图所示。

McAfee Global Threat Intelligence File Reputation ServiceBest Practices Guide for McAfee VirusScan® Enterprise SoftwareTable of ContentsMcAfee Global Threat Intelligence File Reputation Service3 McAfee GTI File Reputation Service in McAfee VirusScan Enterprise3 How Does It Work?4 Selection criteria 4 Protecting Privacy4 Data collected in a McAfee GTI File Reputation service query 4 Data Transport, Network Traffic, and Security5 Data transport 5 Network traffic 5 Security 5 McAfee GTI Proxy5 Best Practices for Managing McAfee GTI File Reputation Servicein McAfee VirusScan Enterprise Software5 Sensitivity settings 5 False positives 6 Rolling out McAfee GTI File Reputation service6 Running reports to show McAfee GTI File Reputation detectionsversus .DAT detections6 Phased approach6McAfee Global Threat Intelligence File Reputation ServiceReputation systems have been used for years across many disciplines—from doctors diagnosing illnesses to mathematical experts rating financial instruments—to assess situations and make decisions. Reputation calculation tools are more critical today to cybersecurity than ever before, as more and more of our personal and professional transactions occur online. McAfee® Global Threat Intelligence® (McAfee GTI™) File Reputation service provides a level of assurance around identity and integrity in critical Internet-based transactions for which physical world verification is impossible.So how does the McAfee file reputation service offer value? Simply put, it provides near real-time protection against new and emerging threats using the power of McAfee GTI technology. Reputation is expected behavior over time. Reputation systems for Internet security have to be based on threat intelligence that spans the globe and all threat vectors. At McAfee, we calculate the reputations of hundreds of millions of electronic entities—files, websites, web domains, messages, DNS servers, and network connections—using a highly granular scoring system based on a variety of information about the entity’s behaviors, characteristics, and our own experience of how comparable entities behave. Among other inputs, McAfee relies on telemetry data captured from billions of queries from tens of millions of McAfee products per day, ranging from anti-malware clients to web and email gateways and firewalls. These products are deployed around the globe and act as sensors for our cloud-based analysis engine. Because of our extensive breadth, depth, and correlation of sensory and threat intelligence data across all of these threat vectors, combined with the efforts of over 500 researchers, McAfee GTI File Reputation service can stop threats not yet covered by traditional signature-based technology.McAfee GTI File Reputation Service in McAfee VirusScan EnterpriseMcAfee Global Threat Intelligence File Reputation service is included with McAfee VirusScan® Enterprise software licenses. It is used by thousands of McAfee customers representing tens of millions of corporate workstations and servers around the globe.Figure 1. The protection gap.With traditional protection, malware is discovered, verified by a security vendor, made available and ultimately deployed. This process can take place over several hours, creating a protection gap.Figure 2. Compressing the protection gap.Rather than rely solely on signature-based detection of malware where the time from discovery to protection could be hours or even longer, McAfee GTI File Reputation service provides near real-time protection by providing reputation scores for files as they are accessed or when a system is scanned, compressing the protection gap.How Does It Work?When an executable file is accessed by a user, or a manual or automated scan of a workstation or server is performed, files are checked against the McAfee .DAT files to determine if they are malicious. If the file does not match a signature or hash in the .DAT file, and the file meets proprietary criteria, a query will be sent to the cloud to check the file against the McAfee GTI technology database. The same is true if a user downloads a PDF file from a website or as an email attachment. On average, McAfee adds more than 100,000 new file hashes to its threat intelligence database every day. The McAfee GTI File Reputation service provides an instant reputation score that is interpreted by McAfee VirusScan Enterprise software in order to apply a policy, such as block or quarantine. The result is near real-time protection of your endpoint against new and emerging malware.Selection criteriaCriteria for what executable or PDF files are deemed suspicious is determined in the .DATs and regularly updated. McAfee leverages a number of proprietary techniques, such as the ability to determine if the file is packed and decision tree techniques. McAfee GTI technology selection criteria are constantly evolving, just like threats, and work is underway to identify environmental clues, such where the file was found on disk.Protecting PrivacyData collected in a McAfee GTI File Reputation service queryIn no stage of the file reputation communication is privacy or company confidential information provided to McAfee. No user names, files, or file names are transmitted. The primary data collected is simply a hash of the file—not the entire file. In addition, the following is collected:• Source of malware (disk, USB, network, location of malware on disk, sub-process of Internet Explorer)• Engine version• .DAT version• Product version• Context information (on-access scan or on-demand scan)Data Transport, Network Traffic, and SecurityData transportQueries are transported using DNS.DNS provides several advantages:•Very fast response times—100 millisecond average•Small packets—Just two packets averaging ~500 bytes•Location awareness—Queries are directed to the nearest McAfee GTI File Reputation cloud server, ensuring the fastest response times. McAfee GTI File Reputation cloud servers are located in the United States, Europe, and Asia Pacific regionsNetwork trafficThe network traffic generated by these queries is incredibly nominal. If the sensitivity setting is set to Very Low or Low, you can expect an average of 10 to 15 queries per day, per machine. If the sensitivity setting is set to Medium, High, or Very High, you can expect an average of 40 to 50 queries per day, per machine. Remember, these are DNS queries. As many as 40 DNS queries are made when a user visits a popular website. Imagine a worst case scenario where each machine is infected by a different piece of malware simultaneously. The network traffic of that case compares favorably to bringing up Microsoft Outlook in the morning.SecurityThe McAfee GTI File Reputation service uses an obfuscated, authenticated query for hash comparison to the McAfee secure servers in the cloud and an encoded, authenticated response. If the initial request/response text record indicates malicious detection, a second record is sent.McAfee GTI ProxyMcAfee GTI Proxy is an optional proxy server that can be implemented in your network to route queries from McAfee VirusScan Enterprise software to the McAfee cloud. McAfee GTI Proxy is a virtual appliance that can support up to 100,000 client workstations per server. It features a local cache and is managed by McAfee® ePolicy Orchestrator® (McAfee ePO™) software. McAfee GTI Proxy is a free download for licensed McAfee VirusScan Enterprise software customers(/us/downloads/). Consider using McAfee GTI Proxy if you do not permit direct DNS (UDP) queries from endpoints in your network.Best Practices for Managing McAfee GTI File Reputation Service in McAfee VirusScan Enterprise SoftwareSensitivity settingsThere are five sensitivity settings for McAfee VirusScan Enterprise software.•Very Low•Low•Medium•High•Very HighThe setting can be managed via McAfee ePO software for all workstations and servers.Sensitivity settings govern two things:•What is queried—Selection criteria for whether a file is deemed suspicious and should be queried are the same for the Very Low and Low settings. An extended selection criterion is used for Medium, High, and Very High. Thus, the number of files that might be queried would be more for Medium, High, and Very High settings. PDF files are queried only when downloaded froma website or as an email attachment when the sensitivity setting is at Medium. As stated earlier, even at Very High, the numberof queries made should have minimal impact on network bandwidth.•Whether the response indicates a malware detection—The response indicates the level of certainty that McAfee has in the malicious nature of the file. Thus, a response with absolute certainty would trigger as a malware detection at any sensitivity setting, but a near certain reputation score would trigger as a detection for the Low settings and above, but not for Very Low.2821 Mission College Boulevard Santa Clara, CA 95054888 847 8766 McAfee, the McAfee logo, ePolicy Orchestrator, McAfee Global Threat Intelligence, McAfee ePO, McAfee GTI, and McAfee VirusScan are registered trademarks or trademarks of McAfee, Inc. or its subsidiaries in the United States and other countries. Other marks and brands may be claimed as the property of others. The product plans, specifications and descriptions herein are provided for information only and subject to change without notice, and are provided without warranty of any kind, express or implied. Copyright © 2012 McAfee, Inc.48302wp_gti-best-practices_0812_kgThe table below provides recommended settings based on specific endpoint configurations:Configuration Level When to UseVery Low For desktops and servers with restricted user rights and strong security footprintLow Minimum recommendation for laptops or desktops and servers with strong security footprintMedium Minimum recommendation for laptops or desktops and serversHigh For deployment to systems or areas which are regularly infectedVery High In email and on-demand scans on non-operating system volumesIt is strongly recommended that the McAfee GTI File Reputation service sensitivity level be set to Medium. This setting permits a strong level of detection of suspicious files while minimizing any potential false positives.False positivesThe historic false positive rate that McAfee has recorded for McAfee GTI File Reputation service is 0.00001 percent.For McAfee Platinum Support customers, McAfee also offers a free service called McAfee GetClean. This service allows you to have your trusted applications whitelisted in the McAfee cloud. Contact your McAfee Platinum Support representative for assistance with the McAfee GetClean program.Rolling out McAfee GTI File Reputation serviceAs with any technology that you are beginning to use for the first time, testing and validation can help you and other managers make the right decisions about sensitivity settings.Running reports to show McAfee GTI File Reputation detections versus .DAT detectionsIt is possible to run reports in McAfee ePO software that compare McAfee GTI File Reputation service detections to standard detections from .DATs. Generally, customers report an increase in accurate detections of between 10 percent and 30 percent, but the reports will demonstrate the effectiveness in your own network. Contact your McAfee Sales Engineer to create these reports.Phased approachMcAfee suggests that you start with the default sensitivity setting of Low. Monitor the reports for four to six weeks and note any false positive cases from your user base.Then, turn the sensitivity up to Medium, at least for a selected group of workstations and servers in your network, for another four to six weeks. Once again, monitor the daily, weekly, or monthly reports and dashboards and any false positive cases from your user base.About McAfeeMcAfee, a wholly owned subsidiary of Intel Corporation (NASDAQ:INTC), is the world's largest dedicated security technology company. McAfee delivers proactive and proven solutions and services that help secure systems, networks, and mobile devices around the world, allowing users to safely connect to the Internet, browse, and shop the web more securely. Backed by its unrivaled global threat intelligence, McAfee creates innovative products that empower home users, businesses, the public sector, and service providers by enabling them to prove compliance with regulations, protect data, prevent disruptions, identify vulnerabilities, and continuously monitor and improve their security. McAfee is relentlessly focused on constantly finding new ways to keep our customers safe. 。

(客户管理)瑞星杀毒软件网络版客户端瑞星杀毒软件【网络版】客户端使用手册客户端是专门为网络工作站(客户机)设计的防病毒子系统。

它承担着对当前工作站上病毒的实时监控、检测和清除任务,同时自动向系统中心方案病毒监测情况。

学校网络中心通过政府招标的形式购买了瑞星杀毒软件【网络版】系统软件,提供学校各单位网络工作站使用客户端程序,用于病毒防护工作。

系统安装完成后我们建议不要安装其他防病毒系统。

壹个系统中安装俩个或俩个防病毒系统会严重降低系统效率。

一、文件的获取1、于IE浏览器中输入ftp://202.204.145.195,进入我校内部FTP服务器;2、进入“软件”文件夹下面的“瑞星网络版”文件夹;3、使用鼠标右键点击“RAVSETUP.EXE”文件,于出现的快捷菜单中选择“复制到文件夹”选项;4、于出现的对话框中选择文件存储的路径,点击“确定”,就能够将该文件存储到本地计算机的硬盘上了。

二、安装本地安装是直接利用安装程序于本地完成安装的方法。

安装步骤如下:第壹步:运行Ravsetup.exe安装程序(Ravsetup.exe安装程序可脱离原有介质复制到本地计算机中运行);第二步:选择【安装瑞星杀毒软件网络版】按钮后,稍候进入安装界面;第三步:程序将自动检测本机的操作系统,根据提示安装瑞星程序,出现客户端的安装界面后,单击【下壹步】后继续安装。

第四步:随即弹出【软件许可证协议】窗口,请仔细阅读软件许可证协议。

如果接受,请单击【我接受】选项,选择【下壹步】继续安装。

如不接受该协议,单击【我不接受】退出安装程序。

第五步:选择【安装客户端】或【安装多网段代理】,【系统中心IP地址】填写:202.204.145.4。

单击【下壹步】继续安装;(说明:系统要求每个网段有壹个多网段代理,如果做多网段代理的机器未开机,本网段内的其它系统无法升级。

为避免你的系统因依赖别人的多网段代理而不能升级,建议你自己安装多网段代理。

瑞星杀毒软件客户端操作手册瑞星杀毒软件【网络版】客户端使用手册客户端是专门为网络工作站(客户机)设计的防病毒子系统。

它承担着对当前工作站上病毒的实时监控、检测和清除任务,同时自动向系统中心报告病毒监测情况。

学校网络中心经过政府招标的形式购买了瑞星杀毒软件【网络版】系统软件,提供学校各单位网络工作站使用客户端程序,用于病毒防护工作。

系统安装完成后我们建议不要安装其它防病毒系统。

一个系统中安装两个或两个防病毒系统会严重降低系统效率。

一、文件的获取1、在IE浏览器中输入 ,进入我校内部FTP服务器;2、进入”软件”文件夹下面的”瑞星网络版”文件夹;3、使用鼠标右键点击”RAVSETUP.EXE”文件,在出现的快捷菜单中选择”复制到文件夹”选项;4、在出现的对话框中选择文件存储的路径,点击”确定”,就能够将该文件存储到本地计算机的硬盘上了。

二、安装本地安装是直接利用安装程序在本地完成安装的方法。

安装步骤如下:第一步:运行Ravsetup.exe安装程序(Ravsetup.exe安装程序可脱离原有介质复制到本地计算机中运行);第二步:选择【安装瑞星杀毒软件网络版】按钮后,稍候进入安装界面;第三步:程序将自动检测本机的操作系统,根据提示安装瑞星程序,出现客户端的安装界面后,单击【下一步】后继续安装。

第四步:随即弹出【软件许可证协议】窗口,请仔细阅读软件许可证协议。

如果接受,请单击【我接受】选项,选择【下一步】继续安装。

如不接受该协议,单击【我不接受】退出安装程序。

第五步:选择【安装客户端】或【安装多网段代理】,【系统中心IP地址】填写:202.204.145.4。

单击【下一步】继续安装;(说明:系统要求每个网段有一个多网段代理,如果做多网段代理的机器未开机,本网段内的其它系统无法升级。

为避免你的系统因依赖别人的多网段代理而不能升级,建议你自己安装多网段代理。

如果你安装时,本网段内已有多网段代理,正常情况下,你不能安装多网段代理。

瑞星杀毒软件网络版高级企业版使用手册北京瑞星信息技术有限公司重要声明感谢您购买瑞星公司出品的瑞星杀毒软件系列产品。

请在使用瑞星杀毒软件之前认真阅读配套的使用手册,当您开始使用瑞星杀毒软件时,瑞星公司认为您已经阅读了本使用手册。

本使用手册的内容将随着瑞星杀毒软件的更新而改变,恕不另行通知。

从瑞星网站()可下载本使用手册的最新版。

因使用手册对用户可能产生的影响,瑞星公司不承担责任。

请在购买软件后一个月内,认真填写“用户注册卡”并以“挂号”或“快递”形式邮寄到瑞星公司客户服务中心,以便进行登记注册(注:不能在瑞星网站注册!)。

注册后的产品才会得到唯一合法使用该套产品的“产品授权书”,其中包括用于从瑞星网站下载升级的“用户ID号”。

对于自购买日起一个月后未持有“产品授权书”的使用者,瑞星公司有权拒绝提供升级程序、技术支持和售后服务,并对因未及时获得瑞星公司的产品、技术、病毒疫情和服务等信息而造成的影响不承担任何责任。

了解注册用户获得的服务,请参阅《客户服务指南》。

作为计算机病毒清除工具,瑞星杀毒软件将进行不断的升级。

无论是功能的增加、性能的提高还是清除病毒种类的增加,都关系到其实际的使用价值。

所以,在使用本产品过程中应随时保持与瑞星公司的联系,以便及时获得升级程序或更新换代产品。

注意:瑞星杀毒软件网络版系列产品包括:企业版、中小企业版、企业专用版、教育专用版、高级企业版、高级企业专用版、高级军队专用版、网吧版,本手册内容以高级企业版为准。

忠告用户(1)请将所购产品与“产品组件清单”进行核对,以确定产品的完整性。

确认购买的产品为瑞星公司的正版产品;(2)如果自产品购买之日起一个月内未将注册卡返回瑞星公司注册,将不能得到包括升级在内的技术支持和售后服务;(3)为了避免“产品序列号”、“用户ID号”等机密信息泄露,保障用户的合法权益不受侵害,瑞星公司不接受除了最终用户以外的任何人或机构的代替注册;(4)请准确填写注册卡中的每项内容确保及时注册;(5)请妥善保管“产品序列号”和“用户ID号”,以免软件被盗用,从而影响自己的正常使用;(6)如对产品包装内物品和注册过程有疑义,请立即向该套产品的提供商或瑞星公司咨询;(7)任何情况下,不得在授权范围外使用本软件。

瑞星客户服务联系方式如果遇到了问题,在您寻求技术支持之前,请务必先仔细阅读本使用手册,或者直接访问瑞星网站中的客户服务频道寻找您遇到的问题和解决办法,我们将尽力帮助您解决问题。

若您所遇到的问题仍然没有解决,请发送电子邮件或拨打瑞星公司客户服务电话。

客户服务:(010)82616666邮件服务中心: 网址:邮政编码:100190通信地址:北京市海淀区中关村大街22号?中科大厦1305室2008年2月北京?中国目录1软件产品说明1.1 产品组成当您通过合法途径获得瑞星杀毒软件网络版高级企业版的使用权后,在安装使用前,请仔细检查核对包装内的《产品组件清单》。

1. 光盘:包含用户所购买的瑞星杀毒软件网络版高级企业版所有程序。

2. 《使用手册》:即本手册,通过阅读它,掌握本软件的详细使用方法和技巧。

3. 《客户服务指南》:该指南将帮助用户获取技术支持和服务方面的信息。

4. 用户注册卡:用于确认用户合法使用本套软件的合法资格(注意:在打开包装后,请填写并以“挂号”或“快递”方式寄回瑞星公司客户服务中心)。

5. 《快速安装指南》:指导用户快速掌握软件安装的方法。

6. 回寄信封:用于邮寄“用户注册卡”。

7. 产品序列号:为本套产品分配的唯一身份证明,缺少它,本软件将无法安装。

(注意:产品序列号见本手册封二和“用户注册卡”)。

8. 《产品组件清单》:用于核对产品组件,以确定产品的完整性。

1.2 应用环境1.2.1系统中心a. 软件环境1)操作系统Windows NT Server 4.0 with Service Pack 6.(不推荐)Windows 2000 Advanced Server with Service Pack 4 or laterWindows 2000 Server with Service Pack 4 or laterWindows Server 2003 Enterprise with Service Pack 1 or later(推荐)Windows Server 2003 Standard with Service Pack 1 or laterWindows Server 2003 Web with Service Pack 1 or laterWindows Server 2003 R2 Enterprise.Windows Server 2003 R2 Standard.2)其它Microsoft Internet Explorer 6.0 with Service Pack 1 or laterb. 硬件和网络要求剩余磁盘空间:2GB以上,如果有漏洞扫描功能,建议将漏洞补丁保存路径所在盘保留2G以上空间CPU: Intel Pentium IV 3.0G以上内存:1GB以上,最大支持4GB网络环境:100M以上网络,需一个固定IP地址说明:如果管理250台以上的客户端,建议将系统中心部署在专用服务器上。

为保证防病毒系统的及时更新,请确保计算机能够实时连接Internet。

1.2.2客户端/服务器端a. 软件环境1)Microsoft Windows家族、主要的Unix操作系统(Linux、FreeBSD、Solaris)。

包括:客户端:Windows 95Windows 98Windows MeWindows NT Workstation 4.0Windows 2000 ProfessionalWindows XP Professional/Home EditionWindows VistaFreeBSDUNIX(SUN Solaris系列、IBM AIX系列)Linux(RedHat Linux、红旗Linux等基于Intel x86芯片的系统)服务器端:Windows NT ServerWindows 2000 Server/Advanced ServerWindows 2003 Server2)Internet Explorer 6.0以上b. 硬件环境剩余磁盘空间:600MB以上;作为升级代理时,1GB以上CPU: 800MHz以上内存:256MB以上,最大支持4GB1.2.3管理控制台管理控制台软件必须安装在Windows家族的操作系统平台上。

2软件概述瑞星杀毒软件网络版高级企业版整个防病毒体系是由以下几个相互关联的子系统组成。

每一个子系统均包括若干不同的模块,除承担各自的任务外,还与其它子系统通讯,协同工作,共同完成对网络的病毒防护工作。

说明:本使用手册针对网吧版、中小企业版、企业版、企业专用版、高级企业版和高级企业专用版等六个版本软件的使用方法进行阐述,由于各个版本的软件功能不同,请用户在使用软件前详细了解所购买的相关产品的功能。

具体差异参考下面的各个版本的功能差异表格:说明:表格中的“有”代表在相应的版本中默认有此功能,“无”代表在相应的版本中默认没有此功能,“可定制”代表该功能在相应的版本中,用户需要在购买时根据需要定制该功能,未定制的功能在所购买的产品中不能被使用。

2.1 系统中心系统中心是瑞星杀毒软件网络防病毒系统命令发布、信息存储以及安全状况分析的管理核心。

它实时记录防护体系内每台计算机上的查杀病毒情况、主动防御信息、漏洞情况、安全状况等,为超级管理员分析整个网络中的安全情况提供了大量的依据。

通过管理控制台发布查杀病毒、升级等各项命令,统一设置网络安全的各种策略,实现对整个防护系统的自动控制,保障整个网络安全。

注意:1.其它子系统只有在系统中心工作后,才可实现各自的网络防护功能。

2.系统中心必须先于其它子系统安装到符合条件的服务器上。

按照系统中心在局域网中的安装规模可以分为单级系统中心、多级系统中心和超级系统中心。

单级系统中心:一个级别的系统中心,即在网络环境中仅有一个级别的系统中心,管理其客户端防病毒子系统。

说明:网吧版和中小企业版属于单级系统中心产品。

多级系统中心:在网络环境中可以安装两级系统中心,实现上级系统中心对下级系统中心及其客户端的管理。

说明:企业版和企业专用版属于多级系统中心产品。

超级系统中心:在大型企业中(如跨国公司),存在着复杂的网络结构,为了提供统一的防毒管理,通过部署多层次的系统中心,将整个企业的防毒结构构建成一棵逻辑树。

父系统中心可以管理其所有直属子系统中心(包括其客户端)和间接下属的系统中心(包括其客户端);即超级系统中心可以管理到其下属的任何一级的子系统中心(包括其客户端),但是不能管理其父中心。

说明:在高级企业版和高级企业专用版属于超级中心产品。

2.2 服务器端服务器端是专门为可以应用于网络服务器的操作系统而设计的防病毒子系统。

2.3 客户端客户端是专门为网络工作站(客户机)设计的防病毒子系统。

它利用其有效的病毒查杀,可控的危险行为防御,及时的电脑安全检测,定期的日志上报和分析,全方位地保障用户计算机乃至整个网络的安全。

注意:在本文中所涉及到的防病毒子系统描述均使用“客户端”一词,不再单独区分“客户端”与“服务器端”。

2.4 管理控制台管理控制台是在网络上集中管理所有安装有瑞星杀毒软件网络版高级企业版客户端软件计算机的管理工具。

通过管理控制台可以了解整个网络中的总体安全状况并且远程管理网络中任何一台计算机中的瑞星杀毒软件。

网络上任何一台计算机的病毒警告信息都能在管理控制台得到汇总,通过管理控制台也能直观地查看网络上所有计算机当前的实时监控状态、病毒查杀情况、主动防御状态和当前版本信息等。

管理控制台能对远程计算机安装瑞星杀毒软件和移动管理控制台,让管理控制台自由移动到管理员认为合适的计算机上去。

管理员通过对管理控制台的操作就能对网络上所有计算机进行定期、实时地查杀病毒和全网统一升级管理,真正做到在整个网络中建立一套坚实的网络病毒防护系统。

2.5 多级中心瑞星杀毒软件网络版高级企业版多级中心系统支持大型的、多层级的、复杂的网络。

通过该系统可实现对本级系统中心和临近的系统中心及所有下属客户端的统一管理和分布管理,统一管理表现为由上级中心统一发送查杀病毒命令、下达版本升级指示,并及时掌握全部系统中心(包含下级中心)的病毒分布情况等;分布管理表现为下级中心既可以在收到上级中心的命令后作出响应,也可以管理本级系统中心下属客户端,并主动向上级中心发送请求和汇报信息。

多级中心通讯代理包括Receiver上级通讯代理和Sender 下级通讯代理两个功能模块,用于实现在多级中心中不同层级间的系统中心的互通和管理。