免费彩虹表破解工具汇总+LM和NTLM小科普+收费彩虹表种子下载

- 格式:doc

- 大小:37.50 KB

- 文档页数:2

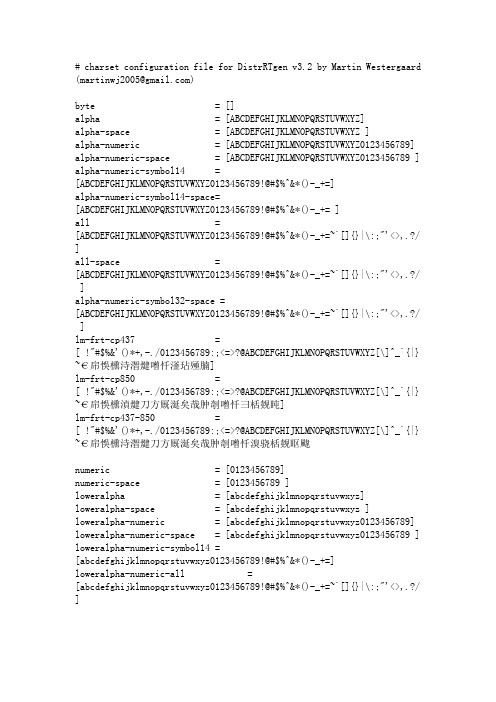

# charset configuration file for DistrRTgen v3.2 by Martin Westergaard (martinwj2005@)byte = []alpha = [ABCDEFGHIJKLMNOPQRSTUVWXYZ]alpha-space = [ABCDEFGHIJKLMNOPQRSTUVWXYZ ]alpha-numeric = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789] alpha-numeric-space = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789 ] alpha-numeric-symbol14 = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+=]alpha-numeric-symbol14-space= [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+= ]all = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+=~`[]{}|\:;"'<>,.?/ ]all-space = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+=~`[]{}|\:;"'<>,.?/ ]alpha-numeric-symbol32-space = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()-_+=~`[]{}|\:;"'<>,.?/ ]lm-frt-cp437 =[ !"#$%&'()*+,-./0123456789:;<=>?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`{|} ~€帍悞櫄洔潪煡噌忏滏玷殛腩]lm-frt-cp850 =[ !"#$%&'()*+,-./0123456789:;<=>?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`{|} ~€帍悞櫄湞煡刀方厩涎矣哉肿剞噌忏彐栝觌盹]lm-frt-cp437-850 =[ !"#$%&'()*+,-./0123456789:;<=>?@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\]^_`{|} ~€帍悞櫄洔潪煡刀方厩涎矣哉肿剞噌忏溴骁栝觌眍颹numeric = [0123456789]numeric-space = [0123456789 ]loweralpha = [abcdefghijklmnopqrstuvwxyz]loweralpha-space = [abcdefghijklmnopqrstuvwxyz ] loweralpha-numeric = [abcdefghijklmnopqrstuvwxyz0123456789] loweralpha-numeric-space = [abcdefghijklmnopqrstuvwxyz0123456789 ] loweralpha-numeric-symbol14 =[abcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()-_+=]loweralpha-numeric-all =[abcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()-_+=~`[]{}|\:;"'<>,.?/ ]loweralpha-numeric-symbol32-space=[abcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()-_+=~`[]{}|\:;"'<>,.?/ ]mixalpha = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ]mixalpha-space = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ ]mixalpha-numeric = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789] mixalpha-numeric-space = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789 ] mixalpha-numeric-symbol14 = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^ &*()-_+=]mixalpha-numeric-all = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^ &*()-_+=~`[]{}|\:;"'<>,.?/]mixalpha-numeric-symbol32-space = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^ &*()-_+=~`[]{}|\:;"'<>,.?/ ]mixalpha-numeric-all-space = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^ &*()-_+=~`[]{}|\:;"'<>,.?/ ]http://tbhost.eu/rt.phphttp://freerainbowtables.mirror.garr.it/mirrors/freerainbowtables/关于彩虹表的那点事文章录入: 责任编辑: 更新时间:2009-11-12 23:56:27 492【字体:小大】作者:hackest [H.S.T.]来源:hackest's blog一、概述什么是彩虹表?就是一个庞大的、针对各种可能的字母组合预先计算好的哈希值的集合,不一定是针对MD5算法的,各种算法的都有,有了它可以快速的破解各类密码。

WindowsNTNTLM加密Hash,⼀般翻译为“散列”,也有直接⾳译为“哈希”的,就是把任意长度的输⼊(⼜叫做预映射,pre-image),通过散列算法,变换成固定长度的输出,该输出就是散列值。

这种转换是⼀种压缩映射,也就是散列值的空间通常远⼩于输⼊的空间,不同的输⼊可能会散列成相同的输出,⽽不可能从散列值来唯⼀的确定输⼊值。

简单的说就是⼀种将任意长度的消息压缩到某⼀固定长度的消息摘要的函数。

⼀、MD5 和 SHA1 可以说是⽬前应⽤最⼴泛的Hash算法,⽽它们都是以 MD4 为基础设计的。

那么他们都是什么意思呢?这⾥简单说⼀下:(1)MD4MD4(RFC 1320)是 MIT 的 Ronald L. Rivest 在 1990 年设计的,MD是 Message Digest的缩写。

它适⽤在32位字长的处理器上⽤⾼速软件实现,它是基于 32 位操作数的位操作来实现的。

(2) MD5MD5(RFC 1321)是 Rivest于1991年对MD4的改进版本。

它仍以512位分组来输⼊,其输出是4个32位字的级联,与 MD4 相同。

MD5⽐MD4来得复杂,并且速度较之要慢⼀点,但更安全,在抗分析和抗差分⽅⾯表现更好(3)SHA1 及其他SHA1是由NIST NSA设计为同DSA⼀起使⽤的,它对长度⼩于264的输⼊,产⽣长度为160bit的散列值,因此抗穷举(brute-force)性更好。

SHA-1 设计时基于和MD4相同原理,并且模仿了该算法。

⼆、Windows系统下的hash密码格式Windows系统下的hash密码格式为:⽤户名称:RID:LM-HASH值:NT-HASH值,例如:Administrator:500:C8825DB10F2590EAAAD3B435B51404EE:683020925C5D8569C23AA724774CE6CC:::表⽰⽤户名称为:AdministratorRID为:500LM-HASH值为:C8825DB10F2590EAAAD3B435B51404EENT-HASH值为:683020925C5D8569C23AA724774CE6CC(1)Windows下LM Hash值⽣成原理假设明⽂⼝令是“Welcome”,⾸先全部转换成⼤写“WELCOME”,再做将⼝令字符串⼤写转后后的字符串变换成⼆进制串: “WELCOME” -> 57454C434F4D4500000000000000技巧:可以将明⽂⼝令复制到UltraEdit编辑器中使⽤⼆进制⽅式查看即可获取⼝令的⼆进制串。

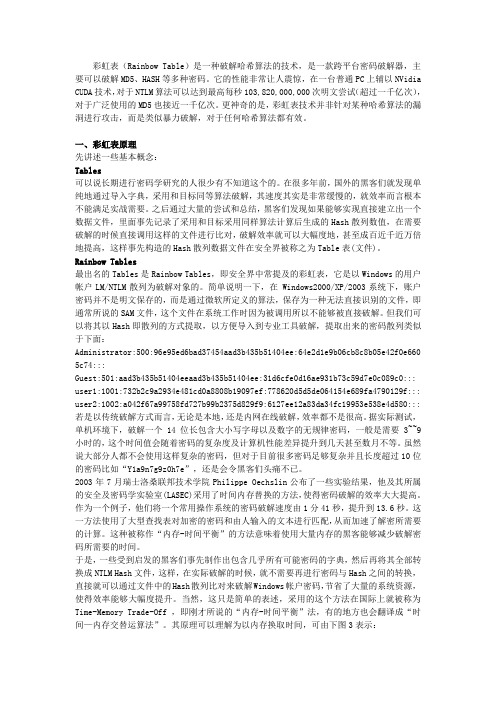

彩虹表(Rainbow Table)是一种破解哈希算法的技术,是一款跨平台密码破解器,主要可以破解MD5、HASH等多种密码。

它的性能非常让人震惊,在一台普通PC上辅以NVidia CUDA技术,对于NTLM算法可以达到最高每秒103,820,000,000次明文尝试(超过一千亿次),对于广泛使用的MD5也接近一千亿次。

更神奇的是,彩虹表技术并非针对某种哈希算法的漏洞进行攻击,而是类似暴力破解,对于任何哈希算法都有效。

一、彩虹表原理先讲述一些基本概念:Tables可以说长期进行密码学研究的人很少有不知道这个的。

在很多年前,国外的黑客们就发现单纯地通过导入字典,采用和目标同等算法破解,其速度其实是非常缓慢的,就效率而言根本不能满足实战需要。

之后通过大量的尝试和总结,黑客们发现如果能够实现直接建立出一个数据文件,里面事先记录了采用和目标采用同样算法计算后生成的Hash散列数值,在需要破解的时候直接调用这样的文件进行比对,破解效率就可以大幅度地,甚至成百近千近万倍地提高,这样事先构造的Hash散列数据文件在安全界被称之为Table表(文件)。

Rainbow Tables最出名的Tables是Rainbow Tables,即安全界中常提及的彩虹表,它是以Windows的用户帐户LM/NTLM散列为破解对象的。

简单说明一下,在 Windows2000/XP/2003系统下,账户密码并不是明文保存的,而是通过微软所定义的算法,保存为一种无法直接识别的文件,即通常所说的SAM文件,这个文件在系统工作时因为被调用所以不能够被直接破解。

但我们可以将其以Hash即散列的方式提取,以方便导入到专业工具破解,提取出来的密码散列类似于下面:Administrator:500:96e95ed6bad37454aad3b435b51404ee:64e2d1e9b06cb8c8b05e42f0e660 5c74:::Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: user1:1001:732b2c9a2934e481cd0a8808b19097ef:778620d5d5de064154e689fa4790129f::: user2:1002:a042f67a99758fd727b99b2375d829f9:6127ee12a83da34fc19953e538e4d580::: 若是以传统破解方式而言,无论是本地,还是内网在线破解,效率都不是很高。

彩虹表彩虹表1.定义:彩虹表(Rainbow Table)是⼀种破解哈希算法的技术,是⼀款跨平台密码攻击⼿段,主要可以破解MD5、HASH等多种密码。

它的性能⾮常让⼈震惊,在⼀台普通PC上辅以NVidia CUDA技术,对于NTLM算法可以达到最⾼每秒103,820,000,000次明⽂尝试(超过⼀千亿次),对于⼴泛使⽤的MD5也接近⼀千亿次。

更神奇的是,彩虹表技术并⾮针对某种哈希算法的漏洞进⾏攻击,⽽是类似暴⼒破解,对于任何哈希算法都有效。

2.原理:⾸先定义哈希加密函数H,Q=H(P)表⽰将明⽂密码P加密成哈希串Q;然后定义规约函数R,p=R(Q)表⽰将哈希串Q转换成明⽂p,注意p不是真正的密码P。

将⼀个可能的密码p0交替带⼊H和Q两个函数进⾏运算,先后得到q1,p1,q2,p2,...,q(n-1),p(n-1),qn,pn。

其中p 是明⽂,q是哈希串,它们组成的链称为哈希链,n是哈希链的长度,⼀般⼤于2000。

将哈希链的⾸尾元素p0和pn做为⼀个数对存⼊表中,中间的其它元素全部删除。

由多个数对组成的表称为彩虹表。

⽰例图:3.密码攻击:密码攻击就是找到哈希串Q对应的明⽂密码P,利⽤彩虹表进⾏密码攻击的过程如下:c1=R(Q),将c1与彩虹表中每⼀个pn进⾏⽐对,如果相等,则P=p(n-1),由于彩虹表中只保存了p0和pn,因此需要重新计算该哈希链得到p(n-1);如果没找到相等的pn,计算c2=R(H(c1)),将c2与彩虹表中所有pn进⾏⽐对,如果相等,则P=p(n-2),重新计算该哈希链得到p(n-2);如果没找到相等的pn,继续计算c3...以此类推。

彩虹表的关键是构造R函数,优秀的R函数要保证计算结果均匀分布,即避免出现相同的明⽂密码。

然⽽想构造优秀的R函数是件⾮常困难的事,不同的哈希链中可能会出现⼤量的重复数据,严重影响了密码攻击的效率。

改良后的彩虹表在哈希链的计算过程中引⼊不同的R函数,有效减少不同哈希链中的重复节点,进⼀步提⾼了攻击效率。

彩虹表破解原理一、引言彩虹表是一种密码破解的工具,它可以通过预先计算出的密码哈希值和明文之间的对应关系,快速地破解密码。

本文将介绍彩虹表的原理,从哈希函数、链表、减少冲突等多个方面进行分析。

二、哈希函数哈希函数是彩虹表破解密码的核心。

它将一个任意长度的数据映射成一个固定长度的哈希值,使得不同的数据对应不同的哈希值。

在彩虹表中,我们使用多种不同的哈希函数来生成密码哈希值。

三、链表链表是彩虹表中用于存储密码和其对应哈希值之间关系的数据结构。

每个节点包含两个字段:一个表示明文密码,另一个表示该密码经过多次哈希后得到的最终哈希值。

链表中每个节点都有指向下一个节点的指针,这样就可以形成一条链式结构。

四、减少冲突由于哈希函数将任意长度数据映射到固定长度值时会出现冲突,因此需要采取措施减少冲突。

一种常见方法是增加哈希函数输出长度,使得相同输入得到不同输出概率降低。

另一种方法是使用多个哈希函数,将它们的输出组合成最终哈希值。

五、破解原理彩虹表的破解原理可以简单地概括为反向查找。

首先,我们通过哈希函数生成密码的哈希值,并在彩虹表中查找对应的明文密码。

如果没有找到,就再次使用哈希函数计算另一个哈希值,并在彩虹表中查找对应的明文密码。

如此循环下去,直到找到明文密码或达到最大循环次数。

六、优化方法为了提高彩虹表破解密码的效率,我们可以采取以下优化方法:1. 增加链表长度:增加链表长度可以减少哈希冲突,提高破解效率。

2. 减少链表数量:减少链表数量可以缩小彩虹表规模,提高查询速度。

3. 选择合适的哈希函数:选择合适的哈希函数可以减少冲突率,提高破解效率。

4. 选择合适的密码字典:选择包含常用密码和变形密码的字典可以提高破解成功率。

七、安全性问题尽管彩虹表在破解密码方面具有较高效率,但它也存在一定的安全性问题。

一旦彩虹表被泄露,攻击者就可以使用它来破解密码。

为了提高密码的安全性,我们可以采取以下措施:1. 使用复杂密码:使用包含数字、字母和符号的复杂密码可以增加破解难度。

压缩包破解密码方法【实用版3篇】目录(篇1)1.压缩包密码破解的背景和原因2.压缩包密码破解的方法3.压缩包密码破解的注意事项4.压缩包密码破解的工具推荐5.压缩包密码破解的法律风险与道德问题正文(篇1)一、压缩包密码破解的背景和原因在互联网时代,信息传播速度极快,各种文件资料的共享和传输也变得越来越便捷。

为了保护文件的隐私和安全,很多用户在发送压缩文件时,会选择设置密码。

然而,这也给一些需要破解压缩包密码的用户带来了困扰。

那么,压缩包密码破解的方法有哪些呢?二、压缩包密码破解的方法1.穷举法:即通过尝试所有可能的密码组合,直到找到正确的密码。

这种方法适用于密码长度较短、字符集较小的情况。

2.暴力破解法:通过计算机程序不断尝试密码,直到找到正确的密码。

这种方法适用于较长的密码,但需要较长的破解时间。

3.字典攻击法:通过将常见的密码、词汇加入字典文件,让程序尝试这些密码进行破解。

这种方法适用于猜测密码的常见设置。

4.彩虹表法:将所有可能的密码预先计算出来,并存储在彩虹表中。

当需要破解密码时,直接在彩虹表中查找即可。

这种方法适用于预先知道密码长度和字符集的情况。

三、压缩包密码破解的注意事项1.破解压缩包密码可能需要较长时间,用户需耐心等待。

2.破解过程中,请勿关闭破解程序,以免影响破解进度。

3.选择合适的破解方法和工具,以提高破解效率。

四、压缩包密码破解的工具推荐1.Advanced Archive Password Recovery2.John the Ripper3.fcrackzip4.RAR Password Unlocker五、压缩包密码破解的法律风险与道德问题1.破解他人加密文件可能涉及侵犯他人隐私权,用户需谨慎操作。

2.若用于非法目的,用户需承担相应的法律责任。

目录(篇2)1.压缩包破解密码方法概述2.常见压缩包格式及密码类型3.破解压缩包密码的常用方法4.破解压缩包密码的软件工具5.预防压缩包密码被破解的措施正文(篇2)一、压缩包破解密码方法概述压缩包破解密码方法是指通过一定的技术手段,解开被设置密码保护的压缩包文件。

免费彩虹表破解工具汇总+LM和NTLM小科普+收费彩虹表种子下载偶记性不太好这篇文章凭记忆一气呵成肯定有错误望各位大牛不吝赐教有什么问题也可以在留言里提出~========================================================================================= 常见的三种彩虹表工具:1.ophcrack(/)我最常用的界面友好与众不同压缩储存有自己独特的彩虹表结构还有Live CD……支持的HASH类型:LM,NTLM扩展名:乱七八糟的……高级的表要花钱买,免费的表有(推荐只下2和5,要求高的可以下载3和5):1.XP free(LM表:包含大小写+数字)380MB(官网免费下载)2.XP free fast(和前一个一样,但是速度更快)703MB(官网免费下载)3.XP special(LM表:大小写+数字+所有符号包括空格)7.5G(种子下载)4.Vista free (NTLM表:包含常用密码)461MB(官网免费下载)5.Vista special(NTLM表:包含6位的全部可打印字符,7位的大小写字母数字,8位的小写和数字)8G(种子下载)2.RainbowCrack(/)通用的一般的破解软件如saminside都支持命令行界面黑客的最爱居家旅行杀人放火之必备支持CUDA可以自己生成表不要钱传说中的120G就来自于此……支持HASH类型:LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL.扩展名:rt120G的种子:点我下载3.Free Rainbow Tables(/)比较新的用的索引和压缩所以速度更快体积更小而且支持分布式破解支持HASH类型:LM,MD5,NTLM,SHA1,HALFLMCHALL网上有已经生成好的表可供下载真是造福于民扩展名:rti======================================================================================== 继续科普:什么是LM和NTLM呢一、话说在远古时期DES当道我们的微软公司在考虑9X系统口令加密的时候就自然地采用了国家标准DES一次加密8字节微软公司留一位校检还剩7字节(这句话有错,先说声抱歉,这篇文章有解释)也就是LM(Lan Manage)的核心二、那有的小朋友要问了万一我的口令是8位怎么办呢不用怕微软公司的程序员很“聪明” :先把前7位加密后一位补6个0 再当7位一起加密不就可以了吗结果就真的这么做了……三、这就导致破解LM密码只需7位一分割然后再逐块破解这大大减少了破解的难度因为最后一块往往不够七位一般瞬间即可出结果也就是7位和13位的密码在黑客眼里几乎是一样的因为13位的后6位很快就能破解出来而且可以根据后6位猜测出前7位的密码这就是为什么我们破XP和2003密码很快的原因因为他们都使用了LM加密方式四、由于LM的种种不安全性微软在设计NT系列操作系统是时采用的新的口令存储手段即NTLM技术(NewTechnology Lan Manage)采用MD4+RSA存储立马安全性要高很多但是为了保证兼容性直到2003 微软仍然保持着LM的加密方式也就是在2K 2K3 和XP中我们的口令同时保存了两份一份LM 一份NTLM 我们仍然可以通过LM破解2003的口令五、在Vista和2008中微软终于下定决心对LM斩草除根只留下NTLM 破解难度陡增六、话题回到彩虹表由于LM最多只有7位所以它的彩虹表很小而NTLM用了散列函数所以理论上口令可以是无限长的所以NTLM的彩虹表往往很大120G肯定是不够完成所有可打印字符的具体多大偶现在不明……七、今天的科普到此结束,感谢你有耐心看到这里~八、明天有机会继续科普彩虹表~。

【信息安全技术】实验报告:⼝令破解【信息安全技术】实验报告:⼝令破解⼀、实验环境系统环境:Windows⽹络环境:交换⽹络结构实验⼯具:LC5 SuperDic⼆、实验内容新增模拟⽤户及⽤户名;利⽤字典⽣成器⽣成字典⽂件;利⽤⼝令破解器破解本地⽤户密码。

三、实验过程1.创建本地⽤户通过右键“计算机”-> “管理” -> “本地⽤户和组”-> 在空⽩处右键“新⽤户”,创建本地⽤户名和密码2.⽣成字典⽂件在字典⽣成器软件⾥进⾏如下操作:(1)设置⽣⽇范围及格式(2)设置⽂件⽣成路径及⼝令位数3.进⾏字典破解(1)通过Session -> Session Options 设置破解⽅式及依据的字典⽂件(2)通过Session->Import 导⼊本地⽤户(3)通过Session->Begin Audit 开始破解如图3.进⾏字典破解(1)通过Session -> Session Options 设置破解⽅式及依据的字典⽂件(2)通过Session->Import 导⼊本地⽤户(3)通过Session->Begin Audit 开始破解破解结果如图4.进⾏暴⼒破解(1)破解“alphabet+numbers”形式的密码1)通过Session -> Session Options 设置破解⽅式(Brute Force Crack)及密码组成元素(alphabet+numbers)2)通过Session->Begin Audit 开始破解(2)破解“Custom(⾃定义)”形式的密码1)通过Session -> Session Options 设置破解⽅式(Brute Force Crack)及密码组成元素(Custom)2)通过Session->Begin Audit 开始破解⾃定义字符集如图破解结果如图四、实验总结本次实验相对是⽐较容易的,但是遇到了很多英⽂,所以以后还是要加强英语的学习,实验中我学到了⽤户密码的破解,很有收获。

彩虹表原理详解及工具介绍一、前言密码学技术是电子商务、网络安全等领域中必不可少的一环,为了使得系统在安全性与用户体验之间找到一个平衡点,密码安全领域中应运而生了各种各样的方法和技术,其中彩虹表就是其中的一种。

彩虹表是一种用于破解哈希函数的密码破译方法,由于现代密码学已经发展到了一定的成熟程度,使得一些单向密码哈希算法的安全性很高,这就为密码破解带来了很大的难度。

但是,彩虹表这种方法的出现,使得密码破解又回到了一个全新的领域。

本文旨在详细阐述彩虹表的原理,彩虹表破解密码的过程,以及彩虹表相关的工具介绍。

二、彩虹表的原理彩虹表是一种特殊的字典攻击技术,它可以通过对哈希函数进行预处理,加速攻击过程的速度,使得攻击者在相同的破解条件下可以更快地找到密码原文。

简单的说,彩虹表的原理就是预计算哈希表,将明文文本的哈希值和对应的密码原文建立一张表,即哈希表。

当攻击者获取到一个密文的哈希值时,就可以在哈希表中查找对应的密码原文,从而破解密码。

彩虹表的核心思想就是通过牺牲部分空间来换取更快的时间,在实际攻击中,彩虹表可以大大缩短破解密码的时间,特别是对于一些基于哈希函数的算法来说,其效果尤为明显。

三、彩虹表的构建过程具体来说,彩虹表的构建过程如下:1. 预设明文和哈希函数首先,要确定待破解哈希函数的类型,以及明文原文的包含内容。

对于大部分的哈希函数来说,可以选择将所有的明文都转为小写字母,这样就可以减小哈希表的大小,提高查找速度。

2. 随机数生成在构建彩虹表时,需要生成一定数量的随机数,这些随机数是哈希表中链表的命名参数,通常称为“盐值”。

子不同的盐值组合,明文的哈希值也会不同。

3. 构建哈希链表根据哈希函数,对每个盐值进行哈希运算,记录下运算结果和盐值相应的组合,在哈希表中作为链表的头节点,从头节点开始,用哈希函数依次求后续的节点。

注意,为了保证哈希表的命名参数不重合,每一个哈希链表的尽头都需要加入一个控制块,通常称为“终止块”。

课程编写内容称L003003031-离线猜解密码求掌握BackTrack中离线破解密码的常用方法拟PC)操作系统类型:BT5和2000,网络接口:eth0连接要求PC 网络接口,本地连接与实验网络直连述1、学生机要求安装java环境2、2、vpc安装bt5境描述1、学生机与实验室网络直连;2、VPC1与实验室网络直连;3、学生机与VPC1物理链路连通;密码是一种系统现在常用的身份验证方法。

只要能正确提供用户名和对应的密码,系统就允许用户登录限范围内的所有资源。

目前的身份验证有三种:1、基于秘密这类方法通常被称为身份验证的第一要素,密码就属于这类方法中的内容,理论来说,人有关人员才能知道有关秘密。

然而不幸的是,有关秘密很容易被泄漏和俘获,因此,在敏感系统上将身的验证方式,是不明智的举措。

2、基于持有。

本类方法通常被称为身份验证的第二要素,包括安全令牌、安全卡等。

向系统出示相应的者即可获得登陆权。

克隆流程可用于应对这种身份验证方法。

3、基于生理。

本类方法通常被称为身份验证的第三要素。

相比前两个而言,这种身份验证方法将更为安攻击这种方法的事件。

依据生物特征和视网膜等进行身份验证都是这种身份验证方法的实际应用。

目前有两种攻击方法:1、离线攻击:使用这种方法,攻击者需要在目标机器上获取密码文件,并传回自己的机器。

然后攻击者密码文件。

这种方法的好处是,攻击者无需担心目标机器上配置多次尝试会导致密码失效的机制,因为的机器上进行。

在线攻击:使用这种方法,攻击者将猜测某个用户名对应的密码。

可能会触发多次尝试导致密码失效的使用John等工具进行猜解密码1、学生单击实验拓扑按钮,进入实验场景,进入目标主机,(第一次启动目标主机,还需要安装java 图所示:2、打开目标主机bt5,进入如下命令行模式,然后输入startx进入图形界面。

新手我们建议进入图形界面进行相应的操作。

如图所示:3、进入图形化界面后,可以看到BackTrack的整个界面,如图所示:4、利用John工具破解密码,John是一个破解密码散列的工具。

免费彩虹表破解工具汇总+LM和NTLM小科普+收费彩虹表种子下载

偶记性不太好这篇文章凭记忆一气呵成肯定有错误望各位大牛不吝赐教有什么问题也可以在留言里提出~

=========================================================================================常见的三种彩虹表工具:

1.ophcrack(/)

我最常用的界面友好与众不同压缩储存有自己独特的彩虹表结构还有Live CD……

支持的HASH类型:LM,NTLM

扩展名:乱七八糟的……

高级的表要花钱买,免费的表有(推荐只下2和5,要求高的可以下载3和5):

1.X P free(LM表:包含大小写+数字)380MB(官网免费下载)

2.X P free fast(和前一个一样,但是速度更快)703MB(官网免费下载)

3.X P special(LM表:大小写+数字+所有符号包括空格)7.5G(种子下载)

4.Vista free (NTLM表:包含常用密码)461MB(官网免费下载)

5.Vista special(NTLM表:包含6位的全部可打印字符,7位的大小写字母数字,8位的小写和数字)8G(种子下载)2.RainbowCrack(/)

通用的一般的破解软件如saminside都支持命令行界面黑客的最爱居家旅行杀人放火之必备支持CUDA

可以自己生成表不要钱传说中的120G就来自于此……

支持HASH类型:LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL.

扩展名:rt

120G的种子:点我下载

3.Free Rainbow Tables(/)

比较新的用的索引和压缩所以速度更快体积更小而且支持分布式破解

支持HASH类型:LM,MD5,NTLM,SHA1,HALFLMCHALL

网上有已经生成好的表可供下载真是造福于民

扩展名:rti

======================================================================================== 继续科普:什么是LM和NTLM呢

一、话说在远古时期DES当道我们的微软公司在考虑9X系统口令加密的时候就自然地采用了国家标准DES一次加

密8字节微软公司留一位校检还剩7字节(这句话有错,先说声抱歉,这篇文章有解释)也就是LM(Lan Manage)的核心

二、那有的小朋友要问了万一我的口令是8位怎么办呢不用怕微软公司的程序员很“聪明” :先把前7位加密后一位

补6个0 再当7位一起加密不就可以了吗结果就真的这么做了……

三、这就导致破解LM密码只需7位一分割然后再逐块破解这大大减少了破解的难度因为最后一块往往不够七位一

般瞬间即可出结果也就是7位和13位的密码在黑客眼里几乎是一样的因为13位的后6位很快就能破解出来而且可以根据后6位猜测出前7位的密码这就是为什么我们破XP和2003密码很快的原因因为他们都使用了LM加密方式

四、由于LM的种种不安全性微软在设计NT系列操作系统是时采用的新的口令存储手段即NTLM技术(New

Technology Lan Manage)采用MD4+RSA存储立马安全性要高很多但是为了保证兼容性直到2003 微软仍然保持着LM的加密方式也就是在2K 2K3 和XP中我们的口令同时保存了两份一份LM 一份NTLM 我们仍然可以通过LM破解2003的口令

五、在Vista和2008中微软终于下定决心对LM斩草除根只留下NTLM 破解难度陡增

六、话题回到彩虹表由于LM最多只有7位所以它的彩虹表很小而NTLM用了散列函数所以理论上口令可以是无限

长的所以NTLM的彩虹表往往很大120G肯定是不够完成所有可打印字符的具体多大偶现在不明……

七、今天的科普到此结束,感谢你有耐心看到这里~

八、明天有机会继续科普彩虹表~。