SQL注入漏洞全接触

- 格式:ppt

- 大小:4.13 MB

- 文档页数:32

sql注入漏洞解决方案《SQL注入漏洞解决方案》SQL注入漏洞是一种常见的Web应用程序漏洞,攻击者可以利用该漏洞将恶意SQL代码插入到应用程序的输入字段中,从而实现对数据库的非法访问和操作。

为了有效防范和解决SQL注入漏洞,以下是一些解决方案:1. 输入验证和过滤:对于所有的用户输入数据,包括表单字段、URL参数和Cookie等,都需要进行严格的验证和过滤。

可以使用正则表达式、白名单等方法,过滤掉不符合规范的数据,避免恶意SQL代码的注入。

2. 使用参数化查询:在编写数据库查询语句时,应尽量使用参数化查询,而不是拼接字符串的方式。

通过使用预编译语句和绑定参数的方式,可以有效防止SQL注入攻击。

3. 最小权限原则:数据库用户应该按照最小权限原则进行分配。

对于普通的Web应用程序用户,可以限制其只能进行查询和更新操作,而不能进行删除和修改表结构等危险操作,从而有效降低了SQL注入的风险。

4. 错误信息处理:在应用程序中,不要将数据库错误信息直接返回给用户,特别是包含了SQL语句的错误信息。

攻击者可以利用这些信息来进行SQL注入攻击。

正确的做法是在应用程序中对错误信息进行处理,确保不会泄露敏感信息。

5. 使用ORM框架:ORM(Object-Relational Mapping)框架可以帮助开发者将对象和数据库表进行映射,避免直接操作SQL 语句,从而减少了SQL注入的风险。

综合来说,防范和解决SQL注入漏洞需要从多个方面进行努力,包括对用户输入的严格验证和过滤、使用参数化查询、合理分配数据库权限、正确处理错误信息等。

只有综合运用这些解决方案,才能有效地提高Web应用程序的安全性,避免SQL注入漏洞的发生。

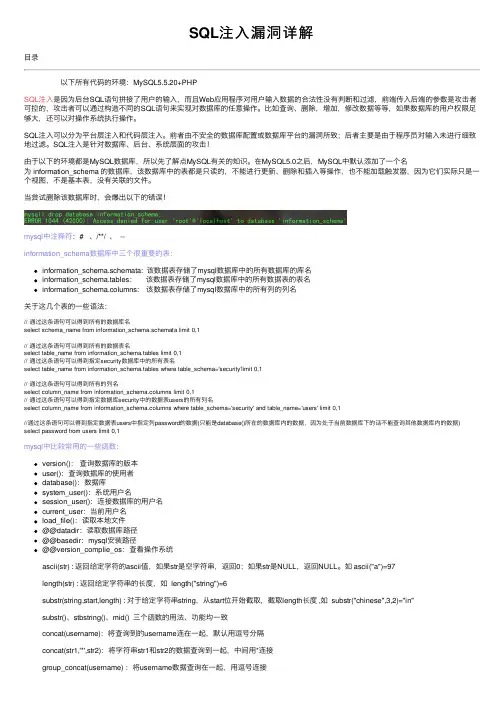

SQL注⼊漏洞详解⽬录以下所有代码的环境:MySQL5.5.20+PHPSQL注⼊是因为后台SQL语句拼接了⽤户的输⼊,⽽且Web应⽤程序对⽤户输⼊数据的合法性没有判断和过滤,前端传⼊后端的参数是攻击者可控的,攻击者可以通过构造不同的SQL语句来实现对数据库的任意操作。

⽐如查询、删除,增加,修改数据等等,如果数据库的⽤户权限⾜够⼤,还可以对操作系统执⾏操作。

SQL注⼊可以分为平台层注⼊和代码层注⼊。

前者由不安全的数据库配置或数据库平台的漏洞所致;后者主要是由于程序员对输⼊未进⾏细致地过滤。

SQL注⼊是针对数据库、后台、系统层⾯的攻击!由于以下的环境都是MySQL数据库,所以先了解点MySQL有关的知识。

在MySQL5.0之后,MySQL中默认添加了⼀个名为 information_schema 的数据库,该数据库中的表都是只读的,不能进⾏更新、删除和插⼊等操作,也不能加载触发器,因为它们实际只是⼀个视图,不是基本表,没有关联的⽂件。

当尝试删除该数据库时,会爆出以下的错误!mysql中注释符:# 、/**/ 、 --information_schema数据库中三个很重要的表:information_schema.schemata: 该数据表存储了mysql数据库中的所有数据库的库名information_schema.tables:该数据表存储了mysql数据库中的所有数据表的表名information_schema.columns: 该数据表存储了mysql数据库中的所有列的列名关于这⼏个表的⼀些语法:// 通过这条语句可以得到所有的数据库名select schema_name from information_schema.schemata limit 0,1// 通过这条语句可以得到所有的数据表名select table_name from information_schema.tables limit 0,1// 通过这条语句可以得到指定security数据库中的所有表名select table_name from information_schema.tables where table_schema='security'limit 0,1// 通过这条语句可以得到所有的列名select column_name from information_schema.columns limit 0,1// 通过这条语句可以得到指定数据库security中的数据表users的所有列名select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 0,1//通过这条语句可以得到指定数据表users中指定列password的数据(只能是database()所在的数据库内的数据,因为处于当前数据库下的话不能查询其他数据库内的数据) select password from users limit 0,1mysql中⽐较常⽤的⼀些函数:version():查询数据库的版本user():查询数据库的使⽤者database():数据库system_user():系统⽤户名session_user():连接数据库的⽤户名current_user:当前⽤户名load_file():读取本地⽂件@@datadir:读取数据库路径@@basedir:mysql安装路径@@version_complie_os:查看操作系统ascii(str) : 返回给定字符的ascii值,如果str是空字符串,返回0;如果str是NULL,返回NULL。

sql 注入漏洞(sqli)的原理和方法下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!1. 引言SQL注入攻击是互联网应用常见的安全漏洞之一,它是利用了应用程序中的漏洞,在用户输入的SQL查询语句中注入恶意代码,从而导致数据库遭到破坏或敏感数据被盗取。

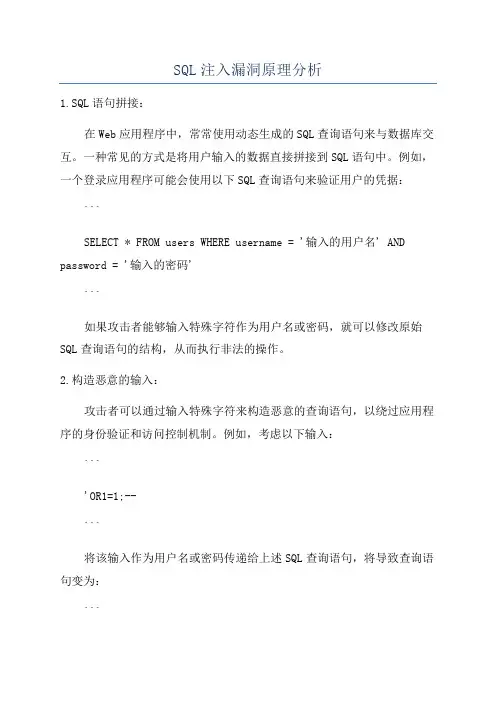

SQL注入漏洞原理分析1.SQL语句拼接:在Web应用程序中,常常使用动态生成的SQL查询语句来与数据库交互。

一种常见的方式是将用户输入的数据直接拼接到SQL语句中。

例如,一个登录应用程序可能会使用以下SQL查询语句来验证用户的凭据:```SELECT * FROM users WHERE username = '输入的用户名' AND password = '输入的密码'```如果攻击者能够输入特殊字符作为用户名或密码,就可以修改原始SQL查询语句的结构,从而执行非法的操作。

2.构造恶意的输入:攻击者可以通过输入特殊字符来构造恶意的查询语句,以绕过应用程序的身份验证和访问控制机制。

例如,考虑以下输入:```'OR1=1;--```将该输入作为用户名或密码传递给上述SQL查询语句,将导致查询语句变为:```SELECT * FROM users WHERE username = '' OR 1=1; --' AND password = '输入的密码'```由于1=1的条件始终成立,这将绕过用户名和密码的验证,并返回所有用户的记录。

攻击者可以利用这种漏洞来执行其他恶意操作,如数据库的读写和删除。

3.盲注:在一些情况下,攻击者无法直接获取查询结果,但可以推断出一些信息。

这被称为盲注注入。

例如,应用程序可能会通过一些参数从数据库中检索敏感信息,如用户的电子邮件地址。

如果攻击者能够推断出正确的查询条件,他们可以构造恶意的输入来绕过访问控制机制,并获取目标用户的电子邮件地址。

4.预编译语句和参数化查询:预编译语句和参数化查询是一种防止SQL注入攻击的有效措施。

在这种方法中,应用程序将查询语句和用户输入分开处理,通过将用户输入作为参数传递给预编译语句来执行查询。

参数化查询使用参数绑定而不是字符串拼接,从而避免了SQL注入漏洞。

SQL注⼊漏洞SQL注⼊:web程序对⽤户输⼊数据的合法性没有判断,前端传⼊后端的参数可控的,并且参数带⼊数据库查询,攻击者可通过构造SQL语句来实现对数据库的任意操作。

1.sql注⼊原理满⾜条件:参数⽤户可控:前端传⼊后端的内容⽤户可以控制参数带⼊数据库查询:传⼊的参数拼接到SQL语句,且带⼊数据库查询。

原因:⽤户输⼊的数据被SQL解释器执⾏2.注⼊漏洞分类1)数字型注⼊当输⼊的参数为整型时,如:ID、年龄、页码,若存在注⼊漏洞,则可认为是数字型测试:单引号 and语句(1 and 1=1 , 1 and 1=2),若以上三个步骤全部满⾜,则可能存在SQL注⼊漏洞数字型注⼊常出现在ASP、PHP等弱类型语⾔。

强类型语⾔,若试图把⼀个字符串转换为int类型,会抛出异常,⽆法继续执⾏。

2)字符型注⼊当输⼊参数为字符串时,称为字符型。

数字型与字符型注⼊最⼤的区别:数字型不需要单引号闭合,⽽字符型⼀般使⽤单引号来闭合。

字符型注⼊最关键的是如何闭合SQL语句以及注释多余的代码。

注:数据库不同,字符串连接符不同, SQL server的连接符为“+”,Oracle连接符为“||”,MySQL连接符为空格3)SQL注⼊分类SQL只分为两类数字型和字符型。

其余注⼊都是在其两⼤类的不同展⽰形式,或者不同的展现位置。

由于数据库进⾏数据查询时,输⼊数据⼀般有两种:⼀种数字型,⼀种字符串型. 严格来说:数字也算字符串post注⼊:注⼊字段在post数据中(post请求中username字段存在注⼊漏洞)get注⼊:注⼊字段在get数据中cookie注⼊:注⼊字段在cookie数据中延时注⼊:使⽤数据库延时特性注⼊(sleep函数)搜索注⼊:注⼊处为搜索的地点base64注⼊:注⼊字符串需要经过base64加密3.常见的数据库注⼊数据库注⼊的利⽤⽅式:查询数据、读写⽂件、执⾏⽂件mysqlmysql数据库 5.0之后,默认在数据库存放 information_schema 的数据库,在该库中存在三个表名schemata 表⽰存储⽤户创建的所有数据库的库名tables 。

sql注⼊漏洞详解⼀、sql注⼊漏洞介绍 sql注⼊漏洞⼀般存在于与后台数据库交互的页⾯,编程⼈员如果没有做好数据过滤的话就很可能诞⽣sql注⼊漏洞。

⿊客利⽤这⼀漏洞向服务器提交恶意的数据,数据没有经过过滤到数据库中被当作命令运⾏,从⽽做到对数据库的增删改查操作,甚⾄可以供⿊客直接拿到服务器管理员的权限。

例:服务器后台的代码是这样的<?phpif(isset($_GET['Submit'])){$id = $_GET['id'];$getid = "SELECT first_name, last_name FROM users WHERE user_id = '$id'";$result = mysql_query($getid) or die('<pre>' . mysql_error() . '</pre>' );$num = mysql_numrows($result);$i = 0;while ($i < $num) {$first = mysql_result($result,$i,"first_name");$last = mysql_result($result,$i,"last_name");echo '<pre>';echo 'ID: ' . $id . '<br>First name: ' . $first . '<br>Surname: ' . $last;echo '</pre>';$i++;}> 在服务器中就会执⾏SELECT first_name, last_name FROM users WHERE user_id = '1' union select table_name,table_schema frominformation_schema.tables; 可以很容易的获取到⽬标服务器数据库中的所有数据表。

sql注入漏洞原理、常见测试方法及防御方法SQL注入漏洞原理:SQL注入是一种利用Web应用程序中未正确过滤、转义或验证用户输入的漏洞,允许攻击者执行恶意的SQL语句。

攻击者可以通过在输入中插入特定的注入代码来修改应用程序的SQL查询,或者绕过身份验证、绕过访问控制或直接获取敏感信息。

常见的SQL注入测试方法:1. 基于错误的盲注:场景是当应用程序返回错误消息时,攻击者可以通过插入错误的语句来诱使应用程序返回不同的错误消息。

通过观察错误消息,攻击者可以推测出数据库结构和内容。

2. 基于时间的盲注:场景是当应用程序有时间延迟时,攻击者可以通过插入一些导致延迟的语句来判断SQL语句的执行结果。

通过观察应用程序的响应时间,攻击者可以推测出一些敏感信息。

3. 基于布尔的盲注:场景是当应用程序返回不同的响应内容时,攻击者可以通过插入布尔语句来判断SQL语句的执行结果。

通过观察应用程序的响应内容,攻击者可以推测出一些敏感信息。

防御方法:1. 输入验证和过滤:对用户输入的数据进行验证和过滤,确保只有合法的数据被传递给SQL查询。

可以使用编程语言内置的验证函数,或采用正则表达式进行输入过滤。

2. 使用参数化查询或预编译语句:通过使用参数化查询或预编译语句,可以确保用户输入的数据被正确地转义和处理,从而避免SQL注入漏洞。

3. 最小权限原则:数据库用户应该被授予最小的权限,以限制其对数据库的访问。

具体来说,应该禁止数据库用户执行DDL语句,只允许执行必要的DML操作。

4. 异常处理:在应用程序中正确处理异常,不要将详细的错误信息暴露给攻击者。

错误信息应该记录在日志中,而不是直接显示给用户。

5. 定期更新和修补:及时更新和修补数据库和应用程序中的安全漏洞,以确保系统的安全性。

同时,定期进行安全审计和漏洞扫描,及时发现和修复潜在的SQL注入问题。

SQL注⼊漏洞

1、先在虚拟机的windows7中安装phpstuday

1)、先从官⽹下载软件安装包

2)、下载完成后从百度上查找安装的教程,安装完成后启动phpstuday

3)、在⽹站的根⽬录下可以进⾏查看

2、搭建dvwa环境

1)、先从⽹上下载dvwa

2)、下载解压后将⽂件夹放到⽹站根⽬录下(为了⽅便将名字改为了dvwa)

3)、把dvwa\config下的config.inc.php.dist改为config.inc.php后打开将密码改成”root”或者其他⽅便记住的密码。

4)、保持phpstudy开启状态,随便进个浏览器,地址栏输⼊:localhost/dvwa /setup.php中进⾏数据库创建,创建完成后会⾃动跳转到登录界⾯

5)、登录界⾯的默认账号是:admin,密码是:password,登录成功后会显⽰以下界⾯

3、使⽤sqlmap获取数据库的相关内容

1)、先从⽹上下载sqlmap.py(要想运⾏前提要安装python环境)

2)、进⾏测试

3)、从浏览器上进⾏登录dvwa后使⽤sqlmap配合burpsuite获取相关数据内容

先在sqlmap的⽬录下创建⽂件0313.txt

⽤浏览器启动代理后登录dvwa后开启burpsuite进⾏代理,在sql漏洞那⾥随便输⼊⼀个数字后,会把拦截的发送到burpsuite 点击右键copy to file到刚才创建的0313.txt中

⽤sqlmap进⾏注⼊测试后发现有漏洞

随后进⼊数据库进⾏拖库

在C:\Users\nmlwh0\AppData\Local\sqlmap\output\192.168.17.128\dump\dvwa⽬录下查看。

网络安全测试中的SQL注入漏洞与防范SQL注入漏洞是网络安全测试中一种常见的安全漏洞,它可以导致数据库被非法访问和篡改。

本文将探讨SQL注入漏洞的原理、测试方法和防范措施。

一、SQL注入漏洞原理SQL注入是一种利用Web应用程序对数据库进行非法操作的攻击方式。

它利用了应用程序对用户输入的处理不当的漏洞,将恶意的SQL代码插入到应用程序的数据库查询语句中,从而绕过应用程序的认证和授权机制,执行恶意操作。

SQL注入漏洞从根本上来说是由于应用程序没有对用户输入进行充分的验证和过滤造成的。

当应用程序接收到用户输入并将其拼接到数据库查询语句中时,如果没有对输入进行适当的处理,攻击者可以通过输入特殊的字符来修改原本的查询语句,进而对数据库进行非法操作。

二、SQL注入漏洞的测试方法为了发现和修复SQL注入漏洞,安全测试人员可以通过以下几种常用的测试方法:1. 基于错误消息的注入测试:测试人员在用户输入中插入一些恶意的SQL代码,观察应用程序返回的错误消息是否包含数据库相关的信息。

如果错误消息暴露了数据库的结构或内容,那么就存在SQL注入漏洞。

2. 基于盲注的注入测试:测试人员通过观察应用程序在不同输入情况下的响应时间或返回结果来判断是否存在注入漏洞。

攻击者可以通过构造一系列特定的SQL查询语句和恶意输入,来判定应用程序是否存在注入漏洞。

3. 基于布尔盲注的注入测试:测试人员通过构造一系列特定的SQL 查询语句和恶意输入,观察应用程序在不同输入情况下的布尔返回值来判断是否存在注入漏洞。

攻击者可以通过这种方式逐位地猜测数据的值,最终获取敏感信息。

4. 基于时间盲注的注入测试:测试人员通过观察应用程序在不同输入情况下的响应时间来判断是否存在注入漏洞。

攻击者可以通过构造一系列特定的SQL查询语句和恶意输入,通过应用程序的响应时间来获取敏感信息。

三、SQL注入漏洞的防范措施为了避免SQL注入漏洞的发生,开发人员和系统管理员可以采取以下几种常见的防范措施:1. 使用参数化语句或预编译语句:开发人员应该使用参数化查询或预编译语句来处理用户输入,而不是直接将用户输入拼接到SQL查询语句中。

sql注入类的漏洞防范方法SQL注入是一种常见的网络攻击方式,攻击者通过在Web应用程序中注入恶意SQL语句,从而获取敏感信息或者控制数据库。

SQL 注入攻击的危害性非常大,因此,Web应用程序的开发者需要采取一系列措施来防范SQL注入攻击。

1. 输入验证输入验证是防范SQL注入攻击的第一道防线。

开发者应该对所有用户输入的数据进行验证,确保输入的数据符合预期的格式和类型。

例如,如果一个输入框只允许输入数字,那么开发者应该对输入的数据进行验证,确保输入的数据只包含数字。

如果输入的数据不符合预期的格式和类型,应该给用户一个错误提示,并要求重新输入。

2. 参数化查询参数化查询是防范SQL注入攻击的最有效的方法之一。

参数化查询是指将SQL语句和参数分开处理,将参数作为输入,而不是将参数直接拼接到SQL语句中。

这样可以避免SQL注入攻击,因为攻击者无法通过参数注入恶意SQL语句。

例如,下面的代码是一个拼接参数的SQL查询语句:```String sql = "SELECT * FROM users WHERE username = '" +username + "' AND password = '" + password + "'";```这种方式容易受到SQL注入攻击,因为攻击者可以通过输入恶意的用户名和密码来注入SQL语句。

相反,下面的代码是一个参数化查询的SQL语句:```String sql = "SELECT * FROM users WHERE username = ? AND password = ?";PreparedStatement stmt = conn.prepareStatement(sql);stmt.setString(1, username);stmt.setString(2, password);ResultSet rs = stmt.executeQuery();```这种方式可以避免SQL注入攻击,因为参数是通过PreparedStatement对象传递的,而不是直接拼接到SQL语句中。

拼接 sql注入漏洞解决方法拼接 SQL 注入漏洞解决方法SQL 注入攻击是一种常见的网络安全威胁,攻击者通过构造恶意的SQL 查询语句,以绕过应用程序的身份验证和授权机制,进而获取或篡改数据库中的信息。

其中,拼接 SQL 注入漏洞是一种常见的攻击手法。

本文将介绍拼接 SQL 注入的原理,并提供一些解决方法,以帮助开发者更好地保护应用程序的数据库安全。

一、拼接 SQL 注入漏洞原理拼接 SQL 注入漏洞是指在拼接 SQL 查询语句时,未对用户输入的数据进行充分的过滤或转义处理,导致攻击者可以通过输入恶意字符来改变原有 SQL 查询语句的逻辑。

攻击者可以利用这个漏洞执行各种恶意操作,如获取敏感信息、篡改数据或者删除数据库中的数据。

二、拼接 SQL 注入漏洞解决方法为了防止拼接 SQL 注入漏洞的攻击,开发者可以采取以下几种解决方法:1. 使用参数化查询参数化查询是一种有效防止拼接 SQL 注入漏洞的方法。

开发者可以使用预编译的 SQL 查询语句,将用户输入的数据作为参数传递给查询语句,而不是直接将用户输入的数据拼接到查询语句中。

这样可以防止恶意输入被解析为 SQL 代码,从而有效地防止注入攻击。

2. 对用户输入进行过滤和转义在进行拼接 SQL 查询语句时,开发者应对用户输入的数据进行过滤和转义处理。

可以使用特定的函数或工具,如 addslashes()、htmlspecialchars() 等,对用户输入的特殊字符进行转义。

同时,还可以针对不同的输入类型,如数字、字符串等,进行相应的过滤和校验,以确保输入的数据符合预期的格式。

3. 限制数据库用户权限为了减小 SQL 注入攻击的影响范围,开发者可以限制数据库用户的权限。

给予数据库用户最小的权限,只允许其执行必要的数据库操作,如查询、插入、更新等,不要给予删除或修改表结构等高级权限。

这样即使发生了 SQL 注入攻击,攻击者也无法对数据库进行重大破坏。

提交and 1=1,语句变成select * from tablepre announcements where id = 71 and 1=1 这时语句前值后值都为真,and以后也为真,返回查询到的数据。

执行了攻击者额外的SQL查询语句,导致SQL注入漏洞猜列名提交%’order by id /* 语句变成SELECT * FROM users WHERE username LIKE ‘% %’ order by id /*ORDER BY username通过闭合单引号并闭合后面的原始语句,执行了攻击者额外的SQL 语句,导致SQL注入漏洞PHP参考:/manual/zh/security.database.sql-injection.php一般的用户会点击$offset 已被斌值的“上一页”、“下一页”的链接。

原本代码只会认为$offset 是一个数值。

然而,如果有人尝试把以下语句先经过urlencode() 处理,然后加入URL中的话:那么他就可以创建一个超级用户了。

注意那个0; 只不过是为了提供一个正确的偏移量以便补充完整原来的查询,使它不要出错而已。

ASPX本代码打算执行的查询遵循:但是,由于查询的动态建立是通过连接常量库查询字符串和用户输入的字符串来实现的,因此只有在itemName中不包含单引号字符时,查询才能正确执行。

如果攻击者以用户名”wiley”进入字符串"name' OR 'a'='a"作为itemName,那么查询就会变成:增加的OR 'a'='a'条件会导致WHERE子句的估值始终为true因此查询在逻辑上就等同于一个更为简单的查询:SELECT * FROM items;查询的这种简化使攻击者能够绕过查询只返回身份验证合格的用户所拥有的项目的要求;而查询现在所返回的是存储在项目表中的所有条目,不论所有者是谁。

SQL注入漏洞SQL注入漏洞是一种常见的网络安全漏洞,它允许攻击者通过在应用程序中注入恶意的SQL语句来执行未授权的数据库操作。

本文将讨论SQL注入漏洞的原理、危害以及如何避免以保护应用程序的安全。

1. 漏洞原理SQL注入漏洞的原理是攻击者通过在用户输入的数据中注入恶意的SQL代码,从而绕过应用程序的输入验证,将非法的SQL语句传递给数据库执行。

攻击者可以通过注入的SQL语句执行任意的数据库操作,如删除、修改或者获取敏感数据。

2. 漏洞危害SQL注入漏洞的危害非常大,一旦攻击者成功利用该漏洞,可能导致以下几种情况的发生:- 数据泄露:攻击者可以通过注入的SQL语句获取数据库中的敏感数据,如用户密码、个人信息等。

- 数据篡改:攻击者可以修改数据库中的数据,例如篡改订单金额、更改用户权限等。

- 数据删除:攻击者可以删除数据库中的数据,导致数据丢失或不可恢复。

3. 漏洞防御为了保护应用程序免受SQL注入漏洞的攻击,我们可以采取以下几种措施:- 输入验证:对用户输入的数据进行验证和过滤,确保输入的数据符合预期的格式和范围。

可以使用正则表达式、白名单等方式进行输入验证。

- 参数化查询:使用参数化查询可以防止SQL注入漏洞。

参数化查询将用户输入的数据作为参数传递给数据库,而不是将用户输入的数据直接拼接到SQL语句中。

这样可以有效地防止恶意的SQL注入。

- 最小权限原则:为数据库设置最小的权限,限制应用程序对数据库的操作。

确保应用程序只能执行必要的数据库操作,减少潜在的攻击面。

4. 漏洞检测和修复为了及时发现并修复SQL注入漏洞,我们可以采取以下几种方式:- 定期进行安全审计:对应用程序进行定期的安全审计,检查是否存在SQL注入漏洞或其他安全风险。

安全审计可以通过漏洞扫描工具、代码审查等方式进行。

- 更新和修复漏洞:如果发现了SQL注入漏洞,及时修复漏洞并更新应用程序的代码。

修复漏洞的方式可以是采用参数化查询、增强输入验证等安全措施。

sql注入漏洞利用的基本步骤通过SQL注入漏洞利用的基本步骤SQL注入漏洞是指攻击者通过在应用程序的输入字段中注入恶意的SQL代码,从而导致数据库执行非预期的操作。

SQL注入漏洞是一种十分常见且危险的安全漏洞,它可以使攻击者获得对数据库的未授权访问权限,进而获取、修改或删除敏感信息。

下面将介绍SQL 注入漏洞利用的基本步骤。

1. 识别目标:首先,攻击者需要识别出存在SQL注入漏洞的目标网站。

一般来说,网站的URL参数可能是攻击者注入恶意SQL代码的入口,因此需要对目标网站进行仔细的分析和测试。

2. 构造注入语句:一旦确定了目标网站,攻击者需要构造恶意的SQL注入语句。

注入语句的目的是绕过应用程序的输入验证,从而执行攻击者自定义的SQL代码。

常见的注入语句包括UNION SELECT、SELECT * FROM等。

3. 判断注入点:攻击者需要确定注入点的位置,即在目标网站的哪个输入字段可以进行注入攻击。

可以通过向输入字段中输入一些特殊字符(如 ' 或 ")来尝试触发错误信息或页面异常,从而判断是否存在注入漏洞。

4. 检测数据库类型:不同的数据库使用的SQL语法有所不同,攻击者需要根据目标网站使用的数据库类型来选择相应的注入语句。

可以通过在输入字段中输入特定的SQL代码(如 ' OR 1=1 -- )并观察系统的响应来判断数据库类型。

5. 执行注入攻击:一旦确认了注入点和数据库类型,攻击者就可以开始执行注入攻击了。

攻击者可以利用注入点执行各种恶意的SQL 代码,如获取数据库中的敏感信息、修改数据库的内容或者删除数据库中的数据。

6. 获取敏感信息:攻击者可以通过注入语句获取数据库中的敏感信息,如用户名、密码、信用卡号等。

一般来说,攻击者可以使用UNION SELECT语句来获取数据库中的数据,通过逐渐调整注入语句的参数,可以获取更加具体的信息。

7. 修改数据库内容:除了获取敏感信息,攻击者还可以通过注入语句修改数据库中的内容。

sql注⼊漏洞

风险等级:⾼危

SQL注⼊漏洞描述:

SQL注⼊漏洞产⽣的原因是⽹站应⽤程序在编写时未对⽤户提交⾄服务器的数据进⾏合法性的校验,既没有进⾏有效的特殊字符过滤,导致⽹站服务器存在安全风险,这就是SQL Injection,即SQL注⼊漏洞

SQl注⼊漏洞的危害:

1.机密数据被窃取

2.核⼼业务数据被篡改

3.⽹页被篡改

4.数据库存在服务器被攻击从⽽编程傀儡主机,导致局域⽹(内⽹)被⼊侵

SQL注⼊的分类:

提交类型:1.GET 2.POST 3.HTTP头 4.COOKLE

两⼤类:1.显错(union)注⼊ 2.盲注(1.基于布尔的盲注 2.基于报错的盲注 3.基于延时的盲注)

SQL注⼊⼯具:

1.Sqlmap

2.Pangolin

3.Safe3WVS企业扫描版

4.超级SQL注⼊⼯具

SQL注⼊漏洞修复⽅式:

1.在⽹页代码中对⽤户输⼊的数据进⾏严格过滤。

(代码层)

2.部署Web应⽤防⽕墙。

(设备层)

3.对数据库操作进⾏监控。

(数据库层)

代码层最佳修复⽅式:PDO预编译

其他防御⽅式:正则过滤(正则语法都⼀样)。