8单元控制服务和守护进程

- 格式:ppt

- 大小:1.94 MB

- 文档页数:14

UE开机时发生的流程当用户开启一台UE设备时,系统会按照特定的流程进行初始化和启动。

以下是UE开机时发生的主要流程:1.加电和自检用户将设备接入电源后,电源管理单元(PMU)开始供应电能给设备。

同时,设备的启动电源管理器(BPM)开始工作,检测电压和电流是否正常。

设备的主处理器(例如:CPU,GPU等)接收电源信号,开始运行。

2.加载引导程序设备在开机时需要加载引导程序。

UE设备通常会使用裸机引导程序(Boot ROM)作为第一阶段的引导程序,它位于设备的存储器中,用于加载第二阶段的引导程序。

裸机引导程序主要负责初始化设备的基本硬件资源,包括CPU、存储器及外设等。

3.第二阶段引导程序第二阶段引导程序(例如:bootloader)位于设备存储器中的特定区域,它进一步初始化设备的硬件和软件资源,如外设控制器、操作系统镜像、设备树(Device Tree)等。

在这一阶段,设备的外设和存储器将被正确初始化,以便加载操作系统。

4.加载操作系统引导程序将加载操作系统的镜像文件(例如:Linux内核)到设备的存储器中,并将控制权交给操作系统。

操作系统将会解压缩内核并完成初始化过程,包括分配内存、设置中断处理程序、初始化设备驱动程序等。

5.启动并初始化用户空间一旦操作系统内核初始化完成,它将启动用户空间的第一个进程(例如:init进程)。

init进程将根据系统的配置和用户的设定来启动和管理其他进程和服务,开启设备的用户空间环境。

6.用户登录系统初始化完成后,设备将进入登录界面,用户可以输入用户名和密码登录系统。

登录过程涉及到用户验证和身份确认,如果验证通过,用户将进入真正的用户界面。

7.启动用户应用程序一旦用户登录成功,系统将根据用户的配置和启动脚本,启动用户经常使用的应用程序和服务。

这些应用程序和服务可能包括浏览器、邮件客户端、办公软件和游戏等。

8.启动任务管理器和系统守护进程系统会启动任务管理器(例如:Windows的任务管理器、Linux的系统监视器等)来监控和管理系统中的进程和资源。

计算机网络基础习题(附答案)一、单选题(共73题,每题1分,共73分)1.网络线缆中的UTP指的是什么()。

A、屏蔽双绞线B、光纤C、同轴电缆D、非屏蔽双绞线正确答案:D2.以下关于物理层基本概念的描述中错误的是。

A、OSI参考模型的最低层B、实现比特流的透明传输C、数据传输单元是字节D、为通信的主机之间建立、管理和释放物理连接正确答案:C3.下列交换技术中,节点不采用存储—转发方式的是()。

A、虚电路交换技术B、报文交换技术C、数据报交换技术D、电路交换技术正确答案:D4.当路由器接收的IP报文的生存时间值等于1时,采取的策略是()A、丢掉该报文B、转发该报文C、将该报文分段D、其它三项答案均不对正确答案:A5.以下关于防火墙的设计原则说法正确的是()。

A、不单单要提供防火墙的功能,还要尽量使用较大的组件B、保持设计的简单性C、保留尽可能多的服务和守护进程,从而能提供更多的网络服务D、一套防火墙就可以保护全部的网络正确答案:B6.采用异步传输方式,设数据位为7位,1位校验位,1位停止位,则其通信效率为( )A、30%B、70%C、80%D、20%正确答案:B7.TCP协议与UDP协议的共同点在于它们都是因特网中的协议。

A、数据链路层B、网络层C、传输层D、用户应用层正确答案:C8.具有很强异种网互联能力的广域网络设备是 __ _____。

A、网关B、桥路器C、路由器D、网桥正确答案:C9.在物理层传输的是()A、比特流B、分组C、数据包D、报文正确答案:A10.IPv4和MAC地址分别有多少位二进制数组成()A、32,48B、48,128C、16,32D、32,28正确答案:A11.以下关于TCP协议特点的描述中,错误的是。

A、面向连接B、提供身份认证C、面向字节流D、支持全双工正确答案:B12.建立主题网站的顺序是()A、规划→实现→设计→发布管理B、设计→规划→实现→发布管理C、设计→实现→规划→发布管理D、规划→设计→实现→发布管理正确答案:D13.下列哪一些介质媒体传输技术是属于无线介质传输技术。

浪潮K-UX操作系统用户手册2 尊敬的浪潮K-UX 系统用户:衷心感谢您选用浪潮K-UX 系统!本手册介绍了浪潮 K-UX 操作系统的基本功能说明,有助于您了解和使用此操作系统。

请将我方产品的包装物交废品收购站回收利用,以利于污染预防,造福人类。

浪潮拥有本手册的版权。

未经浪潮许可,任何单位和个人不得以任何形式复制本用户手册。

浪潮保留随时修改本手册的权利。

本手册中的内容如有变动恕不另行通知。

如果您对本手册有疑问或建议,请向浪潮垂询。

浪潮二零二一年八月是浪潮集团有限公司的注册商标。

本手册中提及的其他所有商标或注册商标,由各自的所有人拥有。

4目录前言 (15)第1章 系统启动过程 (16)1.1 K-UX 启动过程简介 (16)1.2 systemd 进程 (16)第2章 基本开机和登录 (18)2.1 登录和退出系统 (18)2.2 如何关闭计算机 (18)第3章 管理帐户和口令 (19)3.1 账户管理概述 (19)3.1.1账户实质 (19)3.1.2用户和组 (19)3.1.3 账户文件管理 (20)3.2 新建用户和组 (24)3.2.1 新建用户 (24)3.2.2 新建组 (25)3.3 设置用户密码 (26)3.4 口令时效 (27)3.4.1设置新添用户的口令时效 (27)3.4.2设置已存在用户的口令时效 (28)3.5 用户切换和用户状态命令 (29)3.5.1 su (29)3.5.2 sudo (30)3.5.3 sudo 命令格式 (31)3.6 修改用户属性 (32)3.7 用户状态命令 (32)3.8 文件系统 (33)3.8.1 文件系统概述 (33)3.8.2 文件系统布局 (33)53.8.3 重要文件系统介绍 (35)3.9 使用 vi 编辑文件 (37)第4章 系统监控 (39)4.1 系统监视概述 (39)4.2 收集基本的系统信息 (41)4.3 top 命令 (42)4.4 watch 命令 (43)第5章 内存监控 (45)5.1 使用 free 查看内存 (45)5.2 使用 top 监视系统资源 (45)第6章 管理磁盘空间 (47)6.1 df 命令 (47)6.2 du 命令 (48)6.3 fsck 命令 (48)6.4 badblocks 命令 (49)6.5 检查文件系统中的文件有无修改 (50)6.6 磁盘分区工具 (50)6.6.1 fdisk (50)6.6.2 parted (51)6.7 挂载和卸装文件系统 (54)6.7.1 挂载文件系统 (54)6.7.2 自动挂载文件系统 (55)6.7.3 挂载选项 (56)6.7.4 卸装文件系统 (57)6.7.5 使用镜像文件 (58)6.8 格式化mkfs (58)6.9 修改档案属性 (59)6.9.1 改变所属群组chgrp (59)6.9.2 改变档案拥有者chown (59)66.9.3 改变权限chmod (59)第7章 查看磁盘 IO (62)7.1 使用vmstat 查看IO 情况 (62)7.2 使用 iostat 命令 (62)7.2.1 命令格式 (63)7.2.2 命令功能 (63)7.2.3 命令参数 (63)7.2.4 使用实例 (63)第8章 逻辑卷LVM (69)8.1 LVM 简介 (69)8.2 LVM 的原理 (69)8.3 创建LVM 逻辑卷 (70)8.3.1 物理硬盘格式化 (70)8.3.2 创建卷组 (72)8.3.3 基于卷组创建逻辑卷 (72)8.4 格式化并使用逻辑卷 (73)8.5 删除逻辑卷 (74)8.6 扩容逻辑卷 (75)8.7 扩容卷组 (78)第9章 软件包的管理 (80)9.1 使用RPM 管理软件包 (80)9.1.1 RPM 的功能 (80)9.1.2 RPM 命令用法 (80)9.1.3 RPM 使用实例 (82)9.2 使用YUM 管理软件包 (82)9.2.1 配置本地YUM 服务器 (83)9.2.2 YUM 命令用法 (84)9.2.3 YUM 使用实例 (85)9.3 使用DNF 管理软件包 (86)79.3.1 DNF 命令用法 (86)9.3.2 DNF 使用实例 (88)9.3.3 DNF module 模块用法 (88)9.3.4 DNF module 使用实例 (88)第10章 查看硬件配置命令 (90)10.1 系统 (90)10.2 资源 (90)10.3 磁盘和分区 (90)10.4 网络 (91)10.5 进程 (91)10.6 用户 (92)10.7 服务 (92)第11章 编译工具 (93)11.1 GCC 简介 (93)11.2 简单编译 (93)11.2.1 预处理 (93)11.2.2 编译为汇编代码 (94)11.2.3 汇编 (94)11.2.4 连接 (94)11.3 多个程序文件的编译 (94)第12章 守护进程 (95)12.1 网络守护进程 (95)12.2 超级服务器的引入 (96)12.3 守护进程的运行方式 (96)12.4 管理守护进程 (97)12.4.1查看守护进程树 (97)12.4.2守护进程的启用和停止 (97)12.4.3使用 systemctl 管理服务 (98)12.5 管理子系统 (99)812.5.1 CPUSET 的介绍 (99)12.5.2 CPUSET 概述 (99)12.5.3 CPUSET 工具程序使用 ..................................................................... 99 12.6 内存管理子系统.. (101)12.6.1 针对NUMA 结构的内存分配 ....................................................... 101 12.6.2 NUMA 策略控制工具 ..................................................................... 102 12.6.3 libnuma--NUMA 策略的应用程序编程接口. (103)第13章 重定向和管道 (105)13.1 重定向........................................................................................................ 105 13.2 管道............................................................................................................ 107 13.3 find 命令 .. (109)13.3.1 find 命令格式 ................................................................................... 109 13.3.2 选项表达式...................................................................................... 109 13.3.3 条件匹配表达式.............................................................................. 110 13.3.4 动作表达式...................................................................................... 112 13.3.5 组合条件表达式.............................................................................. 113 13.3.6 find 命令使用举例 (113)第14章 进程和作业控制 (115)14.1 进程的概念 (115)14.1.1 K-UX 中的进程................................................................................ 115 14.1.2 进程的类型...................................................................................... 116 14.1.3 进程的启动方式.............................................................................. 116 14.2 使用 ps 显示系统进程 ............................................................................. 117 14.3 使用 top 命令查看进程状态 ................................................................... 119 14.4 调度启动-cron 命令 .................................................................................. 122 14.5 进程的挂起及恢复命令bg 、fg ............................................................... 123 14.6 kill 命令 ...................................................................................................... 123 14.7 killall 命令 ................................................................................................. 125 14.8 作业控制. (125)914.9 nohup 命令 (126)第15章 时钟同步守护进程 (128)15.1 K-UX 的时钟.............................................................................................. 128 15.2 设置系统时钟............................................................................................ 128 15.3 设置硬件时钟............................................................................................ 128 15.4 同步系统时钟和硬件时钟 (128)第16章 安全登录守护进程 (129)16.1 OpenSSH 和密钥认证协议........................................................................ 129 16.2 密钥认证协议............................................................................................ 129 16.4 配置OpenSSH 服务器.............................................................................. 131 16.5 使用OpenSSH 客户端 (131)第17章 安排周期性任务 (134)17.1 安排周期性任务概述................................................................................ 134 17.2 安排用户自己的周期性任务.. (134)17.2.1 cron 简介 ......................................................................................... 134 17.2.2 crontab 命令...................................................................................... 135 17.2.3 控制安排 cron 任务的人员 .......................................................... 136 17.3 安排系统的周期性任务. (137)17.3.1 系统的 cron 任务 .......................................................................... 137 17.3.2 系统的anacron 任务 .. (138)第18章 日志及其查看 (140)18.1 rsyslogd 的配置文件 ................................................................................. 140 18.2 查看日志的工具. (145)18.2.1查看文本日志文件........................................................................... 147 18.2.2查看非文本日志文件....................................................................... 147 18.2.3命令less............................................................................................ 148 18.2.4命令tailf ........................................................................................... 149 18.3 常见的系统日志. (149)18.3.1 dmesg (149)10 18.3.2 /var/log/messages .............................................................................. 149 18.3.3 /var/log/secure ................................................................................... 149 18.4 救援模式.................................................................................................... 150 18.5 单用户模式 (150)第19章 备份数据 (151)19.1 备份简介.................................................................................................... 151 19.2 备份策略.................................................................................................... 152 19.3 确定要备份的数据.................................................................................... 153 19.4 使用 tar 做备份 . (154)19.4.1 tar 命令 ............................................................................................. 154 19.4.2 使用tar 备份文件 ........................................................................... 156 19.4.3 为归档文件名添加时间.................................................................. 157 19.4.4 增量备份.......................................................................................... 157 19.4.5 使用tar 恢复文件 ........................................................................... 158 19.5 使用 cpio 进行备份 .................................................................................. 159 19.6 备份策略.................................................................................................... 159 19.7 网络监控.................................................................................................... 160 19.8 使用 netstat 监控 TCP/IP 网络连接 ....................................................... 160 19.9 网络配置. (164)19.9.1 设置网络参数.................................................................................. 164 19.9.2 网络接口的启用和停用.................................................................. 164 19.9.3 查看网络参数配置.......................................................................... 165 19.9.4 直接修改配置文件配置以太网...................................................... 167 19.9.5 nmcli 基础 ........................................................................................ 168 19.9.6 设置本地主机名.............................................................................. 169 19.9.7 设置 DNS 客户和本地主机解析.................................................. 170 19.9.8 路由表和静态路由.......................................................................... 170 19.9.9 配置静态路由. (171)第20章 NFS 服务 (174)20.2 安装NFS服务 (174)20.3 NFS服务器的配置 (175)20.4 NFS服务器的启动和停止 (176)第21章Chrony 服务 (177)21.1 Chrony服务简介 (177)21.2 Chrony安装 (177)21.3 相关配置文件 (177)21.4 设置Chrony服务器 (178)21.5 客户端测试 (178)21.5.1 安装Chrony软件包 (178)21.5.2 配置chrony服务 (179)21.5.3 查看同步结果 (179)第22章FTP服务 (180)22.1 配置vsftp服务的宿主 (180)22.2 建立ftp虚拟宿主账户 (180)22.3 配置vsftpd.conf (180)22.4 建立虚拟用户文件 (181)22.5 建立虚拟用户 (181)22.6 生成数据库 (181)22.7 设置数据库文件访问权限 (181)22.8 修改/etc/pam.d/vsftpd (181)22.9 启动ftp服务 (182)第23章firewalld基础 (183)23.1 防火墙简介 (183)23.2 策略规则 (183)23.3 启动和停止 (184)23.4 配置firewalld (184)第24章中断处理 (187)24.2 查看中断/proc/interrupts 文件 (187)24.3 硬中断 (189)24.4 软中断 (189)第25章远程图形界面VNC (192)25.1 配置VNC启动参数 (192)25.2 运行 (192)25.3 启动vncserver (193)25.4 测试 (193)第26章Multipath (194)26.1 多路径I/O概述 (194)26.2 安装多路径I/O (194)26.3 配置多路径I/O (195)第27章可插拔认证模块(PAM) (210)27.1 PAM的配置文件 (210)27.2 PAM的工作原理与流程 (213)第28章mdadm管理 (216)28.1 部署 (216)28.1.1 准备磁盘 (216)28.1.2 准备阵列 (218)28.1.3 设置文件 (218)28.1.4 格式化阵列 (219)28.2 监视管理 (219)28.2.1 查看 (219)28.2.2 停止 (220)28.2.3 启动 (220)28.2.4 测试 (221)28.2.5 添加及删除磁盘 (221)28.2.6 删除阵列 (223)第29章Podman容器 (225)29.1 简介 (225)29.2 Podman管理镜像 (225)29.2.1 搜索镜像 (225)29.2.2 拉取镜像 (226)29.2.3 显示镜像 (226)29.2.4 检查镜像 (226)29.2.5 标记镜像 (226)29.2.6 保存和加载镜像 (227)29.2.7 删除镜像 (227)29.3 Podman管理容器 (228)29.3.2 查看容器 (228)29.3.1 运行容器 (229)29.3.3 启动和停止容器 (230)29.3.4 删除容器 (230)第30章Unicorn系统 (231)30.1 登陆 (231)30.2 首页 (232)30.2.1 顶部菜单 (232)30.2.2 监控信息 (233)30.2.3 系统信息 (233)30.3监控管理 (234)30.3.1 监控配置 (234)30.3.2 CPU (235)30.3.3 内存 (238)30.3.4 网络IO (243)30.3.5 磁盘IO (248)30.3.6 传感器 (250)30.3.8 文件系统 (253)30.4日志分析 (254)30.4.1 系统日志 (254)30.4.2 UNICORN日志 (255)30.4.3 内核日志 (255)30.5 配置管理 (256)30.5.1 用户和群组 (256)30.5.2 软件包 (258)30.5.3 服务管理 (260)30.5.4 计划任务 (261)30.5.5 NFS (262)30.5.6 驱动管理 (264)30.5.7 系统时间 (266)30.5.8 进程管理 (267)30.6网络管理 (269)30.6.1 网络接口 (269)30.6.2 防火墙 (272)30.6.3 TCP Wrapper (281)30.6.4 FTP (282)30.6.5 hosts管理 (285)30.7关于 (287)前言本手册用于指导INSPUR K-UX用户的基本功能使用。

计算机网络基础练习题库一、单选题(共73题,每题1分,共73分)1.对局域网来说,网络控制的核心是()A、网络互连设备B、网络服务器C、网卡D、工作站正确答案:B2.防火墙是隔离内部和外部网的一类安全系统。

通常防火墙中使用的技术有过滤和代理两种。

路由器可以根据()进行过滤,以阻挡某些非法访问。

A、IP地址B、用户标识C、加密方法D、网卡地址正确答案:A3.若网络形状是由站点和连接站点的链路组成的一个闭合环,则称这种拓扑结构为( )A、环形拓扑B、总线拓扑C、星形拓扑D、树形拓扑正确答案:A4.以下哪一种方法是减少差错的最根本方法()A、采用屏蔽B、差错检查C、选择合理的编码方式D、提高线路质量正确答案:D5.下面不是Ethernet的物理层协议的是()。

A、10BASE-TB、1000BASE-TC、FDDID、100BASE-T正确答案:C6.当路由器接收的IP报文中的目标网络不在路由表中时,(没有缺省路由时)采取的策略是()A、丢掉该报文B、将该报文以广播的形式发送到所有直连端口C、直接向支持广播的直连端口转发该报文D、向源路由器发出请求,减小其报文大小正确答案:A7.防火墙中地址翻译的主要作用是:()A、进行入侵检测B、提供应用代理服务C、防止病毒入侵D、隐藏内部网络地址正确答案:D8.在ISO层次体系中,实现同步进程间对话是()A、会话层B、应用层C、运输层D、表示层正确答案:A9.从网络安全的角度看,当你收到陌生电子邮件时,处理其中附件的正确态度应该是()。

A、先用反病毒软件进行检测再作决定B、暂时先保存它,日后打开C、立即打开运行D、删除它正确答案:A10.IEEE802.3物理层标准中的10BASE-T标准采用的传输介质为。

A、双绞线B、粗同轴电缆C、细同轴电缆D、光纤正确答案:A11.下面关于生成树协议优缺点描述不正确的是()A、生成树协议能够阻断冗余链路,防止环路的产生B、生成树协议能够使透明网桥工作在存在物理环路的网络环境中C、生成树协议能够管理冗余链路D、生成树协议能够防止网络临时失去连通性正确答案:D12.下面是Ethernet的物理层协议的是。

试卷总分:100 得分:97

1.防火墙构架于内部网与外部网之间,是一套独立的硬件系统。

答案:错误

2.防火墙能够有效解决来自内部网络的攻击和安全问题。

答案:错误

3.防火墙能够()。

A.防备新的网络安全问题

B.完全防止传送己被病毒感染的软件和文件

C.防范恶意的知情者

D.防范通过它的恶意连接

答案:D

4.包过滤规则以IP包信息为基础,对IP包的源地址、IP包的目的地址、封装协议、端口号等进行筛选。

答案:正确

5.包过滤技术与代理服务技术相比较()

A.代理服务技术安全性高,对应用和用户透明度也很高

B.包过滤技术安全性较弱、但会对网络性能产生明显影响

C.包过滤技术对应用和用户是绝对透明的

D.代理服务技术安全性较高、但不会对网络性能产生明显影响

答案:C

6.第四代防火墙即应用层防火墙是目前最先进的防火墙。

答案:错误

7.防火墙一般采用“所有未被允许的就是禁止的”和“所有未被禁止的就是允许的”两个基本准则,其中前者的安全性要比后者高。

()

答案:正确

8.下面对于个人防火墙的描述,不正确的是()

A.所有的单机杀病毒软件都具有个人防火墙的功能

B.个人防火墙的功能与企业级防火墙类似,而配置和管理相对简单

C.个人防火墙是为防护接入互联网的单机操作系统而出现的

D.为了满足非专业用户的使用,个人防火墙的配置方法相对简单

答案:A

9.防火墙按自身的体系结构分为()

A.软件防火墙和硬件防火墙

B.包过滤型防火墙和双宿网关

C.主机防火墙和网络防火墙。

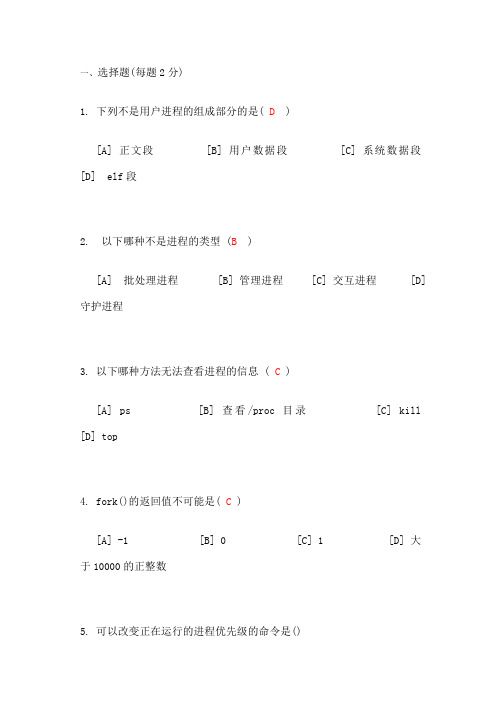

一、选择题(每题2分)1. 下列不是用户进程的组成部分的是( D )[A] 正文段 [B] 用户数据段 [C] 系统数据段[D] elf段2. 以下哪种不是进程的类型 (B )[A] 批处理进程 [B] 管理进程 [C] 交互进程 [D]守护进程3. 以下哪种方法无法查看进程的信息 ( C )[A] ps [B] 查看/proc目录[C] kill [D] top4. fork()的返回值不可能是( C )[A] -1 [B] 0 [C] 1 [D] 大于10000的正整数5. 可以改变正在运行的进程优先级的命令是()[A] nice [B] renice [C] kill [D] set6. 下列哪个函数无法传递进程结束时的状态 ( A )[A]close [B] exit [C] _exit [D] return7. 以下哪种用法可以等待接收进程号为pid的子进程的退出状态 ( A )[A] waitpid(pid, &status, 0) [B] waitpid(pid, &status, WNOHANG)[C] waitpid(-1, &status, 0) [D] waitpid(-1, &status, WNOHANG)8. 函数waitpid的返回值等于0时表示的含义是 ( B )[A] 等待的子进程退出 [B] 使用选项WNOHANG且没有子进程退出 [C] 调用出错 [D] 不确定9. 下列对无名管道描述错误的是 ( C )[A] 半双工的通信模式[B] 有固定的读端和写端[C] 可以使用lseek函数[D] 只存在于内存中10.下列对于有名管道描述错误的是 ( D )[A] 可以用于互不相关的进程间[B] 通过路径名来打开有名管道[C] 在文件系统中可见[D] 管道内容保存在磁盘上11. 下列不属于用户进程对信号的响应方式的是 (B)[A] 忽略信号 [B] 保存信号 [C] 捕捉信号 [D] 按缺省方式处理12. 不能被用户进程屏蔽的信号是 ( B )[A] SIGINT [B] SIGSTOP [C] SIGQUIT [D] SIGILL13. 默认情况下,不会终止进程的信号是 ( D )[A] SIGINT [B] SIGKILL [C] SIGALRM [D]SIGCHLD14. 下列不属于IPC对象的是 ( A )[A] 管道 [B] 共享内存 [C] 消息队列 [D] 信号灯15. 下列哪种机制可以用于线程之间的同步 ( D )[A] 信号 [B] IPC信号灯[C] POSIX有名信号量 [D] POSIX无名信号量二、判断题(每题1分)1.Linux下进程的模式分为用户态,内核态和系统态 ( F )2.每个进程的进程号和父进程号在进程执行期间不会改变 ( F )3.子进程被创建后从fork()的下一条语句开始执行 ( T )4.子进程的进程号等于父进程的进程号加1 ( F )5.执行_exit()函数时不会清理IO缓冲 ( T )6.exec函数族可以创建一个新的进程来执行指定的程序 ( F )7.wait函数无法接收子进程退出的状态 ( F )8.无名管道只能用于父子进程 ( T )9.对命名管道的读写严格遵循先进先出的规则 ( T )10.信号既可以发给前台进程也可以发给后台进程 ( T )11.可以用signal()向指定的进程发信号(F)12.无法用信号实现进程间的同步 ( F )13.消息队列可以按照消息类型读取消息 ( T )14.消息队列的读写只能采用阻塞的方式 ( F )15.共享内存是一种最为高效的进程间通信方式 ( T )三、简答题(30分)1.请描述进程和程序的区别 (6分)进程和程序的区别程序是静态的,它是一些保存在磁盘上的指令的有序集合,没有任何执行的概念进程是一个动态的概念,它是程序执行的过程,包括创建、调度和消亡进程是一个独立的可调度的任务进程是一个抽象实体。

云计算技术及应用试卷(2)一、单选题(共30题,60分)1、Open Flow协议是( )之间的标准协议。

A、物理层和数据链路层B、网络层和传输层C、控制器和交换机D、控制器和路由器正确答案: C2、在OpenStack平台中,浮动地址的主要作用是( )。

A、实例与宿主机的通信IPB、公网访问实例的目标地址IPC、实例访问公网的源地址IPD、虚拟路由器的网关IP正确答案: B3、桌面虚拟机的迁移属于( )类型的迁移。

A、内存迁移B、在线迁移C、存储迁移D、离线迁移正确答案: B4、亚马逊AWS提供的云计算服务类型是。

A、 IaaSB、 PaaSC、 SaaSD、以上都是正确答案: D5、将基础设施作为服务的云计算服务类型是( )A、 IaaSB、 PaaSC、 SaaSD、以上三个选项都是正确答案: A6、下列说法最准确地描述了VMware vSphere的是( )。

A、数据中心的虚拟部分B、作为资源池集中控制的虚拟计算、存储和网络功能C、几乎可看作数据中心组成部分的硬件,但尚未交付D、一个IT基础架构中的所有软件的集合,会分配给服务器正确答案: B7、请阅读下面的定义,与它匹配的虚拟机特性是( ),“当物理主机上的某台虚拟机停机时,并不会影响同一台主机上的其余虚拟机。

”A、隔离B、兼容性C、硬件独立性D、封装正确答案: A8、下列( )命令不属于Kubernete部署工具Kubeadm。

A、 initB、 joinC、 resetD、 kubectl正确答案: D9、以下选项不是超融合软件的构成部分的是( )。

A、 Web控制台B、计算虚拟化C、软件定义存储D、资源孤岛正确答案: D10、以下不属于VMware vSphere数据中心的基本物理构建块的是( )。

A、存储器网络B、浏览器C、 IP网络D、管理服务器正确答案: B11、云计算体系结构的( )负责资源管理、任务管理用户管理和安全管理等工作。

pppd-点对点协议守护进程总览 SYNOPSISpppd [ tty_name ] [ speed ] [ options ]描述点对点协议 (PPP) 提供⼀种在点对点串列线路上传输资料流 (datagrams)的⽅法。

PPP是由三个部份所组成的:⼀个在串列线路上封装(encapsulating)资料流的⽅法,⼀个可延伸的连结控制协定(LinkControlProtocol:LCP),以及⼀些⽤来建⽴并配置不同⽹路层协定的⽹路控制协定(NetworkControlProtocols:NCP)封装的机制(scheme)是由核⼼中的驱动程式码来提供。

pppd提供基本的LCP,验证(authentication)的⽀援,以及⼀个⽤来建⽴并配置⽹际⽹路协定(InternatProtocol(IP))(叫做IP控制协定,IPCP)的NCP。

常⽤选项 FREQUENTLY USED OPTIONS<tty_name>在该名称的设备上进⾏通讯。

如果需要的话可以前置⼀个 "/dev/"字串。

如果没有给设备名称,pppd将会使⽤控制台的终端机(controllingteriminal),并且产⽣(fork)出来时将不会把⾃⼰放到背景去。

<speed>将波特率设为speed。

在像是4.4BSD以及NetBSA的系统上,可以指定任何速率。

其他系统(e.g.SunOs)只允许有限的⼏种速率。

asyncmap <map>把⾮同步(async)字元设为对照到。

这个对照表描述哪些控制字元不能在串列线路上成功地接收。

pppd将会要求彼端以两个位元组的逸出序列(escapesequence)来传送这些字元。

其参数是32位元的⼗六进位数字⽽每个位元代表⼀个得避开(escape)的字元。

位元0(00000001) 代表字元0x00;位元31(80000000)代表字元0x1f或是^_。

⽹络安全基础教程与实训答案⽹络安全复习题⼀.单项选择题1.在短时间内向⽹络中的某台服务器发送⼤量⽆效连接请求,导致合法⽤户暂时⽆法访问服务器的攻击⾏为是破坏了()。

A.机密性B.完整性C.可⽤性D.可控性2.数据完整性指的是()A 保护⽹络中各系统之间交换的数据,防⽌因数据被截获⽽造成泄密B 提供连接实体⾝份的鉴别C防⽌⾮法实体对⽤户的主动攻击,保证数据接受⽅收到的信息与发送⽅发送的信息完全⼀致D 确保数据数据是由合法实体发出的3.以下算法中属于⾮对称算法的是()A DESB RSA算法C IDEAD 三重DES4.在混合加密⽅式下,真正⽤来加解密通信过程中所传输数据(明⽂)的密钥是()A ⾮对称算法的公钥B对称算法的密钥C ⾮对称算法的私钥D CA中⼼的公钥5.有意避开系统访问控制机制,对⽹络设备及资源进⾏⾮正常使⽤属于()。

A.破环数据完整性B.⾮授权访问C.信息泄漏 D.拒绝服务攻击6.主机⽹络安全系统不能()。

A 结合⽹络访问的⽹络特性和操作系统特性B 根据⽹络访问发⽣的时间、地点和⾏为决定是否允许访问继续进⾏C 对于同⼀⽤户在不同场所赋予不同的权限D.保证绝对的安全7.在Windows Server 2003中“密码最长使⽤期限”策略设置的含义是( )。

A.⽤户更改密码之前可以使⽤该密码的时间B.⽤户更改密码之后可以使⽤该密码的时间C.⽤户可以使⽤密码的最长时间D.⽤户可以更改密码的最长时间8.防⽕墙通常被⽐喻为⽹络安全的⼤门,但它不能()A 阻⽌基于IP包头的攻击B阻⽌⾮信任地址的访问C鉴别什么样的数据包可以进出企业内部⽹D阻⽌病毒⼊侵9.⿊客利⽤IP地址进⾏攻击的⽅法有:()A IP欺骗B 解密C 窃取⼝令D 发送病毒10.防⽌⽤户被冒名所欺骗的⽅法是:()A对信息源发⽅进⾏⾝份验证B 进⾏数据加密C 对访问⽹络的流量进⾏过滤和保护D 采⽤防⽕墙11.防⽕墙技术指标中不包括( )。

计算机网络基础练习题及答案一、单选题(共73题,每题1分,共73分)1.采用全双工通信方式,数据传输的方向性结构为( )A、可以在两个方向上同时传输B、只能在一个方向上传输C、可以在两个方向上传输,但不能同时进行D、以上均不对正确答案:A2.按传输媒介分类,通信系统可分为()和无线两类。

A、电缆B、卫星C、光纤D、有线正确答案:D3.系统管理包含所有7层管理对象,管理信息的交换采用( )的可靠传输。

A、层到端B、端到端C、层到层D、端到层正确答案:B4.IPv6的地址长度(按位计)是___________。

A、64位B、128位C、256位D、32位正确答案:B5.一个基本服务集BSS中可以有()个接入点APA、0或1B、1C、2D、任意多个正确答案:B6.TCP/IP体系结构中的TCP和IP所提供的服务分别为。

A、链路层服务和网络层服务B、网络层服务和运输层服务C、运输层服务和应用层服务D、运输层服务和网络层服务正确答案:D7.拓扑结构有一个中心控制点,易于设计和安装,网络介质直接从中心的集线器或交换机处连接到工作站所在区域。

缺点是一旦中心控制点设备出现问题,容易发生单点故障。

这种局域网常用的拓扑结构为( )A、环型B、星型C、总线型D、树型正确答案:B8.你是一名公司的网络管理员,现在你的公司需要在某一分支办公室内铺设一个小型以太局域网,总共有4台PC机需要通过一台集线器连接起来。

采用线缆类型为5类双绞线。

则理论上任一两台PC机的最大间隔距离是()A、400米B、100米C、200米D、500米正确答案:C9.下内容哪些是路由信息中所不包含的()A、源地址B、目标网络C、路由权值D、下一跳正确答案:A10.IPv4地址由_______________位二进制数值组成。

A、64位B、16位C、32位D、8位正确答案:C11.经典加密方法所使用的加密技术不包括()。

A、替换加密B、换位加密C、一次性填充D、DES正确答案:D12.在IP层中,信息传输的基本单元是。