网络可生存性研究

- 格式:pdf

- 大小:199.20 KB

- 文档页数:2

IP over OTN光网络路由与生存性探讨OTN(Optical Transport Network)光网络已经成为现代通信网络的骨干。

然而,由于物理链路的限制,OTN 网络在路由和生存性方面面临许多挑战。

IP(Internet Protocol) over OTN光网络路由和生存性的探讨是对这些挑战的分析,以及如何解决它们的讨论。

IP over OTN 光网络路由是指通过 IP 协议来传输在 OTN 网络中的数据包。

这种传输方式使得在不同 OTN 网络中传输数据变得更加便捷。

然而,尽管 IP 协议已经成为互联网标准,但在 OTN 网络中实现 IP 路由仍然是一个挑战。

由于 OTN 网络与传统互联网网络不同,因此需要开发新的路由协议。

目前,一个流行的协议是 MPLS-TP(Multiprotocol Label Switching-Transport Profile)。

这个协议将 MPLS 技术应用于 OTN 网络,以实现更高效的路由和更好的网络性能。

除了路由问题外,OTN 网络面临的另一个挑战是生存性。

OTN 网络中的物理链路存在断开的风险,而这种链路断开会导致网络故障。

为了提高 OTN 网络的生存性,需要采用多种技术,如光复用、多路径保护等。

其中,多路径保护可以在链路断开时自动切换到备用通道,以保证数据的传输。

这种技术的实现需要复杂的算法和硬件支持,并且需要更高的成本支出。

在总体上看,IP over OTN 光网络路由和生存性的探讨需要跨学科的合作和积极的研究。

随着 OTN 网络的不断发展,这种探讨变得越来越紧迫。

IP over OTN 光网络路由和生存性的研究可以促进技术的进步,提高网络性能,从而为用户提供更好的体验。

![Sybil攻击检测方法_无线传感器网络可生存理论与技术研究_[共13页]](https://uimg.taocdn.com/e5f036309b89680202d82545.webp)

无线传感器网络可生存理论与技术研究− 144 −7.2 攻击行为检测攻击者获得了拥有网络合法身份的节点后,为增加各类攻击效果,往往在运行一些本地协议时采取一些攻击行为,以期获得更多参与网络任务的机会或降低被发现的危险。

这些攻击行为包括:节点可以进行Sink Hole攻击[1]、Sybil攻击[2~4]、选择转发[5, 6]、病毒传播[7]、虫洞[8]、DoS攻击[9, 10]和数据篡改攻击[11~13]等。

最早的攻击检测就是针对这些攻击行为的特征,检测节点是否存在这些特定的攻击行为。

通常制定一些规则,选定一些节点监视其他节点,通过运行本地协议以及节点间的协作,判定被检测节点是否具有特定攻击行为的特征性操作,从而判定该节点是否在发起某个特定类型的攻击。

本节首先介绍几类我们提出的攻击行为检测的方法。

7.2.1 Sybil攻击检测方法Sybil攻击[14]会破坏多路径路由、地理位置路由、数据融合、投票机制、公平资源分配机制、非法行为检测等机制,对无线传感器网络构成严重的威胁。

Sybil 攻击是无线传感器网络中网络层容易出现的一种攻击,在这种攻击中,单个节点以多个身份出现在网络中其他节点面前,使其更易于成为路由中的节点。

我们定义,Sybil攻击中的一个节点呈现出来的其他某个身份为Sybil节点。

目前检测Sybil攻击的方法有以下几种。

Karlof和Wagner[15]提出每个节点与一个可信赖的基站共享唯一的对称密钥,两个节点通过基站证实彼此的身份,并且建立一个共享密钥,相邻节点使用产生的密钥去实现一个验证,加密它们之间的连接。

Newsome等人[14]提出了两种方法:一种方法是射频测试,每个节点只能有一个射频收发器,且此射频收发器不能同时在多个信道上发送和接收信息,当某一个传输信道专门指定给某一邻节点时,此节点以一定的概率检测到Sybil节点。

另一种方法是随机密钥预分布,节点身份与从密钥池中给其分配的密钥相关,可以通过验证节点拥有的部分或全部密钥来证明此节点身份的真伪性。

网络安全态势分析与可生存性评估研究的开题报告一、研究背景及意义<!-- 网络安全是一个日益重要的领域,其关系到国家安全、经济发展以及个人隐私等方面。

随着互联网和智能设备的普及和发展,网络安全风险不断增加,网络攻击和数据泄露成为了社会安全稳定的重要威胁。

为了保护网络安全,需要进行网络安全态势分析,了解网络环境中存在的安全威胁和漏洞,及时采取相应措施加强防护。

同时,要对网络系统的可生存性进行评估,提高其在面对攻击威胁时的应对能力,保证网络系统的正常运行。

-->二、研究内容本研究将开展以下方面的研究工作:1.网络安全态势分析通过对网络环境中存在的安全威胁和漏洞进行分析,提取网络安全事件的特征和规律,建立网络安全事件库,形成网络安全态势分析体系。

2.网络系统可生存性评估在网络系统面临攻击威胁的情况下,评估其在保持运行的同时,能否维护其质量水平,并且及时地进行恢复。

3.网络安全风险预测对已知的网络安全事件进行预测,预测安全事件的持续时间、影响范围和故障率,提高网络系统的可靠性。

三、研究方法本研究将采用以下方法:1. 大数据挖掘与分析通过挖掘网络中的安全事件数据,分析安全事件的来源、类型、持续时间、故障率等方面的信息,建立网络安全事件的特征模型。

2. 模型分析与优化在模型建立的基础上,对模型进行分析和优化,提高模型的预测精度,进一步提高网络系统的可靠性和可生存性。

3. 数据可视化展示将分析结果进行可视化展示,以方便相关人员了解网络安全状态及风险预警信息,提高网络系统风险管理效率。

四、研究预期成果本研究预期达到以下目标:1.建立网络安全态势分析体系,形成网络安全事件库。

2. 确定网络攻击和数据泄露的安全风险预测方法,提高网络系统的可靠性和可生存性。

3. 开发网络安全风险预警系统,辅助网络安全管理决策。

五、研究计划及进度安排该项目的研究时间为12个月,计划的进度安排如下:1. 前期准备:研究问题和目标的确定,相关文献的调研和梳理(1个月)2. 数据收集和筛选:收集网络安全事件数据,进行初步筛选和整理(2个月)3. 大数据分析:对网络安全事件数据进行分析,建立网络安全事件库(4个月)4. 模型分析与优化:在模型建立的基础上,对模型进行分析和优化(2个月)5. 实验与结果验证:利用已获得的数据进行预测和验证,并阐明实验结果(2个月)6. 最终成果撰写:整理研究成果,编写论文和相关文档(1个月)六、研究团队该研究由教授领导的研究团队完成,团队成员包括网络安全和数据科学领域的专家学者,数据分析和大数据技术的专业人士。

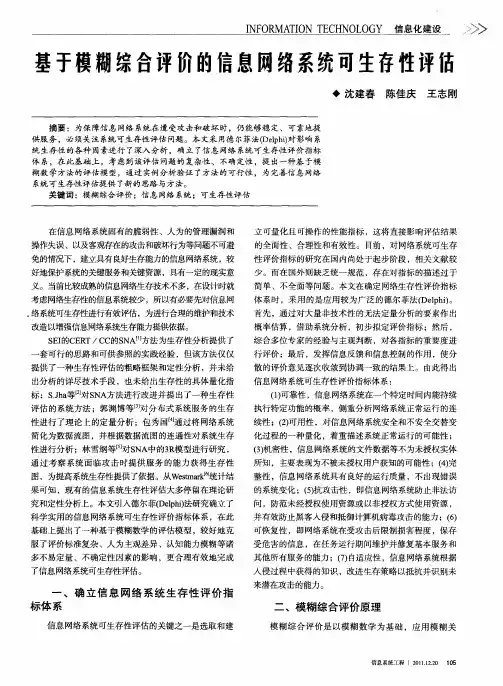

收稿日期:2017-06-15 修回日期:2017-10-24 网络出版时间:2018-02-24基金项目:国家自然科学基金(61372124);国家”973”重点基础研究发展计划项目(2013CB 329104)作者简介:黄丽萍(1993-),女,硕士,研究方向为移动通信与无线技术;杨龙祥,教授,博导,研究方向为移动无线通信系统和物联网㊂网络出版地址:http :// /kcms /detail /61.1450.TP.20180224.1519.048.html可生存性虚拟网络映射算法的研究黄丽萍,杨龙祥(南京邮电大学通信与信息工程学院,江苏南京210003)摘 要:网络虚拟化是未来网络的关键技术之一㊂网络虚拟化技术能共享底层网络资源,在此基础上建立多个相互隔离的虚拟网络㊂每个虚拟网络由虚拟节点和节点之间的虚拟链路组成㊂在网络虚拟化环境下,如何有效地将虚拟网络映射到底层网络上,即虚拟网络映射问题㊂由于底层网络易出现故障,从而导致映射到底层网络上的虚拟网络不能继续工作㊂如何从底层网络故障中快速恢复过来,并且最大可能地降低损失,已成为当前研究虚拟网络映射问题的重点㊂为了全面了解可生存性虚拟网络映射问题,从问题定义㊁故障原因㊁映射目标等方面对可生存性虚拟网络映射算法进行了综述㊂在按照算法不同特性进行分类和讨论的基础上,对几种典型的算法进行比较分析,据此指出未来的研究趋势㊂关键词:网络虚拟化;虚拟网络;虚拟网络映射;映射算法;可生存性算法中图分类号:TP 393.01 文献标识码:A 文章编号:1673-629X (2018)07-0144-05doi :10.3969/j.issn.1673-629X.2018.07.031A Survey on Survivable Virtual Network Embedding AlgorithmHUANG Li -ping ,YANG Long -xiang(School of Communication and Information Engineering ,Nanjing University ofPosts and Telecommunications ,Nanjing 210003,China )Abstract :Network virtualization ,as one of the key technologies of the future network ,can share substrate network resources ,and build multiple isolated virtual networks based on that.Every virtual network is composed of virtual nodes and virtual links.In the environment of network virtualization ,efficient mapping of virtual networks onto a substrate network is known as the virtual network ending problem.Because the substrate network is failure -prone ,affecting all the VNs using it.How to quickly recover from the underlying network fault and minimize the loss has become the focus of current study on virtual network mapping.To fully understand the problem of survivable virtual network mapping ,we present a survey of current SVNE algorithms from the aspects of problem definition ,cause of fault and em⁃bedding objects.Based on the classification and discussion of different characteristics of the algorithm ,we make a comparison and analysis for several typical algorithms and point out the future research trends.Key words :network virtualization ;virtual network ;virtual network embedding ;embedding algorithm ;survivable algorithm0 引 言网络虚拟化技术被视为是构建新一代网络的重要技术,可以有效解决网络的 僵化”问题[1-4]㊂在网络虚拟化环境下,传统的网络服务运营商被分为两个角色[5-6],即底层网络运营商和服务运营商㊂在网络虚拟化中,主要实体是虚拟网络㊂虚拟网络由虚拟节点和虚拟链路两部分组成,虚拟节点间通过虚拟链路相互连接,每个虚拟节点和虚拟链路拥有与物理节点和链路相同的属性㊂因此,如何有效地分配物理资源给不同的虚拟网络,即虚拟网络映射问题,是网络虚拟环境下必须解决的难题㊂该问题已被证明为NP -hard问题[7-9]㊂为了提高底层网络运营商的收益,很多研究主要集中于提高虚拟网络映射的成功率和底层网络资源的利用率等方面㊂然而,底层网络很容易出现故障㊂所以,在找到一个有效的虚拟网络映射方法之后,保证虚拟网络的可生存性也是非常重要的[10]㊂针对虚拟网络的可靠映射问题,目前主要有两种机制,分别是保护和恢复机制[11]㊂故障保护机制是一种预先准备的方式,在故障发生之前就预先保留一定的备份资源㊂相反,恢复机制则是在故障发生之后,启动备份恢复机制㊂为了对可生存性虚拟网络映射问题的研究提供一个全面的视第28卷 第7期2018年7月 计算机技术与发展COMPUTER TECHNOLOGY AND DEVELOPMENT Vol.28 No.7July 2018野,文中从问题定义㊁存在挑战㊁映射目标等方面对可生存性虚拟网络映射问题的不同研究算法进行综述㊂在按照算法不同特性进行分类和讨论的基础上,对几种典型的算法进行比较分析,并据此指出未来的研究趋势㊂1 虚拟网络映射问题描述1.1 底层网络底层网络使用带权无向图G s =(N s ,E s ,A N S ,A ES )表示,其中N s 和E s 分别代表底层网络节点集合和链路集合㊂每个底层节点n s ∈N s 的属性集合用A N S 表示㊂节点的属性分别为可用CPU 资源占用比CPU(n s )㊁可用内存占用比memory(n s )和位置loc(n s )㊂节点i 和j之间链路e s (i ,j )∈E s 的属性集合为A E S ,链路的属性为可用带宽占用比b (e s )㊂使用P s 表示底层网络所有无环路径的集合,节点i 和j 之间的无环路径集合为P s (i ,j )㊂图1(a )是底层网络,链路上的数字代表链路可用带宽,节点周围长方形内的数字代表可用CPU ㊂1.2 虚拟网络请求虚拟网络请求与底层网络相似,也被描述为一个带权无向图G v =(N v ,E v ,C N v ,C Ev )㊂其中N v 和E v 分别请求对节点属性的约束用集合C N v 表示,包括可用CPU 占用比需求CPU(n v )㊁可用内存占用比memory(n v )和位置loc(n v )㊂虚拟网络请求中对链路属性的约束用集合C E V 表示,包括可用带宽占用比需求b (e v ),如图1(a )所示㊂1.3 虚拟网络映射如图1(a )所示,虚拟网络请求的节点映射方案分别是{a →C ,b →D ,c →A },链路方案是{(a ,b )→(C ,D ),(a ,c )→(C ,A ),(b ,c )→(D ,A )}㊂节点和链路的分配同时满足虚拟网络请求的约束条件㊂1.4 可生存性的虚拟网络映射当一个底层单节点失效时,其周围相连的链路也随即失效,这会导致映射到这些底层链路上的多条虚拟链路同时失效,从而使已经映射的虚拟网络不能继续工作(如图1所示)㊂图1(a )是一个成功的虚拟网络映射㊂节点和链路映射方法分别是:{a →C ,b →D ,c →A }和{ab →CD ,ac →CA ,bc →DA }㊂虚拟网络的节点和链路约束都满足㊂图1(b )表示的是当底层节点D 发生故障时,一个可存活的虚拟网络映射方法㊂虚拟节点迁移到底层节点E 上㊂与b 相连的虚拟链路ab 和bc 分别重新映射到(CG )和(CH ,HE ,EB )上㊂经过节点迁移和链路重新映射,虚拟网络重新恢复正常㊂图1 虚拟网络映射实例㊃541㊃ 第7期 黄丽萍等:可生存性虚拟网络映射算法的研究2 可生存的虚拟网络映射算法可生存性虚拟网络映射算法(SVNE)的主要目的就是在底层网络节点或是链路出现故障后,能够保证运行在底层网络上的虚拟网络的可生存性㊂图2是对现有的SVNE研究算法的分类树㊂文献[12]主要解决底层网络中单个节点的故障;文献[13]则集中在单条链路故障问题㊂文献[14-15]则分别从经济效益和地点约束进行研究㊂文献[16]研究了在SVNE中的资源分配效率问题㊂目前解决可生存性的虚拟网络映射问题主要是提供备份资源㊂文献[17]提出共享备份方案,允许多条虚拟链路共享分配的备份资源㊂本节将基于图2的分类,阐述当前为解决SVNE问题所提出的算法㊂图2 可生存的虚拟网络映射算法分类2.1 基于提供备份资源的SVNE目前主要解决SVNE的方法是分配备份资源㊂文献[17]提出强生存性和弱生存性㊂弱生存性只能保证虚拟节点在故障出现的时候保持连接,而强生存性则可以保证原始的虚拟网络拓扑在发生故障时保持连通㊂文献[17]为了从底层链路故障问题中快速恢复,使用了两种类型的恢复方法,即链路(局部)恢复和路径(端到端)恢复㊂该文提出一种混合策略启发式算法(hybrid policy)解决SVNE㊂该算法分为三个分离的阶段㊂第一阶段是在虚拟网络请求到来前,基础设施供应商使用路径选择算法预先为每一条底层链路计算一组可能的备份绕道㊂第二阶段是当虚拟网络请求到达时,使用现存的启发式算法执行节点映射和链路映射㊂最后一个阶段是当底层链路出现故障时,启动备份绕道优化方法,在第一阶段选择的候选备份绕道路径中为受到影响的链路重新路由㊂该算法降低了计算复杂性,在接受率㊁收益㊁带宽效率㊁执行时间等方面都比一般算法优异㊂文献[18]针对多个节点故障提出了基于拓扑意识的SVNE算法㊂该算法分为三个阶段㊂第一阶段是虚拟网络请求到来前,预先分配了专用的备份定额,为每个底层节点创建了一个候选集㊂第二阶段是虚拟网络请求到来时,使用基于恢复性的虚拟网络映射来分配虚拟网络主要资源,虚拟网络中的重要虚拟节点要被映射到可恢复性更好的底层节点上㊂第三阶段是当底层节点发生故障时,启动利益驱动的再映射算法,恢复尽可能多的受影响的虚拟网络㊂文献[19]提出一种基于底层资源的负载平衡的分配资源的方法和重新配置备份资源的策略㊂为了确保从底层链路故障中的成功恢复,对于任意一条虚拟链路,一条带宽等于主要链路的备份链路也被映射到底层链路中,和主要路径不重叠㊂不同的备份路径可以在同一条底层链路上共享相同的备份带宽资源㊂在故障发生前,备份路径上是没有数据传输的,所以可以尝试用备份流去接受第一次未被接受的VN㊂该算法的本质是重新配置备份资源从而提高接受率㊂通过这种方式,可以根据自己的需求重新配置,删除和添加备份资源㊂相比于主要资源的迁移,备份资源的重新配置更加简单且风险低,同时也提高了资源的利用率㊂2.2 基于无备份资源的SVNE为了保证虚拟网络的可生存性,之前的很多研究工作都是通过给虚拟网络分配备份资源㊂这种方式虽然保护了虚拟网络,但是会增加基础设施提供商的成本㊂以降低基础设施提供商的成本为目标,许多研究提出在不预备备份资源的前提下解决可生存的虚拟网络问题㊂文献[20]提出一种两步策略㊂第一步是预防策略,第二步是恢复策略㊂在第一步中,通过将每一条虚拟链路映射到多条路径上,减轻由底层故障产生的损害,防止虚拟链路失去全部的容量㊂这一步需要解决VNE问题,通过使用模拟退火法,可以找到全局最优解㊂该算法通过迭代产生可能的映射,直到达到最大的迭代次数K㊂在每次迭代中,通过将它和几个相似的方法进行比较,从而改善当前的方法㊂在第二步中,提出容量恢复策略㊂该策略代替分配备份资源,而是㊃641㊃ 计算机技术与发展 第28卷将受到损害的虚拟网络链路重新分配到未受到影响的路径上㊂该路径必须是在第一步中被选来用于分配虚拟链路或是在运行过程中未受到影响的路径㊂该算法与提供备份资源相比,降低了基础设施提供商的成本,同时还提高了虚拟网络的接受率㊂文献[21]提出一种基于节点迁移和链路再映射的启发式可生存虚拟网络映射算法(SVNE-NOLR)㊂该算法不会预先为虚拟网络分配备份资源,而是采用具有全局寻优能力的人工蜂群算法求取近似最优解[22]㊂如果底层节点发生故障,则使用贪婪算法将受到影响的节点迁移到正常节点上,然后使用Dijkstra最短路径算法重新映射受到故障影响的虚拟链路㊂该算法没有预留备份资源,不会产生资源的冗余,并且提高了虚拟网络请求的接受率和虚拟网络的恢复率,同时改善了底层网络的负载强度㊂(p)=length(p)min l s∈pb(l sij)2.3 典型可生存虚拟映射算法的比较总结综上所述,SVNE算法目前主要是从两个方向进行研究,一个方向是提供备份资源,在故障发生时立即调度该备份资源,从而恢复受到影响的虚拟网络㊂提供备份资源也有两种方式:第一种是主动式的㊂在故障发生前,准备好足够的备份资源;第二种是反应式的㊂当故障发生时,根据其需要提供备份资源㊂另一个方向是不提供备份资源,而是通过节点迁移和链路再映射或是路径映射等方式恢复受到影响的虚拟网络㊂表1为不同分类下典型算法的比较总结㊂表1 典型算法比较总结算法分类算法描述对比分析SVNE-Hybrid提供备份资源预先分配保护路径快速恢复资源利用不高SVNE-LC提供备份资源基于位置约束带宽消耗少,成本低,计算复杂度高SVNE-LB-R提供备份资源基于负载平衡和备份资源再配置提高链路映射阶段的资源利用率,接受率高SVNE-NM-LR无备份资源基于节点迁移和链路重映射资源利用率高,不保证多个故障的恢复SVNE-SA无备份资源基于模拟退火法恢复性好,接受率高SVNE-Blind无备份资源最简单的虚拟网络映射高的恢复负载型和重配置成本3 总结与展望主要讨论了虚拟网络映射的可生存性问题,即如何使虚拟网络从底层节点或链路故障中快速恢复,并且对现有的一些解决算法进行总结分类㊂目前,一大部分研究主要是基于提供备份资源来保证虚拟网络的可生存性㊂当故障发生时,启动备份恢复机制,为受到影响的虚拟节点或是链路提供备份资源,保证虚拟网络的连通性㊂还有一些研究是基于无备份资源的前提下保证虚拟网络的可生存性㊂但是在现有的研究中,依然存在一定的局限性㊂(1)大部分研究只考虑单个底层节点故障或是单条链路故障的情况㊂目前提出的一些算法能够很好地解决底层网络单点故障的问题,完全恢复受到影响的虚拟网络,但是如果发生了底层网络多点故障,则只能恢复一部分受到影响的虚拟网络,算法的性能大大下降㊂(2)资源利用率不高㊂提供备份资源一般有两种方式,一种是在映射前预备足够的备份资源,一种是在发生故障时提供相应需求的备份资源㊂第一种方法易造成资源闲置,产生浪费㊂第二种易造成备份资源不足,影响虚拟网络的恢复㊂这两种方法都使得资源利用效率不高㊂未来的研究方向可以关注两个方面: (1)多个节点故障和多条链路故障问题㊂大部分研究的前提还是针对底层网络中单点故障提出的㊂现有方案虽然可以保证在底层单条链路故障的情况下完全恢复受到影响的虚拟网络,但是当出现多条链路故障时,恢复率会下降,不能保证提供完全的可生存性㊂(2)无线虚拟网络映射[23-24]的可生存性问题㊂无线网络和有线网络的区别主要在于无线链路的广播特性,因此无线链路之间存在干扰㊂无线网络中的节点还存在移动性,影响已成功映射的虚拟网络的服务质量㊂所以,当无线底层网络中出现故障时,如何保证虚拟网络的可生存性是未来研究的方向之一㊂4 结束语虚拟网络映射的可生存性问题作为网络虚拟化环境下的重要问题已经受到研究者的广泛关注,找到一种可靠的算法能够在底层网络发生故障时保护受到影㊃741㊃ 第7期 黄丽萍等:可生存性虚拟网络映射算法的研究响的虚拟网络存在许多挑战㊂例如针对底层节点故障提出的预留备份资源方案和节点迁移方案,这些方案的目的都是为了保证底层网络发生故障时虚拟网络能够快速恢复㊂但从整体上讲,目前该领域的发展还未成熟,从理论到具体应用还有很大的差距㊂文中对已有的SVNE算法进行研究,提出一种全新的分类方法,详细介绍了每一类算法的典型方案,并进行对比总结,最后指出SVNE问题未来的研究方向㊂参考文献:[1] FISCHER A,BOTERO J F,TILL BECK M,et al.Virtualnetwork embedding:a survey[J].IEEE CommunicationsSurveys&Tutorials,2013,15(4):1888-1906. [2] 卢 波.虚拟网络映射策略与算法研究[D].北京:北京邮电大学,2014.[3] 刘认伦,杨龙祥.虚拟网络映射节能算法研究[J].计算机技术与发展,2017,27(3):29-34.[4] CHOWDHURY N M M K,BOUTABA R.A survey of net⁃work virtualization[J].Computer Networks,2010,54(5): 862-876.[5] 蔡志平,刘 强,吕 品,等.虚拟网络映射模型及其优化算法[J].软件学报,2012,23(4):864-877.[6] 郑雪纯,杨龙祥.虚拟网络中的能效优化技术与方法研究[J].计算机技术与发展,2016,26(2):168-173. [7] YU Minlan,YI Y,REXFORD J,et al.Rethinking virtual net⁃work embedding:substrate support for path splitting and mi⁃gration[J].ACM SIGCOMM Computer Communication Re⁃view,2008,38(2):17-29.[8] CHENG Xiang,SU Sen,ZHANG Zhongbao,et al.Virtualnetwork embedding through topology-aware node ranking [J].ACM SIGCOMM Computer Communication Review, 2011,41(2):38-47.[9] 程 祥.高效可靠的虚拟网络映射技术研究[D].北京:北京邮电大学,2012.[10]朱 强,王慧强,马春光,等.虚拟网络可生存的启发式可靠映射算法[J].通信学报,2015,36(7):109-119. [11]RAHMAN M R,AIB I,BOUTABA R.Survivable virtualnetwork embedding[C]//9th international IFIP TC6net⁃working conference.Chennai,India:[s.n.],2010:77-84.[12]刘光远,苏 森.面向底层单节点失效的轻量级可靠虚拟网络映射算法[J].电子与信息学报,2013,35(11):2644-2649.[13]GUO Tao,WANG Ning,MOESSNER K,et al.Shared back⁃up network provision for virtual network embedding[C]//IEEE international conference on communications.Kyoto,Ja⁃pan:IEEE,2011.[14]RAHMAN M R,BOUTABA R.SVNE:survivable virtualnetwork embedding algorithms for network virtualization [J].IEEE Transactions on Network&Service Management, 2013,10(2):105-118.[15]HU Qian,WANG Yang,CAO Xiaojun.Location-constrainedsurvivable network virtualization[C]//35th IEEE sarnoff symposium.Newark,NJ,USA:IEEE,2012. [16]YU Hongfang,QIAO Chunming,ANAND V,et al.Surviva⁃ble virtual infrastructure mapping in a federated computing and networking system under single regional failures[C]//Proceedings of global communications conference.Miami, Florida,USA:IEEE,2010:1-6.[17]KHAN M M A,SHAHRIAR N,AHMED R,et al.Multi-path link embedding for survivability in virtual networks[J].IEEE Transactions on Network&Service Management, 2016,13(2):253-266.[18]XIAO Ailing,WANG Ying,MENG Luoming,et al.Topolo⁃gy-aware virtual network embedding to survive multiple node failures[C]//Proceedings of global communications conference.[s.l.]:IEEE,2014:1823-1828. [19]OLIVEIRA R R,MARCON D S,BAYS L R,et al.No morebackups:toward efficient embedding of survivable virtual networks[C]//IEEE international conference on communi⁃cations.[s.l.]:IEEE,2013:2128-2132.[20]FORTZ B,THORUP M.Increasing internet capacity usinglocal search[J].Computational Optimization and Applica⁃tions,2004,29(1):13-48.[21]QIANG Zhu,QIANG Wanghui,SHENG Fengguang,et al.Heuristic survivable virtual network embedding based on node migration and link remapping[C]//7th joint interna⁃tional information technology and artificial intelligence con⁃ference.Chongqing,China:IEEE,2015:181-185. [22]朱 强,王慧强,冯光升,等.VNE-ABC:基于人工蜂群的网络虚拟化映射算法[J].北京工业大学学报,2014,40(1):68-73.[23]PARK K M,KIM C K.A framework for virtual network em⁃bedding in wireless networks[C]//International conference on future internet technologies.[s.l.]:ACM,2009:5-7. [24]VAN D B J,AHMADI H,DOYLE L E.A dynamic embed⁃ding algorithm for wireless network virtualization[C]//Ve⁃hicular technology conference.Vancouver,BC,Canada: IEEE,2014:1-6.㊃841㊃ 计算机技术与发展 第28卷。

基于路径多样性的网络生存性研究的开题报告一、选题背景在信息时代,网络已经成为人们生活和工作不可或缺的一部分。

大多数人都会通过网络进行信息传输、交流和娱乐活动。

由此也出现了许多新的产品和服务,例如电子商务、社交网络、在线金融等等。

但是随着网络的普及和应用,也暴露了一些网络安全问题,例如黑客攻击、网络病毒、信息泄露等等,这些问题严重地威胁到了网络的生存性和可靠性。

网络生存性是指网络在面对各种攻击和故障情况下,保持正常运转的能力。

在网络生存性的研究中,路径多样性被认为是一种重要的保障措施。

路径多样性指的是网络拥有多条通信路径,这种多样性可以使网络避免单点故障和攻击,提高网络的可靠性和生存性。

二、研究意义在网络安全领域,研究基于路径多样性的网络生存性对于保障网络的可靠性和安全性具有重要的意义。

通过研究网络路径多样性,可以发现网络中存在的脆弱点和盲区,为网络安全防御提供有效的策略和措施。

同时,通过增加网络的路径多样性,可以有效地提高网络的生存性和可靠性,减少网络故障和攻击带来的影响。

三、研究内容和方法本研究拟通过对现有网络拓扑结构的分析,探索网络路径多样性的特征和规律。

同时结合实验模拟和仿真技术,研究不同多样性保障措施对网络生存性的影响,分析其优缺点和适用范围。

最终提出针对网络路径多样性的优化和改进方法,以提高网络的生存性和可靠性。

四、预期成果和意义本研究预期通过探索网络路径多样性的特征和规律,提出有效的路径多样性保障措施和优化方法,并通过实验模拟和仿真技术验证其有效性和可行性。

通过研究,可以为网络安全防御提供重要的参考和指导,并为网络建设和管理提供有效的路径多样性保障策略和措施。

同时,本研究也可以为网络科学的发展和理论研究提供一定的参考和探索。