AAA认证过程

- 格式:doc

- 大小:26.50 KB

- 文档页数:1

AAA认证是什么如何办理AAA认证及流程AAA认证是一种由国际汽车联合会(FIA)和国际旅游汽车联合会(ASIA)联合颁发的国际的汽车旅游服务认证,旨在为汽车旅游服务提供商提供国际认可的标准和认证,使其能够提供更高质量的服务,增强消费者的信任度和满意度。

要办理AAA认证,首先需要满足一定的条件,这些条件包括但不限于:具备合法的经营资质和行业许可证件、有较强的财务实力和品牌影响力、具备完备的服务设施和设备、有专业素质和良好的业务管理体系、有良好的形象和声誉等。

以下是AAA认证的办理流程:1.提交申请:将申请材料(包括企业资质证书、财务报表、品牌形象介绍、业务管理体系文件等)以书面形式提交给AAA认证机构。

2.材料审查:AAA认证机构对提交的材料进行审查,包括对企业资质、财务状况、设施设备、管理体系、品牌声誉等方面的审核。

3.现场评估:认证机构将组织专业的评估团队对申请企业进行现场评估,包括对企业设施、服务流程、员工培训、管理制度等方面的检查和评估。

4.审定认证:认证机构根据材料审查和现场评估的结果进行综合评定,并报AAA认证委员会审定。

认证委员会根据评估结果决定是否授予认证,并确定认证等级、有效期等。

5.发证和公示:认证机构将认证证书发放给通过认证的企业,并通过官方网站、媒体等渠道公示认证结果,以提升认证企业的市场认可度和声誉。

6.监督检查:认证有效期内,认证机构将对认证企业进行定期或不定期的监督检查,以确保认证企业始终符合AAA认证的要求和标准。

通过办理AAA认证1.国际认可的品质保证:AAA认证是国际上公认的汽车旅游服务认证,获得认证后,企业的服务质量将得到国际认可和保证,提升信誉和竞争力。

2.提高市场竞争力:AAA认证是汽车旅游服务的行业标准,获得认证后可以更好地满足消费者的需求,扩大市场份额,提高市场竞争力。

3.优化管理流程:AAA认证的申请和评估过程,可以帮助企业发现和解决管理流程中存在的问题和不足,优化企业的管理体系和流程。

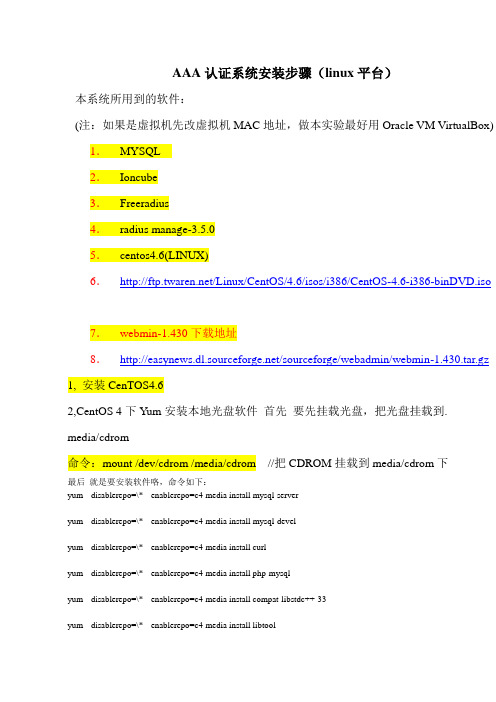

AAA认证系统安装步骤(linux平台)本系统所用到的软件:(注:如果是虚拟机先改虚拟机MAC地址,做本实验最好用Oracle VM VirtualBox) 1.MYSQL2.Ioncube3.Freeradius4.radius manage-3.5.05.centos4.6(LINUX)6./Linux/CentOS/4.6/isos/i386/CentOS-4.6-i386-binDVD.iso7.webmin-1.430下载地址8./sourceforge/webadmin/webmin-1.430.tar.gz 1, 安装CenTOS4.62,CentOS 4下Y um安装本地光盘软件首先要先挂载光盘,把光盘挂载到.media/cdrom命令:mount /dev/cdrom /media/cdrom //把CDROM挂载到media/cdrom下最后就是要安装软件咯,命令如下:yum --disablerepo=\* --enablerepo=c4-media install mysql-serveryum --disablerepo=\* --enablerepo=c4-media install mysql-develyum --disablerepo=\* --enablerepo=c4-media install curlyum --disablerepo=\* --enablerepo=c4-media install php-mysqlyum --disablerepo=\* --enablerepo=c4-media install compat-libstdc++-33yum --disablerepo=\* --enablerepo=c4-media install libtool3,在/usr/local/下创建“ioncube”文件夹把文件“ioncube_loader_lin_4.3.so”放入此文件夹内。

AAA信用等级证评定标准,时间,流程是什么信用时代已到来!为加快社会信用体系的建设,企业信用评级作为开展信用评价的政策措施已经在全国各地施行,企业信用评级不仅反映了企业履行商业合约和承揽项目的能力,而且表现了企业经营状况的好坏,成为商务合作、招标投标、政府采购、融资投资等商业决策的重要参考依据,企业信用等级优良者不仅在招投标、政府采购中可获得加分,还可享受更多政府优惠政策。

那么AAA信用评定的标准、时间、流程是什么呢?一、评定标准1. 以企业主体经营现金流及其对债务的保障程度为基础对企业主体信用评定的基础是其经营现金流对债务的保障程度。

基于影响企业主体经营现金流对债务的保障程度的关键因素,确定评级要素、评级指标和指标权重,对企业主体债务偿还能力和意愿进行综合评价。

2、注重行业分析和同类企业比较将行业分析作为企业主体资信评级的起点,通过建立行业和企业数据库,对不同行业进行长期、深入的跟踪分析和研究。

基于对不同行业风险水平的分析和判断,对企业主体信用等级的客观性和一致性进行验证。

同时,将同类企业比较作为企业主体信用等级评定的必要环节,通过对各评级要素评分结果和总体评分的相互比较,为评级结果的客观性、准确性和一致性提供基本保障。

3.定量分析与定性分析相结合,重视定性分析根据企业主体财务和非财务信息,在运用定量分析指标的同时,对企业主体历史与未来的信用状况进行定性分析,特别是对企业主体所处行业发展前景、市场竞争地位、管理素质和外部支持的可能性等的分析和判断。

4. 历史考察与未来预测相结合,强调未来预测对评级对象信用等级的影响基于企业主体历史经营记录及当前信用状况,了解债务与现金流的形成原因,对企业主体未来的债务压力及现金来源进行分析和预测,尤其关注企业在“可以预见”未来的“坏”可能性。

同时,评级结果尽量消除未来周期性因素的影响,将预期的经济景气上升和下降及其对企业信用质量的影响纳入信用评级的分析因素。

5、注重评级指标体系的科学性和可操作性运用层次分析法、专家判断法和其它定量分析技术制订和完善评级指标体系,在保障评级指标体系科学性的同时,注重其可操作性。

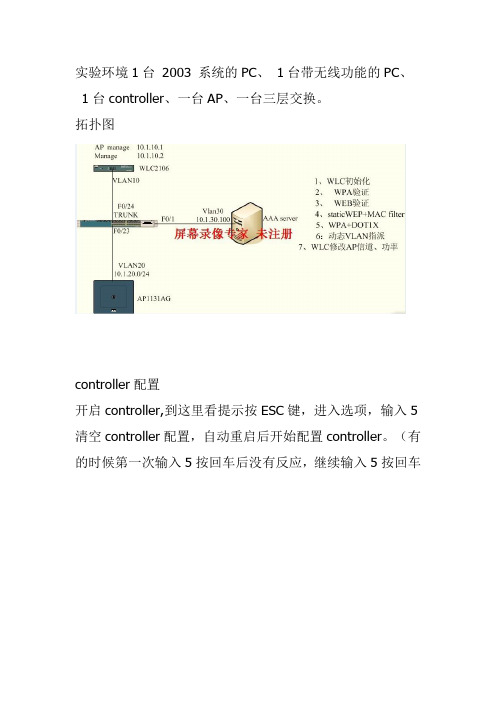

实验环境1台2003 系统的PC、1台带无线功能的PC、1台controller、一台AP、一台三层交换。

拓扑图controller配置开启controller,到这里看提示按ESC键,进入选项,输入5清空controller配置,自动重启后开始配置controller。

(有的时候第一次输入5按回车后没有反应,继续输入5按回车就可以了)2.重启好了后会到这个界面,按回车。

按回车完进入这个界面,继续按回车进入配置用户名进入用户配置界面,配置管理员用户名cisco配置完用户名后按回车,进行配置密码cisco,按回车重新输入密码cisco。

(密码显示是星号的)配置完密码按回车,进行配置带内管理的地址也就是WEB 管理地址10.1.10.2,按回车进行配置子网掩码255.255.255.0,按回车配置网关10.1.10.254。

按回车,进行配置管理IP接口存在于VLAN 10按回车,设置controller和三层线连接的端口1口按回车,设置DHCP的地址IP 10.1.10.254按回车,设置瘦AP和无线控制器关联的地址10.1.10.1按回车,会出现一段话这段话的大概意思是AP地址跟管理地址存在于相同的子网有些值要寄存下来,直接按回车按回车,设置一个虚拟网关本地不可路由的IP 1.1.1.1。

按回车,创建一个漫游组,只要两个AP存在于同一个漫游组,就会自动开启漫游功能。

两个AP的重叠区域会自动切换到信号强的那个AP。

按回车,设置一个SSID weizl。

按回车,提示你是否要允许静态配置IP,选择不开启No。

按回车,选择配置一个RADIUS服务器YES。

按回车配置RADIUS服务器地址10.1.30.100.按回车,提示端口是1812直接安回车。

配置一个域共享密钥cisco。

按回车,输入AP的场地,我们可以同时输入两个地址US,CN。

按回车,提示是否自动调频输入YES。

按回车,是否配置NTP服务输入NO。

最简单的AAA认证-授权-审计-配置防火墙技术实验报告时间:2012-03-13实验名称:简单的AAA配置班级计算机网络技术100# 姓名#实验内容1、拓扑图:2、实验设备:1).用一台PC机桥接到VMware内win server2003服务器;2).用两台Router c3600,一台做NAS、一台做Client;3、实验步骤:NAS:NAS(config)#int f1/0NAS(config-if)#ip add 192.168.139.254 255.255.255.0NAS(config-if)#no shutNAS(config)#int f0/0NAS(config-if)#ip add 192.168.2.254 255.255.255.0NAS(config-if)#no shutNAS(config)#username cisco privilege 15 password ciscoNAS(config)#enable secret cisco --------配置enable密码--------NAS(config)#aaa new-model --------开启AAA功能--------NAS(config)#aaa authen login cisco group tacacs+ localNAS(config)#aaa authen login lhy noneNAS(config)#line vty 0 15NAS(config-line)#login authen ciscoNAS(config-line)#exiNAS(config)#line con 0NAS(config-line)#login authentication lhyNAS(config-line)#exiNAS(config)#tacacs-server host 192.168.139.4 key cisco ----配置共享key----Client:Client(config)#int f0/0Client(config-if)#ip add 192.168.2.2 255.255.255.0Client(config-if)#no shutClient(config)#no ip routingClient(config)#ip default-gateway 192.168.2.254Client#ping 192.168.139.254Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.139.254, timeout is 2 seconds:!!!!!在VMware中配置:NAS:NAS#test aaa group tacacs+ cisco cisco new-codeTrying to authenticate with Servergroup tacacs+Sending passwordUser successfully authenticated --------认证成功---------NAS#NAS(config)#aaa authentication enable default group tacacs+--------将enable加入AAA认证中---------NAS(config)#aaa authorization exec default group tacacs+NAS(config)#aaa accounting exec default start-stop group tacacs+ -----默认审计方式------NAS(config)#aaa accounting commands 15 default start-stop group tacacs+ -----命令审计方式------Client:将enable加入AAA认证里的验证结果:lient#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUser Access VerificationUsername: ciscoPassword:NAS>enPassword:NAS#conf tNAS(config-if)#endNAS#exi--------------------验证成功--------------------[Connection to 192.168.139.254 closed by foreign host]Client#授权(authorization)验证结果:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS# -----------直接进入特权模式-------------- NAS#conf tNAS(config)#exiNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client# ----------授权成功--------------------审计(accounting)用default验证:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS#conf tEnter configuration commands, one per line. End with CNTL/Z.NAS(config)#endNAS#sh running-configNAS#sh versionNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client#审计(accounting)用commands验证:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS#conf tEnter configuration commands, one per line. End with CNTL/Z. NAS(config)#exiNAS#sh running-configNAS#sh versionNAS#conf tEnter configuration commands, one per line. End with CNTL/Z. NAS(config)#int lo 0NAS(config-if)#ip add 2.2.2.2 255.255.255.0NAS(config-if)#exiNAS(config)#exiNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client#实验结果:审计(accounting)用default验证的结果:审计(accounting)用commands验证的结果:实验心得:感觉还不错!1.看了一遍的录频,第一次做时授权失败,查不出是什么原因;2.然后把思路调整了下、重做,终于做出来了;3.也明白了为什么第一次授权为什么失败!。

Radius访问AAA服务器实验

一、实验目的:远程登录路由器时,通过Radius访问AAA服务器,进行用户验证。

二、实验步骤

1.普通远程登录服务器

(1)在路由器上进行如下配置

Router(config)#username user1 password 123 在本地数据库中定义用户名,口令

Router(config)#line vty 0 4 进入vty

Router(config-line)login local 要求登录,使用本地数据库验证(2)在主机上测试:

2.使用radius访问AAA服务器,远程登录服务器

(1)radius服务器设置

(2)路由器的配置

Router(config)#aaa new-model 采用AAA认证Router(config)#aaa authentication login default group radius enable 使用Radius服务器认证login

Router(config)#radius-server host 192.168.1.2 指定radius服务器Router(config)#radius-server key abc 设置和radius服务器的共享密钥

Router(config)#line vty 0 4

Router(config-line)#no login local

Router(config-line)#login default

(3)主机Telnet到路由器,输入在Radius服务器上设置的用户名和密码。

AAA 防火墙认证简单实验定义好防火墙初始设置让其具有简单的连通性定义AAA服务器的名字和协议ASA(config)# aaa-Server fanfan.3a protocol tacacs+定义AAA服务器连接的接口,地址和加密密钥ASA(config)# aaa-server fanfan.3a (dmz) host 192.168.1.10 ASA(config-aaa-server-host)# key ciscoSh run查看一下ASA# sh run aaa-serveraaa-server fanfan.3a protocol tacacs+aaa-server fanfan.3a (dmz) host 192.168.1.10 key cisco到AAA服务器添加客户端192.168.1.1 key cisco创建一个用户fanfan密码fanfan服务器已经定义了客户客户也已经定义服务器并且创建了用户接下来测试一下ASA# test aaa authentication fanfan.3aServer IP Address or name: 192.168.1.10Username: fanfanPassword: ******INFO: Attempting Authentication test to IP address <192.168.1.10> (timeout: 12 seconds)INFO: Authentication Successful --------------认证成功配置telnet使用AAA服务器认证ASA(config)# telnet 0 0 insideASA(config)# aaa authen telnet console fanfan.3a现在到10.1.1.10这台主机测试 telnet 10.1.1.1可以看到输入fanfan password fanfan 可以成功登录到ASA穿越协议认证支持对http https ftp telnet四种类型配置Cut-through(telnet)定义AAA服务器已经定义过定义需认证的流量ASA(config)# access-list fanfan.auth permit tcp any any eq 23配置Cut-through inside telnet出去的流量需要做认证ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a 到192.168.1.10测试outside地址提示输入用户名密码输入fanfan password fanfan 即可登录输入show uauthASA# sh uauASA# sh uauthCurrent Most SeenAuthenticated Users 1 1Authen In Progress 0 1user 'fanfan' at 10.1.1.10, authenticated (idle for 0:01:03)absolute timeout: 0:05:00inactivity timeout: 0:00:00可以看到已经有一个名叫fanfan的用户被认证ASA# sh aaa-server fanfan.3aServer Group: fanfan.3aServer Protocol: tacacs+Server Address: 192.168.1.10Server port: 49Server status: ACTIVE, Last transaction at 00:15:05 UTC Tue Nov 30 1999 Number of pending requests 0Average round trip time 482msNumber of authentication requests 3Number of authorization requests 0Number of accounting requests 0Number of retransmissions 0Number of accepts 3Number of rejects 0Number of challenges 0Number of malformed responses 0Number of bad authenticators 0Number of timeouts 0Number of unrecognized responses 0配置Virtual telnet 技术可以认证非标准协议首先应该有一个没有被使用的outside地址这里用172.20.20.101ASA(config)# virtual telnet 172.20.20.101ASA(config)# access-list fanfan.auth permit tcp any any eq 53ASA(config)# access-list fanfan.auth permit tcp any host 172.20.20.101 eq 23之前调用过aaaASA# sh run aaaaaa authentication telnet console fanfan.3aaaa authentication match fanfan.auth inside fanfan.3a192.168.1.10测试 172.20.20.201 53端口提示访问DNS这个服务之前要先认证telnet 172.20.20.101 telnet到虚拟telnet地址输入用户名和密码fanfan pass fanfan在接着telnet 172.20.20.101 53认证成功!!!再次telnet一下虚拟telnet地址172.20.20.101 就等于注销了这次认证配置了Cut-through认证之后开始配置授权Tacacs+授权查看当前配置ASA(config)# sh run aaaaaa authentication telnet console fanfan.3a ASA(config)# sh run aaaaaa authentication telnet console fanfan.3aASA(config)# sh run aaa-sASA(config)# sh run aaa-serveraaa-server fanfan.3a protocol tacacs+aaa-server fanfan.3a (dmz) host 192.168.1.10key cisco定义认证和授权流量ASA(config)# access-list fanfan.auth permit ip any anyASA(config)# aaa authentication match fanfan.auth inside fanfan.3a ASA(config)# aaa author match fanfan.auth inside fanfan.3a定义用户首先进入第五个面板选择 advanced options然后进入tacacs+接着创建两个用户xiaofan1允许访问210.51.12.1 www telnet xiaofan2 允许访问210.51.23.2 www telnet先设置xiaofan1Xiaofan2设置完成测试 telnet 210.51.12.1输入xiaofan1 可以telnet成功无法打开输入xiaofan2 可以登录210.51.23.2测试完毕DACLASA# sh run aaa-serveraaa-server fanfan.3a protocol radiusaaa-server fanfan.3a (dmz) host 192.168.1.10ASA# test aaa-server authentication fanfan.3a Server IP Address or name: 192.168.1.10Username: fanfanPassword: ******INFO: Attempting Authentication test to IP address <192.168.1.10> (timeout: 12 seconds)INFO: Authentication Successful配置虚拟telnetASA(config)# virtual telnet 172.20.20.101只放行预认证流量ASA(config)# access-list in permit tcp any host 172.20.20.101 eq 23ASA(config)# access-group in in in in per-user-override定义认证和授权流量ASA(config)# access-list fanfan.auth permit ip any any认证和授权流量ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a AAA配置然后去第三个面板定义DACL、然后定义用户先登录虚拟telnet telent 172.20.20.101做预认证认证成功就可以访问outside地址了。

华为AAA认证详解及配置⼀、AAA的基本架构AAA 通常采⽤“客户端—服务器”结构。

这种结构既具有良好的可扩展性,⼜便于集中管理⽤户信息。

如图1所⽰。

图 1 AAA 的基本构架⽰意图认证:不认证:对⽤户⾮常信任,不对其进⾏合法检查,⼀般情况下不采⽤这种⽅式。

本地认证:将⽤户信息配置在⽹络接⼊服务器上。

本地认证的优点是速度快,可以为运营降低成本,缺点是存储信息量受设备硬件条件限制。

远端认证:将⽤户信息配置在认证服务器上。

⽀持通过 RADIUS(Remote Authentication Dial In User Service)协议或HWTACACS(HuaWei Terminal Access Controller Access Control System)协议进⾏远端认证。

授权: AAA ⽀持以下授权⽅式:不授权:不对⽤户进⾏授权处理。

本地授权:根据⽹络接⼊服务器为本地⽤户账号配置的相关属性进⾏授权。

HWTACACS 授权:由 HWTACACS 服务器对⽤户进⾏授权。

if-authenticated 授权:如果⽤户通过了认证,⽽且使⽤的认证模式是本地或远端认证,则⽤户授权通过。

RADIUS 认证成功后授权:RADIUS 协议的认证和授权是绑定在⼀起的,不能单独使⽤ RADIUS 进⾏授权。

计费:AAA ⽀持以下计费⽅式:不计费:不对⽤户计费。

远端计费:⽀持通过 RADIUS 服务器或 HWTACACS 服务器进⾏远端计费。

⼆、RADIUS协议远程认证拨号⽤户服务 RADIUS(Remote Authentication Dial-In User Service)是⼀种分布式的、客户端/服务器结构的信息交互协议,能保护⽹络不受未授权访问的⼲扰,常应⽤在既要求较⾼安全性、⼜允许远程⽤户访问的各种⽹络环境中。

该协议定义了基于UDP 的 RADIUS 帧格式及其消息传输机制,并规定 UDP 端⼝ 1812、1813 分别作为认证、计费端⼝。

AAA认证实验一、实验目的:熟悉Cisco AAA认证基本配置命令。

二、实验环境:Cisco路由器2811 1台;交换机2960-24 1台;Server-PT 1台;PC-PT 1台。

三、实验工具:Packet Tracer模拟器四、实验内容:(1) 按图所示连接网络;(2) 配置路由器Router>enableRouter#conf tRouter(config)# hostname R1R1(config)#no ip domain-lookupR1(config)#enable secret 5 123 enable密码是123R1(config)#interface FastEthernet0/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#line con 0R1(config-line)#exec-timeout 0 0R1(config-line)#password 111R1(config-line)#logging synchronousR1(config-line)#loginR1(config-line)#line vty 0 4R1(config-line)#password 222R1(config-line)#loginR1(config-if)#exitR1(config)#aaa new-modelR1(config)#tacacs-server host 192.168.1.2 指定TACACS+的服务器地址和KEY R1(config)#tacacs-server key abcR1(config)#aaa authentication login default group tacacs+ enable指定首先使用TACACS+认证,其次是enable密码登录R1(config)#line vty 0 4R1(config-line)# login authentication default(3) 配置服务器Server0的IP为192.168.1.2/24在服务器上配置AAA服务器指定AAA客户端,以及使用的认证协议和Key指定在R1上的vty线路下登录用的用户名和密码至此,server0也就是AAA服务上的配置完成。

AAA使用的是802.1x协议全称是:Port-Based Network Access Control Protocol(基于端口的网络访问

控制协议)

他是通过EAPoL报文交互认证的.

802.1X 认证有3 个重要角色:恳求者、认证者和认证服务器。

1.客户端SU 以组播方式发送一个EAP 报文发起认证过程(协议标准组播地址为

01-80-C2-00-00-03)

2 . 交换机收到该报文后,发送一个EAP-Request 报文响应客户端的认证请求,要求用户提供用户名信息。

3 . 客户端收到EAP-Request 之后响应一个EAP-Response 报文,将用户名封装在EAP 报文中发给交换机。

4 . 交换机将客户端送来的EAP-Request 报文与自己的交换机IP、端口等相关信息一起封装在RADIUS Access-Request 报文中发给认证服务器。

5 . 认证服务器收到RADIUS Access-Request 报文后进行验证,如果该用户的相关信息有效,则对该用户发起一次认证挑战(RADIUS Access-Challenge),要求用户提供密码。

6 . 交换机收到这条RADIUS Access-Challenge 报文后,将挑战请求用一条

EAP-Challenge Request 转发给客户端。

7 . 客户端接到挑战请求后,将用户密码进行加密处理,封装在EAP-Challenge Response 中返回给交换机。

8 . 交换机将用户的EAP-Challenge Response 封装为RADIUS Access-Request 报文转发给认证服务器。

9 . 认证服务器对用户的密码进行验证,如果验证失败,服务器将返回一条RADIUSAccess-Reject 报文,拒绝用户的认证请求;如果验证通过,服务器则发送一条RADIUS Access-Accept 报文给交换机。

1 0 . 交换机在接到认证服务器发来的RADIUS Access-Accept 之后,解除对客户端的访问控制,同时发送一条EAP-Success 报文给客户端通知其认证已经成功。