信息安全原理与实践第二版课后思考题解析(英文版)

- 格式:docx

- 大小:14.47 MB

- 文档页数:2

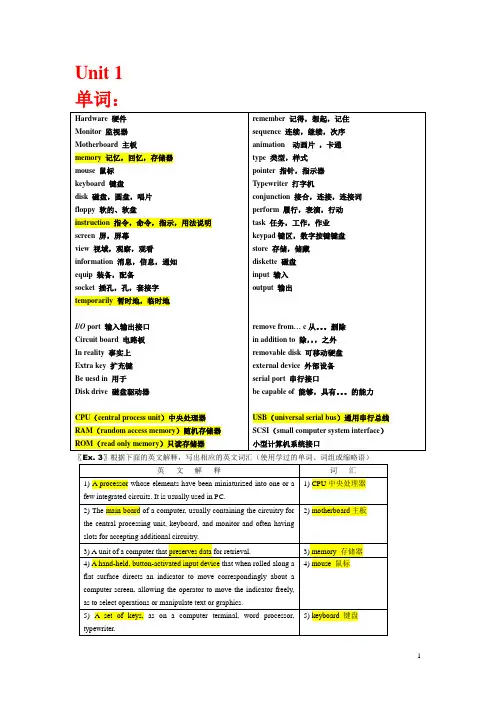

Unit 1单词:〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)〖Ex. 5〗把下列短文翻译成中文系统面板和普通键盘有专门控制键,你可以使用这些控制键实现主要的多媒体功能:观相片、听音乐和看电影。

面板还有为看电视和阅读电视指南而设的快速启动按钮。

Ex. 9〗用that从句做宾语将下面汉语译成英语你应该知道,你不仅仅能读取磁盘上的数据,也能够往上面写新的信息1. You should know that you can not only read data from the disk but also write new information to it.你应该意识到,软盘容纳不了多少数据2. You should realize that floppies do not hold too much data.我们计算机老实说,USB要比火线慢多了3. Our computer teacher said that USB is much slower than Firewire.我认为CPU主要责任是执行指令4. I think/believe that the CPU is primarily responsible for executing instructions.Unit 2单词〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)Unit 3〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)Unit 4单词〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)Unit 5单词〖Ex. 3〗根据下面的英文解释,写出相应的英文词汇(使用学过的单词、词组或缩略语)〖Ex. 5〗把下列短文翻译成中文佳能打印机有五种样式,价格从$80 到$500不等,满足了任何想打印相片用户的需求。

写在前面的话各位老师:您们好。

欢迎使用劳动版专业英语教材。

如果您在使用中发现问题,或者有任何建议和意见,可与我们联系:联系人:赵硕联系电话:64962011电子邮箱:zhaos@计算机专业英语(第二版)参考答案Unit 1Lesson1Look and LearnA 1 Monitor 显示器 2 Modem 调制解调器 3 System Unit 系统单元,主机4 Mouse 鼠标 5 Speaker音箱 6 Printer 打印机7 Keyboard 键盘B 1.麦克风可以用来刻录声音。

2.操纵杆是为玩游戏而设计的。

3.多数的扫描仪可以既扫描图片又扫描文本。

4.绘图板被用于图形设计。

DialogueA 略B 1. Mary is good at computer.2. Because it hasn’t the computer software system, Mike’s computer can’t work.3. Mike is a computer outsider.Reading179A Input Device: keyboard, mouse, microphone, scanner, graphics tabletOutput Device: monitor, speaker, printerB Input device (输入设备) convert into(把….转变为) output device(输出设备) translate into (翻译成)Lesson 2Look and Learn1 BIOS-ROM 芯片2 Flash memory 闪存3 memory bank内存条4 CMOS setup CMOS 设置DialogueA Install configuration error utility invalidB1.Mary works at PC Support Center.2.Bill should run the CMOS setup utility to solve the problem.ReadingA 1 b 2 a 3 d 4 c 5 eB 1. Random access memory (RAM); RAM is volatile storage because everything in most types of RAM is lost as soon as the computer is turned off.2. Cache memory; Cache memory improves processing by acting as a temporary high-speed holding area between the memory and the CPU.3. Flash RAM; Flash RAM can retain data even if power is disrupted.1804. Read only memory (ROM); ROM chips are not volatile and cannot be changed by the user.1 Floppy disk 软盘2 CD-ROM 光驱3 Hard disk 硬盘4 Flash Disk 闪存盘;u盘 5 mobile hard disk 移动硬盘DialogueB1. Yes 2. Yes 3. No 4. YesReadingA 1 A 2 Bseries prevent unrecoverable comprise dustB concentric181Lesson 4Look and Learn1. CPU slot (CPU插槽)2. Memory slots (内存插槽)3.AGP slot(AGP 插槽)4.PCI slots(PCI插槽)5. Power connector (电源接口)6.Input/Output ports(输入输出端口)DialogueA interface socket battery slot processorB 1.Because the battery of the motherboard is getting low.2. The socket types of both the processor and the motherboard have to be the same for them to work with each other. The motherboard must have updated BIOS in order for the certain CPUs to work right.ReadingA tower medium component expansion serial specializeB 1 No 2 Yes 3 NoUnit 2Lesson1Look and Learn1. desktop2. Pop-up Menu3. Folder4. Screen saverDialogue182B1.His card is an external sound card.2.Windows will look for and install a driver automatically.ReadingA 1. b 2. d 3. c 4. aB1. Operating system recognizes input from the keyboard and sends output to the display screen.2. Operating system keeps track of files and directories on the disk.3. Operating system controls peripheral devices such as disk drives and printers.Lesson2Look and LearnA Word Access Excel PowerPointB 1.Title bar 2.Menu bar 3. Toolbar 4.Row 5. Column 6. Cell 7.Statusbar DialogueA1. word2. icon3. dialog boxB1. NO2. Yes3. YesReadingA command grid software interface interact formulaB 1. a 2. b 3. cLesson3Look and LearnA. PhotoshopB. FlashC. 3DS MAXD. After EffectsDialogue1. web pages2. Flah Player3. Plug-in4. browser183ReadingA visual audio technology interactivity navigationalB 1. B 2.C 3. BLesson4Look and Learn1. carbon copy2. subject3. attachment4.salutationDialogueA 1. Yes 2. NO 3. Yes 4. NoB 1. set up 2. log 3. Outlook ExpressReadingA filter intention instruction confidentialB 1. D 2.C 3. A 4. BUnit 3Lesson1Look and Learnwork interface card2.Hub3. Switch4.Wireless Router5.CableDialogueB 1. NO 2. Yes 3. Yes 4. NOReadingA 1. b 2. d 3. a 4. cB 1. a 2.c 3. bLesson2Look and Learn1841. Domain name2. Browser3. Website4. ProtocolDialogueA 1.ADSL 2. ISP 3. IP and DNS addressReadingA cable upload motorway permanentB 1. c 2. a 3. d 4. bLesson3Look and Learn1. bus2. star3. ring4. treeDialogueA 1.Toplogy 2. star 3. dynamicB 1. Yes 2. NO 3. Yes 4. NOReadingA format device protocol destinationB 1. c 2. a 3. bLesson4Look and Learn1. firewall2. antivirus3. spam4. virusDialogueA 1.Control panel 2. antivirus 3. securityB 1. NO 2. Yes 3. NO 4. YesReadingA hack management maintenance attackB 1. a 2. b185Unit 4Lesson1Look and learn(1)销售副总(2)营销经理(3)销售代表(4)销售助理(5)采买部经理(6)采购员DialogueAB 1. ABC Company and Huaxia Commercial Company2.products design3. configuration and priceReadingA 1.No 2. Yes 3. Yes 4. YesB 1.B 2.B 3.DLesson 2Look and learn1. discount stores2. catalogue3. promotion4. market share Dialogue186187B1. Not at all.a.你怎么啦?有什么问题吗? 2. What ’s wrong with you?b.期待再次相见。

第一章计算机信息安全技术概述1、计算机信息系统安全的威胁因素主要有哪些?(1)人为无意失误(2)人为恶意攻击(3)计算机软件的漏洞和后门2、从技术角度分析引起计算机信息系统安全问题的根本原因。

(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全3、信息安全的CIA指的是什么?Confidenciality 隐私性,也可称为机密性,是指只有授权的用户才能获取信息Integrity 完整性,是指信息在传输过程中,不被非法授权和破坏,保证数据的一致性Availability 可用性,是指信息的可靠度4、简述PPDR安全模型的构成要素及运作方式PPDR由安全策略,防护,检测和响应构成运作方式:PPDR模型在整体的安全策略的控制和指导下,综合运用防护工具的同时,利用检测工具了解和评估系统的安全状态,通过适当的安全响应将系统调整在一个相对安全的状态。

防护,检测和响应构成一个完整的、动态的安全循环。

5、计算机信息安全研究的主要内容有哪些?(1)计算机外部安全(2)信息在计算机系统存储介质上的安全(3)信息在传输过程中的安全6、计算机信息安全的定义是什么?计算机信息安全是研究在特定的应用环境下,依据特定的安全策略,对信息及信息系统实施防护,检测和恢复的科学7、信息安全系统中,人、制度和技术之间的关系如何?在信息安全系统中,人是核心。

任何安全系统的核心都是人。

而技术是信息安全系统发展的动力,技术的发展推动着信息安全系统的不断完善。

信息安全系统不仅要靠人和技术,还应该建立相应的制度以起到规范的作用。

只有三者的完美结合,才有安全的信息安全系统第二章密码技术一、选择题1.下列(RSA算法)算法属于公开密钥算法。

2.下列(天书密码)算法属于置换密码。

3.DES加密过程中,需要进行(16)轮交换。

二、填空题1.给定密钥K=10010011,若明文为P=11001100,则采用异或加密的方法得到的密文为01011111 。

信息管理专业英语第⼆版参考答案Unit 1【Ex1.】根据课⽂容,回答以下问题。

1.In human terms and in the broadest sense, information is anything that you are capable of perceiving.2.It includes written communications, spoken communications, photographs, art, music, and nearly anything that is perceptible.3.If we consider information in the sense of all stimuli as information, then we can’t really find organization in all cases. 4.No.5.Traditionally, in libraries, information was contained in books, periodicals, newspapers, and other types of recorded media. People access it through a library’s catalog and with the assistance of indexes, in the case of periodical and newspaper articles.6.Computerized “information systems”.7.The problem for most researchers is that they have yet to discover the organizing principles that are designed to help them find the information they need.8.For library materials, the organizing principle is a detailed subject classification system available for searching in an online “catalog”.9.The one thing common to all of these access systems is organization.10.No, it isn’t.【Ex2.】根据给出的汉语词义和规定的词类写出相应的英语单词。

《信息安全原理与技术》第2版部分习题与参考答案选择题1.如果m表示明文,c表示密文,E代表加密变换,D代表解密变换,则下列表达式中描述加密过程的是( A )A、c=E(m)B、c=D(m)C、m=E(c)D、m=D(c)2.将获得的信息再次发送以在非授权情况下进行传输,这属于(D )A 窃听B篡改C 伪装D 重放3. DES加密过程用以下形式交换,其中正确的是( B )A、L i-1=R i-1R i-1=L i-1⊕f(R i,K i) i=1,2,3, (16)B、L i=R i-1R i=L i-1⊕f(R i-1,K i) i=1,2,3, (16)C、L i-1=R i+1 R i=L i+1⊕f(R i-1,K i) i=1,2,3, (16)D、L i-1=R i-1R i=L i+1⊕f(R i-1,K i) i=0,1,2,3, (15)4. 在不知道密钥的情况下,通过获取密文而恢复明文的方法是。

( C )A、密钥管理B、数据加密解密算法C、密码分析D、密码编码5. RSA属于( B )A、传统密码体制B、非对称密码体制C、现代密码体制D、对称密码体制6.下面哪个加密算法被选为AES( B )A MARSB RijndaelC TwofishD E27. AES中输入密钥扩展为44个字所组成的数组,每一轮有4个字的密钥,这里一个字的位数是( C )A、8B、16C、32D、648. DES中子密钥的位数是( B )A、32B、48C、56D、649. 如果使用两密钥的Triple-DES,则下面正确的是(A )A C = E K1[D K2[E K1[P]]]BC = E K1[E K2[E K1[P]]]C C = E K3[D K2[E K1[P]]] D C = E K1[D K2[D K1[P]]]答案:ADBCB BCBA1. DES中如果S盒输入为110011,则对应输入位置为( B )A、第2行第9列B、第4行第10列C、第3行第10列D、第3行第11列2. 密码编码学的目的是( A )A.伪装信息B.破译加密消息C.窃取信息 D.密码分析3. 每次加密一位或者一个字节是( B )A、离散密码B、流密码C、随机密码D、分组密码4. 在下列密码体制中,加密密钥k1 解密密钥k2 是相同的。

![信息安全原理与应用[王昭]课后习题答案](https://uimg.taocdn.com/93352de45ef7ba0d4a733bb7.webp)

第二章1、解释古典密码分析的两个基本方法是什么?穷举法和统计分析法。

2、解释实现古典密码的两个基本运算是什么?代替和置换(换位)。

3、解释密码编码的Kerchoff原则是什么,为什么基于密钥保密的算法更安全和实用?Kerchoff原则:加密算法应建立在变换规则的公开不影响明文和密钥的安全的基础上。

理由如下:(1)攻击者总会设法找到算法;(2)更换密钥比更换密码算法更容易;(3)公开的算法更安全;(4)商业应用的需要。

4、密文为c,名为为m,26个字母编号为0~25,加密算法为c=7m+11(mod26),当明文为hello时,对应的密文是什么?hello对应的数字: 7,4,11,11,14对应密文: inkkf第三章1、DES算法中,s盒p盒的作用是什么?S盒的作用是混淆(Confusion),主要增加明文和密文之间的复杂度(包括非线性度等)。

P盒的作用是扩散(Diffusion),目的是让明文和密钥的影响迅速扩散到整个密文中。

即1位的明文或密钥的改变会影响到密文的多个比特,即雪崩效应。

2、对称分组密码设计的主要指导原则有哪些?实现的手段是什么?(1)分组长度足够大;(2)密钥量足够大,能抵抗密钥穷举攻击,但又不能过长,以利于密钥管理;(3)由密钥确定代替的算法要足够复杂,能抵抗各种已知攻击。

实现的手段是统计分析的方法:扩散和混淆扩散就是让密文没有统计特征,也就是让明文的统计特征扩散到密文的长程统计特征中,以挫败推测出密钥的尝试。

扩散增加密文于明文之间关系的复杂性,混淆则增加密钥与密文之间关系的复杂性。

3、当明文长度不是分组长度整数倍的时候,进行对称分组加密要进行什么处理?如果明文长度恰好是分组长度整数倍时,需要进行处理吗?(1)在明文最后进行填充,是其长度为分组长度整数倍,最后再对明文进行分组,然后对各个明文分组加密。

(2)不需要进行处理,可以直接进行分组加密。

4、比较三重DES内部CBC和外部CBC工作模式的异同。

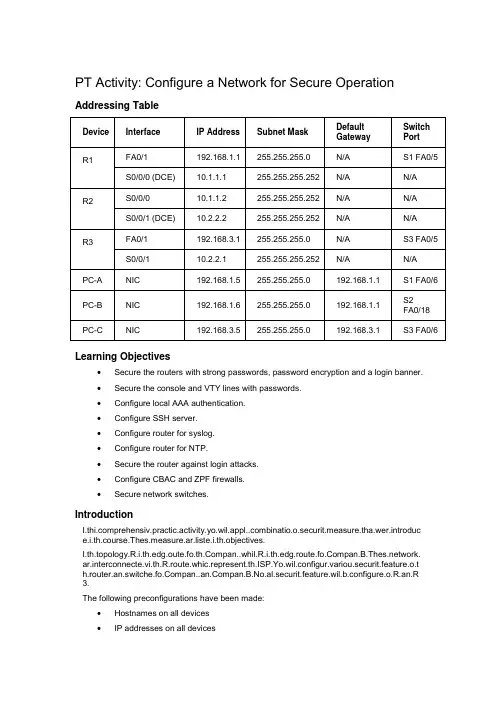

PT Activity: Configure a Network for Secure Operation Addressing TableLearning Objectives•Secure the routers with strong passwords, password encryption and a login banner.•Secure the console and VTY lines with passwords.•Configure local AAA authentication.•Configure SSH server.•Configure router for syslog.•Configure router for NTP.•Secure the router against login attacks.•Configure CBAC and ZPF firewalls.•Secure network switches.Introductionbinatio.o.securit.measure.tha.wer.introduc e.i.th.course.Thes.measure.ar.liste.i.th.objectives.work. ar.interconnecte.vi.th.R.route.whic.represent.th.ISP.Yo.wil.configur.variou.securit.feature.o.tpan.B.No.al.securit.feature.wil.b.configure.o.R.an.R3.The following preconfigurations have been made:•Hostnames on all devices•IP addresses on all devices•R2 console password: ciscoconpa55•R2 password on VTY lines: ciscovtypa55•R2 enable password: ciscoenpa55•Static routing•Syslog services on PC-B•DNS lookup has been disabled•IP default gateways for all switchesTask 1: Test Connectivity and Verify ConfigurationsSte.1.Verif.I.addresses.Verify 核实, 查证Ste.2.Verif.routin.tables.Ste.3.Tes.connectivity.(连通性)From PC-A, ping PC-C at IP address 192.168.3.5.Task 2: Secure the RoutersSte.1.Se.minimum(最小值..passwor.lengt.o.1.character.o.route.R.an.R3.Ste.2.Configure(安装.a.enabl.secre.passwor.o.route.R.an.R3.Use an enable secret password of ciscoenpa55.Ste.3.Encryp.plaintex.passwords.(将明文译成密码)此命令将配置文件中的当前和将来的所有明文密码加密为密文Ste.4.Configur.th.consol.line.o.R.an.R3.Configur..consol.passwor.of ciscoconpa55 an.enabl.login(进入系统,登陆).Se.the exec-timeout t.log(记录.ou.after 5 minute.o.inactivity(静止)man.entry.(进入)Ste.5.Configur.vt.line.o.R1.Configur..vt.lin.passwor.of ciscovtypa55 an.enabl.login.Se.the exec-timeout t.lo.ou.after 5 minute.o.inactivity.Se.th.logi.authentication(认证.th.default(系统默认值ter.Note(注意): The vty lines on R3 will be configured(配置) for SSH in a later task.(工作)Ste.6.Configur.logi.banner(登陆提示banner, 旗帜, 标语.o.R.an.R3.Configure a warning(警告) to unauthorized(非法的) users with a message-of-the-day (MOTD) banner that says: “No Unauthorized Access!”.Task 3: Configure Local Authentication on R1 and R3e.database.(数据库)Create a local user account(账户) of Admin01 with a secret password of Admin01pa55.Privilege(特权)用此用户名登陆的用户访问特权级别为15(详见书29页)Ste.2.Enabl.AA.services.Ste.3.Implement(实施, 执行in.th.loca.database.(本地数据库)Create the default login authentication method list using local authentication with no backup (备份)method.(详见p47)Task 4: Configure NTPSte.1.Enabl.NT.authenticatio.o.PC-A.O.PC-A.choos.the Config tab.an.the.the NTP button(按钮).Select On fo.NT.service. Enable authenticatio.an.enter(进入..Ke.of 1 an..passwor.of ciscontppa55.Ste.2.Configur.R.a.a.NT.Client.(客户)Configur.NT.authenticatio.Key 1 wit..passwor.of ciscontppa55.Configur.R.t.synchronize(同步in.Key 1.Ste.3.Configur.router.t.updat.hardware(硬件.clock.Configure routers to periodically(定期地) update the hardware clock with the time learned from NTP.Task 5: Configure R1 as Syslog ClientSte.1.Configur.R.t.timestamp(时间戳.lo.messages.Configure timestamp service for logging on the routers.Ste.2.Configur.R.t.lo.message.t.th.syslo.server.Configure the routers to identify (识别)the remote(远程) host(主机) (syslog server) that will receive(接受) logging messages.You should see a console message similar(相似的) to the following:SYS-6-LOGGINGHOST_STARTSTOP: Logging to host 192.168.1.6 port 514 started - CLI initiatedSte.3.Check(检查.fo.syslo.message.o.PC-B.O.R1.exi.confi.mode(模式.t.generate(使形成..syslo.message.Ope.th.syslo.serve.o.PC-.t.vie.th.messag.sen.fro.R1.Yo.shoul.se..messag.simila.t.th.followin.o.th.syslo.server:%SYS-5-CONFIG_I: Configured from console by consoleTask 6: Secure Router Against9(反对) Login Attacks(攻击)Ste.1.Lo.unsuccessfu.logi.attempts(攻击.t.R1.Ste.2.Telnet(远程登陆)t.R.fro.PC-A.Telne.fro.PC-.t.R.an.provide(提供ername Admin01 an.password Admin01pa55.Th.Telne.shoul.b.successful.Ste.3.Telne.t.R.fro.PC-.an.chec.syslo.message.o.th.syslo.server.ernam.of baduser an.an.password .Chec.th.syslo.serve.o.PC-B.Yo.shoul.se.a.erro.messag.simila.t.th.followin.tha.i.generate.b.th.faile.logi.attempt.SEC_LOGIN-4-LOGIN_FAILED:Login failed [user:baduser] [Source:192.168.1.5] [localport:23] [Reason:Invalid login] at 15:01:23 UTC Wed June 17 2009Task 7: Configure SSH on R3Ste.1.Configur..domain(域名.name.Configure a domain name of on R3.Ste.2.Configur.th.incoming(引入的.vt.line.o.R3.Use the local user accounts for mandatory(强制的) login and validation(生效) and accept only SSH connections(连接).Ste.3.Configur.RS.encryption(加密.ke.pair(秘钥对.fo.R3.An.existing(当前的.RS.ke.pair.shoul.b.erased(清除.o.th.router.I.ther.ar.n.key.currently (当前.configure..messag.wil.b.displayed(显示的.indicating(表明,指示.this.Configur.th.RS.key.wit..modulus(系数.o.1024.Ste.4.Configur.SS.timeouts(超时设定.an.authenticatio.parameters.(参数)Set the SSH timeout to 90 seconds, the number of authentication retries(重试次数) to 2, and the version(版本) to 2.Task 8: Configure CBAC on R1.I.ACL.Create an IP ACL named OUT-IN to block (阻止)all traffic originating(起源) from the outside network.Apply (应用)the access list to incoming traffic on interface Serial 0/0/0.Ste.2.Confir.tha.traffi.entering(进入.interfac.Seria.0/0/.i.dropped.man.prompt, ping PC-C.Th.ICM.echo(重复.replies(回答.ar.blocked(禁止.b.th.ACL.Ste.3.Creat.a.inspection(检查.rul.t.inspect(检查.ICMP.Telne.an.HTT.traffic.Create an inspection rule named IN-OUT-IN to inspect ICMP, Telnet and HTTP traffic.Ste.4.Appl.th.inspec.rul.t.th.outsid.interface.Apply the IN-OUT-IN inspection rule to the interface where traffic exits(出口) to outside networks.Ste.5.Tes.operation(操作.o.th.inspectio.rule.man.prompt, ping PC-C.Th.ICM.ech.replie.shoul.b.inspecte.an.allowe.through. Task 9: Configure ZPF on R3Ste.1.Tes.connectivity.(连通性)Verify that the internal(内部的) host can access external resources.(使用外部资源)From PC-C, test connectivity with ping and Telnet to R2; all should be successful.Fro.R2 ping t.PC-C.Th.ping.shoul.b.allowed.Ste.2.Creat.th.firewal.zones.Create an internal zone named IN-ZONE.Create an external zone named OUT-ZONE.Ste.3.Creat.a.AC.tha.defines(规定.interna.traffic.Create an extended(扩展的), numbered ACL that permits all IP protocols(协议) from the 192.168.3.0/24 source network to any destination.(目的地) Use 101 for the ACL number.Ste.4.Creat..clas.ma.referencing(引用.th.interna.traffi.ACL.Create a class map named IN-NET-CLASS-MAP to match(匹配) ACL 101.(详见p92)Ste.5.Specif.firewal.policies.(指定防火墙策略)Create a policy(策略) map named IN-2-OUT-PMAP to determine(决定) what to do with matched traffic.Specify a class type of inspect and reference class map IN-NET-CLASS-MAP.Specify the action of inspect for this policy mapYou should see the following console message:%N.specifi.protoco.configure.i.clas.IN-NET-CLASS-MA.fo.inspection.Al.protocol.wil.b.inspected.”Exit to the global config prompt.(全局配置模式)Ste.6.Appl.firewal.policies.d IN-2-OUT-ZPAIR.Specif.th.sourc.an.destinatio.zone.tha.wer.create.earlier.Attach(附加) a policy map and actions to the zone pair referencing the policy map previously created, IN-2-OUT-PMAP.Exit to the global config prompt and assign(分配) the internal and external interfaces to the security zones.Ste.7.Tes.firewal.functionality.(功能)Verify that the internal host can still access external resources.From PC-C, test connectivity with ping and Telnet to R2; all should be successful.Fro.R2 ping t.PC-C.Th.ping.shoul.no.b.blocked.Task 10: Secure the SwitchesSte.1.Configur.a.enabl.secre.passwor.o.al.switches.Use an enable secret password of ciscoenpa55.Ste.2.Encryp.plaintex.passwords.(将明文译成密码)Ste.3.Configur.th.consol.line.o.al.switches.Configur..consol.passwor.of ciscoconpa55 an.enabl.login.Se.the exec-timeout t.lo.ou.after 5 man.ent ry.Ste.4.Configur.vt.line.o.al.switches.Configur..vt.lin.passwor.of ciscovtypa55 an.enabl.login.Se.the exec-timeout t.lo.ou.after 5 minute.o.inactivity.Se.th.basi.logi.parameter.Ste.5.Secur.trun.ports(端口.o.S.an.S2.Configure port Fa0/1 on S1 as a trunk port.Configure port Fa0/1 on S2 as a trunk port.Verify that S1 port Fa0/1 is in trunking mode.Set the native VLAN(本征VLAN) on S1 and S2 trunk ports to an unused(不用的)VLAN 99.Set the trunk ports on S1 and S2 so that they do not negotiate(转让) by turning off the generation of DTP frames.(防止DTP数据帧产生)Enable storm(风暴) control for broadcasts on the S1 and S2 trunk ports with a 50 percent rising suppression level.Ste.6.Secur.acces.ports.Disable trunking on S1, S2 and S3 access ports.Enable PortFast on S1, S2, and S3 access ports.(详见P127)Enable BPDU guard(监视) on the switch ports previously(先前) configured as access only..th.sticky(粘连.option.Re-enabl.eac.acces.por.t.whic.por.securit.wa.applied.Disable any ports not being used on each switch.(关闭未使用的端口)Task 11: VerificationSte.1.Tes.SS.configuration.Attempt to connect to R3 via Telnet from PC-C.From PC-C, enter the command to connect to R3 via Telnet at IP address 192.168.3.1. This connection should fail, since R3 has been configured to accept only SSH connections on the virtual terminal lines.From PC-C, enter the ssh –l Admin01 192.168.3.1 command to connect to R3 via SSH. When prompted for the password, enter the password Admin01pa55 configured for the local administrator.Use the show ip ssh command to see the configured settings.Ste.2.Verif.timestamps.NT.statu.fo.R.an.PC-A.Ste.3.Tes.CBA.firewal.o.R1.Ping from PC-A to R2 at 10.2.2.2 (should succeed)Telnet from PC-A to R2 10.2.2.2 (should succeed)Ping from R2 to PC-A at 192.168.1.3 (should fail)Ste.4.Tes.ZP.firewal.o.R3.Ping from PC-C to R2 at 10.2.2.2 (should succeed)Telnet from PC-C to R2 at 10.2.2.2 (should succeed)Ping from R2 to PC-C at 192.168.3.5 (should fail)Telnet from R2 to R3 at 10.2.2.1 (should fail – only SSH is allowed)Ste.5.Verif.por.security..the sho.run comman.t.confir.tha.S.ha.adde..stick.MA.addres.fo.Fa0/18.Thi.shoul.b. e.Selec.PC-B.G.t.the Config tab.Selec.FastEtherne.unde.the Interface section.Edi.th.MA.addres.field. This should cause a port security violation and S2 should shut down port Fa0/18.Us.the sho.interfac.Fa0/18 comman.t.vie.th.statu.o.th.port.Th.por.shoul.b.i.th.err-disable.state.O.PC-B.g.t.the Config tab.Selec.FastEtherne.unde.the Interface section.Chang.th.MA.addres.t.an othe.address.From interface configuration mode on switch S2 for Fa0/18, use the no switchport port-security mac-address sticky address command to remove the original PC-B learned address.Shutdown and then re-enable the Fa0/18 interface.On S2, use the show run command to confirm that the port comes up and that the new MAC address has been learned.Note.I.i.i.desire.t.reconnec.th.P.wit.th.origina.MA.address.yo.ca.simpl.chang.th.MA.addr mand.o.por.Fa0/18.I.t h.P.o..NI.i.bein.replace.an.wil.hav..ne.MA.address.yo.mus.firs.remov.th.ol.learne.addres s.Ste.6.Chec.results.Your completion percentage should be 100%. Click Check Results to see feedback and verification of which required components have been completed.Al.content.ar.Copyrigh..1992–rmatio n.。

信息安全的原理与实践一、信息安全原理信息安全保护的基础是对信息的整个生命周期进行严密保护,包括信息的创建、传输、存储和使用。

信息安全原理主要包括以下几个方面。

1、机密性机密性是指信息只能被授权的用户访问和使用,未经授权者不能知道该信息的内容。

为了实现机密性,我们需要使用一些加密算法,例如对称密钥算法和非对称密钥算法。

其中对称密钥算法是使用同一把密钥对信息进行加密和解密,常用的对称密钥算法有DES、AES和RC4等;而非对称密钥算法则是使用不同的公钥和私钥对信息进行加密和解密,常用的非对称密钥算法有RSA、DSA和ECC等。

2、完整性完整性是指信息在传输和存储过程中不能被篡改。

为了实现信息的完整性,我们可以使用哈希函数来生成一个摘要值,对于每条信息都生成一个唯一的摘要值,一旦信息被篡改,摘要值也会发生变化,从而保证信息完整性。

3、可用性可用性是指信息系统能够满足用户正常使用的需求,确保信息及相关服务能够顺畅地运行。

为了实现可用性,我们需要在设计信息系统的时候充分考虑系统的可扩展性、高可用性、容错能力和故障恢复能力等方面的问题。

4、不可抵赖性不可抵赖性是指在信息交换过程中,发送方不能否认发送的信息;接收方也不能否认收到的信息。

为了实现不可抵赖性,我们可以使用数字签名技术,对发送的信息进行签名,从而确保信息的可信度和完整性。

二、信息安全实践在日常生活中,我们需要注意许多信息安全实践方面的问题,以确保个人信息的安全。

1、密码保护对于每个人来说,设置一个安全的密码至关重要。

密码应该是强度高的,包括字母、数字和符号等混合组成,密码长度也要足够长。

此外,我们还需要定期更改密码,防止密码泄露带来的安全风险。

2、防病毒在日常使用计算机和移动设备时,我们需要安装杀毒软件来保护系统的安全。

杀毒软件可以检测并清除病毒、木马等恶意软件,从而避免这些软件对系统造成损害。

3、加密传输在使用网络进行通信时,需要注意对通信内容进行加密。

网络安全期末复习题型:1、选择、判断、简答(45%)2、分析题(55%)注:如有发现错误,希望能够提出来。

第一章引言一、填空题1、信息安全的3个基本目标是:保密性、完整性和可用性。

此外,还有一个不可忽视的目标是:合法使用。

2、网络中存在的4种基本安全威胁有:信息泄漏、完整性破坏、拒绝服务和非法使用。

3、访问控制策略可以划分为:强制性访问控制策略和自主性访问控制策略。

4、安全性攻击可以划分为:被动攻击和主动攻击。

5、X.800定义的5类安全服务是:认证、访问控制、数据保密性、数据完整性、不可否认性。

6、X.800定义的8种特定的安全机制是:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制和公证。

7、X.800定义的5种普遍的安全机制是:可信功能度、安全标志、事件检测、安全审计跟踪和安全恢复。

二、思考题2、基本的安全威胁有哪些?主要的渗入类型威胁是什么?主要的植入类型威胁时什么?请列出几种最主要的威胁。

答:基本的安全威胁有:信息泄露、完整性破坏、拒绝服务、非法使用。

主要的渗入类型威胁有:假冒、旁路、授权侵犯。

主要的植入威胁有:特洛伊木马、陷门最主要安全威胁:(1)授权侵犯(2)假冒攻击(3)旁路控制(4)特洛伊木马或陷阱(5)媒体废弃物(出现的频率有高到低)4.什么是安全策略?安全策略有几个不同的等级?答:安全策略:是指在某个安全区域内,施加给所有与安全相关活动的一套规则。

安全策略的等级:1安全策略目标;2机构安全策略;3系统安全策略。

6.主动攻击和被动攻击的区别是什么?请举例说明。

答:区别:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。

主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。

主动攻击的例子:伪装攻击、重放攻击、消息篡改、拒绝服务。

被动攻击的例子:消息泄漏、流量分析。

9、请画出一个通用的网络安全模式,并说明每个功能实体的作用。

复习题答案1、什么是OSI安全体系结构?(P6)安全攻击:任何可能会危及机构的信息安全的行为安全机制:用来检测、防范安全攻击并从中恢复系统的机制安全服务:一种用了增强机构的数据处理系统安全性和信息传递安全性的服务。

这些服务是用来防范安全攻击的,它们利用了一种或多种安全机制来提供服务。

2、被动和主动安全威胁之间有什么不同?(p6)被动攻击的本质是窃听或监视数据传输,被动攻击非常难以检测,因为它们根本不改变数据,因此,对付被动攻击的重点是防范而不是检测;主动攻击包含数据流的改写和错误数据流的添加3列出并简要定义被动和主动安全攻击的分类?(p6)被动攻击:小树内容泄漏和流量分析;主动攻击:假冒,重放,改写消息,拒绝服务4、列出并简要定义安全服务的分类?(p9)认证:确保通信实体就是它所声称的那个实体访问控制:防止对资源的非授权使用数据机密性:防止非授权数据的泄露数据完整性:确保被认证实体发送的数据与接收到的数据完全相同不可抵赖性:提供对被全程参与或部分参与通信实体之一拒绝的防范5、列出并简要定义安全机制的分类?(p11-12)加密:使用数学算法将数据转换为不可轻易理解的形式。

这种转换和随后的数据恢复都依赖与算法本身以及零个或者更多的加密密钥数字签名:为了允许数据单元接收方证明数据源和数据单元的完整性,并且防止数据伪造而追加到数据源中的数据或者是以上数据单元的密码转换访问控制访问控制:强制执行对源的访问权限的各种机制数据完整性:确保数据单元或者数据单元流完整性的各种机制可信功能:相对应某个标准而言正确的功能(例如,由安全策略建立的标准)安全标签:绑定在资源(可能是数据单元)上的记号,用来命名或者指定该资源的安全属性事件检测:与安全相关的事件的检测安全审计跟踪:收集可能对安全审计有用的数据,它对系统记录和活动记录进行单独的检查和分析认证交换:通过信息交换以确保一个实体身份的一种机制流量填充:通过填充数据流空余位的方式来干扰流量分析路由控制:支持对某些数据的特定物理安全通道的选择,并且允许路由改变,特别是当安全性受到威胁时公证:使用可信的第三方以确保某种数据交换的属性安全恢复:处理来自机制的请求,例如事件处理和管理功能,并且采取恢复措施。

《信息安全工程》各章节习题解答第1章习题1、思考:当无法使用信息系统或信息,尤其是丧失保密性,完整性,可用性,不可否认性时,可能会带来那些问题?解答提示:机密性也被称为保密性,是指信息不被泄漏给非授权的用戸、实体、进程,或被其利用的特性。

机密性确保只有那些被授予特泄权限的人才能够访问到信息。

完整性是指信息未经授权不能进行更改的特性,即信息在存储或传输过程中保持不被偶然或蓄意地删除、修改、伪造、乱序、重放、插入等破坏和丢失的特性。

可用性是信息可被授权实体访问并按需求使用的特性,即用户在需要时就可以取用所需的信息。

不可否认性又称拒绝否认性、抗抵赖性,指网络通信双方在信息交互过程中,确信参与者本身和所提供的信息貞•实同一性,即所有参与者不可否认或抵赖本人的真实身份,以及提供信息的原样性和完成的操作与承诺。

可以看岀,这些特性都是信息安全的基本属性以及基本目标,如果丧失了这些属性,那就谈不上什么安全了,整个信息系统或者信息没有任何的安全防护能力,从而导致信息安全事件的发生。

2、什么是信息安全工程?为什么需要信息安全工程?解答提示:信息安全工程是采用工程的概念、原理、技术和方法,来研究、开发、实施与维护信息系统安全的过程,是将经过时间考验证明是正确的工程实践流程、管理技术和当前能够得到的最好的技术方法相结合的过程。

信息安全工程是信息安全保障的重要组成部分, 针对目前信息化建设过程中'‘重技术,轻管理”、“重应用,轻安全”、“重要素、轻过程”、" 先建设,后安全“等问题,强调信息安全建设必须同信息化建设''同步规划、同步实施”,解决信息系统生命周期的“过程安全”问题,因此需要信息安全工程。

3、信息安全体系模型是什么?试比较不同的信息安全体系模型。

解答提示:信息安全体系模型是信息安全体系建设的基础,能够为信息安全的解决方案和工程实施提供依拯和参照。

就像建造一座大厦需要事先设计蓝图一样,进行信息安全建设,也需要一个实施依据,这就是整体上考虑的信息安全体系。